ВНИМАНИЕ! Критическая уязвимость сайтов MODX Revolution!!! Modx взлом

Массовые взломы MODX Revolution

Взлому подвержены практически все сайты. Уже пишут и о взломах на последней версии MODX-2.6.5

Хотя на моих сайтах после обновления взлома не было еще замечено, но это скорее всего вопрос набора установленных на сайте компонентов.

Перепроверьте все свои сайты. Взломанных сайтов реально очень много (кто-то хорошо к этому подготовился и наладил конвейер). Если сайта не взломаны, сделайте обязательно бекап. Если взломан, вот одна из инструкций по восстановлению:

в базе данных следов деятельности не было замечено. php заражены не все, поэтому обновление MODX-а должно зачистить php-заразу (но только на уровне системных файлов). В корне сайта и в некоторых вложенных папках появляются зараженные php-файлы (бэкдоры). Но JS перетерты вообще все были. На мой взгляд самый простой вариант восстановления: восстанавливаться из бэкапа (чтобы полностью файлы был восстановлены и новые удалены), и после этого обновить MODX.

В общем, лучше не затягивать с этим делом.

UPD: С учетом того, что реальной заплатки на сегодня нет еще (во всяком случае говорят и о взломах на 2.6.5), советую: после восстановления сайта перевести все папки и файлы в режим read-only (то есть на чтение). Проще всего это сделать по ssh такими командами:

find -type d -print0 |xargs -0 chmod 0550 find -type f -print0 |xargs -0 chmod 0440

Первой командой мы находим все папки и выставляем права 0550, второй 0660 на файлы. Если у вас неверно настроены права на сервере и процесс не является владельцем файлов или в группе, то могут понадобиться права 0555 и 0444 соответственно. На корневую папку тоже надо поставить права 0550, чтобы в нее ничего не писалось.

Смысл в том, чтобы даже при наличии уязвимости и удаленного выполнения команд, процесс не смог записать вредоносный код в сайт.

Но на некоторые папки надо поставить права на запись, иначе сайт не будет работать, или работать частично.

1. core/cache само собой. При этом после выставления на нее прав записи удалите все содержимое, или дайте права на запись на все содержимое этой папки (иначе MODX просто не сможет сбросить кеш).

И еще раз проверьте, что запросы на /core/ закрыты извне.

2. Если у вас используется modxSmarty, права на запись надо дать и на папку core/components/modxsmarty/ (там тоже есть свои папки кеша для шаблонизации).

Есть еще папки типа assets/components/phpthumbof/cache/, но на них пока нельзя давать права на запись, так как папка assets открыта для запросов. Побочный эффект: не смогут создаваться превьюшки, но уже имеющиеся файлы кеша будут доступны, а для отсутствующих по идее должна выводиться просто оригинальная картинка.

Это, конечно, не панацея, но в чем-то снизить риски должна. А когда выйдут надежные заплатки, можно будет снизить меры.

UPD2: Практически на всех сайтах в папке assets/images/ (и в нее вложенных) лежат зараженные php-файлы (хотя часто во многих других папках assets/ ничего такого нет). Явный признак того, что атака заточена именно под MODX.

UPD3: Полезная команда для поиска последних модифицированных файлов: find -type f -mtime -3 -not -path "./cache/*"

В данном случае ищет новые и модифицированные файлы за последние 3 дня, исключая папку cache (для примера).

К сожалению, часто эта команда бесполезна, потому что многие скрипты модифицируют даты создаваемых файлов, выставляя более поздние даты.

modxclub.ru

ВНИМАНИЕ! Критическая уязвимость сайтов MODX Revolution!!!

Вкратце. В Рево найдена пара уязвимостей, которые могут сломать ваш сайт как щелчок пальцем. В версии 2.6.5 сделан фикс. Так что разработчики настоятельно рекомендуют обновить до последней версии.Перевод статьи.

Сегодня мы выпустили Modx Revolution 2.6.5. Он содержит исправления для двух критических уязвимостей системы безопасности, затрагивающих все версии до версии 2.6.4. Обновление до версии 2.6.5 нужно делать в обязательно порядке, если не хотите потерять Ваш сайт.

Основные моменты

Этот релиз предназначен для решения и защиты сайтов от двух критически серьезных проблем безопасности, которые позволяют удаленно выполнить скрипты, в одном случае, а в другом, позволяет злоумышленникам удалять файлы или папки. Дополнительные сведения см. в объявлении о безопасности.

Если Вы еще не обновили MODX до Revolution 2.6.х, смотрите здесь о его релизе.

Критическое обновление.

В MODX Revolution 2.6.5 закрыты дыры, по которым злоумышленники могли сломать ваш сайт.

Мы не можем не подчеркнуть важность обновления до последней версии MODX. Несмотря на то, что ни одно программное обеспечение не является на 100% безопасным, включение на вашем сайте самой последней версии обычно помагает защитить вас от хакеров, которые полагаются на использование устаревшего программного обеспечения.

Если Вы не знаете, какую версию MODX Revolution вы используете, войдите в административную часть вашего сайта. Если номер версии не отображается в левом верхнем углу диспетчера, выберите Управление>отчеты>Сведения о системе. Если она ниже чем 2.6.5, то обязательно необходимо обновление!

Если вам нужна помощь в обновлении сайта, пожалуйста, обратитесь к разработчику сайта, найдите профессионала MODX или свяжитесь с поддержкой MODX.

Участники выпуска

Мы хотели бы поблагодарить Ивана Климчука (Alroniks) и Евгения Борисова (agel_nash) за сообщение и проверку этих вопросов и помощь в обеспечении безопасности MODX.

modx.ru

Защищаем MODX Revolution / Хабр

Привет, друзья!

Немало статей написано и переписано о том, как защитить MODX, но в этой статье я опишу не только стандартные рекомендации по защите инстанса MODX Revolution (далее я буду писать просто MODX, потому что ветка MODX Evolution — это тупиковая ветвь «эволюции» являющаяся рудиментом не заслуживающим внимания современных разработчиков), но и некоторые новые методы «заметания следов». Итак, начнем самого важного.Существует две разновидности установщика MODX — это Traditional и Advanced. Какая между ними разница?

Traditional — это простой вариант установки на любой хостинг соответствующий рекомендациям для установки MODX, где ядро устанавливается прямо в корень публичной папки сайта. Незатейливые «сайтоклёпы» ставят версию Tradtiional, не закрывают директории от просмотра и в итоге всё содержимое сайта, в т.ч. служебных директорий, попадает в индекс поисковиков. Не станем фантазировать на тему, к чему это может привести. Здесь всё понятно.

Advanced — версия для парней, которые, как минимум «смотрели кино про нидзей». Этот вид установщика позволяет разместить ядро MODX вне публичной папки, спрятав его от посягательств злоумышленников. Для серьезных проектов это рекомендуемый вариант, но лично я его использую всегда.

Защита ядра

Защитить ядро можно двумя способами:1. На нормальном хостинге — вынести ядро из публичной папки и можно его не переименовывать и не настраивать .htaccess лежащий в этом каталоге (на VDS не стоит забывать о настройке прав доступа пользователя, от которого запускается Apache).

2. На дурацком хостинге — переименовать каталог ядра воспользовавшись, например, генератором паролей (без спецсимволов, конечно же — только буквы и цифры) И во время установки указать физический путь к каталогу ядра. Именно по этому лучше использовать Advanced установщик.

Защита служебных каталогов

Не секрет, что кроме каталога ядра, другие служебные каталоги должны остаться в публичной папке сервера.Что нам сделать для защиты от попыток взлома через коннекторы и попыток проникнуть в админку? Стандартные наименования каталога коннекторов /connectors, а для админки — /manager, и это палево.

Во время установки вам будет предложено изменить эти названия. В этом нам поможет, правильно, — генератор паролей и, как ни странно, в случае с админкой собственная голова. Название каталога админки лучше сделать человекопонятным, но не /admin, конечно же :)

Возможно, вы захотите спросить: Почему мы не прячем /assets? И, возможно, я отвечу: А зачем? Все картинки и скрипты лежат в /assets, а в коде страницы есть все ссылки на картинки и скрипты :)

Защита таблиц БД

Во время установки, в настройках БД, по умолчанию предлагается префикс таблиц «modx_». Так дело не пойдет. И вновь нам поможет генератор паролей (Помнишь, товарищ? Только из букв и цифр!). Меняем стандартный префикс на кракозябры, в конце которых ставим нижнее подчеркивание. Например, «IU1xbp4_».Защита от определения CMS

Сервисы автоматического определения CMS сайтов, конечно, не в курсе, что MODX — это CMF, но это не мешает им определить, что контентом на сайте рулит именно MODX. Казалось бы, мы уже спрятали всё что надо. А вот и нет.Первым делом, при установке MODX Revolution необходимо отключить чекбокс «X-Powered-By», который включен по умолчанию (на картинке ниже). Это необходимо для того, чтобы MODX не «палился», отправляя в заголовках информацию о том, что сайт сделан на MODX.

Если сайт уже установлен, то проверить этот параметр можно в системных настройках по адресу: домен_вашего.сайта/manager/?a=system/settings И в поле «Поиск по ключу» ввести «send_poweredby_header» или просто «header» и нажать Enter на клавиатуре. Значение «send_poweredby_header» должно быть установлено как «Нет».

Также не лишним будет скрыть файлы конфигурации. Для примера, возьмем первую ссылку из приведенного выше списка поиска Google, и попробуем открыть файл настроек config.core.php, или, не смотря на то, что на этом сайте уже закрыт листинг каталогов, по ссылке «www.vvhotel.ru/core/config/config.inc.php», сайт отдает результат исполнения файла .php, а это значить что каждый из этих файлов существует и даже по первому из них можно предположить, что сайт на MODX.

Скрыть этот файл можно при помощи .htaccess, дописав:

<IfModule mod_rewrite.c> RewriteCond %{REQUEST_URI} ^(.*)config.core.php$ RewriteRule ^(.*)$ [R=404] </IfModule>Кое-что ещё

Кроме описанных приёмов, можно применить небольшую хитрость, чтобы увести возможных злоумышленников по ложному следу. Некоторые «попсовые» CMS добавляли метатэги с указанием названия CMS:<meta name="generator" content="WordPress x.x.x" /> Можно смело добавить в свой код такой тэг, и создать фэйковую стандартную страницу входа в админку указанной версии имитируемой CMS.Автоопределялки будут интерпретировать наш MODX как Wordpress, а если хулиганы захотят залезть в админку, то будут долго и нудно пытаться подобрать отмычки от простого замка к сканеру сетчатки глаза ( это метафора :) ).

А что, если сайт уже установлен?

В час наименьшей нагрузки, переименуйте все указанные каталоги (/core, если позволяет хостинг, лучше вынести из паблика).Смените префикс существующих, с помощью phpMyAdmin:

- в левой части phpMyAdmin кликаете на название нужной базы;

- в основной области появится список всех таблиц, внизу которого надо отметить чекбокс «Отметить все»;

- справа от чекбокса комбобокс «С отмеченными:» в котором надо выбрать «Заменить префикс таблицы»;

- в новом окне указать старый префикс и новый префикс, на который надо заменить старый.

Проверить права и доступ (на каталоги 755, на файлы 644).

Запустить процесс установки.

Во время установки вам надо будет указать физический путь до каталога ядра.

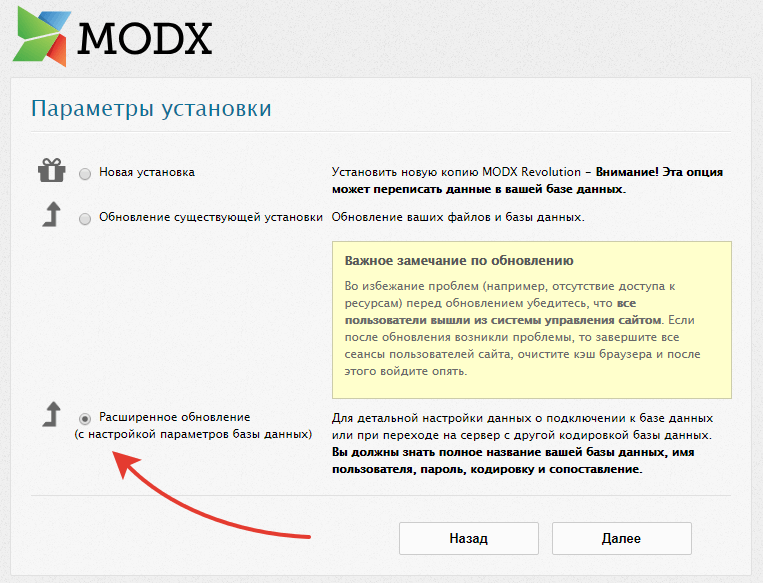

ВАЖНО выбрать вариант установки «Расширенное обновление (с настройкой параметров базы данных)», потому что после ввода данных БД, появится диалог переименования каталогов.

Можно, конечно, было залезть в config.inc.php и отредактировать всё там. Но зачем что-то делать, если этого можно не делать? :)

На этом всё. Если информация из этой статьи окажется Вам полезной — супер. Если захотите что-то спросить, добавить или просто поумничать — вэлкам в коменты!

habr.com

Массовый взлом MODx EVO 2016

проблемы хакерского взлома

В ноябре, как показывает статистика, стало больше обращаений людей с проблемой хакерского взлома и чужой активности на сайтах CMS MODX Evolution.

В ноябре, как показывает статистика, стало больше обращаений людей с проблемой хакерского взлома и чужой активности на сайтах CMS MODX Evolution.

По результатам внимательного анализа сайтов, обратившихся к нам за помощью, все были созданы на разных хостингах, было обнаружена активность одного и того же Ip адреса зарегистрированного в Румынии. Активность была замечена в период с 1 по 3 июня.

Хакеры, которые взламывали эти сайты, в дальнейшем устанавливали или загружали несколько backdoor в каталоги переименовывая файл в трехбуквенное имя, к примеру abg.php. А после этого, неделю спустя, бывало и больше, возвращались к установленным backdoor в каталоге и делали серию запросов. Все это повторялось со всеми взломанными сайтами, как по одному сценарию.

Очень жаль, но тело запроса никогда не сохраняется в журналах веб – серверов, поэтому становиться невозможной задачей выяснения деталей причин загрузки этого файла и дальнейшие их действия по использованию.

Как узналось далее, все обратившиеся владельцы сайтов пользовались версией MODX Evolution, в которых была незащищенной AjaxSearch 1.10.1., скорее всего этим то они и воспользовались. Написанная программа для взлома(скрипт), начинает применять имена параметров и функций по Cookie на вход.

Создавая свой сайт на виртуальном хостинге и не подключив функцию «изоляции сайтов», этим самым, Вы убираете защиту и разрешаете хакеру получить полный доступ над Вашим сайтом с помощью Backdoor и как бы сами приглашаете взломщика и на другие сайты, созданные на этом же аккаунте. Получив доступ, они могут делать все что угодно. Переименовывать файлы, загружать любую информацию, копировать и удалять файлы, и прочитать всю информацию из базы данных сайта. И это не весь список!

Советуем, всем кто имеет свой сайт проводить регулярную проверку на наличие хакерских атак и вредоносных программ. Сделать это можно через несколько программ или в ручную, поискав файлы с непонятным именем и окончанием .php в содержании каталога assets/cache/. Все это можно, и следует сделать не только с MODX.

Для того, чтобы быть уверенным в защите своего сайта, обновляйте вовремя сниппет и MODX до самых новых и актуальных версий. Это поможет избежать лишних нервов и не даст взломщикам заполучить доступ к вашей информации, которую Вы храните на сайте.

- MODx

- 12, сегодня: 1

blog.vooa.ru

Решение: Взломали MODX - обновляем движок

Некоторое время назад, то в одном, то в другом проекте нашей компании начали появляться вирусные файлы. Хостинг beget.ru сигнализировал об обнаружении опасных файлов. Яндекс тоже быстро отреагировал и выкинул сайт из выдачи. Как оказалось, все версии MODX Revo, от 2.6.4 подвержены критической уязвимости. В итоге сайты на MODX начали массово взламываться. Злоумышленники могут выполнить любой код на сайте или удалить все файлы и каталоги.

Разработчики быстро выкатили новую версию движка, где исправили все дыры, поэтому, если вы еще не обновились до последней версии, сделайте это как можно быстрее.

Как обновить MODX

Перейдите на сайт разработчика и скачайте последнюю стабильную версию по ссылке https://modx.com/download или скачайте версию 2.6.5 в конце этой статьи.

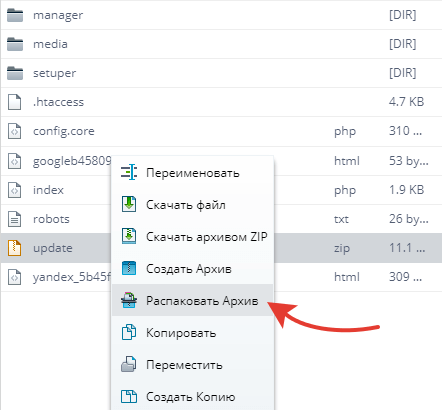

Все файлы с корня архивируем и заливаем на хостинг. Затем, перейдите в файл менеджер через ваш хостинг и распакуйте архив, перезаписав файлы движка

Убедитесь, что после распаковки все файлы были заменены. На некоторых хостингах во время распаковки при совпадении имен файлы пропускаются, что не позволит обновиться. В таком случае заливайте файлы через ftp.

После того, как файлы распакованы, перейдите по адресу: your-site.ru/setup/. Перейдите к шагу "Параметры установки" и выберите "Расширенное обновление".

Введите доступы к базе данных и завершите установку

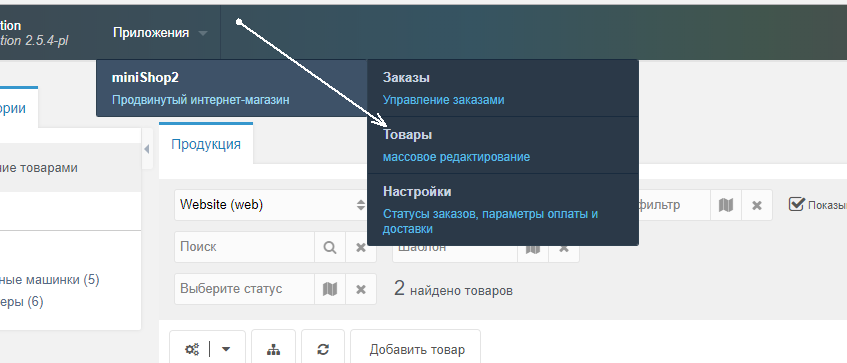

На этом обновление MODX завершено. Перейдите в админ панель и очистите КЭШ.

Что если вам залили вирус

В первую очередь смотрите от какого числа залиты фирусные файлы. В идеале - смотрим beckup файлов до момента атаки и восстанавливаем исходное состояние сайта. Это лучший вариант, потому что не известно в какие каталоги взломщики спрятали вредоносный код. Если возможности восстановить нет, вылечите файлы, если такую функцию предоставляет вам хостер, как это есть на хостинге beget.ru

error-log.ru

Требуется помощь для взломанного сайта — версия MODX Evolution 1.0.14

Здравствуйте.

Суть: необходим грамотный специалист (удалённо) для чистки сайта и БД, обновления до последней рабочей версии с целью закрыть возможные уязвимости. Текущая версия версия MODX Evolution 1.0.14. Просьба, сразу оглашать свою цену за указанную работу.

Немного предыстории. Лично я не занимаюсь и не работаю с MODX, но знаком с сайтостроением и с 2005 года занимаюсь разработкой сайтов, в основном на WP. Мой друг заказывал сайт у одной (пока не будем оглашать, т.к. у меня на счёт этой «студии» собственное мнение) довольно известной в Минске веб-студии. Сайт ему сделали в конце 2014 года, и так как они штампуют каталоги на MODX, соответственно использовали данную CMS. Лично я, по просьбе товарища добавлял на сайт html элементы, css, периодически наполнял сайт контентом и исправлял контентные ляпы разработчиков сайта.

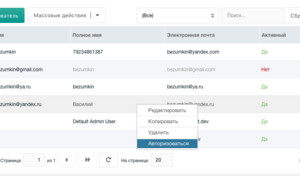

В ноябре текущего года на сайте появились признаки взлома. Судя по всему, сама уязвимость была использована ещё в начале года, но активизировали её в ноябре. Началось с того, что друг позвонил мне и сказал, что не может попасть в панель управления. Т.к. я не знаком с MODX на уровне разработчика, я восстановил ему доступ через БД. Чуть позже, в индексе Гугла была обнаружена масса страниц, в основном, дорвейного содержания в 3 раза превышающая объём реальных страниц сайта (реальных около 3к).

Я посоветовал товарищу обратиться к разработчику сайта, опять же, из-за ограниченных знаний в принципах работы данной CMS, попросить почистить файловую структуру, БД, поставить необходимые патчи и обновиться до последней версии CMS. Сам удалил явные левые файлы, поставил ограничения через htaccess, заблокировал подозрительные подсети IP.

Разработчик взялся за за поставленную задачу, но по сути не сделал ничего. Про версии MODX, сказал что-то невнятное, что никаких новых версий, после установленной не выходило, поменял права к нескольким сайтам, удалил несколько папок (которые в то время возникали постоянно из самораспаковывающихся архивов) и на этом решил свою работу выполненной. Радостно рапортовал о победе над взломом и уже собрался выставить счёт. При этом буквально пару часов спустя, я обнаружил в в папках имиджей 9 левых файлов *.*.suspected.

За всё это время, мне самостоятельно пришлось искать родной дистрибутив MODX Evolution 1.0.14, сравнивать файловую структуру, восстанавливать из дистрибутива изменённые файлы, ежедневно мониторить. Ограничил права к аяксам (индекс и поиск). После долгой борьбы, удалось перекрыть массовое создание дорвейных страниц. Но до сих пор, в индекс примерно раз в два дня попадает левая страница, которой по факту на сайте нет. В кэше Гугла как правило висит страница с постороннего сайта.

Пример — http://webcache.googleusercontent.com/search?q=cache:yUgXsFOZG7EJ:www.benzoshop.by/g281795-yqoiomwb-bindmha/klbrci-hgktx-b4-lhoxqmh.html+&cd=1&hl=ru&ct=clnk&gl=by&client=opera

Т.е. я, не зная данной CMS, плагинов и прочих тонкостей, я не могу самостоятельно препарировать сайт. Поэтому, необходима помощь знатока специалиста.

P.S. Пишу я, так как друг абсолютно не знаком с веб-разработками и сайтостроением. Предложения и цены, будут переданы непосредственно заказчику.

modx.ru

Массовый взлом сайтов на MODx Evo

В последние три недели мы наблюдаем массовый взлом сайтов, работающих на CMS MODx Evolution. Взламывают различные версии, в том числе и самые актуальные.

Мы провели анализ логов проактивной защиты, которая устанавливается на сайты наших клиентов, и обнаружили, что причиной является уязвимость в компоненте assets/snippets/ajaxSearch/classes/ajaxSearchConfig.class.inc.php.

Из-за отсутствия надлежащей фильтрации значения параметра ucfg (передача пользовательской конфигурации), становится возможна инъекция бэкдора с помощью POST запроса. Бэкдор сохраняется в базе данных и позволяет далее проводить успешные атаки на сайт: загрузку веб-шеллов, манипуляцию с файлами и базой данных, дефейс и пр. Из-за того что код сохраняется в базе данных, он не обнаруживается сканерами файлов на хостинге и, даже в случае успешного удаления всех загруженных шеллов, у хакера все равно остается “лазейка”, через которую он повторно загружает вредоносные скрипты.

Пример одной из атак, после которой происходит внедрение бэкдора и вредоносного загрузчика в базу данных сайта. В логах веб-сервера это будет выглядеть как обычный POST запрос к файлу index-ajax.php. Но наша система мониторинга позволяет заглянуть внутрь запроса:

Атаки идут с арендованных VPS серверов. Бот выполняет POST запрос, загружает на сайт скрипт-uploader (раскодированный фрагмент ниже), а через некоторое время использует его для размещения вредоносных скриптов на сайте.

Две с половиной недели назад был выпущен патч для закрытия этой уязвимости, который можно посмотреть на https://github.com/extras-evolution/security-fix/commit/46ba72adca41d24cfda84e62d6b8104e6bf6ed68#diff-34653dc55960eacc1d868072757b9b4a

Также наши системы мониторинга фиксируют постоянные атаки на MODx сайты через другой популярный скрипт, который уже доставил много хлопот и владельцам других CMS, так как он часто используется в различных плагинах галерей. Он является частью evogallery и содержит уязвимость, позволяющую загрузить произвольный файл (в том числе и хакерский шелл).

Если вы используете на сайте модуль галереи с uploadify и функцию ajax поиска, то рекомендуем оперативно установить патчи. Если не используете – удалите uploadify.php и переименуйте скрипт index-ajax.php.

Кроме того, обязательно проверьте свой сайт свежей версией сканера AI-BOLIT, чтобы убедиться, что на сайте отсутствуют вредоносные скрипты. Также им можно проверить дамп базы данных.

Если для вашего проекта важна безопасность в долгосрочной перспективе, мы рекомендуем обратиться к специалистам, чтобы установить на сайт проактивную защиту и выполнить “цементирование” сайта, которое закроет не какую-то одну конкретную уязвимость, а полностью исключит возможность успешного проведения веб-атак на ваш сайт.

Обсуждаем и комментируем

revisium.com