Безопасность WordPress. Способы защиты WordPress. Безопасность вордпресс

Безопасность wordpress, плагины безопасности +для wordpress

При создании блога на cms WordPress, по умолчанию, Ваш логин (имя пользователя), генерируется автоматически, и изменить его нельзя.

Думаю, всем известна эта запись в Вашем профиле.

И к сожалению, об этом так же знают все, кто хотя бы раз устанавливал этот движок . Что же это? Разработчики ничуть не заботятся о безопасности, и злоумышленникам остается только подобрать пароль? Хотя это не так уж просто, но поверьте, делать они это умеют.

Конечно, над дырами в безопасности, ведется серьезная работа, и в сети не много полезной информации можно найти по запросу «взлом WordPress».

И исходя из этого, можно сделать вывод, что скрипт довольно хорошо защищен, особенно последние версии.

Но тем не менее, давайте предпримем несколько шагов, для своего спокойствия. Ведь на многих хостингах безопасность оставляет желать лучшего.

И так, что мы сегодня реализуем:

- Изменим имя (логин) администратора, на более надежный

- Защитим вход в админку от brootfors (перебор пароля)

- Защитим папки от не желательного визита

Итак приступим:

Изменение логина администратора

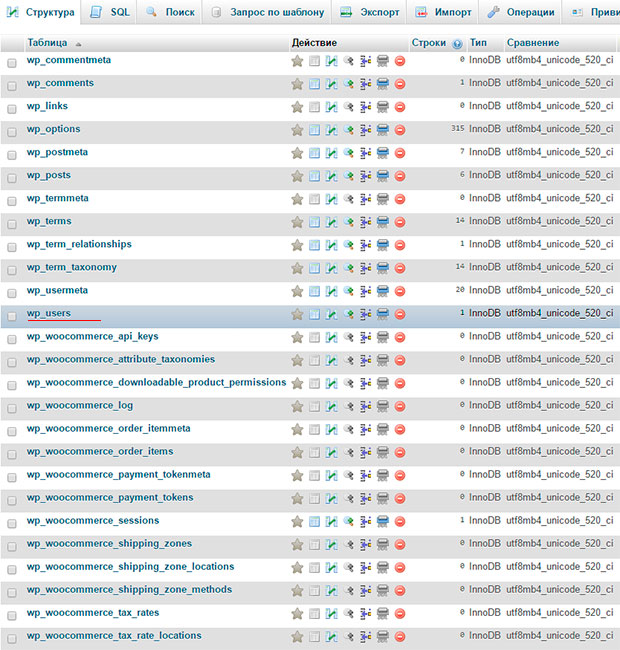

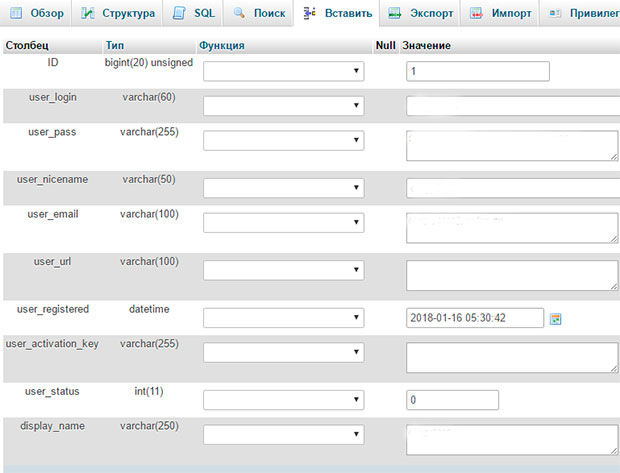

Для изменения логина admin (который «изменить нельзя») , нужно на своем хостинге зайти на вкладку базы данных — phpMyadmin, выбрать соответствующую Вашему блогу базу, и найти в ней таблицу wp_users и кликнуть на пиктограмму «обзор».

Попадаем внутрь таблицы (иконка редактировать), меняем строку user_login, в столбце «значение», запись admin на, к примеру, Administrator, или ту которую сами пожелаете, нажимаем сохранить.

Далее в админку, на вкладке «Пользователи» —> «Ваш профиль», Выбираем отображение на сайте, имя или ник.

Кстати, ник admin и логин это разные имена, поэтому ник можно не менять, так как к входу в админку он отношения не имеет.

С этим разобрались.

Идем далее по схеме:

Защита от перебора пароля

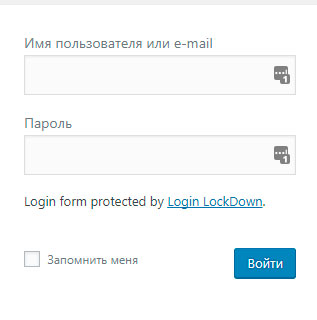

Защитой от brootfors (перебор пароля) с помощью специальных программ/скриптов, нам послужит плагин Login LockDown. Устанавливается по обычной схеме:

- Распаковываем архив с плагином

- Файл из папки login-lockdown закидываем в папку wp-content/plugins на Вашем сервере (можно папку login-lockdown целиком)

- Активируем в админке — плагины/login-lockdown

Переходим в настройки.

В результате, при входе в админ панель получаем такую картину:

Что означает «Форма входа, защищена плагином LockDown».

Переходим к последнему шагу.

Защита папок

Попробуйте проверить доступ к вашим папкам, подставив к адресу сайта имя папки, к примеру http://ваш сайт/images, или любой другой размещенной в вашей корневой директории.

Если видим пустую страницу или сообщение об 404 ошибке, значит все хорошо, и ничего предпринимать не стоит. На вашем сервере достаточно хороший уровень безопасности. Если видим, например (в случае с папкой images) список каталогов, то это уже не есть хорошо. Но сейчас мы пойдем другим путем.

Откройте файл . htaccess вашего блога, и добавьте в него вот такую строчку:

Вот на этом пожалуй, стоит остановиться. Добавить хочу только одно:

не забывайте обновляться до новых версий.

Оберегайте свои проекты, и пусть Ваш on-line бизнес, процветает.

С уважением, Яровиков Олег

mylife-it.ru

безопасность WordPress | метки | www.wordpress-abc.ru

Ни одна система управления контентом не может собрать весь функционал для создания всех типов веб-ресурсов. Для этих целей у каждой CMS есть свой каталог расширений. Для CMS WordPress эти расширения называют плагины, а в этой статье около 40 лучших плагина WordPress для решения любой задачи.

Читать дальше …

В статье разберемся, что такое вредоносный код сайта, чем он опасен для сайта и как вредоносный код попадают на сайт.Читать дальше …

Любой сайт имеет две части. Одна для общего доступа, вторая часть для управления. Не исключение сайт на WordPress. В этой статье я познакомлю вас с административной панелью WordPress, которая часто называется админка WordPress.

Читать дальше …

Некоторая ненужная информация не удаляется из базы данных сайта WordPres автоматом. Из-за этого база данных «пухнет» и тормозит сайт. Помогают чистить базу данных специальные плагины для оптимизации базы данных WordPress сайта.

Читать дальше …

Умение делать резервную копию сайта необходимо любому администратору. Без резервного копирования сайт остается незащищенным от сторонних и внутренних угроз, как безопасности, так и системных ошибок. Как делать резервную корпию сайта в ручном режиме в этой статье.

Читать дальше …

Выпуск авторами плагина Wordfence новой версии 7.0.1. с принципиально новым интерфейсом, отличный повод познакомится с этим плагином безопасности подробнее.

Читать дальше …

Файл wp-config.php один из важнейших файлов CMS WordPress. Файл wp-config.php определяет основные функциональные задачи движка WP, начиная от принципиальной функции, взаимодействия с базой данных и хостингом сайта и заканчивая, дополнительной настройкой, управления мусорной корзиной сайта. В этой статье я расскажу о файле wp-config.php и некоторых изменениях, которые можно сделать в этом файле.

Читать дальше …

Для повышения безопасности сайта и отсева «праздно любопытствующих» пользователей, можно использовать систему двухфакторной аутентификации WordPress, позволяющей заставить пользователя вводить не только пароль, но и ключ, полученный на телефон.

Читать дальше …

www.wordpress-abc.ru

Безопасность Вордпресс

О появлении новых приемов вы можете узнать из моих комментариев, где я буду сообщать, что именно добавилось в эту статью. Поэтому рекомендую подписываться в комментариях, чтобы быть в курсе обновлений и пошагово внедрять все о чем будет здесь написано.

Georgejmclittle / Shutterstock.com

Georgejmclittle / Shutterstock.comБлагодаря легкому освоению и достаточной гибкости, Вордпресс стал настолько популярен, что привлекает особое внимание не только хакеров, но и тех, кто просто ради интереса хочет на чьем-то сайте испробовать популярные методы взлома. Поэтому, крайне важно применять все возможные средства для обеспечения надлежащей защиты сайта, так как стандартная сборка WordPress находится в опасности перед имеющимся в сети арсеналом средств.

Итак, поехали!

1. Защита WordPress от XSS-инъекций

В языке программирования PHP, на котором написан WordPress, используются функции GET и POST, которые обращаются к переменным GLOBALS и _REQUEST. Именно они являются уязвимостью, воспользовавшись которой хакеры могут произвести XSS-инъекцию (это почти тоже самое, что и SQL-инъекции), чтобы модифицировать эти переменные.

Представленный ниже код позволяет проверять все запросы. Если запрос содержит тег или попытку модифицировать значение переменных GLOBALS и _REQUEST, код просто блокирует его и выдаёт 403-ю ошибку. Чтобы обезопасить свой блог, вставьте этот код в файл .htaccess.

Совет: перед внесением каких-либо изменений рекомендуется создавать резервную копию файла .htaccess.

А пока можете прочесть о том как инженер Google защищает свой WordPress блог.

Для более серьезной защиты, где крайне необходимо обеспечить конфиденциальность данных, необходимо принимать радикальные меры. Вы можете обратиться в специальные SSL-центры, которые помогают выбрать подходящий SSL-сертификат.

SSL сертификат — это технология, обеспечивающая безопасное соединение между веб-сервером и программным обеспечением клиента. Это гарантирует целостность и сохранность данных, передающихся через защищенное соединение.

Для создания защищенного соединения по протоколу SSL необходим SSL сертификат, который однозначно идентифицирует отдельных пользователей и серверы. Сертификаты Secure SSL ведущих производителей Thawte и GlobalSign можно заказать на сайте ssl.ua сроком от одного до пяти лет.

fortress-design.com

Безопасность wordpress | Рубрики | www.wordpress-abc.ru

В статье разберемся, что такое вредоносный код сайта, чем он опасен для сайта и как вредоносный код попадают на сайт.Читать дальше …

Выпуск авторами плагина Wordfence новой версии 7.0.1. с принципиально новым интерфейсом, отличный повод познакомится с этим плагином безопасности подробнее.

Читать дальше …

Для повышения безопасности сайта и отсева «праздно любопытствующих» пользователей, можно использовать систему двухфакторной аутентификации WordPress, позволяющей заставить пользователя вводить не только пароль, но и ключ, полученный на телефон.

Читать дальше …

За безопасностью сайта нужно следить, особенно с повышенным интересом со стороны хакеров к сайтам WordPress. Как провести несложный аудит безопасности WordPress сайта в этой статье. Еще 7 лучших плагинов безопасности.

Читать дальше …

Популярность системы WordPress, делают ее привлекательной для коммерческого или хулиганского взлома. Нельзя сказать, что безопасность WordPress находится постоянно под угрозой. Хотя сама система защищает себя, постоянными обновлениями, не будут лишними почитать советы, этой статьи, которые поднимут безопасность WordPress на новый уровень.

Читать дальше …

Продолжаю тему бесплатной сертификации сайта. После получения сертификата его нужно сообщить своему хостеру. Делается в автоматическом режиме, самостоятельно на соответствующей вкладке административной панели хостинга.

Читать дальше …

В последнее время вопросам сертификации веб ресурсов уделяется повышенное внимание. Такой ажиотаж, отчасти спровоцирован политикой Google, а последствия сертификации могут быть как положительные, так и отрицательные для сайта. Именно по этому, платить за сертификат SSL, если это не требуют коммерческие интересы, не разумно. К счастью, пока еще есть возможность получить бесплатный сертификат SSL хорошего качества.

Читать дальше …

На вашем сайте замечен всплеск зарегистрированных пользователей, не радуйтесь раньше времени. Велика вероятность, что вас заметили спам пользователи и атаки спам регистрации продолжаться. Поможет выявить спам пользователей и удалить их, плагин WangGuard о котором в этой статье.

Читать дальше …

www.wordpress-abc.ru

Безопасность WordPress. Способы защиты WordPress

В эти предпраздничные дни не хочу вас сильно отвлекать.

Я отлично понимаю, что у всех праздничные корпоративы, мужики поздравляют , женщины принимают поздравления, все как обычно!

Погода только, как бы издевается над слабым полом и опять подпортилась.

Но еще не восьмое и посмотрим какая будет, по факту на праздник.

Отдельно поздравление для милых дам будет после, а сегодня хочу просто подарить всем пару видео, которые помогут сделать работу вашего блога безопасней и стабильнее.

Dropbox для безопасности WordPress

Создание резервной копии Вашего сайта на сервис Dropbox

Для тех кто не в курсе что такое Дропбокс, небольшая справка.

Сервис Дропбокс позволяет синхронизировать одного каталога на нескольких компьютерах. Например у Вас есть пака с рабочими документами на- РАБОЧАЯ, в офисном компьютере.

Подключив Дропбокс вы автоматически получает такую же на своем домашнем компе и можете работать и офисе и дома.

Кроме этого сервис имеет кучу других возможностей более подробно можете посмотреть в выпуске еженедельника Dropbox и другие полезности в 2-ом выпуске!

У меня есть задумка объединить видео по использованию сервиса Dropbox в небольшой сборник, но об этом после.

Итак в чем смысл создания резервной копии блога на сервис Dropbox

На рисунке можно увидеть работу по следующей схеме:

На рисунке можно увидеть работу по следующей схеме:

1. Сайт делает собственную копию на сервис Дропбокс, по нашим настройкам . Мы задали ему время и другие параметры и все. больше не мешаем, остальное делается автоматически.

2. Когда включаем компьютер сервис,если конечно мы этого хотим, пересылает файлы сайта к нам.

3. В случае надобности мы восстанавливаем сайт из резервной копии.

Сделайте это пока не поздно!

На себе убедился в одной прописной истине.

“Все пользователи делятся на тех кто терял данные и на тех кто их еще потеряет!”

Видео по настройке плагина смотрите внизу.

Скачать этот видео урок “Создание резервной копии Вашего сайта на сервис Dropbox”на свой компьютер

Скачать плагин для создания резервной копии

Регистрация с сервисе Дропбокс

СПАМ против безопасности WordPress

Еще одно видео по борьбе со спамом.

Вот достали, если честно. Ладно раньше по скромной строчке втыкали в комментарий и одной ссылке. Сейчас целые петиции с тоннами ссылок на свои фаллосы, сосы и другую гадость!

В видео я показал радикальный способ как почистить блог от комментариев через базу данных и сразу же поставить плагин защиты!

Скачать видео на свой компьютер в формате МР4

Скачать плагин math-comment-spam-protection.zip

На этом буду закачивать!

Отличного всем дня!

Вы прочитали мою статью " Безопасность WordPress. Способы защиты WordPress" Хотел бы прочитать Ваше мнение в комментариях.И конечно же буду ОЧЕНЬ признателен Вам за рекомендацию в Ваших социальных аккаунтах!

Стоит обратить внимание на эти материалы!

Подарки за первый комментарии на нашем сайте:

Подарки за первый комментарии на нашем сайте:

За первый комментарий на нашем сайте мы дарим полезные подарки, плюс участие в конкурсе комментаторов с денежными призамиinfo-m.pro

Безопасность wordpress, обломаем хакера | Настройка серверов windows и linux

Всех приветствую на электронных страницах своего блога, я на данном ресурсе мало пишу про безопасность wordpress, так как у меня есть отдельный для этого сайт, но так как аудитория тут больше, то и пост даст больший эффект. Не для кого не секрет, что большинство блогов в сети интернет на бесплатных движках CMS. Самый популярный из них wordpress, и чем больше у него любовь людей, тем больше и любовь хакеров:). Сегодня рассмотрим как добиться увеличения безопасности вашего сайта на WordPress.

И так допустим вы установили WordPress на выделенный vps или развернули его на хостинге, разницы ни какой нет. На выходе у вас сайт. Самое базовое правило любого администратора, который хоть как то думает про безопасность, является

работает только, то что реально нужно

Из этого следует, что все что мы не используем должно быть отключено, чтобы минимизировать фронт атак на ваш сайт. Примером того когда вас взломают может быть ddos атака, и вы знать не будите, что являетесь в чужих руках хакерской марионеткой.

Еще одно правило для увеличения безопасности сайта на wordpress. является всегда обновленная свежая версия движка, так как разработчики всегда реагируют на дыры в своем продукте.

Как взламывают WordPress

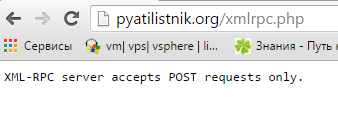

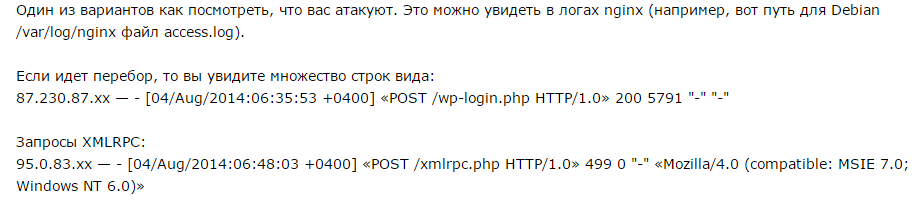

Для взлома WordPress используют разные методы, самый распространенный это подбор паролей, или как его еще называют брутфорс. В результате брутфорса идет сильная нагрузка на сайт, вплоть до его выхода из строя. Так же есть еще файл xmlrpc.php. Он отвечает возможность публиковать посты удаленно. Xmlrpc.php это файл который работает с протоколом XML-RPC, некая такая API, которая не только дает публиковать статьи, но и еще менять настройки, короче для хакера это дыра. Конечно может для кого то и удобно с Android смартфона из программки делать публикация, но я к ним не отношусь, поэтому данную функцию лучше отключить.

Отключаем xmlrpc.php

Есть много способов отключить xmlrpc php в wordpress. Первым делом нужно его запретить для индексации поисковиками. Делает это добавлением в файл robots.txt директивы

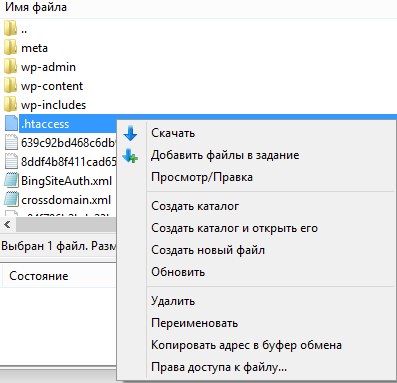

Следующим шагом идет добавление в файл .htassess определенные запрещающие доступ к файлу директивы.

# protect xmlrpc<Files xmlrpc.php>Order Deny,AllowDeny from all</Files>

Теперь если кто то попытается зайти по адресу ваш сайт/xmlrpc.php, то получит 403 ошибку, что доступ запрещен, если этого не сделать, то вы увидите вот такое окно.

Заходим через Filezilla на ftp сервер вашего сайта и редактируем файл .htassess

Теперь обратившись по адресу в браузере ваш сайт/xmlrpc.php вы получите, что иди те как лесом с 403 ошибкой, тем самым подняв безопасность сайта на wordpress.

Как альтернативный вариант, есть плагин Disable XML-RPC, просто его активируйте он сам все сделает.

Переименовываем wp-login.php

По умолчанию за авторизацию в WordPress отвечает файл wp-login.php. Хорошей практикой является его переименовывание, в любое название пришедшее вам в голову вот по такому принципу.

Копируем к себе файл wp-login, пере называем его например как zxcvbnmasdfghjkl.php, теперь внутри него текстовым редактором заменяем все упоминания wp-login.php на zxcvbnmasdfghjkl.php. Сохраняем и копируем на сервер, в результате чего, только вы будите знать какой файл отвечает за авторизацию.

Так же есть еще отличный плагин Limit Login Attempts, который увеличит безопасность сайта на wordpress, путем остановки перебора паролей. Конечно вам выбирать как увеличить Безопасность wordpress, и обломать хакера.

Материал сайта pyatilistnik.org

pyatilistnik.org

Безопасность Wordpress. 10 мифов | GB: Блог о Wordpress и веб-разработке

WordPress — самый популярный движок из бесплатных решений. В связи с этим — безопасность WordPress является весьма важным вопросом и проблемой для многих вебмастеров. Вокруг безопасности возникает немало мифов, сегодня попробуем их развенчать. Итак, скандалы, интриги, расследования…

WordPress — небезопасен

Это, наверное, самый распространенный миф из сегодняшней подборки. При возникновении любого взлома, расстроенный пользователь склонен винить в произошедшем создателей WordPress. Хотя, по статистике, наиболее частые причины взлома это:

- устаревшие версии движка и плагинов

- небезопасные шаблоны и плагины

- слабые пароли

- украденные доступы на FTP

- проблемы хостера

Да, именно так — в этом списке нет проблем с движком. Только, если у вас неактуальная версия — возможны проблемы. Вообще, к этому мифу очень уместен анекдот про неуловимого Джо. Его никто не может поймать, потому как он нафиг никому не нужен.

Так и с вашим блогом — в 99% случаев он неинтересен серьёзным злодеям, а всякой мелочи вы сами отдаете свои данные, не заботясь об элементарных мерах безопасности.

Мой сайт никто не будет ломать

Этот миф построен на обратной стороне прошлого заблуждения о неинтересности для серьёзных специалистов. Да, вручную они ничего делать не будут.

Но, большинство взломов происходит в автоматическом режиме, с целью использования ресурсов блога для разных неприятных вещей:

- рассылка спама

- внедрение кода для кражи данных у ваших посетителей

- перенаправление трафика на другие сайты

То есть, даже если ваш блог, как таковой, хакерам неинтересен — они могут воспользоваться вашими ресурсами.

Мой сайт защищен на 100%

В Сети нет сайтов, которые защищены на 100%. Вообще. Вопрос только в ценности сайта и бюджета на его взлом. Поэтому никогда не уповайте на свои знания о безопасности и плагины защиты.

Никогда не отказывайтесь от бэкапа файлов и БД. Кроме того, позаботьтесь о возрасте бэкапа. Неприятно, когда самый последний бэкап — месячной давности.

Я использую только wordpress.org

Очень хорошо, что вы не используете сомнительные плагины, скачанные не из родного репозитория WordPress. Это в разы повышает шансы на невозможность взлома. Однако, модераторы репозитория проверяют плагины и шаблоны только в момент их добавления в хранилище.

Впоследствии, никто не контролирует обновления плагина. Поэтому, нельзя на все сто быть уверенным в репозитории WordPress.

Я обновляюсь, когда захожу в админку

Это просто отлично, что вы не забываете обновляться. Однако, бывают ситуации, когда блог надолго остается «один», без внимательного хозяина. Дело в том, что при публикации репорта об обновлении, все закрытые «дырки» тоже публикуются, подставляя те сайты, которые не успели обновиться, под возможный удар автоматического взлома.

В таком случае, неплохо бы поставить плагин для уведомлений об обновлениях. Например — Update Notifier. Он позволяет быть в курсе событий, присылая уведомления на вашу почту.

После того, как WP установлен — моя работа закончена

Даже если вы не пишете в блог долгое время или у вас, вообще, статичный ресурс — обновляться все равно нужно. Как я говорил выше — большинство взломов происходит автоматически. Не нужно давать плохим ребятам дополнительные возможности по осуществлению захвата мира

Я поставлю плагин «cenzored» и все будет отлично

В Сети есть множество плагинов, которые поднимают безопасность WordPress на достаточно высокий уровень и они это делают действительно хорошо. Однако, работа с сайтом — не только непосредственная защита движка и плагинов.

Кроме этого , есть масса мест, где можно перехватить ваш пароль. Давайте посмотрим, как можно уберечься от этого:

- антивирусная защита компьютера

- использование сложных паролей

- использование протокола SecureFTP(SFTP) для работы с сайтом

- защита конфиденциальных файлов от доступа извне

- защита контактных данных

Если отключить плагин — он неопасен

Ничего подобного — отключенный плагин никуда не девается и все так же доступен извне. Поэтому, если вы уверены в его опасности, лучше удалите и дождитесь свежей версии от разработчика.

Если же вы отключили плагин на время — обновляйте его при первой возможности.

Если сайт взломан — я сразу узнаю

Очень даже не факт… Дефейс обнаруживается сразу, это верно. А вот если сайт взломан с целью получения ваших ресурсов — вы можете очень долго об этом даже не подозревать, потому что злоумышленнику не нужно «светиться». Он потихонечку делает свое дело и не подает признаков жизни.

Основные виды хаков, которые сложно обнаруживаются:

- перенаправление трафика, поступающего из ПС, на посторонний сайт

- включение скрытого текста на страницы

- рассылка спама(особенно, если хакер не «жадничает»)

Внимательно анализируйте логи и статистику вашего сайта. При появлении ненормальной активности — сразу же ее проверяйте и принимайте меры.

Мой пароль достаточно хорош

Это отлично. Однако, неплохо бы позаботится о том, чтобы этот пароль никуда не «ушел». Соблюдайте простые правила безопасности, не используйте один пароль на нескольких сайтах и все будет хорошо. Опять же, помните — если пароль хорош и безопасен для вас, это не значит, что он безопасен в принципе. Набор цифр очень легко вскрывается, даже если это случайные цифры.

Для безопасной генерации пароля можно использовать небольшой сервис, который я не так давно приспособил для своих целей и выложил для посетителей. Как дойдут руки — обязательно напишу к нему небольшую инструкцию.

Как видите, в вопросах безопасности WordPress не все так однозначно, как об этом говорят на форумах. Достаточно выполнять некоторые простые действия, чтобы больше не волноваться за то, что ваш проект будет взломан. По безопасности блога рекомендую прочитать старую, но не потерявшую актуальность статью, как защитить блог от взлома — тут. Кстати, в статье довольно интересная инфографика. Если же блог все таки взломали — вам поможет статья — Взломали WordPress. Что делать?

На этом на сегодня все. Удачного дня

gering111.com