Как самостоятельно бесплатно удалить вирус с сайта (старая версия). Как проверить сайт джумла на вирусы

Лечение сайта от вирусов . Как самостоятельно бесплатно удалить вирус с сайта

Если у Вас возникнут какие-то дополнительные вопросы, пожалуйста, не стесняйтесь обратиться в нашу службу поддержки. Мы всегда рады Вам помочь!

Статья актуальна для большинства систем управления сайтами (Joomla, Bitrix, DLE, Drupal, vbulletin, ipb, phpBB и т.д.). Перед тем как приступить к очистке сайта от вирусов, обязательно проверьте и очистьте свой компьютер от вирусов, а также все компьютеры с, которых вы имеете доступ к управлению сайтом. После очистки компьютера, нужно сменить все пароли доступа к сайту (ftp, баз данных mysql, пароли от административной части сайта и пароль от административного email ящика, указанного в настройках сайта, если такой имеется). Перед тем как начать работу с сайтом обязательно сделайте его резервную копию.

Внимание! Никогда не сохраняйте пароли в своих браузерах и настройках FTP клиентов!

Если Вы начинающий вебмастер, рекомендуем начать очистку с новой, упрощённой версии статьи: лечение сайта от вирусов бесплатно.

1. Диагностика.

Диагностика проводится по следующей схеме, от простого к сложному:

1.1 Ищем в исходных кодах файлов и/или html страницах сайта вхождения слов "iframe" и "javascript". Анализируем найденные участки кода и внешние ява-скрипты на предмет чужеродности. Особое внимание стоит уделить iframe нулевой или малой высоты и ширины, а также запутанным ява-скриптам в одну строку с использованием функций unescape, eval, String.fromCharCode. Также в вредоносных скриптах не редко встречаются конструкции document.write со вставкой другого iframe или javascript, или вставкой meta тега (или ява-скрипта) с редиректом. Если в ява-скрипте, iframe или редиректе присутствует любой чужой домен (не Ваш и не размещенный там Вами) - это сигнал тревоги, даже если на домене пусто или там нормальный сайт. Вирусы чаще всего распространяются "каскадом", когда вирусный код оказывается только на третьем - пятом фрейме или редиректе.

1.2 Проводим аналогичный анализ по подгружаемым внешним ява-скриптам. Во внешних css ищем behavior, содержащие чужеродный код.

1.3 Если на сайте есть изображения, загружаемыес других сайтов - проверяем, что выдается при открытии браузером этих картинок. При этом referer и user-agent должны быть такими же, как при обычном открытии страницы Вашего сайта с этой картинкой. Если вместо картинки выдается редирект, запрос пароля или иное чужеродное содержимое - это как правило вирус.

1.4 Перечисленные в пп. 1.1-1.3 действия необходимо выполнить с запросом страницы и скриптов несколько раз, в идеале с разных ip, с разными cookies и разными user-agent (браузерами) поскольку вирусный кодможет выдаваться случайным образом либо только тем броузерам, которые уязвимы, либо только поисковику, либо по иному критерию.

1.5 Добавляем сайт в Яндекс-вебмастер и Google-вебмастер, в некоторых случаях эти сервисы дают указание конкретного вредоносного кода, либо доменов, с которых подгружается вирус.

1.6 Если Вы зашли на зараженный сайт с включенным javascript в браузере (чего вообще-то лучше не делать), то Ваша антивирусная программа может дать список угроз, которые были обнаружены при посещении сайта. Из этих данных также можно выделить список вирусных доменов.

1.7 Смотрим коды http-ответов сервера на предмет редиректов разными user-agent и с разных ip адресов, поскольку зачастую редирект выдается случайным образом либо используется клоакинг. Иногда вирус ведет дневники выдает редирект или попап только один раз каждому посетителю.

2. Удаление вируса.

Знание, какой именно код вирус выдает посетителям сайта, помогает найти на сервере источник проблемы. Если в ходе диагностики выдаваемый посетителю вредоносный код не был конкретизирован - не беда, очистка может быть успешно проведена и без этого, просто будет намного сложнее.

2.1 Скачиваем себе на локальный компьютер все файлы сайта, делаем резервную копию перед проведением очистки.

2.2 Проводим полнотекстовый поиск (по самим файлам, а не только по ихзаголовкам), ищем вхождения найденного в пп. 1.1-1.3 и найденных в пп. 1.5 и 1.6 вирусных доменов. Альтернативный вариант - вести поиск прямо на сервере специальным серверным скриптом.

2.3 С помощью ssh команд либо серверного скрипта находим на сервере все файлы сайта, которые были изменены в день заражения сайта и изучаем их на предмет внешних нежелательных дополнений. Это могут быть:

- include файлов с вирусных доменов (не зависимо от того, разрешен ли удаленный include по данным phpinfo),

- eval полученных с других сайтов данных,

- eval декодированных функцией base64_decode данных,

- обфусцированный php-код,

- переопределенные функции,

- include или eval внешних данных, передаваемых скрипту через глобальные массивы GET, POST, COOKIE, SERVER ('HTTP_REFERRER','HTTP_USER_AGENT' и др.), обычно являющееся backdoor,

- посторонние коды ссылочных бирж (часто целью взлома сайта является продажа с него ссылок),

- http-заголовки с редиректом на вирусные домены, отправляемые функцией header,

- exec, system, popen, passthru и другие функции, выполняющие вызов программ, если их использование не предусмотрено cms. Если cms не задействует данные функции, а также функцию eval, то лучше вообще их отключить в php.ini,

- бэкдоры в триггерах mysql,

- auto_prepend_file или auto_append_file в php, с бэкдором или вирусным кодом,

- в очень редких случаях команда запуска лежащего в tmp вирусного файла запускается пользовательским crontab.

При анализе нежелательных дополнений может помочь знание кода, выясненого в ходе диагностики (п.1).

Помимо выдачи посетителям вредоносного содержимого, перечисленные выше чужеродные вхождения могут представлять собой web shell или backdoor, с помощью которых злодей контролирует Ваш сайт.

2.4 Делаем дамп базы данных, и изучаем аналогично п.1.1, но с учетом того, что в базе код может быть преобразован в мнемоники и вместо <iframe> будет <iframe>

2.5 Удаляем все чужеродные вхождения, обнаруженные в ходе работы по перечисленным выше пунктам.

2.6 Проверяем работоспособность сайта, его функционал. Иногда вирус затирает собой важные файлы или нарушает их синтаксис, и после очистки обязательно надо все восстановить. В очень редких случаях вирус затираетвсе так, что файлы сайта уже невосстановимы. Хорошо, если есть копия у хостеров или подключена услуга резервное копирование.

2.7 Создаем резервную копию очищенного сайта. В случае повторного заражения можно будет восстановить сайт из этой резервной копии.

Если остановиться на этом, то на следующий день либо в пятницу вечером на этой же неделе произойдет повторное заражение сайта и все с начала. Поэтому необходимо двигаться дальше.

3. Выясняем и ликвидируем причину заражения.

3.1 В первую очередь необходимо проанализировать лог веб-сервера и лог ftp, найдя в них время, предшествовавшее заражению. Если имеется логошибок php и лог командного интерпретатора, они тоже могут оказаться полезны. Иногда в логах бывает достаточно данных, чтобы определить источник заражения сайта. Но нельзя ограничиваться только закрытием первоначальной проблемы, необходим комплексный подход.

Самые распространенные пути заражения:

- похищение ftp паролей,

- уязвимости в движке (cms),

- заражение от соседних сайтов на том же сервере,

- уязвимость утилит на сайте или на сервере.

3.2 Похищение ftp паролей. Причины бывают разные:

- использование ftp через бесплатный wifi, зараженный похищающим пароли вирусом, или с компьютера в зараженной локальной сети. Чтобы избежать такой утечки паролей, целесообразно поверх бесплатного wifi илиподозрительной локальной сети использовать платный VPN с шифрованием.

- похищение паролей из ftp-клиента (например, похищение файлa wcx_ftp.ini из Total Commander) с помощью сайтового вируса, вируса в пиратской программе или вируса на флешке.

- pfishing ftp-паролей (при входе на сайт seo-утилит или иной подобный сервис предлагают ввести ftp логин и пароль, либо под видом представтелей хостера под разными предлогами просят посетить якобы страницу смены ftp-пароля).

3.3 Уязвимости в движке (CMS).

Многие CMS все ещё содержат уязвимости типа SQL injection, source include, xss и др. Обычно сообщения об обнаружении таких уязвимостей появляются на сайтах поддержки данных CMS, например, http://dle-news.ru/bags/.В ходе очистки сайта необходимо закрыть все уязвимости, описанные на сайте разработчика CMS, а также проверить движок на наличие уязвимостей,добавленных туда при установке модов или ином дополнении функционала. Как движок, не имеющий подобных явных проблем можно порекомендовать UMI CMS.

Помимо собственно дыр в движке бывают ещё уязвимости, связанные с сочетанием определенных настроек движка и/или определенных настроек сервера. Например, если настройки сайта позволяют посетителям постить насайт картинки с других сайтов, то это автоматически увеличивает риск проблемы, упомянутой в п.1.3. Некоторые CMS не имеют явных уязвимостей, но в случае несоответствия настроек сервера системным требованиям эти CMS могут быть очень уязвимы. В ходе очистки необходимо уточнить соответствие сервера требованиям безопасности конкретной CMS.

3.4 Заражение от соседних сайтов на том же сервере.

Если Вы подключаетесь к своему сайту по ftp и не видите других сайтов, кроме своего - это ещё не значит, что от Вас нет доступа к соседям и от них нет доступа к Вам. Необходимо подключиться по ssh (еслихостер дает такую возможность) и проверить, не видны ли файлы других пользователей. Также пробуем подняться выше своей директории php файл-менеджером, или perl, или программами на других языках, работающих на этом сервере. Если такая возможность подняться выше и перейти в папкидругих пользователей есть - необходимо сменить хостинг, так как очисткав рамках отдельно взятого сайта в таких условиях невозможна.

3.5 Движок сайта может быть хорошим, но при этом у хостера могут стоять утилиты управления базами данных или скрипты статистики, имеющие уязвимости или пригодные для брутфорса. Это может быть phpMyAdmin с единой авторизацией для всех клиентов, что в сочетании с короткими паролями может дать успешный взлом управления базами и как следствие - добавление вирусного кода в хранящиеся в базе статьи или шаблоны. По возможности необходимо закрыть эти пути проникновения вирусов. К сожалению, это зачастую также означает смену хостера.

4. Меняем все пароли: ftp, ssh, mysql, пароли на администрирование сайта (пароли cms).

Зачем все так сложно? Я вот просто убрал из шаблона сайта строчку с вирусом, и у меня теперь все хорошо.

Вам повезло. Но нельзя считать хакера глупышом. Обычно если вирус не дотерт, он возвращается. И возвращается в значительно более хитром и зашифрованном виде, и его удаление становится на порядок более сложной задачей.

Если самостоятельное удаление вируса не увенчалось успехом, значит заражение слишком серьёзное. К Вашим услугам очистка сайта от вирусов специалистами WebGuard.pro

Еще записи по теме

webguard.pro

Проверка на вирусы и вредоносный код

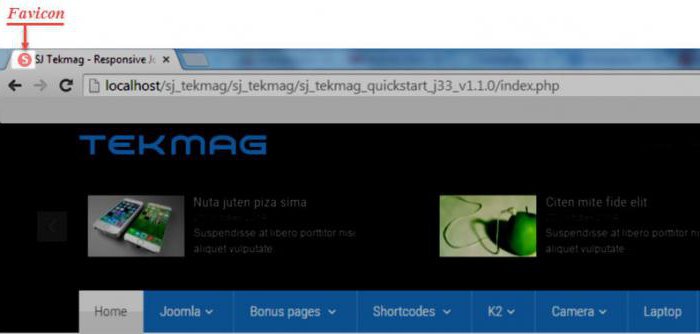

Приветствую всех. В этой статье расскажу, как можно выявить вредоносный код и вирусы на своем сайте. Так же будет затронут вопрос про то как выявить внешние ссылки которые злоумышленники могли внедрить в шаблон и модули. Важно помнить, что банерные системы могут быть источником заражения. Устанавливая на своем сайте счетчики и другой сторонний код, следует помнить, что баннерные системы могут быть взломаны так же, как и любые другие сайты, — владельцы могут не подозревать о зловредности генерируемого кода.

Что бы понять, на сколько важно проводить работы по усилению безопасности сайта Joomla и снизать вероятность взлома и размещения вредоносного кода на страницах сайта, можно прочитать статью по основам профилактики сайта от взлома Полная защита сайта на Joomla 3. Технические вопросы связанные с комплексом работ по защите сайта Joomla, описаны в статье Практика защиты сайта на Joomla 3. В конце статьи будут размещены полезные ссылки на ресурсы связанные с безопасностью сайта Joomla.

Прочитав статью Вы сможете самостоятельно проверить свой сайт на наличие вредоносного кода, получите теоретические и практические знания по выявлению вредоносного кода и способы его чистки.

Проверка сайта на вредоносный код и вирусы. Выявление и методы исправления. Так же в этой статье расскажу, как можно выявить внешние ссылки которые злоумышленники могли внедрить в шаблон и модули. Важно помнить, что банерные системы могут быть источником заражения. Устанавливая на своем сайте счетчики и другой сторонний код, следует помнить, что баннерные системы могут быть взломаны так же, как и любые другие сайты, — владельцы могут не подозревать о зловредности генерируемого кода.

Что бы понять, на сколько важно проводить работы по усилению безопасности сайта Joomla и снизать вероятность взлома и размещения вредоносного кода на страницах сайта, можно прочитать статью по основам профилактики сайта от взлома Полная защита сайта на Joomla 3. Технические вопросы связанные с комплексом работ по защите сайта Joomla, описаны в статье Практика защиты сайта на Joomla 3. В конце статьи будут размещены полезные ссылки на ресурсы связанные с безопасностью сайта Joomla.

Прочитав статью Вы сможете самостоятельно проверить свой сайт на наличие вредоносного кода, получите теоретические и практические знания по выявлению вредоносного кода и способы его чистки.

{index}

Внимание

Всегда делайте резервную копию своего сайта перед тем как будете проводить работы которые могут изменить файлы сайта Joomla.

Сервисы проверки сайта на вредоносный код.

Первый бесплатный ресурс, которым можно воспользоваться для первичной диагностики, это сервис «Вебмастер» предоставляемый Яндекс . Зарегисрировавшись на этом сервисе Вы получить целый комплекс полезных функций назначение которых выходит за рамки этой статьи. Нас будет интересовать раздел в котором выводится информация о вредоносном коде Диагностика—>Безопастность

.

Аналогичный сервис есть в «Google Webmaster Tools». Зарегистрируйте сайт в сервисе и воспользуйтесь функцией в панели «Проблемы безопасности»

Этот сервис так же предоставляет множество полезных функций которые пригодятся для продвижения Вашего сайта на Joomla.

Хорошо зарекомендовал себя сервис проверки www.virustotal.com. На этом ресурсе можно проверить ваш сайт по базам антивирусных программ. Результатом проверки будет список антивирусных баз и статус проверки сайта по указанной базе. Список антивирусных программ входят антивирусные базы Kaspersky, Comodo, NOD32, Avast, Dr.Web, Symantec, McAfee и другие.

Результат проверки выглядит следующим образом.

Дополнительно можно проверить свой сайт на содержание вредоносного кода бесплатным сервисомantivirus-alarm.ru. Этот сервис проверяет наличие адреса Вашего сайта по базам данных всех ведущих мировых вендоров, таких как Kaspersky, Dr.Web, NOD32, Avast и выдает сводную таблицу результатов проверки вашего сайта антивирусными программами.

{adsense1}

Использование сканера Ai-Bolit для выявления вредоносного кода.

Если хостинг-компания уже позаботилась и установила скрипт проверки сайта сканером Ai-Bolit, то это самый простой способ провести проверку своего сайта . Я пользуюсь хостингом beget (о нем было рассказано в статье Beget лучший хостинг для сайта на Joomla) имея все плюсы перечисленные в статье, в админ-панели хостинга в разделе «Сервис» есть возможность проверить свой сайт скриптом Ai-Bolit. Запустив проверку сайта, результат проверки Вы получите на свой почтовый ящик который указали при регистрации.

После проверки сайта из меню админпанели хостинг-провайдера beget, можно увидеть отчет. Отчет проверки выглядит как показано на изображении ниже. Отчет содержит сводную информацию о результатах проверки и выводим строки с указанием файла и номер строки подозрательного участка кода.

Скрипт разработан компанией «Ревизиум». На сайте разработчика скрипта Ai-Bolit указаны хостинг-провайдеры России и СНГ, которые используют этот скрипт для проверки сайтов.

Если же такого сервиса нет, то тогда Вы самостоятельно скачиваете и проверяете страницы сайта скриптом Ai-Bolit. Проверку можно осуществить двумя способами – непосредственно на web-хостинге или на локальной версии сайта. Рассмотрим более безлопастный способ проверки сайта – локальный. Для этого переходим на страницу загрузки revisium.com и загружаем версию «Ai-Bolit под Windows».

Перейдя на страницу загрузки, вы найдете ссылку для скачивания и инструкцию по применению. Сам процесс проверки вяглядит следующим образом.

Установка Ai-Bolit:

-

- Скачиваете архив с файлами и распаковываете его в любой каталог на диске. Основное требование что бы в полном пути не было русских букв.

-

- В распакованном архиве есть папка «site». В нее копируете свой сайт.

- Затем запускаете файл start.bat (проверка в обычном режиме) или start_paranoic.bat (проверка в параноидальном режиме) для того чтобы проверить сайт на вирусы и хакерские скрипты.

- После завершения проверки появится файл AI-BOLIT-REPORT.html

Что бы посмотреть результат, откройте в браузере файл AI-BOLIT-REPORT.html . Каждая строка отчета будет содержать ссылку на файл страницы сайта и вырезанный участок исходного кода в котором может содержаться вредоносный код. Анализ файла не сложный, но требует определенных навыков и опыта.

Manul — бесплатный антивирус для вашего сайта.

Manul – это антивирусная утилита, собирающая структурированную информацию о сайте, для анализа и формирования лечащего скрипта. Эту утилиту легко установить и удалить с вашего сайта. Для запуска Manul нужно только наличие PHP версии 5.2 и выше. Скачать антивирус можно по ссылке Manul, там же будет и инструкция как пользоваться.

Проверка сайта используя сервис Manul:

- Загрузите Manul в корневую директорию сайта через FTP/SFTP и распакуйте архив.

- Для запуска введите в адресную строку браузера адрес_вашего_сайта/manul/index.php.

- Создайте пароль, чтобы никто, кроме вас, не смог воспользоваться утилитой.

- Запустите сканирование. После окончания отчёт будет сохранён в формате .xml.

- Загрузите отчёт в Анализатор или отправьте его специалисту.

- Откройте Manul и перейдите во вкладку Executor. Скопируйте полученный после анализа лечащий скрипт в специальное поле и нажмите «Выполнить».

- После окончания работы удалите папку /manul с сервера.

Внимание

Всегда делайте резервную копию своего сайта перед тем как будете проводить работы которые могут изменить файлы сайта Joomla.

Все перечисленные средства выявления и лечения требуют базовых знаний PHP. Выявив подозрительные места в коде их надо проанализировать т.к. возможно ложное срабатывание. Помощь в анализе кода страницы может оказать сделанный архив. Конечно если архив содержит файлы до их изменения злоумышленником. Можно простым сравнением выявить измененный участок кода и принять решение о восстановлении файла из копии или его ручной корректировке. Только не забывай те что код может быть изменен при очередном обновлении самим разработчиком, поэтому все правки нужно делать с большой осторожностью.

Информация

Если сайт был взломан злоумышленником, то обязательно нужно принять меры по усилению защищенности сайта Joomla. Об этом рассказано в статье Практика защиты сайта на Joomla 3. Удобнее всего проводить работы по чек-листу который можете скачать по ссылке Чеклист по защите Joomla

Полезные ссылки.

Надеюсь, что статья была Вам полезна и Вы узнали что-то новенькое.

joomlaissimple.ru

проверить сайт на вирусы может каждый

Эта статья будет полезна вебмастерам и тем, кто занимается сайтом своей фирмы или компании. Речь пойдёт о сервисе Siteguard. Siteguard – это бесплатный сервис проверки сайтов на наличие вредоносного кода. После регистрации Siteguard сканирует Ваш сайт на наличие JavaScript и Iframe, сверяется со своими антивирусными сигнатурами и записывает все найденные объекты в базу данных. Через некоторое время сайт сканируется повторно, если были найдены новые объекты, Вам высылается оповещение по электронной почте, ICQ или СМС. Система так же проводит эвристический анализ обнаруженного кода.

Siteguard - это проверка сайта на вирусы, причём абсолютно бесплатно. При помощи сервиса поиск вредоносного кода на сайте очень сильно упрощается. Вопрос «удаление вирусов с сайта» сводится к просмотру отчёта и выполнению несложных действий с файлами (при условии того, что Siteguard нашел вредоносный код).

В общем о Siteguard

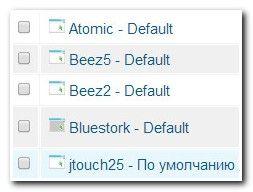

Как это работает? Вы регистрируетесь в системе Siteguard, затем в своём аккаунте добавляете адрес (адреса сайтов) в список (рисунок ниже).

Чтобы подтвердить то, что это Ваш сайт, необходимо разместить в корневом каталоге сайта текстовый документ с определённым именем и содержимым. При успешном добавлении сайта в список, Вы увидите следующее сообщение.

Сайт успешно добавлен!

Теперь необходимо просмотреть все коды, которые SiteGuard считает подозрительными. Нажимайте зеленую кнопку, если код безопасен, или черную, если он содержит подозрительные участки, которые Вы удалите вручную. Кстати, если рядом с кодом только черная кнопка, а сам код подсвечен красным - это точно вирус. Скорее удаляйте его и нажимайте черную кнопку.

Как правило, на добавляемых сайтах нет вирусов, и можно смело отправлять все найденные коды в «безопасные» зеленой кнопкой, ограничиваясь беглым просмотром подозрительных участков.

После этого добавленный сайт появится в таблице сайтов Siteguard (рисунок ниже).

Сначала, Вам будет предложен список подозрительных, по мнению Siteguard, кодов (рисунок ниже).

Нажимайте зелёную кнопку, если код безопасен, или чёрную, если он содержит подозрительные участки, которые Вы удалите вручную. Рекомендую подойти к этому процессу крайне ответственно и не жать без разборочно зелёную кнопку напротив всех пунктов. После этого таблица с сайтами примет следующий вид (рисунок ниже). Она позволяет «визуально» проверить сайт на вирусы.

Таблица с кодами дополнится безопасными записями с пометками о дате добавления (рисунок ниже).

Можно сказать, что на этом проверка сайта на вирусы заканчивается.

Приблизительно один раз в 5-6 дней (убедился на собственном примере) робот Siteguard будет проверять главную страницу Вашего сайта на наличие нового кода. Если он будет найден, Вам будет выслано соответствующее сообщение (электронная почта, ICQ, СМС). Хочу отметить, что за последние месяц или полтора при обнаружении нового кода на моих сайтах, мне не приходили сообщения на почту. По СМС я ни разу не получал никаких оповещений вообще. Скорее всего это связанно с тем, что я живу в Украине, а Siteguard – это Российский сервис. Касательно ICQ я не нашёл ни при регистрации, ни при дальнейшем пользовании сайтом, куда его можно ввести.

Как видно, проверить сайт на вирусы при помощи данного сервиса не составляет особого труда.

Siteguard проводит анализ кода на Ваших сайтах по своей вирусной базе и при помощи эвристического анализатора. На момент написания статьи (10.05.2011) к системе подключено 9975 сайтов, в вирусной базе зафиксировано 407 сигнатур вирусов и обнаружено 943 подозрительных сайта. Предлагаю Вашему вниманию небольшую статистическую сводку за период с 12.01.2011 по 10.05.2011.

В дополнении к проверке сайта на наличие подозрительного кода, Siteguard может отслеживать доступность сайта и дату истечения срока оплаты доменного имени. При необходимости, оповестит Вас всеми доступными способами (электронная почта, ICQ, СМС). Это может быть весьма полезно, учитывая тот факт, что киберсквоттеры не дремлют.

Сильные и слабые стороны Siteguard

Поработав несколько месяцев с этой системой (подключил одиннадцать сайтов) хочу выделить сильные и слабые стороны Siteguard. К сильным хочу отнести такие:

- Siteguard не «спамит» Вас всевозможными объявлениями и новостями.

- Возможность «неограниченного» добавления сайтов в одну учётную запись системы Siteguard.

- Возможность работы с Siteguard при помощи мобильного телефона или смартфона без потери функциональности.

- Есть возможность прислать вирус для анализа экспертам Siteguard.

- Лёгкая процедура установки на Ваш сайт «проверочного кода» (TXT документ) для системы Siteguard.

- На сайте весьма неплохо описано, что именно надо делать, если Ваш сайт заражён.

- Новые JavaScript и Iframe на главной странице находятся всегда.

- Просмотр ранее найденного и одобренного кода с указанием даты обнаружения.

- С системой очень легко работать.

- Система защиты сайтов Siteguard абсолютно бесплатная.

К слабым сторонам системы можно отнести следующие:

- нельзя сменить регистрационные данные (электронная почта, ICQ, СМС, логин, пароль).

- Нет настройки отправки СМС сообщений

- Очень слабая техническая поддержка.

- Проверяются первые 300 Кб кода страницы.

- Проверяется только главная страница.

- Проверяются только встроенные скрипты.

- Редкое обновление вирусных баз.

- Сайты сканируются слишком редко.

Думаю, что если ввести плату за пользование системой (например, 10$ в год для одного аккаунта и не более 10 сайтов в аккаунте), то на полученные деньги можно было бы устранить все выше перечисленные недостатки, улучшить и расширить существующие возможности, а также предложить новые сервисы.

К сожалению, проверка сайта на вирусы происходит по достаточно скромной вирусной базе.

Что делать, если Siteguard нашёл вирус на сайте?

Если Siteguard оповестил Вас о новом коде, на Вашем сайте, то необходимо зайти на Siteguard используя логин и пароль. Затем найти в таблице сайтов нужную запись и просмотреть сам код. Если Вы недавно добавляли новые JavaScript и\или Iframe на главную страницу, то скорее всего это они и есть. Если нет, то очень внимательно просмотрите код! Если Siteguard помечает этот код как вирус (100% совпадение с вирусными базами), то необходимо его немедленно удалить! Если Siteguard не пометил код как вирус, и Вы ничего не добавляли с момента последнего сканирования, рекомендую проверить сайт на наличие вирусов на соответствующих сервисах (о некоторых из них ниже в статье). В случае заражения сайта рекомендую выполнить следующие действия:

- по возможности полностью просканировать все компьютеры, с которых осуществлялся доступ к FTP сайта (а так же всех компьютеров, на которых могли храниться учётные данные от FTP сайта), антивирусом с новыми базами. Лучше, если после штатного антивирусного средства Вы воспользуетесь сторонними утилитами (подробнее в статьях «Лицензионные антивирусы бесплатно» и «Обзор Malwarebytes Anti Malware 1.50. Бесплатный антивирус»). Это поможет Вам минимизировать вероятность повторного попадания учётных данных от FTP сайта злоумышленникам посредством вирусов.

- Сменить все учётные данные (логин, пароль) для доступа к сайту. Особенно к FTP. При смене паролей пользуйтесь правилами безопасного составления паролей (подробнее в статье «Безопасный пароль»).

- Удалите вредоносный код «вручную», или восстановите заражённые файлы из «надёжной» резервной копии. Можно просмотреть дату модификации изменённого файла (того, где найден вредоносный код) и запустить поиск всех файлов, с такой же датой изменения. Есть вероятность, что они так же содержат вредоносный код. В данной операции Вам поможет FTP клиент, панель управления хостингом или же служба поддержки Вашего хостинга.

- Произвести повторную проверку сайта на наличие вредоносного кода.

- Сделать новую «чистую» резервную копию и сохранить её в надёжном месте.

В любом случае, рекомендую проверить сайт на вирусы при помощи сторонних сервисов, что бы убедится в том, что это не ошибка.

Минимизация рисков инфицирования сайта

Предлагаю Вам ряд достаточно простых мер по минимизации рисков инфицирования сайтов вредоносным кодом.

- Не рискуйте понапрасну и не игнорируйте защиту от вирусов Вашего компьютера с которого работаете с сайтом. Устанавливайте все обновления безопасности для всех программных продуктов, используйте современные антивирусные решения с актуальными сигнатурами. Подробнее в статях «Бесплатная защита компьютера от вирусов. Методы защиты компьютера от вирусов», «Лицензионные антивирусы бесплатно» и «Обзор Malwarebytes Anti Malware 1.50. Бесплатный антивиру»). Это поможет снизить риск кражи логина и пароля при помощи вирусов.

- По возможности используйте SSL для доступа к административной зоне сайта. Существуют бесплатные сервисы, предоставляющие SSL сертификаты. Это поможет снизить риск перехвата соединения между Вами и сервером (сайтом). А также снизит вероятность кражи логина и пароля.

- Не сохраняйте логины и пароли для доступа к административной зоне сайта и FTP на компьютере. Это поможет снизить риск кражи логина и пароля при помощи вирусов.

- Не передавайте свои учётные данные сторонним лицам.

- Не храните письма с учётными данными от хостера на почте.

- Используйте безопасные пароли для доступа к административной зоне сайта и FTP. Это поможет снизить риск подбора пароля.

- Если Вы пользуетесь системами управления контентом (для создания сайта), то обязательно следите и вовремя устанавливайте все обновления безопасности для самой системы и всех её компонентов. Старайтесь по максимуму скрыть все следы, которые могут указать на то, какая система управления контентом используется. Ограничьте по максимуму круг лиц, имеющих доступ к административной зоне сайта, FTP и панели управления хостингом. Подойдите с особой тщательностью к разграничению прав доступа разным пользователям и группам пользователей. Используйте ЧПУ (SEF URL (search engines friendly url)). По возможности организуйте доступ к административной части сайта только для определённых статических IP адресов. Если есть возможность, смените стандартные префиксы в базе данных. Скройте «стандартный» способ доступа к административной зоне вашего сайта. Установите и настройте компоненты, разработанные для используемой Вами системы управления контентом для защиты от SQL, PHP инъекций, межсайтового скриптинга (XSS), атак типа «Shell», «Upload File», «URL», «Form», «Cookie», «Address Bar», «Live Script». Установите и настройте компоненты, оповещающие о несанкционированном доступе к административной зоне и об атаках на сайт.

- По возможности организуйте доступ к панели управления хостингом и к FTP сайта только для определённых статических IP адресов. Это поможет снизить риск доступа к панели управления хостингом и к FTP сайта сторонними лицами.

- Настройте резервное копирование. Копии держите в актуальном состоянии и в безопасном месте. Это поможет в устранении проблем после взлома или сбоя.

- Настройте тщательное ведение логов (поможет при анализе проблем).

- Настройте права доступа к файлам. На все папки и файлы выставляем права доступа 755 и 644 соответственно (рекурсивно). На папку с шаблонами можно выставить 555 (рекурсивно). На файлы в корневой директории – 444. На папку с временными файлами – 700. На папку с логами – 700.

- Установите пароли для доступа к папкам. Как это сделать, можно узнать в службе технической поддержки хостинга, в документации к веб серверу, которым Вы пользуетесь или же в панели управления хостингом.

Так же советую ознакомиться с мерами обеспечения безопасности конкретно для Вашей системы управления контентом. Воспользуйтесь помощью более опытных веб мастеров, не пренебрегайте услугами платного аудита сайтов профессионалами (если это оправданно). Но помните, что даже выполнение всех советов в полной мере не даёт стопроцентной гарантии защиты. Если Ваш сайт захотят взломать – взломают. Однако немного усложнить процедуру взлома и уменьшить вероятность взлома при помощи «автоматического специализированного программного обеспечения» можно.

Похожие сервисы

http://webopulsar.ru – проверяет, доступен ли сайт в текущий момент. Очень полезно, особенно если это коммерческий проект и Вы не хотите потерять репутацию клиентов и позиции в поисковых системах. Сервис платный.

http://www.freedrweb.com/aid_admin/ – проверка сайта на наличие вредоносного кода при помощи вирусной базы Dr.Web. Проверяет скрипты. Пример проверки приведён на рисунке ниже. При помощи этого сервиса удаление вирусов с сайта пройдёт быстрее.

Пример отчёта с результатами сканирования приведён ниже.

Проверка: aleksius точка com//media/system/js/mootools.js Размер файла: 72.69 КБ MD5 файла: f6490edc31bf9c25ba507f41ce614def aleksius точка com//media/system/js/mootools.js - Ok Проверка: http://ajax.googleapis.com/ajax/libs/jquery/1.4.4/jquery.min.js Размер файла: 76.76 КБ MD5 файла: 73a9c334c5ca71d70d092b42064f6476 http://ajax.googleapis.com/ajax/libs/jquery/1.4.4/jquery.min.js - Ok Проверка: aleksius точка com//cache/wo/c181eaa30c.ie6.wo1305149411.js Размер файла: 28.00 КБ MD5 файла: 88ed3f132a5e4d23762992257512fd7f aleksius точка com//cache/wo/c181eaa30c.ie6.wo1305149411.js - Ok Проверка: aleksius точка com//modules/mod_gtranslate/jquery-translate.js Размер файла: 15.92 КБ MD5 файла: 67cee3ca5fd6ed35006bcfcdefc95e7a aleksius точка com//modules/mod_gtranslate/jquery-translate.js - Ok Проверка: aleksius точка com//media/system/js/caption.js Размер файла: 1963 байт MD5 файла: 38ba23053bea8a521cd624b6ad88e475 aleksius точка com//media/system/js/caption.js - OkПроверка: http://aleksius.com Версия антивирусного ядра: 5.0.2.3300 Вирусных записей: 2079560 Размер файла: 68.19 КБ MD5 файла: 3fbf61ea48217f29294e1a243222ac1c http://aleksius.com - archive HTML >aleksius точка com/Script.0 - Ok >aleksius точка com/Script.1 - Ok >aleksius точка com/Script.2 - Ok >aleksius точка com/Script.3 - Ok >aleksius точка com/Script.4 - Ok >aleksius точка com/Script.5 - Ok >aleksius точка com/Script.6 - Ok >aleksius точка com/Script.7 - Ok >aleksius точка com/Script.8 - Ok >aleksius точка com/Script.9 - Ok >aleksius точка com/Script.10 - Ok >aleksius точка com/Script.11 - Ok >aleksius точка com/Script.12 - Ok http://aleksius.com - Ok

*Обратите внимание, что в указанном выше фрагменте «http://aleksius.com» было специально заменено на «aleksius точка com». Это сделано с целью устранения ошибок сайта «Не найдено» в инструментах для Веб-мастеров Google.

http://safeweb.norton.com – проверка сайта при помощи Norton Safe Web. Результат отчёта о проверки сайта представлен на рисунке ниже.

http://www.virustotal.com/ – проверка сайта при помощи 32 антивирусных сканеров. Пример отчёта о проверки на наличие вредоносного кода представлен на рисунке ниже.

https://www.google.com/webmasters/tools – Инструменты для веб мастеров Google. Если Вы зарегистрируете свой сайт на этом сервисе, то там так же есть возможность отслеживания появления вредоносного кода.

http://webmaster.yandex.ua – Вебмастер Яндекс. Сервис, аналогичный Инструменты для веб мастеров Google.

Ещё один не хороший признак того, что сайт заражён, являются предупреждения браузеров и антивирусных программ о не безопасности посещаемого сетевого ресурса. Если такое сообщение появилось в браузере, когда Вы посетили свой собственный сайт, то незамедлительно свяжитесь с разработчиком сайта и выясните в чём причина такого сообщения (это может быть не только вредоносный код). А параллельно с этим начинайте собственную проверку сайта.

Развитие Siteguard

Хотелось бы видеть на сайте Siteguard больше новой и актуальной информации о том, как уменьшить вероятность заражения сайта вирусами, как устранять угрозы, советы по повышению безопасности сайтов от взлома, рекомендации по повышению безопасности популярных систем управления контентом и так далее. Думаю, что сайт можно было бы превратить в портал по информационной безопасности, организовать форум. Хотелось бы увидеть блоги специалистов Siteguard, так как то, чем занимается их система в наши дни является весьма актуальным. Так же считаю не лишним усовершенствовать существующие сервисы и добавить новые.

Поиск вредоносного кода на сайте, удаление вирусов с сайта и так далее, этими вопросами должен заниматься каждый владелец сайта и\или веб-мастер, который хочет, что бы его сайт посещали.

Похожие материалы

aleksius.com

Как проверить сайт на вирусы с помощью Google

Как проверить сайт на вирусы с помощью Google

Самыми простыми в создании и наименее эффективными являются сервисы, сканирующие сгенерированные коды страниц сайта. Такие сервисы позволяют проверить сайт антивирусом поверхностно — пробежавшись по доступным HTML страницам веб-сайтов JS скриптам (JavaScript) выявить наличие вредоносных кодов. Использование таких сервисов не требует от владельца сайта ни каких знаний и навыков. Все что нужно, чтобы проверить сайты на вирусы онлайн — просто вписать в необходимое поле на странице сервиса адрес своего сайта и нажать кнопку «Проверить». Сервис начнет обход доступных страниц ресурса указанной страницы, перемещаясь между страницами сайта по найденным на них ссылкам и проверяя HTML-код на наличие подозрительных фрагментов. Также, такие сервисы обычно сканируют и файлы подключенных на страницах .JS скриптов, поскольку они, также как и .HTML, доступны в явном виде. В дополнении к своему базовому функционалу подобные онлайн-сканеры проверяют наличие указанного URL в черных списках поисковых систем и браузеров. Вы можете самостоятельно проверить, заносился ли ваш сайт в черный список ресурсов, например, здесь:

Как проверить сайты на вирусы Гугл (Google Safebrowsing):http://www.google.com/safebrowsing/diagnostic?site=http://websitename.com

Не следует забывать что данный сервис сканирует ваш сайт поверхностно что не является 100% вердиктом в случае если не найдены угрозы. Рекомендуем обрашаться StopVirus.by на бесплатный аудит сайта. С уважением компания StopVirus.by

blog.stopvirus.by

Как проверить сайт на вирусы онлайн? Как удалить вирус с сайта? |

вылечить сайт от вирусов

Приветствую вас, уважаемые читатели блога firstprize.ru. В этой статье я наглядно покажу и расскажу вам из своего личного опыта, как проверить свой сайт на вирусный онлайн, а также как его вылечить (удалить вирусный код).

Итак, начнем с предыстории. Давно, когда я еще был достаточно неопытным вебмастером, на мой сайт, и многие другие была произведена ДОС-атака от хакеров. В тот злополучный день многие подловили вирус, который достаточно хорошо усложнил им жизнь. Кто-то позиции потерял в поисковиках, кто-то деньги, а кто-то вообще весь свой сайт. Впрочем, всего этого можно было избежать, придерживаясь хотя бы элементарных правил, о которых я не раз писал в этой статье.

Но раз таки вы уже читаете этот пост, то значит, что скорее всего вам они уже не понадобятся, и вам нужно как можно скорее вылечить свой сайт пока Яндекс не подарил ему вечный бан (а он это любит, уж поверьте). Итак, чтобы не появилась путаница, начнем по порядку, что да как нужно делать, чтобы вылечить свой сайт от вирусов.

Если у вас и правда заражен сайт вирусным кодом, то вы точно встретитесь со многими фактами изложенными ниже.

— К вам пришло письмо от Яндекса. В письме же говорится, что у вас нашли 5-10 страниц зараженных вирусом, но по правде это весь сайт заражен, просто Яндекс немного тупит в этом деле. Сразу хочу сказать, что не надо лезть на свой сайт и удалять, мол, зараженные страницы, так как скоро вам придет то же самое письмо, но только уже с другими адресами страниц.

— У вас пропала куда-то половина ваших посетителей. При просмотре статистики вы можете немного недоумевать, почему с Яндекса или Google практически нет переходов на сайт, несмотря на то, что он занимает хорошие позиции. Вся вина в этом.

Как видите из скриншота, Яндекс предупреждает пользователей о заражение сайта и не дает им на него перейти.

— При переходе на ваш сайт вы замечаете, что он стал медленнее, чем когда-то. Конечно, может это просто интернет глючит, но скорее всего, это скрипт вируса, который делает редирект (переброс посетителей на другой сайт). Вас, конечно же, никуда перебрасывать не будет, так как хакеры люди хитрые и, как правило, уже знают кто владелец сайта, ну точнее скрипт вируса знает, который анализирует все данные. Короче говоря, во вредоносном коде вируса прописано, чтобы перебрасывать всех посетителей, кроме того у кого IP компьютера, например 158.152.0.0 (то есть вашего).

— При открытие сайта ваш антивирусник и многих других ваших посетителей начинают давать тревогу. В конечном счете, вы начинаете получать гору комментариев или писем, где многие недовольно начинают отписываться в ваш адрес за попытку заразить их компьютер.

Конечно, есть еще и другие мелкие факторы, но это самые основные, которые вы вряд ли пропустите. Ну а если вы все еще сомневаетесь в заражении своего сайта, то рекомендую проверить его дополнительно на различных онлайн сервисах.

Как проверить сайт на вирусы онлайн?

В интернете существует достаточно много онлайн сервисов, которые только и могут сказать, что ваш сайт заражен вредоносным кодом, но в то же время они не способны его вылечить, а многие даже показать, что за вирус и в каких файлах. В прочем 90% из тех сайтов, что приведены чуть ниже абсолютно бесполезны кроме последнего. Если хотите знать, почему я так думаю, то читайте чуть ниже под заголовком «Моя история как я вылечил свой сайт на движке WordPress от вирусного кода.».

А вот сами сервисы: taghosting.ru, antivirus-alarm.ru, vms.drweb.com, virustotal.com, error-bank.com, urlvoid.com, 2ip.ru, xseo.in, sitecheck.sucuri.net

Как удалить вирусный код с зараженного сайта?

Внимание! Перед тем как что-либо предпринять из того, что написано чуть ниже, прочитайте статью полностью во избежание ошибок.

1) Первое, что вам нужно предпринять — это зайти в панель сайта вашего хостера и поменять пароли от FTP клиента, базы данных MySQL. Если не знаете, как это сделать просто напишите вашему хостеру и они сделают все это за вас (если вежливо попросить). Вы наверняка думаите сейчас: зачем мне менять все эти данные? Мне же вирус надо удалить с сайта, а не в настройках ковыряться.

Все верно, но дело в том, что если вы даже и удалите вирус, он через 5 минут вернется обратно, так как хакеры знают пароли к вашему FTP соединению с сайтом и в автоматическом режиме до бесконечности загружают вирус на ваш сайт. Вся суть в том, что сколько бы вы не удаляли вирус, все это будет напрасно.

2) Также рекомендую поменять пароли от адмики вашего сайта и почты, куда могут приходить данные от сайта. Впрочем эта процедура не обязательна и она никак не связана с лечением сайта от вируса, но в любом случае после заражения сайта вредоносным кодом он мог передать нужные данные хакерам, которые впоследствии могут в будущем зайти на ваш сайт, как к себе в родной дом.

2) Также рекомендую поменять пароли от адмики вашего сайта и почты, куда могут приходить данные от сайта. Впрочем эта процедура не обязательна и она никак не связана с лечением сайта от вируса, но в любом случае после заражения сайта вредоносным кодом он мог передать нужные данные хакерам, которые впоследствии могут в будущем зайти на ваш сайт, как к себе в родной дом.

3) После проделанной процедуры выше рекомендую сразу же проверить свой компьютер любым антивирусником а лучше двумя. Самой лучшей программой в этом деле считается Dr.Web ,скачать можете здесь. Ок, затем тем же антивирусником проверьте и ваш сайт через FTP клиент.

4) Если вы проверили весь свой сайт, но так и не смогли найти вирус, рекомендую просто перезалить бэкап сайта (старая копия сайта), если он у вас есть. Если же нет, то вам надо просто обратиться к вашему хостеру с просьбой откатить сайт (перезаписать старую версию сайта на новую). Если у вас хороший хостинг, то они обязаны делать резервную копию сайта каждый месяц. Кстати, если у вас такой же хостинг, что и меня mchost.ru, то вам надо просто зайти в левом нижнем меню в «управление услугами» в «резервные копии» и нажать на «создать заявку на восстановление». Кстати, заметьте, что в этой же вкладке вы можете сделать бэкап сайта, на тот случай, если с вашим сайтом что-нибудь случится.

Тут хочу вас еще кое о чем предупредить. Как вы поняли, ваш сайт просто перезапишут и все те изменения, которые вы делали до этого, исчезнут. То есть сам вирус, но так же и те статьи, которые вы опубликовали, файлы которые закачали и т.д. так что будьте осторожны и сначала сделайте бэкап зараженного сайта, чтобы потом из него достать все то, что может пропасть при перезаписи.

Также после этого у вас может перестать открываться сайт. Это связано не по той причине, что вы его угробили, а с тем, что вы ранее поменяли пароли от FTP клиента, базы данных MySQL, но в старой версии сайта, которую вам перезалили, указаны старые данные. Чтобы сайт снова заработал вам надо просто поменять старые данные в файлах сайта на новые.

5) Если же вы боитесь делать бэкап сайта, то можно поступить немного по-другому. По сути, если у вас сайт работает на каком-нибудь движке: WordPress, Joomla, Drupal, то можно скачать заново свой движок и все плагины, которые стоят у вас, и перезалить их поверх старых в том же FTP клиенте. Но тут также нужно знать, что те файлы, которые вы меняли в движке, когда-то поменяются и вам снова их придется вправлять. Если вы не уверены, что все пройдет гладко и что-нибудь не полетит, лучше оставьте это дело.

6) Ок, а теперь я расскажу вам наверно самый легкий, но немного муторный способ, как избавиться от вируса на сайте за 5 минут. Для начала надо понять, где вирусный код может прятаться. Чаще всего это будут файлы index.php, htaccess, которые лежат в корне вашего сайта (через FTP в папке httpdocs или public_html , www, domains). Открыв их, проверьте, что в конце их не прописан вот примерно такой вот скрипт вируса, начинающегося с тега <iframe> или <script>.

Пример: <iframe src="http://******/" width=1 height=1 iframe <\iframe>

Также этот код может быть зашифрован в кодировке base64_decode и выглядеть примерно вот так.

Если вы просмотрели эти файлы, но не нашли ничего подобного, то также проверьте несколько других файлов вашего сайта с разрешением php и JS. Как найдете вирусный код — удалите его, затем проделайте, ту же процедуру со всеми файлами того же разрешения, в котором и был обнаружен вирус.

Тут некоторые могут воскликнуть: легко сказать, у меня таких вот файлов под несколько тысяч на сайте и все вручную удалять просто скука смертная. Да полностью с вами согласен, поэтом скачаем этот вот архив, распаковываем его, заливаем файл скрипта в корень сайт (через FTP в папке httpdocs или public_html , www, domains) и в браузере вводим такую вот строчку http://имя сайта/replace.php?pas=joomla.

Перед вами появится форма скрипта куда нужно будет вставить ранее найденный вредоносный код и просто нажать на кнопку искать заменить. Заметьте, что во вторую форму мы ничего не прописывали, поэтому код вируса будет меняться не на что, то есть удаляться. Кстати, если что, данный скрипт работает на всех известных движках и сайтах, а не только на Joomla.

7) Что делать, если вирус вернулся снова? Бывает такая ситуация что вирус перезаписывается не через FTP клиент от которого мы поменяли пароли, а от скрипта, который их генерирует. Чтобы его найти, придется очень постараться. Рекомендую начать с папки images, где хранятся все ваши картинки сайта. Злоумышленники наверняка знали, что их файл могут найти, поэтому закачали вирус именно в то место, где его, скорее всего, не будут искать.

8) Гуд, вот мы и подошли к финалу. Думаю, вы уже удалил вирус и вас больше не беспокоит эта проблема, но с чего вы взяли, что она не появится снова? Чтобы такое больше не повторилось, запомните раз и навсегда, что пароли подключения к сайту в FTP клиенте нельзя сохранять! Также и пароли в браузере тоже. Всегда эти данные вводите вручную, как бы лень вам не было.

В заключение, на всякий пожарный, можете еще ограничить доступ к своему FTP клиенту через файл ftpaccess, который лежит в корне вашего сайта. В нем надо будет прописать свой IP компьютера. Пример:

Allow from xx.xx.xx.xx

Allow from xx.xx.xx.xx

Deny from all.

Где xx.xx.xx.xx — где это ваш IP компьютера, с которого разрешено соединение по FTP. Также, если у вас динамические адреса (IP), то можно указать диапазон адресов, из которого выдаются IP-адреса вашим интернет-провайдером.

Пример:

Allow 212.32.5.0/26

Allow 158.152.0.0/16

Deny from all.

Это достаточно хорошо сузит доступ к вашему FTP клиенту с других IP, которые не попадают в данный отрезок адресов.

Моя история как я вылечил свой сайт на движке WordPress от вирусного кода.

Данная неприятная новость для меня произошла в далеком 2012г. Тогда я вообще не знал, что такие вирусы бывают и как их можно удалить с блога. Помню, тогда сразу же поменял пароли от всего, чего только можно было, и пошел на один из самых раскрученных SEO-форумов, и создал там тему по данной проблеме. Мне быстро подсказали хороший онлайн сервис sitecheck.sucuri.net, который в отличие от других показывает в каких файлах находится вредоносный код.

Начал я короче вручную все это чистить, где-то по 400 файлам прошелся с разрешением JS, где в каждом был в конце странный кодированный код на целый километр в одной строчке. После этого пошел я снова проверять свой сайт на том же онлайн сервисе, выдал он мне, что блог до сих пор заражен.

Посмотрев на данные, понял, что пропустил один зараженный файл, нашел его и почистил, снова проверил, на этом все и закончилось. Вот так я избавился от вируса. После этого сразу же написал в службу поддержки Яндекс, чтобы они там не тормозили и сняли это предупреждение с моего сайта.

Что же теперь-то вы как и я тоже знаете как проверить и удалить вирус со своего сайта, так что вы вряд ли когда-нибудь снова столкнетесь с этой проблемой.

Рубрика: Вебмастеру в помощь Метки: Вебмастеру на заметку, Полезные сервисы, Скрипты

firstprize.ru

Проверить сайт на вирусы онлайн. Сравнение сервисов - как проверить сайт антивирусом

Опубликовано в Лечение веб-сайтов, Проверка веб-сайтов 10 Апреля, 2014Антивирусная проверка сайтов до недавнего времени была доступна только квалифицированным специалистам, разбирающимся в методах борьбы с вредоносными кодами на сайтах. Сейчас проанализировать сайт антивирусом стало легче, на рынке предложены в большом количестве инструменты проверки, однако, не все из них могут гарантировать полное сканирование, еще меньшее число позволяет вылечить. Мы расскажем о различных существующих подходах к сканированию и их лечению и сравним их с возможностями, которые предоставляет Вирусдай.

Сервисы проверки сайтов на вирусы без установки программного обеспечения

Самыми простыми в создании и наименее эффективными являются сервисы, сканирующие сгенерированные коды страниц сайта. Такие сервисы позволяют проверить сайт антивирусом поверхностно — пробежавшись по доступным HTML страницам веб-сайтов JS скриптам (JavaScript) выявить наличие вредоносных кодов. Использование таких сервисов не требует от владельца никаких знаний и навыков.Все что нужно — просто вписать в необходимое поле на странице сервиса адрес и нажать кнопку «Проверить».

Сервис начнет обход доступных страниц ресурса указанной страницы, перемещаясь между страницами сайта по найденным на них ссылкам и проверяя HTML-код на наличие подозрительных фрагментов. Также, такие сервисы обычно сканируют и файлы подключенных на страницах .JS скриптов, поскольку они, также как и HTML, доступны в явном виде. В дополнении к своему базовому функционалу подобные онлайн-сканеры проверяют наличие указанного URL в черных списках поисковых систем и браузеров. Вы можете самостоятельно проверить, заносился ли ваш сайт в черный список ресурсов, например, здесь:

Проверка Гугл (Google Safebrowsing):http://www.google.com/safebrowsing/diagnostic?site=http://websitename.com

Проверка Яндекс (Yandex Safebrowsing):http://yandex.ru/infected?url=websitename.comВ обоих случаях вам необходимо вместо адреса websitename.com подставить адрес вашего сайта.

После завершения сканирования такой сканер выдаст результат, содержащий список найденных угроз и пораженных ими файлов сайта. Однако, вылечить таким сервисом свой сайт невозможно (возможно лишь проверить сайт на вирусы, т.е. на их наличие или отсутствие), поскольку доступа к вашему ресурсу у него нет. Кроме того, основной проблемой является недоступность PHP файлов для сканера. PHP файлы недоступны для пользователей, однако, в большинстве случаев именно эти файлы содержат вредоносные коды. Также, но достаточно редко, вредоносные коды могут содержаться даже в базе данных ресурса, а их обнаружение и удаление требует доступа к СУБД.

Сервисы с ручной подгрузкой файлов для сканирования и лечения

Часто в сети можно встретить определение такого сервиса как «сайт проверки файлов на вирусы», однако, нужно понимать, что это полноценные серьезные сервисы, много большие, чем просто сайты.

Кроме простых онлайн-сканеров существуют также и немного более продвинутые сервисы, с помощью которых также доступна проверка. Такие ресурсы позволяют на их странице подгрузить любой ваш файл с вашего компьютера и проверить его сразу многими антивирусными базами на наличие угроз. Безусловно онлайн проверка на вирусы здесь будет более полной, нежели в случае ранее описанных сервисов. Здесь вы можете проверять все типы файлов от .html до .php. Ограничением может являться лишь объем подгружаемого файла, максимальный порог которого установлен самим сервисом. Явными минусами подобного подхода являются как необходимость предварительного выкачивания файлов вашего сайта на свой компьютер, так и невозможность лечения файлов сайта, даже несмотря на полное их сканирование.Только представьте себе, сколько вам придется проверять файлов по одному (обычно, такие сервисы позволяют подгружать файлы именно по одному), если на сайте из сотни или десятки тысяч? Вылечить таким сервисом файл, удалив из него вредоносные коды, тоже не получится. Такие сервисы, обычно, подобного функционала не предоставляют, поскольку, весь их принцип работы построен на проверке файлов по чужим базам сигнатур, а их владельцы (обычно, крупные компании, занимающиеся разработкой антивирусного программного обеспечения) поставщику сервиса их предоставлять не станут. На своей стороне, разработчики антивирусного ПО, поставляющие услугу проверки файлов, лечить их тоже не будут, т.к. подобные сервисы бесплатны.

О том, позволяет ли Касперский проверить сайты на вирусы онлайн нам неизвестно. Компанией анонсирован онлайн-сканер файлов http://www.kasperskyasia.com/virusscanner, однако, похоже, лаборатория свернула этот проект и больше загрузку файлов, а также проверку сайта на вирусы Касперский делать не позволяет.

Здесь можно сказать, что такой (второй) вид сервисов по сканированию файлов тоже не является антивирусом, а лишь является неполноценным диагностическим комплексом, еще и не очень удобным при большом числе файлов на веб-сайте. Просканировать сайт таким сервисом тоже не получится.

Сервисы для сканирования и лечения с необходимостью предоставления FTP доступа

Сервисы третьего типа являются уже почти полноценными антивирусами. Они позволяют выявлять вирусы и угрозы на сайтах в файлах всех типов. Они позволяют удалять вредоносные коды, однако, есть и минусы и некоторые ограничения.

Во-первых, вам необходимо предоставить такому сервису FTP доступ к вашему сайту. Это не всегда удобно для владельцев сайтов, часто не представляющих о том, что такое FTP, либо наоборот, продвинутых владельцев или администраторов прекрасно разбирающихся, но поставивших ограничения на обращение к своему серверу по FTP. Также, такой способ соединения с вашим сервером предполагает увеличение трафика на вашем сервере по той лишь причине, что для проверки и лечения сервис будет выкачивать файлы к себе, а затем обратно закачивать на ваш сервер. К тому же, такое соединение не всегда устойчиво и может оборваться в самый неподходящий момент работы, попортив, возможно, часть файлов.

Во-вторых, в большинстве случаев подобные сервисы не являются автоматическими полноценными антивирусами. Часто, всю работу по лечению выполняют живые люди, получающие доступ к сайту по FTP. Этот факт не всегда радует владельца. Основная проблема — невозможность быстрого реагирования и устранения угроз. Ведь человек — не машина. Ему нужно большее времени на анализ и выполнение операций, которого часто нет. Поисковые системы не будут ждать, пока специалист вылечит сайт, а просто поместят его в бан (в черный список) при первой же проверке, которые, как известно, производятся больше одного раза в сутки.

Сервисы для сканирования и лечения без необходимости предоставления FTP доступа. Полноценные онлайн антивирусы сайтов.

Такие сервисы очень большая редкость. Именно они могут называться полноценными антивирусами для сайтов. Им не нужен доступ по FTP к вашему сайту. Они не требуют установки и настройки. Они полностью автономны. Все операции производятся в автоматическом режиме в соответствии с выставленными настройками, часто, оптимально уже подобранными по умолчанию. Существуют только в одном экземпляре.

Вирусдай — первый представитель нового вида сервисов по автоматической проверке и устранению угроз и вредоносных кодов на сайте. Только с таким сервисом вы можете быть спокойны за свои позиции в поисковой выдаче, поскольку ваши файлы в случае заражения будут вылечены раньше, чем их обнаружат поисковые системы.

Облачный сервис Вирусдай помогает решать проблему поиска и лечения вирусов, контроля работоспособности и централизованного управления сайтами (созданными с помощью JS, PHP и HTML) на VDS и DS серверах и предназначен для обычных пользователей и владельцев сайтов, программистов, системных администраторов и веб-студий. Антивирус не требует установки и управляется удаленно через ваш аккаунт Вирусдай. Для работы сервиса необходимо разместить синхронизационный файл, предлагаемый для скачивания при добавлении нового сайта, в корневой каталог соответствующего вашего сайта используя, например, FTP.

Все, что вам нужно сделать — зарегистрироваться и поместить один специальный файл синхронизации в корень ваших сайтов. Добавляйте свои сайты в список. Управляйте на одной странице, смотрите их статус, результаты сканирования и удаления угроз. Автоматическое сканирование с интервалом 24 часа подключается в момент добавления нового сайта в список, но вручную вы можете изменить настройки каждого ресурса в отдельности, выставив интервал сканирования, скажем, равным 6 часам. Тест на вирусы сайта происходит автоматически.

Проверить сайт на наличие вирусов вы сможете бесплатно, однако, для того, чтобы вылечить сайт от вирусов вам потребуется подключить платный аккаунт.

Вы можете просматривать зараженные файлы с выделенными фрагментами вредоносного кода, лечить сайты одной кнопкой, получать отчеты о заражении и результатах лечения на электронную почту. Вирусдай позволяет вам забыть о проблемах с вирусами на сайтах и заниматься тем, что вам действительно интересно.

Управление сайтом в Вирусдае

В панели управления конкретным сайтом вы можете сканировать и лечить сайт, нажав кнопку «Сканировать» или «Лечить» в панели раздела «Антивирус». Процесс сканирования и процесс лечения может занимать продолжительное время и зависит от объема вашего сайта.

Лечение сайта

Процесс лечения производится точно так же, как и сканирования, однако, в этом случае зараженные файлы сразу подвергаются лечению или удалению. Перед лечением мы рекомендуем вам делать полный архив сайта, поскольку, процесс лечения связан с удалением, редактированием файлов или записей базы данных вашего сайта.

Отчеты о лечении и сканировании

Вы можете смотреть последний (текущий) отчет о сканировании и лечении в разделе «Антивирус» ниже панели индикации. По умолчанию список найденных угроз выводится в виде традиционной для антивирусов таблицы (переключатель в положении «Подробно»). Вы можете просматривать сожержимое зараженных файлов с выделенным вредоносным кодом в них просто кликнув по зараженному файлу в режиме «Наглядно» или кликнув по ссылке на зараженный файл в режиме «Подробно».

Информация о сервере

В разделе «Данные сервера» вы можете посмотреть текущие данные вашего сервера (сервера, на котором располагается ваш подключенный к Вирусдаю сайт) и основные его настройки. Также, здесь вы можете повторно скачать синхронизационный файл для в случае его удаления с сервера и недоступности сайта для Вирусдая. В случае, когда сайт недоступен для сервиса по какой-то причине, вам вместо индикатора «Права подтверждены, сайт синхронизован с облаком Вирусдай» предлагается скачать уникальный синхронизационный файл и загрузить его в корневой каталог вашего сайта.Регистрируйтесь прямо сейчас на virusdie.ru.

virusdie.ru