Zoom: автоматический и быстрый сканер уязвимостей WordPress. Сканер wordpress уязвимостей

WPHunter — сканер уязвимостей WordPress — Information Security Squad

Вы можете использовать этот инструмент на своем веб-сайте WordPress, чтобы проверить безопасность своего веб-сайта, обнаружив уязвимости на нем.

Более 75 миллионов веб-сайтов работают на WordPress. который теперь обладает 26% Интернета.

Примечательно, что тысячи WP-сайтов уязвимы для атак и каждый раз взламываются.

Вы можете потерять все свои данные, это может стоить тысячи долларов, или, что еще хуже, злоумышленники могут использовать ваш WordPress для ваших посетителей.

Боты автоматически просматривают веб-страницы для слабых веб-сайтов и взламывают их в течение нескольких секунд.

Если ваш WordPress уязвим, это будет всего лишь вопросом времени, прежде чем вы столкнетесь с проблемой.

Вот почему вам следует как можно скорее начать работу и проверить, не подвержен ли ваш WordPress атаке.

Инструмент обнаруживает версию wordpress и пытается найти уязвимости, уязвимые для версии, инструменты обнаруживают также плагины и темы, установленные на веб-сайте.

WPHunter также может находить файлы резервных копий, раскрывать пути и проверять заголовки безопасности.

Использование

| -h | —help | Использование |

Примеры

если у вас есть список сайтов ,запустите сканирование веб-страниц с этой командной строкойесли у вас нет списка сайтов, запустите инструмент с помощью этой команды

# php wphunter.php https://www.example.comУстановка на Linux

# git clone https://github.com/Jamalc0m/wphunter.git # cd WPHunter # php wphunter.phpУстановка на Windows

- Загрузите и установите PHP

- Загрузите WPHunter

- Извлеките WPHunter на рабочий стол

- Откройте CMD и введите следующие команды:

- cd Desktop/wphunter-master /

- php wphunter.php

Версия

Текущая версия — 0.1 Beta UpComing:

Сканирование плагинов и уязвимостей тем, создание отчетов (PDF, HTML), Брутфорсинг паролей

¯\_(ツ)_/¯

Примечание: Информация для исследования, обучения или проведения аудита. Применение в корыстных целях карается законодательством РФ.

Скачать Wphunter

itsecforu.ru

WPSeku – удаленный сканер безопасности WordPress — Information Security Squad

WPSeku — это black box сканер безопасности WordPress , который можно использовать для сканирования удаленных установок WordPress, чтобы найти проблемы безопасности и уязвимости.

Особенности WPSeku WordPress Security Scanner

WPSeku поддерживает различные типы сканирования, включая:

Тестирование уязвимостей XSSТестирование уязвимостей для инъекций SQLТестирование уязвимостей LFIВход в Bruteforce через xmlrpcИмя пользователяПоддержка прокси-сервераМетод (GET / POST)Пользовательские словариПользовательский юзер- агент

Он также использует API базы данных уязвимостей WPVulnDB по адресу https://wpvulndb.com/api.

Использование WPSeku WordPress Security Scanner

\ \ / / _ \/ ___| ___| | ___ _ \ \ /\ / /| |_) \___ \ / _ \ |/ / | | | \ V V / | __/ ___) | __/ <| |_| | \_/\_/ |_| |____/ \___|_|\_\\__,_| || WPSeku - WordPress Security Scanner || Version 0.2.1 || Momo Outaadi (M4ll0k) || https://github.com/m4ll0k/WPSeku Usage: ./wpseku.py [--target|-t] http://localhost -t --target Target URL (eg: http://localhost) -x --xss Testing XSS vulns -s --sql Testing SQL vulns -l --lfi Testing LFI vulns -q --query Testable parameters (eg: "id=1&test=1") -b --brute Bruteforce login via xmlrpc -u --user Set username, default=admin -p --proxy Set proxy, (host:port) -m --method Set method (GET/POST) -c --cookie Set cookies -w --wordlist Set wordlist -a --agent Set user-agent -r --redirect Redirect target url, default=True -h --help Show this help and exit Examples: wpseku.py --target http://localhost wpseku.py -t http://localhost/wp-admin/post.php -m GET -q "post=49&action=edit" [-x,-s,-l] wpseku.py --target http://localhost --brute --wordlist dict.txt wpseku.py --target http://localhost --brute --user test --wordlist dict.txt

Установка WPSeku WordPress Security Scan

# git clone https://github.com/m4ll0k/WPSeku.git

# cd WPSeku

# pip install -r requirements.txt

# python wpseku.py Вы можете скачать WPSeku здесь:

WPSeku-master.zip

itsecforu.ru

автоматический и быстрый сканер уязвимостей WordPress — Information Security Squad

Zoom

Zoom — это молниеносный сканер уязвимостей WordPress, оснащенный поддоменом и бесконечным перечислением имени пользователя.

На данный момент он не поддерживает перечисление плагинов и тем.

Что такое бесконечное перечисление? Попробуйте перечислить имена пользователей cybrary.com с помощью Zoom & wpscan (или вашего fav-инструмента).

Скачать

git clone https://github.com/UltimateLabs/Zoom.git

Использование

Ручной режим

python zoom.py -u wordpress websit

В ручном режиме вам нужно будет указать веб-сайт WordPress для проверки уязвимостей и перечисления субдоменов.

Автоматический режим

python zoom.py -u <website> --autoВ автоматическом режиме Zoom найдет поддомены и проверит те, которые используют WordPress на уязвимости.

¯\_(ツ)_/¯

Примечание: Информация для исследования, обучения или проведения аудита. Применение в корыстных целях карается законодательством РФ.

База уязвимостей WPScan — новый ИБ-справочник по WordPress | Threatpost

Число уязвимостей в открытой платформе WordPress, ее плагинах и темах вполне под стать ее популярности как системы управления контентом (в настоящее время на долю WordPress приходится 44% CMS-рынка). Весьма вероятна такая ситуация, когда ненадежность используемого плагина или новая зияющая брешь в ядре WordPress, способная поставить под удар веб-сайт, могут стать неприятным сюрпризом для разработчика и даже привести его в замешательство. На сентябрьской конференции BruCon, состоявшейся в Бельгии, британский ИБ-исследователь Райан Дьюхерст (Ryan Dewhurst) объявил о запуске WPScan Vulnerability Database — единой базы новейших уязвимостей в WordPress, ее плагинах и темах. Автор проекта надеется, что эта база данных станет незаменимым источником информации для пен-тестеров, администраторов и разработчиков продуктов для WordPress.

Дьюхерст поведал Threatpost, что идея создания такой базы зародилась благодаря появлению WPScan, сканера уязвимостей в WordPress, написанного им на Ruby в 2011 году. По словам исследователя, этот сканер заполнил пустующую нишу, так как в то время еще не было инструментов для автоматизированного поиска проблем безопасности в контексте платформы. Недавно WPScan был обновлен до версии 2.5, которая, согласно автору, ищет баги в фоновом режиме и представляет на выходе найденные результаты.

Работа по созданию базы уязвимостей началась примерно в то же время, когда появился WPScan. Дьюхерст не преминул отметить, что большую роль в ускорении процесса сыграл учрежденный BruCon фонд 5by5, выделивший на создание новой базы данных 5 тыс. фунтов стерлингов (около $8 тыс.). “Как только WPScan определяет версию WordPress, а также плагины и темы, установленные на WordPress-блоге, нам уже не составляет труда вывести все уязвимости, ассоциированные с этой версией, плагином или темой, если они сохранились в нашей базе”, — поясняет автор проекта.

Вначале база данных (на самом деле их три: по основному коду, плагинам и темам) пополнялась вручную одним из четырех участников команды WPScan. Кто-нибудь из них редактировал XML-файлы и помещал их в специальный репозиторий Github. В настоящее время информация об уязвимостях, по свидетельству Дьюхерста, вводится через веб-интерфейс по мере поступления отчетов из ряда источников, таких как списки рассылки, сообщения участников проекта или сторонних исследователей.

“Новая база данных также помогает нам быстрее разбираться с уязвимостями, так как при желании мы можем просматривать данные в виде общего обзора, — комментирует Дьюхерст. — Да и качество записей, вероятно, улучшилось”. Подобная база данных способна стать ценным источником информации о WordPress-уязвимостях, собранной в одном месте.

“Думаю, потенциальная аудитория достаточно широка, и надеюсь, что наша база будет особенно полезной для ИБ-профессионалов, занимающихся пен-тестингом, — продолжает исследователь. — Например, встречая конкретный плагин в ходе аудита, они могут быстро справиться, есть ли у нас информация о присутствующих в нем уязвимостях. Это можно сделать даже через наш API”.

Дьюхерст выразил надежду, что централизованный справочник также оценят администраторы сайтов, которые смогут проверять безопасность своих площадок, построенных на WordPress, равно как и используемых плагинов и тем. Разработчикам WordPress-продуктов база WPScan откроет новые возможности.

“Хочется верить, что использование наших API позволит некоторым разработчикам создать новый способ доступа пользователей к данным — например, через специальный WordPress-модуль, который предупреждает пользователя о том, что тот запустил уязвимые плагин или тему, — фантазирует исследователь. — Разумеется, любое коммерческое использование наших данных потребует приобретения лицензии. Для тех, кто пожелает использовать нашу информацию в своих open-source-продуктах или проектах, она будет бесплатной”.

По замыслу автора централизованная база данных должна привнести некоторые благотворные изменения в экосистему WordPress. “Надеюсь, наш проект позволит повысить осведомленность пользователей WordPress о проблемах безопасности, характерных для устаревших версий этой платформы, ее плагинов и тем, — заключает Дьюхерст. — Хочется также надеяться, что результатом будет повышение безопасности резидентных WordPress-блогов. Может, и сама команда WordPress примет некоторые меры к тому, чтобы разработчики тем и плагинов не распространяли уязвимые коды. Можно, например, автоматизированно проводить статический анализ новых плагинов и тем до их публичного выпуска. Это, конечно, не идеальное решение, но оно может оказаться вполне работоспособным”.

threatpost.ru

зачем это нужно и как защитить свой ПК (2018)

Процесс под названием сканирование уязвимостей представляет собой проверку отдельных узлов или сетей на потенциальные угрозы.

А необходимость проверить безопасность возникает у ИТ-специалистов достаточно часто – особенно, если речь идёт о крупных организациях, обладающих ценной информацией, которая может понадобиться злоумышленникам.

Не стоит пренебрегать таким сканированием и администраторам небольших сетей – тем более что в 2017-м году серьёзным атакам со стороны запущенных хакерами масштабных вирусов-шифровальщиков подверглись сотни тысяч компьютеров.

Содержание:

Применение сканеров уязвимости

Такие программы называются сканерами уязвимости.

Принцип их работы заключается в проверке приложений, которые работают на компьютерах сети, и поиске так называемых «дыр», которыми могли бы воспользоваться посторонние для получения доступа к важным сведениям.

Грамотное использование программ, способных обнаружить уязвимость в сети, позволяет ИТ-специалистам избежать проблем с украденными паролями и решать такие задачи:

- поиск попавшего на компьютер вредоносного кода;

- инвентаризация ПО и других ресурсов системы;

- создание отчётов, содержащих информацию об уязвимостях и способах их устранения.

Рис. 2. Объекты сети, подлежащие проверке на уязвимости.

Сканеры уязвимостей имеют особое значение для тех организаций, в сферу деятельности которых входит обработка и хранения ценных архивов и конфиденциальных сведений. Такие программы требуются компаниям, занимающимся научными исследованиями, медициной, торговлей, информационными технологиями, рекламой, финансами и выполнением других задач, которым может помешать утечка информации.

вернуться к меню ↑Механизмы сканирования

Сканирование на уязвимости выполняется при помощи двух основных механизмов – сканирования и зондирования.

Первый вариант предполагает, что программа-сканер выполняет пассивный анализ, определяя наличие проблем с безопасностью только по ряду косвенных признаков, но без фактических доказательств.

Эту методику называют «логическим выводом», а её принципы заключаются в выполнении следующих шагов:

1 Идентификация портов, открытых на каждом из устройств в сети;

2 Сбор заголовков, связанных с портами и найденных в процессе сканирования;

3 Сравнение полученных заголовков со специальной таблицей, содержащей правила определения уязвимостей;

4 Получение выводов о наличии или отсутствии в сети проблем с безопасностью.

Процесс под названием «зондирование» представляет собой методику активной проверки, позволяющую практически со стопроцентной гарантией убедиться в том, есть ли в сети уязвимости или нет.

Она отличается сравнительно небольшой по сравнению со сканированием скоростью, однако в большинстве случаев является более точной.

Метод, который также называется «подтверждением», применяет полученную во время предварительной проверки информацию для того чтобы ещё более эффективно проанализировать каждое сетевое устройство, подтвердив или опровергнув наличие угроз.

Главным преимуществом второго варианта является не только подтверждение тех проблем, которые могут быть обнаружены простым сканированием, но и обнаружение проблем, поиск которых невозможен с помощью пассивной методики. Проверка выполняется с помощью трёх механизмов – проверки заголовков, активных зондирующих проверок и имитации атак.

Проверка заголовков

Механизм, название которого на английском языке звучит как «banner check», состоит из целого ряда сканирований и даёт возможность получить определённые выводы на основе данных, передаваемых программе-сканеру в ответ на его запрос.

Примером такой проверки может стать сканирование заголовков с помощью приложения Sendmail, позволяющее и определить версии программного обеспечения, и убедиться в наличии или отсутствии проблем.

Методика считается самой простой и быстрой, но имеет целый ряд недостатков:

- Не слишком высокую эффективность проверки. Тем более что злоумышленники могут изменять информацию в заголовках, удалив номера версий и другие сведения, которые используются сканером для получения выводов. С одной стороны, вероятность такого изменения не слишком высокая, с другой – пренебрегать ею не стоит.

- Невозможность точно определить, являются ли данные, которые содержатся в заголовке, доказательством уязвимости. В первую очередь, это касается программ, которые поставляются вместе с исходным текстом. При устранении их уязвимостей номера версий в заголовках приходится изменять вручную – иногда разработчики просто забывают это сделать.

- Вероятность появления уязвимости в следующих версиях программы, даже после того как она была устранена из предыдущих модификаций.

Между тем, несмотря на определённые минусы и отсутствие гарантии обнаружения «дыр» в системе, процесс проверки заголовков можно назвать не только первым, но и одним из главных этапов сканирования. Тем более что его использование не нарушает работу ни сервисов, ни узлов сети.

Активные зондирующие проверки

Методика, известная ещё и как «active probing check», основана не на проверках версий ПО в заголовках, а на анализе и сравнении цифровых «слепков» программ с информацией об уже известных уязвимостях.

Принцип её работы немного похож на алгоритм антивирусных приложений, которые предполагает сравнение отсканированных фрагментов с вирусными базами.

К той же группе методик относится и проверка даты создания сканируемого ПО или контрольных сумм, позволяющая убедиться в подлинности и в целостности программ.

Для хранения сведений об уязвимостях применяются специализированные базы данных, содержащие ещё и сведения, позволяющие устранить проблему и снизить риск угрозы постороннего доступа к сети.

Эта информация иногда применяется и системами анализа защищённости, и программным обеспечением, в задачи которого входит обнаружение атак. В целом, методика активных зондирующих проверок, применяемая такими крупными компаниями как ISS и Cisco, работает значительно быстрее других способов – хотя реализовать её труднее, чем проверку заголовков.

Рис. 3. Быть готовым к атаке через уязвимости в сети – одна из основных задач администратора.

Имитация атак

Ещё один метод на английском языке называется «exploit check», что можно перевести на русский как «имитация атак».

Выполняемая с его помощью проверка тоже является одним из вариантов зондирования и основана на поиске дефектов программ с помощью их усиления.

Методика имеет такие особенности:

- некоторые «дыры» в безопасности нельзя обнаружить до тех пор, пока не сымитировать настоящую атаку против подозрительных сервисов и узлов;

- программы-сканеры проверяют заголовки программного обеспечения во время фальшивой атаки;

- при сканировании данных уязвимости обнаруживаются значительно быстрее, чем в обычных условиях;

- имитируя атаки, можно найти больше уязвимостей (если они были изначально), чем при помощи двух предыдущих методик – при этом скорость обнаружения достаточно высокая, однако пользоваться таким способом не всегда целесообразно;

- ситуации, которые не позволяют запускать «имитацию атак», делятся на две группы – угроза появления проблем с обслуживанием проверяемого программного обеспечения или принципиальная невозможность атаковать систему.

Рис. 4. Имитация атаки – один из самых эффективных способов найти «дыру».

Нежелательно пользоваться методикой, если объектами проверки являются защищённые сервера с ценной информацией.

Атака таких компьютеров может привести к серьёзным потерям данных и выходу из строя важных элементов сети, а расходы на восстановление работоспособности могут оказаться слишком серьёзными, даже с учётом повышения безопасности системы.

В этом случае желательно воспользоваться другими способами проверки – например, активным зондированием или проверкой заголовков.

Между тем, в списке уязвимостей есть и такие, которые не получится обнаружить без попыток сымитировать атаки – к ним относят, например, подверженность атакам типа «Packet Storm».

По умолчанию, такие методы проверки отключены в системе.

Пользователю придётся включать их самостоятельно.

К программам-сканерам, которые используют третий метод сканирования на уязвимости, относят системы типа Internet Scanner и CyberCop Scanner. В первом приложении проверки выделяются в отдельную категорию «Denial of service». При использовании любой функции из списка программа сообщает об опасности выхода из строя или перезагрузки сканируемого узла, предупреждая о том, что ответственность за запуск сканирования лежит на пользователе.

вернуться к меню ↑Основные этапы проверки уязвимостей

Большинство программ, выполняющих сканирование на уязвимости, работает следующим образом:

1 Собирает о сети всю необходимую информацию, сначала определяя все активные устройства в системе и работающее на них программное обеспечение. Если анализ проводится только на уровне одного ПК с уже установленным на нём сканером, этот шаг пропускают.

2 Пытается найти потенциальные уязвимости, применяя специальные базы данных для того чтобы сравнить полученную информацию с уже известными видами «дыр» в безопасности. Сравнение выполняется с помощью активного зондирования или проверки заголовков.

3 Подтверждает найденные уязвимости, применяя специальные методики – имитацию определённого типа атак, способных доказать факт наличия или отсутствия угрозы.

4 Генерирует отчёты на базе собранных при сканировании сведений, описывая уязвимости.

Рис. 5. Отчёт одного из сканеров уязвимостей.

Завершающий этап сканирования представляет собой автоматическое исправление или попытку устранения проблем. Эта функция есть практически в каждом системном сканере, и отсутствует у большинства сетевых приложений для проверки уязвимостей.

Отличия в работе разных программ

Некоторые сканеры разделяют уязвимости по уровню угрозы.

Например, система NetSonar делит их на сетевые, способные воздействовать на роутеры, поэтому более серьёзные, и локальные, влияющие на рабочие станции.

Internet Scanner разделяет угрозы на три степени – низкую, высокую и среднюю.

Эти же два сканера имеют ещё несколько отличий.

С их помощью отчёты не только создаются, но и разбиваются на несколько групп, каждая из которых предназначена для конкретных пользователей – от администраторов сети до руководителей организации.

Причём, для первых выдаётся максимальное количество цифр, для руководства – красиво оформленные графики и диаграммы с небольшим количеством деталей.

В составе создаваемых сканерами отчётов есть рекомендации по устранению найденных уязвимостей.

Больше всего такой информации содержится в данных, которые выдаются программой Internet Scanner, выдающей пошаговые инструкции по решению проблемы с учётом особенностей разных операционных систем.

Иногда в тексте отчётов содержатся ссылки на web- или ftp-сервера, которые содержат дополнения и патчи, позволяющие избавиться от угроз.

По-разному реализован в сканерах и механизм устранения неисправностей. Так, в сканере System Scanner для этого существует специальный сценарий, запускаемый администратором для решения проблемы. Одновременно происходит создание второго алгоритма, который может исправить сделанные изменения, если первый привёл к ухудшению работы или выходу из строя отдельных узлов. В большинстве других программ-сканеров возможность вернуть изменения назад не существует.

Действия администратора по обнаружению уязвимостей

Для поиска «дыр» в безопасности администратор может руководствоваться тремя алгоритмами.

Первый и самый популярный вариант – проверка сети на наличие только потенциальных уязвимостей. Она позволяет предварительно ознакомиться с данными системы, не нарушая работу узлов и обеспечивая максимальную скорость анализа.

Второй вариант – сканирование с проверкой и подтверждением уязвимостей. Методика занимает больше времени и может вызвать сбои в работе программного обеспечения компьютеров в сети во время реализации механизма имитации атак.

Способ №3 предполагает использование всех трёх механизмов (причём, с правами и администратора, и пользователя) и попытку устранить уязвимости на отдельных компьютерах. Из-за низкой скорости и риска вывести из строя программное обеспечение применяют этот метод реже всего – в основном, при наличии серьёзных доказательств наличия «дыр».

вернуться к меню ↑Возможности современных сканеров

Основными требованиями к программе-сканеру, обеспечивающей проверку системы и её отдельных узлов на уязвимости, являются:

- Кроссплатформенность или поддержка нескольких операционных систем. При наличии такой особенности можно выполнять проверку сети, состоящей из компьютеров с разными платформами. Например, с несколькими версиями Windows или даже с системами типа UNIX.

- Возможность сканировать одновременно несколько портов – такая функция заметно уменьшает время на проверку.

- Сканирование всех видов ПО, которые обычно подвержены атакам со стороны хакеров. К такому программному обеспечению относят продукцию компании Adobe и Microsoft (например, пакет офисных приложений MS Office).

- Проверку сети в целом и отдельных её элементов без необходимости запускать сканирование для каждого узла системы.

Большинство современных сканирующих программ имеют интуитивно понятное меню и достаточно легко настраиваются в соответствии с выполняемыми задачами.

Так, практически каждый такой сканер позволяет составить список проверяемых узлов и программ, указать приложения, для которых будут автоматически устанавливаться обновления при обнаружении уязвимостей, и задать периодичность сканирования и создания отчётов.

После получения отчётов сканер позволяет администратору запускать исправление угроз.

Среди дополнительных особенностей сканеров можно отметить возможность экономии трафик, которая получается при скачивании только одной копии дистрибутива и её распределении по всем компьютерам сети. Ещё одна важная функция предполагает сохранение истории прошлых проверок, что позволяет оценить работу узлов в определённых временных интервалах и оценить риски появления новых проблем с безопасностью.

вернуться к меню ↑Сканеры уязвимостей сети

Ассортимент программ-сканеров на современном рынке ПО достаточно большой.

Все они отличаются друг от друга функциональностью, эффективностью поиска уязвимостей и ценой.

Для оценки возможностей таких приложений стоит рассмотреть характеристики и особенности пяти самых популярных вариантов.

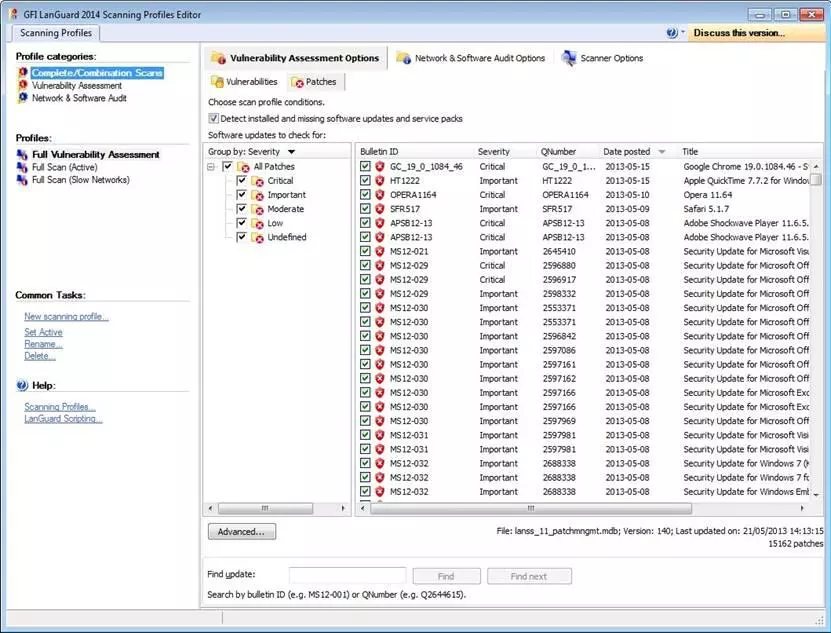

GFI LanGuard

Производитель GFI Software считается одним из лидеров на мировом рынке информационной безопасности, а его продукция входит в рейтинги самых удобных и эффективных при проверке на уязвимости программ.

Одним из таких приложений, обеспечивающих безопасность сети и отдельных компьютеров, является GFI LanGuard, к особенностям которого относят:

- быструю оценку состояния портов в системе;

- поиск небезопасных настроек на компьютерах сети и запрещённых для установки программ, дополнений и патчей;

- возможность сканирования не только отдельных компьютеров и серверов, но и входящих в систему виртуальных машин и даже подключённых смартфонов;

- составление по результатам сканирования подробного отчёта с указанием уязвимостей, их параметров и способов устранения;

- интуитивно понятное управление и возможность настройки автоматической работы – при необходимости, сканер запускается в определённое время, а все исправления выполняются без вмешательства администратора;

- возможность быстрого устранения найденных угроз, изменения настроек системы, обновления разрешённого ПО и удаления запрещённых программ.

Рис. 6. Приложение для поиска угроз GFI LanGuard.

К отличиям этого сканера от большинства аналогов можно назвать установку обновлений и патчей практически для любой операционной системы.

Эта особенность и другие преимущества GFI LanGuard позволяют ему находиться на верхних строчках рейтингов программ для поиска сетевых уязвимостей.

При этом стоимость использования сканера сравнительно небольшая и доступна даже небольшим компаниям.

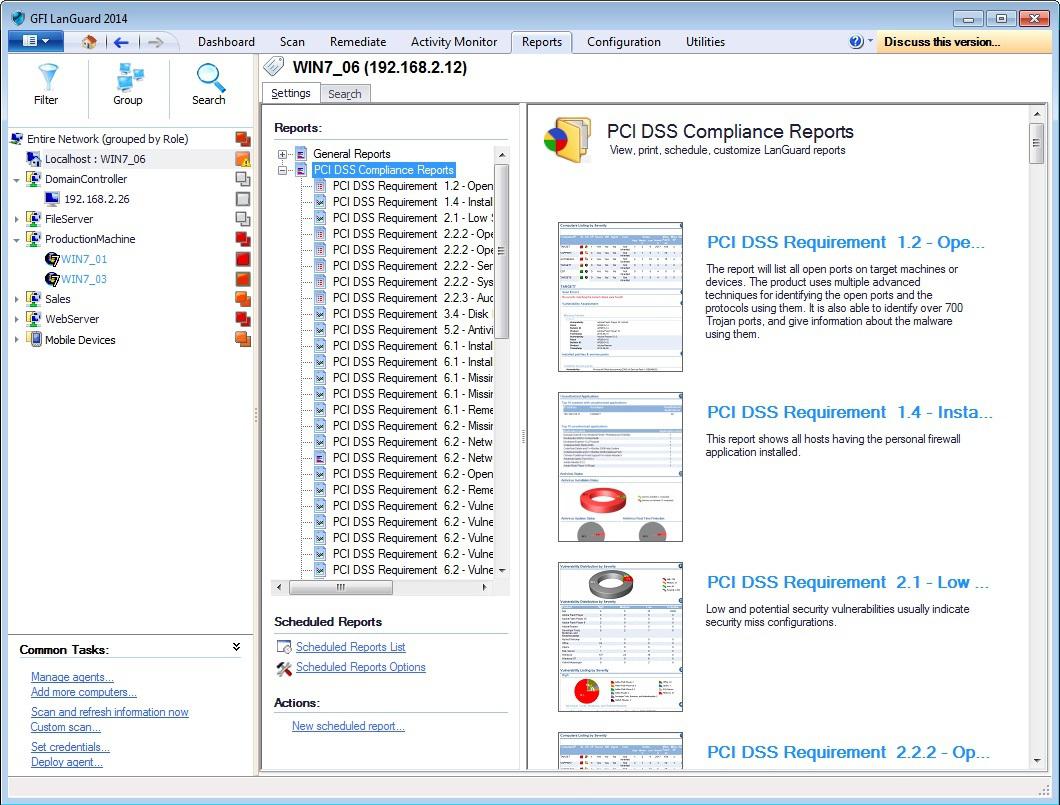

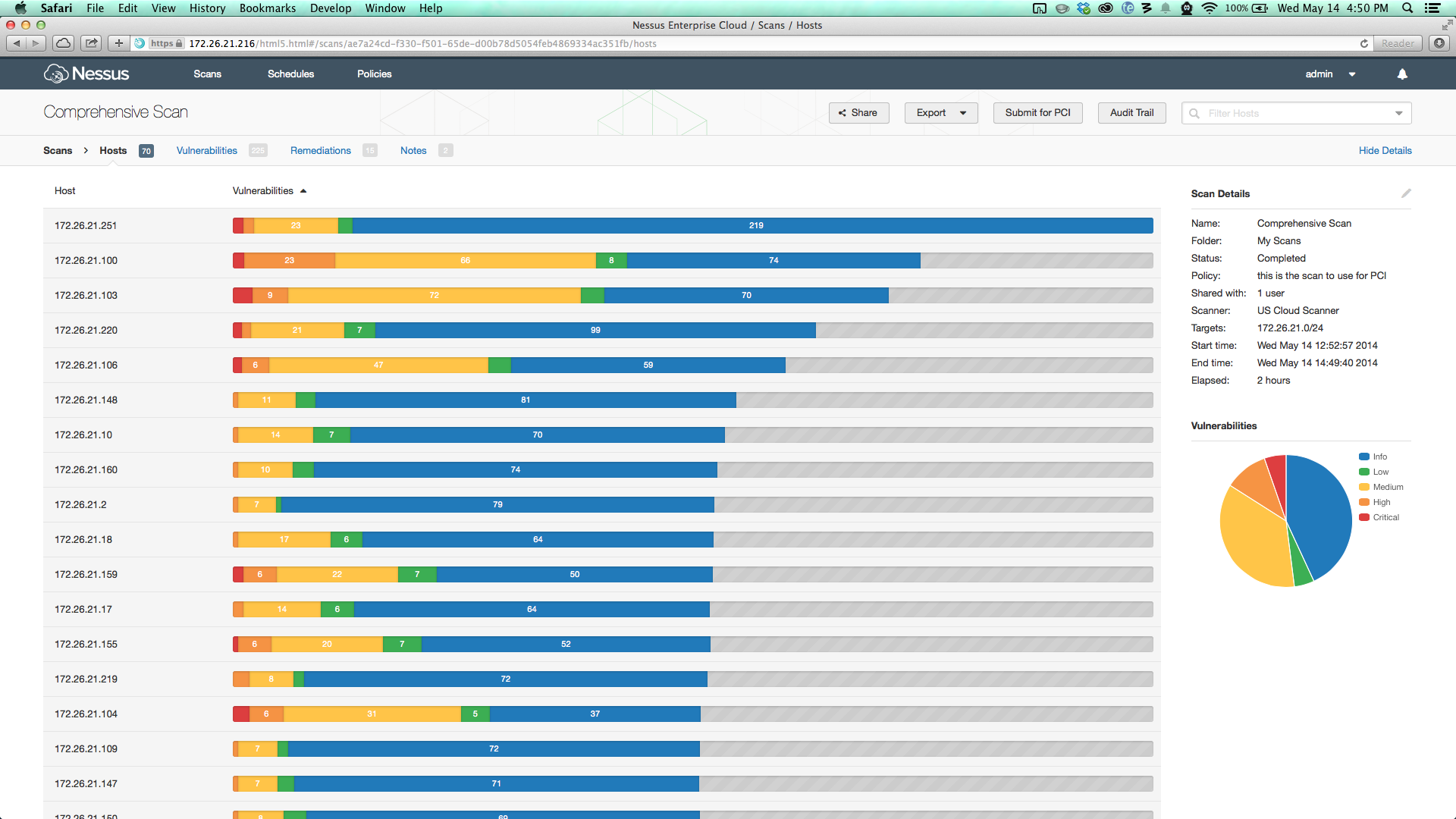

Nessus

Программу Nessus впервые выпустили 20 лет назад, но только с 2003-го года она становится платной.

Монетизация проекта не сделала его менее популярным – благодаря эффективности и скорости работы каждый шестой администратор в мире применяет именно этот сканер.

К преимуществам выбора Nessus относят:

- постоянно обновляемую базу уязвимостей;

- простую установку и удобный интерфейс;

- эффективное обнаружение проблем с безопасностью;

- использование плагинов, каждый из которых выполняет свою задачу – например, обеспечивает сканирование ОС Linux или запускает проверку только заголовков.

Рис. 7. Программа Nessus.

Дополнительная особенность сканера – возможность использования тестов, созданных пользователями с помощью специального программного обеспечения. В то же время у программы есть и два серьёзных недостатка. Первый – возможность выхода из строя некоторых программ при сканировании с помощью метода «имитации атак», второй – достаточно высокая стоимость.

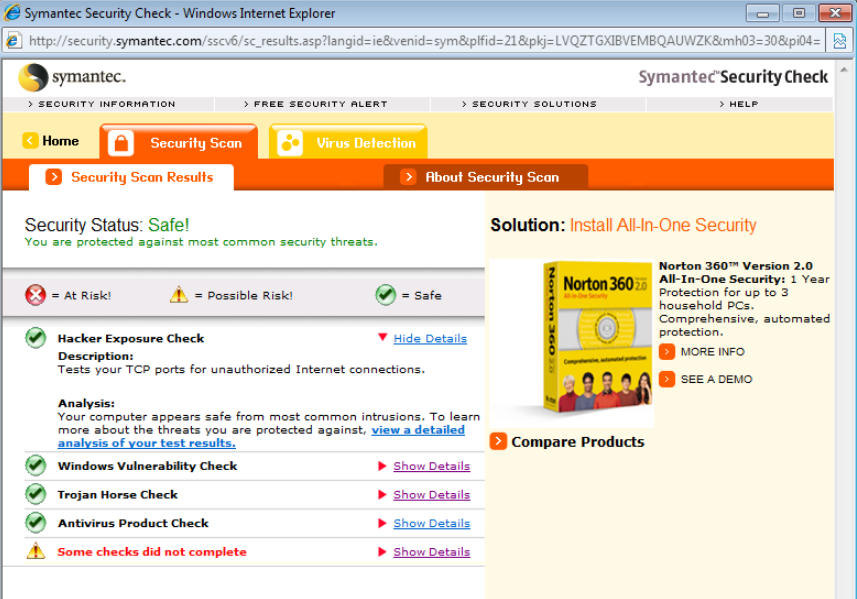

Symantec Security Check

Программа Security Check является бесплатным сканером компании Symantec.

Среди её функций стоит отметить поиск не только уязвимостей, но и вирусов – включая макровирусы, трояны и интернет-черви. Фактически, приложение состоит из 2 частей – сканера Security Scan, обеспечивающего безопасность сети, и антивируса Virus Detection.

Рис. 8. Работа приложения Security Check прямо из браузера.

К преимуществам программы относят простую установку и возможность работы через браузер. Среди минусов отмечают невысокую эффективность – универсальность продукта, позволяющая ему искать ещё и вирусы, делает его не слишком подходящим для проверки сети. Большинство пользователей рекомендует применять этот сканер только для дополнительных проверок.

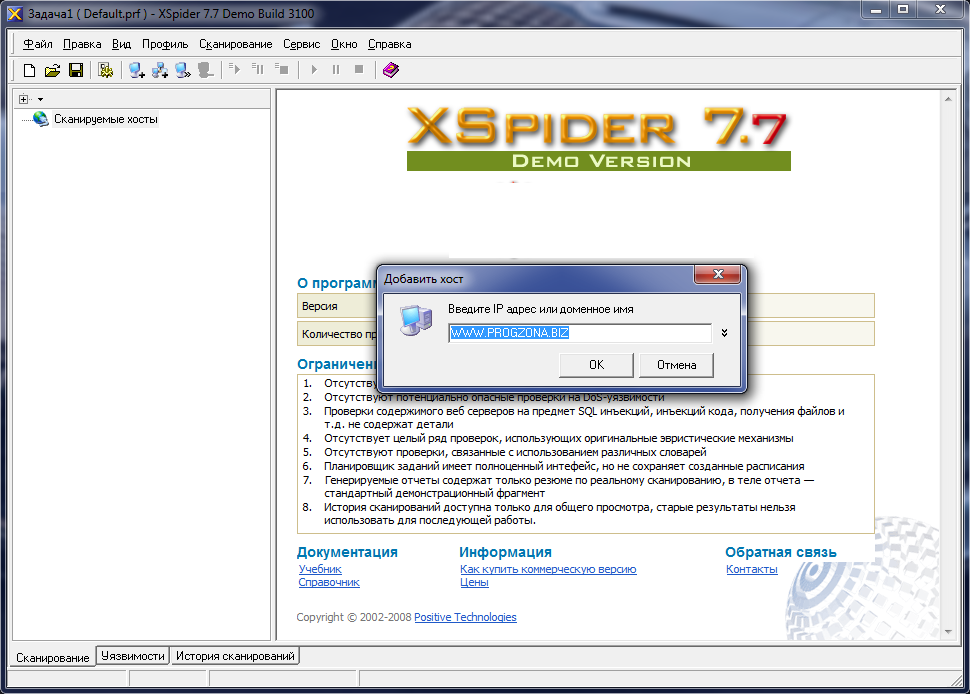

XSpider

Сканер XSpider выпускается компанией Positive Technologies, представители которой утверждают, что программа не только обнаруживает уже известные уязвимости, но способна найти ещё не созданные угрозы.

К особенностям приложения относят:

- эффективное обнаружение «дыр» в системе;

- возможность удалённой работы без установки дополнительного программного обеспечения;

- создание подробных отчётов с советами по устранению проблем;

- обновление базы уязвимостей и программных модулей;

- одновременное сканирование большого количества узлов и рабочих станций;

- сохранение истории проверок для дальнейшего анализа проблем.

Рис. 9. Демо-версия сканера XSpider.

Также стоит отметить, что стоимость использования сканера более доступна по сравнению с программой Nessus. Хотя и выше, чем у GFI LanGuard.

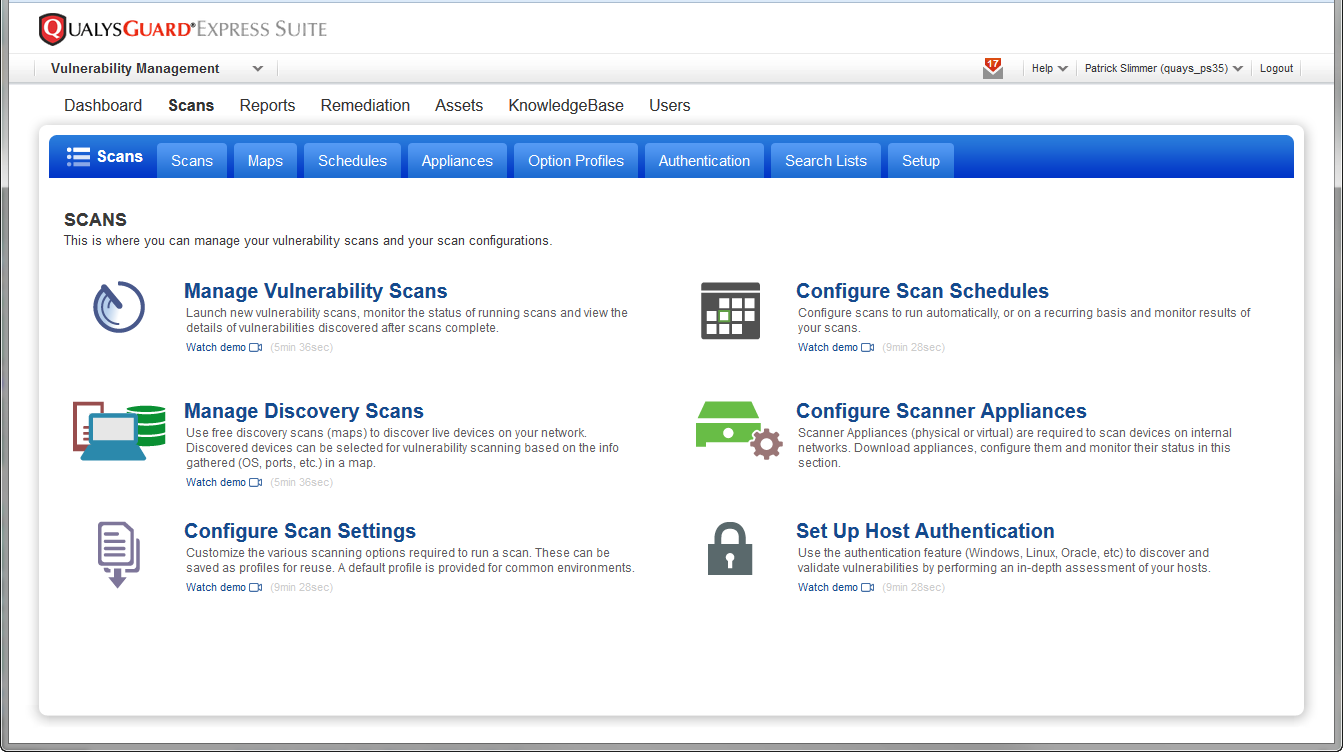

QualysGuard

Сканер считается многофункциональным и позволяет получить подробный отчёт с оценкой уровня уязвимости, времени на их устранение и уровень воздействия «угрозы» на бизнес.

Разработчик продукта, фирма Qualys, Inc., поставляет программу сотням тысяч потребителей, в том числе и половине крупнейших компаний мира.

Рис. 10. Приложение QualysGuard.

Отличием программы является наличие облачного хранилища базы данных и встроенного набора приложений, что позволяет не только повысить безопасность сети, но и снизить расходы на её приведение различным требованиям.

Программное обеспечение позволяет сканировать корпоративные веб-сайты, отдельные компьютеры и сеть в целом.

Результатом сканирования становится отчёт, автоматически отсылаемый администратору и содержащий рекомендации по устранению уязвимостей.

вернуться к меню ↑Выводы

С учётом широкого ассортимента приложений для сканирования сети и её узлов на уязвимости, существенно облегчается работа администратора.

Теперь от него не требуется самостоятельно запускать все механизмы сканирования вручную – достаточно просто найти подходящее приложение, выбрать способ проверки, настроить и воспользоваться рекомендациями полученного отчёта.

Выбирать подходящий сканер следует по функциональности приложения, эффективности поиска угроз (которая определяется по отзывам пользователей) – и, что тоже достаточно важно, по цене, которая должна быть сопоставима с ценностью защищаемой информации.

Сканирование на уязвимости: как проверить устройство и обезопасить себя от потенциальных угроз

Проголосоватьgeek-nose.com

WPHunter - Поик уязвимостей в Wordpress | Codeby.net

Вход Регистрация Что нового

- Главная

- Форум Новые сообщения

- Ресурсы Последние отзывы

- Мы в сети Наша группа в Вконтакте Наш канал в телеграм Наш чат в телеграм Наш Twitter Онлайн школа ИБ codeby Офлайн школа ИБ в Твери Codeby OS Pentesting Devices

- Премиум

- Гарант

- Школа ИБ

- Магазин

- Фриланс

- Биржа труда

- Codeby OS

Форум

- Новые сообщения

codeby.net

Поиск уязвимостей на сайте 2017

Тестирование на проникновение позволяет обнаружить уязвимости и ошибки, которые могут быть использованы злоумышленниками для проникновения в вашу систему. Если вы администратор сайта, вам обязательно нужно добавить тестирование на проникновение в свой список инструментов и регулярно выполнять поиск уязвимостей для того, чтобы обеспечить полную безопасность ваших сайтов. Обнаруженные проблемы помогут вам устранить слабые места.

Тестирование безопасности включает очень много различных инструментов и задач. В этой статье мы постараемся охватить все аспекты поиска уязвимостей на сайте. С помощью этой инструкции вы сможете сохранить свой ресурс в безопасности.

Содержание статьи:

Поиск уязвимостей на сайте

Тестирование на проникновение и поиск уязвимостей на сайте состоит из нескольких этапов. Тут недостаточно запустить один инструмент и проверить сайт, нужен правильный подход, который поможет вам собрать как можно больше информации о безопасности вашей системы. Вот основные этапы:

- Разведка — поиск и сборка информации о вашей сети или серверах;

- Сканирование — на этом этапе нужно проверить сайт на уязвимости опираясь на собранную информацию;

- Эксплуатация — этот шаг необязательный и не всегда нужный тестировщикам на проникновение. Это необходимо, если вам нужно показать реальную опасность уязвимостей;

- Исправление — на этом этапе нужно исправить все найденные уязвимости на вашем сайте.

Теперь рассмотрим что нужно делать на каждом из этапов и какие инструменты для этого нужно использовать. Лучше не устанавливать все эти программы отдельно, а использовать уже готовую среду для тестирования на проникновение — Kali Linux. Это специально подготовленный дистрибутив Linux, который уже содержит все необходимые программы. Так вам не придется ничего устанавливать. Вы можете запускать систему из флешки или же установить Kali Linux на жесткий диск.

Разведка

То, что это ваша система ничего не значит, вам все равно нужно узнать какую информацию о ней могут узнать другие люди. Для этого можно применять несколько инструментов:

nmap — это один из самых популярных инструментов для сканирования сетей. С помощью него вы можете посмотреть какие сервисы запущены на сервере веб-сайта, какие порты они используют их версии, и даже версию операционной системы. Чтобы посмотреть открытые порты на своей машине выполните такую команду в терминале Kali Linux:

nmap -sS 192.168.91.249

Здесь 192.168.91.249 — это ip адрес вашего сайта. Это команда только выведет открытые порты и названия сервисов. Вы можете получить более подробную информацию, например, уже на этом этапе можно собрать много информации о системе. Например, здесь вы можете видеть, что на машине запущен SSH сервер, веб-сервер, службы обмена файлами Samba и прокси сервер на порту 3128. Все они могут быть потенциально уязвимы.

Сканер Nmap позволяет копнуть глубже, с помощью более интенсивного сканирования. Для этого используйте опцию -A:

nmap -A 192.168.91.62

Тут вы уже увидите намного больше информации, например, версии сервисов, системное время, систему управления контентом и даже версию операционной системы. Также, если будут обнаружены простые уязвимости, такие как слабый пароль FTP, то вы об этом тоже узнаете. Прочитать подробнее как пользоваться Nmap вы можете в отдельной статье.

Также нужно использовать другие доступные источники информации. Важно понять, какая информация о вас доступна в сети и сможет ли злоумышленник получить информацию, к которой у него не должно быть доступа. Вот некоторые сервисы:

- whois — с помощью этого сервиса вы можете узнать общедоступную информацию о домене, регистратора, владельца и другую контактную информацию;

- recon-ng — полезный инструмент для анализа, который поставляется вместе с Kali Linux;

- Maltego Chlorine — это очень популярный инструмент с открытым исходным кодом, предназначенный для сбора информации с открытых источников;

- Netcraft — полезный инструмент, позволяющий найти поддомены сайта;

- hackertarget.com/reverse-ip-lookup — позволяет узнать какие еще сайты работают на вашем ip адресе.

После того, как вы завершили сбор информации на этапе разведки, нужно перейти к сканированию, непосредственно выполнить поиск уязвимостей на сайте Kali Linux.

Сканирование

Для сканирования часто применяется такой метод, как фаззинг. Его суть в передачи большого количества случайных данных вашему сайту чтобы попытаться обнаружить уязвимости. Различные инструменты которые мы рассмотрим ниже будут имитировать атаки чтобы проверить уязвимость приложения.

Приложения фаззинга позволяют выявить различные уязвимости, но это не заменит понимания того как работают эти приложения, и в чем состоит ошибка. Если у вас есть доступ к исходным кодам проекта, то вы можете параллельно использовать фаззинг и ручной анализ, чтобы с большей точностью найти проблемы.

Важно заметить, что атаки фаззинга работают очень громко поскольку требуют передачи большого количества данных. И скорее всего, ваша система защиты от вторжений заметит их, поэтому будьте осторожны. А теперь рассмотрим некоторые инструменты, которые можно использовать.

WPScan — это проект с открытым исходным кодом, написанный на Ruby специально для сканирования WordPress. Он очень прост в использовании и может быть полезным для сайтов, которые используют большое количество плагинов или не обновляются. Утилите не нужен исходный код, она выполняет сканирование удаленно.

Nikto — это сканер уязвимостей для веб-сайтов. Он работает намного дольше чем WPSan, но рассчитан не только на WordPress. Он включает в себя множество плагинов, и во время сканирования будет выполнено очень много запросов. Например, программа может найти файл, который будет выводить информацию phpinfo. Но Nikto генерирует очень много ложных срабатываний, поэтому вам нужно внимательно анализировать вывод.

Burp Suite — это очень мощная программа для поиска уязвимостей на сайте или в веб приложениях. Этот инструмент работает только через веб-браузер. Утилита позволяет проверить все формы, которые есть на сайте, проверить отправку разных заголовков, посмотреть ответы и запросы браузера, выполнить активное сканирование URL, выполнить статический анализ кода JavaScript, а также выполнить поиск XSS уязвимостей на сайте. Это отличный инструмент, но он может показаться сложным.

https://youtu.be/M_h_absC5yE

SQLMap — программа для поиска sql уязвимостей сайта. Вы можете найти все возможные места, где могут быть выполнены SQL инъекции. Например, если вы предполагаете, что в параметре id может быть sql инъекция, используйте такую команду:

sqlmap -u http://example.com/?id=1 -p id

Программа будет выполнять тестирование для различных типов баз данных, поэтому вы можете указать только нужную:

sqlmap --dbms=MySQL -u http://example.com/?id=1 -p id

С помощью этой команды вы можете проверить различные поля, и указывать различные параметры, такие как базы данных, таблицы или пароли.

Эксплуатация

Эксплуатация завершает поиск уязвимостей на сайте и предоставляет из себя использование уязвимостей для получения доступа к системе или данным. В целом, если вы смогли найти дырки в вашей системе безопасности и закрыть их, то больше ничего вам делать не нужно. Но иногда нужно доказать, что проблема действительно серьезна. Рекомендуется не использовать эксплуатацию уязвимостей на производственных системах. потому что это может привести к проблемам. Лучше создать виртуальную машину и уже в ней показывать все, что нужно. Вот некоторые инструменты, которые можно использовать:

- SQLMap — очень эффективный инструмент для поиска sql уязвимостей и их эксплуатации;

- Burp Suite — инструмент для поиска XSS уязвимостей и эксплуатации;

- Metasploit — эксплуатация уязвимостей в системе.

Metasploit — это целая среда для проведения тестирования на проникновение, в которой содержится множество готовых эксплойтов. Вы можете найти эксплойты для установленных плагинов или обнаруженных на первом этапе сервисов. Мы более подробно рассмотрим как пользоваться Metasploit в одной из следующих статей.

Исправление

Это заключительный этап поиска уязвимостей. На основе всего того, что было найдено нужно сделать выводы и закрыть все дыры. Когда у вас есть все данные об уязвимых местах. Распределите приоритеты и исправьте все, что нашли. Если эти уязвимости смогли найти вы, значит их может найти любой другой.

Выводы

В этой статье мы сделали очень интенсивный курс в поиск уязвимостей на сайте и рассмотрели основные программы для поиска уязвимостей на сайте, которые вы можете использовать для обеспечения максимальной безопасности своего ресурса или инфраструктуры. Многие из этих инструментов являются промышленным стандартом. Сейчас вы можете продумать стратегию тестирования и попытаться устранить все уязвимости.

losst.ru