✓ [Евгений Попов] Настройка и оптимизация Windows 10. Евгений попов настройка и оптимизация windows 10

Настройка и оптимизация Windows 10 по методу Евгения Попова (видеокурс для VIP)

Видеокурс «Настройка и оптимизация Windows 10 по методу Евгения Попова» от Евгения Попова — добавлен для членов сайта Бизнес Клуб. Члены клуба могут получить доступ к видеокурсу и дополнительным материалам в приватной зоне сайта.

Как настроить Windows 10 на максимальную производительность и отключить в ней все шпионские функции. Этот курс – концентрация всего моего опыта по настройке и оптимизации Windows, который копился начиная с Windows 98 и заканчивая Windows 10. © Евгений Попов.

Содержание видеокурса «Настройка и оптимизация Windows 10 по методу Евгения Попова»

Внутри вас ждет 4 блока уроков:

- Блок 1. Оптимизация быстродействия.

- Блок 2. Чистка шпионского функционала.

- Блок 3. Установка программ.

- Блок 4. Настройка защиты с Shadow Defender.

Всего 38 уроков:

- Советы по установке Windows.

- Способы хранения информации на компьютере.

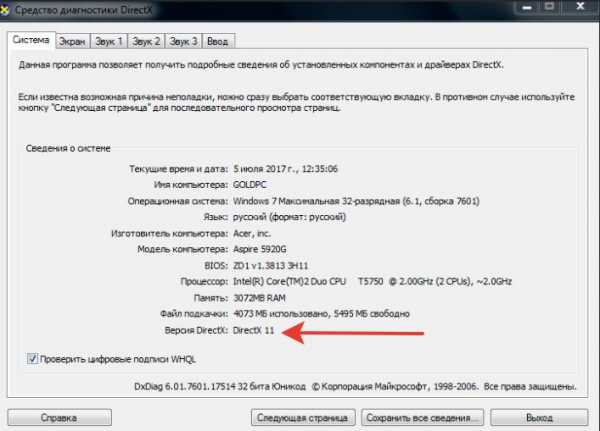

- Устанавливаем драйвера.

- Увеличиваем быстродействие системы.

- Избавляемся от шпионских функций системы.

- Полностью отключаем оповещения от отключенных систем.

- Отключаем окно контроля учетных записей.

- Удаляем стандартные приложения.

- Браузеры «Google Chrome», «FireFox», «Opera».

- Программа «Total commander».

- Облачные сервисы «Яндекс.Диск», «Google Drive», «Облако Mail.Ru».

- Программа «KeePass».

- Программа «Punto Switcher».

- Архиватор «7-Zip».

- Сервис «Wunderlist».

- Сервис «Evernote».

- Мессенджер «Telegram».

- Программа «Skype».

- Программа «FastStone Image Viewer».

- Программа «Joxi».

- Офисный пакет Microsoft Office.

- Программы от компании Adobe: «PhotoShop», «Audition», «Premiere Pro», «After Effects».

- Программа «X-Mind».

- Программа «VLC Media Player».

- Почтовый клиент «The Bat!».

- Программа «Ditto clipboard manager».

- Программа «STDU Viewer».

- Программа «Ummy Video Downloader».

- Программа «FileZilla».

- Программа «Notepad++».

- Программа «Balsamiq Mockups».

- Настраиваем панель задач для удобной работы.

- Убираем лишнее с автозагрузки.

- Очищаем систему от ненужных файлов.

- Способы защиты системы от вирусов и различных ошибок.

- Устанавливаем приложение для проактивной защиты.

- Настраиваем систему проактивной защиты.

- Дополнительные возможности программы проактивной защиты.

Сделайте свой выбор:

Дополнительная информация

Источник: видеокурс «Настройка и оптимизация Windows 10 по методу Евгения Попова. Базовый».Автор: Евгений Попов — Основная специализация Евгения Попова — это все технические вопросы инфобизнеса (сайт, партнерка, рассылка, скрипты, прием оплаты, вебинары, лендинги, форумы, служба поддержки, онлайн-консультант, программы, резервное копирование данных, технологии запуска инфопродуктов, графика, видеоуроки, сервисы, оборудование и т.д.).Формат: MP4.Продолжительность: 03:43:17Выгода для членов клуба: экономия 1990 рублей.Дополнительно: для личного использования.

Нравится информация? Расскажите о ней в своей социальной сети!

15wmz.com

✓ - [Евгений Попов] Настройка и оптимизация Windows 10 | OpenHide biz

-

admin Administrator Команда форума

Регистрация: 6 май 2018 Сообщения: 25.411 Симпатии: 305 Название: Интернет без ограничений. Имитация Европейского посетителяАвтор: ---Обход запрета провайдера (БК конторы, Казино, Торрент и т.д) Имитация Европейского посетителя.Покупая данный урок вы можете реализовать свою давнею мечту. Вы должны понимать что этот товар то что вам нужно.Пришло время самому выбирать какие ресурсы тебе посещать, а какие нет. С помощью моего мануала вы сможете разблокировать доступ к любому ресурсу.Всё что от вас потребуется это подключится к серверу.Знатоки наверно уже поняли о чём идет речь.Речь идет о подключении к удаленному рабочему столу.Для начала разберемся что это такое.Удаленный рабочий стол (Remote Desktop. В дальнейшем мы будем его называть RDP) — это термин, которым обозначается режим управления, когда один компьютер получает права администратора по отношению к другому, удаленному.Связь между устройствами происходит в реальном времени посредством Интернет или локальной сети.Уровень доступа в режиме удаленного администрирования определяется конкретными задачами и может быть изменен по необходимости.Из чего состоит курс ?Курс состоит из текстовых и видео уроков, где я подробнее описываю и показываю весь процесс от А до ЯКакие расходы ?Расход только на виртуальный сервер (VPS) где мы будем создавать удаленный рабочий столКакими знаниями нужно обладать ?Вы должны уметь покупать серверы. У вас должен быть paypal или bitcoin, если вы будете арендовать сервер у зарубежных хостеров. Для настройки сервера от вас потребуется только подключится к серверу , загрузить туда скрипт установщик и запустить его. После установки вы получите готовый удаленный рабочий стол с браузером firefox. Бонусы. В качестве бонуса пользователям будет выдан дополнительный курс как и где купить Европейскую оффшорную пластиковую карту на свое имя.С помощью данной карты каждый сможет оплачивать любой товар или услугу или пополнить свой баланс (это для любителей азартных игр) где принимают только карты западных стран.Карта 100% Европейская.Это еще не все.С помощью данной карты вы так же сможете принимать оплату из любой страны, а потом обналичивать деньги через ваши местные банкоматы.Благодаря тому что карта оффшорная вы еще будете иметь анонимный финансовый инструмент, благодаря которому вы сможете скрыть свои финансовые операции от местной банковской системы и от налогов.Данная карта еще поможет вам имитировать ваше место нахождение.Например если у вас будет европейский IP адрес и вы попытаетесь вывести ден Название: CEH. Этичный хакинг и тестирование на проникновение v8Автор: СпециалистВы получите знания и навыки, необходимые для успешного выявления и устранения проблем безопасности в смешанных компьютерных сетях. Курс посвящен уникальным хакерским техникам и методам взлома в контексте применения оборонительных практик и рекомендаций, изложенных настоящими хакерами. Курс одобрен министерством обороны США и является официальной библией для сотрудников службы безопасности.В курсе представлены подробные материалы по работе компьютерных систем и сетей. Рассмотрены типичные уязвимости сетевых протоколов, операционных систем и приложений. Описаны последовательности различных видов атак на компьютерные системы и сети, и предложены рекомендации по укреплению защищенности компьютерных систем и сетей.По окончании курса Вы будете уметь:Процесс обучения погрузит Вас в практическую среду, где будет показано, как по-настоящему взломать систему. Предоставляется совершенно другой взгляд на безопасность компьютерных систем и сетей за счет раскрытия уязвимостей, понимая которые, можно предвидеть возможные действия хакера и успешно им противостоять.Лабораторные исследования помогут понять:- Как ведется сбор информации

- Как ведется сканирование

- Как взламываются пароли учетных записей

- Как работают трояны, бэкдоры, вирусы и черви

- Как происходит переполнение буфера в программах

- Как происходит перехват сеанса

- Как проводятся DoS атаки

- Как взламываются веб-серверы

- Как проводятся SQL-инъекции

- Как атакуются беспроводные сети

- Как обходятся системы обнаружения вторжений, фаерволлы и антивирусы

- Как протестировать систему на проникновение

- Основные термины безопасности

- Угрозы информационной безопасности и векторы атак

- Концепции хакинга

- Этапы хакинга

- Типы хакерских атак

- Контроль информационной безопасности

- Практическая работа: Изучение концепций и подготовка лаборатории

- Концепции рекогносцировки

- Угрозы неавторизованного сбора информации

- Методологии сбора информации

- Инструменты сбора информации

- Меры противодействия сбору информации

- Тестирование на возможность сбора информации

- Практическая работа: Применение техник по сбору информации

- Что такое сканирование сети

- Типы сканирования

- Методология сканирования

- Техники сканирования открытых портов

- Техника скрытого сканирования

- Инструменты сканирования

- Техники уклонения от систем обнаружения вторжений

- Сбор баннеров

- Сканирование уязвимостей

- Построение сетевых диаграмм уязвимых хостов

- Подготовка прокси

- Техники туннелирования

- Анонимайзеры

- Спуфинг IP адреса и меры противодействия

- Тестирование на возможность сканирования

- Практическая работа: Сканирование компьютеров лабораториии идентификация сервисов

- Концепции перечисления

- Техники перечисления

- Перечисление NetBIOS

- Перечисление SNMP

- Перечисление UNIX

- Перечисление LDAP

- Перечисление NTP

- Перечисление SMTP

- Перечисление DNS

- Меры противодействия перечислению

- Тестирование на возможность перечисления

- Практическая работа: Применение техник перечисления

- Архитектура операционной системы

- Слабые точки операционной системы

- Методология хакинга системы

- Последовательность хакинга системы

- Взлом паролей

- Повышение привилегий

- Выполнение приложений

- Скрытие файлов

- Скрытие следов

- Тестирование на проникновение посредством атаки на систему

- Практическая работа: Применение техник по взлому паролей и повышению привилегий в операционных системах

- Что такое троян

- Как работают трояны

- Типы троянов

- Методы обнаружения троянов

- Меры противодействия троянам

- Анти-троянское ПО

- Тестирование на проникновение с помощью трояна

- Практическая работа: Тестирование работы шелл-трояна, реверсного трояна, скрытого трояна

- Концепции вирусов и червей

- Работа вируса

- Типы вирусов

- Компьютерные черви

- Отличие червей от вирусов

- Анализ вредоносного ПО

- Меры противодействие вирусам

- Тестирование на проникновение с помощью вируса

- Практическая работа: Изучение вирусов различных типов

- Концепции сниффинга

- Как работает сниффер?

- Типы сниффинга

- Аппаратные анализаторы протоколов

- SPAN порт

- MAC атаки

- DHCP атаки

- ARP атаки

- Спуфинг атака

- Отравление кэша DNS

- Инструменты сниффинга

- Меры противодействия сниффингу

- Практическая работа: Применение техники активного сниффинга для получения передаваемых по сети данных и подмены запросов

- Концепции социальной инженерии

- Техники социальной инженерии

- Имперсонация в социальных сетях

- Кража личности

- Меры противодействия социальной инженерии

- Тестирование на проникновениепосредством социальной инженерии

- Практическая работа: Применение набора средств социальной инженерии SET из состава BackTrack

- Концепции Denial-of-Service

- Что такое DDoS атака

- Техники DoS/DDoS атак

- Бот сети

- Изучение примера реализация DDoS атаки

- Инстр

и Дополнительные модули:Продажник:

и Дополнительные модули:Продажник: Нажмите, чтобы раскрыть...

Скачать:Нажмите, чтобы раскрыть...

Поделиться этой страницей

open-hide.com

Настройка и оптимизация Windows 10. Рекомендации Евгения Попова Как научиться работать на компьютере

Главная проблема OS Windows 10 в том, что она имеет много шпионского и другого ненужного функционала, отправляющей наши данные на сервера Microsoft, и тормозящей работу компьютера, забирая на себя ресурсы процессора и памяти. Грамотно настроить и отключить шпионские функции не имея за собой должного опыта удаётся далеко не всем пользователям новой операционной системы.

Вот небольшой перечень того, что делает Windows 10 без нашего ведома, если не отключить шпионские функции и не сделать соответствующие настройки:

- Следит за всеми действиями пользователя (ведется протоколирование набираемого вами текста, фиксируются все нажатия клавиш и делаются регулярные скриншоты экрана)

- Создает рекламный идентификатор, который позволяет показывать вам рекламу на основе поведения браузера и использования приложений, установленных в вашей системе.

- На сервера Microsoft регулярно отправляются отчеты о том, какие программы установлены в систему и какие ошибки происходят.

- После того, как встроенный защитник Windows Defender обнаруживает потенциальную угрозу на вашем компьютере, эта информация может быть отправлена на сервера Microsoft в рамках программы SpyNet.

- По умолчанию, любое приложение имеет доступ к вашему имени и фотографии, которые вы указали в настройках системы.

- Компания Microsoft может в целях эксперимента через интернет изменять настройки операционной системы. Это делается для тестирования различных конфигураций.

- Для «знакомства с пользователем» Microsoft собирает информацию о голосе, почерке и вводе с клавиатуры.

- Личный помощник Cortana, встроенный в Windows 10 может передавать личную информацию (контакты, события календаря) на сервера Microsoft.

- Благодаря встроенным функциям определения местоположения, приложения и сайты могут иметь доступ к вашему текущему местоположению.

- Генерирует временные файлы, тем самым, замусоривает и замедляет производительность

- И много других изменений, не входящих в планы пользователя

К нашему счастью, есть множество решений этих проблем. Всего одной программой можно вычистить весь шпионский функционал и существенно увеличить производительность работы компьютера.

Можно поискать информацию в интернете и сделать все настройки самостоятельно По любому шагу, описанному мной выше, вы всегда можете найти информацию в Сети и с помощью настроек, редактирования реестра или сторонних программ выполнить каждый шаг. Неудобство лишь в том, что вместо ускорения вы можете все испортить, так как можете сделать что-то неправильно или того хуже, можете подхватить вирус или троян, используя сомнительные программы.

Или воспользоваться проверенными видеоинструкциями Согласитесь, намного проще просто посмотреть несколько видео и повторить всё, что показано в них, а значит, эти действия приведут к 100% результату.

Подробнее >>

Конечно, это стоит денег, но зато вы экономите свое время и гарантировано получаете оптимизированную операционную систему, которая работает на максимальной скорости.

superpcexpert.3dn.ru