Взломали сайт на JOOMLA. Что делать? Взломать сайт на joomla

взломать сайт на joomla YouTube

4 г. назад

Joomla! Component Exploiter(J!CEx) - программа для взлома сайтов на базе cms Joomla!

1 г. назад

Взлом Joomla или стоит ли обновлять CMS? Уязвимость в стандартном компоненте Users через форму регистрации. Подро...

5 г. назад

Взлом админки сайта на joomla с помощью программы.

2 г. назад

как взломать сайт на joomla СКАЧАТЬ ПРОГРАММУ ДЛЯ ВЗЛОМА СТРАНИЦЫ ДРУГА ПОДРУГИ ВКОНТАКТЕ ВЫ МОЖЕТЕ БЕСПЛАТН...

7 г. назад

Видео урок взлома сайта на движке Joomla 1 5 12 ( Сразу можно сказать данный совет не работает если доступ к папка...

7 г. назад

Видеоурок по Joomla! восстановлению реального сайта Скачиваем тут: http://vitaliykulikov.ru/bezopasnost/vosstanovlenie-joomla-sajta-posle-vzloma....

1 г. назад

Взлом WEB сайтов - SQL инъекции Взлом WEB сайтов - SQL инъекции - часть 1 Курс хакинга - Hacking Для просмотра полной...

1 г. назад

Скринкаст выступления Григория Земскова, директора компании "Ревизиум" (https://revisium.com/) на секции инфобезопас...

6 г. назад

ставим 720HD 1.хакерство приследуется по закону РФ ( незабывайте) 2.в данном видео представлен обзор о том,как...

9 мес. назад

Эксплуатация уязвимости CVE-2017-14596, Joomla LDAP Injection Популярнейшая многофункциональная CMS Joomla снова с нами. Неско...

1 г. назад

Запись выступления Григория Земскова из компании "Ревизиум" с конференции JoomlaDay 2017 о том, как и зачем взламы...

2 г. назад

5 г. назад

Havij: http://yadi.sk/d/zYP4-QviDPKp2.

5 г. назад

Из урока вы узнаете: Какие последствия могут быть после взлома сайта, т.е. что злоумышленник может сделать...

5 мес. назад

Как взломать WordPress | XMLrpc WP Brute | Брутфорс админок сайтов ○ Дополнительную информацию по рассмотренной в...

![Hacking Webserver CMS Joomla [Part 2]](/800/600/https/img.youtube.com/vi/C9gbbMwjqd0/mqdefault.jpg)

2 г. назад

WARNING: For Educational Purposes Only! BE AWARE Of This! I'm not responsible how you use this method by...

3 г. назад

скачать на сайте http://bit.ly/1NmZbbl?7047 взлом сайта на joomla 2.5.

5 г. назад

Пример удаления пары ссылок с сайта на СМС Joomla Материал сайта http://sashkindom.ru Это видео поможет найти и удалить...

syoutube.ru

Взломали сайт на JOOMLA. Что делать?

Здравствуйте, в статье я напишу, что стоит делать, если взломали сайт. Недавно, мой друг блог, совсем новый был взломан турецкими хакерами, которые себя называют hell3boy. Был удивлен, когда открыв сайт, увидел совсем не то, что я обычно видел. Висело объявление о том, что сайт был взломан и конечно же, крутое послание. Почему то взломщики подумали, что сайт еврейский, хотя это далеко не так.

Через пару минут, решил войти в панель администратора. Что и следовало ожидать, имя пользователя и пароль не совпадали, но если у вас они совпадают и вы можете войти, тогда все намного легче.

Так что же делать в таких случаях? Скажу сразу, никаких мер предосторожностей я до этого не принимал, так как не думал, что мой скромный сайтик кто то может взломать, так как причин для этого не было, но видать, турецкие хакеры думали по другому.

Но, хорошо что не все плохо заканчивается. Решил я все восстановить через cPanel своего хостинга. Туда, слава богу, я смог попасть.

И так, зашли в cPanel. Прокрутив чуть чуть вниз находим phpMyAdmin. Открываем и находим там пункт wp_users phpMyAdmin 01 Взломали сайт, что делать?

Далее, выбираем пользователя, а точнее себя в списке, если у вас много пользователей и жмем “Изменить”.

В своем, я увидел, что был сменен пароль, имя пользователя и адрес почтового ящика. Меняем все – имя пользователя, пароль, email, а вот в поле user_pass, в Функции, ставим MD5.

phpMyAdmin 02 Взломали сайт, что делать?

Далее, хотя я и вернул доступ к сайту, объявление о взломе на главной странице сайта все еще висел. Я понял, что в самом сайте есть вирус или вредоносный код. Удалил шаблон и заново установил, но ничего не изменилось. Тогда я решил полностью все удалить и заново восстановить работоспособность сайте. Так как на сайте уже стоял плагин для бэкапов WordPress DataBase Backup, то сделать это было не очень то сложно. Этот плагин автоматически создает базу данных и отправляет все на ваш адрес электронной почты.

Но, кроме этого, надо было сохранить и все остальное, поэтому, через Параметры, я экспортировал все на локальный компьютер. После снес движок, заново закачав его на сервер.

Далее, импортировал все записи и список пользователей через Параметры – - Импорт и уже через хостинг, восстановил базу данных, бэкап файлом, который был у меня в почтовом ящике.

Я понимаю, что до сих пор не принял все возможные способы, чтобы закрыть все дырки icon smile Взломали сайт, что делать? , но кое что предпринял.

Установил плагин BPS Security и настроил. Позже пришлось установить еще один плагин, который сканирует сайт на наличие вредоносных кодов и вирусов. Сверху, проверил сайт онлайн вот на этих сервисах онлайн: vms.drweb.com/online antivirus-alarm.ru

2ip.ru/site-virus-scaner/

И облегченно вздохнул, когда результаты проверки оказались отрицательными.

Не забыл так же, поменять пароль почтового ящика и хостинга. Вот и все.

В скором приму еще больше мер по безопасности, а об этом уже позже.

Спасибо за внимание.

joomlatpl.ru

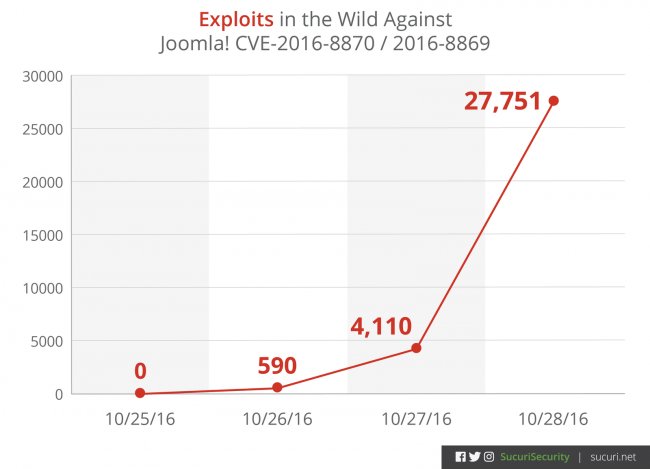

Хакеры взламывают необновленные сайты на Joomla!

Если вы не обновились -возможно, вы уже взломаны

Злоумышленники уже во всю экплуатируют опасную дыру в CMS Joomla, исправленную в версии Joomla 3.6.4, позволяющую создавать привилегированный аккаунт Joomla. Попытки создавать таких пользователей проведены уже на 30 000 сайтов в течении нескольких дней после того как вышло исправление ошибки.

Уязвимость, которая позволяет любому пользователюсоздавать привилегированные учетные записи на Joomla сайтах, впервые была найдена в одной предрелизных версий Joоmla. В связи с этим и была выпущена версия Joomla 3.6.4.

Предполагалось, что данная уязвимость не будет экспуатироваться в ближайшие дни и недели, в то время, пока злоумышленники будут разрабатывать способ взлома сайтов с данной уязвимостью.

Однако эти атаки возникли быстрее, чем прогнозировали специалисты.

Аналитик Sucuri Даниэль Сид говорит, что нападения начались уже через 3 дня после того, как вышел патч. И эти атаки настолько велики, что любой сайт, который не применил патч, скорее всего, под угрозой.

"Менее чем через 24 часа после первоначального сообщения об выходе обновления, мы начали видеть тесты и небольшие пинги на некоторых из наших приманок. Кто-то пытался проверить, существовала ли эта уязвимость" - говорит Сид, добавляя что нападавшие безуспешно пытались воспользоваться ошибкой на кажом сайте Joomla в сети Sucuri

"Менее чем через 36 часов после первоначального раскрытия бага, м ы начали видеть массу попыток использования в Интернете".

"На самом деле, количество растет, и мы убеждены, что любой сайт Joomla, который не был обновлен, скорее всего мог быть взломан".

Количество использований уязвимости по дням

Сид и его коллеги смогли перепроектировать патч в течении "нескольких часов", создав внутренний инструмент, который может использовать уязвимости и загружать бэкдоры на пораженные места.

Предположительно, в зоне риска находятся сайты Joomla, начина с версии 3.4.4 до версии 3.6.3.

По его словам, злоумышленники начали сразу же использовать задачи user.register и создавать несанкционированных пользователей.

Через несколько часов после выхода обновления Joomla, IP - адреса из Румынии и Латвии начали массовые сканирования тысячи сайтов, пытаясь создать пользователя db_cfg.

Joomla в настоящий момент загружена белее 75 миллионов раз и работает на больших и работает на больших и известных сайтах.

Если вас все-таки взломали и вы не знаете что с этим делать читайте нашу справку.

joomla.ua

Защита от взлома сайта на Joomla. Основные методы взлома

Основные методы взлома сайта на Joomla и его последствия

Вирус - один из самых опасных. При попадании на Ваш компьютер, вирус сканирует его на наличие FTP менеджера ити TotalCommandera. В этих программах хранятся Ваши пароли и адреса серверов, которые скрипт отправит злоумышленнику. Этого будет достаточно, чтобы потерять сайт. Самым опасным этот метод считается потому, что Вы рискуете остаться без всех своих сайтов сразу! Последствие попадания вируса - в код сайта вставляется iframe с вредоносным кодом, различные JS скрипты или ссылки на другие сайты и т.д.. После этого на Ваш сайт начнут ругаться все антивирусы и поисковые системы.

Вирус - один из самых опасных. При попадании на Ваш компьютер, вирус сканирует его на наличие FTP менеджера ити TotalCommandera. В этих программах хранятся Ваши пароли и адреса серверов, которые скрипт отправит злоумышленнику. Этого будет достаточно, чтобы потерять сайт. Самым опасным этот метод считается потому, что Вы рискуете остаться без всех своих сайтов сразу! Последствие попадания вируса - в код сайта вставляется iframe с вредоносным кодом, различные JS скрипты или ссылки на другие сайты и т.д.. После этого на Ваш сайт начнут ругаться все антивирусы и поисковые системы.- SQL инъекция - довольно распространённый способ взлома. Основан на получении доступа к файлам базы данных. А если точнее, то к логину и паролю администратора. Таким образом злоумышленник может не только увидеть Ваш логи и пароль или другие данные, но и изменить их под свои нужды. Последствие SQL инъекции - взлом пароля Joomla к административной панели сайта. Так же злоумышленник может вообще удалить всю информацию Вашего сайта.

- Восстановление пароля администратора - в последнее время сайты на Joomla всё чаще пытаются взломать именно этим способом. Даже если у Вас на сайте стоит компонент генерации ЧПУ, можно всё равно прописать в адресной строке такой код: ВАШ_САЙТ/index.php?option=com_user&view=reset и Вам откроется окошко для восстановления пароля. Хакеры вводят туда специальный код и изменяют Ваш пароль. Последствия потери пароля администратора - думаю, тут и так всё понятно. Полный доступ злоумышленника в административную панель Вашего сайта. Только представьте, что может сделать , к примеру, Ваш конкурент?

- Через "дырявые" расширения - взлом сайта через дырки в различных компонентах, используя ввод методом POST на определённые страницы. Последствия взлома через дырки в расширениях - в папке с компонентом, который взломали, будет лежать много "левых" файлов. Такие сайты скорее всего заблокирует хостер. И поисковые системы тоже будут ругаться на то, что на сайте вирус.

- PHP инъекция - внедрение вредоносного кода через Вашего сервера.

- XSS или межсайтовый скриптинг - возникает во время генерации сервером страниц, в которых содержится "вражеский" скрипт. Эта атака так же может произойти из-за Вашего сервера. Например, если с Вами на сервере находится зараженный объект или сайт, то Вы так же подвержены опасности.

Защита и профилактика сайта Joomla от взлома

- Установите хорошее антивирусное программное обеспечение. Но кроме этого нужно ещё регулярно проводить обновления базы вирусов.

- Не скачивайте расширения с непроверенных источников и старайтесь не использовать варезные (краденные или взломанные). Я, например, однажды скачал какой-то шаблон для тестирования и обнаружил на нём чужие ссылки на разные сайты. Этого урока мне хватило, чтобы больше не лазить по таким говно-порталам, а качать всё с официальных источников. Но если уж Вы скачали что-то с варезного сайта, то перед установкой сначала проверьте антивирусом на наличие сюрпризов, просмотрите файлы расширения на наличие "чужих" ссылок. Не рекомендую непроверенные расширения ставить на рабочий сайт, сначала лучше проверить на каком-нибудь демо-сайте на локальном хостинге. А потом, убедившись что всё в порядке, ставьте на рабочий.

- Обязательно делайте резервные копии сайта и базы данных. Для этого можно использовать компонент резервного копирования JoomlaPack. Это поможет Вам защититься не только от хакеров, но и от своих собственных ошибок. Я делаю резервные копии после каждого изменения на блоге (написал статью - сохранился!). Только не забывайте скачать файл бэкапа на компьютер, а то хакеры могут его просто удалить с сервера.

- Для того, чтобы спрятать свой сайт от глаз хакеров, нужно использовать SEF компоненты для генерации человеконятных ссылок. Можно пользоваться стандартным SEF или, к примеру, ARTIO JoomSEF. Дело в том, что Joomla по своему генерирует ссылки, и они выглядят вот так: _http://localhost/sayt/index.php?option=com_content&view=category&layout=blog&id=4&Itemid=3. И хакер может просто вбить в поиске "com_content" (если в нём есть "дырки") или другое уязвимое расширение и ему откроется список сайтов, в котором можете быть и Вы со своим сайтом.

- Кроме этого лучше вообще скрыть, какой CMS Вы пользуетесь. Тогда риск попадания Вашего сайта в поле зрения хакера резко снижается. Для этого необходимо удалить из кода Вашего сайта строчку:

- <meta name="generator" content="Joomla! 1.5 - Open Source Content Management" />

- Заходите на свой сайт (Как подключиться к сайту через FTP клиент FileZilla?) и идёте по этому пути ВАШ_САЙТ/libraries/joomla/document/html/renderer/. В этой папке находите файл head.php и открываете его, например, блокнотом. С помощью поиска ищете эту строку (для joomla 1.5):

- $strHtml .= $tab.'<meta name="generator" content="'.$document->getGenerator().'" />'.$lnEnd;

- Удалите её и скопируйте файл обратно на сайт. Теперь у Вас уже стало на одну лишнюю строку кода меньше.

- Установите плагин plgSystemJSecure. Используя этот плагин, злоумышленник не сможет даже увидеть вашу административную панель, введя просто ВАШ_САЙТ/administrator. Так как в этом плагине нужно будет ввести кодовое слово. После того, как Вы его введёте, ссылка на админ-панель Вашего сайта будет выглядеть так: ВАШ_САЙТ/administrator/?ваше_кодовое_слово. Это достаточно хорошая защита админки Joomla.

- Ищите всегда только самые новые версии используемых Вами расширений. Или обновляйте те, которые уже стоят. Разработчики часто выпускают обновления своих продуктов, ибо хакеры вечно находят в них какие-нибудь изъяны.

- Все неиспользуемые компоненты, модули, плагины, шаблоны и прочее лучше удалять полностью! Даже базу данных желательно почистить. Например, на каком-то компоненте хакеры нашли уязвимость. Если у Вас стоит именно этот компонент, а Вы им даже не пользуетесь и, естественно, не обновляли его (пусть он даже и выключен), то это всё равно не спасёт Вас от атаки. Так что лучше удалять всё подчистую. Оставляйте только самое необходимое и не ставьте все подряд для различных тестов на рабочий сайт.

- Для того, чтобы хакеры не знали, какая версия уязвимого компонента установлена (версии постоянно обновляются и избавляются от "дырок"), нужно удалить номера версий всех сторонних расширений. Для этого скачайте себе на компьютер все сторонние компоненты, модули, плагины и шаблоны с помощью FTP менеджера FileZilla или другого клиента и с помощью любого текстового редактора удалите в этих файлах любые упоминания о версиях расширений.

- Если Вы не используете на своем сайте модуль регистрации пользователей (у меня его тоже нету, кстати), то лучше удалить файлы, которые отвечают за восстановление пароля и его сброс. Можно удалить или всю папку com_user (которая находится по пути ВАШ_САЙТ/components) или отдельный файл, отвечающий за сброс - reset.php. Этот файл находится по пути ВАШ_САЙТ/components/com_user/models.

- Для борьбы с SQL инъекциями есть два основный способа. Первый - это установка компонента jFireWall (хороший и довольно мощный компонент, есть бесплатная версия jFireWall Lite). Второй - это смена префикса к таблицам в базе данных. Второй способ я опишу поподробнее, так как изменение этого префикса может защитить Вас практически от всех SQL инъекций. Сначала рекомендую Вам отключить сайт в общих настройках joomla, так как он всё равно выйдет из строя на некоторое время и обязательно сделать резервную копию сайта и базы данных. А теперь поехали по порядку:

- - заходите в админа панель своего сайта, переходите в общие настройки/сервер. В правой части экрана ищите "Префикс базы данных", там будет написано faqj_. Заменяете его на любую надпись, например, на asd_ и сохраняете;

- - заходите в PhpMyAdmin и делаете экспорт своей базы данных на компьютер и сохраняете её. Для сохранения базы выберете её и в правой части экрана вверху ищите "Экспорт". Выделяете все части базы, внизу ставьте SQL и ещё чуть ниже "Сохранить как файл". Справа внизу нажимаете на кнопочку "Ok". Сделайте ещё одну копию на всякий случай и сохраните куда нибудь в другое место;

- - после того, как Вы убедились в том, что база данных успешно сохранена, можно приступить к удалению базы из PhpMyAdmin. Для этого выберете Вашу базу, промотайте мышь в низ экрана и найдите там "Отметить все". Отмечаете и чуть правее ищите "С отмеченными" и выбирайте удалить;

- - теперь открывайте сохранённый файл с базой данных, к примеру, блокнотом. Нажимайте Ctrl+H и видите такое окошко:

- с помощью этой функции можно одним махом изменить все префиксы в Вашей таблице, нажав на "Заменить все";

- - на а теперь заходите опять в PhpMyAdmin и нажимайте справа вверху "Импорт" и выбирайте Ваш файл с новыми данными. Кодировку поставьте UTF-8.

- Необходимо правильно выставить права на файлы и папки. Сделать это можно с помощью FileZilla. Вообще для каждого сервера нужны свои определённые настройки, которые лучше узнать у своего хостера. Но обычно права ставят такие: на файлы, которые находятся в корневой директории 444, на папки в корневой директории ставят 755, на папки tmp и logs ставят 705, на паку своего шаблона поставьте 555, на папку image/stories можно поставить 755, на папку Cache 777.

В принципе, я думаю этих мер безопасности должно хватить для хорошей защиты сайта на Joomla. Если я смогу узнать ещё какие-нибудь интересные способы, то буду их добавлять в соответствующий раздел на сайте по улучшению безопасности на сайте Joomla. Желаю Вам никогда не попадаться на хакеров, а тем более на профессионалов. Если не хотите пропустить интересные статьи блога Joofaq.ru, то подпишитесь на получение новостей любым удобным способом.

joomla4.ru