H Уязвимости нулевого дня в Wordpress и Vanilla Forums позволяют удаленно взламывать сайты. Wordpress уязвимости 2017

Уязвимость WordPress (CVE-2017-8295) - Ottd.One

WordPress, самая популярная CMS в мире, в которой была выявлена уязвимость. Суть уязвимости заключается в использовании логической ошибки в механизме восстановления пароля WordPress. Когда пользователь запрашивает такую смену, WordPress генерирует уникальный секретный код и отправляет его на email, который хранится в базе.

Уязвимость (CVE-2017-8295) влияет на все версии WordPress, включая последнюю версию 4.7.4. Уязвимость в WordPress была обнаружена Польским исследователем безопасности Даудом Голунски (Dawid Golunski ) из Legal Hackers в прошлом году в июле. Он сообщил об этом команде безопасности WordPress, которая решила проигнорировать эту проблему, оставив миллионы сайтов уязвимыми.

«Эта проблема неоднократно сообщалась в группу безопасности WordPress. Первый отчет был отправлен в июле 2016 года. Об уязвимости сообщалось как непосредственно через контактный адрес службы безопасности, так и через веб-сайт HackerOne», — написал Голунский.

Подробнее об уязвимости

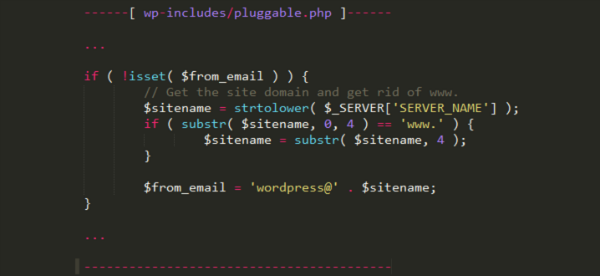

При отправке этого сообщения для получения имени хоста сервера используется переменная SERVER_NAME — это нужно, чтобы установить значения в поля From/Return-Path. В поле «From» хранится адрес отправителя, а в «Return-Path» — адрес, на который должны доставляться сообщения ‘bounce-back’, они генерируются в случае сбоя отправки.

По словам Голунски, злоумышленник может отправить специальный HTTP-запрос с предустановленным значением hostname (например, attacker-mxserver.com) и одновременно инициировать процесс сброса пароля для какого-либо пользователя — к примеру, администратора сайта.

Поскольку имя хоста в HTTP-запросе — это домен, контролирующийся атакующим, поля From и Return-Path в письме для сброса пароля будут изменены таким образом, что в них будет включен почтовый адрес, связанный с доменом хакера — например, [email protected] вместо [email protected].

Письмо с кодом для сброса пароля будет все равно отправлено на адрес жертвы, однако при определенных условиях получить его сможет и атакующий.

- Если жертва ответит на письмо, то ответ уже будет отправлен на адрес взломщика (теперь он хранится в поле From), а в истории переписки сохранится ссылка на сброс пароля.

- Если по какой-то причине доставка письма жертве не удастся, то сообщение о сбое будет автоматически перенаправлено на адрес злоумышленника (он указан в Return-Path).

- Другой возможный сценарий — для того, чтобы первоначальное сообщение не было доставлено жертве, злоумышленник может провести DDoS-атаку на email-сервер целевого пользователя или отправить на его адрес большое количество писем, добившись того, что почтовый адрес больше не сможет принимать сообщения. Таким образом произойдет сбой доставки, и сообщение об это будет доставлено атакующему.

«Атака CVE-2017-8295 потенциально может быть выполнена как при взаимодействии с пользователем (пользователь нажимает на кнопку« Reply»), так и без взаимодействия с пользователем (почтовый ящик жертвы превышает квоту хранения)», — сказал Голубский The Hacker News В электронном письме.

Манипуляции с заголовком SERVER_NAME с помощью HTTP-заголовка Host могут быть осуществлены на «дефолтных» настройках веб-сервера Apache, который чаще всего используется для развертывания WordPress.

PoC HTTP-запрос:

POST /wp/wordpress/wp-login.php?action=lostpassword HTTP/1.1 Host: injected-attackers-mxserver.com Content-Type: application/x-www-form-urlencoded Content-Length: 56 user_login=admin&redirect_to=&wp-submit=Get+New+Password

POST /wp/wordpress/wp-login.php?action=lostpassword HTTP/1.1 Host: injected-attackers-mxserver.com Content-Type: application/x-www-form-urlencoded Content-Length: 56 user_login=admin&redirect_to=&wp-submit=Get+New+Password |

Как защититься

Поскольку официального патча для закрытия уязвимости не существует, администраторов сайтов на WordPress рекомендуется обновить конфигурацию, активировав опцию UseCanonicalName — это позволит установить статическое значение SERVER_NAME и сделает проведение атаки невозможным.

Источники:

Что еще почитать

ottd.one

0-day в WordPress позволяет сбрасывать чужие пароли, и патча пока нет

Польский ИБ-специалист Давид Голунски (Dawid Golunski) рассказал о том, что еще летом 2016 года ему далось обнаружить проблему в WordPress, которая позволяет атакующему инициировать сброс пароля жертвы. Уязвимость до сих пор не исправлена, но эксперт устал ждать реакции от разработчиков популярной CMS и решил действовать сам, предупредив пользователей об опасности и предоставив им шанс защитить себя.

Уязвимость получила идентификатор CVE-2017-8295 и была обнаружена в июле 2016 года. Проблема опасна для всех версий WordPress, включая 4.7.4, и касается того, как CMS осуществляет сброс пароля. Согласно данным исследователя, атакующий может составить вредоносный HTTP-запрос, подставив в него кастомную переменную SERVER_NAME, к примеру, «домен-атакующего.com». В итоге запрос спровоцирует обнуления пароля, но когда WordPress будет определять значения From и Return-Path, они примут вид «wordpress@домен-атакующего.com».

Хотя на первый взгляд кажется, что эта уязвимость не принесет злоумышленникам никакой выгоды (казалось бы, что выиграет хакер, отправив легитимному владельцу сайта письмо о сбросе пароля?), Голунски объясняет, что это не так.

Эксперт описывает несколько теоретических сценариев атаки. К примеру, атакующий может устроить настоящую флуд-атаку на почтовый ящик владельца сайта. Рано или поздно огромное количество поддельных писем о сбросе пароля вызовет переполнение ящика жертвы, после чего почтовый сервер вернет письмо отправителю, используя Return-Path, то есть email получит сам атакующий.

Также исследователь пишет, что можно дождаться, когда администратор сайта решит взять отпуск. Если на время своего отсутствия он активирует автоответчик, у атакующего так же будет отличный шанс заполучить копию письма о сбросе пароля, так как автоответчик обычно прикладывает к своим сообщениям копию оригинального послания.

Другие описанные Голунски сценарии атак ничем не сложнее этих, но они потребуют применения хитрости и социальной инженерии.

Так как за прошедшие десять месяцев разработчики WordPress так и не представили патч для данной проблемы, Голунски советует администраторам сайтов защищаться самостоятельно. В качестве временного решения проблемы эксперт предлагает включить UseCanonicalName, чтобы принудить переменную SERVER_NAME оставаться статической. Пользователи Reddit, где уже активно обсуждают другие способы обхода проблемы, предложили и другое решение: создать подставной vhost и адресовать на него все запросы с подозрительными host header’ами.

xakep.ru

Уязвимость в WordPress позволяет удалять файлы

.htaccess — удаление этого файла редко оказывает непосредственное влияние на безопасность сайта. Но возможна ситуация, когда в данном файле содержались некоторые ограничения (например, по доступу к определенным каталогам на сайте). Соответственно, удаление данного файла отменит эти ограничения;

index.php — удаление данных файлов даст атакующему список всех файлов в каталогах, которые скрывались при помощи помещения туда пустых файлов index.php;

wp-config.php — удаление данного файла запустит процесс установки CMS при следующем посещении сайта. Дело в том, что этот файл содержит учетные данные базы данных, его отсутствие сводит ситуацию к тому, как будто WordPress вообще не установлен. Это даст атакующему возможность установить CMS со своими настройками, получить контроль над сайтом и использовать его в своих интересах. Например, для распространения вредоносного контента.

Согласно информации из блога RIPS Technologies, разработчики WordPress в курсе о существовании уязвимости уже семь месяцев, но до сих пор не выпустили необходимый патч. Таким образом, на текущий момент эксплуатацию описанного бага допускают все версии WordPress, в том числе и 4.9.6. Тем не менее, неофициальный хотфикс, исправляющий этот баг, описан в уже указанной статье в блоге RIPS Technologies.

webistore.ru

В WordPress обнаружена уязвимость системы безопасности, обновите

Миллионы сайтов больших и малых построены на системе управления контентом WordPress, пользователи, которые игнорируют обновления, рискуют иметь дело с серьезными проблемами безопасности.

В WordPress была обнаружена уязвимость

Серьезная уязвимость была обнаружена в последней стабильной версии WordPress. Всем пользователям WordPress рекомендуется убедиться, что они обновили их систему до версии 4.7.2, так как в противном случае их сайт может быть взломан.

Считается, что эксплоит может дать злоумышленникам возможность изменять содержимое любой записи или страницы, которая является частью сайта, созданного на CMS WordPress, согласно отчету от «Tripwire». Но есть также и угроза гораздо более тревожной формы атаки.

Обнаруженная уязвимость может быть использована для внедрения вредоносных ссылок в содержание сайта. Эти ссылки могут перенаправлять пользователей на сайты, которые устанавливают вредоносное программное обеспечение на их компьютеры, или быть применены в качестве иных целей, используя WordPress сайт в качестве обложки или кражи трафика.

Проблема была обнаружена исследователями из компании «Sucuri», которые уведомили WordPress 20 января об уязвимости, информация умышленно замалчивалась до настоящего времени, так как исправление должно было быть быстро разработано и прийти с последним обновлением, а придание проблемы гласности могло потенциально позволить злоумышленникам воспользоваться уязвимостью.

Основные компании предоставляющие услуги хостинга WordPress и охранные компании, были заранее уведомлены об уязвимости до придания проблемы гласности. Данные из этих организаций не показали никаких признаков того, что злоумышленники успели использовать данную уязвимость.

Однако теперь, когда проблема была обнародована, вполне возможно, что многие захотят использовать её для взлома WordPress сайтов, владельцы которых не в курсе наличия уязвимости. Версия 4.7.2 была доступна с 26 января, но пользователи, которые отключили или не имеют возможности автоматические обновлять систему, должны немедленно инициировать процесс вручную.

Всё это означает, если у вас есть сайт на WordPress, убедитесь в том, что он обновлен и работает на версии 4.7.2. Это займет всего минуту, чтобы проверить и обновить «движок», иначе хакерам удастся использовать обнаруженную уязвимость на вашем сайте, что приведет к гораздо большим проблемам.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

ПодписывайсяПодписывайтесь на нашу RSS, следуй за нами в Twitter, читай на Google+ следите в Facebook или добавляйтесь во Вконтакте.

tehnobzor.ru

Сотни сайтов на WordPress используют плагины с бэкдорами, обнаруженными три года назад

В конце октября 2016 года специалисты компании White Fir Design предупредили о странном и потенциально опасном коде, который был обнаружен в составе сразу 14 плагинов для WordPress. Исследователи предположили, что данный код был внедрен в плагины с вредоносными целями, так как, по сути, являлся бэкдором и позволял злоумышленникам удаленно выполнить произвольный код на уязвимом сайте.

Тогда исследователи White Fir Design сумели связали 14 плагинов с публикацией гонконгского веб-разработчика Томаса Хамбаха (Thomas Hambach), датированной 2014 годом. Дело в том, что Хамбах первым обнаружил этот вредоносный код и объяснял, что атакующие используют его для внедрения на сайты спамерских SEO-ссылок, а также для передачи различных данных о скомпрометированном ресурсе.

Разработчики WordPress еще в 2014 году проверили выводы Хамбаха, провели собственное расследование и в итоге удалили все 14 плагинов из официального репозитория WordPress Plugin Directory. Невзирая на это, в 2015 и 2016 годах специалисты White Fir Design продолжали фиксировать многочисленные запросы, исходящие с разных IP-адресов и обращенные с плагинам с бэкдорами.

Теперь данная проблема снова привлекла внимание специалистов, так как с недавнего времени в WordPress Plugin Directory появилась возможность просматривать страницы абсолютно всех плагинов, включая удаленные (для них просто отсутствует кнопка «Скачать»). Стало очевидно, что плагины с бекдорами до сих пор используют сотни сайтов.

Еще год назад ИБ-специалисты предложили разработчикам WordPress оповестить владельцев этих сайтов напрямую, уведомив их, что плагины были исключены из официального репозитория из-за серьезных проблем с безопасностью. Однако разработчики сходу отмели эту идею, заметив, что если для проблемы уже существует эксплоит, то обнародование информации об уязвимости, без выпуска патча, никак не поможет, а только навредит уязвимым сайтам, подвергнув их еще большей опасности, так как атак станет заметно больше.

Многие специалисты не согласились с такой аргументацией и сочли, что в таком случае разработчики WordPress должны вмешаться в происходящее, принудительно удалив опасные плагины с использующих их сайтов.

Теперь, год спустя, команда разработки WordPress, похоже, решила прислушаться к советами ИБ-экспертов. Так, на прошлой неделе был обнаружен плагин с бэкдором, установленный на 300 000 сайтов, и разработчики принудительно заменили вредоносную версию плагина на «чистую». Вероятно, теперь такая же судьба постигнет и вышеперечисленные 14 плагинов с бэкдорами. Но пока этого не произошло, владельцам сайтов рекомендуется провести аудит своих ресурсов, заменив или удалив устаревшие или небезопасные плагины новыми и защищенными.

xakep.ru

Уязвимости нулевого дня в WordPress и Vanilla Forums позволяют удаленно взламывать сайты

Изображение: Andrew Abogado, CC BY 2.0

Исследователь информационной безопасности Давид Голунски (Dawid Golunski) опубликовал данные о критических уязвимостях в WordPress — они позволяют осуществлять удаленное выполнение shell-команд и сброс пароля администратора через подмену заголовка Host. Кроме того, исследователь рассказал о двух аналогичных критических уязвимостях в открытом продукте Vanilla Forums.

Уязвимость WordPress

Обнаруженная Голунски уязвимость (CVE-2017-8295) затрагивает все версии WordPress, включая сборку 4.7.4. По словам исследователя, он неоднократно передавал информацию о проблемах безопасности разработчикам продукта, однако они до сих пор не выпустили официальное исправление.

Атака подробно описана в специальном бюллетене безопасности, опубликованном Голунски. Ее суть заключается в использовании логической ошибки в механизме восстановления пароля WordPress. Когда пользователь запрашивает такую смену, WordPress генерирует уникальный секретный код и отправляет его на email, который хранится в базе.

При отправке этого сообщения для получения имени хоста сервера используется переменная SERVER_NAME — это нужно, чтобы установить значения в поля From/Return-Path. В поле «From» хранится адрес отправителя, а в «Return-Path» — адрес, на который должны доставляться сообщения 'bounce-back', они генерируются в случае сбоя отправки.

По словам Голунски, злоумышленник может отправить специальный HTTP-запрос с предустановленным значением hostname (например, attacker-mxserver.com) и одновременно инициировать процесс сброса пароля для какого-либо пользователя — к примеру, администратора сайта.

Поскольку имя хоста в HTTP-запросе — это домен, контролирующийся атакующим, поля From и Return-Path в письме для сброса пароля будут изменены таким образом, что в них будет включен почтовый адрес, связанный с доменом хакера — например, [email protected] вместо [email protected].

Письмо с кодом для сброса пароля будет все равно отправлено на адрес жертвы, однако при определенных условиях получить его сможет и атакующий.

- Если жертва ответит на письмо, то ответ уже будет отправлен на адрес взломщика (теперь он хранится в поле From), а в истории переписки сохранится ссылка на сброс пароля.

- Если по какой-то причине доставка письма жертве не удастся, то сообщение о сбое будет автоматически перенаправлено на адрес злоумышленника (он указан в Return-Path).

- Другой возможный сценарий — для того, чтобы первоначальное сообщение не было доставлено жертве, злоумышленник может провести DDoS-атаку на email-сервер целевого пользователя или отправить на его адрес большое количество писем, добившись того, что почтовый адрес больше не сможет принимать сообщения. Таким образом произойдет сбой доставки, и сообщение об это будет доставлено атакующему.

Манипуляции с заголовком SERVER_NAME с помощью HTTP-заголовка Host могут быть осуществлены на «дефолтных» настройках веб-сервера Apache, который чаще всего используется для развертывания WordPress.

Поскольку официального патча для закрытия уязвимости не существует, администраторов сайтов на WordPress рекомендуется обновить конфигурацию, активировав опцию UseCanonicalName — это позволит установить статическое значение SERVER_NAME и сделает проведение атаки невозможным.

Что не так с Vanilla Forums

Спустя неделю после обнаружения ошибки безопасности в WordPress, Голунски также опубликовал информацию о двух критических уязвимостях в популярном open source софте Vanilla Forums. Первая из них (CVE-2016-10033) открывает возможность удаленного исполнения кода, а вторая (CVE-2016-10073) аналогична уязвимости в WordPress и позволяет проводить атаки по перехвату сообщений для сброса пароля. Для обеих ошибок в данный момент отсутствует патч. Уязвима в том числе последняя версия Vanilla Forums 2.3, исследователь уверен в том, что предыдущие версии также уязвимы.

По мнению Голунски, возможность удаленного выполнения shell-команд появилась в Vanilla Forums из-за того, что разработчики продукта до сих пор используют уязвимую версию популярной open source-библиотеки для отправки email-писем PHPMailer. Исследователь обнаружил уязвимости в январе 2017 года и передал информацию разработчикам, ошибки не были исправлены и спустя примерно пять месяцев Голунски опубликовал информацию о них. Аналогичная уязвимость была ранее обнаружена исследователем в WordPress.

В прошлом году исследователь отчитывался об обнаружении критической уязвимости (CVE-2016-10033) в библиотеке PHPMailer, которая позволяла осуществлять удаленное исполнение shell-команд в контексте веб-сервера — это приводит к компрометации атакуемого веб-приложения. Голунски также подготовил видео, из которого становится понятно, что для атаки на Vanilla Forums подходит старый эксплоит для PHPMailer.

Исследователь отмечает, что уязвимость может быть эксплуатирована даже в том случае, если Vanilla Forums установлен на веб-сервере Apache с несколькими включенными vhosts, а сам атакуемый софт не является виртуальным хостом по умолчанию.

До тех пор пока разработчики Vanilla Forums не выпустили обновление, Голунски рекомендует администраторам сайтов, которые используют этот софт, установить в качестве email-адреса отправителя заранее заданное статическое значение — это заблокирует использование заголовков Host.

Для предотвращения атак с использованием описанных уязвимостей WordPress и Vanilla Forums эксперты Positive Technologies рекомендуют использовать специализированные инструменты защиты — в частности, защитный экран уровня приложений PT Application Firewall позволяет отражать попытки эксплуатации этих ошибок безопасности.

Автор: Positive Technologies

Источник

www.pvsm.ru

H Уязвимости нулевого дня в Wordpress и Vanilla Forums позволяют удаленно взламывать сайты

Изображение: Andrew Abogado, CC BY 2.0

Исследователь информационной безопасности Давид Голунски (Dawid Golunski) опубликовал данные о критических уязвимостях в WordPress — они позволяют осуществлять удаленное выполнение shell-команд и сброс пароля администратора через подмену заголовка Host. Кроме того, исследователь рассказал о двух аналогичных критических уязвимостях в открытом продукте Vanilla Forums.

Уязвимость WordPress

Обнаруженная Голунски уязвимость (CVE-2017-8295) затрагивает все версии WordPress, включая сборку 4.7.4. По словам исследователя, он неоднократно передавал информацию о проблемах безопасности разработчикам продукта, однако они до сих пор не выпустили официальное исправление.Атака подробно описана в специальном бюллетене безопасности, опубликованном Голунски. Ее суть заключается в использовании логической ошибки в механизме восстановления пароля Wordpress. Когда пользователь запрашивает такую смену, WordPress генерирует уникальный секретный код и отправляет его на email, который хранится в базе.

При отправке этого сообщения для получения имени хоста сервера используется переменная SERVER_NAME — это нужно, чтобы установить значения в поля From/Return-Path. В поле «From» хранится адрес отправителя, а в «Return-Path» — адрес, на который должны доставляться сообщения 'bounce-back', они генерируются в случае сбоя отправки.

По словам Голунски, злоумышленник может отправить специальный HTTP-запрос с предустановленным значением hostname (например, attacker-mxserver.com) и одновременно инициировать процесс сброса пароля для какого-либо пользователя — к примеру, администратора сайта.

Поскольку имя хоста в HTTP-запросе — это домен, контролирующийся атакующим, поля From и Return-Path в письме для сброса пароля будут изменены таким образом, что в них будет включен почтовый адрес, связанный с доменом хакера — например, [email protected] вместо [email protected].

Письмо с кодом для сброса пароля будет все равно отправлено на адрес жертвы, однако при определенных условиях получить его сможет и атакующий.

- Если жертва ответит на письмо, то ответ уже будет отправлен на адрес взломщика (теперь он хранится в поле From), а в истории переписки сохранится ссылка на сброс пароля.

- Если по какой-то причине доставка письма жертве не удастся, то сообщение о сбое будет автоматически перенаправлено на адрес злоумышленника (он указан в Return-Path).

- Другой возможный сценарий — для того, чтобы первоначальное сообщение не было доставлено жертве, злоумышленник может провести DDoS-атаку на email-сервер целевого пользователя или отправить на его адрес большое количество писем, добившись того, что почтовый адрес больше не сможет принимать сообщения. Таким образом произойдет сбой доставки, и сообщение об это будет доставлено атакующему.

Поскольку официального патча для закрытия уязвимости не существует, администраторов сайтов на WordPress рекомендуется обновить конфигурацию, активировав опцию UseCanonicalName — это позволит установить статическое значение SERVER_NAME и сделает проведение атаки невозможным.

Что не так с Vanilla Forums

Спустя неделю после обнаружения ошибки безопасности в WordPress, Голунски также опубликовал информацию о двух критических уязвимостях в популярном open source софте Vanilla Forums. Первая из них (CVE-2016-10033) открывает возможность удаленного исполнения кода, а вторая (CVE-2016-10073) аналогична уязвимости в WordPress и позволяет проводить атаки по перехвату сообщений для сброса пароля. Для обеих ошибок в данный момент отсутствует патч. Уязвима в том числе последняя версия Vanilla Forums 2.3, исследователь уверен в том, что предыдущие версии также уязвимы.

По мнению Голунски, возможность удаленного выполнения shell-команд появилась в Vanilla Forums из-за того, что разработчики продукта до сих пор используют уязвимую версию популярной open source-библиотеки для отправки email-писем PHPMailer. Исследователь обнаружил уязвимости в январе 2017 года и передал информацию разработчикам, ошибки не были исправлены и спустя примерно пять месяцев Голунски опубликовал информацию о них. Аналогичная уязвимость была ранее обнаружена исследователем в Wordpress.

В прошлом году исследователь отчитывался об обнаружении критической уязвимости (CVE-2016-10033) в библиотеке PHPMailer, которая позволяла осуществлять удаленное исполнение shell-команд в контексте веб-сервера — это приводит к компрометации атакуемого веб-приложения. Голунски также подготовил видео, из которого становится понятно, что для атаки на Vanilla Forums подходит старый эксплоит для PHPMailer.

Исследователь отмечает, что уязвимость может быть эксплуатирована даже в том случае, если Vanilla Forums установлен на веб-сервере Apache с несколькими включенными vhosts, а сам атакуемый софт не является виртуальным хостом по умолчанию.

До тех пор пока разработчики Vanilla Forums не выпустили обновление, Голунски рекомендует администраторам сайтов, которые используют этот софт, установить в качестве email-адреса отправителя заранее заданное статическое значение — это заблокирует использование заголовков Host.

Для предотвращения атак с использованием описанных уязвимостей WordPress и Vanilla Forums эксперты Positive Technologies рекомендуют использовать специализированные инструменты защиты — в частности, защитный экран уровня приложений PT Application Firewall позволяет отражать попытки эксплуатации этих ошибок безопасности.

sohabr.net