Немного о бэкапе, или как я случайно взломал чужой блог на WordPress. Как взломать wordpress

Немного о бэкапе, или как я случайно взломал чужой блог на WordPress

Итак, это небольшая запись о том, как взломать блог на вордпресс. Не поймите меня неправильно — вернее о том, как у меня это совершенно случайно получилось. Долго думал, писать все-таки об этом, или нет, так как нехорошие люди могут воспользоваться этим в своих весьма нехороших целях, но потом — решил таки написать. Потому что если даже я, который не имеет никакого отношения к защите, сайтам и т.д. смог это сделать, то юные кулхацкеры, просто со скуки ищущие, как взломать сайт или блог на вордпресс — уж тем более смогут, и предупредить об этом на будущее всех остальных все-таки надо. Ну, и тем более, пробежавшись по просторам интернета — оказалось, что в настоящее время сайтов, подверженных такой уязвимости — практически нет, и лучше уже сейчас обозначить проблему, чтобы они не появились и в дальнейшем.

Итак, это небольшая запись о том, как взломать блог на вордпресс. Не поймите меня неправильно — вернее о том, как у меня это совершенно случайно получилось. Долго думал, писать все-таки об этом, или нет, так как нехорошие люди могут воспользоваться этим в своих весьма нехороших целях, но потом — решил таки написать. Потому что если даже я, который не имеет никакого отношения к защите, сайтам и т.д. смог это сделать, то юные кулхацкеры, просто со скуки ищущие, как взломать сайт или блог на вордпресс — уж тем более смогут, и предупредить об этом на будущее всех остальных все-таки надо. Ну, и тем более, пробежавшись по просторам интернета — оказалось, что в настоящее время сайтов, подверженных такой уязвимости — практически нет, и лучше уже сейчас обозначить проблему, чтобы они не появились и в дальнейшем.

А началось все до жути банально — я, раньше делавший бэкап сайта вручную путем тупого копирования всех существующих папок на сервере себе на локальный компьютер, затем лезущий в phpMyAdmin, и оттуда сохраняющий дамп базы, решил поставить себе плагин, позволяющий делать это в автоматическом режиме. Выбор пал на BackWPup, как обладающий самыми широкими настройками по регулярности бэкапов, позволяющий делать копии не только базы данных, но и всех файлов на сайте, а также поддерживающий создание бэкапов не только на сервере, но и скидывание их по ФТП, в дропбокс, e-mail, и т.д.

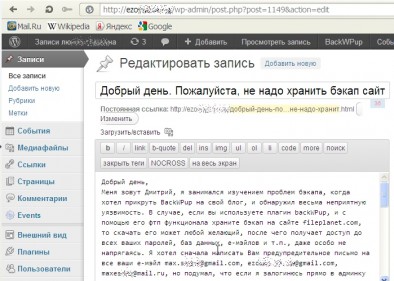

И вот, раздумывая, куда бы класть файлы по фтп, я набрел на один очень занятный хостинг файлов, а вернее — файлхранилище с доступом по ftp — fileplaneta.com. Однако, как оказалось при ближайшем рассмотрении, он не только не шифрует ссылки на закачанные на него файлы, но и по умолчанию при загрузке включает их публичный доступ, так что все файлы, как на ладони высвечиваются у любого пользователя зашедшего на этот ресурс, более того — присутствует сортировка и продвинутый поиск. Сразу возникла мысль — как же так, это значит, что любой бэкап, закачаный туда, сразу станет достоянием общественности? Решил это проверить. BackWPup создает по умолчанию архивы со стандартными наименованиями, по которым я и задал поиск, сразу же найдя пару. Нет, это какой-то бред, подумал я, такого просто не может быть. Ладно, давайте посмотрим, а можно ли вообще что-нибудь с этим сделать. Честно говоря, все остальное я делал, вовсе не намереваясь кого-либо ломать, или чего еще в этом духе, абсолютно не разбираясь в этом, и предполагая, что где-то там будет непреодолимая преграда и защита, которую я просто не смогу пройти. Иными словами, на примере найденых бэкапов хотел проверить, что же меня ждет, если я к нему (файлпланете) привяжу BackWPup. Но все произошло так быстро, что я даже не успел опомниться. В скачаном бэкапе конечно же, лежал файл wp-config.php, в котором, конечно же, лежали в незашифрованом виде все данные доступа к базе данных сайта, включая логин, пароль, хост, к которому коннектится. Запустил первый попавшийся клиент для управления и администрирования MySQL под windows (первым попался какой-то SQLyog Community Edition — жутко тупая программа в сравнении с phpMyAdmin, как мне показалось — но честно говоря, я в этом абсолютно не разбираюсь, поэтому точно утверждать не буду, может это в умелых руках — наоборот верх совершенства :)). Ввел туда всю информацию из wp-config.php, нажал кнопку соединиться — бац — я в чужой базе данных. Нет, понятно, что реальные е-мэйлы автора, умело скрытые на сайте, логины и пароли в зашифрованом виде были доступны из ее дампа уже в бэкапе — но то, что можно будет так просто войти — этого я уже совсем не ожидал. Стало интересно, а смогу ли я войти в сам блог? Кул хацкер, скорее всего, недолго думая, поменял бы пароли админов, а заодно и е-мэйл, и выслал бы себе новый. Но поскольку меньше всего я хотел кому-то причинить какой-либо вред, то я просто создал в таблице wp_users еще одного пользователя, назвав его незамысловато wordpress, и даже не вводя е-мэйл, никнейм, и всю основную лабуду, сгенерировал MD5 пароль, тоже вставив его в таблицу, после чего дал этому юзеру права администратора в таблице wp_usermeta, присвоив значение wp_user_level равный 10 и прописав wp_capabilities в виде a:1:{s:13:»administrator»;b:1;}. Еще безопаснее для блога, конечно, было подобрать пароль по md5 хэшу, (судя по всему, он был не сильно сложный), но меня интересовала принципиальная возможность входа в админку, поэтому совсем уж заморачиваться я не стал. В браузере к адресу сайта я добавил /wp-admin, ввел логин wordpres и пароль, для которого я генерировал md5 хэш, и спустя секунду я был уже в админке. Это я все так долго описываю, а на самом деле все заняло не больше двух минут, из которых самое долгое — было скачивание windows клиента для администрирования MySQL. Честно говоря, я аж офигел, ну никак не ожидал такого, и под некоторым впечатлением нахожусь даже сейчас. Сначала я подумал, что надо написать автору сайта на е-мэйл, чтобы он убрал бэкапы с этого хостинга, поменял все пароли (никто не знает ведь, кто еще мог уже успеть скачать бэкап его сайта до меня, маловероятно, что я первый до этого додумался), и впредь более осмотрительно относился к безопасности, но звучало все это так невероятно, что для демонстрации возможности я оставил предупреждение в виде черновика в самой админке, хотя так и подмывало нажать кнопочку опубликовать :).

После чего еще и комментарий к одной из записей отправил, чтобы черновик случайно не затерялся. Ну и предупредил автора, что через неделю опубликую информацию о этой дыре и способам защиты на своем проекте, чтобы он успел все закрыть, и удалить. Сейчас все закрыто и удалено, так что я со спокойной душой публикую эту запись.

Анализируя произошедшее, можно вывести несколько основных причин, по которым это все стало возможным. Ни одна из них в отдельности не привела бы к такому результату, но в совокупности — они дали такой вот печальный результат:

1. Выкладывание бэкапа на общественный ресурс.

2. Доступ любого пользователя к ссылке на его скачивание.

3. Возможность удаленного редактирования базы данных.

Остается порадоваться за автора сайта, что к нему на огонек зашел я, а не какой-нибудь юноша с горящим взором. Могло бы закончиться от выкладывания неприличной картинки в блоге, до удаления всего блога вместе со всеми бэкапами во всех облаках (BackWPup замечательно из своей админки позволяет это делать), ну кроме, естественно, локальных копий, которые не все и не всегда-то и делают, надеясь на облачные хранилища.

Так же по окончанию изучения возможностей и дыр плагина backWPup, а также аналогичных плагинов, да и вообще бэкапов, родились следующие мысли и рекомендации:

1. Файлпланете.ком — луч лютой ненависти. Нельзя так относится к данным своих пользователей.

2. Когда пользуетесь опцией скидывания файла по фтп — аккуратнее с закачкой на какой-нибудь общественный ресурс. Как мы помним, яндекс даже смс-ки на мегафоне проиндексировал, а если ссылки на бэкапы будет проиндексированы, то злые люди смогут искать по названиям файлов, содержащим в себе, например, backwpup, использовать прямую ссылку на этот архив, поскольку находясь что в облаке, что на хостинге (в подавляющем большинстве случаев) он абсолютно не защищен и доступен для скачивания первому встречному. Иными словами, зная или подобрав ссылку на архив, злоумышленник может спокойно полакомиться всеми данными сайта. Храните резервные копии в безопасном месте.

3. Удаленное управление базой данных — зло. Гораздо лучше, если она будет на localhost, и доступна из кабинета хостера, это хоть чуть усложнит жизнь взломщикам. Естественно, в кабинет должен быть свой пароль, а не такой же, как на базу.

4. Делая бекап сайта — BackWPup не просто так создает каталог со сложным названием, типа backwpup-9x9z9-logs, в который кладет логи. Не надо светить где-либо название этого каталога. Файл лога имеет стандартное название — типа backwpup_log_2010-01-01_04-08-08.html, ну или такой же архив. Учитывая, что бэкапы делаются, как правило, не реже раза в неделю, и зная название каталога, даже несмотря на то, что добавляется дата и время создания — подобрать название ссылки к логу простым парсером не составит никакого труда — а по ним прямая ссылка до самого файла бэкапа вычисляется на раз. Также не надо класть их, и сами бэкапы в каталоги с простым названием. И вообще, подумайте — так ли нужны вам логи о процессе бэкапа. Ну и естественно — название самого файла бэкапа. Прямая ссылка на скачивание файла бэкапа с вашего сервера — должна быть максимально закрыта от скачивания, придумайте сложный префикс перед названием, уберите backwpup из него.

5. Крайний идиотизм вордперсса — хранить все данные о базе данных, включая пароль, в незашифрованном виде, но наверное, иначе нельзя. Используйте для базы данных пароль, отличающийся от всех остальных паролей — конечно, это не спасет, если wp-config.php кто-нибудь скачает из какого-нибудь архива (слава богу, просто с сайта скачать его не даст апач), но по крайней мере, он сможет залезть только в ваш блог, но не почту, скажем. Да и вход в сам блог будет невозможен, в случае, если у вас нет удаленного управления базой. И запомните — какие бы Login LockDown вы не ставили (который сам по себе — не слишком безопасен и имеет несколько неприятных особенностей (но незаменим при совместном использовании с ThreeWP Activity Monitor) — без «3вп активити монитора» лучше пользуйтесь Login Security Solution (этот, правда до конца не блокирует IP, а просто увеличивает время ввода данных) или Limit Login Attempts (этот, правда, не защищает от горизонтальных атак) и оба они не совсем совместимы с ThreeWP Activity Monitor) — если будете разбрасываться своими бэкапами в общем, и wp-config.php в частности — ничем хорошим это не закончится.

6. Поищите, а нет ли какого скрытого администратора у вас на блоге?

7. Либо сделайте логин админа немного более сложным, чем название сайта и автора, и закройте его от чужих глаз, либо установите один из плагинов, которые ограничиваю число попыток авторизации — опять же, если вы раскидываетесь базами и архивами, вас это не спасет, но от тупого перебора паролей — может помочь.

8. Бэкапьте информацию на локальный компьютер — даже если вредители смогут добраться до всех ваших облачных файлохранилищ, то вы сможете восстановить информацию со своего компьютера.

Честно говоря, об этом всеми уже сто раз писалось. Понятно, что если вас захотят поломать серьезно — то все это что мертвому припарки. Понятно, что способов противостоять терморектальному криптоанализу — еще не изобретено, да и дыры в темах, плагинах и самом вордпрессе открывают широкие возможности для их использования. К примеру, все перечисленные советы никак не помогли при взломе моего сайта, выполненного через дыру в теме — в файле thimthumb.php — обязательно проверяйте его версию при установке какой-либо темы. Сервис Ай-болит — может пригодится уже после того, как появились подозрения на то, что сайт взломан.

Но тем не менее — защититься от школьников — поможет. Когда я сам ощутил панику от того, как я легко и непринужденно, сам того не ожидая, зашел в админку чужого блога — я, мягко говоря, задумался над всеми этими проблемами. И один из следующих обзоров я как раз посвящу вопросам комплексной защиты вордпресс.

1

chewriter.ru

Как хакеры используют взломанные WordPress-сайты

Мы часто разговаривали с владельцами сайтов, которые были весьма удивлены, что их сайты становились целью атак со стороны злоумышленников. Большинство из них исходили из предположения, что если на сайте нет ценных данных для кражи, таких как номера кредитных карт, то взлом сайта будет являться бесполезным трудом. К сожалению, они оказывались неправы. Злоумышленники могут получать доход с посетителей взломанных сайтов самыми разными способами, не только при помощи кражи данных. Веб-сервер может использоваться для выполнения вредоносных программ и размещения различного контента.

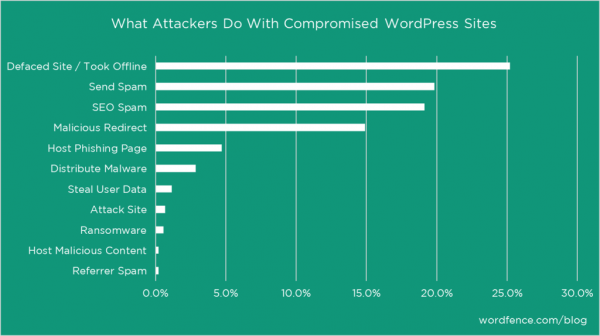

В прошлом месяце мы провели исследование, которое включало в себя следующий вопрос для людей, отметивших, что их сайт был взломан:

«Что хакеры сделали с вашим сайтом?»

Мы получили в общей сложности 873 ответа, которые были каталогизированы нами, как показано на графике ниже. Многие из ответов подпадали под разные категории.

Мы не стали размещать такие ответы, как «установили бэкдор» или «установили вредоносное ПО». Это может быть сделано с разными целями. Вместо этого мы решили узнать, как именно злоумышленники использовали взломанный сайт.

Как видно из диаграммы, злоумышленники выполняют самые разные вещи с взломанными WordPress-сайтами. Давайте рассмотрим каждый из этих вариантов, чтобы лучше понять, как противостоять взломщикам.

Дефейс сайта / вывод сайта из строя

В некоторых случаях хакеры заменяют ваш контент своим собственным. Чаще всего этим промышляют террористические группы, публикуя свои политические заявления на взломанных ресурсах. Еще одним распространенным случаем является простое хвастовство со стороны хакеров – они гордятся тем, что взломали ваш сайт. Во всех этих случаях нападающий не делает совершенно ничего, чтобы скрыть последствия взлома – любой посетитель сайта сразу же поймет, что ресурс был взломан.

В других случаях нападающие просто выводят ваш сайт из строя. Исходя из нашей практики, в большинстве случаев злоумышленник просто допускает какую-либо ошибку и случайно «вырубает» сайт.

Пример дефейса:

Чем это полезно для нападающих?

Для тех, кто взламывает ваш сайт и публикует на нем свою политическую пропаганду, ваша площадка – это просто способ бесплатно прорекламировать свои взгляды. Злоумышленники, хвастающиеся тем, что взломали ваш сайт, ищут признания.

Рассылка спама

Email-спам остается огромной проблемой. Согласно Statistica, в декабре 2015 на долю спама пришлось 54.4% всего email-трафика сети. По данным опрошенных нами пользователей, 19.8% взломанных WordPress-сайтов использовались для рассылки email-спама.

В большинстве случаев владелец сайта довольно долгое время не знал, что произошел взлом его ресурса. В некоторых случаях владельцы сайта отмечали падение производительности сайта или проблемы с использованием сервера. Либо их хостер отмечал это и рассылал им предупреждения.

К сожалению, довольно большой процент владельцев сайтов узнавали о рассылке спама только тогда, когда их домен был внесен в черный список различных сервисов, таких как, к примеру, Spamhaus. Если вы полагаетесь на email для общения с клиентами, то в таком случае это может иметь разрушительные последствия.

Чем это полезно для нападающих?

Нападающий получает двойной профит. Во-первых, он бесплатно использует ресурсы сервера, за которые вы платите. Во-вторых, пока злоумышленник не успел разрушить вашу репутацию, он может извлечь выгоду для себя из рассылки email с вашего домена и IP-адреса. В конечном счете, взломщики пытаются заставить пользователей перейти на их вредоносные сайты.

SEO-спам

Есть много способов эксплуатации вашего сайта злоумышленниками для улучшения ранжирования своих сайтов в поисковой системе. Первый способ – простое размещение страниц на вашем домене, получая выгоду от его хорошей репутации и авторитетности. Пример такой страницы ниже.

Другой способ – размещение ссылок на другие сайты на вашем ресурсе. Это позволит злоумышленникам получить неплохой прирост в плане SEO. Обратные ссылки до сих пор остаются важным SEO-фактором, поэтому хакер, взломавший многочисленные сайты, может добиться серьезного роста SEO-показателей.

Многие наши респонденты использовали термин «фарма-хак», чтобы описать данный тип атак, поскольку эти атаки не так давно использовались для продвижения фармацевтических сайтов.

Пример html-страницы, которую нападавший скрыл на зараженном сайте.

Чем это полезно для нападающих?

Я считаю, что многие из вас знают, что выход в топ поисковой выдачи – отличный способ привлечь трафик к сайтам. С помощью SEO-спама хакеры могут направлять трафик с легитимных сайтов на свои собственные ресурсы.

Вредоносные редиректы

Редиректы – невероятно эффективный способ направления трафика к вредоносным сайтам. Пользователю даже не нужно кликать по ссылкам или рекламе – он сразу же перенаправляется на сайт злоумышленников.

Иногда атакующие прибегают к очень агрессивному подходу, перенаправляя весь трафик к вредоносным сайтам. Однако в большинстве случаев хакеры используют меры, позволяющие избежать обнаружения – к примеру, перенаправляют только некоторые URL-запросы или активируют редирект только для определенных браузеров или типов устройств.

Чем это полезно для нападающих?

Основная мотивация для хакеров – получить трафик для своего вредоносного контента.

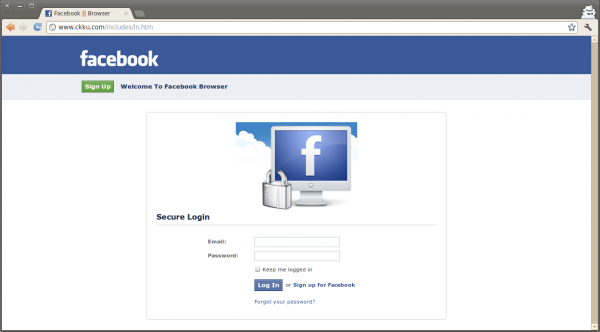

Размещение фишинговых страниц

Фишинговые страницы пытаются обмануть посетителя, заставив его предоставить конфиденциальную информацию. В некоторых случаях фишинговые страницы маскируются под популярные банки или магазины, пытаясь заполучить ценную информацию, такую как номер кредитной карты. Иногда они создаются для получения логина и пароля к разным сайтам, включая ваш WordPress-сайт.

Пример фишинговой страницы:

Чем это полезно для нападающих?

Ценность номера вашей кредитной карты очевидна. Злоумышленники могут использовать полученные данные для входа в ваши онлайн-аккаунты, применяя их в социальном инжиниринге или для фишинговых атак и компрометации вашей личности.

Распространение вредоносного ПО

Как только хакеры взломали ваш сайт, они могут установить вредоносный софт, который будет ставить разные вирусы на компьютеры посетителей вашего сайта без их ведома. Это – самое страшное последствие для вас как владельца сайта.

Если Google обнаружит, что это произошло, он будет сигнализировать об этом другим посетителям. В итоге SEO-показатели вашего сайта заметно просядут. Что еще хуже, посетители вашего сайта, зараженные вирусами, вряд ли будут тепло относиться к вам.

Влияние этого на вашу репутацию будет длительным и очень серьезным. К счастью, только 2.9% респондентов сообщили об этом.

Чем это полезно для нападающих?

Установка вредоносного софта на сотнях и тысячах компьютеров посетителей вашего сайта предоставит нападающему прямой доступ к ценной информации и нанесению ущерба пользователям.

Кража пользовательских данных

Мы были приятно удивлены, что, несмотря на наше предположение, что взломщиков интересуют ценные данные пользователей, лишь 1.1% наших респондентов сообщили о краже данных в результате взлома их WordPress-сайтов.

Мы считаем, что главная причина этого кроется в том, что большинство WordPress-сайтов не хранит ценные данные пользователей (кроме логинов/паролей и, возможно, email-адресов). Также стоит отметить, что владельцам взломанных сайтов достаточно сложно обнаружить случившееся воровство данных, поэтому цифры, скорее всего, являются преуменьшенными.

Чем это полезно для нападающих?

Украденные пользовательские данные могут использоваться для восстановления доступа к сайту, даже если сам сайт уже был очищен от вирусов. Комбинация логина и пароля может также подходить и к другим сайтам, если пользователь применяет одни и те же данные.

Украденные email-адреса могут использоваться для спама. Очевидно, более высокую ценность имеет такая информация, как данные кредитных карт.

Атака на другие сайты

В некоторых случаях злоумышленник принимает решение использовать ваш веб-сервер как платформу для проведения атак на другие сайты. Это относительно редко встречается на практике, если анализировать ответы наших респондентов – примерно в 0.7% случаев.

Чем это полезно для нападающих?

Атакующий бесплатно использует ваш сервер в своих целях. К тому же злоумышленники с большей вероятностью смогут обойти защиту своих целей, используя атаки с вашего домена и IP-адреса. По крайней мере, до тех пор, пока они не разрушат вашу репутацию.

Программы-вымогатели

Это такие программы, которые блокируют доступ к вашему сайту и требуют оплаты, чтобы вы смогли вновь пользоваться ресурсом. Этот тип атак недавно попал в объективы блогов и прессы. Мы были удивлены тем, что только 0.6% опрошенных нами людей сообщили про данный тип атак.

Пример подобных атак:

Чем это полезно для нападающих?

Если у вас нет бэкапов, то в таком случае вы можете принять решение, что оплата злоумышленнику – единственный способ сохранить свой сайт. Вы переведете ему средства, в результате чего взломщик сможет заработать на вас. Выгода – основной мотив этого подхода.

Размещение вредоносного контента

Хакеры будут использовать ваш сервер для размещения вредоносных файлов, которые могут вызываться с других серверов. По существу, они используют ваш хостинг-аккаунт в качестве файлового сервера.

Чем это полезно для нападающих?

Атакующий получает бесплатное хранилище файлов, которое имеет отличную репутацию (доверенный домен и IP-адрес).

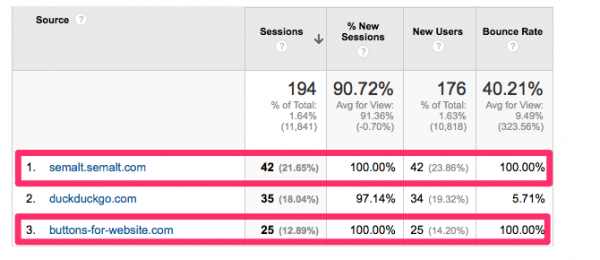

Referrer-спам

Если вы использовали ранее Google Analytics, вы, скорее всего, сталкивались уже с referrer-спамом. Referrer-спам – это трафик, который приходит с поддельного реферера. Спамер пытается заставить владельца сайта перейти по ссылке в реферере, привлекая трафик на свой сайт.

Пример такого спама:

Чем это полезно для нападающих?

Как уже было со многими другими видами вредоносной активности, хакеры пытаются бесплатно использовать ваш сервер, прикрываясь доверенным IP-адресом. Их конечная цель – привлечь трафик к своим сайтам. А уже на сайтах может располагаться вредоносное ПО.

Заключение

Если вы считали ранее, что ваш сайт не является «лакомым кусочком» для злоумышленников, то теперь, мы надеемся, вы уже так не считаете. Теперь вы знаете, какие мотивы имеют злоумышленники, почему они ломают сайты, как они их потом эксплуатируют.

oddstyle.ru

Как взломать сайт на WordPress, зачем это надо и как от этого защититься

Как взломать сайт на WordPress, и как это делают хакеры – вопрос, которым задавались многие вебмастера, пытающиеся обезопасить свой проект. Взломанный сайт это то, что снится вебмастеру в самых страшных снах. К сожалению, сон может стать реальностью, и неважно, насколько успешным и масштабным является ваш проект.

В данной статье мы рассмотрим способы взлома, мотивы, а также методы минимизации риска взлома вашего сайта. Данная статья обязательна к прочтению всем, кто имеет сайт на WordPress.

Кому нужен ваш сайт

Начинающие пользователи WordPress считают, что хакерская атака им не грозит, из-за того что не стоит оно того, тратить силы на взлом сайта с низкой репутацией, малой посетительской аудиторией и бедным контентом. Опрометчиво считать, что цель в данном случае не оправдывает средства. Вероятность взлома мелких сайтов намного выше, чем известных лидеров поисковой выдачи. Как правило, массивные успешные проекты вкладывают немало средств, для повышения безопасности. Однако и это не даст никакой гарантии, что их не взломают.

Так зачем, все же, хакерам нужен ваш сайт?

Его могут использовать, с целью заразить ваших посетителей вирусом, который будет работать на благо хакерам. Также хакеры могут перенаправить ваших посетителей на свои ресурсы, повысив тем самым приток своего трафика. Еще одним мотивом получить доступ к вашему проекту, является использование его вычислительной мощи, например для рассылки спама или массированных хакерских атак.

Как взломать сайт на WordPress

С целью взлома мы разобрались, и убедились в том, что данный вопрос касается абсолютно всех владельцев сайтов на WordPress. Теперь поговорим о том, как взломать сайт, а точнее, какие уязвимости существуют для того чтобы это совершить.

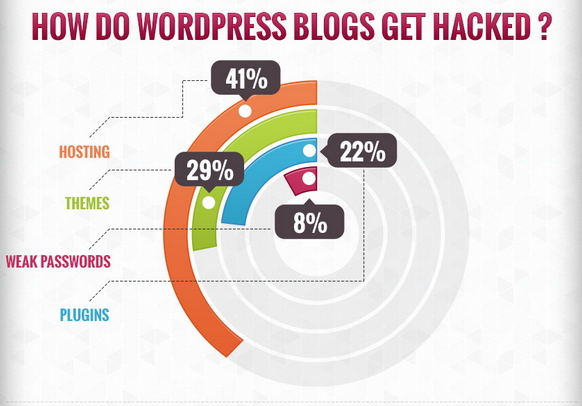

На долю всех уязвимостей 41% приходится на хостинг, 29% на некоторые шаблоны, 22% на уязвимость в PHP коде некоторых плагинов и 8% на слабый пароль. Делайте выводы.

Как защитить свой сайт

Хостинг. Тут следует выбирать качественную платформу для своего сайта и регулярно создавать резервную копию.

Пароль. Сомневаетесь в надежности и без того сложного пароля. Сделайте двухфакторную авторизацию, и вероятность взлома грубой атакой сойдет на нет.

Плагины и темы. Что касается плагинов и шаблонов, то здесь, как и в первом случае нужно использовать проверенные продукты. О том, как правильно выбрать шаблон, вы можете узнать тут.

Предупрежден, значит вооружен. Вы узнали, как взломать сайт на WordPress, как это делают хакеры, и как себя обезопасить. Но вы должны понимать, что никакие меры не дадут вам 100% гарантии, что ваш сайт станет неприступной крепостью для хакеров. Однако, вы можете существенно обезопасить себя и минимизировать риски.

Если вы нашли ошибку, то выделите её и нажмите клавиши Shift + Enter или нажмите сюда, чтобы проинформировать нас.

Также по этой теме:

wpuroki.ru

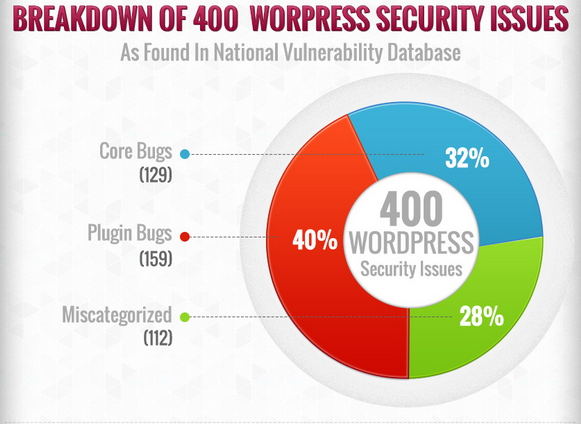

Безопасность WordPress на фактах и статистике | WPNICE

WordPress уже стал привычной целью для вредоносных хакерских атак. Только в прошлом году было взломано более 170,000 сайтов и блогов, работающих на базе движка WordPress, и в 2013 году это цифра, вероятно, вырастет. Почему же так происходит, если WordPress считается очень защищенной платформой? Давайте-ка взглянем на статистику прошлого года и узнаем, является ли ваш WP следующей целью хакеров.

Изучаем статистику на чужих ошибках

Ниже приведена статистика собранная с 117,000 WordPress-сайтов, взломанных в прошлом году. И это только зарегистрированные случаи, а ведь, не о всех атаках сообщается, и не все они становятся публичным достоянием. Обычно, число WordPress блогов и сайтов, которым нанесен ущерб, в разы больше.

41 % процент сайтов был взломан по вине хостинг-провайдеров. Это значит, что хакер либо использовал уязвимость хостинга в своих интересах, либо воспользовался дырой в безопасности хостинг-провайдера, чтоб взломать WordPress блоги, расположенные на уязвимом хостинге.

29% сайтов было взломано из-за уязвимости WordPress-тем, которые использовались на этих сайтах. Другими словами, хакер определил слабое место темы, установленной на WordPress, и, использовав эту уязвимость, достиг своей цели – получил доступ к WordPress-сайту.

22% сайтов было взломано из-за уязвимости плагинов, установленных на WordPress. История совершенно такая же, как и в случае взлома через тему.

8% было взломано, потому что вход в админ-панель был защищен слабым паролем.

Как взломать WordPress сайт

Ознакомившись с фактами, давайте посмотрим, как можно легко взломать WordPress блог или сайт, с помощью бесплатного инструмента под названием WPScan.

WPScan – это сканер, который отыскивает уязвимости WP, сканируя CMS и выявляя слабые незащищенные места конфигурации. Запустив WPScan чтоб просканировать уровня безопасности WordPress, вы сразу же узнаете:

- Какая версия WordPress используется.

- Какая тема установлена. А так же, ее версию и прописанный к ней путь.

- Какие плагины установлены. А кроме того, их версии и прописанные к ним пути.

Вместе с WPScan вы так же можете использовать другие более продвинутые сканеры, например, те, которые предоставляют перечень пользователей WordPress-сайта, ставшего целью злоумышленников. Все это помогает хакеру взломать пароль WordPress, посредством грубой силовой атаки.

Благодаря этим сканерам, буквально за несколько минут хакер-вредитель может:

- Войти в админ-панель, если один из аккаунтов был защищен слабым паролем.

- Использовать хорошо известную уязвимость устаревшей версии WordPress, чтобы получить доступ к сайту.

- Использовать хорошо известную уязвимость плагина или темы, если использовались их устаревшие версии.

Как вы можете видеть, не так уж сложно определить проблемные места отдельного взятого WordPress и даже хакнуть сайт. Но опять же это не реальный сценарий. Обычно, у зловредных хакеров есть автоматизированные инструменты для «прощупывания» большого количества сайтов на наличие наиболее известных уязвимостей. И если, что-то обнаруживается, то эта дыра тут же используется для того, чтоб взломать сайт.

На самом деле взломать WordPress сайт или блог еще легче, чем вы себе представляете.

Что происходит во время хакерской атаки

Если злоумышленнику удалось получить доступ к вашему WordPress блогу или сайту, она или он, вероятно, воспользуется следующим списком приемов, чтоб скрыть следы своего пребывания на сайте и задержаться там подольше:

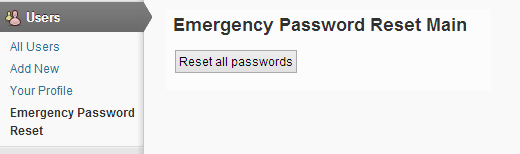

- Создание нового аккаунта с правами администратора

- Сброс паролей на нескольких аккаунтах, чтоб помешать другим пользователям зайти на собственный WP-сайт.

- Изменение роли существующего неактивного аккаунта

- Впрыскивание вредоносного кода в контент

- Изменение файлов WordPress, с целью повторного получения доступа к системе с помощью вредоносного кода, например, такого как бэкдор

- Создание редиректов в файле htaccess

Как защитить WordPress от хакерских атак

Как вы могли видеть, взломать WordPress-сайт весьма просто, но есть и хорошая новость – от взлома можно защититься. Оглянувшись назад и изучив факты, можно понять, что нужно сделать, чтоб начать повышать уровень защиты вашего сайта от хакерских атак:

- Прежде чем выбрать или сменить провайдера, есть смысл провести собственное маленькое расследование и собрать сведения о хостинг-провайдере: почитать форумы и узнать, что о нем думаю другие люди, блоггерская братия и администраторы WordPress.

- Прежде чем установить темы или плагин изучите их и убедитесь, что это регулярно обновляющиеся официальные продукты.

- Удалите или переименуйте аккаунт администратора по умолчанию.

- Используйте сильный пароль. Под сильным паролем я подразумеваю, такой пароль, который содержит не менее 8 символов, не образующих какое-либо слово и не являющихся кличкой вашей собаки. Пароль так же должен содержать символы нижнего и верхнего регистра, цифры и спецсимволы, например, !,&, ?

- Регулярно обновляйте темы, плагины и другое программное обеспечение до последних доступных версий и всегда используйте свежие патчи для защиты программного обеспечения от его поставщиков.

- Используйте плагин WP Security Audit Log для мониторинга активности сайта и пользователей. Этот плагин аналог Windows Event Log or Syslog для Linux/Unix: фиксирует все виды активности на вашем WordPress блоге или сайте.

- Если вы воспользуетесь приведенными выше советами, безопасность вашего WordPress в значительной степени повысится, и он будет защищен от самых широко распространенных и известных атак.

Продолжаем улучшать безопасность WordPress

Существует еще несколько мер, которые следует принять, чтоб еще больше обезопасить WP. Как я уже объяснил, описанное выше – это всего лишь базовые шаги, которые вы должны проделать, чтоб защитить свой сайт от самых печально известных и распространенных атак. Но, если бюджет позволяет, а WordPress – это основа вашего бизнеса, я бы рекомендовал продолжать работать над повышением безопасности, что позволит так же защитить ваш сайт от целевых атак.

Например, вы можете использовать двухфакторную аутентификацию на вашем сайте, защитить wp-admin, с помощью HTTP –аутентификации сразу после установки движка или пройти онлайн-курс по безопасности WordPress. Так же рекомендуется проводить регулярный профессиональный аудит безопасности WordPress, чтоб узнать, нет ли в безопасности дыр, которыми могут воспользоваться злоумышленники.

Поддерживаем уровень безопасности WordPress

Нельзя разово принять меры по повышению безопасности WordPress и на этом остановится, так как безопасностью сайта нужно заниматься постоянно. Те меры, которые вы принимаете сейчас и предпримите в будущем, могут повлиять и будут влиять на уровень безопасности вашего сайта. Но не стоит сразу впадать в уныние и думать, что теперь вам придется постоянно страдать, пытаясь обезопасить WordPress, так как в этом процессе нет ничего такого сложного. Грубо говоря, все, что нужно сделать, это включить здравую логику.

Источник: WP Mayor

wpnice.ru

Как очистить взломанный сайт WordPress Ч1

Дан перевод статьи «How To Completely Clean Your Hacked WordPress Installation» о том, как очистить взломанный сайт WordPress, рекомендованной разработчиками. Автор статьи: Michael VanDeMar.

Как полностью очистить свою взломанную инсталляцию WordPress Ч1

Получить неприятности при взломе проще простого. Это может затронуть ранжирование сайта, т.к. ваши читатели могут быть подвержены воздействию вирусных и троянских атак, сделать Вас распространителем контента, который Вы на самом деле не поддерживаете, а во многих случаях может привести к потере ценной информации. Однако после того как это происходит, обычно лучше не откладывать процесса очистки, т.к. скорейшее восстановление в большинстве случаев минимизирует понесенные потери.

Тогда как почти везде рекомендуется обновить Ваш WordPress до последней версии, но в большинстве случаев никто не скажет Вам, что чаще всего просто выполнение этого не будет препятствовать возвращению злоумышленников даже при отсутствии известных эксплойтов для последней версии. Взломщики, возможно, оставили файл лазейки в директории, где он не будет перезаписан при обновлении, или вставили код в Вашу тему, или просто создали еще одну учетную запись, которой предоставили администраторские права. Любое из перечисленного позволит им вернуться, даже после исправления того, что случилось в первый раз. Поэтому я предлагаю этот пошаговый процесс полного очищения и восстановления инсталляции WordPress после взлома.

1. Бэкап сайта и базы данных.

Даже копия вашего взломанного сайта, скорее всего, содержит полезную информацию и файлы. Вы вряд ли желаете при очистке потерять данные. В крайнем случае, можно запросто возвратиться к состоянию на момент взлома и запустить процесс снова.

процесс снова.

2. Сделайте бэкап любых загруженных файлов, таких как графические, на которые имеются ссылки.

Изображения, в большинстве своем, свободны от угроз безопасности, особенно те, которые Вы загрузили самостоятельно (в отличие от тех, что включены в темы, например). Их будет сложнее отследить и заменить после исправлений. Поэтому обычно хорошо сделать копию всех изображений в папке загрузки на случай повреждения изображений позже. Если у вас есть неграфические файлы, которые потенциально могли быть изменены, такие как, zip файлы, плагины или PHP скрипты, которые Вы предлагали людям, то хорошо сделать их новые копии с оригинала.

3. Скачать новую версию WP, все необходимые плагины, и чистую тему.

Использование автоматического обновления WordPress облегчает обновление при выходе новой версии. Но это всего лишь заменяет определенные файлы WordPress и не удаляет устаревшие. При этом текущие темы и плагины остаются неизменными.

Это значит, что если использовать автоматическое обновление для блога, который уже был взломан, то могут остаться лазейки для злоумышленников. Лучше всего начать с нуля. Замечу, что если Вы используете сценарий установки WordPress EasyWP , который я написал, это избавит Вас от необходимости загружать, распаковать, а затем загрузить все файлы ядра WordPress, хотя Вы все равно должны взять свежие копии темы и плагины, которые вы хотите использовать.

Продолжение следует.

bezopasnostpc.ru

Как защитить WordPress от взлома

Рано или поздно владелец каждого крупного интернет ресурса должен задуматься о безопасности своего проекта. Поэтому, если вы ищете, как защитить сайт на WordPress от взлома, эта статья для вас. Самым простым способом защиты является установка специальных плагинов. Так как WordPress – очень популярная CMS, то для нее таких плагинов существует огромное количество. Каждый из них обладает своими плюсами и минусами, особенностями, но мы рассмотрим два наиболее популярных и действенных.

Самым простым способом защиты является установка специальных плагинов. Так как WordPress – очень популярная CMS, то для нее таких плагинов существует огромное количество. Каждый из них обладает своими плюсами и минусами, особенностями, но мы рассмотрим два наиболее популярных и действенных.

1) Remove WP version and shortlink

Это один из самых простых и полезных плагинов, защищающих WordPress от взлома. Принцип его работы строится на том, что он скрывает версию вашей WordPress от злоумышленников. Это очень важно, потому что хакеры, взламывая сайт, в первую очередь пытаются узнать версию WordPress. Знание установленной версии дает взломщикам информацию об уязвимостях CMS, а именно уязвимости – это то, за что может зацепиться злоумышленник, взламывая сайт. Безусловно, этот плагин не обеспечит вашему сайту полной защиты. Но, учитывая его простоту, мы советуем установить «Remove WP version and shortlink», чтобы усложнить взлом вашего ресурса.

2) Wordfence Security

В отличие от предыдущего, этот плагин уже намного функциональнее. По мнению многих профессионалов Wordfence Security должен быть обязательно установлен на любом сайте WordPress. Возможен выбор между двумя вариантами — платной и бесплатной версией. Основное отличие платной версии заключается в том, что вы получаете практически мгновенное обновление защиты при появлении новых угроз. В бесплатной версии обновления выходят только через месяц после обнаружения новых уязвимостей. Тем не менее, даже бесплатная версия послужит отличным защитником вашего сайта на WordPress от взлома.

Главные функции и особенности данного плагина:

- Встроенный Firewall. Эта функция защитит ваш сайт от подавляющего большинства возможных угроз и уязвимостей.

- Сканирование. Плагин оснащен функцией сканирования по расписанию. Если он находит какие-нибудь угрозы для сайта, администратору тут же отправляется письмо с уведомлением о выявленных опасностях. Одним из самых популярных методов взлома сайта является добавление в файлы вредоносного кода, который не может быть найден антивирусом. Плагин с этой опасностью справляется намного лучше: он проверяет файлы на предмет изменений кода и отправляет результаты администратору сайта. В случае, если изменения были сделаны не владельцем, плагин позволяет восстановить исходный код файлов.

- Кэширование страниц. Эта функция позволяет ускорить загрузку страниц сайта в несколько раз.

- Аудит паролей пользователей. Плагин выявляет посетителей вашего сайта со слабыми паролями и позволяет уведомить их об этом, предложив сменить пароль на более безопасный. Если на вашем сайте есть регистрация пользователей, эта функция будет очень полезна.

- Защита от взлома пароля. Очень часто аккаунты администраторов сайта подвергаются попыткам взлома путем подбора паролей. Данная функция плагина ограничивает число попыток входа и, при исчерпании этого лимита, запрещает доступ ip-адресу злоумышленника.

Существует огромное количество отличных плагинов для того, чтобы уберечь ваш сайт от взломов и опасностей, которые несут уязвимости в WordPress. Но ни один из них не сможет гарантировать вам хорошей защиты, если ваш хостинг ненадежен. В первую очередь выберите хорошего провайдера, который будет заботиться о безопасности вашего сайта, а уже потом думайте о других средствах защиты вашего ресурса.

adminvps.ru

Как Вы думаете, сколько раз сегодня пытались взломать Ваш блог?

Привет, друзья!

Как Вы уже поняли, я всерьез занялся открытием интернет-магазина для супруги. Читаю уже три дня всякое инфо на эту тему. Чуть с ума не сошел изучая сайты по бухучету и форумы по налогам. Иногда мне кажется, что бухгалтера — это инопланетная раса, которая в принципе не может изъясняться обычным языком. : – )

Впрочем, они мой блог тоже, наверно с трудом понимают и ровно на тех же основаниях считают инопланетянином уже меня : – )

Ну да ладно. Пока читал про интернет-магазины, то понял, что сайты активно ломают, и особенно интернет-магазины.

Блоги тоже портят, негодники. Естественно, сразу же озадачился повышением защиты своего блога. Поизучал плагины, методы защиты, статьи других блоггеров.

Для начала установил плагин под названием Limit Login Attempts и лег спать. Утром полез посмотреть на статистику (думая, что кому, мол, мой бложик нужен?) и мгновенно проснулся от увиденного кошмара. А увидел я вот это:

Понятно? Только за одну ночь злоумышленники пытались подобрать пароль к админке c 13 (символично!) IP-адресов и 26 раз их этот плагин блокировал. Я слегка офигел и бросился читать статьи на эту тему. Прочитал и перепробовал всё, что нашел.

Друзья, я отбросил сложные способы защиты в сторону и отобрал простейшие приемы для Вас, которые существенно повышают защиту Вашего ВордПресс от взлома. Они не гарантируют полной безопасности. Увы, этого никто не может обещать.

Как защитить WordPress от взлома? 12 способов повысить безопасность блога:

Важно: Перед такими настройками безопасности обязательно сделайте резервную копию сайта. Я рассказывал об этом здесь.

Мой курс по безопасности WordPress

Уважаемые блогеры!

Обратите внимание на мой курс по безопасности WordPress, который так и называется:

«Защита блога на движке WordPress за два часа»

В этом небольшом курсе я систематизировал наиболее простые, но надежные методы защиты блога на WP от вирусов и хакеров.

Он будет полезен как начинающим, так и продвинутым блогерам.

Я сам пользуюсь этими методами на всех своих проектах.

Посмотрите вот это небольшое обзорное видео о курсе:

Для того, чтобы более подробно познакомиться с этим курсом, достаточно пройти регистрацию на моем закрытом сайте для блогеров:

Защищайте свои блоги!

1. Обязательно поставьте плагин Limit Login Attempts.

Я его тестировал, сам набирал неверные пароли и он меня, хозяина блога, методично блокировал : – )

Этот плагин после установки почти не требует настройки.

Можете выставить настройки как на скриншоте ниже.

Только обязательно поставьте галочку напротив “Отправлять имейл админу после …”

Будете получать такие вот бодрящие послания на почту : – ) Утром прямо вскакиваю когда читаю такие письма на коммуникаторе.

Что интересно, эти IP- адреса повторяются на других моих ресурсах. Поэтому, я их решил заблокировать навсегда на моем хостинге и сделать мир немного лучше.

2. Блокируем подозрительные IP-адреса

Мой хостинг на CPANEL и блокировка производится следующим образом:

Идем в панель управления хостингом CPANEL и щелкаем на надписи “Диспетчер запрещенных IP-адресов”

Забиваем в поле IP-адрес негодяя, который ломился на сайт и жмем на кнопку “Добавить”.

Внимание: Сами себя только не заблокируйте ! : – ) Но, если вдруг это произошло, то перезагрузите ADSL-модем и ваш IP должен поменяться.

Если Ваш IP статический, то попробуйте поменять настройки через USB-модем или просто с другого компьютера. От соседа, например. Он будет впечатлен – я гарантирую это :- )

3. Меняем пароли на сложные. Короче, чем длиннее пароль, тем лучше!

Друзья, забудьте наконец про пароли типа 123123 или день своего рождения. Они Вас рано или поздно могут подвести.

Нужны пароли длиной не менее 10 символов наподобие BLtFAj#R!#RheNJ (это всего лишь пример, конечно)

Короче, чем длиннее пароль, тем лучше (ого, почти пословица получилась.)

Делаем такие сложные и РАЗНЫЕ пароли и к хостингу и к админке сайта, к FTP, почте. Ну, Вы понимаете.

Придумайте систему, которая позволит запомнить это буквенное безумие. Например, это может быть строка из песенки, напечатанная русскими буквами при английской раскладке клавиатуры.

4. Избавляемся от admina

Я на 99% уверен, что когда Вы заходите в админку WordPress, в качестве логина набираете Admin, а затем уже пароль.

Так вот, однозначно, нужно делать другой логин. Теперь уже злоумышленнику придется подбирать и логин и пароль, что резко усложняет задачу перебора.

Читал, что советуют другие блоггеры по-этому поводу. Советуют сделать еще одного пользователя с правами администратора и логином, отличным от слова “admin”, затем удалить прежнего админа. Как то это запутано все получается.

Мне это показалось слишком долгим и сделал гораздо проще. Вот так:

а) Идем в PHPmyAdmin

б) Открываю базу своего сайта, нахожу таблицу wp_users, а в ней запись админа сайта и жму на кнопку “Изменить”

Вот, что видим:

Здесь нужно только поменять в поле user_login слово admin на другое. Например, vasya28. Все, что угодно, но не admin!

Затем нажать на кнопку “ОК”

Все, мы сделали блог немного надежней.

5. Меняем префиксы базы данных.

Я поменял, но эта операция нетривиальна и не буду здесь описывать ее – полно других статей. Только обязательно сделайте резервную копию сайта перед такими действиями!

6. Не храните пароли в FTP-клиентах.

Например, если Вы работаете в FileZilla, или другом FTP-клиенте, то не рекомендуются сохранять там пароли. Очень часто утечка паролей происходит именно оттуда при общем заражении компьютера.

7. Обновляйте WordPress и плагины.

Ну, это ведь просто. Обновление происходит прямо из админки сайта. Не забываем обновлять и плагины.

8. Удалите лишние плагины.

Вот не пойму, когда на блоге установлено по 40, а то и 50 плагинов. ЗАЧЕМ?! Ведь они тормозят работу сайта и не все регулярно обновляются. Оставьте только самое необходимое. Это все равно, что ставить лишние окна в крепости.

9. Удалите файлы readme.html и license.txt

Эти файлы содержат данные о версии WordPress и другое полезное для злодея инфо. Уверен, что Вы их даже не открывали ни разу. Удаляйте – они лежат в корне сайта.

10. Никогда не используйте шаблоны из подозрительных источников.

В лучшем случае они содержат левые ссылки, а в худшем – заражены. Я серьезно – большинство проблем идет с шаблоном скачанным неизвестно откуда.

11. Самый главный совет – регулярно делайте резервные копии сайта!

Если произошло заражение сайта, то гораздо лучше сделать откат назад, чем возиться в недрах движка и не быть уверенным, что все дыры залатал.

12. Поставьте нормальный антивирус на свой рабочий компьютер. Бесплатные антивирусы, конечно, экономят ваши деньги, но по опыту могу сказать, что наилучшую защиту дает Касперский. Напомню, что можно получить легальную копию антивируса Касперского на шесть месяцев.

Выводы:

Выводы неутешительные. Все эти способы не гарантируют полной защиты. Они усложнят жизнь всяким IT-хулиганам, но профи все равно пролезут через все кордоны. Неуютно как-то от этой мысли становится, да?

Но тем не менее я провел все процедуры, описанные Выше + еще несколько приемов, о которых промолчал. (Не буду совсем уж раскрывать карты :)

Вернулся к этой статье почти через полтора года и добавил видео, в котором рассказываю про плагин, который одним махом закрывает все вопросы, связанные с безопасностью. В этом видео рассказываю о замечательном плагине Better WP Security.

Этот урок входит в бесплатный курс «Надежный блог за один вечер» и полную версию курса можно получить на этой странице.

Если лень смотреть видео, то внимательно прочитайте инструкцию ниже.

Советую прочитать:

- Открываю интернет-магазин Шаг 1. Планирование

- Как так получилось, что за три месяца здесь появилось более 500 комментариев?

- Как бесплатно попасть в каталог Mail.Ru? Экономим 12 000 рублей!

- Как я делаю резервные копии сайта?

- Как добился посещаемости 157 человек в сутки за три месяца?

- Как быстро отправить свой сайт на 101 страницу поиска?

Только для блогеров и вебмастеров:

ideafox.ru