Проверка шаблона на вирусы и скрытые ссылки. Как проверить сайт на вирусы wordpress

Проверка шаблона на вирусы и скрытые ссылки -

Как проверять шаблоны на вирусы и скрытые ссылки

Как проверять шаблоны на вирусы и скрытые ссылки

Материал этой статьи будет посвящен не менее важному вопросу, чем дизайн сайта или гармоничность его элементов, о которых мы говорили в предыдущих статьях. Рассмотрим, как проводится проверка шаблона на WordPress на вирусы и скрытые ссылки. По значимости он, пожалуй, даже важнее. Все, на чем акцентируется внимание, должно использоваться в комплексе для достижения желаемого результата. Как говорил в одной из своих сатирических зарисовок М. Жванецкий, - внешним видом овладели, теперь подробностей не надо пропускать.

Откуда берутся вирусы и скрытые ссылки

Даже рядовому пользователю интернета с первых шагов знакомства с компьютером, известно, что после установки системы нужно сразу загрузить антивирус для борьбы с различными вредоносными программами и вирусами. Основным поставщиком заразы для компьютеров является всемирная паутина, которая, кроме своей полезности, может еще и существенно добавлять хлопот, если вовремя не защитить персональный ресурс.

Чем опасны вирусы в программном обеспечении компьютера общеизвестно. Зачем их внедряют в различные коды и программы, тоже понятно. Каждое из внедрений преследует определенные цели, и создают их далеко не альтруисты, ну за исключением, разве что, «шутников» программистов, которым нравиться лишний раз потешить свое самолюбие.

В мире капитала всегда будет делаться то, что приносит прибыль, следовательно, моральные аспекты могут учитываться постольку поскольку. Никому нет дела, что будет дальше с вашим сайтом, после того, как вы скачаете бесплатный шаблон. Одни получают деньги за то, что создают вирусы, другие за то, что участвуют в их распространении, третьи, что находят против них противоядие. Нередко это одни и те же люди. И все при деле за ваши деньги.

А по сему, безопасность сайта это, прежде всего, дело его владельца.

Какой вред посторонние ссылки могут нанести сайту

По характеру внешние ссылки могут быть совершенно безобидными, если они ведут, к примеру, на сайт создателя шаблона, или другой полезный ресурс и являются своеобразной платой за «бескорыстие» создателя. Явный признак наличия ссылок, - это присутствие в шаблоне рекламных окон с предустановленными баннерами или экранами популярных видео или слайдерами.

Они не представляют опасности, так как легко определяются в кодах страниц и либо убираются, либо нейтрализуются закрытием от индексации. Тут уж ваше дело, оставлять их или закрывать, если их слишком много, чтобы они не уносили «вес» сайта.

Одно дело, если с сайта идет переход по ссылке, поставленной вами, закрытой от индексирования, другое, если это происходит не санкционировано и бог весть, на какой сайт. Более детально поговорим об этом в следующих материалах на сайте. Поскольку даже при обнаружении таких ссылок, убирать их однозначно, не безопасно. Можно «обвалить» сайт.

Спамеры через ваш сайт

А есть и такие ссылки, через которые с вашего сайта может идти поток спама, за что поисковики, конечно же, жаловать не будут. Сайт может попасть под фильтры, а то и вообще в бан. Хуже того, переходы могут перебрасывать посетителя на порно сайты, тогда страдает репутация не только сайта, но и ваша персональная. Из личного опыта. Не часто, но попадал на такие ссылки на вполне респектабельных и полезных информативных ресурсах.

Во время прохождения курса по Фотошопу, перешел по ссылкам, которые прилагались в чек - листе, для более глубокого погружения в материал. При переходе по одной из них «погрузился» прямо на картинку скабрезного содержания с однозначными предложениями. Написал владелице сайта. Реакции не последовало. Видимо руки не доходят, или ресурс работает на автомате.

В конечном итоге на сайте может резко упасть посещаемость, в связи с существенным понижением в рейтингах выдачи поисковых систем, а вам придется убить уйму времени на выяснение причин, а потом на их ликвидацию. На эту тему можно рассказать много интересного, но учитывая, что вы новичок, перейдем к пошаговому рассмотрению первоочередных действий.

Как определить наличие ссылок и кодов в шаблоне сайта

Из личного опыта рекомендую, параллельно с созданием первого сайта сделать тестовый, на под домене. Он в будущем очень пригодится. На нем можно производить любые нужные манипуляции. Опробовать шаблоны, делать первые попытки работы с кодами, менять шрифты, цвет текста, экспериментировать с баннерами. После очевидных положительных результатов экспериментов можно без опасения проделывать все это на основном сайте.

Некоторые вебмастера рекомендуют сайты, созданные на под доменах с установленными шаблонами ставить в «отстой» на некоторое время на хостинге. Вредоносные ссылки могут срабатывать при определенном совпадении неких условий или включаться в работу по времени. До этого их обнаружить не представляется возможным.

«Выстрелив» на рабочем сайте, они будут обнаружены не сразу, а только по внешним признакам падения рейтингов или посещаемости, чем нанесут существенный урон репутации сайта даже за непродолжительное время, затраченное на их обнаружение и ликвидацию.

Прежде чем выполнять любые манипуляции по созданию своего сайта:

· проверьте компьютер на наличие вирусов!

· не храните пароли на компьютере! (записывайте вручную в блокнот, понимаю, хлопотно, почти не реально, но надежно) Это обязательно!

Проверка До

1. Обязательная проверка шаблона антивирусом, установленным на компьютере. Для этого скачиваете файл с шаблоном на рабочий стол или в отведенную для шаблонов папку и производите проверку. Только после этого загружаете на сайт, как описано в этой статье (ссылка на предыдущую статью) уже проверенный шаблон. Хорошо, если проверку делает Касперский. Если нет, то в качестве альтернативных антивирусов можете использовать

· Доктор Веб онлайн - http://online.drweb.com/ · Вирус тотал - https://www.virustotal.com/ru/ (по картинке кликните, чтобы увеличить)

2. Установка на сайт плагина ТАС (Theme Authenticity Checker). Не требует настроек, сразу включается в работу и «просветит» установленные шаблоны на наличие вирусов, подозрительных кодов и посторонних ссылок. Вся последовательность шагов по установке и разбор анализа полученной информации замечательно проиллюстрированы в этом видео .

(кликните на квадратик в правом нижнем углу видео и увеличьте его)

Вам, как новичку глубоко копать пока не стоит, но если выполнить первоначальные рекомендации, то изначально обезопасите себя от очевидных неприятностей и последующих разочарований.

Скопировав ссылки, выявленные TAC, вставляете их в поисковую строку браузера по очереди и смотрите, куда они вас приведут. Если содержимое сайта не вызывает опасений, пусть пока стоят до поры, ведь после установки шаблона вы только начинаете фаршировать его контентом, а по сему с нулевым весом раздавать пока нечего.

Что дальше делать с этими ссылками, разберем в следующей статье.

Проверка после

3. Проверка после установки шаблона на основные параметры сайта в сервисах, рекомендованных далее. Информация в полном объёме вам пока не понадобится, а вот наличие внешних и внутренних ссылок вы увидите. (кликните по картинке, чтобы увеличить)

· https://xtool.ru, - проверка на внешние ссылки и не только. Еще много полезной информации о сайте. Смело заносите его в закладки.· http://www.dinews.ru/ - проверка на траст сайта. Траст сайта, это своеобразная мера доверия к сайту со стороны поисковых систем, способная влиять на позиции ресурса в результатах поиска. Но нас на данном ресурсе интересует, прежде всего, наличие ссылок, и эта информация в нем представлена.В процессе развития и взросления своего сайта не раз будете к нему обращаться, по этому – в закладки.· http://antivirus-alarm.ru/ - (скопируйте в браузер) мощный антивирус, который прогоняет сайт по 43 базам ведущих антивирусных компаний мира, результат проверки впечатляет. Вытянет все с полной расшифровкой. Другое дело, что со всем этим потом делать. Всему свое время. В перспективе можно обращаться к автору этого ресурса для «лечения» рабочего сайта.

· https://xtool.ru, - проверка на внешние ссылки и не только. Еще много полезной информации о сайте. Смело заносите его в закладки.· http://www.dinews.ru/ - проверка на траст сайта. Траст сайта, это своеобразная мера доверия к сайту со стороны поисковых систем, способная влиять на позиции ресурса в результатах поиска. Но нас на данном ресурсе интересует, прежде всего, наличие ссылок, и эта информация в нем представлена.В процессе развития и взросления своего сайта не раз будете к нему обращаться, по этому – в закладки.· http://antivirus-alarm.ru/ - (скопируйте в браузер) мощный антивирус, который прогоняет сайт по 43 базам ведущих антивирусных компаний мира, результат проверки впечатляет. Вытянет все с полной расшифровкой. Другое дело, что со всем этим потом делать. Всему свое время. В перспективе можно обращаться к автору этого ресурса для «лечения» рабочего сайта.

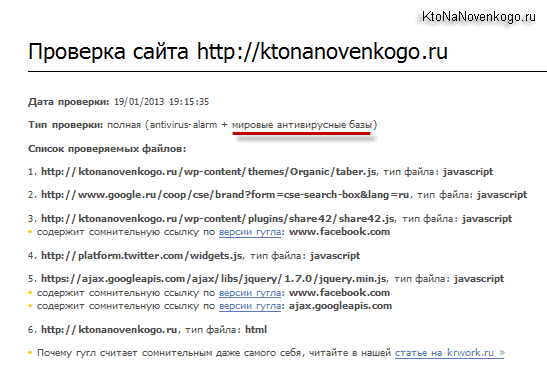

По этой ссылке (скопируйте в браузер) http://antivirus-alarm.ru/%E2%80%9Crel=%22nofollow%22proverka/?url=y-ryadom.ru%2F можно зрительно оценить результат проверки в данном сервисе сайта автора статьи.

Существует еще много сервисов и в Вебмастере Яндекса и в Гугл, которые, несомненно, окажутся полезными в дальнейшем, но перечисленных выше вполне достаточно для новичка.

Пожалуй, этим и ограничимся. Теперь вы вполне уверенно сможете осуществить проверку шаблона на вирусы и скрытые ссылки и пользоваться без опасений.

У Вас уже есть свой сайт? Интересует быстрый заработок в интернете? Кликайте по баннеру и забирайте бесплатно "7 подробных качественных видеоуроков и Бонус по трафику!"

Если статья Вам понравилась, не забудьте кликнуть по кнопкам социальных сетей и «твиттнуть»

y-ryadom.ru

Как проверить сайт на вирусы? Как защитить сайт от вирусов?

Сразу извиняюсь за то, что давно ничего не писал. В последнее время навалилось очень много работы, и времени на все не хватает, но я обещаю исправиться. Зато у меня накопилось очень много тем для интересных и полезных постов. Для некоторых из них даже уже есть заготовки. Информация будет полезна для людей с разным уровнем знаний. Не забудьте подписаться на обновления блога, скоро узнаете много нового.Сегодня, кстати, будет освещена тоже очень полезная тема о том, как проверить сайт на вирусы. Пишу я об этом, конечно, неспроста. Дело в том, что меня напрямую коснулась эта неприятная ситуация. Различные вредоносные коды и файлы я находил на своих сайтах и раньше, но от них быстро получалось избавляться, при чем без всяких негативных последствий. В этот раз все оказалось гораздо хуже и запутаннее. Думаете, вам эта информация не нужна? Я когда-то тоже так думал, пока не столкнулся с этим лоб в лоб.

Итак, примерно в начале мая Яндекс впервые обнаружил на одном из моих сайтов вредоносный код, естественно он начал выводить его с пометкой о том, что «сайт может угрожать безопасности вашего компьютера», посещаемость резко упала, но код удалось обнаружить и удалить очень быстро. Я подал заявку на перепроверку сайта, Яндекс среагировал очень оперативно, и сайт вновь восстановился в поиске, но буквально спустя несколько дней код появился снова, и уже не на одном, а сразу на двух сайтах. Каковым было мое удивление, когда я обнаружил практически те же коды, что и раньше, в том же самом месте, при чем на обоих сайтах. Тогда я понял, что избавляюсь лишь от последствий, а причину мне еще только предстоит найти. Вот тут-то и началось все самое интересное. Коды начали появляться на моих сайтах с завидной регулярностью, а так как я использую VPS, было трудно понять, на каком именно сайте имеется уязвимость.

Я очень редко пользуюсь услугами фрилансеров и стараюсь как можно чаще проверять свои собственные силы. Многие считают, что на каждый вид работы есть свой специалист, и именно он должен ей заниматься. Я в каком-то смысле с этим согласен. Это действительно правильно с той точки зрения, что можно сэкономить время, силы и в качестве результата получить качественно выполненную работу. Но есть одно «но»: каким образом вы научитесь чему-либо новому, если все будете поручать другим людям? Именно это «но» меня обычно и останавливает от передачи работы другим лицам. Конечно же, если передо мной стоит задача, которую собственными силами выполнить практически невозможно, даже если изучить тот или иной материал, то я перепоручу ее специалисту, но во все всех других случаях я постараюсь выполнить все сам. Именно поэтому у меня всегда будет о чем написать.

Проверяем сайты на вирусы и коды

Я, как это очень часто со мной бывает, немного удалился от темы. Вам-то нужна информация о том, как найти вирус на сайте, а не мои мемуары.

Проверяем сайты ручками

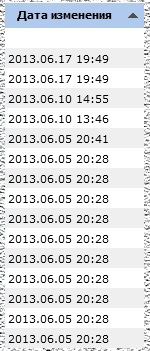

Итак, первым делом, если что-то на вашем сайте пошло не так или же поисковик сообщил вам о вредоносном коде, чтоб его, зайдите на свой хостинг через ISPmanager или при помощи другой панельки, перейдите в менеджер файлов и упорядочите документы по дате изменения. Эти же действия можете проделать при помощи FTP-клиента FileZilla или любого другого.

Какие файлы изменились последними? Имейте в виду, что многие папки и файлы меняют свое содержание по мере работы сайта, но некоторые не должны меняться практически никогда. Именно в них чаще всего и появляются различные вредоносные коды. К примеру, мои сайты, пострадавшие в бою, выполнены на wordpress. На этом движке чаще всего заражаются такие файлы, как index.php, htaccess, иногда даже wp-config.php и другие.

Скачайте несколько недавно измененных файлов с сервера и откройте их на компьютере текстовым редактором, к примеру, notepad++. Теперь скачайте последний дистрибутив своего движка с официального сайта. Если изменения коснулись файлов CMS, то вам будет с чем сравнить. Может быть, появились какие либо лишние коды? Проверьте все очень внимательно. В моем случае, к примеру, в самом конце файла index.php добавился iframe-код, который перенаправлял посетителей на другие сайты. Также на одном из сайтов все в том же index.php появился код в блоке div. Он выводил фиксированное окошко на страницах сайта. Очень часто вне зависимости от CMS заражается файл htaccess, так что обязательно проверьте его.

Что-нибудь удалось найти? Не спешите удалять. Для начала сохраните исходные файлы, так как вполне возможно, что вы удалите что-нибудь нужное, а еще лучше сделайте бэкап. После этого можете смело очищать файлы сайта от всей гадости, которую удалось найти таким образом. В принципе, способ проверенный и рабочий. Именно так очень часто удается найти зараженные файлы за считанные минуты. Но порой удаляются не причины заражения, а лишь их последствия. Поэтому радоваться спешить не стоит, возможно, в вашем случае именно такая ситуация. Но не факт. Если спустя некоторое время на вашем сайте вновь не появятся различные вредоносные коды, значит, вы искоренили проблему, если же зараза возникнет вновь, то приготовьте свое упорство и терпение к более трудоемкой работе.

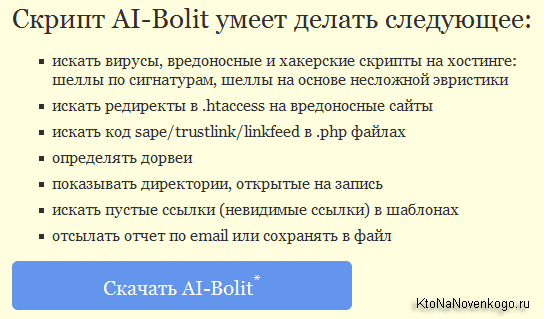

Пускаем в бой скрипт айболит

Нравятся мне те люди, которые совершают благие дела да еще и совершенно бесплатно. Рано или поздно их старания будут полностью оправданы. В интернете тоже есть такие ребята. Одни из них написали скрипт айболит и дали его миру. Скачать его можно здесь. Еще раз повторюсь, скрипт абсолютно бесплатный. При помощи него можно найти вирусы, трояны, вредоносные коды, хакерские активности и многое другое. Кстати, на том же сайте, можно воспользоваться услугами разработчиков скрипта, которые качественно почистят ваш сайт от всякой гадости да еще и защитят его от дальнейшего заражения, естественно на финансовой основе. Отзывы имеются.

Файлы скрипта следует закинуть в корневой каталог вашего сайта, все до одного, кроме файлов формата txt. Если ваш сайт работает на одном из популярных движков, таких как dle, joomla, wordpress, instantcms или ipb, то закачайте в корень сайта еще и соответствующие файлы из папки known_files/vasha_CMS. Теперь скрипт полностью готов к работе.

Айболит можно запустить двумя способами: из браузера или при помощи протокола SSH. Рекомендую вам воспользоваться вторым, так как он подразумевает полную проверку сайта. Если впервые сталкиваетесь с этим сетевым протоколом, то обязательно почитайте мою статью о том, что такое SSH, как им пользоваться, изучите его команды и так далее. Поверьте, это нетрудно. Еще пару месяцев назад я сам не умел подключаться к серверу через SSH, сегодня я могу сделать это без особого труда. Для этого я использую программу putty.

После того как вы соединитесь со своим сайтом по SSH и пройдете в его корень, введите команду php ai-bolit.php. Таким образом вы запустите скрипт и он начнет сканировать ваш сайт. Ему может для этого потребоваться несколько минут. Время проверки зависит от количества файлов. Поле завершения сканирования в корне вашего сайта появится соответствующий файл, который следует скачать на компьютер и сразу же удалить с хостинга.

Файл будет содержать информацию о найденных вредоносных скриптах и кодах, скрытых файлах, js-вирусах и многом другом. После этого вам будет необходимо скачать зараженные и подозрительные файлы и в случае необходимости удалить из них найденные коды. Если вы считаете, что ваш сайт будет прекрасно функционировать без этих файлов вовсе, то можете их полностью удалить с сервера, но не забудьте перед этим сделать их копии, мало ли что. К примеру, в моем случае многие зараженные файлы являлись файлами модулей, плагинов, тем и шаблонов, которые по тем или иным причинам мне были не нужны: лежали мертвым грузом на сервере или же вполне могли быть заменены аналогичными. Я пришел к выводу, что от них лучше полностью избавиться.

Если считаете, что данная задача вам не под силу, то передайте файл с результатами проверки специалистам в данной области. Таковых можно найти на форуме или обратиться все к тем же создателям айболита.

На что стоит обратить внимание еще?

Во-первых, стоит обратиться за помощью к своему хостеру. При помощи специального софта его сотрудники проверят ваш сайт на вирусы. Лично мой хостер Inferno Solutions никогда не отказывает мне в подобной помощи. Хоть и посредством проверки им удалось найти всего лишь один подозрительный файл, который явно не являлся причиной заражения, в любом случае они не отнеслись к моем проблеме равнодушно и сделали все возможное, чтобы помочь мне. За это им огромное спасибо.

Еще раз напомню о том, что многие из моих зараженных сайтов были выполнены на wordpress. Так вот, оказывается, на этом движке особое внимание стоит уделять файлам timthumb.php. Именно они являются особо уязвимыми. Их нужно периодически обновлять до последней версии. Сделать это можно при помощи плагина Timthumb Vulnerability Scanner, который ищет и обновляет файлы timthumb автоматически, или же ручками. Эти файлы чаще всего находятся в папках тем или плагинов, которые каким-либо образом связаны с картинками. Хочу заметить, что это очень серьезная уязвимость, поэтому обязательно выполните то, о чем я говорю.

Далее запросите у своего хостера список ip-адресов, под которыми происходило соединение с вашим сервером. Если у вас статический ip и вы больше никому не давали доступы от сервера, то вы сможете очень легко среди этих адресов вычислить подозрительные. Я, к примеру, хоть имею и динамический ip, смог найти в списке те адреса, которые мне явно не принадлежат, но, как выяснилось позже, это были ip моего хостера. Если таким образом удастся найти ip злоумышленника, то можно занести его в блэклист. Может быть, это вам и не поможет в полной мере, но все-таки немного обезопасит.

Также, чтобы лишний раз успокоить свои нервы, можно воспользоваться онлайн сервисами проверки сайта на вирусы. Сказать честно, я больше доверяю своим наблюдениям и выводам, чем сторонним сервисам, но проверить сайт еще и таким способом лишним не будет. Для того чтобы найти такие сервисы, пропишите в поисковике что-то типа «проверка сайта на вирусы онлайн». Вот, кстати, ссылка на один из таких.

Как защитить сайт от взлома и вирусов?

В большинстве случаев, чтобы защитить сайт от вирусов, достаточно регулярно обновлять CMS и установленные плагины, а также использовать скрипты и модули только из проверенных источников. Если вы давно не обновляли движок, на котором работает ваш сайт, или даже вообще не делали этого, тогда приступим. Вам следует обновить CMS до самой последней версии, при чем желательно это сделать не автоматически из админки, а вручную. Перед этим обязательно сделайте бэкап. Вообще, создание бэкапа перед любым изменением или обновлением файлов сайта должно войти в привычку. Так вы обезопасите себя от потери важных данных в случае, если что-то пойдет не так.

Все популярные CMS-ки обновляются очень легко, тем более если это делать в автоматическом режиме, но у этого способа есть критический недостаток: те файлы, которые были заражены, возможно, так и останутся висеть на вашем сервере. Другими словами, после обновления движка ваш сайт так и останется зараженным. Но другое дело, если это делать ручками. Сразу напомню, что я обновлял таким образом wordpress, но вряд ли в других движках этот процесс существенно отличается. В любом случае у вас под рукой есть бэкап, поэтому переживать не о чем.

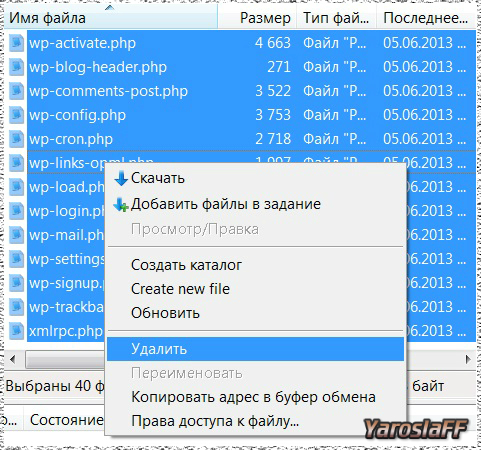

Итак, скачайте дистрибутив с последней версией движка с официального сайта и разархивируйте его. Далее из админки отключите все работающие плагины и модули, если это возможно.

После этого удалите все файлы вашего движка, но при этом не забудьте оставить те, которые не входят в него и необходимы для нормальной работы сайта. Это могут быть различные картинки, аудиозаписи, файлы тем и плагинов, системные файлы, которые вы существенно перерабатывали. Самое главное, чтобы они точно не были заражены. Удаление можно произвести при помощи FTP-клиента или файл-менеджера, установленного на хостинге.

Не бойтесь удалять файлы. В этом вопросе нужно быть хладнокровным. И помните: у вас всегда есть бэкап.

После того как файлы будут удалены, закачайте на сервер новые и зайдите на свой сайт через браузер. Начнется обновление и внесение изменений в бд (базу данных). Вскоре вы окажитесь в админке своего сайта с обновленным движком.

Далее следует обновить плагины и модули. Те, которые, по мнению айболита, абсолютно безопасны, можно обновить в автоматическом режиме. Другие следует полностью удалить с сервера и установить новые версии, скачав их с официального сайта, либо, если это возможно, не использовать совсем.

Возможно, я описал процесс обновления CMS не самым полным образом, но для каждого движка обязательно должен быть мануал, где про это подробно рассказано. В любом случае, не забывайте регулярно обновлять движок и плагины. Это существенно обезопасит ваш сайт от взлома.

Изоляция сайтов друг от друга

Не секрет, что во многих случаях уязвимость находится на соседнем сайте, а не на том, который в конечном итоге заражается. Что тогда делать? Конечно же изолировать сайты друг от друга. Но это возможно сделать, только арендуя VPS или выделенный сервер. На обычном виртуальном хостинге, на сколько мне известно, это сделать невозможно. В любом случае, рекомендую вам взять в аренду как минимум VPS. К примеру, у моего хостера можно арендовать VPS за 5-10 долларов в месяц, при чем в стоимость уже включено администрирование и резервное копирование. Но это лишь совет.

Итак, чтобы изолировать сайты друг от друга, нужно создать на своем сервере несколько пользователей и привязать к каждому из них по домену. Таким образом, благодаря правильному заданию прав директориям пользователей сайты будут полностью изолированы друг от друга, будто они находятся на разных серверах. Риск заражения одного от другого практически невозможен. Изолировать сайты гораздо проще, чем кажется. За помощью можно обратиться в службу поддержки хостинга, а можно все сделать и самому, как поступил я. Давайте я вкратце вам обрисую, как это делается.

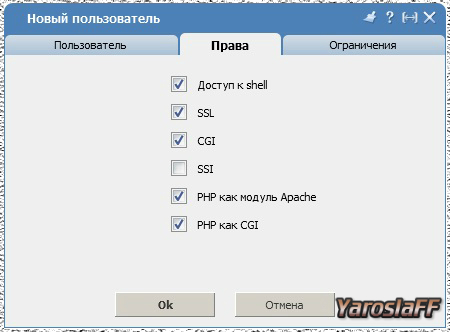

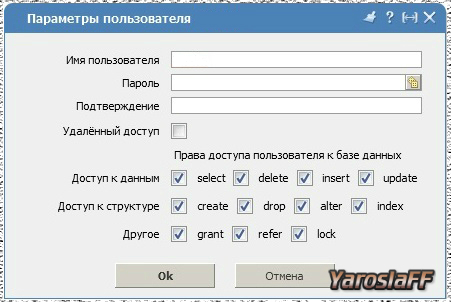

Перед началом всего процесса не забудьте сделать бэкап! О том, как это делается и для чего нужно, я уже писал. После этого зайдите на свой сервер через панельку ISPmanager. Далее перейдите в раздел «пользователи» и нажмите на кнопочку «создать» (справа вверху). В принципе, никаких сложностей на этом шаге возникнуть не должно. Введите имя пользователя и пароль, а также задайте его права, выделив галочками все кроме пункта SSI, хотя может и он кому-то понадобится. Пользователь создан! Таким образом создайте столько пользователей, сколько вам нужно. Я бы рекомендовал создать под каждый сайт отдельного пользователя.

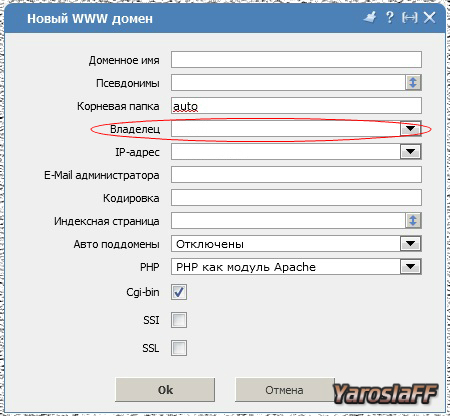

Далее перейдите в раздел «www домены» и снова нажмите кнопочку «создать». Создайте домен в обычном порядке и в качестве владельца выберете одного из ранее созданных пользователей.

После проделанных действий на вашем сервере будут созданы директории пользователей, в которых будут содержаться папки и файлы ваших сайтов. Путь до сайта чаще всего выглядит следующим образом:

/var/www/имя_пользователя/data/wwww/site.ruНе забудьте перенести файлы и папки сайтов в соответствующие директории. Вот и все, сайты изолированы друг от друга. Поверьте, если для вас актуален вопрос о том, как защитить сайт от вирусов, то изоляция должна быть выполнена в первую очередь.

Как защитить сайт на wordpress?

Хочу заметить, многие советы, которые я вам дам ниже, могут помочь в обеспечении защиты сайтов, разработанных и на других популярных движках, поэтому советую прочитать эту информацию всем. Итак, поехали!

Все больше сайтов, выполненных на wordpress, появляются на просторах интернета. И это неудивительно: CMS имеет огромное сообщество и очень проста в освоении. Многие мои сайты также работают на этом движке. В моем списке тем для будущих постов очень много внимания уделено именно wordpress, поэтому, если интересно, подписывайтесь на обновления. С ростом популярности движка увеличивается и количество вопросов о том, как защитить wordpress. И вправду, как?

Ну, конечно, это можно сделать при помощи плагинов, куда же без них. Хочу сказать сразу, я стараюсь минимизировать количество установленных плагинов на своих сайтах, поэтому использую далеко не все из перечисленных ниже, но в свое время проверял каждый из них в действии. Почему, на мой взгляд, на сайт нужно устанавливать как можно меньше плагинов? Во-первых, чем больше плагинов, тем больше потенциальных дыр в безопасности. Конечно, если качать плагины только из проверенных источников, то скорее всего никаких вредоносных кодов на них не будет, но нет гарантий, что хакеры не найдут способов взломать плагины. Ведь уязвимости могут быть везде, тем более если в дело вступают профессионалы. Во-вторых, чем больше плагинов, тем тяжеловеснее получается сайт, вследствие чего существенно увеличивается нагрузка на сервер. Страницы сайта могут начать загружаться медленнее, а сам сайт и вовсе периодически падать. Можно, конечно, взять в аренду более мощный сервер и каждый месяц переплачивать. Но оно вам надо? Мне лично нет.

Если уж вы решили защитить свой сайт на wordpress таким образом, первым делом советую установить плагин Anti-Malware. Установлен ли он у меня? На данный момент нет. Причины этому уже перечислены выше. Плагин автоматически удаляет все известные угрозы, пополняет свою базу информацией о новых угрозах по мере их обнаружения, блокирует атаки, обновляет уязвимые версии файлов timthumb, о которых уже упоминалось выше, проверяет файлы htaccess, а также выполняет сканирование всего сайта. Как вы понимаете, уровень безопасности ваших сайтов с этим плагином поднимется в несколько раз, поэтому его стоит иметь в своем арсенале.

Также многие вебмастера советуют такой плагин, как Limit Login Attempts. Он ограничивает количество неудачных попыток входа в админку, блокируя пользователя на определенное время. Таким образом задача по взлому админки злоумышленнику заметно усложнится. Время и количество попыток вы задаете сами.

Не забудьте установить плагин Timthumb Vulnerability Scanner. О нем я уже говорил выше. Он проверяет и обновляет файлы timthumb до последней версии. Если у вас уже установлен плагин Anti-Malware, то Timthumb Vulnerability Scanner вам не понадобится.

Существуют и другие плагины для защиты wordpress, но, думаю, вполне хватит и этих. Далее рекомендую вам удалить все файлы readme.html и license.txt с вашего сайта. Таковые имеются в корне сайта и в папках плагинов и тем. При помощи них злоумышленники могут узнать версии вашего движка и плагинов. А мы им в этом помогать не намерены.

Далее в папки с темами, плагинами и медиафайлами следует закачать пустой файл index.php, если такового там еще нет. На wordpress это следующие папки: wp-content, wp-content/uploads, wp-content/plugins и wp-content/themes. Это необходимо для того, чтобы злоумышленники не смогли из адресной строки браузера узнать о том, какие плагины и темы у вас установлены.

Защиту можно установить и при помощи файла htaccess. Лично я добавил в него следующий код:

<Files wp-config.php> order allow,deny deny from all </Files> <Files ~ "^.*\.([Hh][Tt][Aa])"> order allow,deny deny from all satisfy all </Files>Таким образом я защитил от просмотра файл wp-config и сам htaccess. Защиту можно установить абсолютно для любого файла, вне зависимости от CMS.

Совсем недавно на многие сайты обрушились очередные атаки ботнета. Многие серверы просто не выдерживали нагрузку и падали. Тема стала довольно-таки массовой и активно обсуждалась на форумах. Целью атак был взлом админок и прописывание различных кодов на сайтах. Естественно такой популярный движок как wordpress не остался в стороне. Проверив логи, я убедился в том, что и мои сайты были атакованы, причем очень даже не слабо. Тогда я задумался о том, как защитить админку wordpress. Решение я нашел. Сейчас на всех моих сайтах, работающих на данном движке, используется дополнительная авторизация. То есть перед тем как ввести логин и пароль от админки сайта, как мы это делаем всегда, необходимо еще указать совершенно другие логин и пароль в дополнительной форме авторизации.

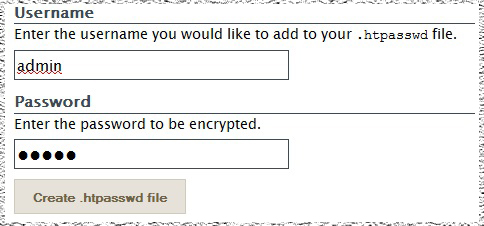

Первым делом необходимо зайти на сайт www.htaccesstools.com или аналогичный ему для генерации зашифрованного пароля. Там будет необходимо ввести логин и пароль. В качестве примера я введу admin admin:

Нажав на кнопку Create .htppasswd file, вы увидите примерно следующее:

admin:$apr1$ghT.afzu$ZIgoGFKcCnKD4ujWjjBiF/Теперь вам необходимо создать файл и при помощи текстового редактора, к примеру, notepad прописать в нем эту строчку. Файл назовем .wpblock. Можете указать любое другое имя.

После этого открываем файл .htaccess и добавляем в него следующий код:

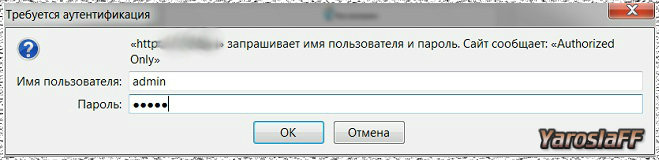

ErrorDocument 401 "Unauthorized Access" ErrorDocument 403 "Forbidden" <FilesMatch "wp-login.php"> AuthName "Authorized Only" AuthType Basic AuthUserFile /var/www/login/data/www/site.ru/.wpblock require valid-user </FilesMatch>В строке AuthUserFile укажите свой путь до файла. После проделанных действий при попытке входа в админку сайта появится следующее окошко авторизации:

Здесь вводите те логин и пароль, которые вы указывали первоначально, то есть в незашифрованном виде. Только после этого появится форма авторизации от админки wordpress.

Еще несколько советов о защите сайтов

Первым делом хочу вам посоветовать использовать как можно более сложные пароли, комбинации символов в которых не поддаются никакому логическому объяснению. То есть это не должна быть кличка вашей собаки, дата вашего рождения, номер телефона или девичья фамилия вашей матери. Пароль должен из себя представлять хаотичный набор букв, цифр и символов. Можете придумать такой сами или же воспользоваться генераторами паролей.

Логин от входа в админку сайта лучше всего заменить на свой уникальный, а не оставлять традиционный «admin». Также логины и пароли необходимо регулярно менять. Стоит ли говорить, что пароли от FTP-аккаунта должны быть сгенерированы аналогичным образом? Думаю, это и так понятно. Ни в коем случае не храните эти данные в браузерах, FTP-клиентах и других программах. Понимаю, удобно, но безопасность превыше этого.

Многие также советуют изменять адрес авторизации в админке сайта. К примеру, не site.ru/wp-admin/, а site.ru/wp-vasya/. Это можно сделать как при помощи плагина, так и вручную, но при этом недостаточно лишь изменить имя одной папки, нужно ковырять глубже. Я лично этого не делал.

Я это уже говорил и скажу еще раз: регулярно делайте бэкапы. Даже если у хостера имеется функция резервного копирования, не стоит на это полностью полагаться. Намного лучше, когда архивы с резервной копией хранятся на жестком диске вашего компьютера.

Также не лишним будет создать новых пользователей для баз данных. Если злоумышленники взломали ваш сайт, значит, вполне возможно у них уже есть информация о бд. Обновим ее. Для этого авторизуйтесь в ISPmanager и перейдите в раздел «базы данных». Выберите любую из баз данных и нажмите кнопку «изменить». Здесь вы можете изменить имя бд и ее владельца. Я ограничился лишь изменением пользователей. Для этого выберите базу данных и нажмите на кнопку «пользователи» (также находится в правом верхнем углу). Далее выберите пользователя и снова нажмите кнопку «изменить». Задайте логин и пароль, галочками выберите все имеющиеся права и нажмите «ок».

Пользователь бд создан. Теперь осталось указать его данные в соответствующем файле движка. На wordpress это делается в файле wp-config.php. На других CMS имеются свои файлы.

У вас все еще не установлен антивирусник? Тогда немедленно это сделайте. Ваши сайты не могут быть в безопасности, если не защищен компьютер, за которым вы работаете. Антивирусником, кстати, можно проверять и файлы вашего сайта, предварительно скачав их с сервера на компьютер. Мне лично таким образом ничего подозрительного найти не удавалось, но хуже от этого явно не будет. Какой антивирусник использовать? Многие, как известно, пользуются Касперским. Я лично предпочитаю Norton.

На данный момент это все, что я хотел сказать. Может быть, позже придут еще какие-нибудь мысли на эту тему, но пока моя голова отказывается их выдавать. Изначально я планировал написать как минимум 2 поста, но потом понял, что один без другого просто не может существовать. Разве достаточно найти вредоносный код, не защитив после этого сайт? Вот и я думаю, что нет.

Теперь вы знаете, как проверить сайт на вирусы, более того, вы сможете сделать так, чтобы в дальнейшем они больше не появлялись. Информации для размышления достаточно. Вооружайтесь!

yaroslaff.su

Как проверить сайт на вирусы, проверка онлайн или с помощью скрипта, а так же правдивая история одного заражения

Обновлено: 28 апреля 2018

Здравствуйте, уважаемые читатели блога KtoNaNovenkogo.ru. Сегодня хочу поднять проблему заражения сайтов вирусами, ибо для меня и многих других вебмастеров она стала злободневной и весьма актуальной.

У всех, наверное, на компьютере стоит антивирус и считается, что достаточно будет вовремя обновлять CMS и включенные в нем плагины (читайте про мои плагины на WordPress блоге), чтобы обезопасить себя от заражения. Но зачастую враг заходит с тыла, а именно с вашего собственного компьютера (как это случилось у меня).

Поэтому в начале статьи я хочу сразу же привести способы проверки сайта на вирусы (онлайн, скриптом или локально), а также дать рекомендации, чтобы вы не наступали на те же грабли, что и я, подвергнув заражению все свои интернет проекты и получив частичную или даже полную их блокировку в поисковых системах. Страшно?

По крайней мере, на текущий момент ситуация у меня разруливается, ну, а у вас, опираясь на мой опыт, должно пройти все гораздо быстрее или не возникнуть вовсе. Поехали.

Как и где можно проверить сайт на вирусы — онлайн сервисы

Оптимальным вариантом будет не заражаться вообще, а если это все-таки случилось, то лучше, когда вы сами заметите вирус на своем сайте, а не узнаете об этом при его блокировке в поисковой выдаче или используемом вами браузере.

Поисковые системы вынуждены идти на такие жесткие меры, чтобы избежать повальной эпидемии, однако ресурсам, попавшим под их горячую руку, приходится не сладко (в продолжении этой статьи я подробно опишу свои ощущения по этому поводу).

Кстати, санкции поисковиков не всегда бывают своевременными и обоснованными, а используемая ими в данный момент система обнаружения и блокирования вирусов находится, можно сказать, в зачаточном состоянии.

Это можно будет увидеть по описанному мною чуть ниже примеру, или же вспомнить историю с блокировкой в выдаче большого числа форумов рунета, т.к. Радикал (фотохостинг, которую все используют для загрузки фото) попал в список сайтов распространяющих вирусы (случайно или оправдано — не совсем понятно). Поэтому все другие ресурсы, подгружающие с него медиа данные, тоже были заблокированы (похожая ситуация произошла и со мной, но об этом мы поговорим чуть ниже).

Внимание! Сразу после обнаружения заражения сохраните лог-файлы доступа к вашему серверу (или запросите их у хостера). В зависимости от настроек сервера они могут периодически удаляться, а без них будет довольно проблематично найти пути взлома и те уязвимости, которыми воспользовались зловреды, чтобы предотвратить повторное заражение.

Итак, как же можно проверить свой сайт на вирусы? Для этого могут подойти популярные онлайн сервисы проверки, которые я приведу в этом списке, а вы его дополните (при желании) в комментариях:

-

Antivirus-alarm — серьезно подходит к вопросу и проверка вебсайта на вирусную активность займет у вас какое-то время. Но подождать стоит, ибо этот онлайн сервис проверит наиболее подозрительные файлы вашего ресурса с помощью баз всемирно известных и признанных антивирусных движков, аля McAfee, NOD32, Symantec, Avast, DrWeb, Panda, Kaspersky и многие другие.

Проверка на вирусы проводится бесплатно, а вот лечение будет стоить денег (десять тысяч и четыре часа ожидания). Можно будет за скромную плату поставить сайт на автоматическую проверку, чтобы в случае чего узнать о проблемах первым (услуга сейчас, по-моему, недоступна).

-

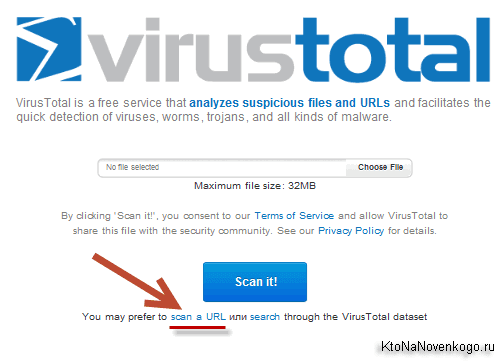

ВирусТотал — популярный онлайн инструмент, позволяющий проверить на вирусы не только сайты, но и файлы на вашем компьютере. На главной странице вам как раз и предложат загрузить файл для проверки, а для инспекции сайта нужно будет перейти по ссылке «scan a URL»:

Лично я установил плагин для Оперы с одноименным названием, который по сути ничего особенного не делает, но упрощает процедуру проверки. Сейчас это онлайн сервис, по-моему, выкуплен Гуглом.

-

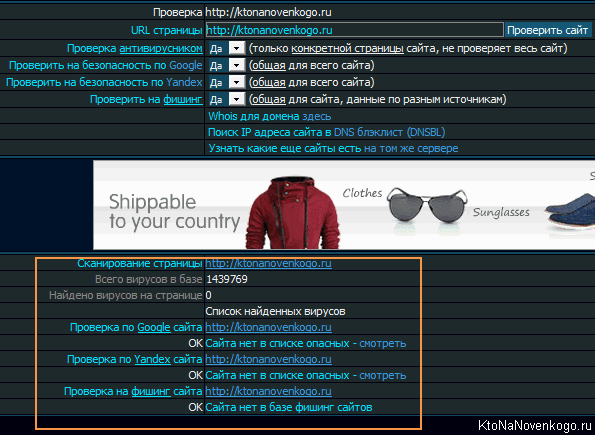

Xseo — уже упоминал этот ресурс при обзоре способов проведения бесплатного анализа сайта. Ну вот, а сейчас он еще научился и на вирусы проверять:

Причем, он не только прогоняет указанную страницу по известным ему антивирусным базам, но и проверяет ресурс на присутствие в списке опасных (блокируемых) по версии Гугла и Яндекса, а так же в списке фишинговых ресурсов, что может быть тоже полезно.

- Еще тут можно проверить сайт на вирусы, а заодно и вылечить сайт при их обнаружении.

Кроме онлайн сервисов можно проверить сайт на вирусы следующими способами:

-

Выкачать все файлы с веб сервера на свой компьютер (все той же Файлзилой, например) и прогнать их через установленный у вас антивирус. Как показано чуть ниже, Доктор Веб, пусть и с опозданием, но все же опознал в том зловреде, что мне встретился, вирус, а также нашел его и в других зараженных файлах.

Для лечения лучше всего удалить код руками, ну или просто заменить зараженные файлы на здоровые из имеющегося у вас бэкапа или из здорового дистрибутива вашего движка.

-

Есть скрипт под названием Айболит, который можно бесплатно скачать и закинуть в корневую папку вашего сайта, а потом запустить из адресной строки браузера. Он проверит наиболее уязвимые файлы на вирусы, шеллы, эксплойты и прочую гадость, после чего вынесет свой вердикт. Подробности читайте по приведенной ссылке. Правда на слабом хостинге данный скрипт может и не отработать.

В этом случае, как мне кажется, можно будет выкачать сайт на компьютер, установить интерпретатор языка PHP для виндовс и следовать инструкциям из этого короткого ролика от самого автора Айболита:

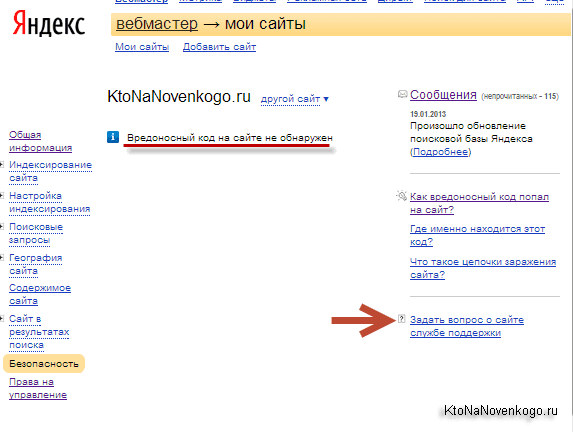

- Для того, чтобы наверняка убедиться в непогрешимости вашего ресурса перед поиском, неплохо было бы пройтись по панелям для вебмастеров от Яндекса и Гугла, и посмотреть, нет ли записей о найденных вирусах в соответствующих разделах. У панели Яндекса это вкладка «Безопасность» из левого меню, а в панели Google — «Состояние» — «Вредоносные программы». Скриншоты и пояснения ищите чуть ниже по тексту.

-

Еще можно узнать, а были ли в Гугле к вашему ресурсы за последние три месяца претензии в отношении вирусов. Для этого просто вставьте в адресную строку браузера следующий УРЛ, заменив в нем мой домен, на свой:

http://www.google.com/safebrowsing/diagnostic?site=ktonanovenkogo.ru&hl=ruМой устрашающий скриншот вы сможете найти внизу статьи, а здесь вам покажу прегрешения самого Гугла в плане заражения вирусами других сайтов:

Видимо это говорит о том, что либо все мы не без греха, либо о несовершенстве современных алгоритмов поиска вирусной угрозы.

Что делать при заражении и как от него уберечься

Не так давно появилось видео от команды Яндекса на тему что делать при заражении вирусом, где были освещены следующие моменты:

- Какие типы заражения существуют?

- Как найти вредоносный код на сайте?

- Что нужно сделать в первую очередь:

- Поменять пароли (на ftp и ssh доступ в первую очередь, а также к базе данных и административной панели)

Даже если вы удалите вредоносный код с сайта, то, не приняв описанные выше меры безопасности, вы сильно рискуете заразиться вирусом снова.

Для поиска вирусного кода можно воспользоваться подсказками выводимыми в Яндекс Вебмастере или посмотреть в его хелпе примеры скриптов, которые следует искать. Если совсем ничего не понимате, то пишите в техподдержку через Вебмастер (в правой колонке всегда присутствует соответствующая ссылка). После обсуждения вам в конце концов просто укажут место, откуда следует удалить вирус (ну и как это сделать, наверное, тоже подскажут).

Как проверить действие вируса на сайте самому? Нужно очистить кэш в браузере, удалить куки и зайти на свой ресурс с поисковой выдачи, чтобы вредоносный код не понял, что вы владелец и не скрыл от вас свою сущность. Подробнее смотрите в приведенном чуть ниже видео.

Проверьте файлы скриптов на наличие обфускации (запутывание кода — ярко выделяется на общем фоне), а также загляните в .htaccess, лежащий в корне сайта и в других папках, где он имеет место быть. В .htaccess злоумышленники очень часто добавляют код мобильного редиректа — посетители вашего сайта, зашедшие со смартфонов или планшетов, будут перенаправляться на какой-то другой ресурс.

Еще хуже, если в .htaccess вирус добавит обычный редирект, ибо в последнем случае ваш сайт может быть вообще полностью удален из выдачи поисковой системы. Иногда заражение происходит даже на уровне сервера, когда в Apache добавляют специальный модуль, который и является вирусом.

Если есть бэкап дистрибутива движка, то можно с помощью программ или онлайн сервисов (например, DIFF CHECKER) сравнить текущее содержимое движка с тем, что было до вирусной атаки.

Ну или можно будет просто удалить все файлы на сервере и залить то, что имеется в вашем бэкапе. Возможно, что что-то из расширений или внесенных изменений придется добавить повторно, но это все же лучше, чем жить с вирусом.

Ну и, наконец, обещанное видео от Яндекса, где рассказано, как проверить самому сайт на вирусы, а также указаны все адреса и описаны способы выявления и удаления вредоносного кода:

Есть еще очень полезный ролик — Как удалить вредоносный код с сайта своими руками:

А теперь анонсированные рекомендации, позволяющие несколько снизить вероятность заражения вирусами сайтов — так сказать, превентивные меры (чуть ниже я их еще раз повторю, но уже в контексте истории моего заражения):

- Надежный антивирус со свежей базой. Какой именно не знаю, но идеальных не существует. Лично я пользую Доктора Веба.

- Что-нибудь в дополнение к нему. Со времени заражения юзаю Malwarebytes Anti-Malware, как в качестве сканера, так и в качестве монитора. Особой нагрузки не создает и умеет блокировать потенциально опасные сайты.

- Советую маниакально относиться к обновлению движка своего вебсайта (как обновить WordPress и обновление Joomla), а также плагинов и расширений для него.

- То же самое касается обновления браузеров, Фтп менеджеров, флеш плееров, Джавы и прочей ерунды, через которую могут утянуть пароли или внедрить вирус. Лично я юзаю во всех браузерах плагин Surfpatrol, который информирует о появлении обновлений или же уязвимостей в том или ином компоненте.

-

Всегда актуальна проблема с безопасным хранение паролей, в том числе и в файлзиле (по умолчанию они там не шифруются). Для себя я нашел решение в виде программы для хранения паролей KeePass.

Пароли довольно удобным и безопасным способом передаются из нее в Файлзилу, которая была, в свою очередь, обучена не оставлять никаких следов на компе, чтобы вирус не смог бы ничего подобрать (подробнее читайте по приведенной ссылке). Можно будет также усилить защиту, поставив пароль на компьютер, папку или флешку в TrueCrypt.

- Дочитать эту статью до конца, чтобы понять какой я был самонадеянный дурак и вынести урок из моих ошибок.

Зачем нужна проверка сайта на вирусы — поучительная история

Моя история заражения началась в середине ноября 2012 года и очень хочу надеяться, что сейчас уже закончилась. Я имею в виду заражение вирусами большинства сайтов, к которым я имею на данный момент отношение, как вебмастер. Какая-то странная у меня натура (видать русский до мозга костей) в плане защиты от предполагаемой угрозы — все время полагаюсь на авось.

В результате потерял несколько десятков тысяч рублей при взломе своего WebMoney кошелька (нет бы сразу подключить авторизацию через Enum и спать спокойно), а теперь еще огреб кучу не нужных проблем с блокировкой сайтов Гуглом и Яндексом за распространение и заражение компьютеров пользователей вирусами.

По счастливой случайности KtoNaNovenkogo.ru не приложило по полной программе, а только накрыло ударной волной, хотя могло бы и... Но давайте обо все по порядку. Моя светлая вера в то, что кража виртуальных денег и заражение сайтов вирусами происходит с кем угодно, но только не со мной, да и к тому же проблемой взлома и заражения должны озабочиваться разработчики специально предназначенного для безопасной работы программы (WebMoney Keeper и ДокторВеба). Пусть у них голова болит.

В общем, троян на мой компьютер пробрался довольно обыденно и не один, а в компании десятков других. Был даже вариант с блокировкой экрана (баннер с требование оплатить доступ к своему собственному компу), который я довольно легко обошел. ДокторВеб периодически ругался на зараженные объекты, но ничего плохого по большому счету в течение года не происходило. Осуществлять полную антивирусную проверку системы было не с руки, ибо долго и при этом невозможно полноценно работать с компом из-за его лагания.

Ну и в один «прекрасный» вечер, когда я основательно измученный написанием и публикацией очередного опуса предвкушал полутора или двух часовой заслуженный отдых за просмотром очередного шедевра буржуйского кинематографа, случилось страшное непонятное. Моя чудесная RSS лента стала выдавать ошибку. Ну, думаю, нормально, наверно сервер сейчас перегружен и через полчасика все само собой нормализуется.

Как бы не так. Пришлось лезть в свой аккаунт на Фидбернере и пытаться найти причину сего безобразия. Решил сначала проверить встроенным в этот сервис дебагером тот RSS поток, что отдавал мой блог. Оказалось, что в конце кода RSS ленты размещены теги подгрузки какого-то скрипта с подозрительно аброкодабрским названием. Его в коде ленты быть никак не могло, да еще прописанным в самом конце (с боку припеку).

Поиск в сети по названию скрипта ничего не дал (видимо случайно сгенерированное название). Ладно, думаю, теперь придется вспоминать откуда растут ноги у RSS в WordPress, лезть в код и с моими куцыми мозгами пытаться чего-то править. Однако, осознав сложность этого процесса, решил поискать более легких путей, а именно посмотрел код самой страницы, с только что опубликованной статьей.

И о ужас, внизу стоял вызов того же самого загадочного скрипта. Полез еще раз в инет уже с запросами, связанными с вирусами на сайте и путями их проверки и обнаружения. Наткнулся на совет в первую очередь заглянуть в файл index.php, который проживает в корневой папке. Ну и слегка опешил — в самом его низу был прописан вызов этого скрипта.

Кем прописан? Ну уж точно не мной, ибо пьяным не был давно и лунатизмом тоже не страдаю. Ощущение было, как серпом... Я не избранный и не неуязвимый, а мой блог не заговоренный от взлома и заражения вирусами. Ну, я быстренько вызов этого скрипта из index.php убрал. Скопировал все файлы блога по ФТП на компьютер (читайте про резервное копирование) и с помощью встроенной в Total возможности поиска по содержимому файлов попытался найти его следы в других файлах.

Фу... Нигде ничего. Воспользовавшись советами все из того же интернета (как много пользы принесла всемирная паутина в нашу жизнь и как много новых опасностей породила вместе с этим) я занялся сменой паролей доступа к своему блогу со всех сторон: панель управления хостинга, панель управления виртуальным сервером, данные доступа к сайту по ФТП и пароль для базы данных.

Все поменял и одновременно порадовался, что поиск скорее всего факт заражения не заметил, ведь у меня включено кэширование посредством Hyper Cache с недельным сроком жизни собранных Html страничек. Но вездесущий Гугл как всегда все успел заметить, проиндексировать и учесть. Правда санкций и блокировок в этот раз не последовало, за что ему, в общем-то, спасибо, ибо мог бы и покосить.

Однако, спустя месяц один из читателей обратился ко мне с вопросом по поводу обнаруженных Google на его сайте вирусов и просил пояснить, что делать и как понимать данные по его домену на странице «Безопасный просмотр» этой поисковой системы. Честно говоря я подобную страницу видел только раз, при заражении клиентского сайта, который я делал сто лет назад и который умудрился за это время что-то подцепить. Точнее, там в .htaccess были редиректы прописаны на ресурсы, заражающие компьютеры пользователей. Но не суть.

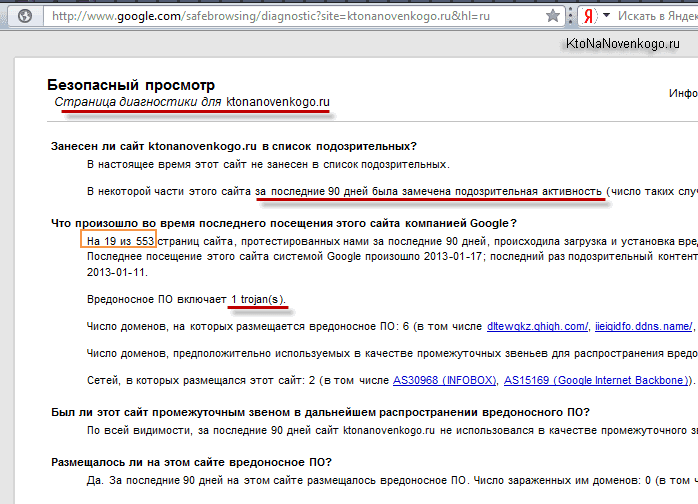

Этот Уважаемый читатель не только страницу «Безопасный просмотр» для своего сайта привел, но и указал, что для моего домена (что такое доменные имена) такая страница тоже имеет запись о факте заражения KtoNaNovenkogo.ru трояном и это произошло по крайней мере меньше, чем 90 дней назад:

Надпись обведенная оранжевой рамочкой появилась несколько позже и об этом у меня тоже имеется душещипательная история полная тайн, загадок и посыпания головы пеплом. Кстати, вы и сами можете посмотреть возможные вирусные рекламации и претензии, которые имеет великий и ужасный Гугл к вашему ресурсу. Просто замените в этой строчке мой домен на свой. Не страшно?

http://www.google.com/safebrowsing/diagnostic?site=ktonanovenkogo.ru&hl=ruВ общем, Google ничего не пропустил и поставил мой блог на контроль, как неблагонадежный в плане возможного заражения вирусом, хотя в то время количество найденных им зараженных страниц равнялось нулю. Сейчас нет, а раз было когда-то, то и в будущем надо держать меня по колпаком, чтобы в случае чего сразу и прихлопнуть.

Через пару дней у меня начал проседать трафик с этой поисковой системы и на сегодняшний день он ниже того, что было раньше примерно на четверть (правда, на фоне роста числа посетителей с Яндекса это сейчас не так заметно). Связано это с проскочившим вирусом? А Гугл его знает.

Но этого мне было мало и я, видимо, решил еще больше усугубить ситуацию своей по истине русской беспечностью, ибо предположил, что был заражен лишь один единственный сайт из тех, с которыми я работаю на своем компе. Оказалось, что это не так и путем логических размышлений и заключений сейчас могу сказать, что были вытащены пароли из моего Фтп менеджера FileZilla.

Что примечательно, я отчетливо помню, что садясь писать тот самый опус, при публикации которого и обнаружился вирус на сайте, я традиционно запустил Файлзилу, ибо загружаю иллюстрации (скриншоты снимаю и обрабатываю в Snagit) на блог не встроенными в WordPress средствами, а напрямую на хостинг по ФТП. И этот самый Файлзила сразу же пожелал обновиться, а я его остановил, ибо не хотелось терять на это время. Скорее всего, это было обновление безопасности, хотя, конечно же, не факт.

Но по любому, одним из основных способов защиты от взлома и заражения вирусом компа или сайта служит своевременное обновление программного обеспечения. Эти обновления зачастую обусловлены именно обнаруженными и залатанными дырами в безопасности, а не добавлением нового функционала. Тем более, что как потом выяснилось, у меня и браузеры, и флеш плеер, и Java не были вовремя обновлены.

Как раз не задолго до этого читал, что в Java была найдена очередная дырка и рекомендовали обновиться. Ну... мы же (т.е. я же) люди занятые и тратить время на пустяки, которые, скорее всего, и не пригодятся, некогда. Ну, вот и получил трояна на комп, а потом и вирус на сайт. Прям как с кошельком вебмани — все по накатанной.

Это я уже потом, задним числом, задумался о своевременном обновлении критичных компонентов компьютера и поставил во все браузеры расширение Surfpatrol, которое вовремя сообщает о появлении новой версии или новой дырки в жизненно важном компоненте системы (читайте и про другие полезные расширения для google chrome, плагины для Firefox и дополнения для Оперы).

Ну и, конечно же, запустил полную проверку компьютера Доктором Вебом, который работал чуть ли не сутки (несколько десятков миллионов файлов просканировал — у меня бекапов разных сайтов накопилось за эти годы до си...). Нашел с десяток троянов и все их почикал после перезагрузки.

Я к этому времени в интернете начитался про необходимость установки уже упомянутого чуть выше Surfpatrol, а так же в дополнение к антивирусу поставил Malwarebytes Anti-Malware, который нашел у меня на компе еще десяток пакостных фалов и стал блокировать неблагонадежные по его мнению сайты, которые я пытался открыть со своего компьютера (включая и один из моих, и Серч и...).

Все то же самое я повторил и на компьютерах своих домочадцев, которые сидят со мной в одной локальной сети. Они, правда, по началу катили бочку на Malwarebytes Anti-Malware, который блокировал некоторые их любимые сайты, но после объяснения процесса добавления таких ресурсов в Черный список этой софтины стоны и плачи сошли на нет.

Блокировка сайта в Гугле и Яндексе за вирусы

Таким образом я укрепил тылы, совсем забыв не догадываясь о том, что враг уже получил то, что ему было нужно — доступ ко всем пяти сайтам, пароли к которым были забиты в установленной на моем компе Файлзиле. Времени у врага было много и чистить файлы на веб сервере от последствий его вмешательства мне пришлось уже гораздо дольше.

Вторая волна неприятностей, связанных с проникновением вирусов или зловредов, накатила уже после новогодних праздников. Не помню что случилось раньше, а что позже, поэтому расскажу, как расскажу. С одного молодого, но перспективного сайта сильно просел трафик в праздники. Это нормально, но ненормальным было то, что этот трафик ну никак не хотел возвращаться.

Я стал искать причину методом научного тыка и каким-то образом очутился в выдаче Яндекса, где этот самый проект занимал второе место по СЧ запросу. Позиция осталась неизменной, а трафика нет. Загадка. Почему-то решил перейти по ссылке из этой выдачи и был немало удивлен тем, что на свой ресурс я не попал, а попал куда-то не туда.

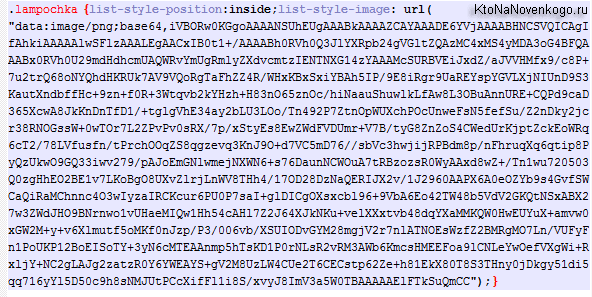

Прозрение пришло довольно быстро, ибо я опять же нашел в index.php из корня этого вебсайта (уже в его начале) целый блок закодированного в base64 зловредного кода. Там еще перед ним стоял eval, который тоже косвенно указывал на то, что сайт пора проверять на вирусы.

Вообще, base64 сам по себе довольно часто используется, например, в него закодированы красивые зеленые галочки на KtoNaNovenkogo.ru, которые вы можете наблюдать в блоке «Использую для заработка» (верху справа). В моем файле стилей style.css это выглядит так:

Вот, а тот фрагмент закодированного вирусного скрипта (не картинки, как в примере) выглядел еще более объемным. Расшифровывать я его не стал, ибо и так все было ясно. Нашелся этот вирус не только в index.php, но и еще в двух файлах из корня сайта (не вручную, конечно же, а с помощью поиска по содержимому файлов в Тотал Коммандере).

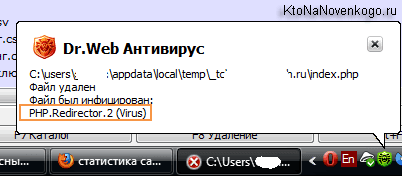

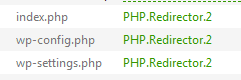

Кстати, я оставил зараженный архив с бекапом вебсайта как трофей и сейчас, попытавшись открыть файл index.php, получил предупреждение от Доктора Веба (десять дней назад он молчал как рыба):

Ну и при полной проверке архива с зараженным бэкапом сайта, Доктор Веб как раз и нашел те три файла с вирусом редиректа:

Я, конечно же, не специалист, но осмелюсь предположить, что данная сигнатура еще не была добавлена в базу Доктора Веба на тот момент, а появилась в нем относительно недавно. Во всяком случае открывать файлы с этим вирусом Доктор мне тогда никак не препятствовал.

Почистив сайт я сразу же заметил проклюнувшийся трафик, который теперь шел по нужному руслу, а не был подло перенаправлен на какую-то партнерку. На душе полегчало, но поиск не оставил это дело без внимания. Дней через пять этот молодой сайт был заблокирован и Яндексом, и Гуглом, как распространяющий зловредов и трафик опять упал практически до нуля. Обидно было то, что зловредов там уже не было, а реакция поиска оказалась явно запоздалой.

Однако, спорить с ними я не стал, а просто пошел в панель Гугла для Вебмастеров и на вкладке «Состояние» — «Вредоносные программы» нажал на кнопку, отправляющую сайт на пересмотр. Естественно, что приведенный там пример уже зловредов не содержал. Извините, но тогда было не до снятия скриншотов, а в случае отсутствия найденных на сайте вирусов кнопка отправки на пересмотр не появляется. Но вы ее и без меня найдете — прямо над списком найденных проблемных страниц:

Дальше я зашел в панель Яндекса для Вебмастеров и убедился, что на вкладке «Безопасность» мой сайт тоже признали распространителем вирусов и заблочили. Кнопки отправки на пересмотр там не было, поэтому я просто написал в их техподдержку (ссылка в правой колонке). Скрины тогда тоже не делал, поэтому показываю на чистом примере:

Не помню, кто отреагировал раньше (по-моему, все-таки Яндекс), но примерно через сутки или двое исчезла информация о найденных на сайте вирусах из панелей для Вебмастеров, а еще через некоторое время были сняты и блокировки в поисковой выдаче и браузерах. Они заключались в невозможности перейти на этот ресурс из поисковой выдачи и блокировки их открытия в некоторых популярных браузерах.

Это были браузер Google (понятно почему), Яндекс браузер и Фаерфокс до кучи, ибо там стояло соответствующее расширение, которое, получив от Гугла сигнал о наличии вируса, уверено блочило сайт, хотя три десятка других источников вирусной опасности, где это приложение тоже черпало информацию, говорили, что все в порядке. С Google ведь не поспоришь.

В общем, на данный момент трафик к этому проекту вернулся в полном объеме и соотношение посетителей, приходящих с обоих поисковых машин, осталось неизменным. Это радует. Но все могло бы быть гораздо проще и прозаичнее, не поленись я еще в ноябре, когда прозвенел первый звоночек, поменять пароли доступа по ФТП не только у KtoNaNovenkogo.ru, но и у всех остальных сайтов.

А так история имела продолжение. В один прекрасный момент, редактируя в Notepad++ файл стилевой разметки CSS одного из сайтов, я столкнулся со странной проблемой.

Мне нужно было добавить горизонтальное выпадающее меню на один из проектов. Я прошел по приведенной ссылке, но не стал использовать этот конструктор, а перешел с него по рекламной ссылке на CSS3 Menu, где и скачал бесплатную версию программы, которой с лихвой хватило для моих задач.

Выпадающее меню сделал за пару минут и проверил его работоспособность в браузере. Все замечательно функциклировало, но при переносе его на сайт начались траблы. Не сохранялся файл стилей или же сохранялся как-то криво, в результате чего шаблон перекашивало. При этом файлзила выдавала какую-то ошибку и несколько раз предлагала повторить сохранение отредактированного в Нотепаде файла.

После пары часов танцев с бубном (гений, б...) я все же решил прочитать, что же писала в логе Файлзила и понял, что попросту не хватает места на хостинге для сохранения этого файла. И это при 10 Гб лимита. Однако. Не поверите, но виноват был опять вирус. Все мои сайты, кроме KtoNaNovenkogo.ru, живут на одном аккаунте Инфобокса и, как выяснилось чуть позже, папка с кешем одного из проектов, построенных на Joomla 1,5, стала весить более 8 гигов и включала в себя около 300 тысяч файлов.

С помощью встроенных в админку Joomla средств очистки кеша сделать было ничего не возможно, равно как и через любой ФТП менеджер или же инструмент работы с файлами в панели управления хостинга. Пришлось обращаться в техподдержку хостинга, но даже им потребовалось минут двадцать на удаление папки с кешем.

Что примечательно, рядом с ней были размещены объекты (по-моему, cache.php и такой же с 1) с вирусом, который опять же был закодирован в base64. Чего он такого делал, что мой ресурс с посещалкой менее сотни уников в день генерировал кешированные страницы со скорость автомата, я не знаю, но после тщательного поиска и очистки (около десятков закодированных сигнатур нашел в самых разных местах движка) все пришло в норму и свободное пространство на хостинге перестало таять прямо на глазах.

Тут бы и сказочке конец, но не все так просто у «особо умных людей». Наверное, многие из вас заметили, что уже несколько месяцев я использовал на KtoNaNovenkogo.ru скрипт социального голосования, который замечательно работал и по большому счету оправдывал потраченные на его покупку средства (пятьсот рублей, по-моему). Старый виртуальный сервер у меня не справлялся с нагрузкой (сейчас на новый переезжаю) и я решил во избежании эксцессов установить скрипт на другой хостинг, благо его конструкция это позволяла сделать.

Нюанс заключается в том, что этот скрипт подгружает красивые картинки и кнопочки голосования через iframe. Ничего криминального, ибо iframe является достаточно востребованной сейчас технологией языка Html, которую, например, использует для расшаривания роликов видеохостинга Ю туб.

Но вот если iframe подгружает что-то с другого ресурса, а сайт этот попал в список зараженных вирусом у Гугла и Яндекса, то ничего хорошего от такой комбинации ждать не приходится.

Ну и по уже сложившейся практике (выбирать из возможных вариантов тот, что вызовет наибольшие проблемы в будущем), скрипт у меня был установлен под доменом того проекта на Joomla, который был сплошь испещрен шеллами и генерил сумасшедшими темпами кеш. В один «прекрасный момент», работая с KtoNaNovenkogo.ru в Хроме, я вдруг обнаруживаю, что браузер не дает мне зайти на одну из страниц, «громко» ругаясь и утверждая, что она для меня опасна в плане заражения компьютера вирусами. Приплыли.

Захотелось начать биться головой об стол (такое же желание у меня возникло и чуть позже, когда мой блог попал по фильры Яндекс и возможно Google).

На почту, кстати, практически одновременно пришло сообщение от Гугла на англицком (оно автоматически рассылается в таких случаях на адреса почты домена типа [email protected], [email protected] и т.п., поэтому не примените такие адреса завести, например, в почте Яндекса для домена, и начать их мониторить). Я, естественно, с дрожащими руками пошел в уже знакомый раздел интерфейса Г.Вебмастера смотреть насколько все плохо в плане вирусной опасности.

Оказалось, что заблокированы были не все страницы KtoNaNovenkogo.ru, а только 19 из них (именно о них и говорится в приведенном выше скриншоте окна «Безопасный просмотр» от Гугла), а при щелчке мышью по ним в панели Google Webmasters можно было прочитать о причине блокировки. Гигант поиска ругался на iframe социального голосования, который подгружал данные с зараженного вирусами сайта. Скриншоты не делал, ибо было не до этого.

Что примечательно, еще за дней пять до этих событий я тот злополучный сайт почистил (и в его панелях вебмастеров от Яндекса и Гугл про вирусы уже не было сказано ни слова), но доказывать это я не стал, а с выпученными глазами начал лихорадочно отыскивать все страницы своего блога, где выводились голосования и все коды их вызова удалять.

За час управился, быстренько отправил свой блог на пересмотр в панели Гугла для Вебмастеров и уже через несколько часов информация о вирусной опасности из этой панели исчезла, а еще через час снялась и блокировка якобы зараженных страниц в Хроме. В общем, пронесло, но нервов было потеряно приличное количество.

Оооочень надеюсь, что моя эпопея на этом закончилась, хотя бы на ближайшее время. Так же надеюсь, что вы не будете наступать на те же грабли, что и я, и при первой опасности или подозрении сбросите с себя лень и кинетесь менять пароли ко всему управлению теми сайтами, к которым по идеи могли бы дотянуться руки злоумышленников. А так же чистить комп от вирусов и усиливать противовирусную защиту.

Так же проверьте настройки отправки вам сообщений из панелей вебмастеров Яндекса и Гугла, ибо своевременное обнаружение опасности уже само по себе есть гуд. Лучше указывать те почтовые ящики (не важно Гмаила или же Яндекс почты), в которых вы мониторите периодически папку Спам, куда запросто могут попасть сообщения о заражении вашего сайта.

Ну, и упомянутыми чуть выше средствами онлайн проверки сайта на вирусы иногда пользуйтесь, а в случае подозрения можно будет выкачать файлы на комп и проверить антивирусом или скриптом Айболит на Денвере, если хостинг этой проверки не тянет.

Удачи вам! До скорых встреч на страницах блога KtoNaNovenkogo.ru

Твитнуть

Поделиться

Плюсануть

Поделиться

Отправить

Класснуть

Линкануть

Вотсапнуть

Запинить

Подборки по теме:

Рубрика: Онлайн сервисыktonanovenkogo.ru