Содержание

У вас нет разрешения на идентификацию процесса — Visual Studio (Windows)

Twitter

LinkedIn

Facebook

Адрес электронной почты

-

Статья -

- Чтение занимает 2 мин

-

Область применения:Visual StudioVisual Studio для Mac Visual Studio Code

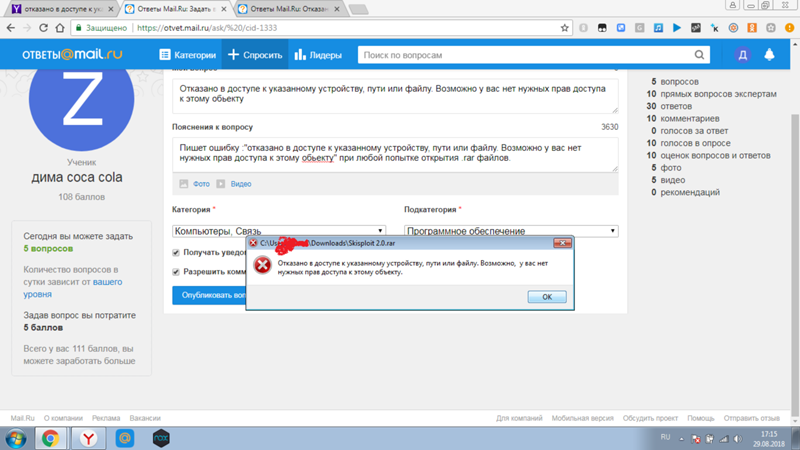

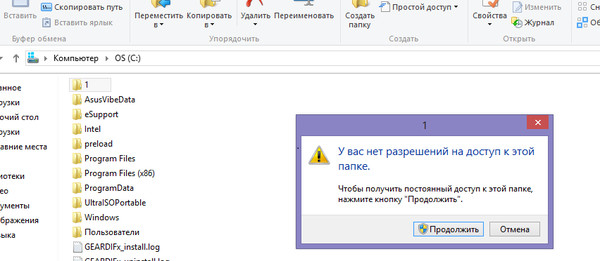

У вас нет разрешения на идентификацию процесса. Это может быть следствием системной конфигурации.

Это может быть следствием системной конфигурации.

Отладчику не удалось идентифицировать процесс, что является необходимым для отладки. Наиболее вероятной причиной является отключение служб терминалов. По умолчанию службы терминалов включены. Выполните следующие действия, чтобы включить их снова.

Чтобы включить службы терминалов

Нажмите кнопку Пуск и выберите пункт Панель управления.

На панели управления при необходимости выберите Переключение к классическому виду, а затем дважды щелкните пункт Администрирование.

В окне Администрирование дважды щелкните Управление компьютером.

В окне «Управление компьютером» разверните узел Службы и приложения.

В группе Службы и приложения выберите Службы.

В правой области окна появится список служб.

В списке Службы щелкните правой кнопкой мыши Службы терминалов и выберите Свойства.

В окне Свойства служб терминалов найдите вкладку Общие и установите Тип запуска в значение Вручную.

Нажмите кнопку ОК.

Перезагрузите компьютер.

Эта процедура не включает автоматически удаленный рабочий стол. Если необходимо включить удаленный рабочий стол на компьютере, выполните следующие дополнительные действия.

Чтобы включить удаленный рабочий стол

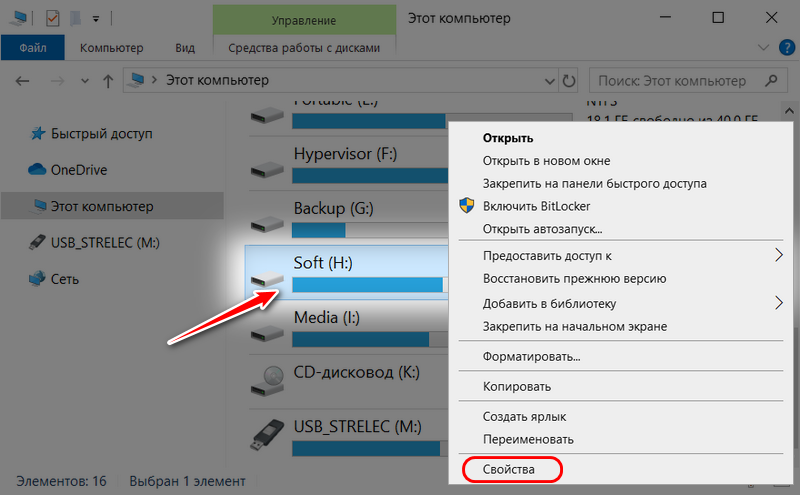

Нажмите кнопку Пуск и щелкните правой кнопкой мыши Мой компьютер.

Выберите Свойства.

Откроется окно Свойства системы.

Нажмите Удаленные сеансы.

В области Удаленный рабочий стол выберите Разрешить удаленный доступ к этому компьютеру.

Нажмите кнопку ОК.

- Ошибки удаленной отладки и их устранение

установка, настройка и способы защиты от атак

Веб-сервер Apache не нуждается в представлении. Это программное обеспечение с открытым исходным кодом, выпущенное фондом Apache, один из самых используемых веб-серверов в мире. Рассмотрим, как его установить и как настроить конфигурацию брандмауэра для разрешения HTTP- и HTTPS-трафика и виртуальные хосты в Ubuntu 18.04.

Это программное обеспечение с открытым исходным кодом, выпущенное фондом Apache, один из самых используемых веб-серверов в мире. Рассмотрим, как его установить и как настроить конфигурацию брандмауэра для разрешения HTTP- и HTTPS-трафика и виртуальные хосты в Ubuntu 18.04.

Этапы установки Apache

Установить веб-сервер Apache в Ubuntu 18.04 Bionic Beaver очень просто:

$ sudo apt-get update && apt-get install apache2

Сценарии установки Ubuntu позаботятся о запуске и включении apache2-сервиса при загрузке.

Настройка брандмауэра

Чтобы получить доступ к содержимому сервера на той же машине, где он работает, нужно запустить веб-браузер и ввести в адресную строку localhost. Если всё настроено правильно, страница поприветствует словами: «It works!».

http://local.server.ip

Если в системе включён брандмауэр (как и должно быть), то чтобы сделать контент доступным извне нашей машины, нужно разрешить входящий трафик через порт 80. Команда для запуска зависит от используемого менеджера брандмауэра. Например, при использовании

Команда для запуска зависит от используемого менеджера брандмауэра. Например, при использовании ufw (используется в Ubuntu по умолчанию) мы должны запустить:

$ sudo ufw allow http

Если вы используете firewalld, можно запустить:

$ sudo firewall-cmd --permanent --add-service=http && firewall-cmd --reload

Обратите внимание, что приведённая выше команда будет по умолчанию действовать в зоне firewalld. Если вы хотите работать с другой зоной, нужно указать её с помощью опции --zone.

Настройка виртуального хоста

Веб-сервер Apache может запускать несколько веб-сайтов на одном компьютере. Каждый запущенный сайт («виртуальный хост» в терминологии Apache) должен иметь свою собственную конфигурацию. Виртуальный хост может быть IP или именем.

В этом руководстве мы сосредоточимся на втором типе, так как он проще в настройке и не требует нескольких IP-адресов (виртуальные хосты на основе имён позволяют нескольким веб-сайтам использовать один и тот же IP-адрес).

Виртуальный хост по умолчанию

В Ubuntu виртуальный хост по умолчанию определён в каталоге /etc/apache2/sites-available внутри файла 000-default.conf. Рассмотрим его:

<VirtualHost *:443>

[...]

ServerAdmin webmaster@localhost

DocumentRoot /var/www/html

[...]

ErrorLog ${APACHE_LOG_DIR}/error.log

CustomLog ${APACHE_LOG_DIR}/access.log combined

[...]

</VirtualHost>Директива <VirtualHost> на первой строке применяется для группы параметров, используемых Apache для конкретного виртуального хоста. Первое, что вы увидите в ней, — инструкцию *:80. Она указывает IP-адрес и порт, используемый виртуальным хостом.

Несколько сайтов могут быть определены в одном и том же файле или по отдельности. В обоих случаях первое определение считается значением по умолчанию, если ни один другой виртуальный хост не соответствует запросу клиента.

Директива на строке 3 не является обязательной, она используется, чтобы указать контактный адрес. Обычно в качестве аргумента директивы предоставляют действительный адрес электронной почты, чтобы было проще связаться с администратором.

DocumentRoot в строке 4 является обязательным, это важно для конфигурации виртуального хоста. Аргумент этой инструкции должен иметь доступ к файловой системе. Указанный каталог будет считаться корневым каталогом виртуального хоста и не должен содержать завершающий символ «/». В этом случае корневая директория документа — /var/www/html. Если мы посмотрим на её содержимое, то увидим, что она содержит страницу index.html, которую вы до этого видели в качестве страницы приветствия сервера.

Последние две команды на строках 8–9, представленные в этом VirtualHost, — ErrorLog и CustomLog. Используя первый, вы указываете файл, в который сервер будет записывать возникающие ошибки. Второй используется для регистрации запросов, отправленных на сервер в указанном формате.

Второй используется для регистрации запросов, отправленных на сервер в указанном формате.

Новый виртуальный хост

Вы видели, как определяется виртуальный хост по умолчанию. Теперь предположим, что вы хотите разместить другой веб-сайт с помощью вашего веб-сервера. Для этого вам нужно определить новый виртуальный хост.

Как сказано выше, файлы виртуальных хостов должны быть определены внутри каталога /etc/apache2/sites-available (по крайней мере в дистрибутивах на основе Debian). Поэтому создадим этот файл там. Прежде чем сделать это, следует создать каталог, который будет использоваться как document root, а также создать базовую страницу, которая будет отображаться при открытии сайта:

$ sudo mkdir /var/www/example && echo "Welcome to example!" > /var/www/example/index.html

Теперь можно приступить к настройке виртуального хоста:

<VirtualHost *:80> DocumentRoot /var/www/example ServerName www.example.local </VirtualHost>

Это минимальная конфигурация, необходимая для его запуска. Здесь вы можете увидеть новую директиву

Здесь вы можете увидеть новую директиву ServerName. Это то, что определяет ваш виртуальный хост. Сохраним этот файл как example.conf. Чтобы активировать ваш виртуальный хост, используйте команду a2ensite. Эта команда создаёт символическую ссылку файла в каталоге /etc/apache2/sites-enabled:

$ sudo a2ensite example.conf

После этого следует перезагрузить конфигурацию сервера:

$ sudo systemctl reload apache2.service

Чтобы убедиться, что конфигурация работает, вы должны добавить запись в файл /etc/hosts той машины, с которой вы пытаетесь связаться с сайтом.

$ sudo echo "192.168.122.241 www.example.local" >> /etc/hosts

Без этой строки (и без записи DNS) было бы невозможно связать адрес сервера с именем вашего виртуального хоста, а использование IP-сервера напрямую вместо этого «инициировало» бы виртуальный хост по умолчанию.

С клиентского компьютера, если вы теперь перейдёте к www., вы должны увидеть минимальную страницу, которую настроили выше. example.local

example.local

Настройка SSL

SSL (Secure Sockets Layer) — это технология, которая позволяет нам шифровать данные, связанные с соединением между клиентом и сервером. При использовании SSL-сертификатов HTTPS (Hyper Text Transfer Protocol Secure) заменяет HTTP в URL-адресе.

SSL-сертификаты выдаются центром сертификации и могут быть очень дорогими, однако есть два других способа получить сертификат: создать самозаверяющий сертификат или воспользоваться сервисом Let’s encrypt.

Создаём самоподписанный SSL-сертификат

Создание самозаверенного сертификата — несложная задача. Это может быть удобно, если вы просто хотите получить шифрование. Мы можем создать самозаверяющий сертификат с помощью утилиты OpenSSL:

$ sudo openssl req -x509 \ -days 365 \ -sha256 \ -newkey rsa:2048 \ -nodes \ -keyout example.key \ -out example-cert.pem

Посмотрим, что делает эта команда. Первая опция,

Первая опция, -x509определяет, что формируется сертификат стандарта X509.

С помощью -days мы устанавливаем срок действия сертификата в днях. Следующая опция — -newkey. С её помощью мы создаём новый ключ, в данном случае RSA-ключ размером 2048 бит. В тестовом примере нам не нужно шифровать файл закрытого ключа, поэтому используем -nodes. Если эта опция не указана, файл, в котором хранится ключ, будет защищён паролем, который нужно будет предъявлять каждый раз при перезапуске веб-сервера.

С помощью -keyout и -out мы указываем файл для записи сгенерированного ключа и сертификата соответственно. При запуске команды нам будет предложено ответить на несколько вопросов, после чего будет сгенерирован ключ и сертификат.

Скопируйте сгенерированный ключ и сертификат в каталоги /etc/ssl/private и /etc/ssl/ssl-certs соответственно:

$ sudo cp example-cert.pem /etc/ssl/certs

Сертификат является общедоступным, поэтому не требует специального разрешения.

Теперь ключ:

$ sudo cp example.key /etc/ssl/private

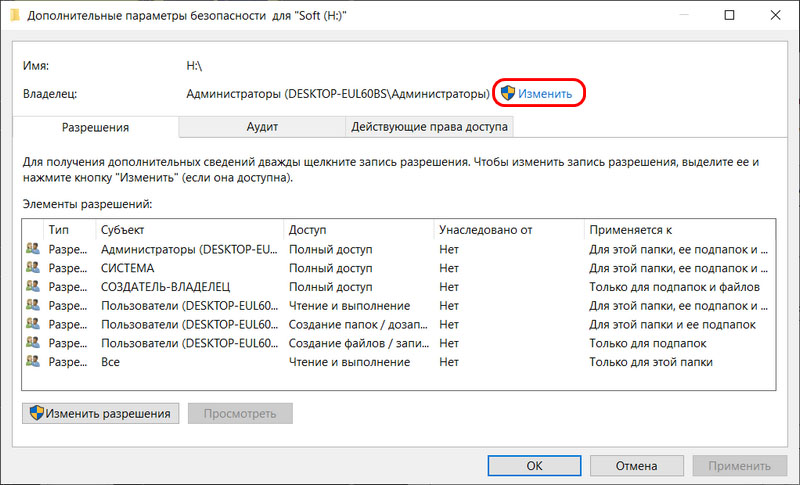

Важно настроить права доступа к файлу ключа. Папка /etc/ssl/private принадлежит root-пользователю и группе ssl-cert, и у неё есть права доступа 710. Это означает, что владелец имеет на неё полные права, а владелец группы может только получить к ней доступ и перечислить её содержимое, но не может дать разрешение другим:

$ ls -ld /etc/ssl/private drwx--x--- 2 root ssl-cert 4096 Mar 16 11:57 /etc/ssl/private

Изменим права доступа к файлу ключа, предоставив владельцу права на чтение и запись, а группе — только для чтения:

$ sudo chown root:ssl-cert /etc/ssl/private/example.key $ sudo chmod 640 /etc/ssl/private/example.key

Теперь, чтобы использовать сертификат, нужно включить модуль SSL с помощью команды a2enmod:

$ sudo a2enmod ssl

Почти всё готово. Теперь пришло время изменить наш виртуальный хост и настроить его следующим образом:

<VirtualHost *:443> DocumentRoot /var/www/example ServerName www.example.local # Enable ssl engine SSLEngine on SSLCertificate /etc/ssl/certs/example-cert.pem SSLCertificateKeyFile /etc/ssl/private/example.key </VirtualHost>

Порт 443 в строке 1 — это порт, используемый для HTTPS (вместо порта 80, используемого для HTTP).

Мы также добавили инструкцию SSLEngine on в строке 6.

Наконец, в строках 8–9 мы определили пути для сертификата и файла ключей, используя инструкции SSLCertificateFile и SSLCertificateKeyFile.

Теперь следуйте инструкциям по открытию порты брандмауэра из начале статьи, но на этот раз чтобы разрешить HTTPS-службу:

$ sudo ufw allow https

Наконец, перезагрузите конфигурацию Apache:

$ sudo systemctl reload apache2

Готово. Теперь, если мы перейдём по адресу https://www.example.local, мы должны увидеть веб-сервер, предупреждающий нас о том, что используемый сертификат небезопасен. Это, однако, признак того, что наш сертификат работает, и трафик между клиентом и сервером будет зашифрован (вам необходимо добавить исключение для сертификата, чтобы использовать его).

Настройка Let’s encrypt

Альтернатива коммерческим и самозаверенным сертификатам — «Let’s encrypt». Это бесплатный, автоматизированный и открытый центр сертификации. Его цель — дать возможность автоматически получить сертификат, которому доверяет браузер, без какого-либо вмешательства человека.

Для этого используется протокол ACME (certificate management agent), который запускается на сервере.

Чтобы получить сертификат, вы должны подтвердить, что у вас есть контроль над доменом, для которого вы хотите его использовать. Если у вас нет доступа к shell на сервере, нужно связаться с вашим поставщиком услуг, чтобы активировать сертификат от вашего имени, но, возможно, на панели конфигурации сервиса есть специальный раздел.

Если же у вас есть доступ к shell, необходимо установить клиент certbotACME.

Для установки Certbot на Ubuntu 18.04 достаточно запустить:

$ sudo apt-get update && apt-get install certbot python-certbot-apache

Пакет Certbot поставляется с модулем systemd timer, который будет запускать Certbot два раза в день, чтобы поддерживать сертификат в актуальном состоянии. Получить сертификат довольно просто:

Получить сертификат довольно просто:

$ sudo certbot --apache -m -d

Очевидно, чтобы это работало, домен должен правильно указывать на ваш общедоступный IP-адрес. Certbot предложит вам несколько вопросов для настройки конфигурации, и, если всё пойдёт хорошо, сертификат и ключ будут сохранены в каталоге /etc/letsencrypt/live/. Просто настройте файл виртуального хоста, чтобы указать на них, и всё готово.

Как обезопасить сервер Apache

Основные средства защиты

Установка Fail2ban на Ubuntu Server 18.04

Если вы хотите обезопасить свой сервер Ubuntu, первое, что вы должны сделать, — это установить систему обнаружения вторжений Fail2ban.

Fail2ban отслеживает определённые файлы журналов (в /var/log) на предмет неудачных попыток входа или автоматических атак на сервер. Когда обнаруживается попытка компрометации с IP-адреса, Fail2ban блокирует его, добавляя новую цепочку в iptables и предотвращая доступ или дальнейшую атаку на сервер.

Fail2ban настолько легко установить и использовать, что его можно рассматривать как простое и универсальное решение для всех серверов Linux.

Установить его просто. Войдите в свой сервер Ubuntu и обновите его при необходимости. Обратите внимание, что если в этом процессе обновлено ядро, сервер нужно перезагрузить, поэтому выберите время, когда перезагрузка возможна. Чтобы обновить сервер, введите следующие команды:

sudo apt-get update sudo apt-get upgrade

После выполнения команд при необходимости перезагрузите сервер.

Установить Fail2ban можно с помощью одной команды:

sudo apt-get install -y fail2ban

Проверьте установленную версию:

fail2ban-server --version

После этого Fail2ban готов к работе. Запустить и включить сервис можно так:

sudo systemctl start fail2ban sudo systemctl enable fail2ban

Настройка jail

Настроим его для попыток входа по SSH. В каталоге /etc/fail2ban вы найдёте файл jail.. Не редактируйте его. Вместо этого создайте новый файл  conf

confjail.local, который переопределит любые подобные настройки в jail.conf. Новая конфигурация будет отслеживать /var/log/auth.log, использовать фильтр sshd fail2ban, устанавливать для порта SSH значение 22 и устанавливать максимальное количество попыток — 3. Для этого выполните команду:

sudo nano /etc/fail2ban/jail.local

В новый файл вставьте следующее содержимое:

[sshd] enabled = true port = 22 filter = sshd logpath = /var/log/auth.log maxretry = 3

Сохраните и закройте его. Перезапустите Fail2ban с помощью команды:

sudo systemctl restart fail2ban

На этом этапе, если кто-либо попытается войти на ваш сервер Ubuntu через SSH и эта попытка 3 раза завершится ошибкой, он не сможет больше войти, поскольку iptables заблокирует IP-адрес.

Тестирование и разблокирование

Вы можете проверить, работает ли jail, намеренно провалив три попытки входа на сервер через SSH. После третьей неудачной попытки соединение будет зависать. Нажмите Ctrl+C, чтобы выйти, а затем попытайтесь вернуться по SSH на сервер. Вы больше не сможете использовать SSH на этом сервере с того IP-адреса, который вы использовали.

После третьей неудачной попытки соединение будет зависать. Нажмите Ctrl+C, чтобы выйти, а затем попытайтесь вернуться по SSH на сервер. Вы больше не сможете использовать SSH на этом сервере с того IP-адреса, который вы использовали.

Затем вы можете разблокировать свой тестовый IP-адрес с помощью следующей команды:

sudo fail2ban-client set sshd unbanip ip_address

Где ip_address — запрещённый IP-адрес.

Теперь вы снова можете войти.

Модуль mod_evasive

Ещё одна отличная утилита для обнаружения и блокировки IP-адресов, которые используются при атаке типа «отказ в обслуживании». Модуль помещает подозрительные IP-адреса во временный чёрный список и сохраняет их там, если они продолжают подозрительно себя вести.

Благодаря простоте настройки и эффективность он стал одним из любимых инструментов защиты систем Apache. Если вы хотите защитить свой сайт без затрат, можете также использовать его.

Установка mod_evasive в Ubuntu

Введите команду:

# apt-get update

Затем установите вспомогательную утилиту:

sudo apt-get install apache2-utils

Чтобы установить модуль mod_evasive в Ubuntu, введите следующее:

# apt-get install libapache2-mod-evasive

Настройка mod_evasive

Как и большинство программных пакетов Linux, mod_evasive управляется файлом конфигурации.

Откройте его в текстовом редакторе с помощью следующей команды:

sudo nano /etc/apache2/mods-enabled/evasive.conf

Найдите запись:

#DOSEmailNotify [email protected]

Знак # помечает это как комментарий. Удалите его, затем замените [email protected] своим адресом электронной почты. Используйте ту, которой вы постоянно пользуетесь — именно сюда будут отправляться оповещения.

Отредактируйте файл журнала, чтобы он выглядел следующим образом:

Сохраните и выйдите, затем перезагрузите Apache:

sudo systemctl reload apache2

Тестирование mod_evasive

Пришло время проверить, правильно ли работает модуль.

Используйте скрипт test.pl. Его сценарий расположен по этому адресу:

/usr/share/doc/libapache2-mod-evasive/examples/test.pl.

Для его запуска примените эту команду:

perl /usr/share/doc/libapache2-mod-evasive/examples/test.pl

Вывод должен выглядеть таким образом:

Параметры и настройки

DOSSystemCommand

Вы, возможно, заметили, что эта опция была помечена как комментарий и отключена. Она позволяет указать системную команду, которая будет выполняться при добавлении IP-адреса в чёрный список. Вы можете использовать её, чтобы запустить команду для добавления IP-адреса в брандмауэр или IP-фильтр.

Она позволяет указать системную команду, которая будет выполняться при добавлении IP-адреса в чёрный список. Вы можете использовать её, чтобы запустить команду для добавления IP-адреса в брандмауэр или IP-фильтр.

DOSHashTableSize

Увеличьте значение для более загруженных веб-серверов. Опция выделяет пространство для выполнения операций поиска. Увеличение размера улучшает скорость за счёт памяти.

DOSPageCount

Количество запросов для отдельной страницы, после которого адрес помещается в чёрный список. В примере стоит 2, но это достаточно маленькое (и агрессивное) значение. Увеличьте его, чтобы уменьшить количество ложных срабатываний.

DOSSiteCount

Общее количество запросов на один и тот же сайт по одному и тому же IP-адресу. По умолчанию установлено значение 50. Вы можете увеличить его до 100, чтобы уменьшить количество ложных срабатываний.

DOSPageInterval

Количество секунд для DOSPageCount. По умолчанию значение равно 1 секунде. Это означает, что если вы не измените его, запрос 2 страниц за 1 секунду временно поместит IP-адрес в чёрный список.

DOSSiteInterval

Как и DOSPageInterval, он определяет количество секунд, которые отслеживает DOSSiteCount. По умолчанию это значение равно 1 секунде, то есть если один IP-адрес запрашивает 50 ресурсов на одном и том же веб-сайте за одну секунду, он будет временно помещён в чёрный список.

DOSBlockingPeriod

Время, в течение которого IP-адрес остаётся в чёрном списке. По умолчанию установлено 10 секунд, но вы можете изменить его на любое значение, которое вам нравится.

DOSLogDir

По умолчанию он настроен на запись журналов в /var/log/mod_evasive. Эти журналы можно просмотреть позже, чтобы оценить поведение клиента.

Белые IP-адреса

Эта опция по умолчанию не включена в файл evasive.conf.

Откройте файл для редактирования и добавьте следующую строку:

DOSWhitelist ваш_IP_адрес

Подставьте IP-адрес, который хотите добавить в белый список. Нужно указывать только одну запись в строке. Обычно список используется для доверенных клиентов, которые обмениваются с вашим сайтом большим количеством данных. Этот инструмент хорош для обнаружения ботов и скриптов. Если есть боты или сценарии, которые вы хотите разрешить, можете внести их.

Этот инструмент хорош для обнаружения ботов и скриптов. Если есть боты или сценарии, которые вы хотите разрешить, можете внести их.

Обязательно сохраните файл и выйдите из него, а затем перезагрузите службу Apache перед тестированием любого из этих параметров.

DNS Injection

Спам из веб-форм не только распространён, но и является быстрым способом внести домен в чёрный список подобный Spamhaus. Чтобы предотвратить подобное, вам нужно добавить ещё один модуль в Apache.

В терминале введите:

sudo apt-get -y install libapache2-mod-spamhaus

После завершения установки введите команду:

sudo touch /etc/spamhaus.wl

Далее откройте файл /etc/apache2/apache2.conf (используя sudo и ваш любимый текстовый редактор) и добавьте в конец вашего файла конфигурации блок:

<IfModule mod_spamhaus.c> MS_METHODS POST, PUT, OPTIONS, CONNECT MS_WhiteList /etc/spamhaus.wl MS_CacheSize 256 </IfModule>

Сохраните файл apache2. и перезапустите Apache, чтобы новый модуль вступил в силу. conf

conf

Slowloris

В Apache есть модуль для предотвращения подобных DOS-атак. Вот как это работает. Откройте окно терминала. Введите команду:

sudo apt-get -y install libapache2-mod-qos

После завершения установки проверьте конфигурацию в /etc/apache2/mods-available/qos.conf, чтобы убедиться, что она идеально соответствует вашим потребностям. После настройки модуля (при необходимости) перезапустите Apache.

Дополнительные средства защиты

Скрыть версию сервера

Это одно из первых соображений, поскольку вы не хотите показывать, какую версию веб-сервера вы используете. Её разоблачение означает, что вы помогаете хакеру ускорить процесс разведки.

Перейдите в папку:

$ Web_Server/conf

Измените httpd.conf с помощью редактора. Добавьте следующую директиву и сохраните httpd.conf:

ServerTokens Prod ServerSignature Off

Перезапустите Apache.

ServerSignature удалит информацию о версии со страницы.ServerTokens изменит заголовок только на рабочий, т. е. Apache.

Защита от атаки Clickjacking

Атака данного типа позволяет злоумышленнику выполнить клик на сайте-жертве от имени легитимного посетителя.

Чтобы обезопасить свой веб-сервер, вам нужно использовать заголовок «X-FRAME-OPTIONS»

Вы можете сделать это, отредактировав файл apache2.conf.

sudo nano /etc/apache2/apache2.conf

Добавьте следующую строку внутри Directory /var/www/html/:

Header always append X-Frame-Options SAMEORIGIN

Сохраните файл и перезапустите Apache.

sudo /etc/init.d/apache2 restart

Теперь попробуйте открыть веб-браузер для доступа к веб-серверу. Проверьте заголовки ответа HTTP в firebug. Вы должны увидеть X-Frame-Options.

Защита от атаки XSS

XSS (англ. Cross-Site Scripting — «межсайтовый скриптинг») является одной из наиболее распространённых атак на уровне приложений.

Вы можете защититься от неё, отредактировав файл конфигурации Apache.

sudo nano /etc/apache2/apache2.conf

Добавьте следующую строку внутри Directory /var/www/html/:

Header set X-XSS-Protection "1; mode=block"

Заключение

Мы рассмотрели установку и настройку, а также все наиболее важные способы защиты сервера Apache, и теперь вы можете полноценно приступить к изучению его работы на практике.

Вадим Сычёв

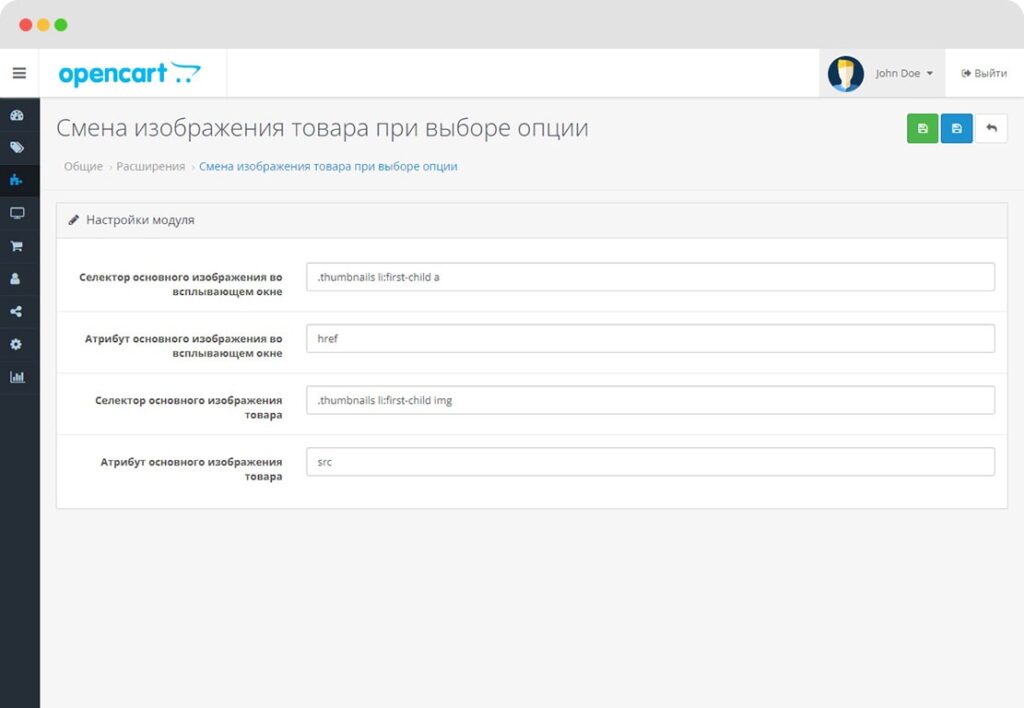

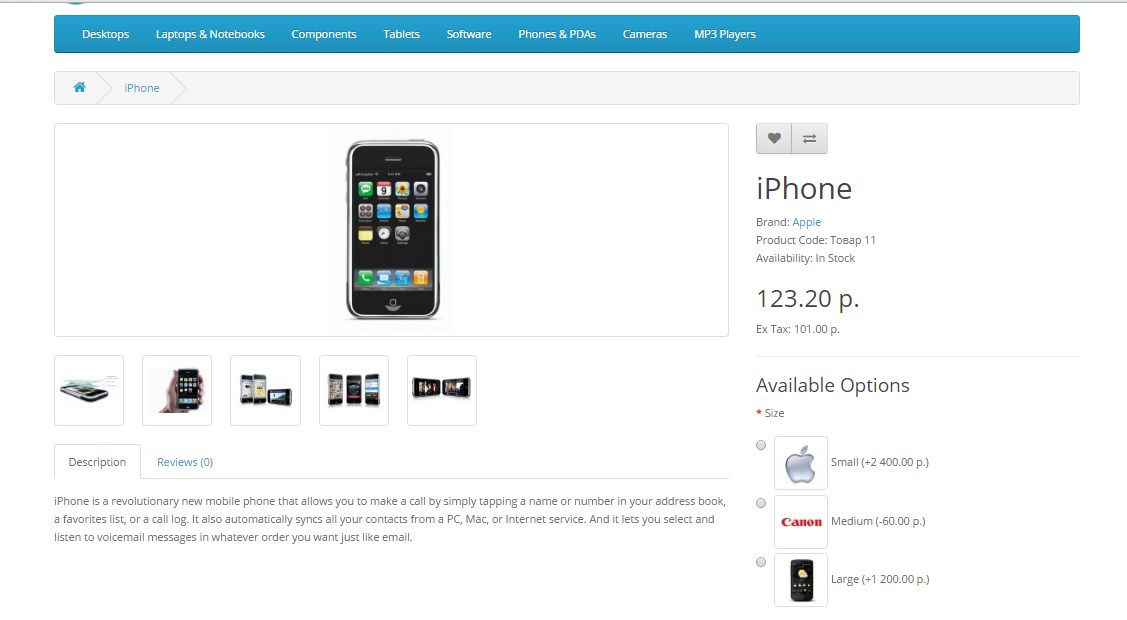

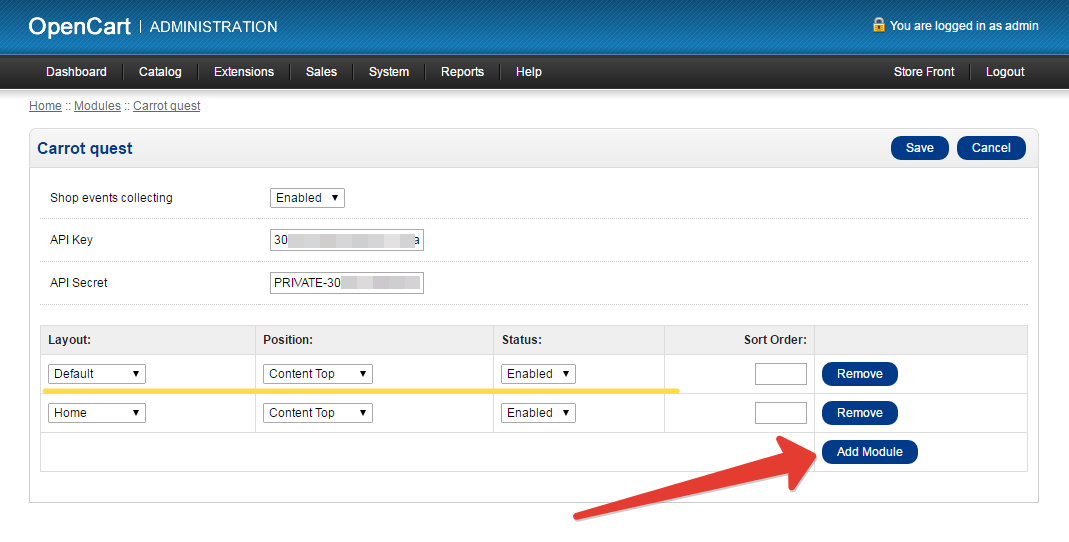

Модуль безопасности Opencart | Брандмауэр веб-приложений

Когда безопасность данных веб-сайта Opencart является проблемой, то что может быть лучше брандмауэра веб-приложений!

Безопасность брандмауэра веб-приложений: что это такое?

Из-за непрекращающихся киберпреступлений и сценариев кражи данных предприниматели ищут чрезвычайно надежную защиту данных своего веб-сайта.

Это обязательный аспект, иначе владельцы магазинов могут потерять свои данные из-за хакеров, что принесет им огромные потери с точки зрения доходов, а также отношения клиентов.

В то же время хорошей идеей может быть защита веб-сайта Opencart с помощью WAF или брандмауэра веб-приложений.

Кроме того, он заботится обо всех данных, передаваемых туда и обратно, и защищает их от кражи данных и злонамеренных действий.

Начните свою безголовую электронную коммерцию

прямо сейчас. Читать далее

Поэтому, принимая во внимание аспекты бенефициаров, у нас есть модуль безопасности брандмауэра веб-приложений Opencart (WAF), который реализует функции WAF.

Модуль безопасности Opencart Web Application Firewall (WAF) облегчает процесс двухфакторной аутентификации для администратора, клиентов и аффилированных пользователей.

Кроме того, владельцы магазинов могут заблокировать IP-адреса или страны. Следовательно, любое лицо, пытающееся получить доступ к данным с запрещенным IP-адресом или страной, не сможет получить к ним доступ.

Таким образом, онлайн-компаниям необходимо внедрить функцию безопасности WAF, тем самым повысив безопасность веб-сайтов и данных своих клиентов.

Кроме того, это поможет обеспечить удержание клиентов и увеличить доход за счет сравнительно более высокой конверсии продаж.

Примечание:

1. Этот модуль поддерживает все шаблоны и темы, включая тему журнала.

2. Кроме того, Opencart Web Application Firewall (WAF) Security поддерживает функцию Multi-Store по умолчанию Opencart.

Посмотрите видеоруководство ниже, чтобы понять рабочий процесс плагина:

Возможности

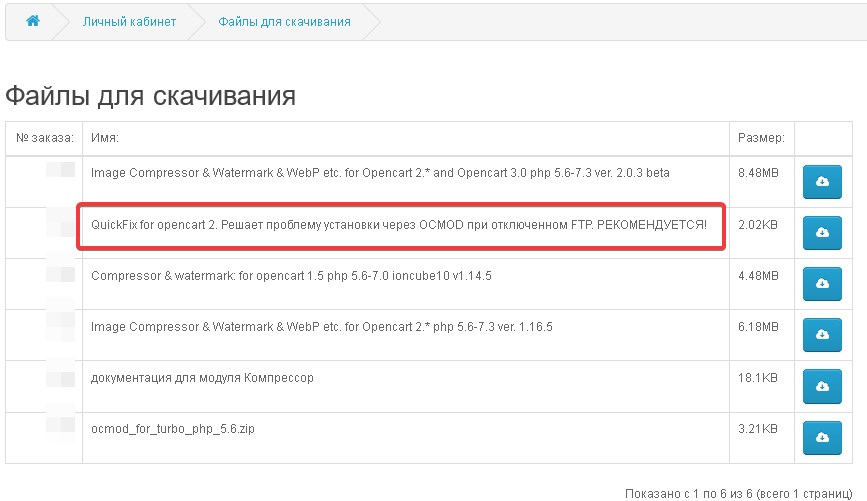

Установка

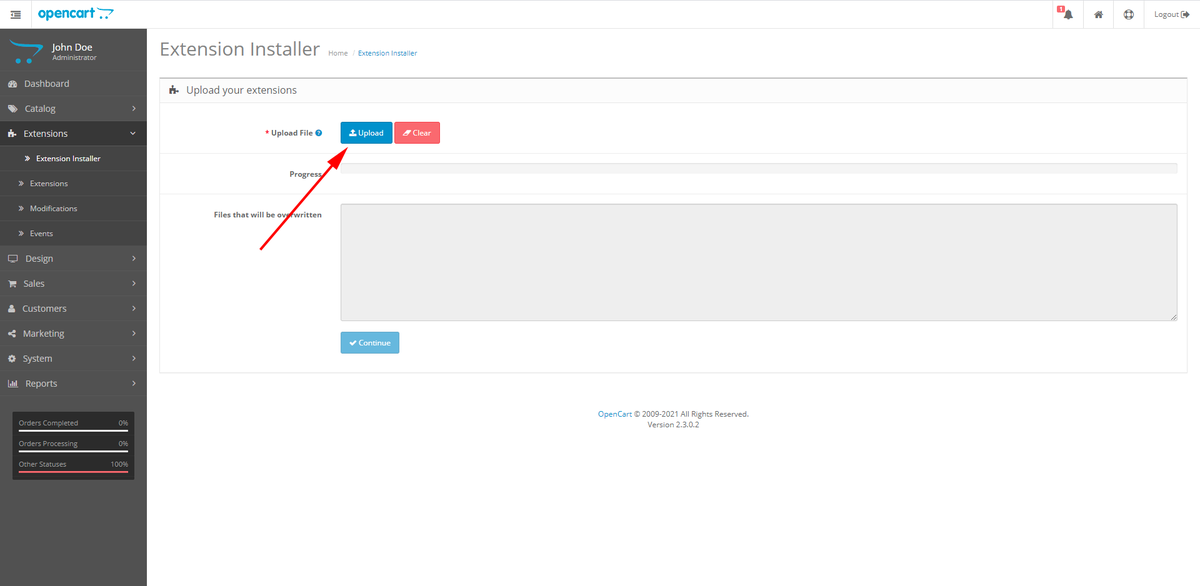

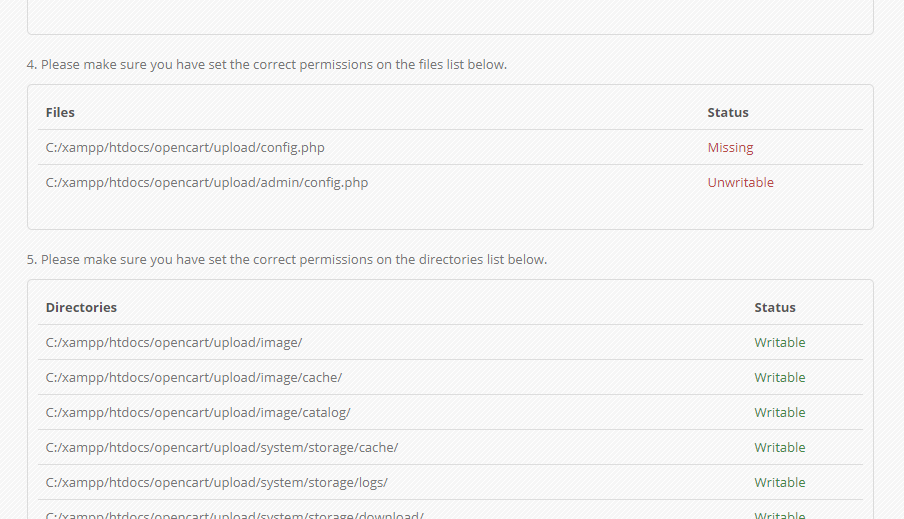

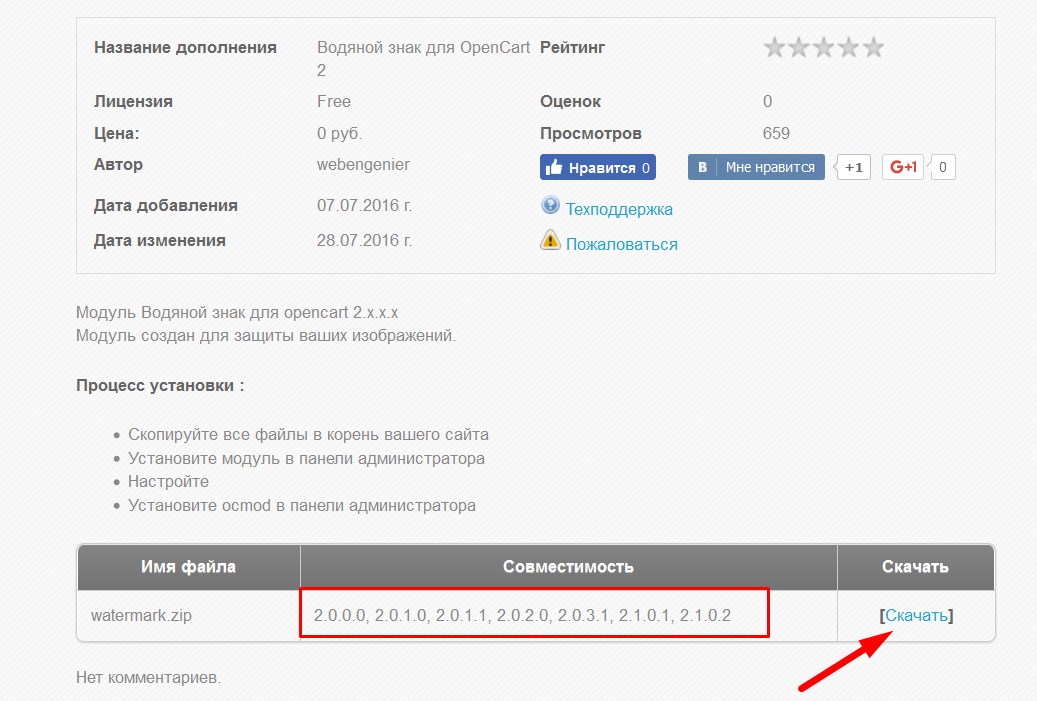

Загрузить файлы

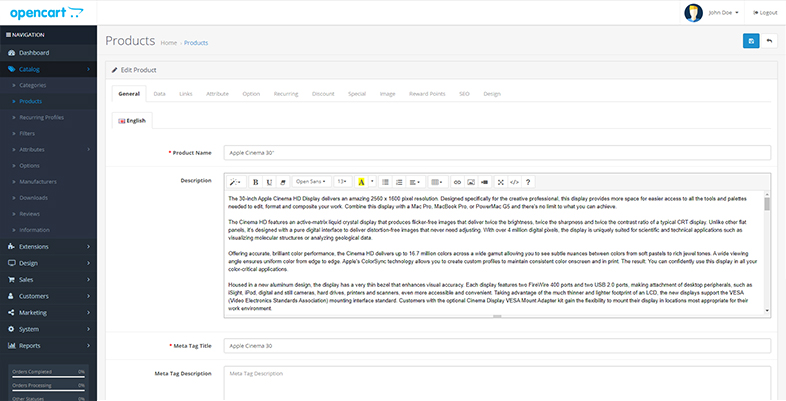

Сначала распакуйте загруженный zip-файл. После этого откройте правильную папку версии Opencart. Согласно версии Opencart, установленной в вашей системе.

Далее загрузите admin, каталог и system в корневой каталог Opencart.

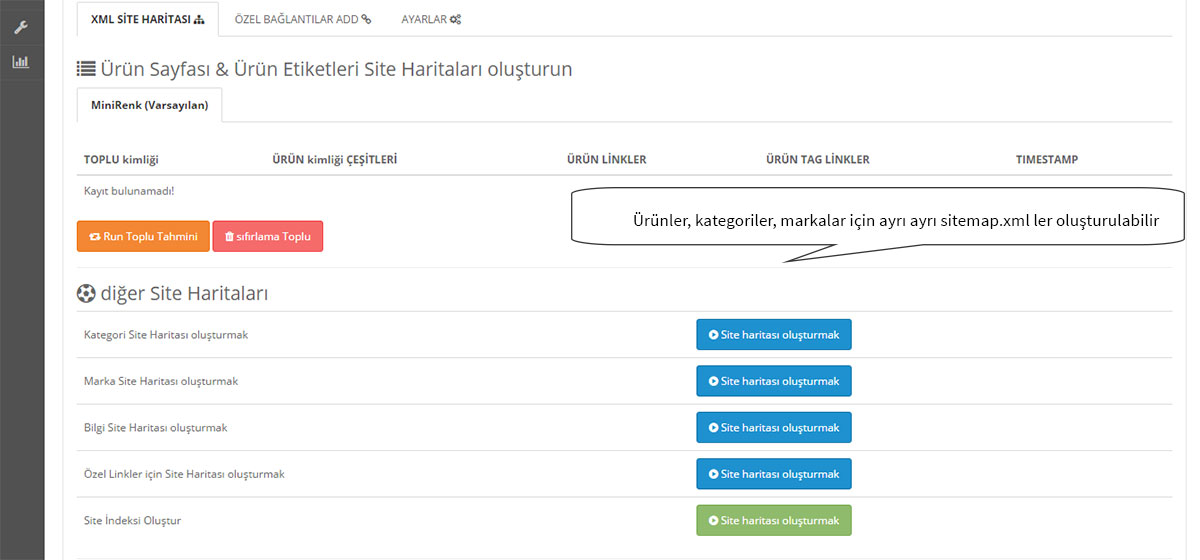

Обновить модификации

Пользователь может перемещаться по Расширения > Модификации . Теперь нажмите кнопку Refresh , как показано на снимке экрана ниже.

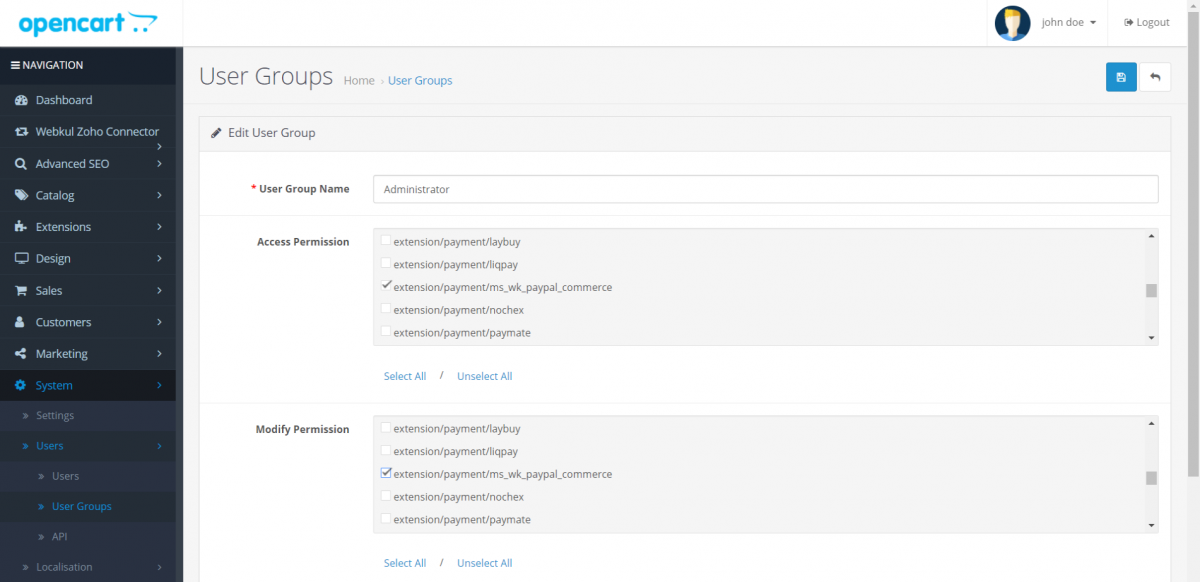

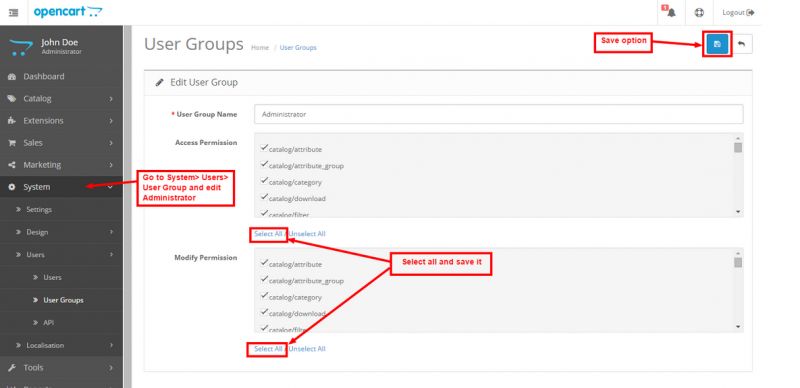

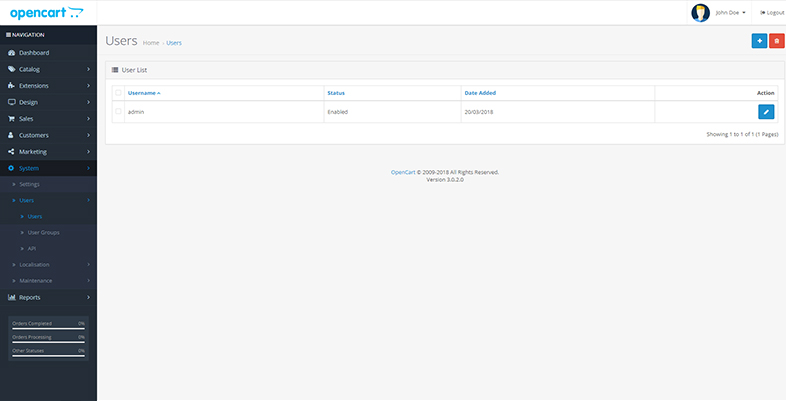

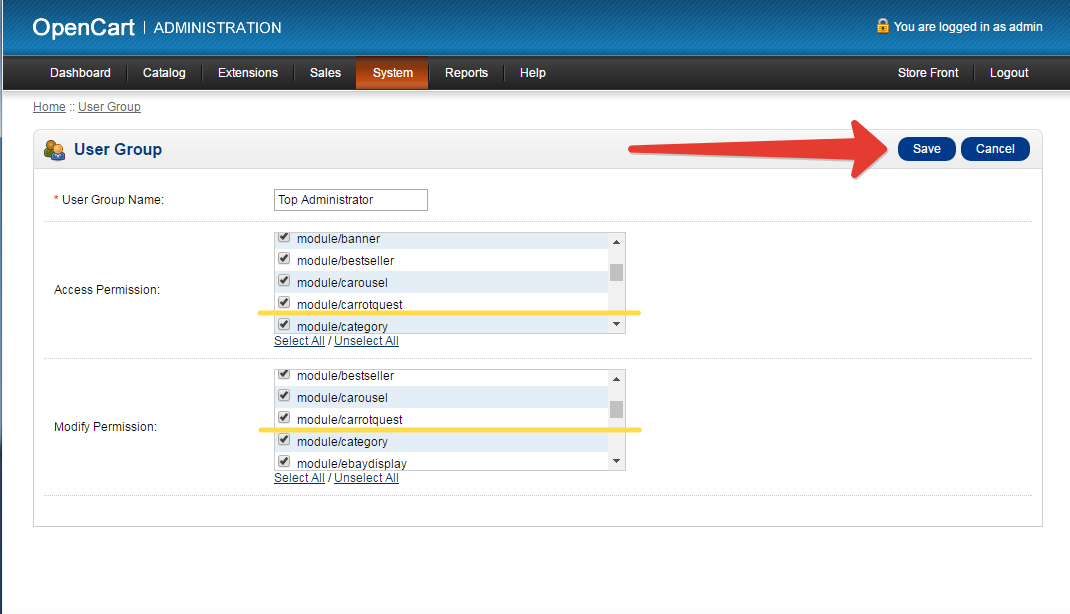

Редактировать группы пользователей

После этого перейдите в Система > Пользователи > Группы пользователей . Затем отредактируйте « Администратор ». Нажмите Выбрать все для разрешения доступа и разрешения на изменение и Сохранить .

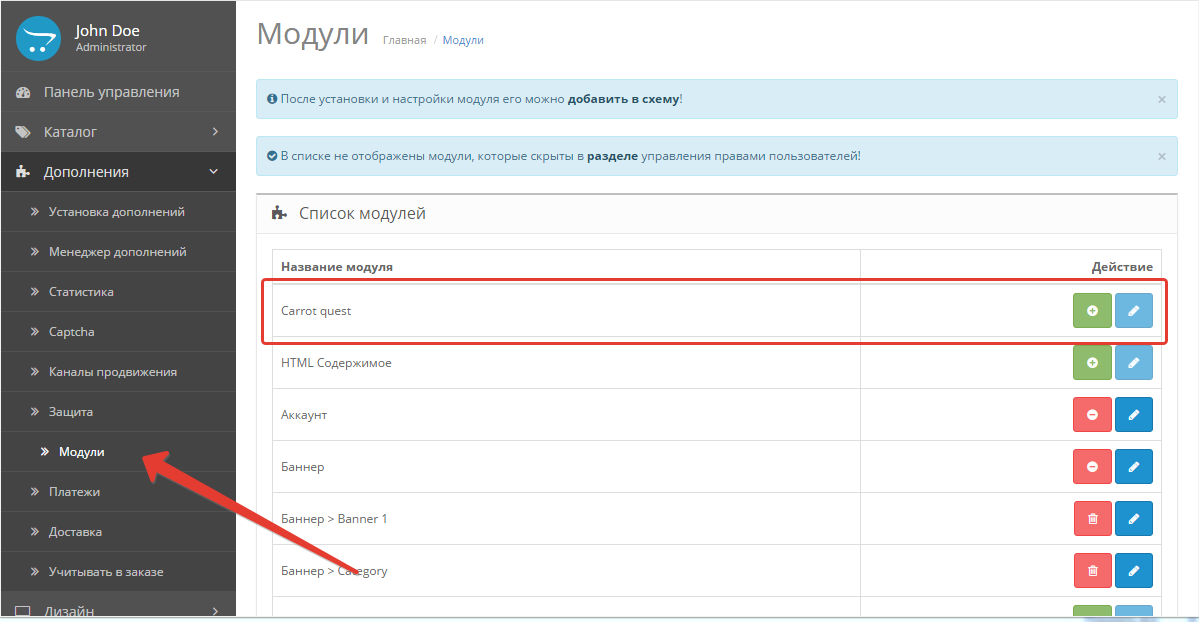

Установить

Теперь перейдите к Extensions > Modules . Найдите Webkul WAF Security из списка. Нажмите кнопку Установить , как показано на снимке экрана ниже.

Получение ключей API Google Recaptcha

Чтобы получить ключи API Google Recaptcha, пользователь должен выполнить следующие шаги:

Шаг 1 :

- Во-первых, перейдите на страницу Google reCAPTCHA и нажмите на кнопку ReCAPTCHA справа.

Шаг 2 :

- Для входа в систему у пользователя должна быть учетная запись Google .

0021 и нажмите кнопку Next , чтобы продолжить.

0021 и нажмите кнопку Next , чтобы продолжить.

Шаг 3 :

В результате откроется показанная ниже страница, где пользователю необходимо:

- Введите метку , которая позволит легко идентифицировать сайт в будущем.

- Выберите тип reCAPTCHA как – reCAPTCHA V2.

- Введите имя домена (при регистрации domain.com также регистрируется subdomain.domain.com), где пользователь хочет его использовать.

- Примите Условия использования reCAPTCHA , установив соответствующий флажок.

- Наконец, нажмите кнопку Зарегистрировать .

Шаг 4 :

- Следовательно, пользователь получит Ключ сайта ReCaptcha и Секретный ключ .

Конфигурации модулей: Брандмауэр веб-приложений

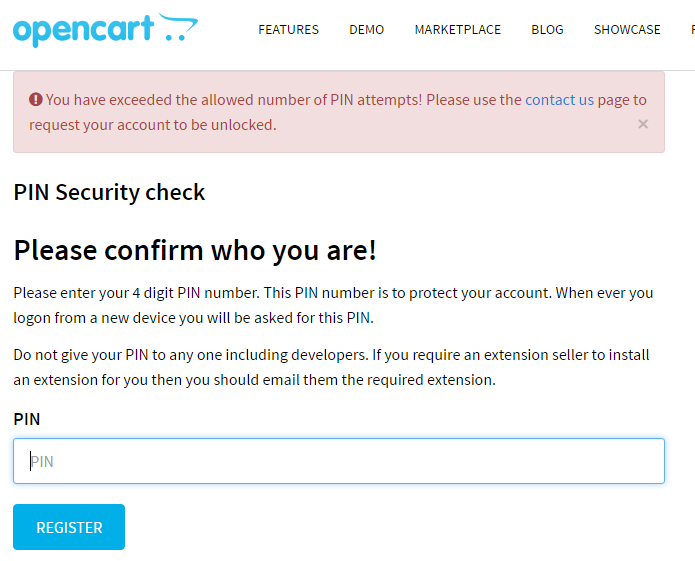

Когда администратор пытается войти в систему, появляется всплывающее окно для Webkul WAF Security 2factor Authentication 9появится 0021.

Он включает QR-код , , который администратор должен отсканировать с помощью Google Authenticator на смартфоне, чтобы войти в систему. панель администратора.

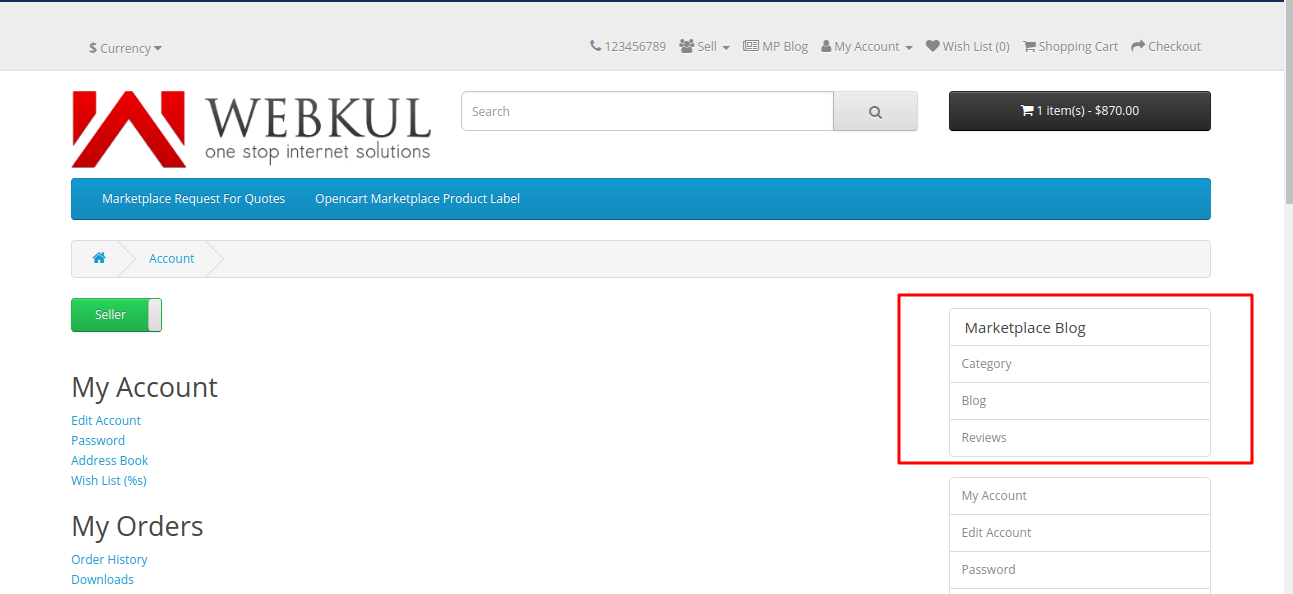

Следующие пункты подменю в пункте меню WAP Security :

– Конфигурация модуля WAF

– Безопасность WAF:

- Блокировка IP

- Запрет страны

- Журнал грубой силы

- Разрешение каталога

Конфигурация модуля WAP

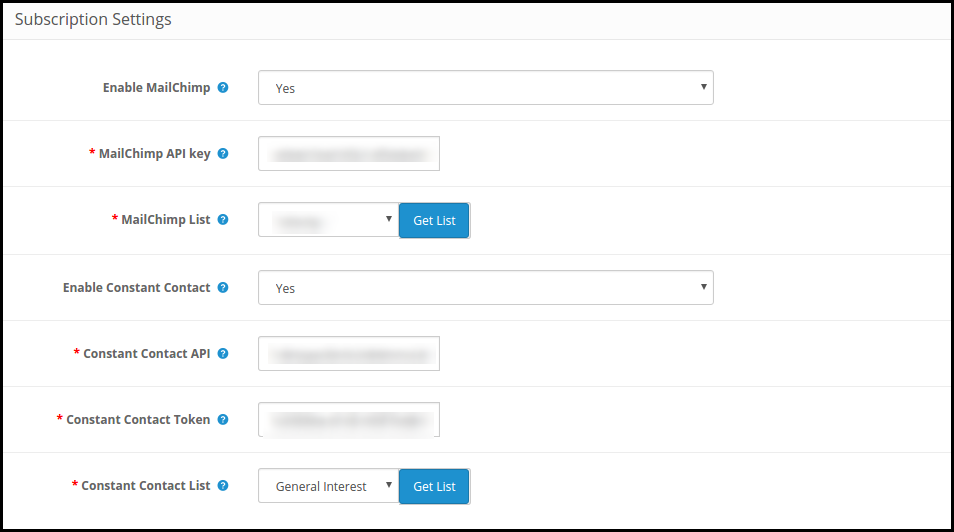

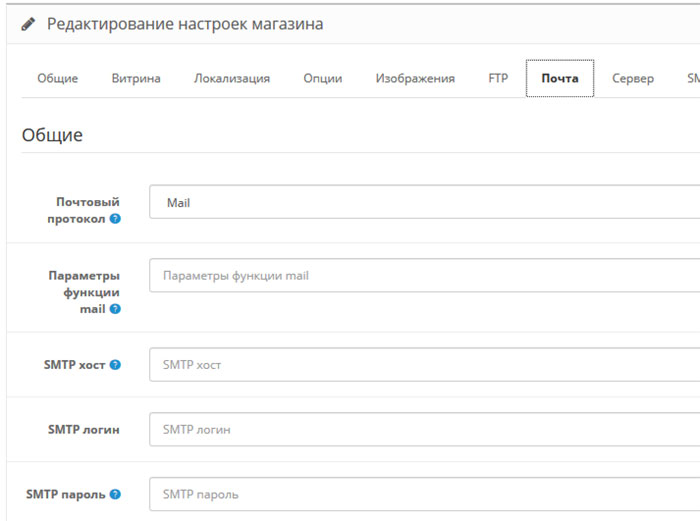

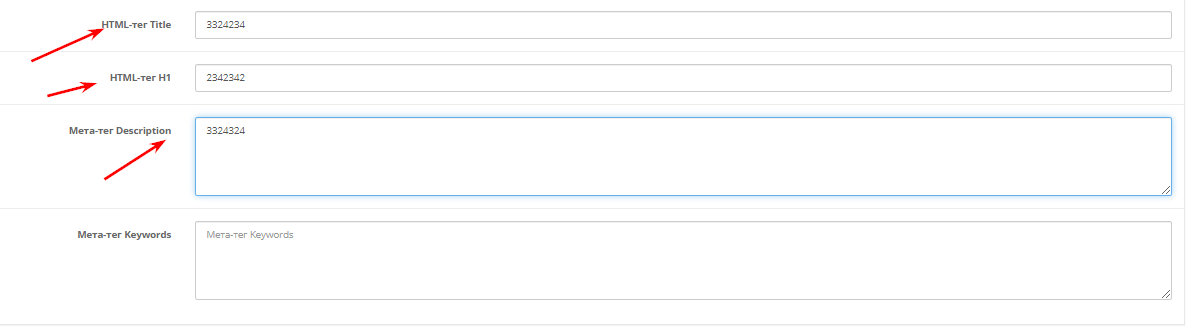

Первоначально администратор должен настроить вкладки Общие, Ключи API и Почта в разделе Конфигурация модуля WAP.

Давайте подробно рассмотрим конфигурацию каждой вкладки по отдельности.

Общие Вкладка :

Администратор настроит такие поля, как Статус, параметр Recaptcha для входа администратора, количество разрешенных неудачных попыток, проверка неверного пароля и т. д.

д.

Статус: Администратор устанавливает статус задачи как включенной.

Параметр Recaptcha для входа администратора: Администратор может включить параметр Recaptcha, который отображается после неудачного количества попыток.

Количество разрешенных неудачных попыток: Администратор определяет значение для разрешенных неудачных попыток.

Оценка достоверности злоупотребления IP-адресом пользователя и клиента: Администратор определяет значение для этого поля, которое является минимальным значением для проверки оценки злоупотребления IP-адресом пользователя/клиента.

- Если AbuseConfidenceScore больше этого значения, пользователь не может войти в систему.

Страницы отображения Рекапчи: Страницы, на которых должна отображаться Рекапча.

Проверка ненадежного пароля: Если эта функция включена, она сработает, если клиент склонен добавлять слабый пароль при регистрации.

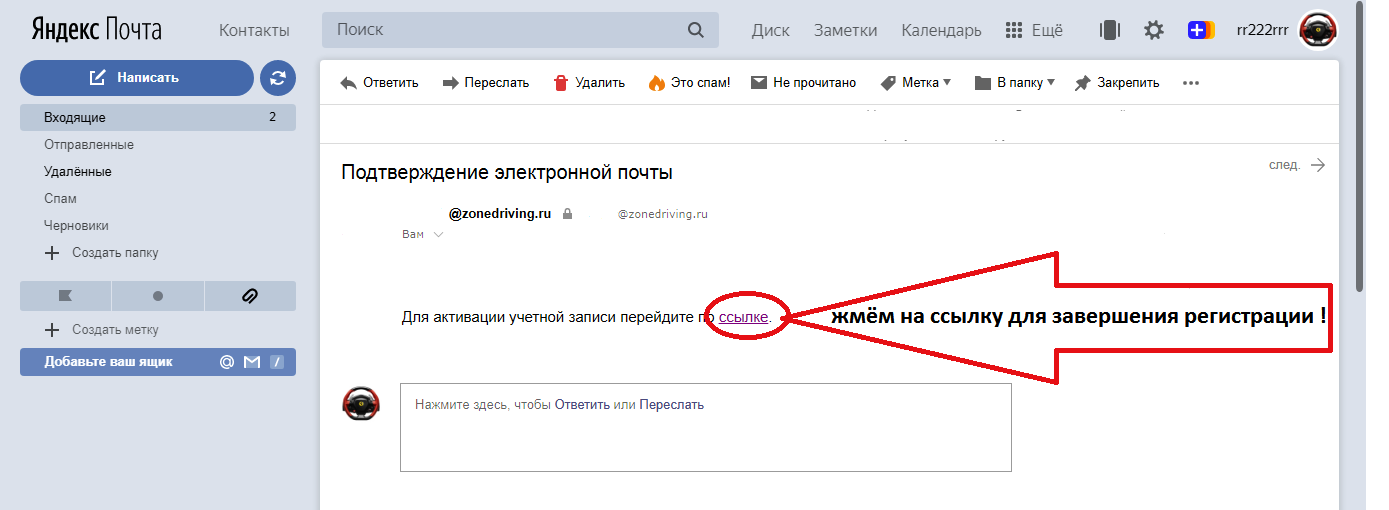

Проверка электронной почты перед регистрацией: Если включено, перед регистрацией любого клиента требуется проверка электронной почты.

Двухфакторная проверка Google для администраторов: Если включено, администратор будет проходить двухфакторную проверку при входе в систему. вход в систему.

Вкладка «Ключи API»:

После этого администратор установит конфигурации на вкладке «Ключи API» . Администратор должен будет получить сайт Google Recaptcha и секретный ключ.

Конфигурации вкладки API Keys могут быть установлены следующим образом:

Ключ сайта Google Recaptcha: Администратор соберет его с веб-сайта Google.

Секретный ключ Google Recaptcha: Получено с веб-сайта Google.

Ключ API AbuseIPdb: Получено с веб-сайта AbuseIPdb. Нажмите здесь, чтобы получить то же самое.

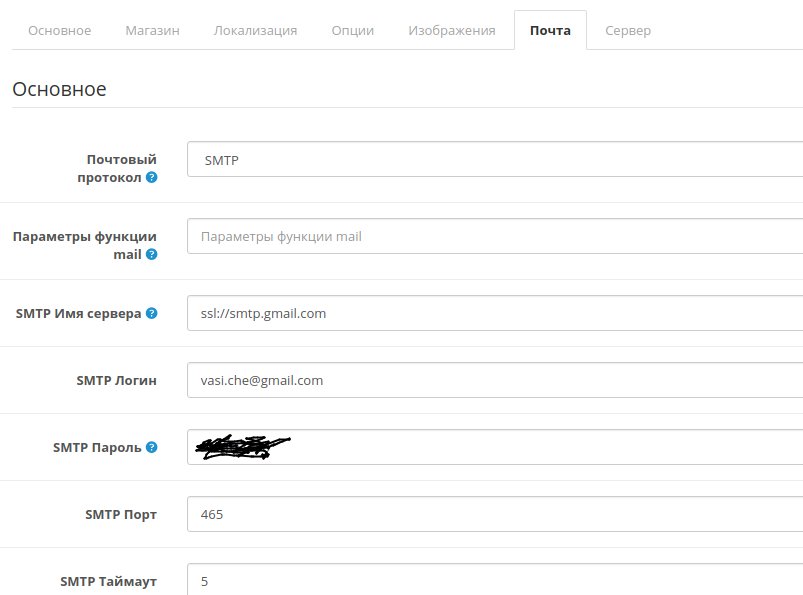

Вкладка Почта:

Третья вкладка — это вкладка Почта , в которой должны быть настроены следующие вкладки:

- Уведомление о новом файле

- Уведомление о входе в систему

- Другое уведомление

- Уведомление по электронной почте о регистрации

- Почтовая информация

Конфигурации каждой вкладки указаны ниже:

Уведомление о новом файле

На этой вкладке администратор настраивает такие поля, как «Добавить уведомление о новом файле», «Расширения файлов», «Добавить тему уведомления о новом файле» и т. д.

Конфигурации поля установлены следующим образом:

Уведомление о добавлении нового файла: Если включено, администратор должен получать уведомление при добавлении любого нового файла.

Расширения файлов: Администратор определяет разрешенные расширения файлов в этом поле.

Добавление темы уведомления о новом файле: Администратор определяет тему уведомления о новом файле.

Добавить уведомление о новом файле Описание: Описание уведомления о новом файле.

Уведомление о входе

Администратор настроит такие поля, как Статус уведомления о входе администратора, Тема уведомления о входе администратора, Описание уведомления о входе администратора и т. д.

Настройки вкладки Уведомление о входе следующие:

Уведомление о входе администратора:

- Статус: Установите статус уведомления о входе администратора как включенный.

- Тема: Администратор добавляет тему для уведомления о входе

- Описание: Описание уведомления о входе администратора.

Уведомление о входе в каталог:

- Статус: Администратор устанавливает статус уведомления о входе в каталог как включенный.

- Тема: Тема уведомления о входе.

- Описание: Описание уведомления о входе администратора.

Другое уведомление

На этой вкладке администратор настроит такие поля, как сброс текущего пароля администратора, вошедшего в систему, сброс статуса уведомления о пароле и т. д.

Впоследствии конфигурации вкладки Другие уведомления устанавливаются следующим образом:

Сбросить текущий пароль администратора, вошедшего в систему: Если этот параметр включен, текущий пароль администратора будет сброшен.

Статус уведомления о сбросе пароля: При включении этого поля всем пользователям и клиентам будет отправлено уведомление о сбросе пароля.

Тема уведомления о сбросе пароля администратора: Тема уведомления о сбросе пароля администратора.

Уведомление о сбросе пароля администратора Описание: Описание уведомления о сбросе пароля администратора.

Тема уведомления о сбросе пароля для клиента: Тема уведомления о сбросе пароля для клиента.

Уведомление о сбросе пароля покупателем Описание: Описание уведомления о сбросе пароля покупателем.

Администратор отправляет уведомления для сброса паролей администраторам и клиентам в случае подозрительных действий.

Уведомление по электронной почте о регистрации

Администратор настроит следующие поля: Статус проверки электронной почты регистрации, Тема проверки электронной почты регистрации, Статус проверки электронной почты регистрации и т. д. установлены следующим образом:

Подтверждение электронной почты для регистрации

- Статус: Если эта функция включена, по мере регистрации клиентов будет отправляться письмо с подтверждением электронной почты.

- Тема: Укажите тему для поля проверки электронной почты при регистрации.

- Описание: Задайте описание для поля проверки электронной почты при регистрации.

Информация о почте:

Администратор может выбрать коды для написания шаблонов электронной почты из данного списка.

Запрет IP-адресов безопасности WAF

При настройке Конфигураций модуля WAF администратору необходимо настроить параметр подменю Запрет IP-адресов безопасности WAF.

При выборе пункта подменю WAF Security IP Ban администратор найдет WAF Security IP Ban List , как показано на рисунке ниже.

Кроме того, администратор может включить или отключить любой IP в любой момент времени.

- Если какие-либо пользователи, желающие войти в систему, имеют такой же IP-адрес, который отключен администратором, они не могут войти в систему.

Чтобы включить любой IP-адрес, администратор должен выбрать IP-адреса из списка, как показано ниже.

Следовательно, чтобы включить IP-адреса, администратору нужно будет нажать кнопку 9.0020 большой палец вверх в правом верхнем углу страницы блокировки IP-адресов безопасности WAF, как показано на рисунке ниже:

При нажатии кнопки большого пальца вверх появляется сообщение «Успех: IP успешно включен!» будет отображаться, и статус соответствующих IP-адресов изменится на «Включено», как показано на изображении ниже:

Аналогично, администратор может даже отключить включенные IP-адреса, нажав кнопку большого пальца вниз в правом верхнем углу WAF Security. Страница блокировки IP .

Запрет страны безопасности WAF

После этого администратору необходимо настроить параметр Запрет страны безопасности WAF .

При нажатии пункта подменю Запрет страны безопасности WAF администратор перенаправляется на страницу запрета безопасности WAF в стране, как показано на рисунке.

Администратор найдет список запрещенных стран WAF Security, , где администратор может включить или отключить страну (страны) в любой момент времени.

- Если какие-либо пользователи, желающие войти в систему, принадлежат к отключенной стране, они не могут войти в систему.

Таким образом, чтобы включить любую страну (страны), администратор должен будет выбрать страны, чей статус отключен, из списка, как показано ниже.

Чтобы включить страны, администратор должен будет щелкнуть параметр «большой палец вверх» в правом верхнем углу страницы «Запрет страны безопасности WAF», как показано на рисунке ниже: Кнопка , сообщение «Успех: страна успешно включена!» отобразится, и статус соответствующих стран изменится, как показано на изображении ниже.

Аналогично, администратор также может отключить включенные страны, щелкнув кнопку большого пальца вниз в правом верхнем углу страницы запрета страны безопасности WAF .

Журнал грубой силы безопасности WAF

Далее, следующая конфигурация в списке конфигураций — это Журнал грубой силы безопасности WAF.

Когда администратор щелкает пункт подменю WAF Security Brute Force Log , он перенаправляется на WAF Security Brute Force Log страница.

Кроме того, он отображает журналы истории входа всех пользователей, как показано на рисунке ниже:

Разрешение каталога безопасности WAF

Затем администратор найдет параметр подменю Разрешение каталога безопасности WAF .

Следовательно, он отображает список содержимого каталога, показывающий, является ли он безопасным или небезопасным, как показано на рисунке ниже:

Запрет домена электронной почты безопасности WAF

тот же домен не сможет зарегистрироваться или войти в систему. Кроме того, при отключении пользователь сможет зарегистрироваться и войти в систему.

В этом разделе показан список блокировки доменов электронной почты безопасности WAF, как показано ниже:

Журнал блокировки доменов электронной почты безопасности WAF

В этом разделе показаны данные для входа пользователя в запрещенный домен:

Рабочий процесс внешнего интерфейса

Двухфакторная аутентификация Процесс: для зарегистрированных клиентов

Тем временем в интерфейсе зарегистрированные клиенты будут проходить двухфакторную аутентификацию перед входом в свои учетные записи.

Покупателю необходимо ввести адрес электронной почты и пароль и войти в систему обычным способом, как показано на изображении ниже.

Как только клиенты добавят данные и войдут в систему, они увидят всплывающее окно для двухфакторной аутентификации WAF Security, как показано на изображении ниже.

Клиентам необходимо отсканировать QR-код с помощью Google Authenticator, который им необходимо установить на свои смартфоны.

После этого клиенты получат код после сканирования QR-кода. Этот код должен быть добавлен на вкладке Google 2factor Authenticate Code, как показано на изображении ниже.

Если код совпадает с кодом Google Authenticator, он перенаправит клиентов на страницы их аккаунтов, как показано ниже.

Проверка электронной почты: для новых клиентов

Впоследствии, если какой-либо новый клиент захочет зарегистрироваться на веб-сайте, он должен будет пройти процедуру проверки электронной почты .

Чтобы зарегистрироваться на веб-сайте, присутствует форма «Новый клиент» , где новому клиенту необходимо нажать на кнопку 9.0020 Продолжить кнопку, как показано ниже.

Это перенаправляет на страницу регистрации учетной записи (а именно, Регистрация учетной записи ), где клиенту необходимо заполнить личные данные, пароль и согласиться с Политикой конфиденциальности.

На самой странице Регистрация учетной записи есть кнопка Подтвердить адрес электронной почты , которую новый клиент должен нажать для подтверждения электронной почты после добавления адреса электронной почты.

При нажатии кнопки Подтвердить адрес электронной почты , сообщение об успешном завершении «Сообщение с подтверждением отправлено на указанный выше адрес электронной почты!» должно отображаться, как показано на изображении ниже.

Recaptcha Видимость: В форме обратной связи

Кроме того, в форме обратной связи клиенты найдут Recaptcha для дополнительной безопасности.

Клиенты должны добавить имя, адрес электронной почты, запрос и пройти проверку Recaptcha, как показано на рисунке ниже.

Следовательно, это все, что касается модуля безопасности брандмауэра веб-приложений Opencart (WAF) . Если у вас возникнут какие-либо проблемы, не стесняйтесь создать и добавить тикет по телефону HelpDesk Support .

Также посетите наше другое полезное расширение для Opencart.

брандмауэр

открытая тележка

безопасность

Gunjita Joshi6 Badges

7 июня 2022 г.

Службы безопасности Opencart | Opencart Malware Removal

ЗАЩИТИТЕ ВАШУ CMS OPENCART ОТ ХАКЕРОВ, БОТОВ, SQLi, XSS, LFI, RFI И ВСЕХ ВОЗМОЖНЫХ ВИДОВ АТАК

OpenCart Antivirus

Если ваш интернет-магазин будет взломан, это приведет к плохой репутации бренда и подорванному доверию клиентов, на восстановление которого потребуется много времени. Open Cart CMS имеет открытый исходный код, и многие веб-мастера используют сторонние плагины, которые могут содержать бэкдоры и вирусы.

Open Cart CMS имеет открытый исходный код, и многие веб-мастера используют сторонние плагины, которые могут содержать бэкдоры и вирусы.

Брандмауэр OpenCart

Хакеры пытаются скомпрометировать интернет-магазин и добавить страницы с SEO-спамом или внедрить вредоносный код в уже существующие страницы на сайте. Наш брандмауэр OpenCart блокирует все известные атаки на ваш сайт и обеспечивает безопасность вашего сайта и ваших клиентов.

Защита OpenCart CMS

Поскольку OpenCart является CMS с открытым исходным кодом, ее внутренний код и файловая структура доступны для общественности. Хотя это хорошо для веб-разработчиков и программистов, это также означает, что хакеры и спамеры знакомы с его структурой и могут время от времени обнаруживать и использовать его уязвимости в системе безопасности.

Удаление вредоносных программ OpenCart

Наши инженеры проведут глубокое сканирование файлов ядра OpenCart CMS, чтобы изолировать любые зараженные и подозрительные файлы из вашего интернет-магазина. Это сканирование также обнаружит любые вредоносные файлы, которых не должно быть на вашем сервере. Все подозрительные файлы будут удалены, и мы установим все модули безопасности, необходимые вашему сайту.

Это сканирование также обнаружит любые вредоносные файлы, которых не должно быть на вашем сервере. Все подозрительные файлы будут удалены, и мы установим все модули безопасности, необходимые вашему сайту.

ЗАЩИТА ОТКРЫТОЙ ТЕЛЕЖКИ

УДАЛЕНИЕ ВРЕДОНОСНОГО ПО

ВРЕМЯ ИМЕЕТ

Если ваш сайт взломали, не ждите, пока он попадет в черный список. Вы можете потерять клиентов и позиции в поисковых системах. Нет времени ждать, нужно действовать быстро!

ПОДДЕРЖКА 24/7

Проблема многих компаний, занимающихся безопасностью веб-сайтов, заключается в том, что вы никогда не сможете поговорить с реальным человеком. В Siteguarding наши сотрудники доступны 24 часа в сутки, 7 дней в неделю!

ВАША БЕЗОПАСНОСТЬ

Наша цель — ваша безопасность. Мы работаем круглосуточно и без выходных, чтобы защитить ваш бизнес и ваших клиентов. В Siteguarding мы стремимся к вашему полному удовлетворению.

| Защита OpenCart Всего 9,95 евро в месяц |

|---|

| Защитите свой сайт |

| Обнаружение и предотвращение вредоносных программ |

| Мониторинг черного списка 907:30 |

| Пользовательский брандмауэр OpenCart |

| Умный антивирус OpenCart |

| Защита SQLi/XSS |

| Удаление бэкдора |

| Защита от атак DDOS |

| Монитор изменения файлов |

| Ежедневные отчеты |

| Защита от грубой силы |

| Поддержка в реальном времени Поддержка по электронной почте |

СКИДКА 15% при годовой оплате Мониторинг. Сократите время инцидента с помощью нашего автоматизированного сканирования Сократите время инцидента с помощью нашего автоматизированного сканирования |

OpenCart — простая в использовании, гибкая и стабильная CMS, поэтому ее так любят многие веб-мастера по всему миру. Он с открытым исходным кодом и очень популярен, поэтому так привлекает хакеров. Если вы заботитесь о своем магазине и своих покупателях, безопасность должна быть вашей главной заботой. Представьте себе, всего одно небольшое нарушение безопасности может разрушить ваш бизнес и репутацию, если конфиденциальная информация клиента будет украдена. Ваш бизнес может потерять доверие и миллионы долларов за один день. Вот почему вы должны серьезно относиться к безопасности OpenCart и принимать меры для предотвращения всех возможных хакерских атак на ваш магазин.

Вот несколько шагов, которые вы должны предпринять, чтобы предотвратить атаки на ваш сайт:

- Защита каталогов. Папка администратора обеспечивает доступ к администрированию веб-сайта, и если хакер получает контроль над ней, он может редактировать информацию о продуктах и клиентах, изменять настройки CMS или даже украсть конфиденциальную информацию о клиентах.

Это действительно важно, чтобы защитить каталог администратора и сделать невозможным доступ к нему.

Это действительно важно, чтобы защитить каталог администратора и сделать невозможным доступ к нему. - Права доступа к файлам. Рекомендуется назначать типы разрешений 444 или 644, чтобы предотвратить возможность изменения файла или внедрения вредоносного ПО.

- SSL-сертификат. Получение сертификата SSL даст вам дополнительный уровень безопасности. Ваши клиенты и посетители будут знать, что их сеанс просмотра безопасен, а платежные реквизиты и личная информация хранятся в безопасности и зашифрованы и никогда не будут украдены.

- Антивирус OpenCart. Ежедневно взламываются миллионы веб-сайтов. Интернет-магазины всегда были мишенью для хакеров и спамеров. Если вы действительно заботитесь о своих клиентах, вам необходимо использовать модули безопасности и плагины для предотвращения хакерских атак и обеспечения безопасности ваших данных.

- Наймите профессионала. Если вы никогда раньше не сталкивались с веб-вирусами, рекомендуется нанять профессионала, который удалит все вирусы с вашего сайта и закроет все возможные лазейки.

example.local

# Enable ssl engine

SSLEngine on

SSLCertificate /etc/ssl/certs/example-cert.pem

SSLCertificateKeyFile /etc/ssl/private/example.key

</VirtualHost>

example.local

# Enable ssl engine

SSLEngine on

SSLCertificate /etc/ssl/certs/example-cert.pem

SSLCertificateKeyFile /etc/ssl/private/example.key

</VirtualHost> 0021 и нажмите кнопку Next , чтобы продолжить.

0021 и нажмите кнопку Next , чтобы продолжить.

Это действительно важно, чтобы защитить каталог администратора и сделать невозможным доступ к нему.

Это действительно важно, чтобы защитить каталог администратора и сделать невозможным доступ к нему.