3. Как найти взломанные файлы Joomla. Взлом joomla

3. Как найти взломанные файлы Joomla

Примечание автора: следующие два раздела - самые технические разделы руководства. Эти методы более сложные и я постарался представить информацию о средствах, которые можно использовать и как ими пользоваться. Как я уже упоминал во введении, вам понадобятся некоторые технические навыки, чтобы выполнить эти задачи. Предполагается, что вы можете решать основные технические задачи, как, например, использовать SFTP. Кроме того, вы будете работать с потенциально вредоносными файлами. Из-за этого, важно, что у вас есть антивирусное программное обеспечение. Не запускайте исполняющие файлы потенциально вредоносных программ (например, файлы или программы со странными названиями, а также не открывайте просмотр картинок, которые не узнаете и т. д.) Наконец, перед тем, как соберетесь что-либо удалять или редактировать, сделайте сначала резервную копию!

В этом разделе мы рассмотрим, как определить взломанные файлы в Joomla и записи в базе данных, которые вы можете удалить их (эти подходы не меняются при работе с различными версиями Joomla, будь то Joomla 1.5, Joomla 2.5 или Joomla 3).

Как выглядит взломанный файл Joomla?

Классический пример взломанного файла Joomla. Запутанные функции, сжатие, eval, измененные записи... Это просто другой скрипт.

Самый распространенный признак взломанного файла - запутанный код. По сути, все, что выглядит как длинная линия тарабарщина, вероятно, введено атакой. Особенно если этот код находится рядом с запутывающей функцией base64_decode. Обычному пользователю даже обычный код может казаться написанным на греческом или китайском, но, тем не менее, данный код не выглядит так, как будто машина это написала.

Взломанные файлы, как правило, выглядят как очень плохо написанный код с ужасной организации, где функции огромны и смешаны с переменными.

Также, в основном, взломанные файлы ссылаются на другие веб-сайты или конкретные функции. Список возможных функций взломанных файлов смотри ниже на странице. Обратите внимание, что наличие такой функции не означает, что файл был взломан, но это добавляет доказательств того, что это могло произойти.

Еще один признак - это любая ссылка на что-то вне сайта , URL-адрес или на файл со странным названием. Например,('../../templates/beez_20/b996.php'). Аналогично, ссылка на нормально называющийся файл, находящийся в странном месте - еще один показатель атаки. Например, ('../../templates/beez_20/settings.php').

Вероятные цели для нападения

Из-за особенностей работы Joomla, чаще всего хакер уделяют особое внимание следующим уязвимым файлам:

· Index.php Joomla

· Index.php шаблона

· Файл .htaccess

Атаки на эти файлы очень очевидны, поэтому изощренные хакерские скрипты закапываются глубже в систему, когда вносят свои изменения. Например, пытаются включить файлы в плагины системы и контента, языковые файлы и стандартные шаблоны.

Как убедиться, что файл взломан

Чтобы знать наверняка, является код взломанным или нет, скачайте неизмененный файл расширением или ядра соответствующей версии (т.е. такой же версии расширения, как и у вас). А теперь чтобы проверить - создайте контрольную сумму MD5 этого файла и сверьте ее с контрольной суммой MD5 проверяемого файла. Это как проверка отпечатков пальцев, которая однозначно скажет вам, является ли файл измененным.

Вот несколько уроков о том, как генерировать контрольную сумму MD5:

· Используя программы md5sum для проверки целостности (загруженных) файлов (Linux/Windows)

· Создать и сравнить MD5, SHA1 (Mac)

Больше информации о контрольных суммах MD5 на официальной странице документации Joomla: Как определить контрольную сумму пакета

Поиск взломанных файлов Joomla

Когда ищешь взломанные файлы, всегда нужно иметь в виду несколько вещей:

1. Взломанные файлы и записи базы данных всегда несколько изменены.

2. Хакеры добавляют файлы для создания дополнительных уязвимостей или возможности использовать их другим образом.

3. При этом хакеры всегда стремятся достичь какой-то цели.

Это может показаться очевидным, но этим они помогают нам сузить поиск того, что было взломано.

Если мы знаем, что взломанные файлы и записи базы данных были изменены, то как мы можем сказать, что изменилось? Двумя способами:

1. Мы можем провести сравнение со старой резервной копией.

2. Мы можем создать копию нашего сайта с таким же набором программного обеспечения (таких же версий) и сравнить изменения.

Сравнение Файлов

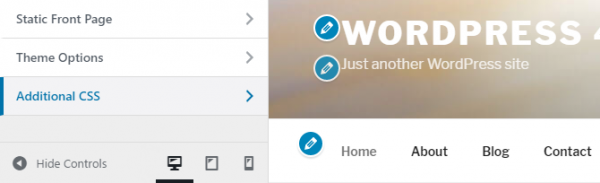

Сравнение с помощью Meld

Вот несколько инструментов, которые можно использовать для сравнения файлов:

· Diff (Линукс/Мак)

· Diff Tool для Mac

· Meld (Линукс/Windows)

Найти взломанные файлы Joomla с помощью резервной копии

Первый подход - самый простой. Однако, вы должны на самом деле иметь резервную копию, которую вы можете где-то восстановить, и вы должны быть уверенным в том, что резервная копия была изменена. Ведь вы не знаете точно, когда вас взломан, так что вы должны вернуться назад во времени достаточно далеко к периоду, в котором вы можете быть уверены, что вы не были взломаны. Если ваш сайт не сильно изменяется и обновляется, и у вас есть резервные копии, сделанные несколько месяцев назад, то воспользуйтесь ими, если это возможно.

Некоторые люди в управлении резервными копиями сайта полагаются на хостинг. В этом случае, часто, хостинг удалять резервные копии после определенного периода времени. Если вам повезет, они будут хранить их определенный период времени. В идеале, они будут восстанавливать резервную копию в специальный подкаталог для вас. Однако, у каждого хостинга разные условия, и вам придется связаться с вашим веб-хостом, если вы до настоящего момента полагались исключительно на их резервные копии.

Чтобы сравнить резервную копию с текущей версией, необходимо скачать обе файловые структуры в каталоги рядом. Затем используйте инструмент для сканирования двух файловых каталогов на поиск разницы. Как только сканирование будет завершено, сохраните дампы обеих баз данных в SQL и запустите такое же сканирование разницы, чтобы выявить все возможные изменения.

Такой подход занимает несколько часов, но он покажет вам именно то, что было изменено, что удалить и исправить. Обратите внимание, что если между бэкапами ваша версия Joomla была обновлена, то у вас будет несколько ложных срабатываний сканера.

Слабость такого подхода заключается в том, что, поскольку Вы не знаете точно, когда ваш сайт был взломан, сложно определить какую именно резервную копию вам необходимо сканировать, если она вообще есть.

Найти взломанные файлы Joomla чистым сравнением

Такой подход не требует резервного копирования, но очень похож на первый подход.

1. В менеджера расширений Joomla, в разделе "управление" (Расширения - Менеджер расширений - Управление) , просто составьте список всех ваших расширений Joomla и их версий, установленных на вашем хакнутом сайте.

2. В менеджере шаблонов сделайте то же самое.

3. Скачать копию Joomla, такой же версии, как и у вашей взломанной версии, установить его, и установить все расширения и шаблоны в тех же версиях (вам не нужно ничего настраивать.)

4. Расположите новую сборку сайта Joomla в каталоге рядом с вашим взломанным сайтом и запустите инструмент для сравнения.

Это очень похоже на сравнение со старой резервной копии, но вы можете быть уверены в том, что вы сравниваете с незараженными файлами. Однако слабость такого подхода заключается в том, что он не выявит атак на вашу базу данных и это дольше в 4 или 5 раз, чем сравнение с резервной копией. Если у вас много установленных расширений, целый день может занять только создание соответствующей версии сайта. Наконец, следует отметить, что если создавали какие-либо пользовательские настройки или изменения, то они будут отображаться в сравнении.

Вывод: необходимо делать бэкапы!

Как найти взломанные файлы шаблона Joomla

Если мы знаем, что хакеры стремятся достичь какой-то цели путем изменения записей базы данных или файлов Joomla, мы можем посмотреть на изменения, которые необходимы для достижения этих целей.

Вспомните, признаки взлома из списка, который мы представили в предыдущем разделе "мой сайт на Joomla взломали?". Любой файл, функция, или другой код, который может сгенерировать любой из признаков, означает, что мы должны более пристально взглянуть на эти области.

Это важно, поскольку мы можем использовать инструменты, которые выявляют ввод в код паттернов, которые могут указывать на то, что файл или запись в базе данных была скомпрометирована. Например, вот несколько способов, популярных среди хакеров:

· base64_decode

· eval

· exec

· strrev

· wget

· file_get_contents

· stream

· create_function

· assert

· system

· preg_replace

· gzuncompress

· gzinflate

· str_rot13

· curl_exec

· header

· location.href

· encodeuri

· encodeuricomponent

· любая ссылка или домен

Используя средства сканирования и поиска, мы можем искать именно эти строки. Самой используемой функцией является “grep” или “egrep”.Теперь необходимо провести сравнение. Если вы работаете в Linux - это доступно по умолчанию. Также как и на Mac. Однако, если вы пользуетесь Windows, вам, возможно, потребуется загрузить инструмент для сопоставления, например как PowerGREP.

Для любого поиска по файловой системе необходимо искать без учета регистра. Чтобы просканировать базу данных, необходимо экспортировать ее через phpmyadmin или другой клиент MySQL в текстовый дамп SQL. Затем вы можете запустить такой же поиск по нему.

Базовый поиск grep выглядит так:

egrep -Ri 'location.href' mysitedirectory/

По ссылке вы можете найти урок с более глубоким объяснением как искать паттерны: Linux и Unix команда grep команда

Преимущество поиска паттернов для обнаружения взломанных файлов в том, что это очень быстро и не требует создания резервной копии или сопоставления копии сайта. Слабость же состоит в том, что есть вероятность пропустить какой-либо паттерн. Хакеры постоянно ищут способы избежать подобных сканирований и ищут способы спрятать и усложнить обнаружение.

Найти взломанные файлы, используя JAMSS

JAMMS - отличный скрипт, разработанный Bernard Toplak.

Это еще один инструмент, который использует сопоставление с образцом, чтобы определить файлы, которые могут быть взломаны. Он похож на другие инструменты сканирования файлов, в нем также много ложных срабатываний, так что вы должны быть осторожны. Убедитесь также, что любые изменения или удаления, которые вы производите, опираясь на его результаты. Прежде чем удалять что-либо - проверьте контрольные суммы, как описывалось выше.

Использовать его очень легко, просто загрузите его в корень, и откройте URL-адрес http://yoursite.com/jamss.php

Дополнительная информация и ссылка для скачивания доступна здесь: http://forum.joomla.org/viewtopic.php?f=714&t=778692

Как только вы закончите с данным скриптом, удалите его из каталога сайта!

Найти взломанные файлы с помощью расширений Joomla

Несколько расширений Joomla могут искать паттерны с помощью их сканера файлов. Вы можете установить их на взломанный сайт и попытаться найти подозрительные файлы с их помощью.

Вот список некоторых из этих инструментов:

· Admin Tools

· RSFirewall

· AntiVirus Website Protection

· Securitycheck Pro

Преимущество использования в том, что с их помощью очень легко произвести сканирование. Но недостатком является то, что Вы не знаете, что они ищут и чего им не хватает. Проблема в том, что если у вас есть еще один взломанный файл, который Вы не можете найти на вашем сайте, но который потенциально может заразить и другие файлы после того, как вы будет считать, что находитесь в безопасности.

Найти взломанные файлы с помощью отладчика

Самый лучший способ определить, что происходит на вашем сайте - это пройтись по сайту построчно с помощью отладчика. Мы используем для этого PHP Storm и Xdebug. Я не собираюсь вдаваться в подробности того, как это сделать, потому что это выход за пределы для целевого читателя данного руководства. Если вы разработчик, и вы не можете определить, где атака внесла изменения в код вашего сайта, такой подход поможет вам точно увидеть, где это происходит и что вредоносный код делает. Недостатком этого подхода является то, что он может только обнаружить, откуда загружается код.

Что делать, если Вы не можете найти то, что взломали?

Хакеры хитрые и если они взломали ваш сайт, они уже в лучшем положении, чем вы. Это потому, что средний сайт Joomla имеет тысячи файлов, и скрыть зараженный кусочек кода в них не составит труда. Это как пытаться найти одно дерево в целом лесу. Что делать, если вы просто не можете это выяснить?

У вас есть пара вариантов:

· Вы можете нанять кого-то

· Вы можете создать 100% чистую версию сайта.

· Вы можете создать на 90% чистую версию со старой базой данных.

Создать 100% чистую версию сайта

Это невероятно трудоемкий процесс, поскольку вам придется восстанавливать все по кусочкам, но вы можете быть уверены, что все, что Вы переносите было просканировано на вирусы.

Вы по-прежнему должны быть осторожны, потому что вы должны будете переносить элементы со старого сайта на новый сайт. Например, вы, вероятно, захотите скопировать изображения, статьи и шаблон. Проверьте и переропрерьте все несколько раз, чтобы случайно не перенести зараженный файл.

Создать на 90% чистую версии

Помните: не пытайтесь делать это сразу на хостинге, начните на локальном хостинге и с резервной копии!

1. В локальной среде разработки установите копию взломали сайт.

2. В отдельную папку, скачайте и установите Joomla той же версии, что и взломанный сайт.

3. Установите на чистую версию расширения тех же версий.

4. Установите шаблон. Если шаблон выполнялся по индивидуальному проекту необходимо проверить его вручную, чтобы убедиться, что его файлы не были взломаны.

5. В вашем новом сайте измените configuration.php файл для указания базы данных взломанного сайта (см. ниже для получения дополнительной информации).

6. Теперь ваш новый сайт должен быть в точности таким же как ваш старый сайт, только с чистой файловой системой.

7. Обновите вашу Joomla! и все модули до последней версии.

8. Следуйте инструкциям, чтобы обезопасить свой сайт на Joomla, чтобы его не взломали снова

Какие переменные менять в configuration.php файл на базе вашего старого сайта:

На новом сайте вы строили, на корневом уровне, является файл с именем configuration.php

Если вы хотите изменить ваши учетные данные базы данных взломанного сайта, то нужно изменить три переменные:

public $db = 'change_to_your_old_db’;

public $user = 'change_to_your_old_db_user';

public $password = 'change_to_your_old_db_password';

Измените значения, заключенные в одинарные кавычки, чтобы подключиться к старой базе, где все ваши данные (старое имя пользователя, пароль и базу данных).

Как только вы сделаете это, вы получите, по сути, чистое новое тело сайта (файлы) и старый мозг (база данных).

Это позволит устранить большинство проблем на большинстве взломанных сайтов. Однако, если была взломана ваша база данных, данный способ не решит никаких проблем, поскольку очистится только файловая система.

В следующем разделе мы рассмотрим, как проводить сканирование на наличие вредоносных программ в файловой системе.

joomla.ru

Откуда могут взломать Joomla сайт

class="eliadunit">

Откуда могут взломать Joomla сайт или как вирусы проникают на сайт

Вирус это программный продукт и по воздуху он на сайт не попадет. Вирус заносят на сайт после взлома или сам собственник (администратор) сайта заносит вирус со сторонними расширениями и шаблонами системы. Посмотрим на 6 основных точек «входа» вирусов на сайт.

1. Взлом сервера хостинг-провайдера

Любой сервис хостинг провайдера это, по сути, большой компьютер, который также подвергается атакам и заражениям. К сожалению, если ваши сайты расположены на сервисе, который подвергся или подвергается атаке, вы на эту ситуацию можете реагировать только последовательно, то есть устранять последствия взлома или атаки.

Защита от взлома сервиса хостинг-провайдера может быть только профилактическая. А именно:

- При выборе хостинг провайдера выбирайте проверенные и топовые сервисы. Обратите внимание, использует ли хостинг провайдер свой дата центр или арендует его. В отзывах о хостинг провайдеры обратите внимание на статистику его простоя и времени недоступности сайтов.

- У «защитников» сайтов есть первое «золотое» правило: Для каждого домена (сайта), нужно создавать отдельный аккаунт пользователя. Это практически не получится, для шаред-хостингах (хостингах, где под одним аккаунтом, вам разрешают создать 2-10-20 сайтов), но вполне осуществимо на VDS–серверах. Такое разделение сайтов по аккаунтам, изолирует сайты друг от друга и при заражении одного сайта, исключает аналогичное заражение других сайтов аккаунта.

2. Взлом сайта через «дыры», уязвимость CMS

Любая система управления сайтом (CMS) со временем становится уязвимой. Не исключение и CMS Joomla. Именно по этой причине важно для безопасности Joomla, следить за обновлением системы и периодические её обновлять, новыми релизами безопасности.

3. Взлом CMS Joomla

Способы взлома CMS следующие:

class="eliadunit">- Взлом сайта и загрузка веб шеллов и бэкдоров через всевозможные формы загрузок: фото, медиафайлов, других файлов;

- «Занос» вредоносного кода через спам рассылку или через SQL инъекцию;

- Воровство данных администратора сайта (инъекции SQL, XSSатаки, подбор паролей).

- Заражение сайта через сторонние расширения и шаблоны

- Скачивание расширений и шаблонов с блогов и сайтов веб мастеров, даже самых именитых, это прямой путь к возможному заражению сайта. Подчас, такое цепное скачивание расширения, от пользователя к пользователю, приводит к массовому заражению.

- Не рекомендованы и всевозможные «торрент» качалки, предлагающие бесплатно скачать платное расширение или шаблон.

4. Взлом сайта Joomla брутфорс атакой

Брутфорс атака это подбор имени и пароля администратора сайта. Эта лазейка закрывается сложными паролями администратора и изменением имени администратора с adminна произвольное имя.

5. Взлом сайта перехватом FTP доступа

Работая с сайтом нельзя обойтись без доступа к каталогу сайта по FTP. FTP протокол достаточно доступен и было бы странно если злоумышленники на пытались использовать эту лазейку. Защита этой лазейки, в использовании SFTP протокола, создания для каждого сайта отдельного FTP аккаунта и не сохранении паролей в FTP клиенте.

6. Последняя причина взлома, непрофессионализм нанятых фрилансеров

Если вы не занимаетесь сайтом самостоятельно, а нанимаете подрядчиков для смены дизайна или других работ, вполне возможен занос, в том числе не умышленный, вируса подрядчиком.

В разделе «Безопасность Joomla» я еще не раз расскажу, как защитить эти шесть точек взлома сайта.

©Joomla3-x.ru

Другие статьи раздела: Безопасность Joomla 3

class="eliadunit">

joomla3-x.ru

Защита от взлома сайта на Joomla. Основные методы взлома

Приветствую Вас, дорогие друзья и посетители блога Joofaq.ru. В последнее время я всё чаще натыкаюсь на вебмастеров, у которых разными путями взломали сайт на Joomla. Хоть эту CMS и считают довольно безопасной, но тем не менее, в ней есть довольно много уязвимостей. Как оказалось, даже не очень опытный хакер сможет взломать сайт на Joomla, если над ним не поработать и не обезопасить себя от этих ошибок. Ради интереса я пробивал основные ключевые слова по поводу взлома joomla и защиты joomla от взлома. Я заметил, что очень мало пользователей интересуются защитой сайта (как правило, люди начинают искать решение, когда уже поздно). Но я настоятельно рекомендую Вам досконально изучить защиту Joomla от взлома. Вот я в своё время отнёсся серьёзно к этому вопросу, и все мои сайты до сих пор целые и невредимые.

Установите хорошее антивирусное программное обеспечение. Но кроме этого нужно ещё регулярно проводить обновления базы вирусов.

Не скачивайте расширения с непроверенных источников и старайтесь не использовать варезные (краденные или взломанные). Я, например, однажды скачал какой-то шаблон для тестирования и обнаружил на нём чужие ссылки на разные сайты. Этого урока мне хватило, чтобы больше не лазить по таким говно-порталам, а качать всё с официальных источников. Но если уж Вы скачали что-то с варезного сайта, то перед установкой сначала проверьте антивирусом на наличие сюрпризов, просмотрите файлы расширения на наличие "чужих" ссылок. Не рекомендую непроверенные расширения ставить на рабочий сайт, сначала лучше проверить на каком-нибудь демо-сайте на локальном хостинге. А потом, убедившись что всё в порядке, ставьте на рабочий.

Обязательно делайте резервные копии сайта и базы данных. Для этого можно использовать компонент резервного копирования JoomlaPack. Это поможет Вам защититься не только от хакеров, но и от своих собственных ошибок. Я делаю резервные копии после каждого изменения на блоге (написал статью - сохранился!). Только не забывайте скачать файл бэкапа на компьютер, а то хакеры могут его просто удалить с сервера.

Для того, чтобы спрятать свой сайт от глаз хакеров, нужно использовать SEF компоненты для генерации человеконятных ссылок. Можно пользоваться стандартным SEF или, к примеру, ARTIO JoomSEF. Дело в том, что Joomla по своему генерирует ссылки, и они выглядят вот так: _http://localhost/sayt/index.php?option=com_content&view=category&layout=blog&id=4&Itemid=3. И хакер может просто вбить в поиске "com_content" (если в нём есть "дырки") или другое уязвимое расширение и ему откроется список сайтов, в котором можете быть и Вы со своим сайтом.

Кроме этого лучше вообще скрыть, какой CMS Вы пользуетесь. Тогда риск попадания Вашего сайта в поле зрения хакера резко снижается. Для этого необходимо удалить из кода Вашего сайта строчку:

<meta name="generator" content="Joomla! 1.5 - Open Source Content Management" />Заходите на свой сайт (Как подключиться к сайту через FTP клиент FileZilla?) и идёте по этому пути ВАШ_САЙТ/libraries/joomla/document/html/renderer/. В этой папке находите файл head.php и открываете его, например, блокнотом. С помощью поиска ищете эту строку (для joomla 1.5):

$strHtml .= $tab.'<meta name="generator" content="'.$document->getGenerator().'" />'.$lnEnd;Удалите её и скопируйте файл обратно на сайт. Теперь у Вас уже стало на одну лишнюю строку кода меньше.

Установите плагин plgSystemJSecure. Используя этот плагин, злоумышленник не сможет даже увидеть вашу административную панель, введя просто ВАШ_САЙТ/administrator. Так как в этом плагине нужно будет ввести кодовое слово. После того, как Вы его введёте, ссылка на админ-панель Вашего сайта будет выглядеть так: ВАШ_САЙТ/administrator/?ваше_кодовое_слово. Это достаточно хорошая защита админки Joomla.

Ищите всегда только самые новые версии используемых Вами расширений. Или обновляйте те, которые уже стоят. Разработчики часто выпускают обновления своих продуктов, ибо хакеры вечно находят в них какие-нибудь изъяны.

Все неиспользуемые компоненты, модули, плагины, шаблоны и прочее лучше удалять полностью! Даже базу данных желательно почистить. Например, на каком-то компоненте хакеры нашли уязвимость. Если у Вас стоит именно этот компонент, а Вы им даже не пользуетесь и, естественно, не обновляли его (пусть он даже и выключен), то это всё равно не спасёт Вас от атаки. Так что лучше удалять всё подчистую. Оставляйте только самое необходимое и не ставьте все подряд для различных тестов на рабочий сайт.

Для того, чтобы хакеры не знали, какая версия уязвимого компонента установлена (версии постоянно обновляются и избавляются от "дырок"), нужно удалить номера версий всех сторонних расширений. Для этого скачайте себе на компьютер все сторонние компоненты, модули, плагины и шаблоны с помощью FTP менеджера FileZilla или другого клиента и с помощью любого текстового редактора удалите в этих файлах любые упоминания о версиях расширений.

Если Вы не используете на своем сайте модуль регистрации пользователей (у меня его тоже нету, кстати), то лучше удалить файлы, которые отвечают за восстановление пароля и его сброс. Можно удалить или всю папку com_user (которая находится по пути ВАШ_САЙТ/components) или отдельный файл, отвечающий за сброс - reset.php. Этот файл находится по пути ВАШ_САЙТ/components/com_user/models.

Для борьбы с SQL инъекциями есть два основный способа. Первый - это установка компонента jFireWall (хороший и довольно мощный компонент, есть бесплатная версия jFireWall Lite). Второй - это смена префикса к таблицам в базе данных. Второй способ я опишу поподробнее, так как изменение этого префикса может защитить Вас практически от всех SQL инъекций. Сначала рекомендую Вам отключить сайт в общих настройках joomla, так как он всё равно выйдет из строя на некоторое время и обязательно сделать резервную копию сайта и базы данных. А теперь поехали по порядку:

- заходите в админа панель своего сайта, переходите в общие настройки/сервер. В правой части экрана ищите "Префикс базы данных", там будет написано faqj_. Заменяете его на любую надпись, например, на asd_ и сохраняете;

- заходите в PhpMyAdmin и делаете экспорт своей базы данных на компьютер и сохраняете её. Для сохранения базы выберете её и в правой части экрана вверху ищите "Экспорт". Выделяете все части базы, внизу ставьте SQL и ещё чуть ниже "Сохранить как файл". Справа внизу нажимаете на кнопочку "Ok". Сделайте ещё одну копию на всякий случай и сохраните куда нибудь в другое место;

- после того, как Вы убедились в том, что база данных успешно сохранена, можно приступить к удалению базы из PhpMyAdmin. Для этого выберете Вашу базу, промотайте мышь в низ экрана и найдите там "Отметить все". Отмечаете и чуть правее ищите "С отмеченными" и выбирайте удалить;

- теперь открывайте сохранённый файл с базой данных, к примеру, блокнотом. Нажимайте Ctrl+H и видите такое окошко:

с помощью этой функции можно одним махом изменить все префиксы в Вашей таблице, нажав на "Заменить все";

- на а теперь заходите опять в PhpMyAdmin и нажимайте справа вверху "Импорт" и выбирайте Ваш файл с новыми данными. Кодировку поставьте UTF-8.

Необходимо правильно выставить права на файлы и папки. Сделать это можно с помощью FileZilla. Вообще для каждого сервера нужны свои определённые настройки, которые лучше узнать у своего хостера. Но обычно права ставят такие: на файлы, которые находятся в корневой директории 444, на папки в корневой директории ставят 755, на папки tmp и logs ставят 705, на паку своего шаблона поставьте 555, на папку image/stories можно поставить 755, на папку Cache 777.

В принципе, я думаю этих мер безопасности должно хватить для хорошей защиты сайта на Joomla. Если я смогу узнать ещё какие-нибудь интересные способы, то буду их добавлять в соответствующий раздел на сайте по улучшению безопасности на сайте Joomla. Желаю Вам никогда не попадаться на хакеров, а тем более на профессионалов. Если не хотите пропустить интересные статьи блога Joofaq.ru, то подпишитесь на получение новостей любым удобным способом.

joofaq.ru