Содержание

Как установить BlackCat CMS на Ubuntu 18.04

Инструкция по установке системы управления содержимым сайта BlackCat на виртуальный сервер Ubuntu 18.04.

Что это такое?

BlackCat — это простая в использовании, понятная и универсальная система управления контентом (CMS), которая позволяет запускать практически все веб-сайты и порталы, не изучая HTML и не имя навыки проектирования и программирования сайтов.

Первоначальные требования

На виртуальном сервере должен быть установлен LAMP-стек.

Рекомендуется использовать версию PHP — 7.2, для ее установки и нужных зависимостей используйте следующую команду:

sudo apt install php7.2 libapache2-mod-php7.2 php7.2-common php7.2-mysql php7.2-gmp php7.2-curl php7.2-intl php7.2-mbstring php7.2-xmlrpc php7.2-gd php7.2-bcmath php7.2-xml php7.2-cli php7.2-zip

Создание БД

Выполните следующую команду для входа в СУБД MariaDB:

sudo mysql -u root -p

Создайте новую базу данных:

CREATE DATABASE blackcat;

Создайте нового пользователя и задайте безопасный пароль:

CREATE USER 'blackcatuser'@'localhost' IDENTIFIED BY 'password_here';

Важно отметить, что пароль пользователя должен содержать буквы разного регистра, цифры и специальные символы.

Затем предоставьте пользователю полный доступ к базе данных:

GRANT ALL ON blackcat.* TO 'blackcatuser'@'localhost' IDENTIFIED BY 'password_here' WITH GRANT OPTION;

Наконец, сохраните изменения и выйдите из командной строки MariaDB:

FLUSH PRIVILEGES;

EXIT;

Загрузка BlackCat CMS

Выполните загрузку архива с системой управления контента с помощью команды:

wget https://blackcat-cms.org/temp/packetyzer/blackcatcms_hEGY6mQqL0.zip

Вы можете самостоятельно сгенерировать ссылку для загрузки файлов на сайте разработчиков.

Для распаковки архива необходимо установить утилиту unzip:

apt install unzip

sudo unzip -d /var/www/html/blackcat blackcatcms_hEGY6mQqL0.zip

Измените привилегии на директорию с BlackCat:

sudo chown -R www-data:www-data /var/www/html/blackcat/

sudo chmod -R 755 /var/www/html/blackcat/

Настройка Apache

Откройте файл конфигурации Apache для редактирования:

vi /etc/apache2/apache2. conf

conf

Добавьте в конец файла следующие строки, указав свой IP-адрес или доменное имя:

<VirtualHost {ip-адрес}>

DocumentRoot /var/www/html/blackcat

ServerName {ip-адрес}

ErrorLog /var/log/apache2/error_{ip-адрес}

CustomLog /var/log/apache2/access_log_{ip-адрес} combined

</VirtualHost>

Чтобы изменения вступили в силу, нужно перезапустить веб-сервер Apache:

sudo service apache2 restart

Примечание: не забудьте открыть 80 порт для подключения к web-серверу из браузера:

iptables -A INPUT -p tcp --dport 80 -j ACCEPT

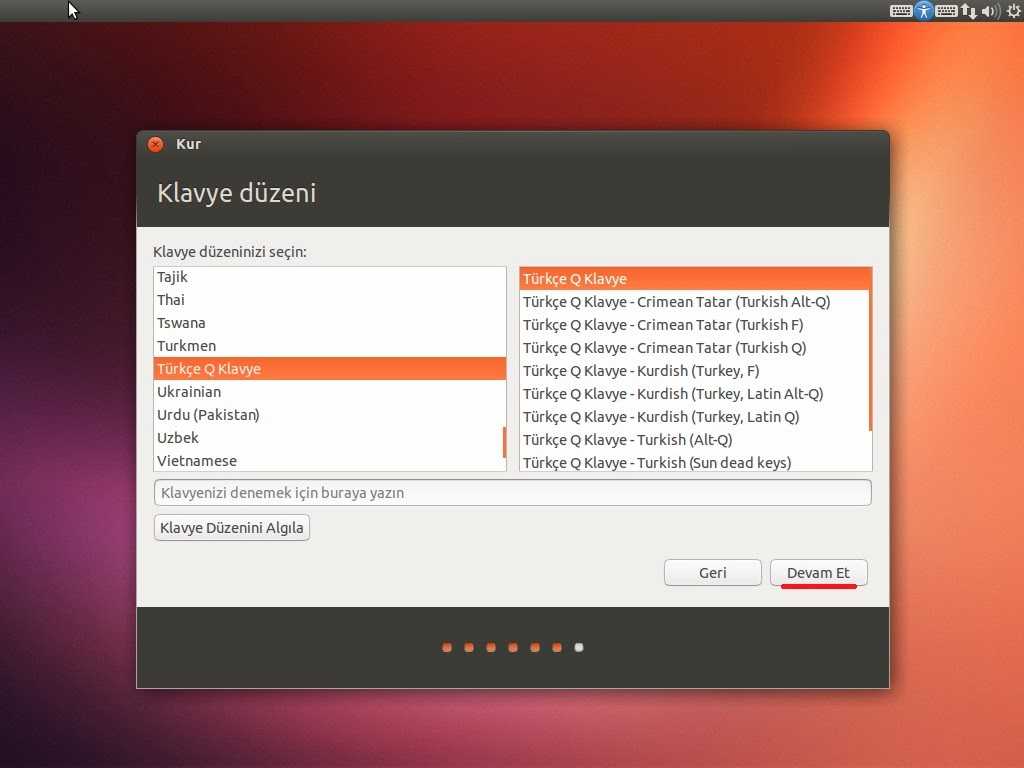

Настройка BlackCat

В адресной сроке браузера перейдите по ссылке, указав ваш ip-адрес или доменное имя:

<ip-адрес>

Например:

111.111.111.111

Произойдет подключение к приветственной странице Black Cat.

На следующей странице убедитесь, что все необходимые зависимости установлены.

Далее необходимо выбрать глобальные параметры конфигурации.

Введите информацию о соединении с базой данных, которую была создана ранее.

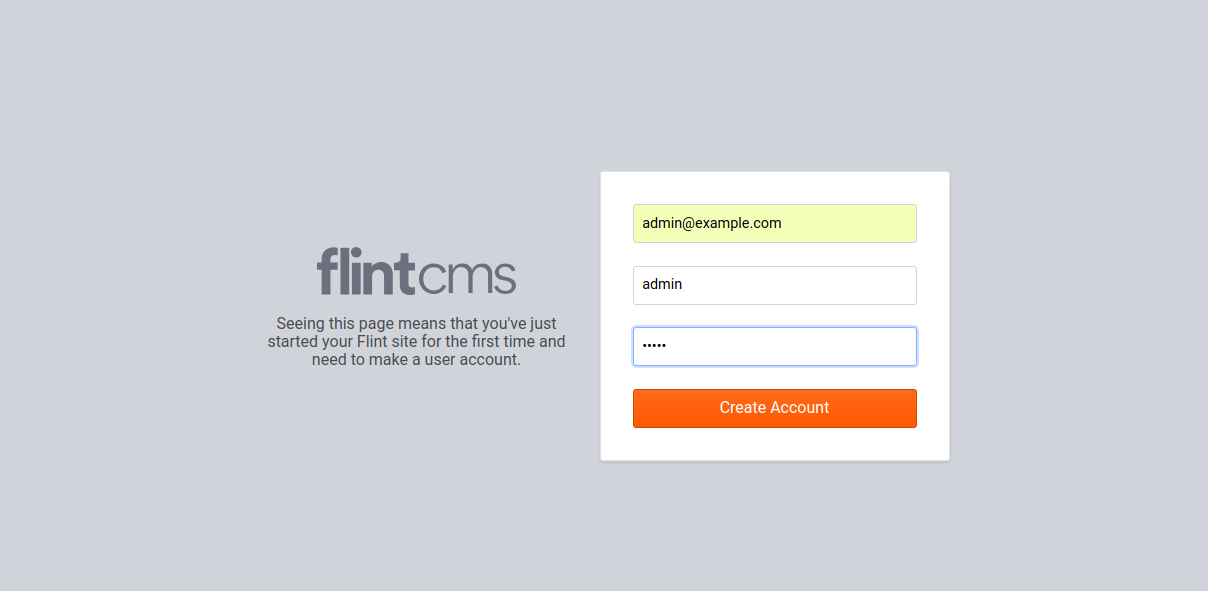

Создайте аккаунт администратора.

Проверьте указанные настройки.

При необходимости можно установить дополнительные пакеты.

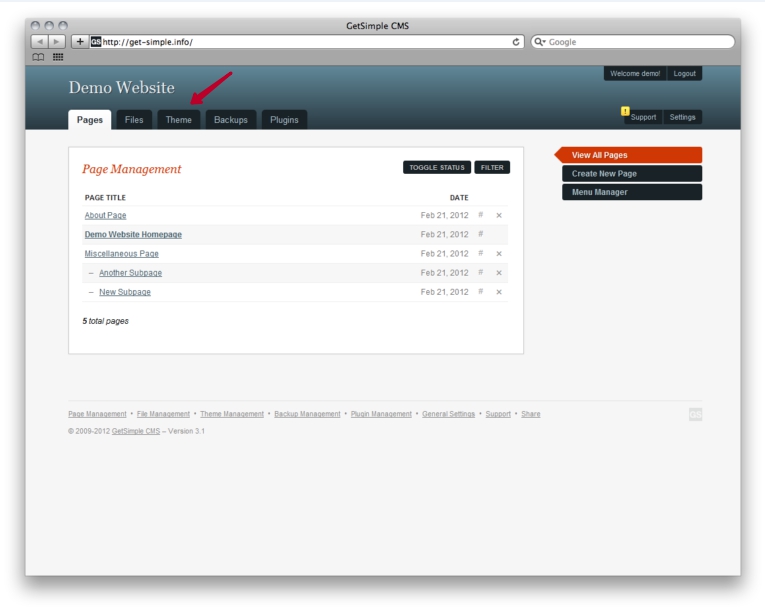

На этом установка завершена, для подключения к панели управления контентом нажмите кнопку Login.

Введите имя администратора и пароль.

Теперь можно переходить к настройке содержимого вашего сайта.

P. S. Другие инструкции:

- Установка WordPress на Ubuntu

- Как установить MODX на Ubuntu 16.04

- Установка Joomla 3 на Ubuntu 16.04

- Установка PostgreSQL на Ubuntu 18.04

- Установка Neo4j на Ubuntu/Debian

Поделиться в соцсетях:

Средняя оценка: 5,0, всего оценок: 1

Спасибо за Вашу оценку!

К сожалению, проголосовать не получилось. Попробуйте позже

Попробуйте позже

ru

191014

Санкт-Петербург

ул. Кирочная, 9

+7(812)313-88-33

235

70

1cloud ltd

2019-07-26

Установка BlackCat CMS на Ubuntu 18.04

191014

Санкт-Петербург

ул. Кирочная, 9

+7(812)313-88-33

235

70

1cloud ltd

2019-07-26

Установка BlackCat CMS на Ubuntu 18.04

600

auto

Настройка сервера на Ubuntu 20.04 под CMS Битрикс Управление Сайтом

Vyacheslav Breus

26 сентября 2022

Обновлено 21 октября 2022

Ubuntu

Существует два основных способа установить CMS Битрикс Управление Сайтом (в дальнейшем БУС) на свой сервер — с использованием специального установочного скрипта, разработанного в компании 1С, либо вручную.

В первом случае никаких дальнейших действий, скорее всего, не потребуется, а вот при установке вручную есть достаточно большая вероятность того, что сервер будет работать не совсем оптимально и, соответственно, сайт будет работать медленнее, чем мог бы. Далее в данной статье рассмотрены типичные «направления действий» по оптимизации работы серверного ПО под БУС.

Оптимизация PHP

Перед тем, как проводить оптимизацию, необходимо выяснить «текущую диспозицию», благо БУС предоставляет достаточно удобные инструменты для этого. Чтобы провести диагностику, нужно проделать следующее:

- Авторизоваться в CMS от имени пользователя, принадлежащего к административной группе, перейти в раздел Настройки > Производительность > Панель производительности;

- Нажать кнопку Тестировать конфигурацию. Вероятнее всего, настройки PHP будут не оптимальны, нажмите на ссылку Рекомендации;

- Не оптимально настроенные параметры будут отмечены красным.

Чтобы понять, в каком из файлов нужно поправить настройки, нажмите на ссылку Настройки PHP;

Чтобы понять, в каком из файлов нужно поправить настройки, нажмите на ссылку Настройки PHP;

- На скриншоте ниже видно, что все настройки PHP «рассредоточены» по большому количеству файлов.

- По результатам тестирования на первом шаге мы выяснили, что значение директивы open_basedir не соответствует рекомендованному. Найти искомую настройку в данном случае проще через консоль. Откройте SSH-сессию от имени суперпользователя и дайте следующую команду:

grep -r "open_basedir" /etc

- Видно, что данная директива определена во множестве файлов. Выполним замену на «none» с использованием текстового редактора:

nano /etc/php/8.0/fpm/pool.d/test.domain.conf

- По аналогии найдем и произведем замену директивы opcache.max_accelerated_files:

- После внесения изменений перезапустим веб-сервер:

systemctl restart apache2

- После проведем тест еще раз:

Оптимизация сервиса баз данных

На предыдущем скриншоте видно, что операции записи в базу данных (БД) осуществляются медленнее эталонных. Причиной может быть неоптимальная конфигурация сервиса. Шаги по оптимизации следующие:

Причиной может быть неоптимальная конфигурация сервиса. Шаги по оптимизации следующие:

- Для оценки ситуации в административном разделе CMS перейдите на страницу Настройки > Производительность > Сервер БД. Неоптимальные значения будут выделены красным цветом;

- Найдите конфигурационный файл сервиса БД (по умолчанию — /etc/mysql/my.cnf) и откройте его в текстовом редакторе. Исправьте директивы, согласно предложениям CMS. Также стоит установить директиву innodb_buffer_pool_size в 30-40% от доступного объема оперативной памяти и увеличить директиву query_cache_size до 64 или 128М:

- Для принятия изменений перезапустите службу:

systemctl restart mysql

- Подождите 10-15 минут для формирования кеша, затем еще раз проведите тестирование сервиса БД и убедитесь, что ошибок более нет;

- Если ошибок на предыдущем шаге нет, снова перейдите на страницу Настройки > Производительность > Панель производительности.

Здесь перейдите на вкладку Битрикс, чтобы провести оптимизацию БД:

Здесь перейдите на вкладку Битрикс, чтобы провести оптимизацию БД: - Проведя повторное тестирование видим, что производительность выросла более чем в два раза.

Заключение

Прочтя данную статью, вы узнали, почему требуется оптимизация настроек серверного ПО при самостоятельной установке Битрикс Управление Сайтом, как таковую оптимизацию произвести, и что получается в итоге. Также можно ознакомиться с хостингом для Битрикс24 и запустить интернет-магазин с CRM-системой в облаке.

Оценка:

4 из 5

Аverage rating : 4.5

Оценок: 2

191028

Санкт-Петербург

Литейный пр., д. 26, Лит. А

+7 (812) 403-06-99

700

300

ООО «ИТГЛОБАЛКОМ ЛАБС»

191028

Санкт-Петербург

Литейный пр. , д. 26, Лит. А

, д. 26, Лит. А

+7 (812) 403-06-99

700

300

ООО «ИТГЛОБАЛКОМ ЛАБС»

700

300

Ubuntu Manpage: cms — утилита CMS

Предоставлено: openssl_1.0.2g-1ubuntu4_amd64

ИМЯ

cms - утилита CMS

ОБЗОР

OPENSSL CMS [ -ENCRYPT ] [ -Decrypt ] [ -Sign ] [ -VERIFY ] [ -CMSUT ] [ -Resign ] [ -DATA_CREATE ]

[ -data_out ] [ -digest_create ] [ -digest_verify ] [ -сжать ] [ -распаковать ]

[ -EncryptedData_encrypt ] [ -sign_receipt ] [ -verify_receipt квитанция ] [ -in имя файла ] [ -inform

SMIME|PEM|DER ] [ -rctform SMIME|PEM|DER ] [ -out имя файла ] [ -outform SMIME|PEM|DER 007 -890 поток

-Ndef -noindef ] [ -Noindef ] [ -Content Filename ] [ -Text ] [ -NOOUT ] [ -PRINT ] [ -Cafile файл 8. ]

[ -CApath dir ] [ -no_alt_chains ] [ -md дайджест ] [ -[шифр] ] [ -nointern ]

[ -no_signer_cert_verify ] [ -nocerts ] [ -noattr ] [ -nosmimecap ] [-двоичный ] [-nodetach ]

[ -certfile файл ] [ -certsout файл ] [ -подписавшая файл ] [ -recip файл 8 0 [0 ключ 8id 0]

[ -receipt_request_all -receipt_request_first ] [ -receipt_request_from адрес электронной почты ]

[ -receipt_request_to адрес электронной почты ] [ -receipt_request_print ] [ - секретный ключ ключ ] [ - секретный ключ

ID ] [ -Content_type Тип ] [ -Inkey Файл ] [ -Keyopt Имя: Параметр ] [ -Passin ARG ] [ -Rand ]

файл(ы) ] [ cert.

]

[ -CApath dir ] [ -no_alt_chains ] [ -md дайджест ] [ -[шифр] ] [ -nointern ]

[ -no_signer_cert_verify ] [ -nocerts ] [ -noattr ] [ -nosmimecap ] [-двоичный ] [-nodetach ]

[ -certfile файл ] [ -certsout файл ] [ -подписавшая файл ] [ -recip файл 8 0 [0 ключ 8id 0]

[ -receipt_request_all -receipt_request_first ] [ -receipt_request_from адрес электронной почты ]

[ -receipt_request_to адрес электронной почты ] [ -receipt_request_print ] [ - секретный ключ ключ ] [ - секретный ключ

ID ] [ -Content_type Тип ] [ -Inkey Файл ] [ -Keyopt Имя: Параметр ] [ -Passin ARG ] [ -Rand ]

файл(ы) ] [ cert. pem... ] [ -до адрес ] [ -от адрес ] [ -субъект j ]. ..

pem... ] [ -до адрес ] [ -от адрес ] [ -субъект j ]. ..

ОПИСАНИЕ

Команда cms обрабатывает почту S/MIME v3.1. Он может шифровать, расшифровывать, подписывать и проверять,

сжимать и распаковывать сообщения S/MIME.

КОМАНДА ОПЦИИ

Имеется четырнадцать опций операций, которые определяют тип выполняемой операции.

значение других опций зависит от типа операции.

- зашифровать

шифровать почту для заданных сертификатов получателей. Входной файл - это сообщение, которое должно быть

зашифровано. Выходной файл представляет собой зашифрованную почту в формате MIME. Фактический тип CMS

это EnvelopedData.

-расшифровать

расшифровать почту, используя предоставленный сертификат и закрытый ключ. Ожидает зашифрованную почту

сообщение в формате MIME для входного файла. Расшифрованная почта записывается на выходе

файл.

-debug_decrypt

эта опция устанавливает флаг CMS_DEBUG_DECRYPT . Эту опцию следует использовать с осторожностью:

см. раздел примечаний ниже.

-знак

подписывать почту, используя поставляемый сертификат и закрытый ключ. Входной файл - это сообщение для

быть подписанным. Подписанное сообщение в формате MIME записывается в выходной файл.

-проверить

проверить подписанную почту. Ожидает подписанное почтовое сообщение на входе и выводит подписанное

данные. Поддерживается как открытый текст, так и непрозрачная подпись.

-cmsout

принимает входное сообщение и записывает структуру CMS в кодировке PEM.

- уйти в отставку

отказаться от сообщения: возьмите существующее сообщение и одну или несколько новых подписавших.

- data_create

Создайте тип CMS Data .

Расшифрованная почта записывается на выходе

файл.

-debug_decrypt

эта опция устанавливает флаг CMS_DEBUG_DECRYPT . Эту опцию следует использовать с осторожностью:

см. раздел примечаний ниже.

-знак

подписывать почту, используя поставляемый сертификат и закрытый ключ. Входной файл - это сообщение для

быть подписанным. Подписанное сообщение в формате MIME записывается в выходной файл.

-проверить

проверить подписанную почту. Ожидает подписанное почтовое сообщение на входе и выводит подписанное

данные. Поддерживается как открытый текст, так и непрозрачная подпись.

-cmsout

принимает входное сообщение и записывает структуру CMS в кодировке PEM.

- уйти в отставку

отказаться от сообщения: возьмите существующее сообщение и одну или несколько новых подписавших.

- data_create

Создайте тип CMS Data . -данные_выход

Данные введите и выведите содержимое.

-digest_create

Создайте тип CMS DigestedData .

-digest_verify

Проверьте тип CMS DigestedData и выведите содержимое.

-сжать

Создайте тип CMS CompressedData . OpenSSL должен быть скомпилирован с поддержкой zlib для этого.

вариант для работы, иначе он выдаст ошибку.

-распаковать

Распакуйте тип CMS CompressedData и выведите содержимое. OpenSSL должен быть скомпилирован

с поддержкой zlib эта опция работает, иначе будет выдавать ошибку.

-EncryptedData_encrypt

Шифровать контент с помощью предоставленного симметричного ключа и алгоритма с помощью CMS EncryptedData

введите и выведите содержимое.

-sign_receipt

Сгенерируйте и выведите подписанную квитанцию для предоставленного сообщения.

-данные_выход

Данные введите и выведите содержимое.

-digest_create

Создайте тип CMS DigestedData .

-digest_verify

Проверьте тип CMS DigestedData и выведите содержимое.

-сжать

Создайте тип CMS CompressedData . OpenSSL должен быть скомпилирован с поддержкой zlib для этого.

вариант для работы, иначе он выдаст ошибку.

-распаковать

Распакуйте тип CMS CompressedData и выведите содержимое. OpenSSL должен быть скомпилирован

с поддержкой zlib эта опция работает, иначе будет выдавать ошибку.

-EncryptedData_encrypt

Шифровать контент с помощью предоставленного симметричного ключа и алгоритма с помощью CMS EncryptedData

введите и выведите содержимое.

-sign_receipt

Сгенерируйте и выведите подписанную квитанцию для предоставленного сообщения. Входное сообщение должен

содержать подписанный запрос на получение. В остальном функциональность аналогична -sign .

операция.

-verify_receipt квитанция

Проверьте подписанную квитанцию в файле с именем квитанция . Входное сообщение должно содержать

оригинал запроса на получение. В остальном функциональность аналогична операции -verify .

-in имя файла

входное сообщение, которое нужно зашифровать или подписать, или сообщение, которое нужно расшифровать, или

проверено.

-Информ SMIME|PEM|DER

это определяет входной формат для структуры CMS. По умолчанию используется SMIME , который

читает сообщение в формате S/MIME. PEM и DER Формат изменить это, чтобы ожидать PEM и DER

вместо этого отформатируйте структуры CMS. В настоящее время это влияет только на входной формат CMS.

Входное сообщение должен

содержать подписанный запрос на получение. В остальном функциональность аналогична -sign .

операция.

-verify_receipt квитанция

Проверьте подписанную квитанцию в файле с именем квитанция . Входное сообщение должно содержать

оригинал запроса на получение. В остальном функциональность аналогична операции -verify .

-in имя файла

входное сообщение, которое нужно зашифровать или подписать, или сообщение, которое нужно расшифровать, или

проверено.

-Информ SMIME|PEM|DER

это определяет входной формат для структуры CMS. По умолчанию используется SMIME , который

читает сообщение в формате S/MIME. PEM и DER Формат изменить это, чтобы ожидать PEM и DER

вместо этого отформатируйте структуры CMS. В настоящее время это влияет только на входной формат CMS. структура, если структура CMS не вводится (например, с -encrypt или -sign )

эта опция не имеет никакого эффекта.

-rctform SMIME|PEM|DER

указать формат подписанной квитанции для использования с операцией -receipt_verify .

-выход имя файла

текст сообщения, который был расшифрован или проверен, или выходное сообщение в формате MIME

который был подписан или проверен.

-outform SMIME|PEM|DER

это определяет выходной формат для структуры CMS. По умолчанию SMIME который

пишет сообщение в формате S/MIME. PEM и DER Формат измените это, чтобы написать PEM и DER

вместо этого отформатируйте структуры CMS. В настоящее время это влияет только на выходной формат

Структура CMS, если структура CMS не выводится (например, с - проверить или

-decrypt ) этот параметр не действует.

структура, если структура CMS не вводится (например, с -encrypt или -sign )

эта опция не имеет никакого эффекта.

-rctform SMIME|PEM|DER

указать формат подписанной квитанции для использования с операцией -receipt_verify .

-выход имя файла

текст сообщения, который был расшифрован или проверен, или выходное сообщение в формате MIME

который был подписан или проверен.

-outform SMIME|PEM|DER

это определяет выходной формат для структуры CMS. По умолчанию SMIME который

пишет сообщение в формате S/MIME. PEM и DER Формат измените это, чтобы написать PEM и DER

вместо этого отформатируйте структуры CMS. В настоящее время это влияет только на выходной формат

Структура CMS, если структура CMS не выводится (например, с - проверить или

-decrypt ) этот параметр не действует. -поток -indef -noindef

-поток 9Параметры 0008 и -indef эквивалентны и включают потоковый ввод-вывод для кодирования.

операции. Это позволяет обрабатывать данные за один проход без необходимости хранения

все содержимое в памяти, потенциально поддерживая очень большие файлы. Потоковое

автоматически устанавливается для подписи S/MIME с отсоединенными данными, если выходной формат SMIME

в настоящее время он отключен по умолчанию для всех остальных операций.

-ноиндеф

отключить потоковый ввод-вывод, где он будет производить и создавать неопределенную длину

кодирование. В настоящее время эта опция не действует. В будущем потоковая передача будет доступна

по умолчанию для всех соответствующих операций, и эта опция отключит его.

-содержимое имя файла

Это указывает файл, содержащий отсоединенный контент, это полезно только с

-проверить команду .

-поток -indef -noindef

-поток 9Параметры 0008 и -indef эквивалентны и включают потоковый ввод-вывод для кодирования.

операции. Это позволяет обрабатывать данные за один проход без необходимости хранения

все содержимое в памяти, потенциально поддерживая очень большие файлы. Потоковое

автоматически устанавливается для подписи S/MIME с отсоединенными данными, если выходной формат SMIME

в настоящее время он отключен по умолчанию для всех остальных операций.

-ноиндеф

отключить потоковый ввод-вывод, где он будет производить и создавать неопределенную длину

кодирование. В настоящее время эта опция не действует. В будущем потоковая передача будет доступна

по умолчанию для всех соответствующих операций, и эта опция отключит его.

-содержимое имя файла

Это указывает файл, содержащий отсоединенный контент, это полезно только с

-проверить команду . Это можно использовать только в том случае, если структура CMS использует отсоединенный

форма подписи, где содержание не включено. Эта опция переопределит любую

контент, если входной формат S/MIME и он использует составной/подписанный контент MIME

тип.

-текст

эта опция добавляет заголовки MIME в виде обычного текста (текст/обычный) к предоставленному сообщению, если

шифрование или подпись. При расшифровке или проверке удаляются текстовые заголовки: если

расшифрованное или проверенное сообщение не имеет типа MIME text/plain, тогда возникает ошибка.

-ноут

для операции -cmsout не выводить проанализированную структуру CMS. Это полезно, когда

в сочетании с опцией -print или при изменении синтаксиса структуры CMS.

проверено.

-печать

для операции -cmsout вывести все поля структуры CMS. Это в основном

полезно для целей тестирования.

Это можно использовать только в том случае, если структура CMS использует отсоединенный

форма подписи, где содержание не включено. Эта опция переопределит любую

контент, если входной формат S/MIME и он использует составной/подписанный контент MIME

тип.

-текст

эта опция добавляет заголовки MIME в виде обычного текста (текст/обычный) к предоставленному сообщению, если

шифрование или подпись. При расшифровке или проверке удаляются текстовые заголовки: если

расшифрованное или проверенное сообщение не имеет типа MIME text/plain, тогда возникает ошибка.

-ноут

для операции -cmsout не выводить проанализированную структуру CMS. Это полезно, когда

в сочетании с опцией -print или при изменении синтаксиса структуры CMS.

проверено.

-печать

для операции -cmsout вывести все поля структуры CMS. Это в основном

полезно для целей тестирования. -CAfile файл

файл, содержащий доверенные сертификаты ЦС, используется только с -проверить .

-CApath каталог

каталог, содержащий доверенные сертификаты ЦС, используемые только с -verify . Этот каталог

должен быть стандартным каталогом сертификатов: это хэш каждого имени субъекта (с использованием

x509 -hash ) должны быть связаны с каждым сертификатом.

-md дайджест

алгоритм дайджеста для использования при подписании или отставке. Если нет, то по умолчанию

будет использоваться алгоритм дайджеста для ключа подписи (обычно SHA1).

- [шифр]

используемый алгоритм шифрования. Например тройной DES (168 бит) - -des3 или 256 бит

АЕС--аес256 . Имя любого стандартного алгоритма (используемое функцией EVP_get_cipherbyname()

функция) также можно использовать перед дефисом, например, -aes_128_cbc .

-CAfile файл

файл, содержащий доверенные сертификаты ЦС, используется только с -проверить .

-CApath каталог

каталог, содержащий доверенные сертификаты ЦС, используемые только с -verify . Этот каталог

должен быть стандартным каталогом сертификатов: это хэш каждого имени субъекта (с использованием

x509 -hash ) должны быть связаны с каждым сертификатом.

-md дайджест

алгоритм дайджеста для использования при подписании или отставке. Если нет, то по умолчанию

будет использоваться алгоритм дайджеста для ключа подписи (обычно SHA1).

- [шифр]

используемый алгоритм шифрования. Например тройной DES (168 бит) - -des3 или 256 бит

АЕС--аес256 . Имя любого стандартного алгоритма (используемое функцией EVP_get_cipherbyname()

функция) также можно использовать перед дефисом, например, -aes_128_cbc . См. enc для

список шифров, поддерживаемых вашей версией OpenSSL.

Если не указано иное, используется тройной DES. Используется только с -зашифровать и -EncryptedData_create

команды.

-ноинтерн

при проверке сообщения обычно сертификаты (если есть), включенные в сообщение,

искал сертификат подписи. С этой опцией только указанные сертификаты

в -certfile используется опция . Предоставленные сертификаты по-прежнему можно использовать в качестве

однако ненадежные центры сертификации.

-no_signer_cert_verify

не проверять сертификат подписавшего подписанного сообщения.

-nocerts

при подписании сообщения сертификат подписавшего обычно включается в эту опцию

это исключено. Это уменьшит размер подписанного сообщения, но верификатор должен

иметь копию сертификата подписывающих лиц, доступную локально (переданную с использованием файла -certfile

вариант например).

См. enc для

список шифров, поддерживаемых вашей версией OpenSSL.

Если не указано иное, используется тройной DES. Используется только с -зашифровать и -EncryptedData_create

команды.

-ноинтерн

при проверке сообщения обычно сертификаты (если есть), включенные в сообщение,

искал сертификат подписи. С этой опцией только указанные сертификаты

в -certfile используется опция . Предоставленные сертификаты по-прежнему можно использовать в качестве

однако ненадежные центры сертификации.

-no_signer_cert_verify

не проверять сертификат подписавшего подписанного сообщения.

-nocerts

при подписании сообщения сертификат подписавшего обычно включается в эту опцию

это исключено. Это уменьшит размер подписанного сообщения, но верификатор должен

иметь копию сертификата подписывающих лиц, доступную локально (переданную с использованием файла -certfile

вариант например). -ноаттр

обычно, когда сообщение подписано, включается набор атрибутов, который включает

время подписи и поддерживаемые симметричные алгоритмы. В этом варианте их нет.

включены.

-носмимекап

исключить список поддерживаемых алгоритмов из подписанных атрибутов, другие параметры, такие как

время подписания и тип контента по-прежнему включены.

-двоичный

обычно входное сообщение преобразуется в «канонический» формат, который эффективно

с использованием CR и LF в качестве конца строки: в соответствии со спецификацией S/MIME. Когда это

опция присутствует, перевод не происходит. Это полезно при обработке двоичных данных.

который может быть не в формате MIME.

- узел отсоединения

при подписании сообщения используйте непрозрачную подпись: эта форма более устойчива к переводу

почтовыми ретрансляторами, но не может быть прочитан почтовыми агентами, не поддерживающими S/MIME.

-ноаттр

обычно, когда сообщение подписано, включается набор атрибутов, который включает

время подписи и поддерживаемые симметричные алгоритмы. В этом варианте их нет.

включены.

-носмимекап

исключить список поддерживаемых алгоритмов из подписанных атрибутов, другие параметры, такие как

время подписания и тип контента по-прежнему включены.

-двоичный

обычно входное сообщение преобразуется в «канонический» формат, который эффективно

с использованием CR и LF в качестве конца строки: в соответствии со спецификацией S/MIME. Когда это

опция присутствует, перевод не происходит. Это полезно при обработке двоичных данных.

который может быть не в формате MIME.

- узел отсоединения

при подписании сообщения используйте непрозрачную подпись: эта форма более устойчива к переводу

почтовыми ретрансляторами, но не может быть прочитан почтовыми агентами, не поддерживающими S/MIME. Без этой опции используется подписание открытым текстом с типом MIME multipart/signed.

- файл сертификата файл

позволяет указать дополнительные сертификаты. При подписании они будут включены

с сообщением. При проверке будут выполняться поиски сертификатов подписавших.

Сертификаты должны быть в формате PEM.

-certsout файл

любые сертификаты, содержащиеся в сообщении, записываются в файл .

- подписывающая сторона файл

сертификат подписи при подписании или отказе от подписи сообщения, эту опцию можно использовать

несколько раз, если требуется более одного подписывающего лица. Если сообщение проверяется

то сертификаты подписавших будут записаны в этот файл, если проверка была

успешный.

-рецепт файл

при расшифровке сообщения это указывает сертификат получателя. Сертификат

должен совпадать с одним из получателей сообщения, иначе произойдет ошибка.

Без этой опции используется подписание открытым текстом с типом MIME multipart/signed.

- файл сертификата файл

позволяет указать дополнительные сертификаты. При подписании они будут включены

с сообщением. При проверке будут выполняться поиски сертификатов подписавших.

Сертификаты должны быть в формате PEM.

-certsout файл

любые сертификаты, содержащиеся в сообщении, записываются в файл .

- подписывающая сторона файл

сертификат подписи при подписании или отказе от подписи сообщения, эту опцию можно использовать

несколько раз, если требуется более одного подписывающего лица. Если сообщение проверяется

то сертификаты подписавших будут записаны в этот файл, если проверка была

успешный.

-рецепт файл

при расшифровке сообщения это указывает сертификат получателя. Сертификат

должен совпадать с одним из получателей сообщения, иначе произойдет ошибка. При шифровании сообщения эту опцию можно использовать несколько раз для указания каждого

получатель. Эта форма должна использоваться , если требуются индивидуальные параметры (например,

указать RSA-OAEP).

-keyid

использовать идентификатор ключа субъекта для идентификации сертификатов вместо имени издателя и серийного номера

количество. Прилагаемый сертификат должен включать расширение идентификатора ключа субъекта.

Поддерживается опциями -sign и -encrypt .

-receipt_request_all -receipt_request_first

для -sign опция включает подписанный запрос на получение. Укажите, что запросы должны быть

предоставлены всеми получателями или получателями первого уровня (отправляемыми напрямую, а не

из списка рассылки). Игнорировал -receipt_request_from включен.

-receipt_request_from адрес электронной почты

для -sign опция включает подписанный запрос на получение.

При шифровании сообщения эту опцию можно использовать несколько раз для указания каждого

получатель. Эта форма должна использоваться , если требуются индивидуальные параметры (например,

указать RSA-OAEP).

-keyid

использовать идентификатор ключа субъекта для идентификации сертификатов вместо имени издателя и серийного номера

количество. Прилагаемый сертификат должен включать расширение идентификатора ключа субъекта.

Поддерживается опциями -sign и -encrypt .

-receipt_request_all -receipt_request_first

для -sign опция включает подписанный запрос на получение. Укажите, что запросы должны быть

предоставлены всеми получателями или получателями первого уровня (отправляемыми напрямую, а не

из списка рассылки). Игнорировал -receipt_request_from включен.

-receipt_request_from адрес электронной почты

для -sign опция включает подписанный запрос на получение. Добавьте явный адрес электронной почты, где

квитанции должны быть предоставлены.

-receipt_request_to адрес электронной почты

Добавьте явный адрес электронной почты, на который следует отправлять подписанные квитанции. Этот вариант

должен , но предоставляется, если запрошена подписанная квитанция.

-receipt_request_print

Для -verify операция распечатать содержимое любых подписанных запросов квитанций.

-секретный ключ ключ

указать используемый симметричный ключ. Ключ должен быть предоставлен в шестнадцатеричном формате и соответствовать

с использованным алгоритмом. Поддерживается -EncryptedData_encrypt

-EncrryptedData_decrypt , -encrypt и -decrypt варианты. При использовании с -encrypt или

-расшифровать предоставленный ключ используется для переноса или распаковки ключа шифрования контента с помощью

ключ AES типа KEKRecipientInfo .

Добавьте явный адрес электронной почты, где

квитанции должны быть предоставлены.

-receipt_request_to адрес электронной почты

Добавьте явный адрес электронной почты, на который следует отправлять подписанные квитанции. Этот вариант

должен , но предоставляется, если запрошена подписанная квитанция.

-receipt_request_print

Для -verify операция распечатать содержимое любых подписанных запросов квитанций.

-секретный ключ ключ

указать используемый симметричный ключ. Ключ должен быть предоставлен в шестнадцатеричном формате и соответствовать

с использованным алгоритмом. Поддерживается -EncryptedData_encrypt

-EncrryptedData_decrypt , -encrypt и -decrypt варианты. При использовании с -encrypt или

-расшифровать предоставленный ключ используется для переноса или распаковки ключа шифрования контента с помощью

ключ AES типа KEKRecipientInfo . -secretkeyid идентификатор

идентификатор ключа для предоставленного симметричного ключа для KEKRecipientInfo типа . Этот

Параметр должен присутствовать , если параметр -secretkey используется с параметром -encrypt . С - расшифровать

операции id используется для поиска соответствующего ключа, если он не указан, то

попытка используется для расшифровки любых KEKRecipientInfo структур.

-econtent_type тип

установите тип инкапсулированного содержимого на , тип , если он не указан, используется тип Data .

Аргумент типа может быть любым допустимым именем OID в текстовом или числовом формате.

-inkey файл

закрытый ключ для использования при подписании или расшифровке. Это должно соответствовать соответствующему

сертификат. Если этот параметр не указан, закрытый ключ должен быть включен в

файл сертификата, указанный с помощью -recip или -signer файл.

-secretkeyid идентификатор

идентификатор ключа для предоставленного симметричного ключа для KEKRecipientInfo типа . Этот

Параметр должен присутствовать , если параметр -secretkey используется с параметром -encrypt . С - расшифровать

операции id используется для поиска соответствующего ключа, если он не указан, то

попытка используется для расшифровки любых KEKRecipientInfo структур.

-econtent_type тип

установите тип инкапсулированного содержимого на , тип , если он не указан, используется тип Data .

Аргумент типа может быть любым допустимым именем OID в текстовом или числовом формате.

-inkey файл

закрытый ключ для использования при подписании или расшифровке. Это должно соответствовать соответствующему

сертификат. Если этот параметр не указан, закрытый ключ должен быть включен в

файл сертификата, указанный с помощью -recip или -signer файл. При подписании этого

Опция может использоваться несколько раз для указания последовательных ключей.

-keyopt имя:opt

для подписи и шифрования эту опцию можно использовать несколько раз, чтобы настроить

параметры предыдущего ключа или сертификата. В настоящее время его можно использовать для установки RSA-

PSS для подписи, RSA-OAEP для шифрования или для изменения параметров по умолчанию для ECDH.

-пасс аргумент

источник пароля закрытого ключа. Дополнительные сведения о формате arg см.

ПАСС ФРАЗА АРГУМЕНТЫ раздел в openssl (1).

-rand файл(ы)

файл или файлы, содержащие случайные данные, используемые для заполнения генератора случайных чисел, или

Разъем EGD (см. RAND_egd (3)). Можно указать несколько файлов, разделенных OS-

зависимый характер. Разделитель ; для MS-Windows, , для OpenVMS и : для всех

другие.

При подписании этого

Опция может использоваться несколько раз для указания последовательных ключей.

-keyopt имя:opt

для подписи и шифрования эту опцию можно использовать несколько раз, чтобы настроить

параметры предыдущего ключа или сертификата. В настоящее время его можно использовать для установки RSA-

PSS для подписи, RSA-OAEP для шифрования или для изменения параметров по умолчанию для ECDH.

-пасс аргумент

источник пароля закрытого ключа. Дополнительные сведения о формате arg см.

ПАСС ФРАЗА АРГУМЕНТЫ раздел в openssl (1).

-rand файл(ы)

файл или файлы, содержащие случайные данные, используемые для заполнения генератора случайных чисел, или

Разъем EGD (см. RAND_egd (3)). Можно указать несколько файлов, разделенных OS-

зависимый характер. Разделитель ; для MS-Windows, , для OpenVMS и : для всех

другие. cert.pem...

один или несколько сертификатов получателей сообщения: используются при шифровании сообщения.

-к, -от, -тема

соответствующие почтовые заголовки. Они включены за пределы подписанной части сообщения.

поэтому они могут быть включены вручную. При подписи многие почтовые клиенты S/MIME проверяют

адрес электронной почты сертификата подписывающей стороны совпадает с адресом, указанным в поле From:.

-цель, -ignore_critical, -issuer_checks, -crl_check, -crl_check_all, -policy_check,

-extended_crl, -x509_strict, -policy -check_ss_sig -no_alt_chains

Установите различные параметры проверки цепочки сертификатов. См. страницу руководства Verify для

Детали.

cert.pem...

один или несколько сертификатов получателей сообщения: используются при шифровании сообщения.

-к, -от, -тема

соответствующие почтовые заголовки. Они включены за пределы подписанной части сообщения.

поэтому они могут быть включены вручную. При подписи многие почтовые клиенты S/MIME проверяют

адрес электронной почты сертификата подписывающей стороны совпадает с адресом, указанным в поле From:.

-цель, -ignore_critical, -issuer_checks, -crl_check, -crl_check_all, -policy_check,

-extended_crl, -x509_strict, -policy -check_ss_sig -no_alt_chains

Установите различные параметры проверки цепочки сертификатов. См. страницу руководства Verify для

Детали.

ПРИМЕЧАНИЯ

Сообщение MIME должно быть отправлено без пустых строк между заголовками и выводом. Некоторые почтовые программы автоматически добавляют пустую строку. Пересылка почты напрямую

sendmail — это один из способов получить правильный формат.

Предоставленное сообщение, которое необходимо подписать или зашифровать, должно включать необходимые заголовки MIME или

многие клиенты S/MIME не отображают его должным образом (если вообще отображают). Вы можете использовать -текст вариант для

автоматически добавлять заголовки в виде обычного текста.

«Подписанное и зашифрованное» сообщение — это сообщение, в котором подписанное сообщение затем шифруется. Это может

быть произведено путем шифрования уже подписанного сообщения: см. раздел примеров.

Эта версия программы допускает только одного подписывающего на сообщение, но проверяет несколько

подписавших полученные сообщения. Некоторые клиенты S/MIME блокируются, если сообщение содержит несколько

подписанты. Есть возможность подписывать сообщения «параллельно», подписывая уже подписанный

сообщение.

Некоторые почтовые программы автоматически добавляют пустую строку. Пересылка почты напрямую

sendmail — это один из способов получить правильный формат.

Предоставленное сообщение, которое необходимо подписать или зашифровать, должно включать необходимые заголовки MIME или

многие клиенты S/MIME не отображают его должным образом (если вообще отображают). Вы можете использовать -текст вариант для

автоматически добавлять заголовки в виде обычного текста.

«Подписанное и зашифрованное» сообщение — это сообщение, в котором подписанное сообщение затем шифруется. Это может

быть произведено путем шифрования уже подписанного сообщения: см. раздел примеров.

Эта версия программы допускает только одного подписывающего на сообщение, но проверяет несколько

подписавших полученные сообщения. Некоторые клиенты S/MIME блокируются, если сообщение содержит несколько

подписанты. Есть возможность подписывать сообщения «параллельно», подписывая уже подписанный

сообщение. Варианты -encrypt и -decrypt отражают обычное использование в клиентах S/MIME. Строго

говоря, они обрабатывают данные в оболочке CMS: зашифрованные данные CMS используются для других целей.

Параметр -resign использует существующий дайджест сообщения при добавлении нового подписывающего лица. Это означает

эти атрибуты должны присутствовать по крайней мере у одного существующего подписывающего лица, использующего одно и то же сообщение

дайджест, иначе эта операция завершится ошибкой.

Параметры -stream и -indef включают экспериментальную поддержку потокового ввода-вывода. В результате

кодирование представляет собой BER с использованием сконструированного кодирования неопределенной длины, а не DER. Потоковое

поддерживается для - зашифровать операцию и - подписать операцию , если содержимое не

отстраненный.

Потоковая передача всегда используется для операции -sign с отсоединенными данными, но поскольку содержимое

больше не является частью структуры CMS, кодировка остается DER.

Варианты -encrypt и -decrypt отражают обычное использование в клиентах S/MIME. Строго

говоря, они обрабатывают данные в оболочке CMS: зашифрованные данные CMS используются для других целей.

Параметр -resign использует существующий дайджест сообщения при добавлении нового подписывающего лица. Это означает

эти атрибуты должны присутствовать по крайней мере у одного существующего подписывающего лица, использующего одно и то же сообщение

дайджест, иначе эта операция завершится ошибкой.

Параметры -stream и -indef включают экспериментальную поддержку потокового ввода-вывода. В результате

кодирование представляет собой BER с использованием сконструированного кодирования неопределенной длины, а не DER. Потоковое

поддерживается для - зашифровать операцию и - подписать операцию , если содержимое не

отстраненный.

Потоковая передача всегда используется для операции -sign с отсоединенными данными, но поскольку содержимое

больше не является частью структуры CMS, кодировка остается DER. Если параметр -decrypt используется без сертификата получателя, то делается попытка

найдите получателя, по очереди попробовав каждого потенциального получателя, используя предоставленный закрытый

ключ. Чтобы предотвратить атаку ММА (атака Блейхенбахера на дополнение PKCS #1 v1.5 RSA), все

получатели проверяются независимо от того, успешны они или нет, и если ни один получатель не соответствует сообщению.

«расшифровано» с использованием случайного ключа, который обычно выводит мусор. -debug_decrypt

опция может использоваться для отключения защиты от атак MMA и возврата ошибки, если нет

получатель может быть найден: эту опцию следует использовать с осторожностью. Для более полного описания

см. CMS_decrypt (3)).

Если параметр -decrypt используется без сертификата получателя, то делается попытка

найдите получателя, по очереди попробовав каждого потенциального получателя, используя предоставленный закрытый

ключ. Чтобы предотвратить атаку ММА (атака Блейхенбахера на дополнение PKCS #1 v1.5 RSA), все

получатели проверяются независимо от того, успешны они или нет, и если ни один получатель не соответствует сообщению.

«расшифровано» с использованием случайного ключа, который обычно выводит мусор. -debug_decrypt

опция может использоваться для отключения защиты от атак MMA и возврата ошибки, если нет

получатель может быть найден: эту опцию следует использовать с осторожностью. Для более полного описания

см. CMS_decrypt (3)).

ВЫХОД КОДЫ

0 операция прошла полностью успешно.

1 произошла ошибка при синтаксическом анализе параметров команды.

2 один из входных файлов не может быть прочитан. 3 произошла ошибка при создании файла CMS или при чтении сообщения MIME.

4 произошла ошибка при расшифровке или проверке сообщения.

5 сообщение было проверено правильно, но произошла ошибка при записи подписавшихся

сертификаты.

3 произошла ошибка при создании файла CMS или при чтении сообщения MIME.

4 произошла ошибка при расшифровке или проверке сообщения.

5 сообщение было проверено правильно, но произошла ошибка при записи подписавшихся

сертификаты.

СОВМЕСТИМОСТЬ С форматом PKCS#7 .

Утилита smime может обрабатывать только старый формат PKCS#7 . Утилита cms поддерживает

Формат синтаксиса криптографического сообщения. Использование некоторых функций приведет к появлению сообщений, которые

не могут быть обработаны приложениями, которые поддерживают только старый формат. Это

подробно ниже.

Использование опции -keyid с - подписать или - зашифровать .

Параметр -outform PEM использует другие заголовки.

Опция -сжать .

Параметр -secretkey при использовании с -encrypt .

Использование PSS с -знаком . Использование ключей OAEP или отличных от RSA ключей с -encrypt .

Кроме того, тип -EncryptedData_create и -data_create не может быть обработан

старше смайм команда.

Использование ключей OAEP или отличных от RSA ключей с -encrypt .

Кроме того, тип -EncryptedData_create и -data_create не может быть обработан

старше смайм команда.

ПРИМЕРЫ

Создайте сообщение с подписью в виде открытого текста:

openssl cms -sign -in message.txt -text -out mail.msg \

-подписавший mycert.pem

Создать непрозрачное подписанное сообщение

openssl cms -sign -in message.txt -text -out mail.msg -nodetach \

-подписавший mycert.pem

Создайте подписанное сообщение, включите дополнительные сертификаты и прочитайте закрытый ключ.

из другого файла:

openssl cms -sign -in in.txt -text -out mail.msg \

-signer mycert.pem -inkey mykey.pem -certfile mycerts.pem

Создайте подписанное сообщение с двумя подписчиками, используйте идентификатор ключа:

openssl cms -sign -in message.txt -text -out mail. msg \

-signer mycert.pem -signer othercert.pem -keyid

Отправьте подписанное сообщение под Unix напрямую в sendmail, включая заголовки:

openssl cms -sign -in in.txt -text -signer mycert.pem \

-от [email protected] -кому-то@куда-то \

-тема "Подписанное сообщение" | отправить письмо кому-то@куда-то

Проверьте сообщение и извлеките сертификат подписавшего в случае успеха:

openssl cms -verify -in mail.msg -signer user.pem -out signedtext.txt

Отправляйте зашифрованную почту, используя тройной DES:

openssl cms -encrypt -in in.txt -from [email protected] \

-кому-то@куда-то -тема "Зашифрованное сообщение" \

-des3 user.pem -out mail.msg

Подписывать и шифровать почту:

openssl cms -sign -in ml.txt -signer my.pem -text \

| openssl cms -encrypt -out mail.msg \

-от [email protected] -кому-то@куда-то \

-subject "Подписанное и зашифрованное сообщение" -des3 user.

msg \

-signer mycert.pem -signer othercert.pem -keyid

Отправьте подписанное сообщение под Unix напрямую в sendmail, включая заголовки:

openssl cms -sign -in in.txt -text -signer mycert.pem \

-от [email protected] -кому-то@куда-то \

-тема "Подписанное сообщение" | отправить письмо кому-то@куда-то

Проверьте сообщение и извлеките сертификат подписавшего в случае успеха:

openssl cms -verify -in mail.msg -signer user.pem -out signedtext.txt

Отправляйте зашифрованную почту, используя тройной DES:

openssl cms -encrypt -in in.txt -from [email protected] \

-кому-то@куда-то -тема "Зашифрованное сообщение" \

-des3 user.pem -out mail.msg

Подписывать и шифровать почту:

openssl cms -sign -in ml.txt -signer my.pem -text \

| openssl cms -encrypt -out mail.msg \

-от [email protected] -кому-то@куда-то \

-subject "Подписанное и зашифрованное сообщение" -des3 user. pem

Примечание: команда шифрования не включает -текст вариант, потому что сообщение

зашифрованный уже имеет заголовки MIME.

Расшифровать почту:

openssl cms -decrypt -in mail.msg -recip mycert.pem -inkey key.pem

Результатом подписи формы Netscape является структура PKCS#7 с отсоединенной подписью.

формат. Вы можете использовать эту программу для проверки подписи путем переноса строки base64

закодированная структура и окружение ее:

-----НАЧАЛО PKCS7-----

-----КОНЕЦ PKCS7-----

и с помощью команды

openssl cms -verify -inform PEM -in signal.pem -content content.txt

в качестве альтернативы вы можете base64 декодировать подпись и использовать

openssl cms -verify -inform DER -in signal.der -content content.txt

Создайте зашифрованное сообщение, используя 128-битную Camellia:

openssl cms -encrypt -in plain.txt -camellia128 -out mail.msg cert.pem

Добавьте подписывающего к существующему сообщению:

openssl cms -resign -in mail.

pem

Примечание: команда шифрования не включает -текст вариант, потому что сообщение

зашифрованный уже имеет заголовки MIME.

Расшифровать почту:

openssl cms -decrypt -in mail.msg -recip mycert.pem -inkey key.pem

Результатом подписи формы Netscape является структура PKCS#7 с отсоединенной подписью.

формат. Вы можете использовать эту программу для проверки подписи путем переноса строки base64

закодированная структура и окружение ее:

-----НАЧАЛО PKCS7-----

-----КОНЕЦ PKCS7-----

и с помощью команды

openssl cms -verify -inform PEM -in signal.pem -content content.txt

в качестве альтернативы вы можете base64 декодировать подпись и использовать

openssl cms -verify -inform DER -in signal.der -content content.txt

Создайте зашифрованное сообщение, используя 128-битную Camellia:

openssl cms -encrypt -in plain.txt -camellia128 -out mail.msg cert.pem

Добавьте подписывающего к существующему сообщению:

openssl cms -resign -in mail. msg -signer newsign.pem -out mail2.msg

Подпишите почту с помощью RSA-PSS:

openssl cms -sign -in message.txt -text -out mail.msg \

-signer mycert.pem -keyopt rsa_padding_mode:pss

Создайте зашифрованную почту с помощью RSA-OAEP:

openssl cms -encrypt -in plain.txt -out mail.msg \

-recip cert.pem -keyopt rsa_padding_mode:oaep

Используйте SHA256 KDF с сертификатом ECDH:

openssl cms -encrypt -in plain.txt -out mail.msg \

-recip ecdhcert.pem -keyopt ecdh_kdf_md:sha256

msg -signer newsign.pem -out mail2.msg

Подпишите почту с помощью RSA-PSS:

openssl cms -sign -in message.txt -text -out mail.msg \

-signer mycert.pem -keyopt rsa_padding_mode:pss

Создайте зашифрованную почту с помощью RSA-OAEP:

openssl cms -encrypt -in plain.txt -out mail.msg \

-recip cert.pem -keyopt rsa_padding_mode:oaep

Используйте SHA256 KDF с сертификатом ECDH:

openssl cms -encrypt -in plain.txt -out mail.msg \

-recip ecdhcert.pem -keyopt ecdh_kdf_md:sha256

ОШИБКИ

Парсер MIME не очень умен: похоже, он обрабатывает большинство сообщений, которые я ему бросал.

но он может задохнуться от других.

В настоящее время код только записывает сертификат подписавшего в файл: если подписывающий

имеет отдельный сертификат шифрования, его необходимо извлечь вручную. Там должен быть

некоторая эвристика, которая определяет правильный сертификат шифрования. В идеале должна поддерживаться база данных сертификатов для каждого адреса электронной почты.

Код в настоящее время не учитывает разрешенные алгоритмы симметричного шифрования, поскольку

предоставляется в подписанном атрибуте SMIMECapabilities. это означает, что пользователь должен вручную

включить правильный алгоритм шифрования. Он должен хранить список разрешенных шифров в

базу данных и использовать только их.

Для сертификата подписавшего не выполняется проверка отзыва.

В идеале должна поддерживаться база данных сертификатов для каждого адреса электронной почты.

Код в настоящее время не учитывает разрешенные алгоритмы симметричного шифрования, поскольку

предоставляется в подписанном атрибуте SMIMECapabilities. это означает, что пользователь должен вручную

включить правильный алгоритм шифрования. Он должен хранить список разрешенных шифров в

базу данных и использовать только их.

Для сертификата подписавшего не выполняется проверка отзыва.

ИСТОРИЯ

Использование нескольких параметров -signer и команды -resign впервые были добавлены в OpenSSL.

1.0.0

Опция keyopt была впервые добавлена в OpenSSL 1.1.0.

Использование -recip для указания получателя при первом добавлении шифрования почты в OpenSSL

1.1.0

Поддержка RSA-OAEP и RSA-PSS впервые была добавлена в OpenSSL 1.1.0.

Использование ключей без RSA с -encrypt и -decrypt впервые были добавлены в OpenSSL 1. 1.0.

Параметры -no_alt_chains впервые были добавлены в OpenSSL 1.0.2b.

1.0.

Параметры -no_alt_chains впервые были добавлены в OpenSSL 1.0.2b.

Как установить Neos CMS на Ubuntu 20.04

Учебники

Распространяйте любовь

Neos CMS — это система управления контентом с открытым исходным кодом на основе PHP, созданная более чем 100 участниками по всему миру. Он легко расширяется и следует шаблону репозитория контента. Neos CMS можно интегрировать с другими современными интерфейсными технологиями, используя форматы экспорта JSON или GraphQL. С Neos CMS вы можете создать свой блог и веб-сайт без каких-либо знаний в области программирования.

В этом руководстве объясняется, как установить Neos CMS с Apache на Ubuntu 20.04.

Необходимые условия

- Свежий Ubuntu 20.04 VPS.

- Доступ к учетной записи пользователя root (или доступ к учетной записи администратора с привилегиями root)

Войдите на сервер и обновите пакеты ОС сервера

Сначала войдите на сервер Ubuntu 20. 04 через SSH в качестве пользователя root:

04 через SSH в качестве пользователя root:

ssh [email protected]_Address -p Port_number

Вам нужно будет заменить ‘ IP_Address ‘ и ‘ Port_number ‘ с соответствующим IP-адресом вашего сервера и номером порта SSH. Кроме того, при необходимости замените « root » на имя пользователя учетной записи администратора.

Перед запуском необходимо убедиться, что все пакеты ОС Ubuntu 20.04, установленные на сервере, обновлены. Вы можете сделать это, выполнив следующие команды:

apt-get update -y

Установить Apache, MySQL и PHP

Сначала установите веб-сервер Apache и MySQL 8 на свой сервер:

apt-get install apache2 mysql-server -y

После установки обоих пакетов выполните следующую команду, чтобы установить PHP со всеми необходимыми расширениями:

apt-get install php7.4 libapache2-mod-php7.4 php7.4 -общий php7.4-mysql php7.4-gmp php7.4-curl php7.4-intl php7.4-mbstring php7.4-xmlrpc php7.4-gd php7.4-bcmath php7.4-xml php7.4 -cli php7.4-gmagick php7.4-zip curl unzip git -y

После установки всех пакетов запустите службу Apache и MySQL с помощью следующей команды:

systemctl запустить apache2 systemctl start mysql

Создать базу данных MySQL и пользователя

Neos CMS использует MySQL или MariaDB в качестве базы данных. Итак, вам нужно будет создать пользователя и базу данных для Neos CMS.

Сначала подключитесь к MySQL с помощью следующей команды:

mysql

Затем создайте базу данных и пользователя с помощью следующей команды:

mysql> CREATE DATABASE neos CHARACTER SET utf8mb4 COLLATE utf8mb4_unicode_ci; mysql> СОЗДАТЬ ПОЛЬЗОВАТЕЛЯ 'neos'@'localhost', ИДЕНТИФИЦИРОВАННОГО 'securepassword';

Затем предоставьте все привилегии базе данных neos с помощью следующей команды:

mysql> ПРЕДОСТАВЬТЕ ВСЕ ПРИВИЛЕГИИ НА neos.* TO 'neos'@'localhost';

Затем сбросьте привилегии и выйдите из оболочки MySQL с помощью следующей команды:

mysql> FLUSH PRIVILEGES; mysql> ВЫХОД;

Установка Neos CMS

Перед запуском вам необходимо установить Composer на свой сервер. Выполните следующую команду, чтобы установить Composer:

Выполните следующую команду, чтобы установить Composer:

curl -sS https://getcomposer.org/installer | php мв composer.phar /usr/local/bin/composer chmod +x /usr/local/bin/композитор 91,8,2 дюйма composer update

Затем установите надлежащее разрешение и право собственности на каталог neoscms:

chown -R www-data:www-data /var/www/html/neoscms/ chmod -R 755 /var/www/html/neoscms/

Настройка Apache для Neos CMS

Затем создайте файл конфигурации виртуального хоста Apache для Neos CMS:

nano /etc/apache2/sites-available/neoscms.conf

Добавьте следующие строки:

ServerAdmin [email защищен] DocumentRoot /var/www/html/neoscms/Web Имя сервера neos.yourdomain.com <Каталог /var/www/html/neoscms/Web/> Параметры Разрешить переопределить все Требовать все предоставленные Журнал ошибок ${APACHE_LOG_DIR}/neos_error.log CustomLog ${APACHE_LOG_DIR}/neos_access. (.*) index.php [PT,L]

Сохраните файл, когда закончите. Затем включите виртуальный хост Apache и перепишите модуль с помощью следующей команды:

a2ensite neoscms.conf a2enmod rewrite

Затем перезагрузите службу Apache, чтобы применить изменения конфигурации:

systemctl перезапустить apache2

Мастер установки Access Neos CMS

Теперь вы можете получить доступ к мастеру веб-установки Neos CMS, используя URL-адрес http://neos .yourdomain.com , как показано ниже:

Нажмите кнопку Перейти к настройке . Вам будет предложено ввести пароль для установки, как показано ниже:

Введите пароль из файла SetupPassword.txt и нажмите кнопку Login . Вы должны увидеть страницу проверки требований:

Нажмите кнопку Далее . Вы должны увидеть страницу конфигурации базы данных:

Укажите данные вашей базы данных и нажмите кнопку Next . Вы должны увидеть страницу настройки учетной записи администратора:

Вы должны увидеть страницу настройки учетной записи администратора:

Введите имя пользователя и пароль администратора и нажмите кнопку Далее . Вы должны увидеть страницу конфигурации сайта:

Укажите имя сайта и нажмите кнопку Далее . После завершения установки вы должны увидеть следующую страницу:

Нажмите на , чтобы перейти к бэкенду . Вы должны увидеть страницу входа в систему Neos CMS:

Введите имя пользователя и пароль администратора и нажмите кнопку 9.0717 Кнопка входа . Вы будете перенаправлены на панель управления Neos CMS:

Конечно, вам не нужно делать ничего из этого, если ваш сервер обслуживается нашими службами поддержки Managed Linux, и в этом случае вы можете просто попросить наших опытных администраторов Linux установите Neos CMS на свой сервер Ubuntu 20.04. Они доступны 24×7 и немедленно позаботятся о вашем запросе.

PS.

Чтобы понять, в каком из файлов нужно поправить настройки, нажмите на ссылку Настройки PHP;

Чтобы понять, в каком из файлов нужно поправить настройки, нажмите на ссылку Настройки PHP; Здесь перейдите на вкладку Битрикс, чтобы провести оптимизацию БД:

Здесь перейдите на вкладку Битрикс, чтобы провести оптимизацию БД: ]

[ -CApath dir ] [ -no_alt_chains ] [ -md дайджест ] [ -[шифр] ] [ -nointern ]

[ -no_signer_cert_verify ] [ -nocerts ] [ -noattr ] [ -nosmimecap ] [-двоичный ] [-nodetach ]

[ -certfile файл ] [ -certsout файл ] [ -подписавшая файл ] [ -recip файл 8 0 [0 ключ 8id 0]

[ -receipt_request_all -receipt_request_first ] [ -receipt_request_from адрес электронной почты ]

[ -receipt_request_to адрес электронной почты ] [ -receipt_request_print ] [ - секретный ключ ключ ] [ - секретный ключ

ID ] [ -Content_type Тип ] [ -Inkey Файл ] [ -Keyopt Имя: Параметр ] [ -Passin ARG ] [ -Rand ]

файл(ы) ] [ cert.

]

[ -CApath dir ] [ -no_alt_chains ] [ -md дайджест ] [ -[шифр] ] [ -nointern ]

[ -no_signer_cert_verify ] [ -nocerts ] [ -noattr ] [ -nosmimecap ] [-двоичный ] [-nodetach ]

[ -certfile файл ] [ -certsout файл ] [ -подписавшая файл ] [ -recip файл 8 0 [0 ключ 8id 0]

[ -receipt_request_all -receipt_request_first ] [ -receipt_request_from адрес электронной почты ]

[ -receipt_request_to адрес электронной почты ] [ -receipt_request_print ] [ - секретный ключ ключ ] [ - секретный ключ

ID ] [ -Content_type Тип ] [ -Inkey Файл ] [ -Keyopt Имя: Параметр ] [ -Passin ARG ] [ -Rand ]

файл(ы) ] [ cert. pem... ] [ -до адрес ] [ -от адрес ] [ -субъект j ]. ..

pem... ] [ -до адрес ] [ -от адрес ] [ -субъект j ]. ..

Расшифрованная почта записывается на выходе

файл.

-debug_decrypt

эта опция устанавливает флаг CMS_DEBUG_DECRYPT . Эту опцию следует использовать с осторожностью:

см. раздел примечаний ниже.

-знак

подписывать почту, используя поставляемый сертификат и закрытый ключ. Входной файл - это сообщение для

быть подписанным. Подписанное сообщение в формате MIME записывается в выходной файл.

-проверить

проверить подписанную почту. Ожидает подписанное почтовое сообщение на входе и выводит подписанное

данные. Поддерживается как открытый текст, так и непрозрачная подпись.

-cmsout

принимает входное сообщение и записывает структуру CMS в кодировке PEM.

- уйти в отставку

отказаться от сообщения: возьмите существующее сообщение и одну или несколько новых подписавших.

- data_create

Создайте тип CMS Data .

Расшифрованная почта записывается на выходе

файл.

-debug_decrypt

эта опция устанавливает флаг CMS_DEBUG_DECRYPT . Эту опцию следует использовать с осторожностью:

см. раздел примечаний ниже.

-знак

подписывать почту, используя поставляемый сертификат и закрытый ключ. Входной файл - это сообщение для

быть подписанным. Подписанное сообщение в формате MIME записывается в выходной файл.

-проверить

проверить подписанную почту. Ожидает подписанное почтовое сообщение на входе и выводит подписанное

данные. Поддерживается как открытый текст, так и непрозрачная подпись.

-cmsout

принимает входное сообщение и записывает структуру CMS в кодировке PEM.

- уйти в отставку

отказаться от сообщения: возьмите существующее сообщение и одну или несколько новых подписавших.

- data_create

Создайте тип CMS Data . -данные_выход

Данные введите и выведите содержимое.

-digest_create

Создайте тип CMS DigestedData .

-digest_verify

Проверьте тип CMS DigestedData и выведите содержимое.

-сжать

Создайте тип CMS CompressedData . OpenSSL должен быть скомпилирован с поддержкой zlib для этого.

вариант для работы, иначе он выдаст ошибку.

-распаковать

Распакуйте тип CMS CompressedData и выведите содержимое. OpenSSL должен быть скомпилирован

с поддержкой zlib эта опция работает, иначе будет выдавать ошибку.

-EncryptedData_encrypt

Шифровать контент с помощью предоставленного симметричного ключа и алгоритма с помощью CMS EncryptedData

введите и выведите содержимое.

-sign_receipt

Сгенерируйте и выведите подписанную квитанцию для предоставленного сообщения.

-данные_выход

Данные введите и выведите содержимое.

-digest_create

Создайте тип CMS DigestedData .

-digest_verify

Проверьте тип CMS DigestedData и выведите содержимое.

-сжать

Создайте тип CMS CompressedData . OpenSSL должен быть скомпилирован с поддержкой zlib для этого.

вариант для работы, иначе он выдаст ошибку.

-распаковать

Распакуйте тип CMS CompressedData и выведите содержимое. OpenSSL должен быть скомпилирован

с поддержкой zlib эта опция работает, иначе будет выдавать ошибку.

-EncryptedData_encrypt

Шифровать контент с помощью предоставленного симметричного ключа и алгоритма с помощью CMS EncryptedData

введите и выведите содержимое.

-sign_receipt

Сгенерируйте и выведите подписанную квитанцию для предоставленного сообщения. Входное сообщение должен

содержать подписанный запрос на получение. В остальном функциональность аналогична -sign .

операция.

-verify_receipt квитанция

Проверьте подписанную квитанцию в файле с именем квитанция . Входное сообщение должно содержать

оригинал запроса на получение. В остальном функциональность аналогична операции -verify .

-in имя файла

входное сообщение, которое нужно зашифровать или подписать, или сообщение, которое нужно расшифровать, или

проверено.

-Информ SMIME|PEM|DER

это определяет входной формат для структуры CMS. По умолчанию используется SMIME , который

читает сообщение в формате S/MIME. PEM и DER Формат изменить это, чтобы ожидать PEM и DER

вместо этого отформатируйте структуры CMS. В настоящее время это влияет только на входной формат CMS.

Входное сообщение должен

содержать подписанный запрос на получение. В остальном функциональность аналогична -sign .

операция.

-verify_receipt квитанция

Проверьте подписанную квитанцию в файле с именем квитанция . Входное сообщение должно содержать

оригинал запроса на получение. В остальном функциональность аналогична операции -verify .

-in имя файла

входное сообщение, которое нужно зашифровать или подписать, или сообщение, которое нужно расшифровать, или

проверено.

-Информ SMIME|PEM|DER

это определяет входной формат для структуры CMS. По умолчанию используется SMIME , который

читает сообщение в формате S/MIME. PEM и DER Формат изменить это, чтобы ожидать PEM и DER

вместо этого отформатируйте структуры CMS. В настоящее время это влияет только на входной формат CMS. структура, если структура CMS не вводится (например, с -encrypt или -sign )

эта опция не имеет никакого эффекта.

-rctform SMIME|PEM|DER

указать формат подписанной квитанции для использования с операцией -receipt_verify .

-выход имя файла

текст сообщения, который был расшифрован или проверен, или выходное сообщение в формате MIME

который был подписан или проверен.

-outform SMIME|PEM|DER

это определяет выходной формат для структуры CMS. По умолчанию SMIME который

пишет сообщение в формате S/MIME. PEM и DER Формат измените это, чтобы написать PEM и DER

вместо этого отформатируйте структуры CMS. В настоящее время это влияет только на выходной формат

Структура CMS, если структура CMS не выводится (например, с - проверить или

-decrypt ) этот параметр не действует.

структура, если структура CMS не вводится (например, с -encrypt или -sign )

эта опция не имеет никакого эффекта.

-rctform SMIME|PEM|DER

указать формат подписанной квитанции для использования с операцией -receipt_verify .

-выход имя файла

текст сообщения, который был расшифрован или проверен, или выходное сообщение в формате MIME

который был подписан или проверен.

-outform SMIME|PEM|DER

это определяет выходной формат для структуры CMS. По умолчанию SMIME который

пишет сообщение в формате S/MIME. PEM и DER Формат измените это, чтобы написать PEM и DER

вместо этого отформатируйте структуры CMS. В настоящее время это влияет только на выходной формат

Структура CMS, если структура CMS не выводится (например, с - проверить или

-decrypt ) этот параметр не действует. -поток -indef -noindef

-поток 9Параметры 0008 и -indef эквивалентны и включают потоковый ввод-вывод для кодирования.

операции. Это позволяет обрабатывать данные за один проход без необходимости хранения

все содержимое в памяти, потенциально поддерживая очень большие файлы. Потоковое

автоматически устанавливается для подписи S/MIME с отсоединенными данными, если выходной формат SMIME

в настоящее время он отключен по умолчанию для всех остальных операций.

-ноиндеф

отключить потоковый ввод-вывод, где он будет производить и создавать неопределенную длину

кодирование. В настоящее время эта опция не действует. В будущем потоковая передача будет доступна

по умолчанию для всех соответствующих операций, и эта опция отключит его.

-содержимое имя файла

Это указывает файл, содержащий отсоединенный контент, это полезно только с

-проверить команду .

-поток -indef -noindef

-поток 9Параметры 0008 и -indef эквивалентны и включают потоковый ввод-вывод для кодирования.

операции. Это позволяет обрабатывать данные за один проход без необходимости хранения

все содержимое в памяти, потенциально поддерживая очень большие файлы. Потоковое

автоматически устанавливается для подписи S/MIME с отсоединенными данными, если выходной формат SMIME

в настоящее время он отключен по умолчанию для всех остальных операций.

-ноиндеф

отключить потоковый ввод-вывод, где он будет производить и создавать неопределенную длину

кодирование. В настоящее время эта опция не действует. В будущем потоковая передача будет доступна

по умолчанию для всех соответствующих операций, и эта опция отключит его.

-содержимое имя файла

Это указывает файл, содержащий отсоединенный контент, это полезно только с

-проверить команду . Это можно использовать только в том случае, если структура CMS использует отсоединенный

форма подписи, где содержание не включено. Эта опция переопределит любую

контент, если входной формат S/MIME и он использует составной/подписанный контент MIME

тип.

-текст

эта опция добавляет заголовки MIME в виде обычного текста (текст/обычный) к предоставленному сообщению, если

шифрование или подпись. При расшифровке или проверке удаляются текстовые заголовки: если

расшифрованное или проверенное сообщение не имеет типа MIME text/plain, тогда возникает ошибка.

-ноут

для операции -cmsout не выводить проанализированную структуру CMS. Это полезно, когда

в сочетании с опцией -print или при изменении синтаксиса структуры CMS.

проверено.

-печать

для операции -cmsout вывести все поля структуры CMS. Это в основном

полезно для целей тестирования.

Это можно использовать только в том случае, если структура CMS использует отсоединенный

форма подписи, где содержание не включено. Эта опция переопределит любую

контент, если входной формат S/MIME и он использует составной/подписанный контент MIME

тип.

-текст

эта опция добавляет заголовки MIME в виде обычного текста (текст/обычный) к предоставленному сообщению, если

шифрование или подпись. При расшифровке или проверке удаляются текстовые заголовки: если

расшифрованное или проверенное сообщение не имеет типа MIME text/plain, тогда возникает ошибка.

-ноут

для операции -cmsout не выводить проанализированную структуру CMS. Это полезно, когда

в сочетании с опцией -print или при изменении синтаксиса структуры CMS.

проверено.

-печать

для операции -cmsout вывести все поля структуры CMS. Это в основном

полезно для целей тестирования. -CAfile файл

файл, содержащий доверенные сертификаты ЦС, используется только с -проверить .

-CApath каталог

каталог, содержащий доверенные сертификаты ЦС, используемые только с -verify . Этот каталог

должен быть стандартным каталогом сертификатов: это хэш каждого имени субъекта (с использованием

x509 -hash ) должны быть связаны с каждым сертификатом.

-md дайджест

алгоритм дайджеста для использования при подписании или отставке. Если нет, то по умолчанию

будет использоваться алгоритм дайджеста для ключа подписи (обычно SHA1).

- [шифр]

используемый алгоритм шифрования. Например тройной DES (168 бит) - -des3 или 256 бит

АЕС--аес256 . Имя любого стандартного алгоритма (используемое функцией EVP_get_cipherbyname()

функция) также можно использовать перед дефисом, например, -aes_128_cbc .

-CAfile файл

файл, содержащий доверенные сертификаты ЦС, используется только с -проверить .

-CApath каталог

каталог, содержащий доверенные сертификаты ЦС, используемые только с -verify . Этот каталог

должен быть стандартным каталогом сертификатов: это хэш каждого имени субъекта (с использованием

x509 -hash ) должны быть связаны с каждым сертификатом.

-md дайджест

алгоритм дайджеста для использования при подписании или отставке. Если нет, то по умолчанию

будет использоваться алгоритм дайджеста для ключа подписи (обычно SHA1).

- [шифр]

используемый алгоритм шифрования. Например тройной DES (168 бит) - -des3 или 256 бит

АЕС--аес256 . Имя любого стандартного алгоритма (используемое функцией EVP_get_cipherbyname()

функция) также можно использовать перед дефисом, например, -aes_128_cbc . См. enc для

список шифров, поддерживаемых вашей версией OpenSSL.

Если не указано иное, используется тройной DES. Используется только с -зашифровать и -EncryptedData_create

команды.

-ноинтерн

при проверке сообщения обычно сертификаты (если есть), включенные в сообщение,

искал сертификат подписи. С этой опцией только указанные сертификаты

в -certfile используется опция . Предоставленные сертификаты по-прежнему можно использовать в качестве

однако ненадежные центры сертификации.

-no_signer_cert_verify

не проверять сертификат подписавшего подписанного сообщения.

-nocerts

при подписании сообщения сертификат подписавшего обычно включается в эту опцию

это исключено. Это уменьшит размер подписанного сообщения, но верификатор должен

иметь копию сертификата подписывающих лиц, доступную локально (переданную с использованием файла -certfile

вариант например).

См. enc для

список шифров, поддерживаемых вашей версией OpenSSL.

Если не указано иное, используется тройной DES. Используется только с -зашифровать и -EncryptedData_create

команды.

-ноинтерн

при проверке сообщения обычно сертификаты (если есть), включенные в сообщение,

искал сертификат подписи. С этой опцией только указанные сертификаты

в -certfile используется опция . Предоставленные сертификаты по-прежнему можно использовать в качестве

однако ненадежные центры сертификации.

-no_signer_cert_verify

не проверять сертификат подписавшего подписанного сообщения.

-nocerts

при подписании сообщения сертификат подписавшего обычно включается в эту опцию

это исключено. Это уменьшит размер подписанного сообщения, но верификатор должен

иметь копию сертификата подписывающих лиц, доступную локально (переданную с использованием файла -certfile

вариант например). -ноаттр

обычно, когда сообщение подписано, включается набор атрибутов, который включает

время подписи и поддерживаемые симметричные алгоритмы. В этом варианте их нет.

включены.

-носмимекап

исключить список поддерживаемых алгоритмов из подписанных атрибутов, другие параметры, такие как

время подписания и тип контента по-прежнему включены.

-двоичный

обычно входное сообщение преобразуется в «канонический» формат, который эффективно

с использованием CR и LF в качестве конца строки: в соответствии со спецификацией S/MIME. Когда это

опция присутствует, перевод не происходит. Это полезно при обработке двоичных данных.

который может быть не в формате MIME.

- узел отсоединения

при подписании сообщения используйте непрозрачную подпись: эта форма более устойчива к переводу

почтовыми ретрансляторами, но не может быть прочитан почтовыми агентами, не поддерживающими S/MIME.

-ноаттр

обычно, когда сообщение подписано, включается набор атрибутов, который включает

время подписи и поддерживаемые симметричные алгоритмы. В этом варианте их нет.

включены.

-носмимекап

исключить список поддерживаемых алгоритмов из подписанных атрибутов, другие параметры, такие как

время подписания и тип контента по-прежнему включены.

-двоичный

обычно входное сообщение преобразуется в «канонический» формат, который эффективно

с использованием CR и LF в качестве конца строки: в соответствии со спецификацией S/MIME. Когда это

опция присутствует, перевод не происходит. Это полезно при обработке двоичных данных.

который может быть не в формате MIME.

- узел отсоединения

при подписании сообщения используйте непрозрачную подпись: эта форма более устойчива к переводу

почтовыми ретрансляторами, но не может быть прочитан почтовыми агентами, не поддерживающими S/MIME. Без этой опции используется подписание открытым текстом с типом MIME multipart/signed.

- файл сертификата файл

позволяет указать дополнительные сертификаты. При подписании они будут включены

с сообщением. При проверке будут выполняться поиски сертификатов подписавших.

Сертификаты должны быть в формате PEM.

-certsout файл

любые сертификаты, содержащиеся в сообщении, записываются в файл .

- подписывающая сторона файл

сертификат подписи при подписании или отказе от подписи сообщения, эту опцию можно использовать

несколько раз, если требуется более одного подписывающего лица. Если сообщение проверяется

то сертификаты подписавших будут записаны в этот файл, если проверка была

успешный.

-рецепт файл

при расшифровке сообщения это указывает сертификат получателя. Сертификат

должен совпадать с одним из получателей сообщения, иначе произойдет ошибка.

Без этой опции используется подписание открытым текстом с типом MIME multipart/signed.

- файл сертификата файл

позволяет указать дополнительные сертификаты. При подписании они будут включены

с сообщением. При проверке будут выполняться поиски сертификатов подписавших.

Сертификаты должны быть в формате PEM.

-certsout файл

любые сертификаты, содержащиеся в сообщении, записываются в файл .

- подписывающая сторона файл

сертификат подписи при подписании или отказе от подписи сообщения, эту опцию можно использовать

несколько раз, если требуется более одного подписывающего лица. Если сообщение проверяется

то сертификаты подписавших будут записаны в этот файл, если проверка была

успешный.

-рецепт файл

при расшифровке сообщения это указывает сертификат получателя. Сертификат

должен совпадать с одним из получателей сообщения, иначе произойдет ошибка. При шифровании сообщения эту опцию можно использовать несколько раз для указания каждого

получатель. Эта форма должна использоваться , если требуются индивидуальные параметры (например,

указать RSA-OAEP).

-keyid

использовать идентификатор ключа субъекта для идентификации сертификатов вместо имени издателя и серийного номера

количество. Прилагаемый сертификат должен включать расширение идентификатора ключа субъекта.

Поддерживается опциями -sign и -encrypt .