КАК подключиться удаленно к офису/компьютеру/серверу по VPN. Подключение cms через vpn

Общие сведения по настройке удаленного доступа через VPN

Итак, мы готовы объединить VPN туннели от ваших устройств в единую сеть ...

Все настройки осуществляются в двух местах:

- в специальном разделе сайта после успешной регистрации

- на ваших устройствах согласно инструкции по настройке

Важно!

Перед началом настройки вам желательно знать:

-

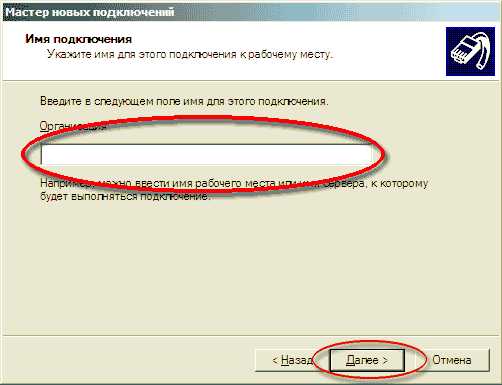

Адресацию устройств домашней сети в формате адрес сети / маска (например 192.168.0.0/24)

- Типы VPN протоколов в вашем устройстве. Мы поддерживаем PPTP (!!! без шифрования MPPE c аутентификацией по протоколу CHAP и c шифрованием MPPE с аутентификацией по протоколу MS-CHAPv2), L2TP и L2TP/IPsec. Для L2TP и L2TP/IPsec используется тип аутентификации - CHAP или MS-CHAPv2. Также мы поддерживаем организацию туннелей OpenVPN. Вы можете использовать любой протокол подключения и ваши туннели будут объединены в единую сеть вне зависимости от используемого протокола

-

Возможность поддержки вашими устройствами функции клиента протокола DHCP для получения адресов и маршрутов от сервера VPNKI в автоматическом режиме

Например, VPN клиенты Android 6.0 или Linux не обладают штатной возможностью получения адреса и маршрутов по протоколу DHCP на туннельных интерфейсах, а вот клиенты Windows такой возможностью обладают.

Это означает, что для Android и Linux вам придется прописать вручную, в настройках соединения, следующие маршруты:

- 172.16.0.0 / 16 к сети VPNKI (обязательно)

Более подробно об этом смотрите в соответствующих инструкциях к вашим устройствам на сайте.

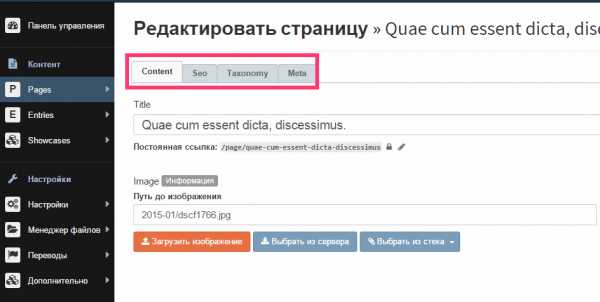

Начните с настройки на личной страницы сайта

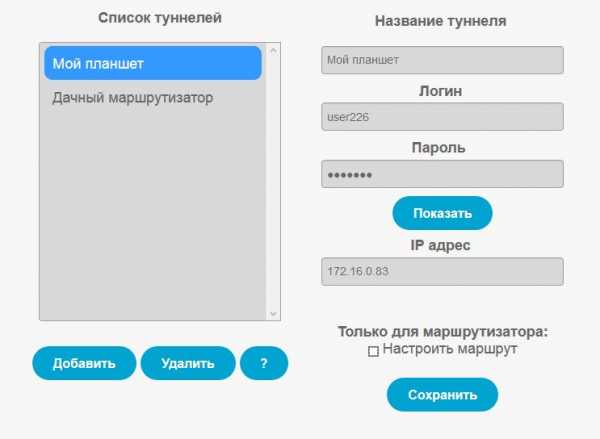

Вам необходимо создать столько туннелей, сколько устройств будут подключаться к системе. Одно устройство - один туннель!

В терминах нашей системы туннель - это логин и пароль, с которым ваше устройство будет подключаться к сервису VPNKI.

Пример. Представим себе: У вас есть два туннеля.

Первый вы планируете использовать для подключения планшета, второй - для дачного маршрутизатора, за которым расположен, например, сервер видеонаблюдения.

Второй туннель (в отличии от первого) описывает и адресацию дачной сети, расположенной "за" маршрутизатором. В нашем примере - 192.168.2.0 / 24

Тогда ваши настройки на личной странице должны будут выглядеть приблизительно так.

Приведенных в примере настроек на личной странице достаточно (!), чтобы система начала принимать VPN соединения от ваших устройств по протоколам PPTP, L2TP и L2TP/IPsec.

Старт процесса OpenVPN на сервере

В случае желания использовать для подключения протокол OpenVPN (и соответствующее клиентское программное обеспечение) вам необходимо установить галочку на главной странице пользователя.

Затем скачать профиль .ovpn и использовать его при подключении.

Важно! Каждая установка галочки приводит к новой генерации файла .ovpn! Поэтому скачайте файл и больше НЕ экспериментируйте с галочкой

Настроятельно рекомендуем вам ознакомиться с пошаговой инструкцией на примере "Домашнего сервера и смартфона на Android". Это поможет вам разобраться в адресах и настройках.

Процедуры установления соединений и их окончание вы можете отслеживать через меню сайта "Статистика соединений" и "События безопасности" (доступны после регистрации).

Старт процессов HTTP и SOCKS5 прокси на сервере

В случае использования доступа к домашним ресурсам через HTTP или SOCKS5 прокси вам необходимо установить соответствующую галочку на главной странице пользователя.

Остальные настройки производятся в ваших устройствах. Смотрите соответствующие инструкции на сайте.

Важно! Настоятельно рекомендуем на первом этапе пользования системой НЕ экспериментировать с различными дополнительными функциями в меню "Дополнительно". Их целесообразно использовать после получения определенного опыта работы с системой.

Важно! Почти все внесенные вами на сайте настройки будут применены при следующем подключении VPN туннелей.

Подключение услуги публикации URL

Для использования услуги по публикации домашнего URL в сети Интернет необходимо согласиться с правилами оказания услуги и настроить соответствие внешнего доменного имени в виде https://your-name.vpnki.ru и внутреннего адреса в домашней сети (например http://192.168.1.1) Эта услуга работает только для протоколов HTTP/HTTPS.

Важно! У данной услуги есть технические ограничения. Читайте о них здесь.

Дополнительно настройку смотрите в инструкции с сайта.

Возможность проброса TCP порта

Вы можете "пробросить" TCP порт устройства из внутренней сети и получить к нему доступ извне по адресу msk.vpnki.ru:XXXXX, где XXXXX - номер порта, который система назначит вам автоматически. Для использования этой услуги необходимо согласиться с правилами оказания услуги и настроить соответствие IP адреса внутреннего устройства и его порта внешнему порту системы vpnki.

В отличии от возможности "Публикация URL" вы сможете получить удаленный доступ к домашнему устройству не только по протоколам HTTP/HTTPS, но и по многим другим протоколам - RDP, VNC, ssh и другим

Важно! У данной услуги есть технические ограничения. Читайте о них здесь.

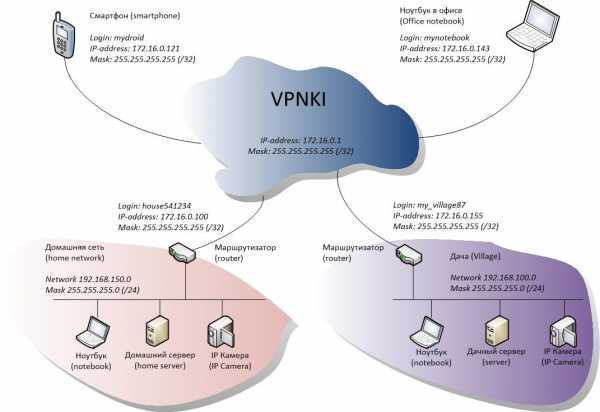

Дополнительно

Общий вид соединений туннелей к службе VPNKI, а также примеры адресов и соединений показаны на рисунке.

Про технические ограничения в использовании системы удаленного доступа VPNKI смотрите в разделе FAQ - Частые вопросы и ответы.

За технической поддержкой обращайтесь на форум

ДОПОЛНИТЕЛЬНО

Кроме работы системы иногда мы публикуем различные материалы об ИТ для дома в разделе "Блог ДОИТ". Вы можете ознакомиться с настройками оборудования и VPN соединений для решения различных задач. Например:

- Немного более подробно про IP адрес можно прочитать в разделе "О технологиях" на нашем сайте

- Про VPN и протоколы

- Про использование нейросети на базе Tensorflow для видеоаналитики на даче можно почитать в блоге нашего сайта

vpnki.ru

Как настроить VPN на домашнем компьютере

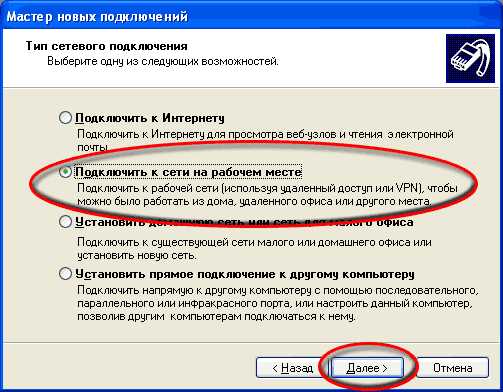

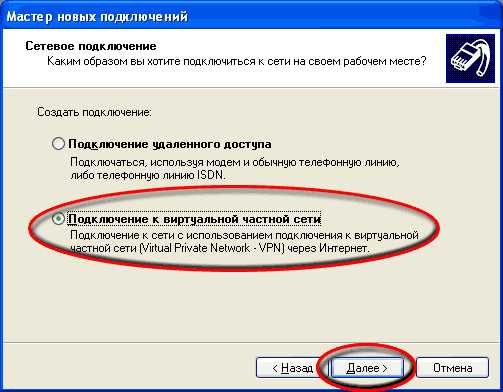

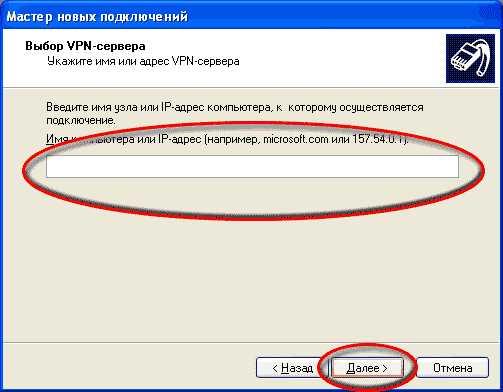

Для перехода на главную страницу нажмите здесь. Многие не знают, как настроить vpn соединение, однако дело это не хитрое, но требует определенных навыков. Для начала разберемся, зачем нужно такое соединение. Дословно VPN переводится как виртуальная частная сеть. Из названия видно, что служит она для создания туннеля между двумя компьютерами, по которому передается информация в зашифрованном виде. Таким образом, обеспечивается конфиденциальность и анонимность всей передаваемой информации. Теперь рассмотрим основные шаги для настройки VPN. 1. Убедитесь в правильности подключения домашнего компьютера к всемирной паутине. 2. Убедившись в работоспособности соединения, переходим в меню «Пуск». 3. Выбираем папку «Панель управления». 4. Находим папку «Сетевые подключения». 5. Выбираем ссылку для создания нового подключения к сети. 6. В первом окне нажимаем на надпись «Далее». 7. Выбираем «Подключение к сети на рабочем месте» и снова нажимаем на пункт «Подключение у виртуальной сети», опять кнопка «Далее» 8. В следующем окне нужно выбирать вариант в зависимости от типа вашего подключения: • не набирать номер для предварительного подключения; • набирать номер для предварительного подключения. 9. Вводим имя для нового подключения. 10. Затем нужно в специальное поле ввести ip удаленного компьютера или его имя. 11. Выбираем пользователей, для которых будет возможно данное подключение с этого компьютера. 12. Ставим при потребности значок напротив создание ярлыка на рабочем столе. Затем ваш компьютер предложит сразу установить соединение, но нам следует отказаться от этого. Выбираем ярлык нашего подключения на главном экране и щелкаем по нему правой кнопкой мыши. Выбираем вкладку «Свойства». Указываем способ восстановления соединения в зависимости от типа подключения к сети. Сохраняем результат.Настройка VPN Windows закончена, теперь для подключения нужно лишь нажать по ярлыку рабочего стола или по значку в подключениях меню «Пуск».www.doublevpn.com

КАК подключиться удаленно к офису/компьютеру/серверу по VPN

База знаний - Windows

Часто клиенты по обслуживанию компьютеров задают вопрос:"Как подключиться к рабочему компьютеру/серверу из дома или находясь в командировке". Здесь описано как установить подключение с компьютера пользователя. При этом предполагается, что в сети организации установлено и настроено необходимое оборудование для создания подключения.

Есть два этапа подключения: создание VPN подключения, подключение через "Подключение к удаленному рабочему столу". В ряде случаев VPN подключение не устанавливается, а сразу производится подключение к удаленному рабочему столу. Здесь описано как создать VPN подключение в Windows 7. Как создать VPN подключение в Windows XP описано отдельно. Как подключиться к удаленному компьютеру/серверу описано в инструкции по созданию подключения к удаленному рабочему столу.

Как создать VPN подключение в Windows 7

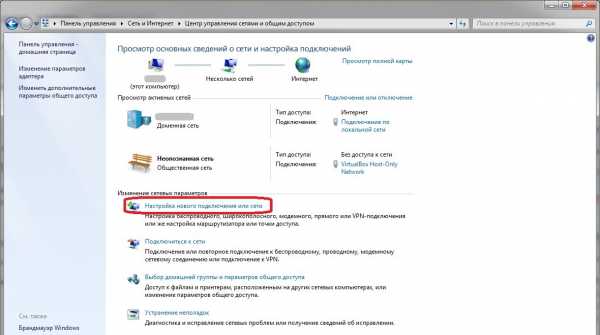

- В системном трее есть иконка сети. Кликаем на нее правой кнопкой мышки и в появившемся меню выбираем пункт «Центр управления сетями и общим доступом»

- В появившемся окне кликаем на пункт «Настройка нового подключения или сети»

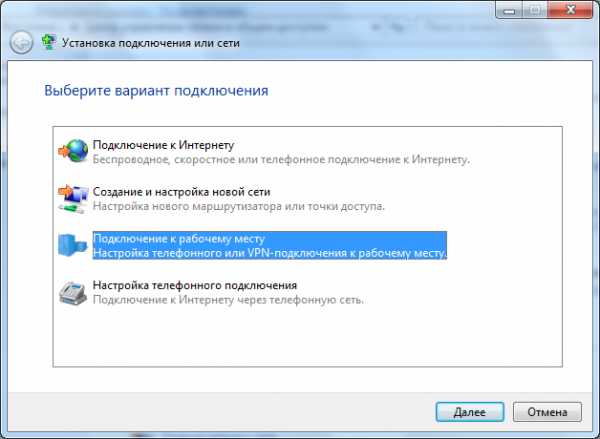

- В появившемся окне кликаем на пункт «Подключение к рабочему месту»

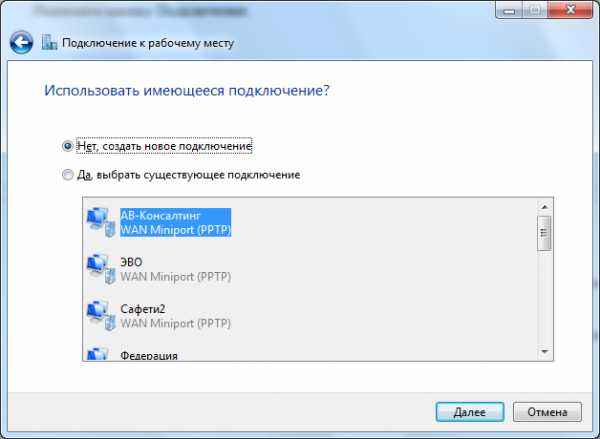

- В появившемся окне оставляем выбранным пункт «Нет, создать новое подключение»

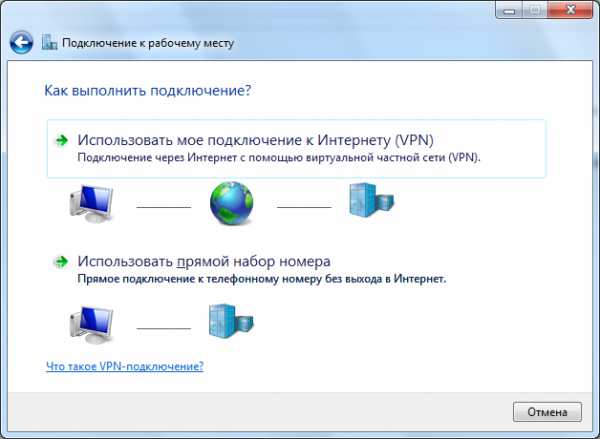

- В появившемся окне выбираем пункт «Использовать мое подключение к Интернету»

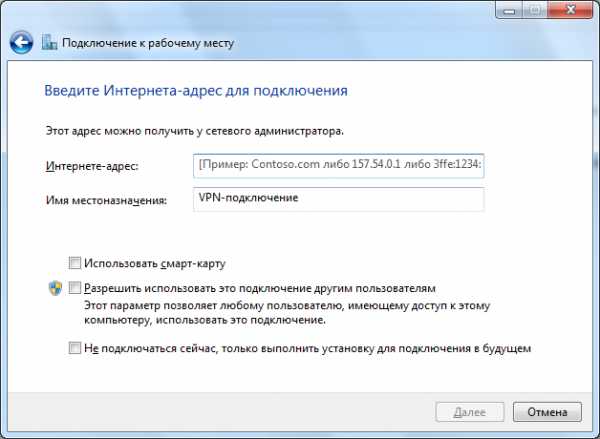

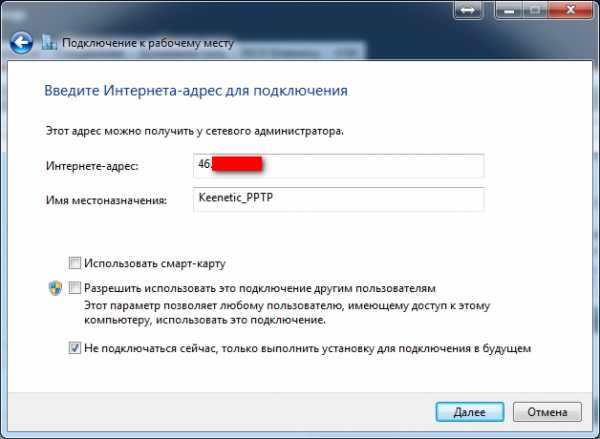

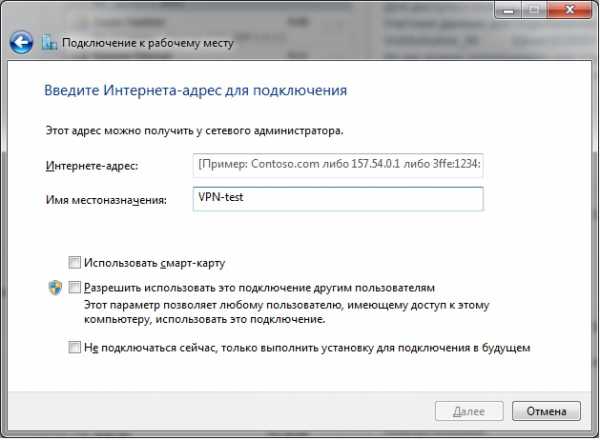

- В следующем окне в поле интернет-адрес вводим имя или адрес сервера к которому подключаемся. Если Вы не знаете имя сервера, то обратитесь к системному администратору. В поле «Имя местоназначения» указываем название подключения на свой выбор.

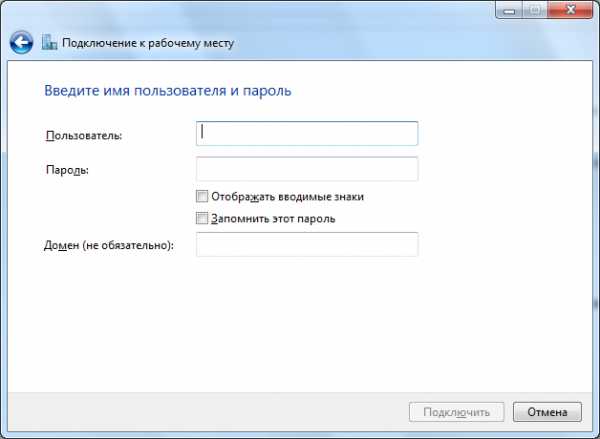

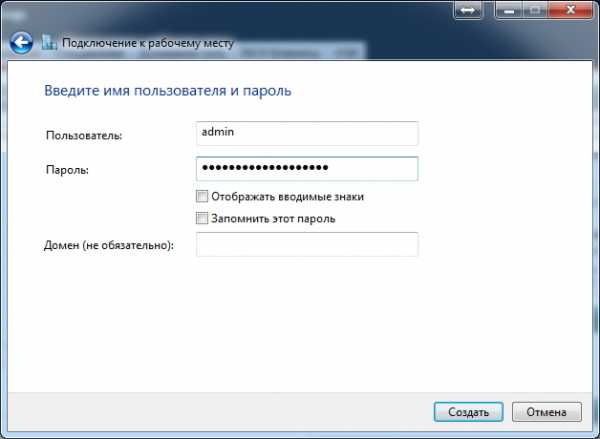

- В следующем окне вводим свое имя пользователя и пароль. Их нужно получить у системного администратора.

- Нажимаем кнопку подключить.

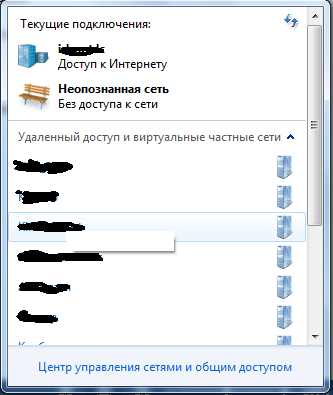

Windows создаст и установит подключение VPN. В дальнейшем, чтобы отключить/включить это подключение необходимо кликнуть на иконке сети в системном трее мышкой, и в появившемся меню выбрать созданное подключение.

На этом этапе мы создаем подключение к сети организации. Для того чтобы подключиться к компьютеру/серверу необходимо создать подключение к удаленному рабочему столу.

stiltech.ru

Создание PPTP-подключения в ОС Windows к VPN-серверу интернет-центра – Keenetic

Как настроить PPTP-подключение к VPN-серверу интернет-центра для доступа к удаленной сети, находящейся за VPN-сервером? При этом доступ в Интернет нужно сохранить через локальное интернет-соединение на VPN-клиенте, а в VPN-туннель должен будет идти трафик, предназначенный только для удаленной сети за Keenetic.

Рекомендуется использовать эту инструкцию в большинстве случаев, т.к. при данной реализации не происходит существенного увеличения нагрузки на VPN-канал и интернет-канал на Keenetic (VPN-сервер)!

Начиная с микропрограммы NDMS V2.05.В.9 в PPTP-сервере интернет-центра по умолчанию протокол MPPE работает с ключом 40 бит, что вызвано изменениями в законодательстве, действующем на территории Таможенного союза России, Белоруссии и Казахстана. В ОС Windows Vista/7/8 по умолчанию протокол MPPE использует для PPTP-подключений 128-битный ключ. Дополнительную информацию, о подключении к PPTP-серверу интернет-центра серии Keenetic (с микропрограммой NDMS V2.05.В.9 и выше) из Windows, вы найдете в статье: «Особенности подключения к PPTP-серверу интернет-центра из Windows»

Затем можно перейти к настройке подключения VPN-клиента к VPN-серверу интернет-центра. Приведем пример создания PPTP-подключения в операционной системе Windows 7.

Для подключения к VPN-серверу с удаленного клиента (например, с клиента ОС Windows) необходимо настроить подключение в меню Центр управления сетями и общим доступом > Настройка нового подключения или сети > Подключение к рабочему месту, отметить галочкой пункт Нет, создать новое подключение и далее выбрать Использовать мое подключение к Интернету (VPN).

В настройках подключения нужно указать внешний "белый" IP-адрес интернет-центра Keenetic (при подключении из Интернета) или локальный IP-адрес интернет-центра (при подключении из локальной сети).

После этого необходимо указать параметры учетной записи для подключения к PPTP-серверу:

После создания подключения для сокращения времени подключения к серверу можно зайти в меню Центр управления сетями и общим доступом > Изменения параметров адаптера, найти созданное подключение, щелкнуть по нему правой кнопкой мыши, зайти в Свойства > Безопасность > Тип VPN и принудительно установить Туннельный протокол точка-точка (PPTP). Без этой настройк

help.keenetic.com

Разрешение доступа удаленных клиентов через VPN-подключение

В этом разделе описывается, как разрешить клиентам удаленный доступ с использованием VPN-подключения. Дополнительные сведения о виртуальных частных сетях см. в разделе Обзор виртуальных частных сетей (VPN). Процесс настройки доступа удаленных клиентов включает следующие задачи.

- Создание пользователей и групп для удаленных VPN-клиентов. Определение и настройка учетных записей пользователей, которым разрешено подключение к Шлюз Microsoft Forefront Threat Management в качестве удаленных VPN-клиентов. Пользователей можно определить как пользователей RADIUS или пользователей Windows.

- Включение и настройка удаленного доступа для VPN-клиентов. Эта задача включает следующие действия.

- Разрешение VPN-клиентам доступа к компьютеру Forefront TMG.

- Задание максимального числа одновременных подключений удаленных клиентов.

- Выбор туннельных протоколов VPN, которые будут использоваться при подключении к Forefront TMG: PPTP или L2TP.

- Включение сопоставления пользователей (необязательно). Если используется проверка подлинности RADIUS или EAP и Forefront TMG является членом домена, включите сопоставление пользователей для удаленного доступа VPN-клиентов, проверка подлинности которых выполняется по методу RADIUS или EAP.

- Проверка VPN-подключений.

- Включение управления карантином (необязательно).

С чего начать. Нажмите кнопку Пуск, щелкните Выполнить и введите compmgmt.msc, после чего нажмите клавишу ВВОД. Этой командой открывается окно Управление компьютером.

- В окне управления компьютером щелкните Локальные пользователи и группы, затем щелкните правой кнопкой элемент Группы и выберите команду Создать группу.

- В окне Новая группа введите имя группы и нажмите кнопку Создать, а затем кнопку Закрыть.

- Щелкните элемент Пользователи. Для каждого пользователя, которому необходим удаленный VPN-доступ, выполните следующие действия.

- Дважды щелкните пользователя, чтобы открыть его свойства.

- На вкладке Членство в группах нажмите кнопку Добавить.

- В поле Введите имена выбираемых объектов введите имя группы и нажмите кнопку OK.

- На вкладке Входящие звонки выберите параметр Управление на основе политики удаленного доступа и нажмите кнопку OK.

Важно. Только пользователи с настроенными свойствами входящих звонков могут использовать Forefront TMG для удаленного доступа VPN-клиентов. В процессе настройки доступа VPN-клиентов при указании локальных групп, имеющих право на удаленный доступ, можно добавить только следующие группы.

- HelpServicesGroup

- IIS_WPG

- TelnetClients

Примечание. Другие встроенные локальные группы, такие как «Администраторы», «Операторы архива» или «Опытные пользователи», добавить нельзя. Эти группы являются общими, и Forefront TMG не удается отличить локальных администраторов от администраторов домена. В основных доменах Active Directory для учетных записей доменов установлен удаленный доступ, управляемый по умолчанию политикой удаленного доступа. В неосновных (смешанных) доменах Active Directory необходимо включить удаленный доступ для учетной записи каждого пользователя домена, которому требуется VPN-доступ. Для каждой учетной записи на вкладке Входящие звонки выберите параметр Разрешить доступ.

С чего начать. В дереве консоли управления Forefront TMG щелкните Виртуальные частные сети, а в области сведений откройте вкладку VPN-клиенты.

- На вкладке Задачи щелкните Включить доступ VPN-клиентов, чтобы открыть диалоговое окно Свойства: VPN-клиенты.

- На вкладке Общие щелкните Включить доступ VPN-клиентов.

Примечание. При включении доступа VPN-клиентов активируется системная политика под названием Разрешить VPN-клиенты для межсетевого экрана. После включения удаленного доступа VPN-клиентов активируется используемое по умолчанию сетевое правило, чтобы установить отношение между внутренней сетью и двумя сетями VPN-клиентов (VPN-клиентами и VPN-клиентами на карантине).

Необходимо создать правила доступа, разрешающие соответствующий доступ VPN-клиентам. Например, можно создать правило, разрешающее доступ из сети VPN-клиентов во внутреннюю сеть по всем или только по определенным протоколам.

- В поле Максимальное разрешенное количество VPN-клиентов введите максимальное число VPN-клиентов, которые могут подключаться одновременно. Учтите, что максимальное число одновременных подключений VPN-клиентов не должно превышать 1000.

- На вкладке Протоколы можно выбрать следующие параметры.

- Разрешить протокол PPTP

- Разрешить протокол L2TP/IPsec

Примечание. Если разрешить удаленное подключение VPN-клиентов к Forefront TMG с использованием туннельного протокола L2TP, потребуется сертификат.

- На вкладке Группы нажмите кнопку Добавить и добавьте группу VPN-клиентов, созданную при выполнении процедуры «Создание пользователей и групп для удаленных VPN-клиентов». Нажмите кнопку ОК, чтобы закрыть диалоговое окно Свойства: VPN-клиенты.

Примечание. В качестве пользователей VPN нельзя добавить встроенные группы Windows. Встроенные группы доменов можно использовать (даже в том случае, когда сервер Forefront TMG является также контроллером домена).

Включите сопоставление пользователей, чтобы применить используемые по умолчанию правила доступа политики межсетевого экрана для пользователей, проверка подлинности которых осуществляется методом RADIUS или EAP.

- На вкладке Сопоставление пользователей щелкните Включить сопоставление пользователей.

- Если имя пользователя, предназначенное для сопоставления, не включает доменное имя, выберите параметр Если в имени пользователя не содержится домен, использовать данный домен. Затем в поле Доменное имя введите имя используемого домена.

Важно. Если RADIUS-сервер (Remote Authentication Dial-In User Service) и сервер Forefront TMG находятся в различных доменах (или один из них входит в рабочую группу), сопоставление пользователей поддерживается только для методов проверки подлинности на основе протоколов проверки пароля PAP и SPAP. Сопоставление пользователей не следует применять, если настроен другой метод проверки подлинности. Чтобы использовать сопоставление пользователей, в домене необходимо установить Forefront TMG. Не включайте сопоставление пользователей в среде рабочей группы.

Сопоставление пользователей необходимо применять, только если создается политика межсетевого экрана для групп. Чтобы создать политику для пользователей, можно определить наборы учетных записей в пространствах имен RADIUS.

Чтобы проверить VPN-подключения, можно понаблюдать за использованием удаленного доступа и попытками проверки подлинности через средство просмотра сеансов.

- На вкладке Задачи щелкните Наблюдение за VPN-клиентами. В средстве просмотра сеансов отображаются данные для VPN-клиентов, подключающихся к Forefront TMG.

Возможно, вы пожелаете помещать каждого подключающегося VPN-клиента в карантин, чтобы убедиться, что он соответствует применяемой политике безопасности. VPN-клиентам, не соответствующим этой политике, будет разрешено подключиться к ресурсам внутренней сети, с которых они могут загрузить программное обеспечение и обновления, необходимые для обеспечения совместимости, но им будет запрещен общий доступ к корпоративным ресурсам. Дополнительные сведения см. в разделах Настройка карантина на основе защиты доступа к сети (NAP) и Настройка управления карантином на основе RQS/RQC.

certsrv.ru

Подключение Xeoma через VPN – Felenasoft

← Назад к списку статей

Подключение Xeoma через VPN

Настройка VPN на сервере Подключение клиента (Windows) Подключение клиента (Linux)

В первую очередь, необходимо разобраться, что вам нужно на данной машине: сервер или клиент? Если вы хотите, чтобы ваш компьютер был центром, к которому могут подключаться другие машины, чтобы просматривать камеры, то это сервер. Если же вы просто хотите подключаться с этой машины к чему-то ещё, где содержится информация по камерам, то это клиент.

Сервер

Чтобы правильно установить рабочий сервер через VPN, его необходимо правильно настроить. Это можно сделать следующим образом:

1. Скачайте бесплатную программу OpenVPN в соответствии со своей ОС с https://openvpn.net/index.php/open-source/downloads.html2. Установите её (выбрав ВСЕ элементы) в директорию C:\OpenVPN3. Теперь нужно создать полноценный Центр Сертификации (CA) для вашего сервера. Чтобы это сделать, откройте командную строку:1) Зайдите в папку с помощью команды: cd C:\OpenVPN\easy-rsa2) Запустите конфигурационный файл с помощью команды: init-config.bat

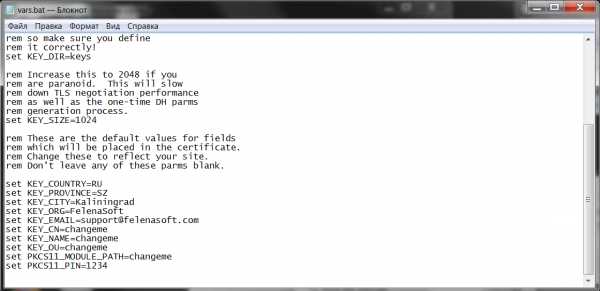

3) Зайдите в папку C:\OpenVPN\easy-rsa и откройте файл vars.bat с помощью блокнота. В файле будут следующие строчки:set KEY_COUNTRY=USset KEY_PROVINCE=CAset KEY_CITY=SanFranciscoset KEY_ORG=OpenVPNset [email protected]Поменяйте значения на вашу страну, регион, город, организацию и e-mail соответственно.

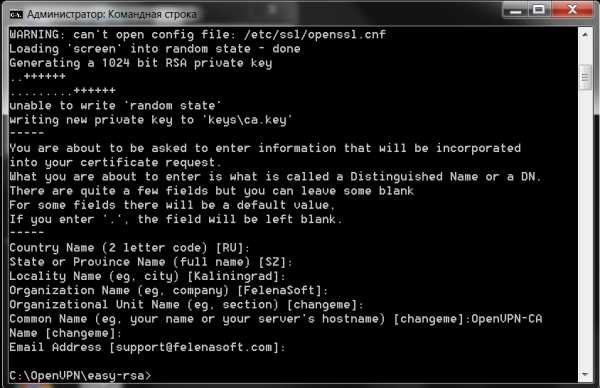

4) Запустите vars.bat с помощью команды: vars.bat5) Теперь запустите ещё два файла с помощью команд:clean-all.batbuild-ca.bat 6) Нажимайте ENTER для всех появляющихся значений, кроме Common Name, здесь введите: OpenVPN-CA

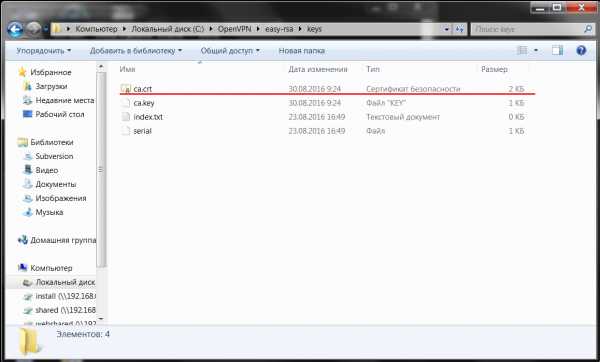

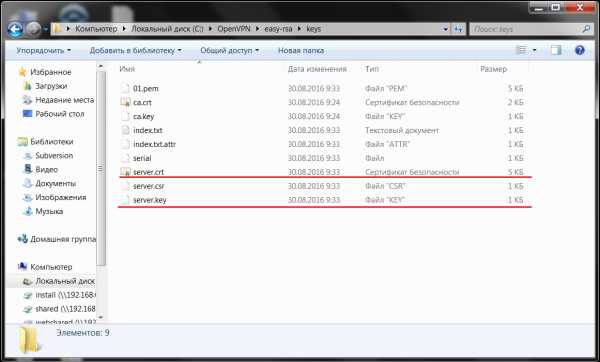

7) Готово! Вы только что сгенерировали полноценный Центр Сертификации в виде файла ca.crt, который хранится в папке C:\OpenVPN\easy-rsa\keys.

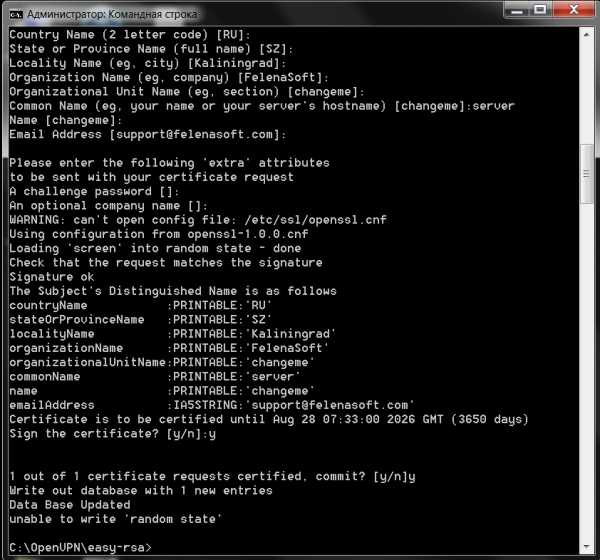

4. Теперь нужно сделать сам сертификат и ключ для сервера:1) Введите в командную строку команду: build-key-server.bat server2) Нажимайте ENTER для всех появляющихся значений, кроме Common Name, здесь введите: server3) В строке появится вопрос: “Sign the certificate?” Отвечайте утвердительно: y4) В строке появится вопрос: “1 out of 1 certificate requests certified, commit?” Отвечайте утвердительно: y

5) Готово! Вы только что сгенерировали файлы server.crt и server.key, которые лежат в папке C:\OpenVPN\easy-rsa\keys.

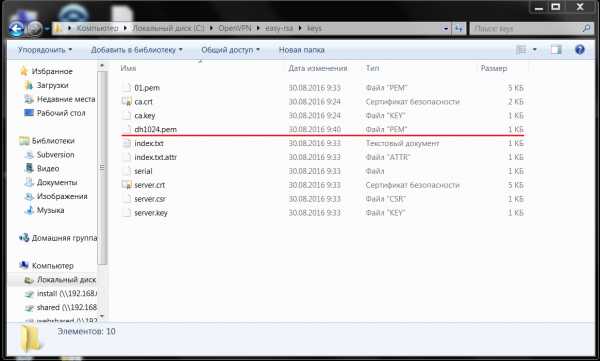

5. Теперь нужно задать параметры Диффи-Хелмана (по сути, это защита ваших ключей). Введите в командную строку: build-dh.batТеперь у вас есть файл dh2024.pem, который лежит в папке C:\OpenVPN\easy-rsa\keys.

6. Теперь скопируйте файлы ca.crt, server.crt, server.key и dh2024.pem из папки C:\OpenVPN\easy-rsa\keys в папку C:\OpenVPN\config. В ней же необходимо создать файл server.ovpn с помощью блокнота и указать в нём следующую информацию:port 1194proto tcpdev tun

ca ca.crtcert server.crtkey server.keydh dh2024.pem

topology subnet

server 10.8.0.0 255.255.0.0

keepalive 10 120

cipher AES-128-CBC

persist-keypersist-tun

verb 3

7. Теперь можно настроить пользователей для вашего сервера:1) Пользователям понадобятся логины и пароли для доступа на сервер. Добавьте в файл server.ovpn следующие строки (для этого подойдёт обычный блокнот):# Путь к папке с конфигурационными файлами пользователейclient-config-dir C:\\OpenVPN\\ccd# Верификация аутентификационных данных с помощью скрипта verify.batauth-user-pass-verify C:\\OpenVPN\\verify.bat via-file# Не запрашивать сертификат при проверке логина и пароляclient-cert-not-required# Использовать логин пользователя для дальнейшей аутентификацииusername-as-common-name# Разрешение на выполнение внешних скриптовscript-security 22) Создайте папку ccd в директории C:\OpenVPN, она понадобится для хранения файлов конфигурации пользователей.3) Каждому пользователю нужен отдельный файл в этой папке. Имя файла должно выглядеть следующим образом: ‹Логин_пользователя›.config (т.е. имя каждого файла это имя пользователя). В самом файле пропишите IP-адрес, который вы хотите присвоить данно

felenasoft.com

VPN как подключить

Если настроить VPN правильно, то можно получить закрытый канал, позволяющий передавать данные и не беспокоиться о том, что их могут перехватить третьи лица. Таким образом, шифрование трафика – одно из главных преимуществ виртуальных частных сетей, однако спектр их применения включает множество жизненных ситуаций, поэтому даже если вам не требуется защищенный канал, то узнать, как подключить VPN, всё равно будет полезно.

Если настроить VPN правильно, то можно получить закрытый канал, позволяющий передавать данные и не беспокоиться о том, что их могут перехватить третьи лица. Таким образом, шифрование трафика – одно из главных преимуществ виртуальных частных сетей, однако спектр их применения включает множество жизненных ситуаций, поэтому даже если вам не требуется защищенный канал, то узнать, как подключить VPN, всё равно будет полезно.

Что такое VPN?

VPN, как уже указано выше, представляет собой аббревиатуру понятия Virtual Private Network. VPN создается поверх уже существующего соединения и позволяет объединить в логическую сеть компьютеры, местоположение которых не имеет значения.

Главным компонентом сети является VPN-сервер, роль которого может сыграть компьютер с установленным на него специальным программным обеспечением.

Сервер осуществляет управление подключением других машин, на которых требуется создать соединение VPN. Порядок создания и настройки такого соединения как раз и будет рассмотрен в нашей инструкции.

Порядок создания VPN-подключения

Во всех версиях Windows подключение устанавливается аналогичным образом с незначительными изменениями порядка действий и названий пунктов.

Windows XP:

- В «Панели управления» кликните по ярлыку «Сетевые подключения».

- В меню «Сетевые задачи» выберите пункт «Новое подключение».

- Укажите тип – «Подключить на рабочем месте».

- Отметьте пункт «Подключение к частной сети».

- Введите имя организации, предоставляющей доступ, и нажмите «Далее».

- При появлении окна «Публичная сеть» отметьте пункт «Не набирать номер».

- Укажите адрес сервера VPN.

- Добавьте ярлык и нажмите «Готово».

Откроется окошко подключения, где вам нужно указать логин и пароль. Чтобы не приходилось при каждом соединении заново указывать эти сведения, отметьте пункт «Сохранять имя пользователя и пароль», а затем нажмите кнопку «Подключение».

Windows 7/8/8.1:

- Откройте «Центр управления сетями». Кликните по пункту «Настройка нового подключения».

- Выберите «Подключение к рабочему месту» и нажмите «Далее».

- Отметьте галочкой пункт «Нет, создать новое» и нажмите «Далее».

- Выберите «Использовать мое подключение к интернету».

- Введите интернет-адрес и укажите имя для создаваемого подключения.

- Укажите идентификационные данные для доступа к VPN-серверу. Узнать их можно у администратора сети. Нажмите «Подключить», а затем «Закрыть», чтобы сохранить изменения и прекратить работу мастера настройки нового соединения.

Создайте ярлык подключения на рабочем столе, чтобы иметь к нему быстрый доступ. Для этого нужно нажать правой кнопкой на созданное соединение и выбрать пункт «Создать ярлык». Вам будет предложено разместить его на рабочем столе – согласитесь.

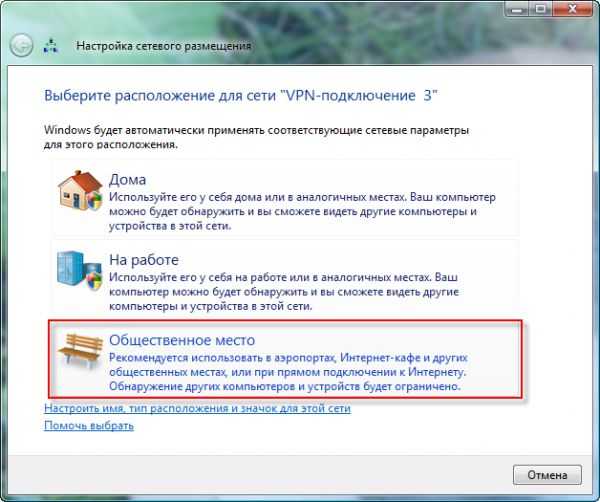

При первой попытке осуществить соединение появится окно «Настройка сетевого размещения», где вам будет предложено указать расположение сети. Выберите пункт «Общественное место» – такая конфигурация обеспечит вам максимальную защиту при использовании VPN-соединения.

Настройка VPN-подключения

После создания подключения необходимо установить оптимальные параметры его работы. Кликните по созданному подключению правой кнопкой и откройте его «Свойства»:

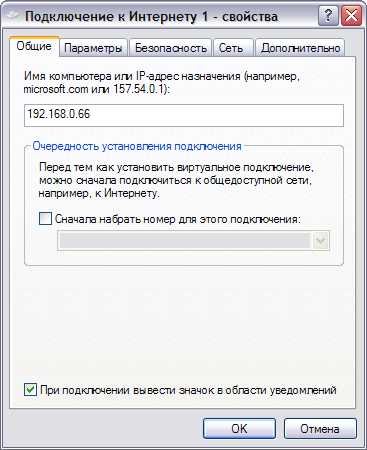

- На вкладке «Общие» можно установить имя компьютера или адрес назначения, а также указать очередность установления подключения.

- Вкладка «Параметры» позволяет настроить количество попыток набора номера и интервал между ними. Рекомендуется отметить галочкой пункт «Перезвонить при разрыве», чтобы не приходилось устанавливать соединение вручную в случае его прерывания. (Примечание: действительно для Windows XP и Windows 7).

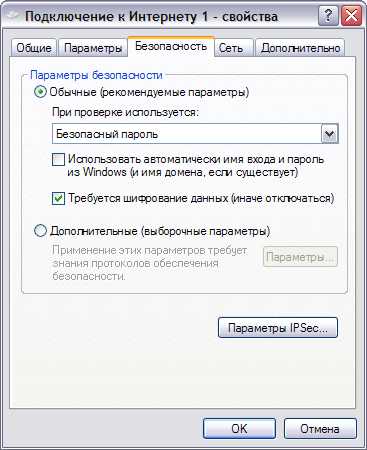

- В разделе «Безопасность» можно указать тип «VPN», а также настроить параметры шифрования. Рекомендуемое значение – «Безопасный пароль», если администратор сети не требует от вас других параметров защиты.

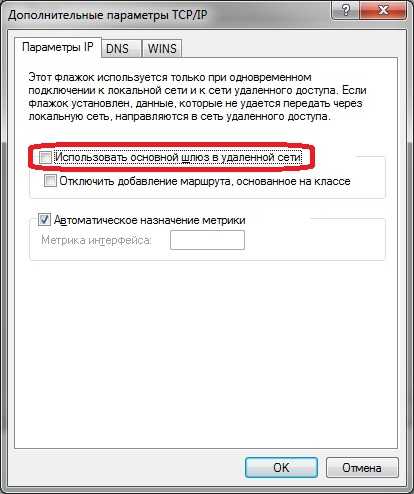

Чтобы при включенном VPN-соединении у вас оставался доступ в интернет, произведите дополнительную настройку параметров:

- Откройте свойства VPN и перейдите на вкладку «Сеть».

- Выделите протокол интернета версии 4 и откройте его свойства.

- Нажмите кнопку «Дополнительно» и на вкладке «Параметры IP» снимите галочку с пункта «Использовать основной шлюз».

Снова осуществите соединение с виртуальной частной сетью, чтобы проверить правильность установленных параметров.

mysettings.ru