Содержание

Настройка VPN на устройстве Azure Stack Edge Mini R с помощью Azure PowerShell

-

Статья -

- Чтение занимает 8 мин

-

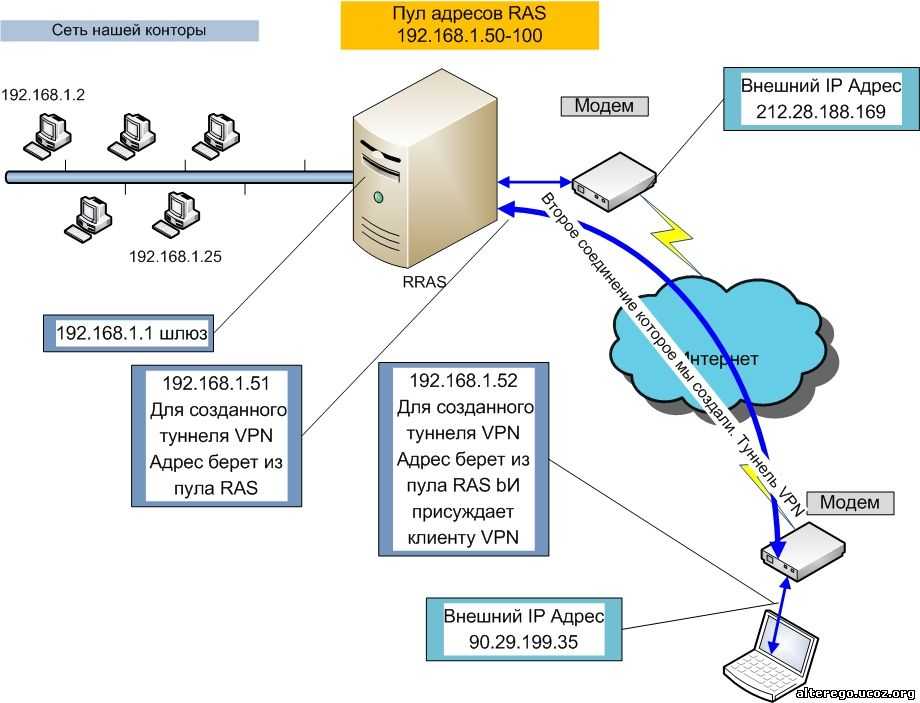

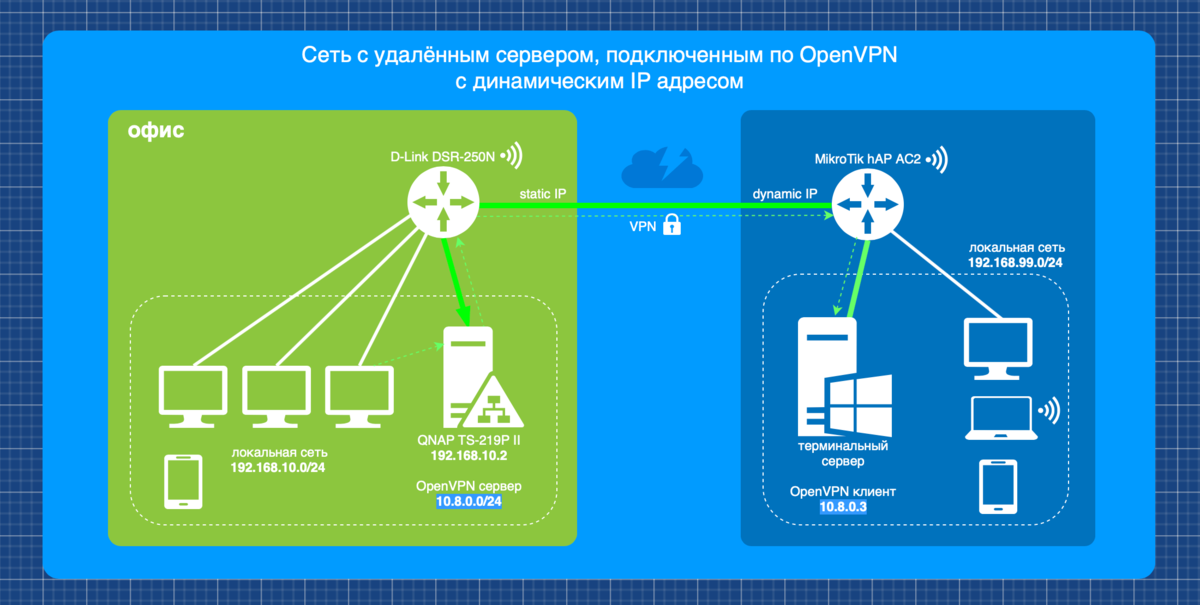

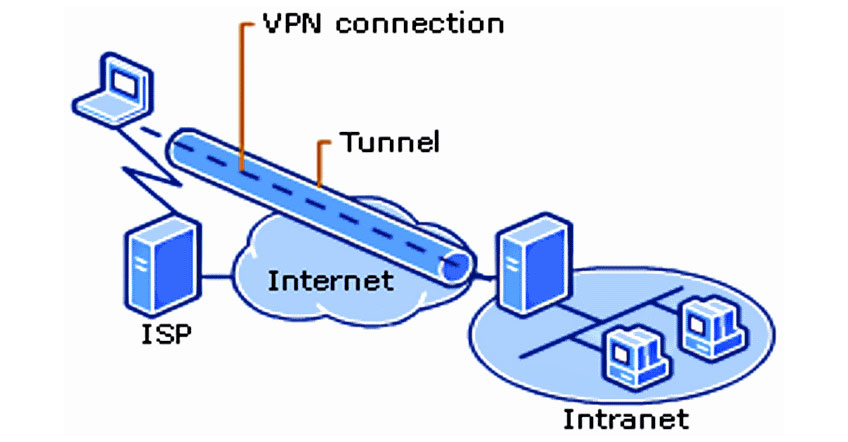

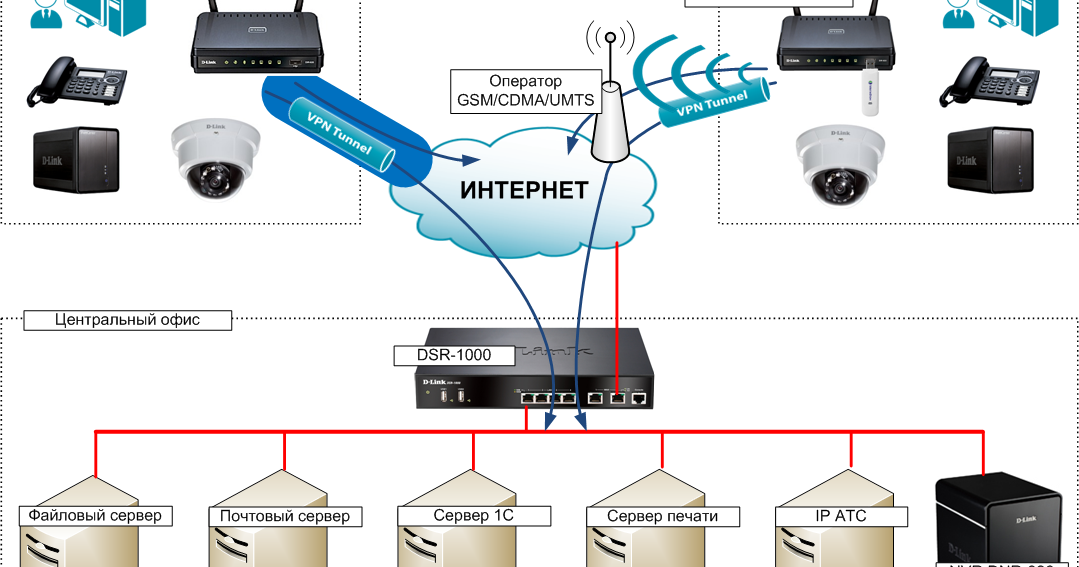

VPN-подключение обеспечивает второй уровень шифрования при передаче данных по протоколу TLS c устройств Azure Stack Mini R или Azure Stack Edge Pro R в Azure. Настроить VPN на устройстве Azure Stack Mini R можно с помощью портала Azure или Azure PowerShell.

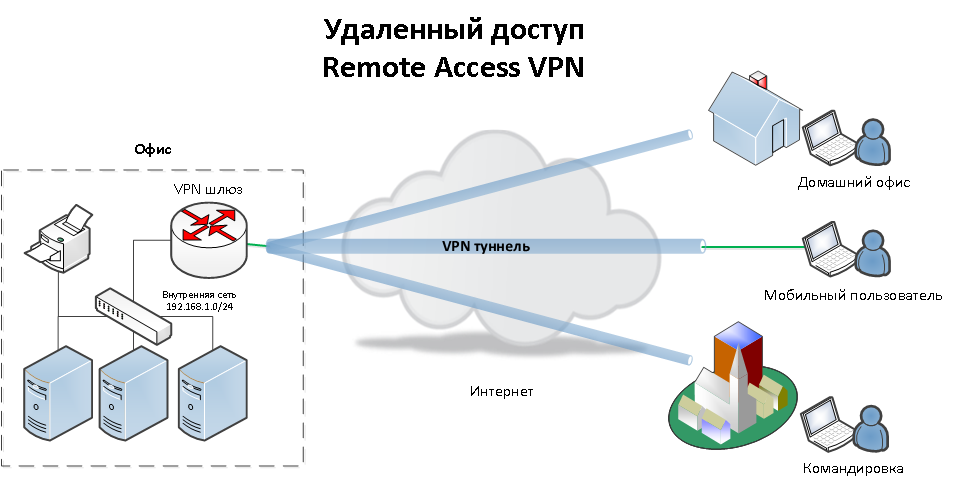

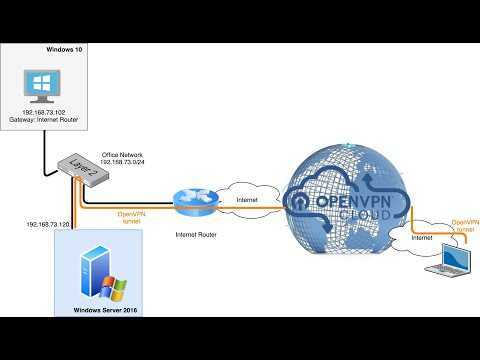

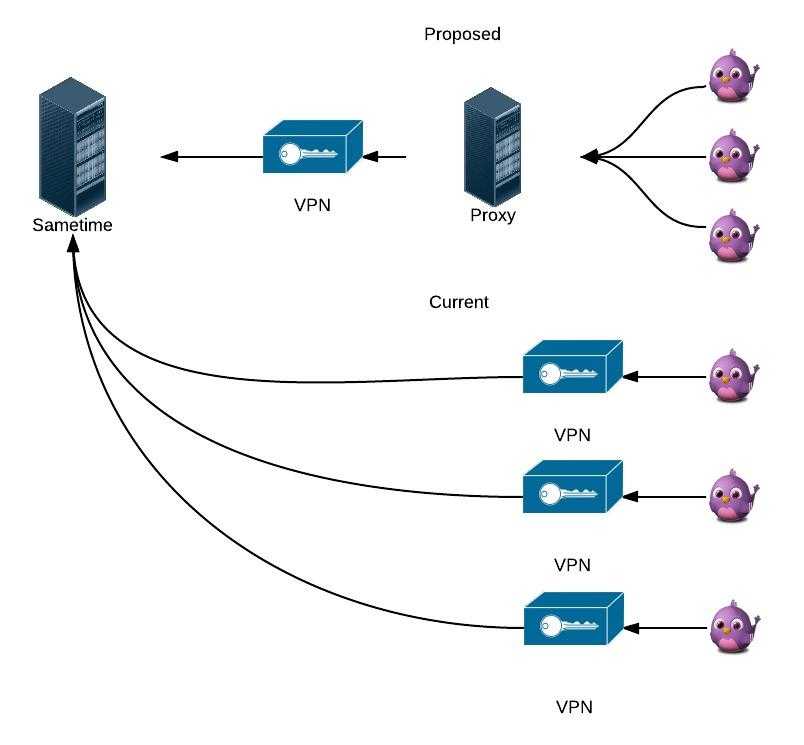

В этой статье описываются шаги, необходимые для настройки VPN-подключения «точка-сеть» (P2S) на устройстве Azure Stack Mini R с помощью скрипта Azure PowerShell для создания конфигурации в облаке. Настройка на устройстве Azure Stack Mini R выполняется через локальный пользовательский интерфейс.

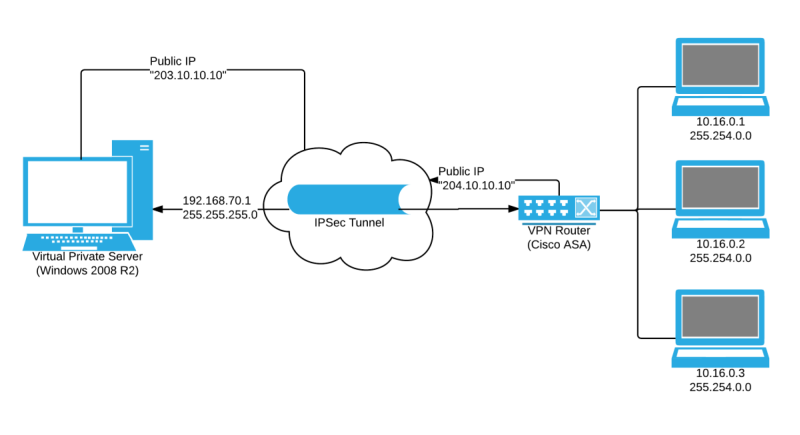

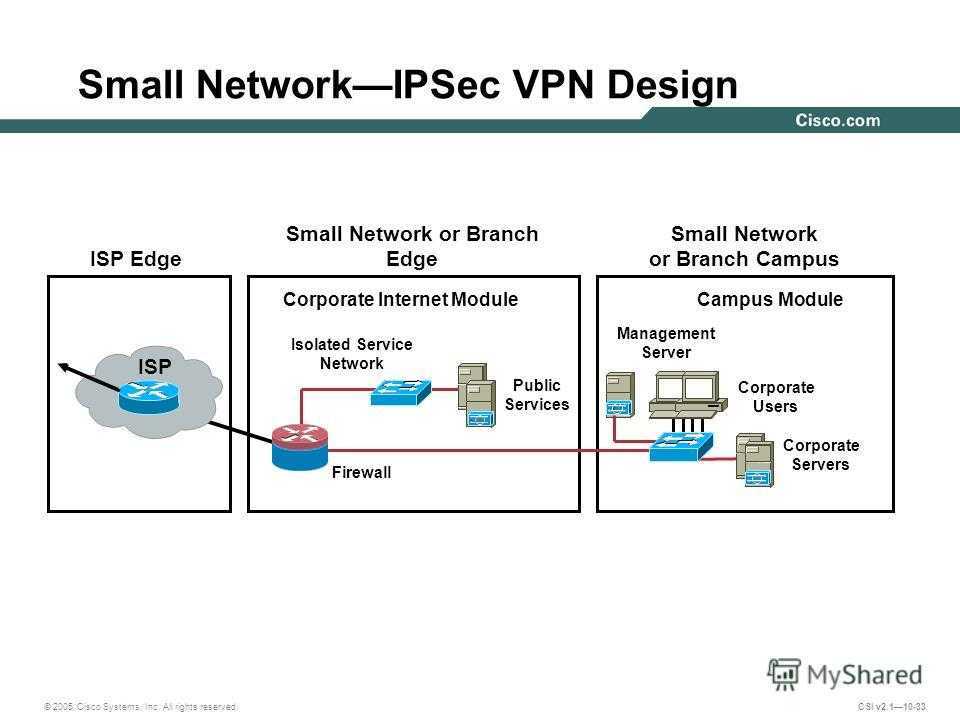

Сведения о настройке VPN

Подключение типа «точка-сеть» через VPN-шлюз позволяет создать безопасное подключение к виртуальной сети с отдельного клиентского компьютера или с устройства Azure Stack Mini R. Подключение «точка-сеть» запускается с клиентского компьютера или устройства. В этом случае в подключении «точка-сеть» используется VPN-решение IKEv2 VPN на основе стандартов IPsec.

Стандартный рабочий процесс включает следующие этапы.

- Настройка необходимых компонентов.

- Настройте необходимые ресурсы в Azure.

- Создайте и настройте виртуальную сеть и требуемые подсети.

- Создайте и настройте VPN-шлюз Azure (шлюз виртуальной сети).

- Настройте брандмауэр Azure и добавьте правила сети и приложений.

- Создайте таблицы маршрутизации Azure и добавьте маршруты.

- Включите подключение типа «точка-сеть» в шлюзе VPN.

- Добавьте пулы адресов клиента.

- Настройте тип туннеля.

- Настройте тип аутентификации.

- Создайте сертификат.

- Выгрузите сертификат.

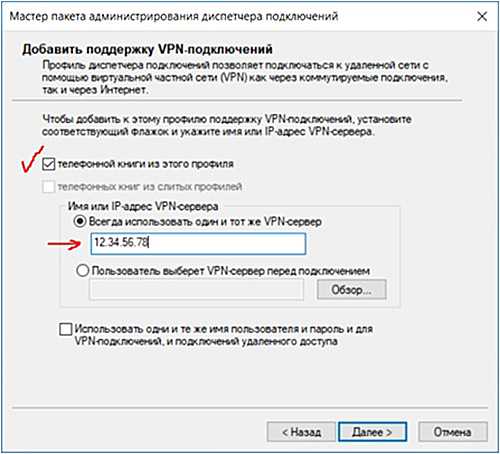

- Загрузите телефонную книгу.

- Настройте VPN в локальном веб-интерфейсе устройства.

- Укажите телефонную книгу.

- Укажите файл тегов служб (JSON).

Подробные сведения об этих шагах приведены в следующих разделах.

Настройка необходимых компонентов

У вас должен быть доступ к устройству Azure Stack Mini R, которое установлено в соответствии с инструкциями в статье Установка устройства Azure Stack Mini R. Это устройство будет устанавливать соединение «точка-сеть» с Azure.

У вас должен быть доступ к действующей подписке Azure, которая включена для службы Azure Stack Edge в Azure. Используйте эту подписку, чтобы создать соответствующий ресурс в Azure для управления устройством Azure Stack Mini R.

У вас есть доступ к клиенту Windows, который будет использоваться для доступа к устройству Azure Stack Mini R.

Этот клиент будет использоваться для программного создания конфигурации в облаке.

Этот клиент будет использоваться для программного создания конфигурации в облаке.Чтобы установить требуемую версию PowerShell на клиенте Windows, выполните следующие команды:

Install-Module -Name Az -AllowClobber -Scope CurrentUser Import-Module Az.Accounts

Чтобы подключиться к учетной записи Azure и подписке, выполните следующие команды:

Connect-AzAccount Set-AzContext -Subscription "<Your subscription name>"

Укажите имя подписки Azure, которое вы используете на устройстве Azure Stack Edge Mini R, чтобы настроить VPN.

Загрузите скрипт, требуемый для создания конфигурации в облаке. Он выполняет следующие действия:

- Создайте виртуальную сеть Azure и следующие подсети: GatewaySubnet и AzureFirewallSubnet.

- Создайте и настройте шлюз Azure VPN.

- Создайте и настройте локальный сетевой шлюз Azure.

- Создание и настройка VPN-подключения Azure между VPN-шлюзом Azure и локальным сетевым шлюзом.

- Создайте брандмауэр Azure и добавьте правила сети и правила приложений.

- Создайте таблицу маршрутизации Azure и добавьте в нее маршруты.

Создайте группу ресурсов на портале Azure, в которой будут создаваться ресурсы Azure. Перейдите к списку служб в портал Azure, выберите Группа ресурсов, а затем выберите + Добавить. Укажите сведения о подписке и имя группы ресурсов, а затем выберите Создать. В тот момент, когда вы переходите в эту группу ресурсов, она не должна содержать ресурсов.

Вам потребуется сертификат с шифрованием Base 64 в формате

.cerдля устройства Azure Stack Edge Mini R. Этот сертификат необходимо отправить на устройство Azure Stack Edge какpfxс закрытым ключом. Его также необходимо установить в доверенном корневом каталоге хранилища на клиенте, который пытается установить соединение «точка-сеть».

Использование скрипта

Сначала измените файл parameters-p2s., указав в нем входные параметры. Затем запустите скрипт, используя измененный файл JSON. json

json

В следующих разделах каждый этап рассматривается более подробно.

Загрузка файла тегов службы

В папке, куда загружен скрипт, уже может содержаться файл ServiceTags.json. В противном случае можно загрузить файл тегов службы.

Загрузите теги службы из Azure в локальный клиент и сохраните их как JSON-файл в той же папке, которая содержит скрипты: https://www.microsoft.com/download/details.aspx?id=56519.

Этот файл будет отправлен в локальный веб-интерфейс позже.

Изменение файла параметров

Первым шагом является изменение файла parameters-p2s.json и сохранение этих изменений.

Для создаваемых ресурсов Azure можно указать следующие имена:

| Имя параметра | Описание |

|---|---|

| virtualNetworks_vnet_name | Имя виртуальной сети Azure |

| azureFirewalls_firewall_name | Имя брандмауэра Azure |

| routeTables_routetable_name | Имя таблицы маршрутов Azure |

| publicIPAddresses_VNGW_public_ip_name | Общедоступный IP-адрес шлюза виртуальной сети |

| virtualNetworkGateways_VNGW_name | Имя VPN-шлюза Azure (шлюз виртуальной сети) |

| publicIPAddresses_firewall_public_ip_name | Имя общедоступного IP-адреса для брандмауэра Azure |

| location | Это регион, в котором будет создаваться виртуальная сеть. Выберите тот же регион, который связан с устройством. Выберите тот же регион, который связан с устройством. |

| RouteTables_routetable_onprem_name | Это имя дополнительной таблицы маршрутов, которая помогает брандмауэру перенаправлять пакеты обратно на устройство Azure Stack Edge. Скрипт создает два дополнительных маршрута и связывает default и FirewallSubnet с этой таблицей маршрутов. |

Укажите следующие IP-адреса и пространства адресов для создаваемых ресурсов Azure, включая виртуальную сеть и связанные подсети (default, firewall, GatewaySubnet).

| Имя параметра | Описание |

|---|---|

| VnetIPv4AddressSpace | Это адресное пространство, связанное с виртуальной сетью. Укажите диапазон IP-адресов виртуальной сети в качестве диапазона частных IP-адресов (https://en.wikipedia.org/wiki/Private_network#Private_IPv4_addresses). |

| DefaultSubnetIPv4AddressSpace | Это адресное пространство, связанное с подсетью Default для вашей виртуальной сети. |

| FirewallSubnetIPv4AddressSpace | Это адресное пространство, связанное с подсетью Firewall для вашей виртуальной сети. |

| GatewaySubnetIPv4AddressSpace | Это адресное пространство, связанное с GatewaySubnet для вашей виртуальной сети. |

| GatewaySubnetIPv4bgpPeeringAddress | Это IP-адрес, зарезервированный для обмена данными по BGP и использующий адресное пространство, связанное с GatewaySubnet для виртуальной сети. |

| ClientAddressPool | Этот IP-адрес используется для пула адресов в конфигурации «точка-сеть» на портале Azure. |

| PublicCertData | Данные общедоступного сертификата используются VPN-шлюзом для проверки подлинности P2S клиентов, которые к нему подключаются. Чтобы получить данные сертификата, установите корневой сертификат. Убедитесь, что сертификат использует кодировку Base-64 с расширением CER. Откройте этот сертификат и скопируйте текст, указанный между ==BEGIN CERTIFICATE== и ==END CERTIFICATE== одной непрерывной строкой. |

Выполнение скрипта

Выполните следующие действия, чтобы использовать измененный parameters-p2s.json, и запустите скрипт для создания ресурсов Azure.

Запустите PowerShell. По умолчанию используется каталог, в котором находится скрипт.

Выполните скрипт.

.\AzDeployVpn.ps1 -Location <Location> -AzureAppRuleFilePath "appRule.json" -AzureIPRangesFilePath "<Service tag json file>" -ResourceGroupName "<Resource group name>" -AzureDeploymentName "<Deployment name>" -NetworkRuleCollectionName "<Name for collection of network rules>" -Priority 115 -AppRuleCollectionName "<Name for collection of app rules>"Примечание

В этом выпуске скрипт используется только в регионе «Восточная часть США».

При выполнении скрипта необходимо указать следующие сведения:

Параметр Описание Расположение Это регион, где должны создаваться ресурсы Azure.

AzureAppRuleFilePath Это путь к файлу для appRule.json.AzureIPRangesFilePath Это JSON-файл тега службы, загруженный в предыдущем шаге. ResourceGroupName Это имя группы ресурсов, в которой создаются все ресурсы Azure. AzureDeploymentName Это имя для развертывания Azure. NetworkRuleCollectionName Это имя для коллекции всех правил сети, которые создаются и добавляются в брандмауэр Azure. Приоритет Это приоритет, назначенный всем создаваемым правилам сети и приложений. AppRuleCollectionName Это имя для коллекции всех правил приложений, которые создаются и добавляются в брандмауэр Azure. Результат выполнения команды показан ниже.

PS C:\Offline docs\AzureVpnConfigurationScripts> .\AzDeployVpn.ps1 -Location eastus -AzureAppRuleFilePath "appRule.json" -AzureIPRangesFilePath ".

\ServiceTags_Public_20200203.json" -ResourceGroupName "mytmarg3" -AzureDeploymentName "tmap2stestdeploy1" -NetworkRuleCollectionName "testnrc1" -Priority 115 -AppRuleCollectionName "testarc2"

validating vpn deployment parameters

Starting vpn deployment

C:\Offline docs\AzureVpnConfigurationScripts\parameters-p2s.json

C:\Offline docs\AzureVpnConfigurationScripts\template-p2s.json

vpn deployment: tmap2stestdeploy1 started and status: Running

Waiting for vpn deployment completion....

==== CUT ==================== CUT ==============

Adding route 191.236.0.0/18 for AzureCloud.eastus

Adding route 191.237.0.0/17 for AzureCloud.eastus

Adding route 191.238.0.0/18 for AzureCloud.eastus

Total Routes:294, Existing Routes: 74, New Routes Added: 220

Additional routes getting added

\ServiceTags_Public_20200203.json" -ResourceGroupName "mytmarg3" -AzureDeploymentName "tmap2stestdeploy1" -NetworkRuleCollectionName "testnrc1" -Priority 115 -AppRuleCollectionName "testarc2"

validating vpn deployment parameters

Starting vpn deployment

C:\Offline docs\AzureVpnConfigurationScripts\parameters-p2s.json

C:\Offline docs\AzureVpnConfigurationScripts\template-p2s.json

vpn deployment: tmap2stestdeploy1 started and status: Running

Waiting for vpn deployment completion....

==== CUT ==================== CUT ==============

Adding route 191.236.0.0/18 for AzureCloud.eastus

Adding route 191.237.0.0/17 for AzureCloud.eastus

Adding route 191.238.0.0/18 for AzureCloud.eastus

Total Routes:294, Existing Routes: 74, New Routes Added: 220

Additional routes getting added

Важно!

- Выполнение каждого скрипта занимает около 90 минут. Перед запуском скрипта обязательно выполните вход в сеть.

- Если по какой-либо причине произошел сбой сеанса с скриптом, удалите группу ресурсов, чтобы удалить все созданные в ней ресурсы.

После завершения работы скрипта создается журнал развертывания в той же папке, где находится скрипт.

Проверка ресурсов Azure

После успешного выполнения скрипта убедитесь, что все ресурсы созданы в Azure. Перейдите к созданной группе ресурсов. Отобразятся следующие ресурсы:

Загрузка телефонной книги для профиля VPN

На этом шаге вы загружаете профиль VPN для своего устройства.

На портале Azure перейдите в группу ресурсов и выберите шлюз виртуальной сети, созданный в предыдущем шаге.

Перейдите в раздел Параметры Конфигурация > «точка — сеть«. Выберите Загрузить VPN-клиент.

Сохраните архив профиля и распакуйте его на клиенте Windows.

Перейдите в папку WindowsAmd64 и распакуйте архив

.exe: VpnClientSetupAmd64.exe.Создайте временный путь. Пример:

C:\NewTemp\vnet\tmpЗапустите PowerShell и перейдите в каталог, в котором находится архив

.. Чтобы запустить файл exe

exe.exe, введите:.\VpnClientSetupAmd64.exe /Q /C /T:"C:\NewTemp\vnet\tmp"Временный путь будет содержать новые файлы. Пример выходных данных:

PS C:\windows\system32> cd "C:\Users\Ase\Downloads\vngw5\WindowsAmd64" PS C:\Users\Ase\Downloads\vngw5\WindowsAmd64> .\VpnClientSetupAmd64.exe /Q /C /T:"C:\NewTemp\vnet\tmp" PS C:\Users\Ase\Downloads\vngw5\WindowsAmd64> cd "C:\NewTemp\vnet" PS C:\NewTemp\vnet> ls .\tmp Directory: C:\NewTemp\vnet\tmp Mode LastWriteTime Length Name ---- ------------- ------ ---- -a---- 2/6/2020 6:18 PM 947 8c670077-470b-421a-8dd8-8cedb4f2f08a.cer -a---- 2/6/2020 6:18 PM 155 8c670077-470b-421a-8dd8-8cedb4f2f08a.cmp -a---- 2/6/2020 6:18 PM 3564 8c670077-470b-421a-8dd8-8cedb4f2f08a.cms -a---- 2/6/2020 6:18 PM 11535 8c670077-470b-421a-8dd8-8cedb4f2f08a. inf

-a---- 2/6/2020 6:18 PM 2285 8c670077-470b-421a-8dd8-8cedb4f2f08a.pbk

-a---- 2/6/2020 6:18 PM 5430 azurebox16.ico

-a---- 2/6/2020 6:18 PM 4286 azurebox32.ico

-a---- 2/6/2020 6:18 PM 138934 azurevpnbanner.bmp

-a---- 2/6/2020 6:18 PM 46064 cmroute.dll

-a---- 2/6/2020 6:18 PM 196 routes.txt

PS C:\NewTemp\vnet>

inf

-a---- 2/6/2020 6:18 PM 2285 8c670077-470b-421a-8dd8-8cedb4f2f08a.pbk

-a---- 2/6/2020 6:18 PM 5430 azurebox16.ico

-a---- 2/6/2020 6:18 PM 4286 azurebox32.ico

-a---- 2/6/2020 6:18 PM 138934 azurevpnbanner.bmp

-a---- 2/6/2020 6:18 PM 46064 cmroute.dll

-a---- 2/6/2020 6:18 PM 196 routes.txt

PS C:\NewTemp\vnet>

Файл PBK представляет собой телефонную книгу для профиля VPN. Он используется в локальном пользовательском интерфейсе.

Настройка VPN на устройстве

Выполните следующие шаги в локальном пользовательском интерфейсе на устройстве Azure Stack Edge.

В локальном пользовательском интерфейсе перейдите на страницу VPN. В разделе «Состояние VPN» выберите Настроить.

В колонке Настройка VPN выполните следующие действия:

- В разделе «Выгрузить файл телефонной книги» выберите файл PBK, созданный в предыдущем шаге.

- В разделе «Выгрузить файл конфигурации списка общедоступных IP-адресов» укажите в качестве входных данных JSON-файл, который содержит диапазон IP-адресов центра обработки данных Azure. Этот файл был загружен в предыдущем шаге из: https://www.microsoft.com/download/details.aspx?id=56519.

- Выберите eastus в качестве региона и нажмите кнопку Применить.

- В разделе «Выгрузить файл телефонной книги» выберите файл PBK, созданный в предыдущем шаге.

В разделе Диапазоны IP-адресов, доступ к которым осуществляется только по VPN укажите диапазон виртуальной сети IPv4, который был выбран для вашей виртуальной сети Azure.

Проверка подключения клиента

- Перейдите к VPN-шлюзу на портале Azure.

- Перейдите в раздел Параметры Конфигурация > «точка — сеть«. В разделе Выделенные IP-адреса должен отобразиться IP-адрес устройства Azure Stack Edge.

Проверка передачи данных по VPN

Чтобы убедиться, что VPN работает, скопируйте данные в общую папку SMB. Выполните действия, описанные в разделе Добавление общей папки на устройстве Azure Stack Edge.

Выполните действия, описанные в разделе Добавление общей папки на устройстве Azure Stack Edge.

Скопируйте файл, например \data\pictures\waterfall.jpg, в общую папку SMB, подключенную к системе клиента.

Проверка передачи данных по VPN в процессе копирования данных:

Перейдите к VPN-шлюзу на портале Azure.

Перейдите в раздел Метрики мониторинга>.

В области справа выберите Область в качестве VPN-шлюза, Метрика в качестве полосы пропускания шлюза «точка-сеть» и Агрегирование в качестве AVG.

При копировании данных вы увидите увеличение уровня использования полосы пропускания, а после завершения копирования данных потребление полосы пропускания снизится.

Убедитесь, что этот файл отображается в вашей учетной записи хранения в облаке.

Отладка проблем

Для устранения ошибок используйте следующие команды:

Get-AzResourceGroupDeployment -DeploymentName $deploymentName -ResourceGroupName $ResourceGroupName

Пример выходных данных приведен ниже.

PS C:\Projects\TZL\VPN\Azure-VpnDeployment> Get-AzResourceGroupDeployment -DeploymentName "tznvpnrg14_deployment" -ResourceGroupName "tznvpnrg14"

DeploymentName : tznvpnrg14_deployment

ResourceGroupName : tznvpnrg14

ProvisioningState : Succeeded

Timestamp : 1/21/2020 6:23:13 PM

Mode : Incremental

TemplateLink :

Parameters :

Name Type Value

=========================================== ========================= ==========

virtualNetworks_vnet_name String tznvpnrg14_vnet

azureFirewalls_firewall_name String tznvpnrg14_firewall

routeTables_routetable_name String tznvpnrg14_routetable

publicIPAddresses_VNGW_public_ip_name String tznvpnrg14_vngwpublicip

virtualNetworkGateways_VNGW_name String tznvpnrg14_vngw

publicIPAddresses_firewall_public_ip_name String tznvpnrg14_fwpip

localNetworkGateways_LNGW_name String tznvpnrg14_lngw

connections_vngw_lngw_name String tznvpnrg14_connection

location String East US

vnetIPv4AddressSpace String 172. 24.0.0/16

defaultSubnetIPv4AddressSpace String 172.24.0.0/24

firewallSubnetIPv4AddressSpace String 172.24.1.0/24

gatewaySubnetIPv4AddressSpace String 172.24.2.0/24

gatewaySubnetIPv4bgpPeeringAddress String 172.24.2.254

customerNetworkAddressSpace String 10.0.0.0/18

customerPublicNetworkAddressSpace String 207.68.128.0/24

dbeIOTNetworkAddressSpace String 10.139.218.0/24

azureVPNsharedKey String 1234567890

dbE-Gateway-ipaddress String 207.

24.0.0/16

defaultSubnetIPv4AddressSpace String 172.24.0.0/24

firewallSubnetIPv4AddressSpace String 172.24.1.0/24

gatewaySubnetIPv4AddressSpace String 172.24.2.0/24

gatewaySubnetIPv4bgpPeeringAddress String 172.24.2.254

customerNetworkAddressSpace String 10.0.0.0/18

customerPublicNetworkAddressSpace String 207.68.128.0/24

dbeIOTNetworkAddressSpace String 10.139.218.0/24

azureVPNsharedKey String 1234567890

dbE-Gateway-ipaddress String 207. 68.128.113

Outputs :

Name Type Value

======================= ========================= ==========

virtualNetwork Object {

"provisioningState": "Succeeded",

"resourceGuid": "dcf673d3-5c73-4764-b077-77125eda1303",

"addressSpace": {

"addressPrefixes": [

"172.24.0.0/16"

]

================= CUT ============================= CUT ===========================

68.128.113

Outputs :

Name Type Value

======================= ========================= ==========

virtualNetwork Object {

"provisioningState": "Succeeded",

"resourceGuid": "dcf673d3-5c73-4764-b077-77125eda1303",

"addressSpace": {

"addressPrefixes": [

"172.24.0.0/16"

]

================= CUT ============================= CUT ===========================

Get-AzResourceGroupDeploymentOperation -ResourceGroupName $ResourceGroupName -DeploymentName $AzureDeploymentName

Дальнейшие действия

Настройка VPN с помощью локального пользовательского интерфейса на устройстве Azure Stack Edge.

Обзор популярных VPN-сервисов. Как оставаться на связи с клиентами во время блокировки соцсетей? — Маркетинг на vc.

ru

ru

Facebook и Twitter заблокированы. Проблемы с доступом к Instagram, WhatsApp, YouTube и другим популярным сервисам. Что делать и как связаться с клиентами и партнерами? Установить VPN, это проще, чем кажется.

21 614

просмотров

VPN откроет доступ к сервисам, к которым мы привыкли и от которых зависит наш бизнес и проекты. Это самый доступный и простой способ обойти блокировки информационных каналов, сохранять анонимность и конфиденциальность в сети, и скачать фильм с торрентов, который вы собирались посмотреть. Следует понимать, что это вынужденная мера и мы ни в коем случае не поддерживаем систематическое использование пиратских продуктов и другие незаконные действия.

Сегодня ни одному профессиональному digital-маркетологу попросту не обойтись без VPN. Большинства предпринимателей и руководителей, чей бизнес связан с продвижением в интернете, это так же касается. В кризис приходится использовать все возможности чтобы сохранить бизнес и перестроить стратегию интернет маркетинга. К счастью это возможно. Дополнительно поможет сориентироваться наш чек лист «Разработки стратегии интернет-маркетинга». Вы можете скачать его в Telegram (с ним пока все в порядке).

К счастью это возможно. Дополнительно поможет сориентироваться наш чек лист «Разработки стратегии интернет-маркетинга». Вы можете скачать его в Telegram (с ним пока все в порядке).

Большинство VPN-сервисов настраиваются в несколько кликов и не требуют дополнительных трудозатрат в настройке, а также имеют простой и удобный интерфейс. Чаще всего нужно будет просто нажать на кнопку быстрого подключения, чтобы начать пользование.

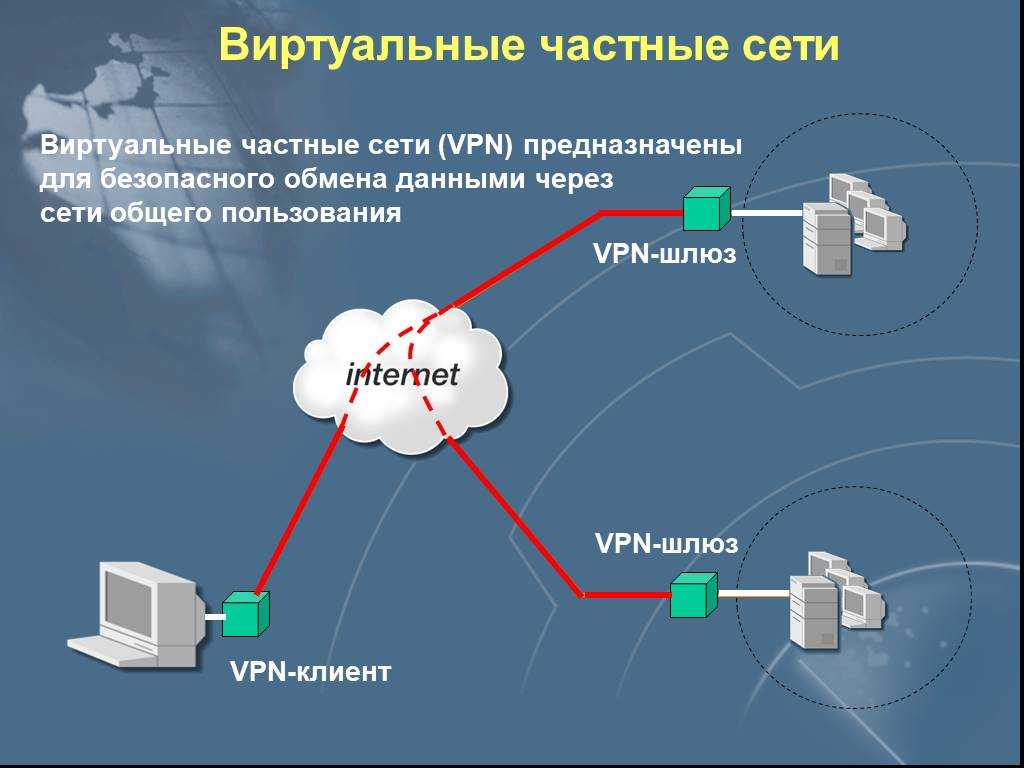

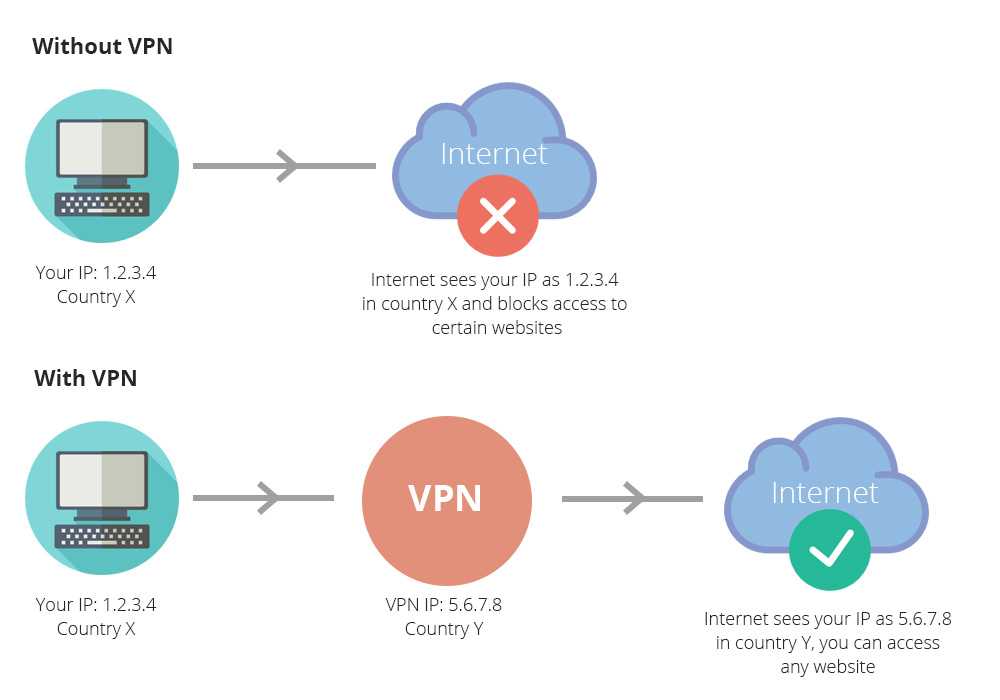

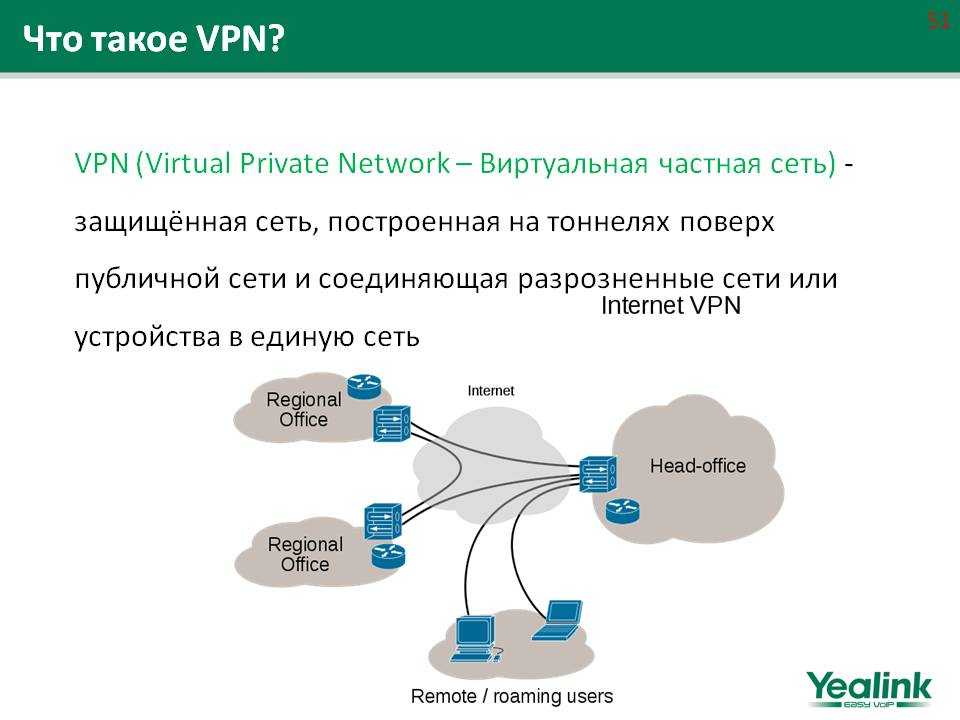

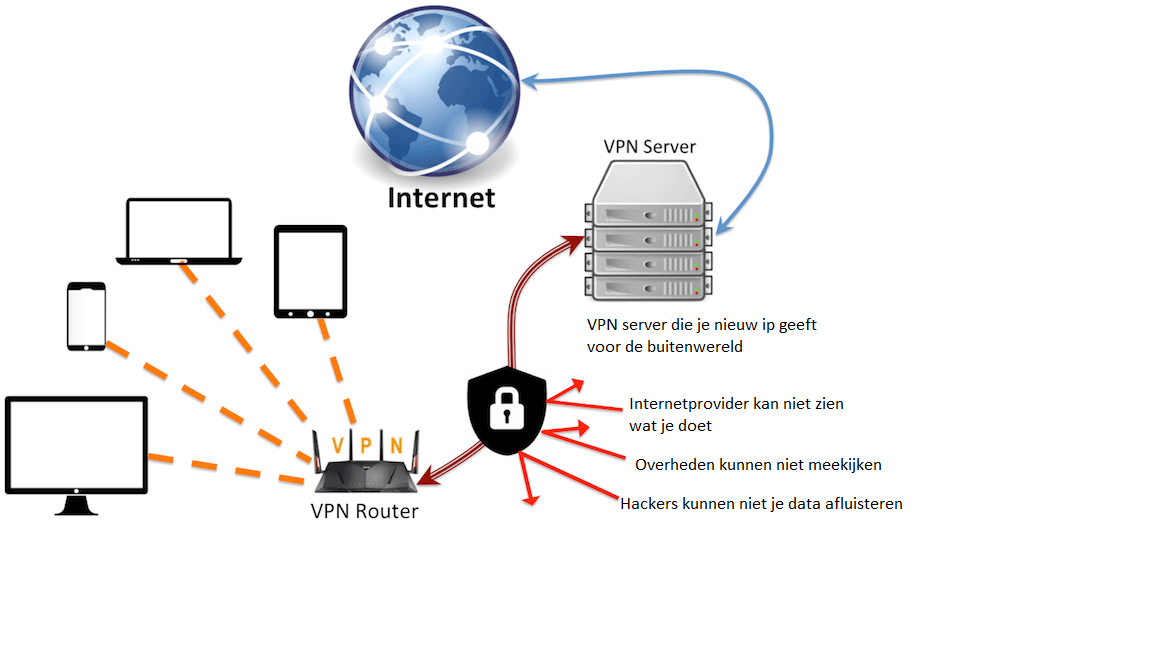

Что такое VPN простыми словами

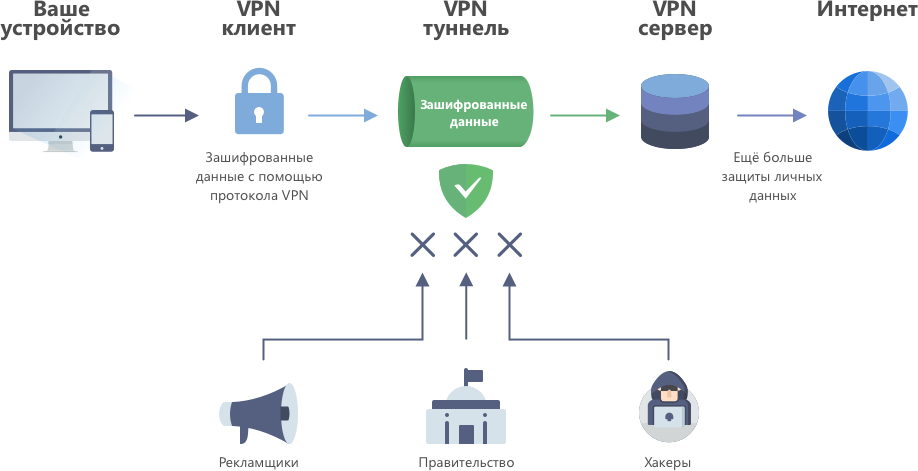

Если совсем коротко, то VPN — это программа, с помощью которой ваше интернет подключение становится свободным и анонимным.

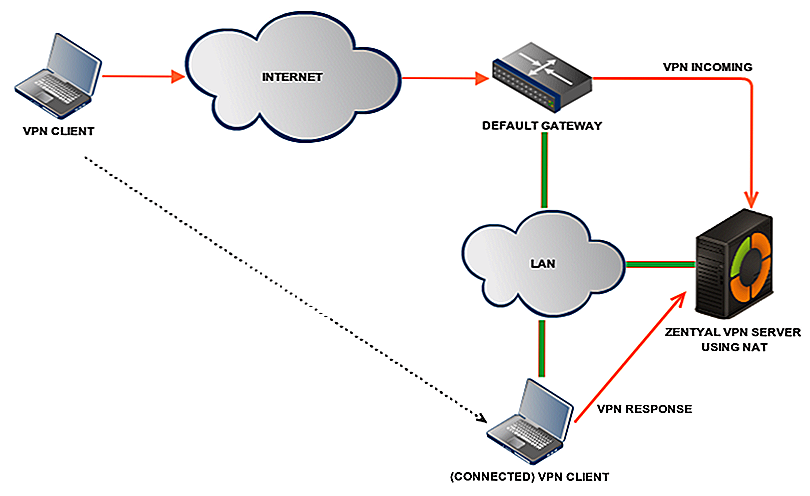

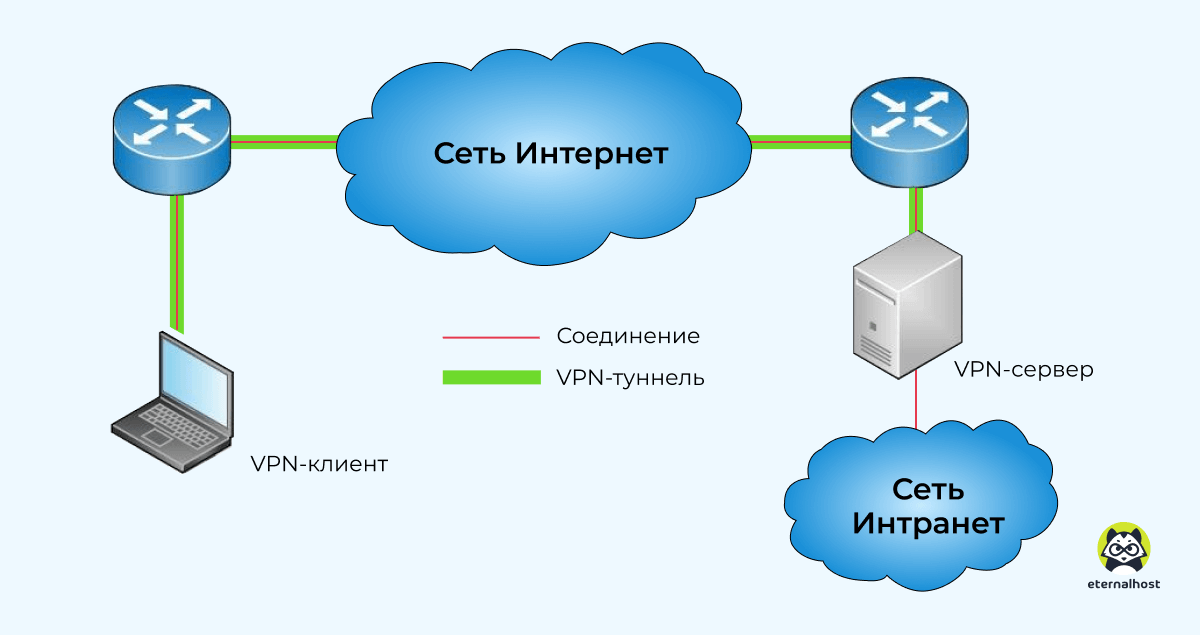

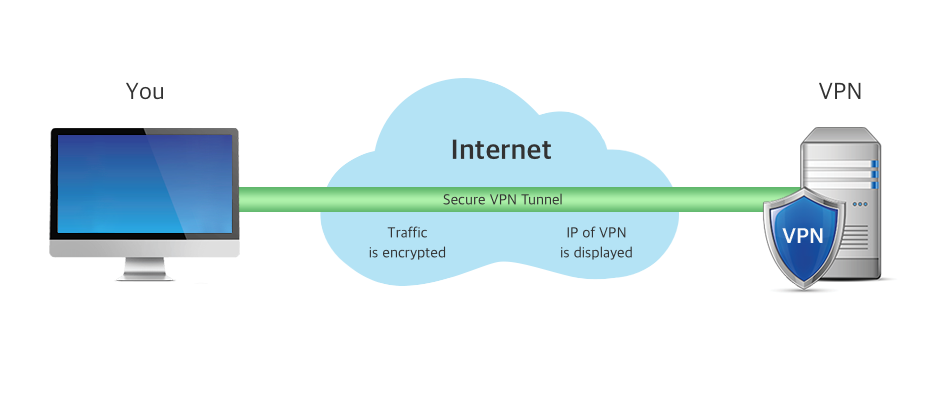

▶ Без VPN все запросы (переходы на сайты, поиск и прочее) от вашего компьютера или мобильного устройства идут прямо на сервер вашего провайдера (компании, которая подключила вам интернет) — он видит ваши действия и может их ограничить. Именно поэтому сейчас вы не можете зайти на Facebook.

▶ Когда вы используете VPN, вы подключаетесь к удаленному VPN-серверу и ваши запросы передаются в зашифрованном виде. Все что видит провайдер в этом случае — это ваше подключение к удаленному сервису, все остальные ваши действия скрыты. Так можно зайти на Facebook.

Все что видит провайдер в этом случае — это ваше подключение к удаленному сервису, все остальные ваши действия скрыты. Так можно зайти на Facebook.

Что дает VPN?

• Снимает ограничения доступа

Сервис позволяет подключиться к любому сайту и ресурсу (Fb, Instagram и другим) через удаленный сервер и обойти внутренние и внешние блокировки этих сайтов.

• Конфиденциальность при посещении сайтов

Сайты, которые вы посещаете, получают доступ к вашему реальному IP-адресу, но при использовании VPN они видят IP-адрес стороннего VPN-сервера. Провайдеру так же не доступны ваши данные, что позволяет избавиться от наблюдения с его стороны и потенциальных ограничений (в том числе разных служб).

• Безопасное использование публичных Wi-Fi-сетей

Пользование общественным Wi-Fi — это более рискованный способ подключения к интернету, по сравнению с домашней сетью. Через публичное соединение сторонним лицам проще получить доступ к вашей личной информации. VPN зашифрует передачу, что не позволит мошенникам, хакерам и даже создателям точки доступа подключиться к вашим данным.

VPN зашифрует передачу, что не позволит мошенникам, хакерам и даже создателям точки доступа подключиться к вашим данным.

• Особый доступ к сервисам

Вы можете получить доступ к заблокированному контенту и сэкономить на покупках музыки, видео, игр и программ. Например, в разных сервисах для разных регионов отличаются цены и купить любимый спортивный симулятор с помощью VPN можно гораздо дешевле, если сменить страну. А еще можно понизить пинг, улучшить качество соединения и подключиться к торрентам.

Какие VPN использовать?

Все перечисленные сервисы подходят для ПК и для мобильных.

✔ ExpressVPN

Один из самых популярных и скоростных VPN-сервисов на сегодняшний день.

Цена: бесплатный период — 30 дней, после чего ежемесячная оплата в районе 7$.

3000 точек в 94 локациях.

Работает с 2009 года, зарегистрирован в Панаме

Наглядно о ExpressVPN говорит тот факт, что он популярен в Китае и позволяет пользователям из Поднебесной обходить строгие ограничения в сети на скорости около 55 мб/сек.

Сервис, как и большинство VPN-программ, использует шифрование AES-256 и этот протокол невозможно взломать — в сети, при необходимости, вы найдете множество тестов, которые это подтверждают. В качестве дополнительной защитной меры сервис использует уникальную функцию автоматического удаления всех данных на сервере при каждой перезагрузке.

Установить ExpressVPN не составит труда — вы сделает всего в несколько кликов, а при любых проблемах с работой можно обратиться в техподдержку, которая работает круглосуточно.

✔ Browsec

Простое и доступное расширение для большинства браузеров и мобильное приложение для iOS и Android

Цена: есть полностью бесплатная и платная версии (первые 7 дней бесплатно, потом около 5$ в месяц)

400 серверов в 43 странах

Сервис работает с 2012 года и зарегистрирован в России.

Для работы на ПК вы можете обойтись бесплатной версией — установить расширение для бразуера и включать, когда нужно зайти на заблокированный сайт. Нужно иметь ввиду, что бразуер не использует протокол OpenVPN, в отличие от ExpressVPN, что не позволяет полностью защитить пользователя от угроз мошенников. Плюс в бесплатной версии скорость соединения оставляет желать лучшего — 1-5 мб/сек, однако если вы не хотите заморачиваться и платить, это вполне рабочий инструмент.

Нужно иметь ввиду, что бразуер не использует протокол OpenVPN, в отличие от ExpressVPN, что не позволяет полностью защитить пользователя от угроз мошенников. Плюс в бесплатной версии скорость соединения оставляет желать лучшего — 1-5 мб/сек, однако если вы не хотите заморачиваться и платить, это вполне рабочий инструмент.

Как перестроить бизнес в кризис, оптимизировать расходы и автоматизировать процессы? Читайте в нашей статье.

✔ Private Internet Access

VPN-сервис с интеллектуальной автоматической настройкой, которая выбирает лучшее соединение для пользователя.

Цена: гарантия возврата денег в течение 30 дней и около 3$ в месяц при подписке за год.

70+ стран и более 2000 серверов

Зарегистрирован в 2012 году в США.

Гарантирует шифрование данных военного образца, поддержку различных протоколов безопасности и высокую скорость соединения — до 54 мб/сек. Использует блокировку вредоносных кодов MACE, которая защищает устройство от нежелательной рекламы и вирусов. Позволяет использовать одну учетную запись для 10 устройств.

Позволяет использовать одну учетную запись для 10 устройств.

✔ TurboVPN

Быстрый VPN с возможностью бесплатного использования и встроенным браузером

Цена: бесплатная и платная версии (30 дней бесплатно, потом 2,5$ в месяц)

Почти 2000 серверов находятся в 50 странах.

Работает с 2018 года, зарегистрирован в Сингапуре

Сервис доступен на всех популярных платформах, включая мобильные. В бесплатной версии есть реклама, но при этом достойная скорость соединения — 12-28 мб/сек. По крайней мере такую обещают разработчики.

✔ Surfshark

Скоростной VPN-сервис с повышенной степенью защиты данных

Цена: бесплатный период — 30 дней и 4$ в месяц при оплате за год

3200 точек подключения в 63 локациях

Работает с 2018 года, зарегистрирован на Британских Виргинских островах.

SurfsharkVPN — имеет огромное количество положительных отзывов в интернете. Пользователи отмечают отсутствие необходимости регистрироваться и высокую скорость соединения — до 250 мб/сек в разных частях света. Кроме того, сервис позволяет подключить неограниченное количество устройств и имеет дополнительные встроенные полезные приложения.

Кроме того, сервис позволяет подключить неограниченное количество устройств и имеет дополнительные встроенные полезные приложения.

✔ CyberGhost

Оптимизированный сервис для быстрого соединения и подключения к большинству стриминговых платформ

Цена: пробный режим — 24 часа, гарантия возврата денег в течение — 45 дней, 2,3$ в месяц

Работает с 2011 года, зарегистрирован в Румынии

7500 серверов в 91 странах для быстрого подключения

Сервис имеет специальный функционал для работы с популярными стриминговыми платформами и гарантирует доступ к американской версии Netflix. Скорость от 20 мб/сек. Одновременная поддержка до семи устройств одновременно и круглосуточная поддержка в чате.

Механизмы продвижения бизнеса меняются. Внезапно мы оказались в новых экономических реалиях, которые невозможно игнорировать. Глобальные мировые процессы влияют на рынки, спрос, инфосреду и маркетинг.

Сделать вид, что все осталось на прежних местах, не получится, чтобы сохранить бизнес, придется перестроиться, снизить риски, сократить траты и использовать актуальные инструменты, которые реально приносят прибыль.

Для этого понадобятся системные знания в маркетинге и навыки управления digital-проектами. Пройдите наш углубленный курс «Директор по digital-маркетингу» и получите необходимый опыт, знания, навыки и поддержку профессионалов.

▶ Программа курса

А какими VPN пользуетесь вы? Поделитесь в комментариях.

Как использовать виртуальную частную сеть (VPN) — Вычислительные услуги — Управление директора по информационным технологиям

Какой вариант? | Установить на Mac или Windows | Установить на мобильном устройстве | Устранение неполадок

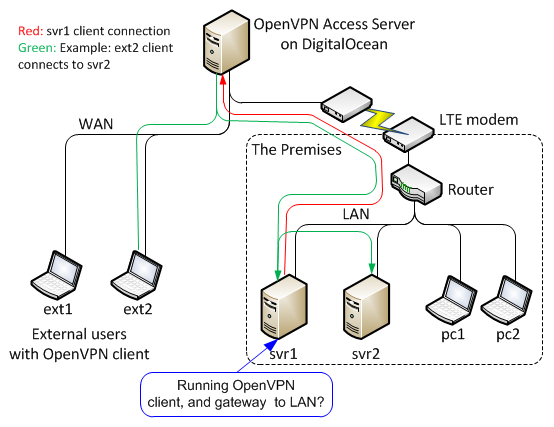

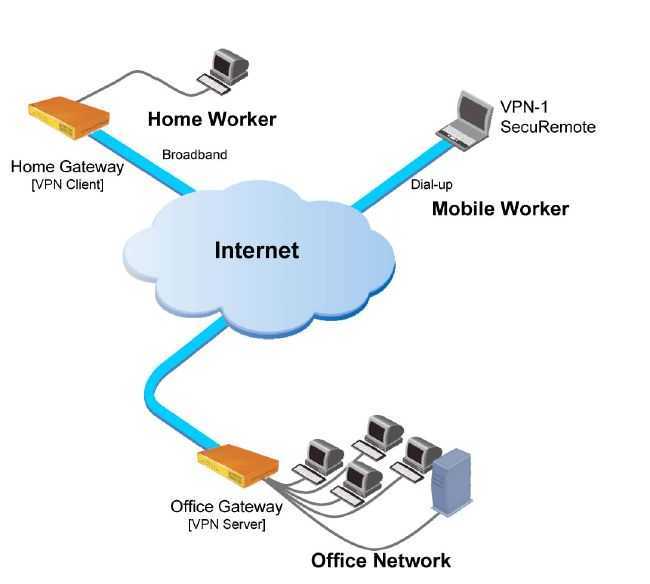

Когда вы подключаете свой компьютер или мобильное устройство к виртуальной частной сети CMU, ваше устройство будет действовать так, как будто оно находится в кампусе. Это означает, что вы сможете безопасно получать доступ к ресурсам CMU, даже находясь за пределами страны.

VPN-подключения зашифрованы, что делает их более безопасными, чем подключение через общедоступный Wi-Fi или даже из вашей домашней сети. VPN принимает запрос вашего компьютера и отправляет его на веб-сайт или в систему. Затем запрошенные данные пересылаются вам обратно через то же безопасное соединение.

VPN принимает запрос вашего компьютера и отправляет его на веб-сайт или в систему. Затем запрошенные данные пересылаются вам обратно через то же безопасное соединение.

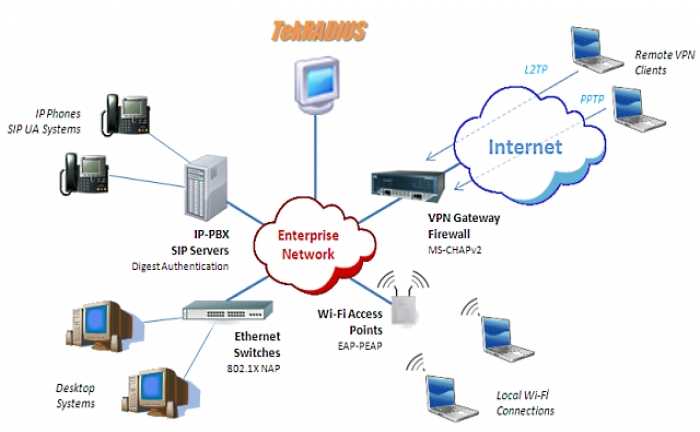

В CMU мы используем клиент Cisco AnyConnect Secure Mobility Client для подключения к сети через VPN. У вас есть два варианта подключения к VPN.

Вариант 1: Campus VPN

Что это такое:

Campus VPN — это VPN с разделенным туннелем. По сути, это означает, что ваше соединение шифруется только тогда, когда вы используете ресурсы кампуса.

Когда использовать:

Если вы учитесь и работаете удаленно, но вам нужен доступ только к некоторым ресурсам CMU, таким как общие сетевые диски, службы ACIS (SIS, DecisionCast, HRIS) или библиотечные системы, Campus VPN — это решение для вас.

Вариант 2: Полная VPN

Что это:

Полная VPN — это как в кампусе. Вся ваша онлайн-активность шифруется и перенаправляется через сеть CMU.

Когда использовать:

Это идеальное решение для лицензированных библиотек ресурсов, таких как ArtSTOR, электронные книги NetLibrary и фотоархив AP. Иностранные студенты могут захотеть использовать опцию Full VPN, чтобы обеспечить бесперебойную работу и доступ ко всем ресурсам университета.

Важно!

Вы можете заметить снижение производительности при подключении к этой опции, так как вся ваша активность будет туннелироваться через сеть CMU.

Установите

- Удалите все предыдущие версии клиента Cisco AnyConnect Secure Mobility.

- Загрузите клиент Cisco AnyConnect Secure Mobility.

- Дважды щелкните загруженный файл , чтобы запустить программу установки.

- Следуйте инструкциям на экране до установить .

- Снимите флажок со всеми пунктами кроме VPN для Тип установки .

- При появлении запроса включите Системное расширение AnyConnect и разрешите фильтрацию содержимого , следуя инструкциям на экране.

ВАЖНО : Если вы подключаетесь с Mac и используете антивирус ESET, выполните шаги, чтобы настроить ESET для совместимости с VPN.

Подключиться к VPN

- Подключиться к интернет .

- Открыть Безопасный мобильный клиент Cisco AnyConnect .

- Введите vpn.cmu.edu и нажмите Подключить .

- Щелкните раскрывающийся список Group и выберите параметр VPN, который лучше всего соответствует вашим потребностям.

- Введите свой идентификатор пользователя Andrew и пароль .

- Аутентификация с помощью 2fa (DUO).

- Нажмите OK .

Отключить VPN

- Чтобы завершить сеанс VPN, откройте Клиент Cisco AnyConnect Secure Mobility .

- Щелкните Отключить .

Установить

- Удалить все предыдущие версии Cisco AnyConnect.

- Установите приложение Cisco AnyConnect из Apple App Store или Google Play Store .

- Откройте приложение Cisco AnyConnect .

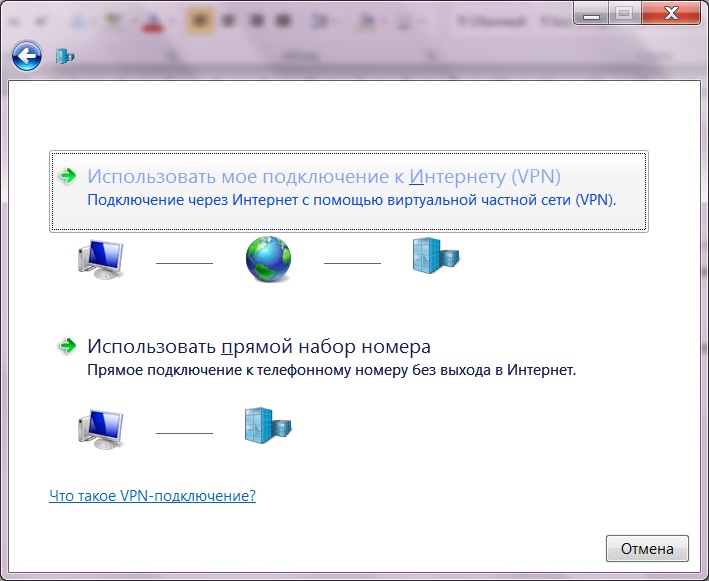

- Выберите Добавить VPN-подключение .

- Введите Описание , например, CMU VPN и Адрес сервера vpn.cmu.edu .

- При появлении запроса разрешить изменения.

- Нажмите Сохранить .

Примечание. Обновления и версии Mobile VPN не совпадают с установками Windows и Mac. Все мобильные обновления управляются через App Store, а не через университетский процесс обновления программного обеспечения.

Connect

- Откройте Cisco AnyConnect приложение.

- Выберите добавленное соединение, затем включите или включите VPN.

- Выберите раскрывающийся список Группа и выберите параметр VPN, который лучше всего соответствует вашим потребностям.

- Введите свой идентификатор пользователя Andrew и пароль .

- Аутентификация с помощью 2fa (DUO).

- Нажмите Подключить .

Отключить VPN

- Чтобы завершить сеанс VPN, откройте приложение Cisco AnyConnect .

- Нажмите Отключить .

Если у вас возникли проблемы с подключением к VPN, проверьте следующее:

- Вы подключены к Интернету.

- Вы ввели vpn.cmu.edu в качестве VPN.

- Вы входите в систему с вашим идентификатором пользователя Andrew и паролем .

Все еще не можете подключиться?

Если вы по-прежнему не можете подключиться, рассмотрите следующее:

- Убедитесь, что ваш антивирус или брандмауэр разрешает AnyConnect.

Возможно, вам придется временно отключить антивирус или брандмауэр, чтобы определить, можно ли установить соединение.

Возможно, вам придется временно отключить антивирус или брандмауэр, чтобы определить, можно ли установить соединение. - Проверьте настройки сна на вашем компьютере. Все VPN полагаются на активное подключение к Интернету. Когда ваш компьютер переходит в спящий режим, он может автоматически отключиться от VPN.

- Удаление других приложений VPN или отключение от них . Если вы в настоящее время используете другое приложение VPN, оно может конфликтовать с клиентом Cisco AnyConnect Secure Mobility Client.

- Удаление SSH Tectia . Удалите приложение со своего компьютера или мобильного устройства, а затем переустановите его, используя стандартный метод установки .

- Удаление Cisco AnyConnect. Удалите приложение со своего компьютера или мобильного устройства, удалите свой профиль Cisco и переустановите AnyConnect.

Примечание: Не включайте прокси-серверы или совместное использование подключения к Интернету для сетевых устройств при использовании программного обеспечения Cisco AnyConnect.

Нет запроса VPN на iOS и macOS

Вы можете не видеть запрос VPN на устройствах iOS или macOS. Произойдет одно из следующих событий:

- Сообщение об ошибке. Вы не можете просматривать эту страницу на duo.com, так как она ограничена.

- Вместо подсказки DUO отображается серое поле.

Проблема с ограничениями контента. Выполните соответствующие шаги ниже, чтобы разрешить VPN.

iOS 12+

- Перейдите в «Настройки» > «Экранное время» > «Контент и ограничения конфиденциальности» > «Ограничения контента» > «Веб-контент» на устройстве.

- Снимите флажок Ограничить веб-сайты для взрослых , чтобы полностью отключить ограничения контента.

Если вы не хотите полностью отключать ограничения контента, разрешите duosecurity.com в параметре Content Restrictions . Это позволит отображать подсказку DUO, даже если включены ограничения содержимого.

iOS 11

- Выберите «Настройки» > «Основные» > «Ограничения» > «Веб-сайты» .

- Снимите флажок Ограничить содержание для взрослых , чтобы отключить ограничения содержимого.

Если вы не хотите полностью отключать ограничения содержимого, разрешите duosecurity.com в параметре Определенные веб-сайты Только . Это позволит отображать подсказку DUO, даже если включены ограничения содержимого.

macOS 12+ (Монтерей)

- Откройте Системные настройки.

- Выберите Экранное время > Контент и конфиденциальность.

- Набор Веб-контент ограничения до Неограниченный доступ .

Если вы не хотите полностью отключать ограничения содержимого, разрешите duosecurity.com в параметре Разрешенные веб-сайты Только . Это позволит отображать подсказку DUO, даже если включены ограничения содержимого.

Это позволит отображать подсказку DUO, даже если включены ограничения содержимого.

Примечание: Если вы открываете Экранное время в первый раз и не настроили эту функцию, вам будет предложено настроить телефон для себя или ребенка и установить пароль.

- О

- Новости

- Статус услуги

Войти в службы

- Справочный центр компьютерных услуг

- 412-268-4357 (ПОМОЩЬ)

- it-help@cmu.

edu

edu

VPN

Что такое VPN?

Для доступа к некоторым традиционным электронным услугам на территории кампуса требуется VPN или «виртуальная частная сеть». К ним относятся, помимо прочего:

- Диск P (включая общие папки отдела, еще не перенесенные в Microsoft Sharepoint/Teams)

- Удаленный доступ к вашему настольному компьютеру (Напоминание: ваш компьютер в кампусе должен оставаться включенным и не находиться в спящем режиме

- Доступ к Secure Shell (иногда называемой IBM System)

- Доступ к ведомственным принтерам (не GUSPrint)

- Каскад CMS

VPN не требуется для большинства электронных сервисов PSU, таких как Canvas, O365 (включая OneDrive и Teams), GUSCloud и других размещенных приложений. Эти приложения уже используют зашифрованные сеансы. Хотя VPN можно использовать для доступа к этим уже зашифрованным сервисам, в этом нет необходимости, если только вы не пытаетесь подключиться через открытое общедоступное соединение Wi-Fi… где использование VPN — это 9. 0376 всегда рекомендуется в качестве общей меры безопасности.

0376 всегда рекомендуется в качестве общей меры безопасности.

Как человек получает доступ к VPN?

Если вы являетесь преподавателем, сотрудником или студентом, у вас уже есть доступ к службам VPN с использованием вашего адреса электронной почты PSU (сотрудники: @pittstate.edu — студенты: @gus.pittstate.edu) и пароля PSU.

Что такое политика VPN PSU?

Нажмите здесь, чтобы ознакомиться с политикой PSU в отношении VPN.

Часто задаваемые вопросы о VPN:

- Доступ к VPN сам по себе не обеспечивает подключение к Интернету. Пользователи несут ответственность за обеспечение собственного подключения к Интернету через коммутируемое соединение, кабельный модем, DSL или другие средства для использования PSU VPN.

- В настоящее время программное обеспечение VPN доступно для Windows, Android, IOS и Mac OS X.

- пользователя VPN будут автоматически отключены от VPN через 90 минут бездействия.

Затем пользователь должен повторно подключиться к VPN. Запрещены эхо-запросы или другие искусственные сетевые процессы, используемые для поддержания соединения открытым.

Затем пользователь должен повторно подключиться к VPN. Запрещены эхо-запросы или другие искусственные сетевые процессы, используемые для поддержания соединения открытым. - Для каждого пользователя разрешено только одно активное VPN-подключение, а максимальное время подключения ограничено 24 часами.

- Использование VPN для доступа к интернет-ресурсам, внешним по отношению к блоку питания, не рекомендуется.

- VPN — это ресурс только IP. Другие протоколы не поддерживаются.

- Одноранговое программное обеспечение не разрешено через VPN.

- Первое воскресенье каждого месяца с 00:00 до 7:45 зарезервировано для планового технического обслуживания. Аварийное техническое обслуживание будет запланировано по мере необходимости.

Конкретные указания по работе с VPN можно найти ниже. Обратите внимание, что когда ваш компьютер или мобильное устройство переходит в спящий режим, выключается или меняет сеть, вам потребуется повторно подключиться к VPN, повторно введя адрес электронной почты и пароль блока питания.

Этот клиент будет использоваться для программного создания конфигурации в облаке.

Этот клиент будет использоваться для программного создания конфигурации в облаке.

\ServiceTags_Public_20200203.json" -ResourceGroupName "mytmarg3" -AzureDeploymentName "tmap2stestdeploy1" -NetworkRuleCollectionName "testnrc1" -Priority 115 -AppRuleCollectionName "testarc2"

validating vpn deployment parameters

Starting vpn deployment

C:\Offline docs\AzureVpnConfigurationScripts\parameters-p2s.json

C:\Offline docs\AzureVpnConfigurationScripts\template-p2s.json

vpn deployment: tmap2stestdeploy1 started and status: Running

Waiting for vpn deployment completion....

==== CUT ==================== CUT ==============

Adding route 191.236.0.0/18 for AzureCloud.eastus

Adding route 191.237.0.0/17 for AzureCloud.eastus

Adding route 191.238.0.0/18 for AzureCloud.eastus

Total Routes:294, Existing Routes: 74, New Routes Added: 220

Additional routes getting added

\ServiceTags_Public_20200203.json" -ResourceGroupName "mytmarg3" -AzureDeploymentName "tmap2stestdeploy1" -NetworkRuleCollectionName "testnrc1" -Priority 115 -AppRuleCollectionName "testarc2"

validating vpn deployment parameters

Starting vpn deployment

C:\Offline docs\AzureVpnConfigurationScripts\parameters-p2s.json

C:\Offline docs\AzureVpnConfigurationScripts\template-p2s.json

vpn deployment: tmap2stestdeploy1 started and status: Running

Waiting for vpn deployment completion....

==== CUT ==================== CUT ==============

Adding route 191.236.0.0/18 for AzureCloud.eastus

Adding route 191.237.0.0/17 for AzureCloud.eastus

Adding route 191.238.0.0/18 for AzureCloud.eastus

Total Routes:294, Existing Routes: 74, New Routes Added: 220

Additional routes getting added

exe

exe inf

-a---- 2/6/2020 6:18 PM 2285 8c670077-470b-421a-8dd8-8cedb4f2f08a.pbk

-a---- 2/6/2020 6:18 PM 5430 azurebox16.ico

-a---- 2/6/2020 6:18 PM 4286 azurebox32.ico

-a---- 2/6/2020 6:18 PM 138934 azurevpnbanner.bmp

-a---- 2/6/2020 6:18 PM 46064 cmroute.dll

-a---- 2/6/2020 6:18 PM 196 routes.txt

PS C:\NewTemp\vnet>

inf

-a---- 2/6/2020 6:18 PM 2285 8c670077-470b-421a-8dd8-8cedb4f2f08a.pbk

-a---- 2/6/2020 6:18 PM 5430 azurebox16.ico

-a---- 2/6/2020 6:18 PM 4286 azurebox32.ico

-a---- 2/6/2020 6:18 PM 138934 azurevpnbanner.bmp

-a---- 2/6/2020 6:18 PM 46064 cmroute.dll

-a---- 2/6/2020 6:18 PM 196 routes.txt

PS C:\NewTemp\vnet>

24.0.0/16

defaultSubnetIPv4AddressSpace String 172.24.0.0/24

firewallSubnetIPv4AddressSpace String 172.24.1.0/24

gatewaySubnetIPv4AddressSpace String 172.24.2.0/24

gatewaySubnetIPv4bgpPeeringAddress String 172.24.2.254

customerNetworkAddressSpace String 10.0.0.0/18

customerPublicNetworkAddressSpace String 207.68.128.0/24

dbeIOTNetworkAddressSpace String 10.139.218.0/24

azureVPNsharedKey String 1234567890

dbE-Gateway-ipaddress String 207.

24.0.0/16

defaultSubnetIPv4AddressSpace String 172.24.0.0/24

firewallSubnetIPv4AddressSpace String 172.24.1.0/24

gatewaySubnetIPv4AddressSpace String 172.24.2.0/24

gatewaySubnetIPv4bgpPeeringAddress String 172.24.2.254

customerNetworkAddressSpace String 10.0.0.0/18

customerPublicNetworkAddressSpace String 207.68.128.0/24

dbeIOTNetworkAddressSpace String 10.139.218.0/24

azureVPNsharedKey String 1234567890

dbE-Gateway-ipaddress String 207. 68.128.113

Outputs :

Name Type Value

======================= ========================= ==========

virtualNetwork Object {

"provisioningState": "Succeeded",

"resourceGuid": "dcf673d3-5c73-4764-b077-77125eda1303",

"addressSpace": {

"addressPrefixes": [

"172.24.0.0/16"

]

================= CUT ============================= CUT ===========================

68.128.113

Outputs :

Name Type Value

======================= ========================= ==========

virtualNetwork Object {

"provisioningState": "Succeeded",

"resourceGuid": "dcf673d3-5c73-4764-b077-77125eda1303",

"addressSpace": {

"addressPrefixes": [

"172.24.0.0/16"

]

================= CUT ============================= CUT ===========================

Для этого понадобятся системные знания в маркетинге и навыки управления digital-проектами. Пройдите наш углубленный курс «Директор по digital-маркетингу» и получите необходимый опыт, знания, навыки и поддержку профессионалов.

Для этого понадобятся системные знания в маркетинге и навыки управления digital-проектами. Пройдите наш углубленный курс «Директор по digital-маркетингу» и получите необходимый опыт, знания, навыки и поддержку профессионалов.

Возможно, вам придется временно отключить антивирус или брандмауэр, чтобы определить, можно ли установить соединение.

Возможно, вам придется временно отключить антивирус или брандмауэр, чтобы определить, можно ли установить соединение.

Это позволит отображать подсказку DUO, даже если включены ограничения содержимого.

Это позволит отображать подсказку DUO, даже если включены ограничения содержимого. edu

edu Затем пользователь должен повторно подключиться к VPN. Запрещены эхо-запросы или другие искусственные сетевые процессы, используемые для поддержания соединения открытым.

Затем пользователь должен повторно подключиться к VPN. Запрещены эхо-запросы или другие искусственные сетевые процессы, используемые для поддержания соединения открытым.