Содержание

Часто задаваемые вопросы о клиенте Endpoint Protection — Configuration Manager

Изменить

Twitter

LinkedIn

Facebook

Адрес электронной почты

-

Вопросы и ответы -

Относится к Configuration Manager (Current Branch)

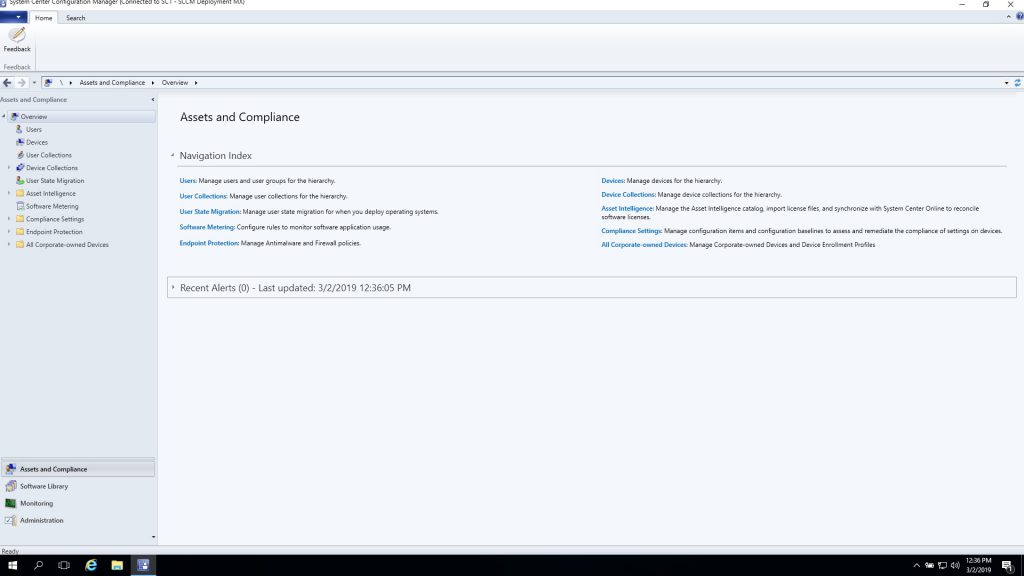

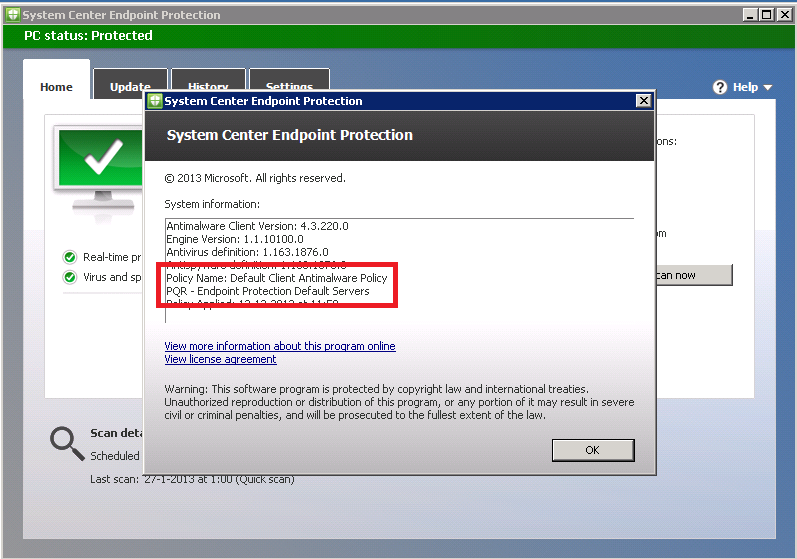

Этот раздел часто задаваемых вопросов предназначен для пользователей компьютеров, ИТ-администратор которых развернул Защитник Windows или Endpoint Protection на управляемом компьютере. Содержимое здесь может не применяться к другим антивредоносным программам. Майкрософт System Center Endpoint Protection управляет Защитник Windows Windows 10 или более поздней версии. Он также может развертывать клиент Endpoint Protection и управлять им на компьютерах до Windows 10. Хотя Защитник Windows описано в этой статье, его сведения также относятся к Endpoint Protection.

Содержимое здесь может не применяться к другим антивредоносным программам. Майкрософт System Center Endpoint Protection управляет Защитник Windows Windows 10 или более поздней версии. Он также может развертывать клиент Endpoint Protection и управлять им на компьютерах до Windows 10. Хотя Защитник Windows описано в этой статье, его сведения также относятся к Endpoint Protection.

Очень важно убедиться, что на компьютере работает программное обеспечение, которое защищает от вредоносных программ. Вредоносное программное обеспечение, в том числе вирусы, шпионское ПО или другое потенциально нежелательное программное обеспечение, может попытаться установить себя на компьютере при подключении к Интернету. Он также может заразить компьютер при установке программы с помощью компакт-диска, DVD-диска или другого съемных носителей. Вредоносное программное обеспечение также может быть запрограммировано для запуска в непредвиденные моменты, а не только при установке.

Защитник Windows или Endpoint Protection предлагает три способа предотвращения заражения компьютера вредоносными программами:

Использование защиты в режиме реального времени.

Защита в режиме реального времени позволяет Защитник Windows постоянно отслеживать компьютер и оповещать вас о попытках установки или запуска вредоносных программ, включая вирусы, шпионские программы или другое потенциально нежелательное программное обеспечение. Защитник Windows затем приостанавливает работу программного обеспечения и позволяет вам следовать его рекомендациям в отношении программного обеспечения или предпринять альтернативные действия.

Защита в режиме реального времени позволяет Защитник Windows постоянно отслеживать компьютер и оповещать вас о попытках установки или запуска вредоносных программ, включая вирусы, шпионские программы или другое потенциально нежелательное программное обеспечение. Защитник Windows затем приостанавливает работу программного обеспечения и позволяет вам следовать его рекомендациям в отношении программного обеспечения или предпринять альтернативные действия.Параметры сканирования. Вы можете использовать Защитник Windows для проверки потенциальных угроз, таких как вирусы, шпионские программы и другие вредоносные программы, которые могут подвергнуть компьютер риску. Его также можно использовать для регулярного планирования проверок и удаления вредоносных программ, обнаруженных во время сканирования.

Майкрософт сообщество Службы активной защиты. Сообщество службы активной защиты в Интернете Майкрософт помогает вам увидеть, как другие пользователи реагируют на программное обеспечение, которое еще не было классифицировано для рисков.

Эти сведения помогут вам выбрать, следует ли разрешать это программное обеспечение на вашем компьютере. В свою очередь, если вы участвуете, ваши варианты добавляются в рейтинги сообщества, чтобы помочь другим людям решить, что делать.

Эти сведения помогут вам выбрать, следует ли разрешать это программное обеспечение на вашем компьютере. В свою очередь, если вы участвуете, ваши варианты добавляются в рейтинги сообщества, чтобы помочь другим людям решить, что делать.

У вас может быть какая-либо форма вредоносного программного обеспечения, включая вирусы, шпионское ПО или другое потенциально нежелательное программное обеспечение, если:

Вы заметили новые панели инструментов, ссылки или избранное, которые не были намеренно добавлены в веб-браузер.

Домашняя страница, указатель мыши или программа поиска неожиданно меняется.

Вы вводите адрес определенного сайта, например поисковой системы, но вы перейдете на другой веб-сайт без уведомления.

Файлы автоматически удаляются с компьютера.

Ваш компьютер используется для атаки на другие компьютеры.

Вы видите всплывающие объявления, даже если вы не в Интернете.

Компьютер вдруг начинает работать медленнее, чем обычно. Не все проблемы с производительностью компьютера вызваны вредоносным программным обеспечением, но вредоносные программы, особенно шпионские программы, могут привести к заметным изменениям.

На компьютере может быть вредоносное программное обеспечение, даже если вы не видите никаких симптомов. Этот тип программного обеспечения может собирать сведения о вас и компьютере без вашего ведома или согласия. Чтобы обеспечить конфиденциальность и защиту компьютера, необходимо всегда запускать Защитник Windows или Endpoint Protection.

Чтобы просмотреть версию Защитник Windows, запущенной на компьютере, откройте Защитник Windows (нажмите кнопку Пуск, а затем найдите Защитник Windows), щелкните Параметры и прокрутите до нижней части Защитник Windows параметры, чтобы найти сведения о версии.

Если Защитник Windows обнаруживает вредоносное программное обеспечение или потенциально нежелательное программное обеспечение на вашем компьютере (при мониторинге компьютера с помощью защиты в режиме реального времени или после выполнения проверки), оно уведомляет вас об обнаруженном элементе, отображая сообщение с уведомлением в правом нижнем углу экрана.

Уведомление содержит кнопку Очистить компьютер и ссылку Показать сведения , которая позволяет просмотреть дополнительные сведения об обнаруженном элементе. Щелкните ссылку Показать сведения , чтобы открыть окно Сведения о потенциальной угрозе , чтобы получить дополнительные сведения об обнаружении элемента. Теперь можно выбрать действие, которое будет применено к элементу, или нажать кнопку Очистить компьютер. Если вам нужна помощь в определении того, какое действие следует применить к обнаружению элемента, используйте уровень оповещения, который Защитник Windows назначен элементу в качестве руководства (дополнительные сведения см. в разделе Общие сведения об уровнях оповещений).

Уровни оповещений помогают выбрать способ реагирования на вирусы, шпионское ПО и другое потенциально нежелательное программное обеспечение. Хотя Защитник Windows рекомендует удалить все вирусы и шпионские программы, но не все помеченные программы являются вредоносными или нежелательными. Следующие сведения помогут вам решить, что делать, если Защитник Windows обнаруживает потенциально нежелательное программное обеспечение на вашем компьютере.

Следующие сведения помогут вам решить, что делать, если Защитник Windows обнаруживает потенциально нежелательное программное обеспечение на вашем компьютере.

В зависимости от уровня оповещений можно выбрать одно из следующих действий для применения к обнаружению элемента:

Удалить — это действие окончательно удаляет программное обеспечение с компьютера.

Карантин . Это действие помещает программное обеспечение в карантин, чтобы оно не пустилось. Когда Защитник Windows помещает программное обеспечение в карантин, оно перемещает его в другое место на вашем компьютере, а затем предотвращает запуск программного обеспечения до тех пор, пока вы не решите восстановить или удалить его с компьютера.

Разрешить. Это действие добавляет программное обеспечение в список разрешенных Защитник Windows и позволяет запускать его на компьютере. Защитник Windows перестанет оповещать вас о рисках, которые программное обеспечение может представлять для вашей конфиденциальности или для вашего компьютера.

Если вы выберете Разрешить для элемента, например программного обеспечения, Защитник Windows перестанет предупреждать вас о рисках, которые программное обеспечение может представлять для вашей конфиденциальности или для вашего компьютера. Таким образом, добавьте программное обеспечение в список разрешенных, только если вы доверяете программному обеспечению и издателю программного обеспечения.

Чтобы удалить все нежелательные или потенциально опасные элементы, которые Защитник Windows быстро и легко обнаружить, используйте параметр Очистить компьютер.

Когда вы увидите уведомление, которое отображается в области уведомления после обнаружения потенциальных угроз, нажмите кнопку Очистить компьютер.

Защитник Windows удаляет потенциальную угрозу (или угрозы), а затем уведомляет вас о завершении очистки компьютера.

Чтобы узнать больше об обнаруженных угрозах, перейдите на вкладку Журнал и выберите Все обнаруженные элементы.

Если вы не видите все обнаруженные элементы, щелкните Просмотреть сведения. Если вам будет предложено ввести пароль администратора или подтверждение, введите пароль или подтвердите действие.

Примечание.

Во время очистки компьютера, когда это возможно, Защитник Windows удаляет только зараженную часть файла, а не весь файл.

Компьютерные вирусы — это программные программы, специально предназначенные для вмешательства в работу компьютера, записи, повреждения или удаления данных, а также для заражения других компьютеров через Интернет. Вирусы часто замедляют работу и вызывают другие проблемы в процессе.

Шпионское ПО — это программное обеспечение, которое может устанавливаться или запускаться на компьютере без получения вашего согласия или предоставления вам соответствующего уведомления или контроля. Шпионское ПО может не отображать симптомы после заражения компьютера, но многие вредоносные или нежелательные программы могут повлиять на его запуск. Например, шпионское ПО может отслеживать ваше поведение в Интернете или собирать сведения о вас (включая сведения, которые могут идентифицировать вас или другую конфиденциальную информацию), изменять параметры на компьютере или вызывать медленное выполнение компьютера.

Например, шпионское ПО может отслеживать ваше поведение в Интернете или собирать сведения о вас (включая сведения, которые могут идентифицировать вас или другую конфиденциальную информацию), изменять параметры на компьютере или вызывать медленное выполнение компьютера.

Как вирусы, так и шпионское ПО установлены на вашем компьютере без вашего ведома, и оба могут быть навязчивыми и разрушительными. Они также могут собирать информацию на вашем компьютере и повреждать или удалять ее. Они оба могут негативно повлиять на производительность компьютера.

Основные различия между вирусами и шпионскими программами заключается в том, как они ведут себя на вашем компьютере. Вирусы, как и живые организмы, хотят заразить компьютер, реплицировать, а затем распространиться на как можно больше других компьютеров. Шпионское ПО, однако, больше похоже на моль — он хочет «переместиться» в ваш компьютер и оставаться там как можно дольше, отправляя ценную информацию о вашем компьютере в внешний источник, пока он там.

Нежелательное программное обеспечение, например вирусы, может устанавливаться веб-сайтами или программами, скачиваемыми или устанавливаемыми с помощью компакт-диска, DVD-диска, внешнего жесткого диска или устройства. Шпионское ПО чаще всего устанавливается с помощью бесплатных программ, таких как общий доступ к файлам, заставки или панели инструментов поиска.

Да, некоторые вредоносные программы можно установить с веб-сайта с помощью встроенного скрипта или программы на веб-странице. Для установки некоторых вредоносных программ требуется ваша помощь. Это программное обеспечение использует веб-всплывающие окна или бесплатное программное обеспечение, которое требует, чтобы вы приняли скачиваемый файл. Тем не менее, если поддерживать Майкрософт Windows® в актуальном состоянии и не уменьшать параметры безопасности, можно свести к минимуму вероятность заражения.

При посещении веб-сайтов не соглашайтесь автоматически скачивать все, что предлагает сайт. Если вы скачаете бесплатное программное обеспечение, например программы для обмена файлами или заставки, внимательно прочитайте лицензионное соглашение. Найдите предложения, которые говорят, что вы должны принимать рекламу и всплывающие окна от компании или что программное обеспечение отправит определенную информацию обратно издателю программного обеспечения.

Если вы скачаете бесплатное программное обеспечение, например программы для обмена файлами или заставки, внимательно прочитайте лицензионное соглашение. Найдите предложения, которые говорят, что вы должны принимать рекламу и всплывающие окна от компании или что программное обеспечение отправит определенную информацию обратно издателю программного обеспечения.

Файлы cookie — это небольшие текстовые файлы, которые веб-сайты помещают на ваш компьютер для хранения информации о вас и ваших предпочтениях. Веб-сайты используют файлы cookie, чтобы предложить вам персонализированный интерфейс и собрать сведения об использовании веб-сайта. Защитник Windows не обнаруживает файлы cookie, так как не считает их угрозой для вашей конфиденциальности или безопасности компьютера. Большинство браузерных программ позволяют блокировать файлы cookie.

Двумя из самых больших проблем для пользователей компьютеров сегодня являются вирусы и шпионское ПО. В обоих случаях, хотя это может быть проблемой, вы можете защититься от них достаточно легко, всего лишь немного планирования:

Следите за актуальностью программного обеспечения компьютера и не забудьте установить все исправления.

Не забудьте регулярно обновлять операционную систему.

Не забудьте регулярно обновлять операционную систему.Убедитесь, что антивирусное и антишпионское программное обеспечение, Защитник Windows, снова использует последние обновления потенциальных угроз (см. раздел Разделы справки обновлять определения вирусов и шпионских программ?). Кроме того, убедитесь, что вы всегда используете последнюю версию Защитник Windows.

Скачивание обновлений только из авторитетных источников. Для операционных систем Windows всегда перейдите в каталог обновления Майкрософт. Для другого программного обеспечения всегда используйте законные веб-сайты компании или лица, которое его производит.

Если вы получили сообщение электронной почты с вложением и не уверены в источнике, его следует немедленно удалить. Не скачивайте приложения или файлы из неизвестных источников и будьте осторожны при обмене файлами с другими пользователями.

Установите и используйте брандмауэр. Рекомендуется включить брандмауэр Windows.

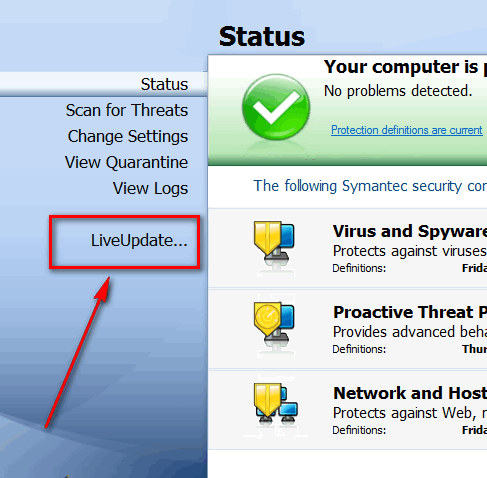

При использовании Защитник Windows или Endpoint Protection важно иметь актуальные определения вирусов и шпионских программ. Определения — это файлы, которые действуют как постоянно растущая энциклопедия потенциальных угроз программного обеспечения. Защитник Windows или Endpoint Protection использует определения, чтобы определить, является ли обнаруженное программное обеспечение вирусом, шпионским или другим потенциально нежелательным программным обеспечением, а затем оповещать вас о потенциальных рисках. Чтобы обеспечить актуальность определений, Защитник Windows или Endpoint Protection работает с Майкрософт Update для автоматической установки новых определений по мере их выпуска. Вы также можете настроить Защитник Windows или Endpoint Protection, чтобы проверить наличие обновленных определений в сети перед сканированием.

Определения вирусов и шпионских программ — это файлы, которые действуют как энциклопедия известных вредоносных программ, включая вирусы, шпионские программы и другие потенциально нежелательные программы. Так как вредоносные программы постоянно разрабатываются, Защитник Windows или Endpoint Protection использует актуальные определения, чтобы определить, является ли программное обеспечение, которое пытается установить, запустить или изменить параметры на компьютере, вирусом, шпионским ПО или другим потенциально нежелательным программным обеспечением.

Так как вредоносные программы постоянно разрабатываются, Защитник Windows или Endpoint Protection использует актуальные определения, чтобы определить, является ли программное обеспечение, которое пытается установить, запустить или изменить параметры на компьютере, вирусом, шпионским ПО или другим потенциально нежелательным программным обеспечением.

Автоматическая проверка наличия новых определений перед запланированными проверками (рекомендуется)

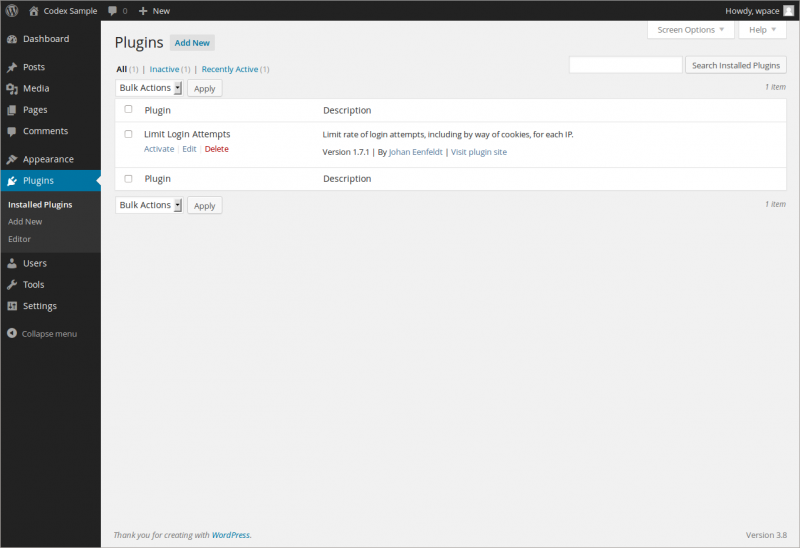

Откройте клиент Защитник Windows или Endpoint Protection, щелкнув значок в области уведомлений или запустив его из меню Пуск.

Щелкните Параметры, а затем — Запланированное сканирование.

Убедитесь, что установлен флажок Проверить наличие последних определений вирусов и шпионских программ перед запуском запланированной проверки , а затем нажмите кнопку Сохранить изменения. Если вам будет предложено ввести пароль администратора или подтверждение, введите пароль или подтвердите действие.

Проверка наличия новых определений вручную

Защитник Windows или Endpoint Protection автоматически обновляет определения вирусов и шпионских программ на компьютере. Если определения не обновлялись более семи дней (например, если вы не включили компьютер в течение недели), Защитник Windows или Endpoint Protection уведомит вас о том, что определения устарели.

Откройте клиент Защитник Windows или Endpoint Protection, щелкнув значок в области уведомлений или запустив его из меню Пуск.

Чтобы проверить наличие новых определений вручную, перейдите на вкладку Обновление , а затем щелкните Обновить определения.

Когда Защитник Windows или Endpoint Protection помещает программное обеспечение в карантин, оно перемещает программное обеспечение в другое расположение на компьютере, а затем предотвращает запуск программного обеспечения до тех пор, пока вы не решите восстановить или удалить его с компьютера.

Если для всех действий, описанных в этой процедуре, вам будет предложено ввести пароль администратора или подтверждение, введите пароль или предоставьте подтверждение.

Удаление или восстановление элементов, помещенных в карантин с помощью Защитник Windows или Endpoint Protection

Перейдите на вкладку Журнал , выберите Элементы, помещенные в карантин, а затем выберите параметр Элементы, помещенные в карантин .

Щелкните Просмотреть сведения , чтобы просмотреть все элементы.

Просмотрите каждый элемент, а затем щелкните Удалить или Восстановить для каждого элемента. Если вы хотите удалить с компьютера все элементы, помещенные в карантин, нажмите кнопку Удалить все.

Защита в режиме реального времени позволяет Защитник Windows постоянно отслеживать компьютер и оповещать вас, когда потенциальные угрозы, такие как вирусы и шпионское ПО, пытаются установить себя или запустить на компьютере. Так как эта функция является важным элементом того, как Защитник Windows помогает защитить компьютер, следует убедиться, что защита в режиме реального времени всегда включена. Если защита в режиме реального времени отключена, Защитник Windows уведомляет вас и изменяет состояние компьютера на подверженный риску.

Так как эта функция является важным элементом того, как Защитник Windows помогает защитить компьютер, следует убедиться, что защита в режиме реального времени всегда включена. Если защита в режиме реального времени отключена, Защитник Windows уведомляет вас и изменяет состояние компьютера на подверженный риску.

Каждый раз, когда защита в режиме реального времени обнаруживает угрозу или потенциальную угрозу, Защитник Windows отображает уведомление. Теперь можно выбрать один из следующих вариантов:

Щелкните Очистить компьютер , чтобы удалить обнаруженный элемент. Защитник Windows автоматически удалит элемент с компьютера.

Щелкните ссылку Показать сведения , чтобы открыть окно Сведения о потенциальной угрозе, а затем выберите действие, которое следует применить к обнаруженному элементу.

Вы можете выбрать программное обеспечение и параметры, которые Защитник Windows отслеживать, но мы рекомендуем включить защиту в режиме реального времени и включить все параметры защиты в режиме реального времени.

В следующей таблице описаны доступные варианты.

В следующей таблице описаны доступные варианты.

| Параметр защиты в режиме реального времени | Назначение |

|---|---|

| Сканировать все скачиваемые файлы | Этот параметр отслеживает скачанные файлы и программы, включая файлы, которые автоматически загружаются через Windows Internet Explorer и Майкрософт Outlook® Express, например элементы ActiveX® и программы установки программного обеспечения. Эти файлы можно скачать, установить или запустить в самом браузере. Вредоносные программы, включая вирусы, шпионские программы и другие потенциально нежелательные программы, могут быть включены в эти файлы и установлены без вашего ведома. Используя параметр защиты в режиме реального времени, Защитник Windows постоянно отслеживает компьютер и проверяет наличие всех скачанных вредоносных файлов или программ. Эта функция мониторинга означает, что Защитник Windows не нужно замедлять работу с браузером или электронной почтой, требуя проверки файлов или программ, которые вы можете скачать. |

| Мониторинг файлов и программ на компьютере | Этот параметр отслеживает, когда файлы и программы запускаются на компьютере, а затем оповещает вас о любых действиях, которые они выполняют, и о действиях, выполняемых с ними. Это важно, так как вредоносные программы могут использовать уязвимости в установленных вами программах для запуска вредоносного или нежелательного программного обеспечения без вашего ведома. Например, шпионское ПО может запускаться в фоновом режиме при запуске часто используемой программы. Защитник Windows отслеживает программы и оповещает вас, если обнаруживает подозрительные действия. |

| Включение мониторинга поведения | Этот параметр отслеживает коллекции поведения на наличие подозрительных шаблонов, которые могут не быть обнаружены традиционными методами обнаружения антивирусной программы. |

| Включение системы проверки сети | Этот параметр помогает защитить компьютер от эксплойтов нулевого дня известных уязвимостей, уменьшая интервал времени между обнаружением уязвимости и применением обновления. |

Отключение защиты в режиме реального времени

Щелкните Параметры, а затем — Защита в режиме реального времени.

Очистите параметры защиты в режиме реального времени, которые нужно отключить, и нажмите кнопку Сохранить изменения. Если вам будет предложено ввести пароль администратора или подтверждение, введите пароль или подтвердите действие.

После установки Защитник Windows на компьютере можно закрыть главное окно и позволить Защитник Windows работать спокойно в фоновом режиме. Защитник Windows будет продолжать работать на компьютере, отслеживать его и защищать от угроз.

Конечно, вы будете знать, что Защитник Windows работает при отображении уведомлений в области уведомлений. Эти уведомления предупреждают вас о потенциальных угрозах, обнаруженных Защитник Windows.

Вы также будете получать другие оповещения, например, если по какой-либо причине защита в реальном времени отключена, если вы не обновляли определения вирусов и шпионских программ в течение нескольких дней или когда обновления программы становятся доступными. Защитник Windows также кратко отображает уведомление о том, что компьютер сканируется.

Защитник Windows также кратко отображает уведомление о том, что компьютер сканируется.

Совет

Если значок Защитник Windows не отображается в области уведомлений, щелкните стрелку в области уведомлений, чтобы отобразить скрытые значки, включая значок Защитник Windows.

Цвет значка зависит от текущего состояния компьютера:

Зеленый цвет указывает, что состояние компьютера защищено.

Желтый цвет указывает, что состояние компьютера «потенциально незащищено».

Красный цвет указывает, что состояние компьютера находится под угрозой.

Когда Защитник Windows работает на вашем компьютере, он автоматически оповещает вас об обнаружении вирусов, шпионского ПО или другого потенциально нежелательного программного обеспечения. Вы также можете настроить Защитник Windows, чтобы оповещать вас, если вы запускаете программное обеспечение, которое еще не было проанализировано, и вы можете выбрать оповещение о внесении изменений в программное обеспечение на компьютере.

Настройка оповещений

Щелкните Параметры, а затем — Защита в режиме реального времени.

Убедитесь, что установлен флажок Включить защиту в режиме реального времени (рекомендуется).

Установите флажки рядом с параметрами защиты в режиме реального времени, которые вы хотите запустить, и нажмите кнопку Сохранить изменения. Если вам будет предложено ввести пароль администратора или подтверждение, введите пароль или подтвердите действие.

См. также

Устранение неполадок Защитник Windows или клиента Endpoint Protection

Справка клиента Endpoint Protection

Обратная связь

Отправить и просмотреть отзыв по

Этот продукт

Эта страница

Просмотреть все отзывы по странице

Два программных продукта резидента «Сколково» включены в реестр российского ПО

Перейти к содержимому

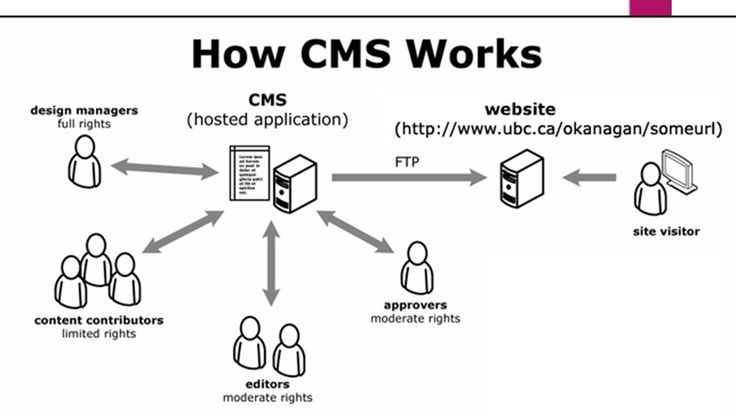

Программные продукты BE CMS Manager и BE CMS Endpoint Client включены в Единый реестр российского ПО

Business Ecosystems, резидент ИТ-кластера Фонда «Сколково», объявила о том, что ее программные продукты BE CMS Manager и BE CMS Endpoint Client включены в Единый реестр российских программ для электронных вычислительных машин или баз данных.

Решение Business Ecosystems Console Management System (BE CMS) направлено на устранение проблем, связанных с обеспечением непрерывности бизнеса. В частности, продукт позволяет минимизировать время простоя в работе ИТ-инфраструктуры: рабочих станций, серверов, сетевого оборудования и сетевых приложений.

Кроме улучшения показателей непрерывности бизнеса, решение позволяет существенно сократить затраты на обслуживание ИТ-инфраструктуры. В частности, продукт BE CMS от Business Ecosystems использует ФГУП «Почта России» для обслуживания более 90 тыс. рабочих станций и оказания технической поддержки операторам почтовой связи. Длительная эксплуатация системы в федеральном масштабе свидетельствует об его эффективности как инструмента для обслуживания крупной ИТ-инфраструктуры и сокращению эксплуатационных расходов.

В состав продукта BE CMS входят компоненты: BE CMS Manager в качестве центрального сервера и BE CMS Endpoint Client в качестве клиентского ПО.

Решение о включение программных продуктов BE CMS Manager (рег. номер ПО 4105) и BE CMS Endpoint Client (рег. номер ПО 4184) в единый реестр российского ПО было принято на заседании Экспертного совета по российскому ПО Минкомсвязи. В состав совета входят представители федеральных органов исполнительной власти, институтов инновационного развития, а также ассоциаций российских разработчиков ПО.

номер ПО 4105) и BE CMS Endpoint Client (рег. номер ПО 4184) в единый реестр российского ПО было принято на заседании Экспертного совета по российскому ПО Минкомсвязи. В состав совета входят представители федеральных органов исполнительной власти, институтов инновационного развития, а также ассоциаций российских разработчиков ПО.

Денис Хлебородов, генеральный директор Business Ecosystems, отметил: «Частью стратегии компании было и остается поддержание технологического лидерства в тех сегментах, где применимы наши продукты, но, безусловно, включение решения BE CMS в Единый реестр отечественного ПО дает нам дополнительное преимущество на российском рынке. На мой взгляд, импортозамещение значимо для сферы ИТ, поскольку в некоторой степени решает проблемы кибербезопасности».

Антон Иванов, руководитель направления «Технологии информационной безопасности» ИТ-кластера Фонда «Сколково», сказал: «Российские компании выбирали продукты Business Ecosystems еще до их внесения в Единый реестр отечественного ПО. Большой интерес к разработкам производителя мы наблюдали на прошедшем в «Сколково» мероприятии Skolkovo Cyberday Conference 2017. На конференции компания представила свои программные и аппаратные решения, поделилась историей успеха, а также рассказала об эффекте использования своих разработок: повышении уровня информационной безопасности и снижении расходов на эксплуатацию ИТ-инфраструктуры».

Большой интерес к разработкам производителя мы наблюдали на прошедшем в «Сколково» мероприятии Skolkovo Cyberday Conference 2017. На конференции компания представила свои программные и аппаратные решения, поделилась историей успеха, а также рассказала об эффекте использования своих разработок: повышении уровня информационной безопасности и снижении расходов на эксплуатацию ИТ-инфраструктуры».

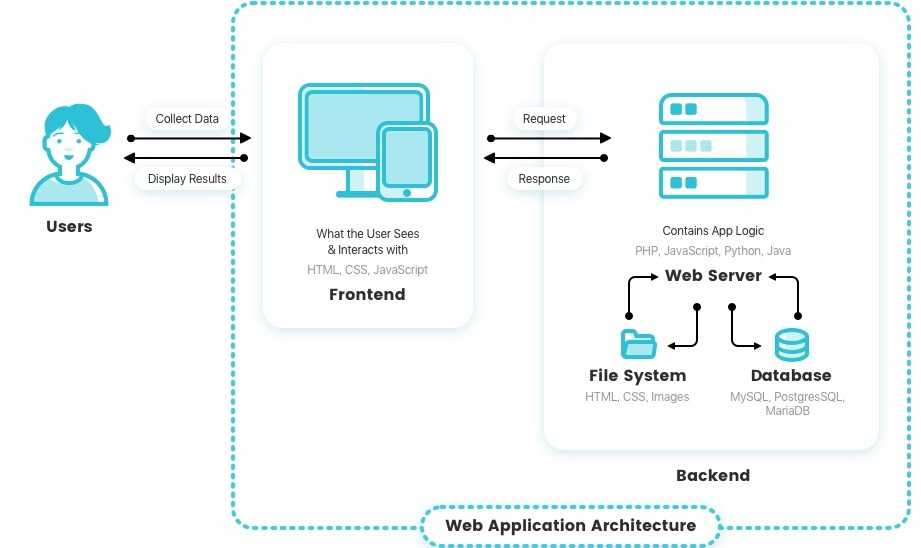

Что такое конечная точка API? (И почему они так важны?)

API облегчают сбор данных, необходимых для решения проблем клиентов. Чтобы не отставать от своих конкурентов, вам необходимо понимать, что такое API, как они работают с вашей контентной стратегией, а также функциональные возможности, которые API и конечные точки API привносят в ваш веб-сайт или продукт.

API, сокращенно от Application Programming Interface, представляет собой набор правил, позволяющих приложению делиться своими данными с сторонними разработчиками. Проще говоря, API позволяет вам взять «их материал» и заставить его работать с «вашим материалом». Их вещи, в данном случае, расположены на 9-м этаже.0005 Конечная точка API.

Их вещи, в данном случае, расположены на 9-м этаже.0005 Конечная точка API.

В этом руководстве мы расскажем, что такое конечная точка API, какую роль играют конечные точки в интеграции и как начать их тестирование с общедоступными API (и, возможно, с вашими собственными).

Что такое конечная точка API?

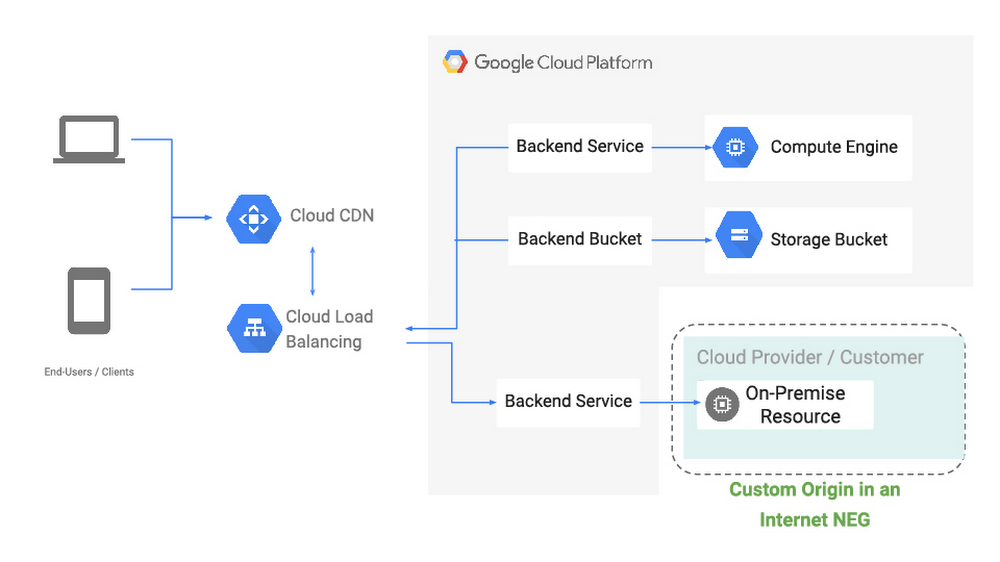

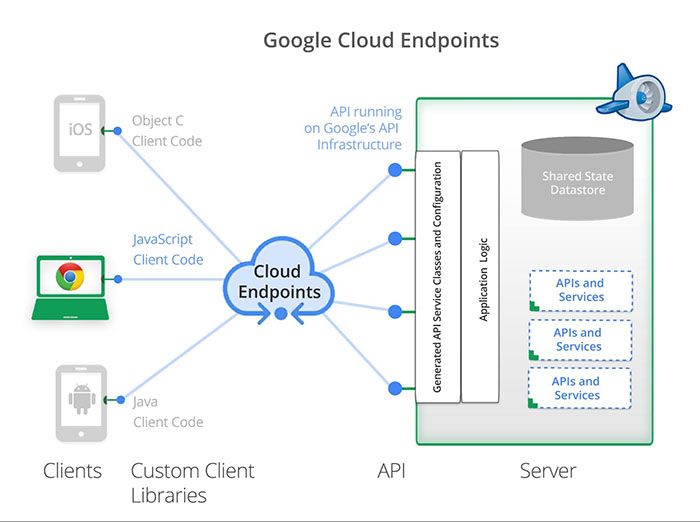

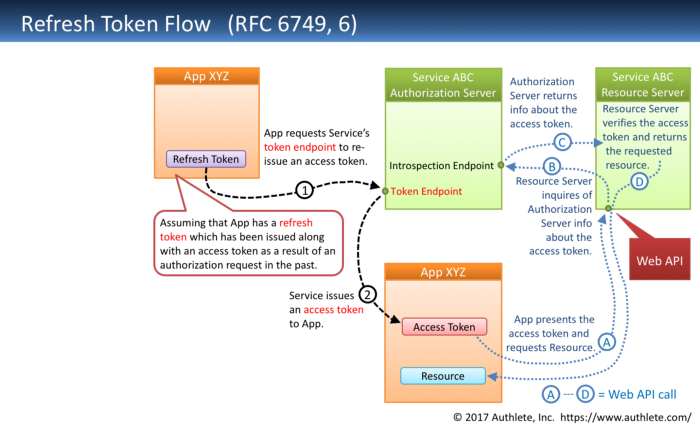

Конечная точка API — это цифровое место, где API получает запросы о конкретном ресурсе на своем сервере. В API конечная точка обычно является унифицированным указателем ресурса (URL), который обеспечивает расположение ресурса на сервере.

Чтобы полностью понять это определение и то, как конечные точки вписываются в модель API, давайте кратко рассмотрим, как работают API.

Для интеграции двух программных приложений через Интернет одно приложение, называемое клиентом, отправляет запрос к API другого приложения. Клиент может запросить ресурс из базы данных приложения или попросить выполнить действие на сервере.

После получения и проверки запроса клиента API выполняет запрошенное действие, а затем отправляет ответ обратно клиенту. Этот ответ включает статус запроса (например, завершен или отклонен) и любые ресурсы, запрошенные клиентом.

Этот ответ включает статус запроса (например, завершен или отклонен) и любые ресурсы, запрошенные клиентом.

API обычно позволяют получить доступ ко многим различным ресурсам на сервере. Например, API социальной сети может позволить клиентам получать и изменять содержимое сообщений, профили пользователей и изображения. API новостного сайта позволит получить доступ к содержанию его статей, авторам и медиа, таким как подкасты и видео.

Зная это, как клиенты указывают, к какому ресурсу они хотят получить доступ в своем запросе?

Ответ заключается в использовании правильной конечной точки. В своих запросах клиенты указывают конечную точку в виде URL-адреса. Этот URL-адрес сообщает серверу: «Ресурс, который мне нужен, находится в этом месте».

Этот процесс аналогичен доступу к веб-страницам в браузере. Веб-браузеры загружают веб-страницы, отправляя URL-адрес на веб-сервер, и сервер отвечает запрошенной страницей. Точно так же клиенту нужен правильный URL-адрес конечной точки для запроса определенного ресурса из API.

Конечная точка и API

Важно отметить, что конечные точки и API отличаются. Конечная точка — это компонент API, а API — это набор правил, позволяющих двум приложениям совместно использовать ресурсы. Конечные точки — это расположение ресурсов, и API использует URL-адреса конечных точек для получения запрошенных ресурсов.

Примеры конечных точек API

Разработчики перечисляют все конечные точки своих API в документации, чтобы пользователи знали, как получить доступ к необходимым им ресурсам. Но как эти конечные точки выглядят на практике? Давайте посмотрим на несколько реальных примеров с ведущих платформ.

Пример конечной точки API Twitter

API Twitter предоставляет данные о твитах, прямых сообщениях, пользователях и многом другом.

Допустим, вы хотите получить содержимое определенного твита. Для этого вы можете использовать конечную точку поиска твитов с URL-адресом 9.0005 https://api. twitter.com/2/tweets/{id} (где {id} — уникальный идентификатор твита).

twitter.com/2/tweets/{id} (где {id} — уникальный идентификатор твита).

Теперь предположим, что вы хотите, чтобы ваш веб-сайт транслировал общедоступные твиты в режиме реального времени, чтобы ваши посетители были в курсе определенной темы. Вы можете использовать конечную точку отфильтрованного потока Twitter с URL-адресом https://api.twitter.com/2/tweets/search/stream .

Мы рассмотрим конечную точку отфильтрованного потока более подробно позже в этом посте.

Пример конечной точки API Spotify

API Spotify предоставляет разработчикам доступ к песням, исполнителям, плейлистам и пользовательским данным. Например, если вы хотите получить определенный альбом, вы можете получить доступ к любому альбому в каталоге Spotify с конечной точкой https://api.spotify.com/v1/albums/{id} (где {id} уникальный идентификатор альбома).

Или, скажем, вы хотите отправить запрос, который заставляет пользователя подписаться на плейлист. В этом случае отправьте запрос PUT с конечной точкой https://api.spotify.com/v1/playlists/{playlist_id}/followers (где {playlist_id} — уникальный идентификатор плейлиста).

В этом случае отправьте запрос PUT с конечной точкой https://api.spotify.com/v1/playlists/{playlist_id}/followers (где {playlist_id} — уникальный идентификатор плейлиста).

Пример конечной точки API YouTube

API YouTube, среди прочего, упрощает встраивание видео YouTube на любой веб-сайт. Когда вы переходите к видео на YouTube и копируете код для встраивания, вы запрашиваете видео из API YouTube.

Еще один способ получить видео через API YouTube — запросить их с конечной точки https://www.googleapis.com/youtube/v3/videos , который возвращает список видео, соответствующих параметрам, указанным в запросе.

Почему важны конечные точки API?

Один из первых вопросов, который вы задаете об API, звучит так: почему так много предприятий открыто и бесплатно делятся своими данными?

Чаще всего ответ — масштаб. По мере роста компаний сотрудники этих компаний понимают, что у них больше идей, чем времени и ресурсов для их развития. Обычно легче работать с другими внешними компаниями, которые специализируются на этих идеях, чем разрабатывать их самостоятельно.

Обычно легче работать с другими внешними компаниями, которые специализируются на этих идеях, чем разрабатывать их самостоятельно.

Создавая API, компания позволяет сторонним разработчикам создавать приложения, улучшающие внедрение и использование ее платформы. Таким образом, бизнес может построить экосистему, которая становится зависимой от данных из их API, что часто приводит к дополнительным возможностям получения дохода.

Возьмем API-интерфейсы HubSpot в качестве другого примера: предоставляя функциональность и данные нашего программного обеспечения через API-интерфейсы, разработчики могут интегрировать свои приложения с нашей технологией, что приводит к созданию экосистемы приложений, которая расширяет наш охват и упрощает работу для клиентов, которые хотят использовать другие приложения. вместе с HubSpot.

Как мы узнали, конечные точки буквально занимают центральное место в API. Это точка, в которой клиент и сервер общаются. Без должным образом структурированных и функционирующих конечных точек API будет в лучшем случае запутанным, а в худшем — сломанным. По мере того, как вы предоставляете больше данных через свой API, очень важно убедиться, что каждая конечная точка предоставляет ценные ресурсы для клиентов.

По мере того, как вы предоставляете больше данных через свой API, очень важно убедиться, что каждая конечная точка предоставляет ценные ресурсы для клиентов.

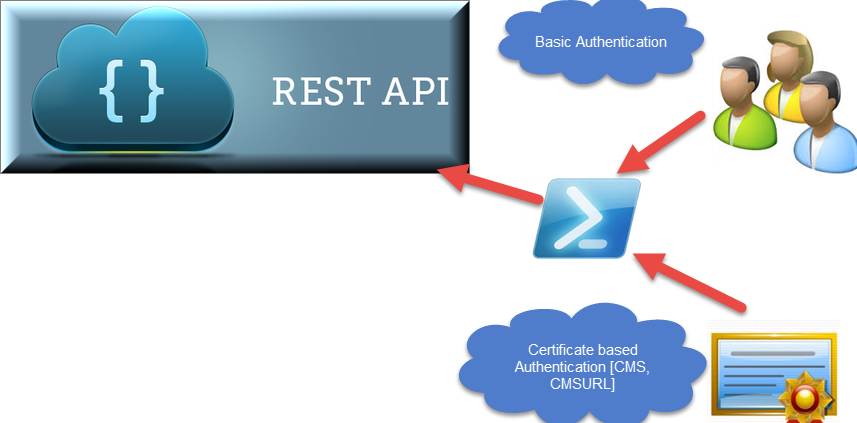

Как тестировать конечные точки API

При обсуждении веб-API мы обычно говорим о типе API, называемом REST API, который использует методы HTTP, сообщающие API, какое действие следует предпринять. Четыре наиболее распространенных метода HTTP в запросах API:

- GET : извлекает ресурс

- POST : создает ресурс

- PUT : обновляет существующий ресурс

- УДАЛИТЬ : удалить ресурс

Давайте посмотрим, как сделать запрос с конечной точкой отфильтрованного потока API Twitter. Запросы форматируются путем написания метода HTTP, за которым следует URL-адрес конечной точки. Таким образом, запрос к конечной точке отфильтрованного потока будет выглядеть так: POST https://api.twitter. com/2/tweets/search/stream .

com/2/tweets/search/stream .

Теперь представьте, что вы хотите получать информацию о HubSpot в Twitter. Вы захотите получать твиты из учетной записи @HubSpot, как только они будут опубликованы. Кроме того, допустим, вам нужны только твиты, содержащие ссылки на статьи.

В этом случае идеальным выбором будет использование конечной точки отфильтрованного потока. Но чтобы API знал, какие твиты вам отправлять, вам необходимо определить критерии фильтрации. В противном случае вы просто будете просить видеть каждый опубликованный твит в режиме реального времени (глоток).

Мы можем применить критерии фильтрации к конечной точке в виде правил. Чтобы построить эти правила, вы будете использовать набор операторов. В этом примере вы можете использовать два оператора Twitter API — from: и has:links — чтобы видеть твиты только от определенных учетных записей, которые содержат ссылки. Чтобы указать конечной точке отфильтрованного потока показывать твиты только из учетных записей @HubSpot, которые содержат ссылки, используйте следующее правило: from:HubSpot has:links .

В вашем запросе вы будете использовать метод HTTP ПОСТ . В дополнение к упомянутому выше правилу в вашем запросе вы должны указать тип контента и авторизацию. Ниже тип контента определяется как «application/json», поэтому запрос отображается в формате данных JavaScript Object Notation (JSON).

Существует несколько онлайн-инструментов для тестирования конечной точки API. Здесь мы будем использовать cURL, инструмент командной строки, поддерживающий HTTP. Он может делать запросы, получать данные и отправлять данные, поэтому это отличный инструмент для тестирования API.

Вот как должен выглядеть ваш запрос к Twitter API в командной строке. Чтобы аутентифицировать свой запрос, вам нужно будет заменить текст-заполнитель $BEARER_TOKEN уникальным токеном-носителем вашего приложения, который доступен на вашем портале разработчика.

curl -X POST 'https://api.twitter.com/2/tweets/search/stream/rules' \

-H "Тип содержимого: приложение/json" \

-H "Авторизация: носитель $BEARER_TOKEN" -d \

'{

"добавить": [

{"значение": "от:HubSpot имеет:ссылки"}

]

}'

Будущее API в бизнесе

Мы живем в мире, который теперь требует открытого и доступного контента для всех. их.

их.

Совместное использование API применимо ко всем предприятиям: не только к тем, которые работают в Интернете, но и ко всем, у кого есть веб-инструмент или компонент их организации. Конечно, эта концепция вызовет препятствия для некоторых организаций, основная из которых заключается в том, чтобы все были в курсе того, как работают API.

Легко увязнуть в техническом жаргоне API. Однако применительно к реальным случаям легче понять, как работают API. Надеюсь, теперь вы лучше разобрались с одним из их ключевых компонентов — конечными точками.

Примечание редактора: этот пост был первоначально опубликован в сентябре 2021 года и обновлен для полноты информации.

Темы:

Интерфейс прикладного программирования (API)

Не забудьте поделиться этим постом!

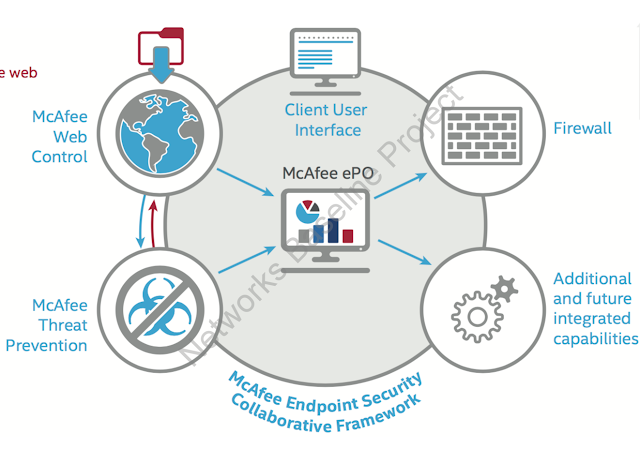

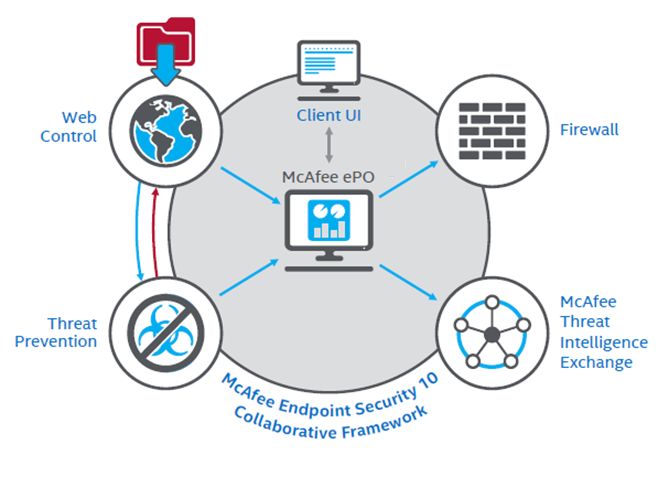

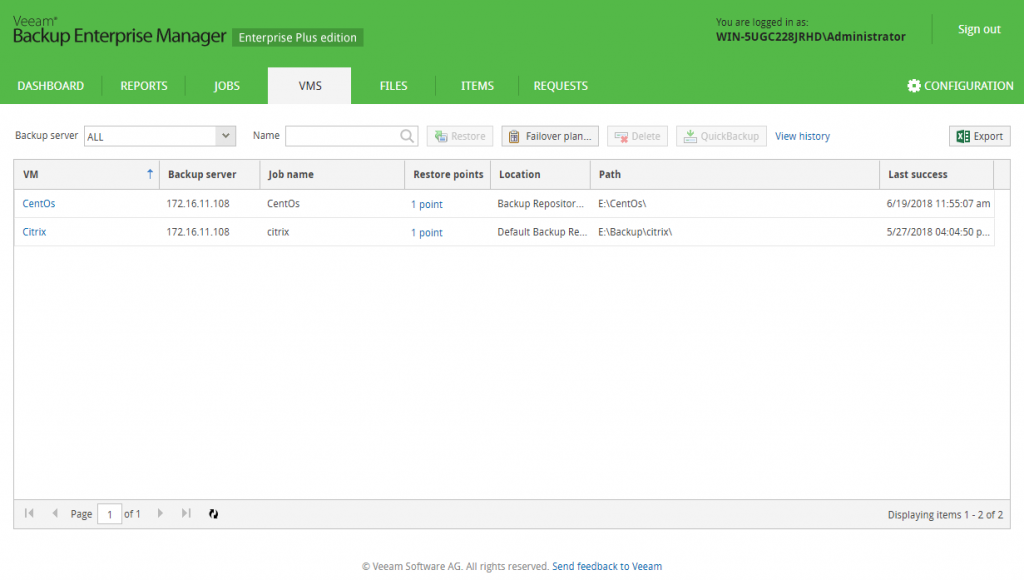

Что такое управление конечными точками? Защищенные конечные точки с помощью CMS

Прошли те времена, когда доступ к данным организации осуществлялся только на месте. Удобство ноутбуков, планшетов, смартфонов, флэш-накопителей, портативных накопителей и других мобильных устройств открыло целый мир возможностей и гибкости для работы наших команд. Но это также открыло новые проблемы и проблемы для обеспечения безопасности данных, возникла необходимость в безопасном управлении конечными точками.

Удобство ноутбуков, планшетов, смартфонов, флэш-накопителей, портативных накопителей и других мобильных устройств открыло целый мир возможностей и гибкости для работы наших команд. Но это также открыло новые проблемы и проблемы для обеспечения безопасности данных, возникла необходимость в безопасном управлении конечными точками.

Приходится ли вам жертвовать безопасностью, чтобы сделать хранение данных и обмен данными удобными? Ответ — нет! К счастью, стандарты безопасности данных развивались вместе с технологическим прогрессом, а это значит, что вы можете уверенно пользоваться преимуществами удаленных рабочих мест и доступа к информации. Так как члены команды могут получить доступ к системам, программам и информации в децентрализованной среде, как ваше руководство может обеспечить безопасность ваших данных, когда в вашей сети используется все больше и больше конечных точек? Введите, управление конечными точками.

Что такое управление конечными точками?

Система управления конечными точками поможет вам защитить ваши данные и самые важные системы независимо от того, откуда к ним осуществляется доступ. Преимущество флэш-накопителей, съемных носителей и других устройств заключается в том, что ваша команда может легко и быстро обмениваться большими файлами, конфиденциальными данными, конфиденциальной информацией и многим другим — тем, чем вы не можете (или не хотите) делиться в общедоступных сетях. .

Преимущество флэш-накопителей, съемных носителей и других устройств заключается в том, что ваша команда может легко и быстро обмениваться большими файлами, конфиденциальными данными, конфиденциальной информацией и многим другим — тем, чем вы не можете (или не хотите) делиться в общедоступных сетях. .

Вы можете использовать систему централизованного управления для защиты конечных точек, устанавливая требования, отслеживая действия, выполняя проверки и ограничивая доступ удаленно. Всеми этими требованиями и отчетами управляют только те, у кого есть доступ к системе на уровне администратора. Управление конечными точками дает вам контроль над устройствами, которые находятся за пределами вашей физической досягаемости, но по-прежнему используются для просмотра, редактирования и обмена данными, которые вам больше всего нужны.

Как используется управление конечными точками?

Существует множество функций, которые делают систему управления конечными точками лучшим способом с легкостью защитить конечные точки в вашей сети, независимо от того, являетесь ли вы конечным пользователем или администратором, контролирующим использование устройств. Вот семь наиболее важных компонентов, которые DataLocker включает в наши решения по обеспечению безопасности для организаций любого размера.

Вот семь наиболее важных компонентов, которые DataLocker включает в наши решения по обеспечению безопасности для организаций любого размера.

Защита паролем

Первой линией защиты обычно является хороший пароль, но не все пользователи пойдут на этот шаг самостоятельно. Установите политику надежных паролей, которая требуется для всех устройств. Ограничьте доступ к своим конечным точкам теми, у кого есть правильный пароль, и назначьте администраторов, которые могут поддерживать сброс пароля при необходимости.

Аппаратное шифрование

Шифрование гарантирует, что все ваши данные на управляемых устройствах будут недоступны для чтения тем, у кого нет правильного ключа шифрования. Благодаря 256-битному шифрованию военного уровня устройства защищены от атак грубой силы и попыток неавторизованных пользователей получить доступ к хранимой информации.

Определенное ограничение

Создание ограничений на то, когда и как можно использовать устройства. Хотите, чтобы ваши устройства были доступны только в пределах определенных географических границ? Установите геозону, чтобы ограничить доступ к определенным местам в любой точке земного шара. Хотите ограничить типы файлов, которые можно хранить на защищенных устройствах? Установите ограничение для предотвращения хранения неавторизованных типов файлов.

Хотите, чтобы ваши устройства были доступны только в пределах определенных географических границ? Установите геозону, чтобы ограничить доступ к определенным местам в любой точке земного шара. Хотите ограничить типы файлов, которые можно хранить на защищенных устройствах? Установите ограничение для предотвращения хранения неавторизованных типов файлов.

Отслеживаемое соединение

С помощью системы управления конечными точками вы можете отслеживать, где используются ваши управляемые устройства, находить потерянные устройства, уничтожать украденные устройства, отправлять обновления, разрешать сброс пароля, переводить устройства в режим только для чтения и многое другое. . И все это можно сделать удаленно, без необходимости физического доступа к устройству для эффективного управления им.

Защита от вирусов

Управляемые устройства могут иметь встроенную защиту от вирусов и вредоносных программ. Убедитесь, что вся информация, хранящаяся в вашей организации, сканируется на наличие вирусов, червей, троянских коней и других проблем, и настройте протоколы для автоматического удаления любых обнаруженных угроз. Затем ваши администраторы могут просматривать отчеты обо всех сканированиях и инцидентах, чтобы обеспечить поддержание безопасности.

Затем ваши администраторы могут просматривать отчеты обо всех сканированиях и инцидентах, чтобы обеспечить поддержание безопасности.

Аудит создания

Создавайте подробные аудиты инвентаризации управляемых устройств, включая статусы входа в систему, неудачные попытки разблокировки и отслеживание геолокации. Аудит файлов может помочь вам увидеть, какие файлы были скопированы, удалены или переименованы на защищенных устройствах. Эти функции поддерживают текущее управление конечными точками, а также соответствие требованиям различных регулирующих органов.

Простое внедрение

Использование системы управления для защиты конечных точек означает, что ваша команда руководителей может установить все параметры и требования и реализовать их по всей сети. Нет необходимости в длительном обширном обучении членов команды или в пошаговых приложениях. Все это управляется прямо на кончиках ваших пальцев.

Чем может помочь DataLocker?

DataLocker использует 256-битные стандарты шифрования AES для создания решений безопасности, отвечающих потребностям клиентов в оборудовании, программном обеспечении и управлении, и постоянно стремится оставаться на переднем крае лучших отраслевых практик.

Портфолио инновационных продуктов DataLocker включает зашифрованные жесткие диски и зашифрованные виртуальные диски, чтобы предоставить вашей организации необходимое пространство для хранения, зашифрованные USB-накопители и зашифрованные внешние жесткие диски, которые обеспечивают безопасное хранение и передачу съемных носителей, а также решения для централизованного управления с интерфейсом это простое в использовании и способное управлять защищенными устройствами из любой точки мира. Эти решения предназначены для обеспечения безопасности ваших данных от начала до конца.

Кроме того, наши продукты сертифицированы FIPS (федеральные стандарты обработки информации) и соответствуют HIPAA (Закон о переносимости и подотчетности медицинского страхования), SOX (Закон Сарбейнса-Оксли), DHS (Министерство внутренней безопасности), NRC (Комиссия по ядерному регулированию). , GLB (Закон Грэмма-Лича-Блайли) и другие нормативные директивы. Вот почему запатентованная технология шифрования DataLocker используется военными и государственными учреждениями, корпорациями из списка Fortune 500, учреждениями здравоохранения, банковскими и финансовыми учреждениями, а также другими организациями по всему миру, которые уделяют первоочередное внимание защите конфиденциальной и служебной информации.

Защита в режиме реального времени позволяет Защитник Windows постоянно отслеживать компьютер и оповещать вас о попытках установки или запуска вредоносных программ, включая вирусы, шпионские программы или другое потенциально нежелательное программное обеспечение. Защитник Windows затем приостанавливает работу программного обеспечения и позволяет вам следовать его рекомендациям в отношении программного обеспечения или предпринять альтернативные действия.

Защита в режиме реального времени позволяет Защитник Windows постоянно отслеживать компьютер и оповещать вас о попытках установки или запуска вредоносных программ, включая вирусы, шпионские программы или другое потенциально нежелательное программное обеспечение. Защитник Windows затем приостанавливает работу программного обеспечения и позволяет вам следовать его рекомендациям в отношении программного обеспечения или предпринять альтернативные действия. Эти сведения помогут вам выбрать, следует ли разрешать это программное обеспечение на вашем компьютере. В свою очередь, если вы участвуете, ваши варианты добавляются в рейтинги сообщества, чтобы помочь другим людям решить, что делать.

Эти сведения помогут вам выбрать, следует ли разрешать это программное обеспечение на вашем компьютере. В свою очередь, если вы участвуете, ваши варианты добавляются в рейтинги сообщества, чтобы помочь другим людям решить, что делать.

Не забудьте регулярно обновлять операционную систему.

Не забудьте регулярно обновлять операционную систему.

В следующей таблице описаны доступные варианты.

В следующей таблице описаны доступные варианты.