Защита WordPress от взлома с помощью плагина Loginizer. Защита вордпресс от взлома

Как защитить WordPress от взлома

Вы - женщина? Хотите быть красивой? Тогда блог о красоте "Модняшечка" то, что вам нужно.

Привет. Недавно один из моих сайтов взломали. Как вы понимаете, чем популярнее ресурс, тем больше вероятности, что он будет взломанным. Раньше подобные взломы были очень частыми, теперь я более-менее научился защищаться. Расскажу вам основы того, как защитить WordPress от взлома.

Защита WordPress от взлома

Я уже когда-то писал про безопасность в WordPress, но тот урок далеко неполный и Ваш сайт все равно остаетесь крайне уязвимым (все же тот урок я тоже рекомендую пройти).

Самый популярный способ взлома - подбор паролей в админку сайта. Поэтому я настоятельно рекомендую вам обязательно проделать первый шаг.

1. Поменяйте логин администратора

Если Ваш логин - стандартный "admin", то не задумываясь поменяйте его. Так как "подборщики" по умолчанию вставляют логин "admin" и запускают подбор паролей. Если же Ваш логин будет отличен от стандартного, то шансы на подбор пароля опускаются практически до нуля. Поменять логин администратора - просто, вам понадобится 2 минуты.

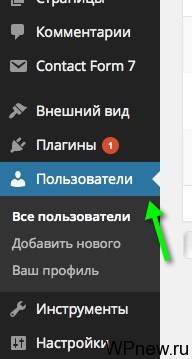

- Зайдите в админку WordPress -> Пользователи:

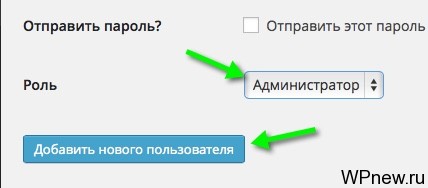

- Нажимаем на кнопку "Добавить нового пользователя":

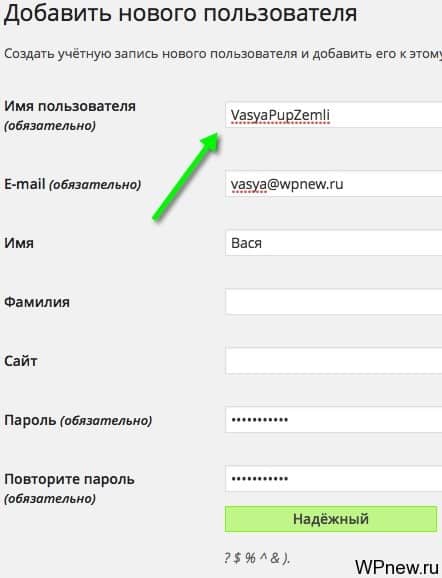

- В "Имя пользователя" вбиваете новый логин администратора сайта. Пароль я рекомендую делать с использованием букв и цифр, содержанием Заглавных букв и прописных, не менее 7-ми символов. То есть сделайте так, чтобы сам WordPress сказал, что Ваш пароль "надежный":

- Дайте ему роль администратора:

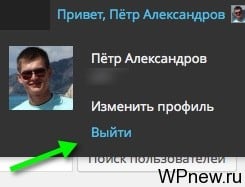

- Дальше выйдите из администраторской панели:

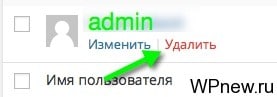

- Залогиньтесь под свежесозданным аккаунтом. Там же во вкладке "Пользователи", выберите свой аккаунт под логином "admin" и нажмите "Удалить":

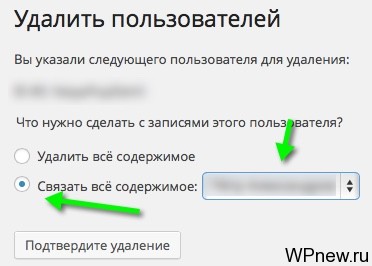

- В следующем окне, чтобы все статьи присвоить новому аккаунту, выбираем пункт "Связать все содержимое" и в выпадающем списке выбираем свежесозданный аккаунт:

- Вот и все. Теперь аккаунта "admin" у вас больше нет.

2. Обновляйте WordPress и плагины регулярно

Раньше я забивал на обновление WordPress, да и плагинов. Боялся, что что-то полетит, встанет криво, будет глючить и прочее. Но, как оказалось, взлом через уязвимость старых версий Вордпресс, а также через старые версии плагинов - тоже довольно популярное занятие.

Несколько раз меня взламывали через плагины, причем те, которые перестали обновляться. В новых обновлениях WordPress и плагинах дыры в безопасности тоже лечат, поэтому ни в коем случае не стоит пренебрегать этим.

Тем более WP крайне прост в обновлении, все происходит в автоматическом режиме: достаточно нажать на кнопку "обновить". Повторюсь, из-за старых версий движка и плагинов меня взламывали НЕСКОЛЬКО раз. Поэтому, друзья, обновитесь, да и плагины не забудьте довести до актуального состояния.

3. Делайте привязку почты и сервисов на свой телефонный номер

Те, кто меня читает давно, помнит, что мой WPnew.ru взломали, когда я служил в армии. Взломщики попались с юмором, разместили смешной пост от моего имени (перейдите по ссылке выше и вы узнаете, как я служил в Испании на судне с девочками 🙂 ).

Чтобы восстановить аккаунты почты, разных сервисов, мне пригодилась привязка к телефону. Я не знаю, чтобы делал, если не было бы их. Поэтому, я не устану повторять: обязательно привяжите вашу основную почту к вашему телефону. И в случае кражи вашего email, Вы сможете восстановить его, запросив SMS код на свой телефон. Не поленитесь, лучше сейчас потратьте 3 минуты времени, чем потом рвать волосы на голове. Проверено лично.

И еще: не имейте почту на Mail.ru, говорят взломать ее проще всех остальных. Перейдите лучше на Gmail или Яндекс.

И никогда не делайте простым "Секретный вопрос" на почте. Очень часто взламывают почту по ответу на этот вопрос.

4. Не храните пароли на FTP клиентах

Также нередко взламывают сайты через FTP. Причем пароли берут у самих же владельцев. Вирус на компьютере крадет пароли и отправляет взломщику. И тот через FTP - полный владелец Вашего сайта.

Поэтому, пароль от FTP лучше хранить где-нибудь не в FTP клиенте.

5. Делайте регулярные резервные копии, даже если хостер делает это за вас

Даже, если Ваш сайт взломали, запустили вредоносный код и прочее, можно откатить его назад: на то состояние сайта, которое было, к примеру, 5 дней назад и сайт был невзломанным. Сейчас многие хостеры автоматически делают резервные копии и из админки хостера можно сделать откат.

Но, к сожалению, 100% довериться хостерам тоже нельзя. Когда был последний взлом, у хостера почему-то не оказалось резервной копии по непонятной причине. Пришлось вредоносный код искать вручную во всех файлах блога и удалять его. Довольно "нудное" занятие, которое отнимает кучу времени.

Поэтому, я крайне рекомендую дополнительно регулярно делать бэкапы файлов сайта + базы данных. В автоматическом режиме можно воспользоваться такими плагинами, как WordPress Backup to Dropbox. Благодаря нему у вас регулярно будут создаваться автоматические резервные копии как файлов сайта, так и базы данных.

Заключение

На выполнение всех этих действий у вас уйдет в районе 15-20 минут. Я вас уверяю, потратьте их и, возможно, в будущем вы сэкономите кучу времени, нервов и волос на голове. Говорит вам бывалый, у которого волос на голове с каждым годом все меньше и меньше. 🙂

Вы также можете устанавливать разные плагины безопасности WordPress, про них пишут много. Только, пожалуйста, не нужно страдать маразмом, а то некоторые крайне больны на эту тему.

А как вы защищаете WordPress от взлома?

P.s. Чтобы набрать больше подписчиков, сильно влияет счетчик их количество. Поэтому накрутка подписчиков нужна, особенно в первые этапы вашего развития.

wpnew.ru

Защита сайта от взлома на WordPress / webentrance.ru

Защита сайта от взлома является приоритетной задачей для любого проекта. Защита своего сайта на движке Вордпресс посредством подбора входных сведений и ограничения доступа к административной панели вполне может быть обеспечена плагином Login LockDown Options.

Защита сайта от взлома является приоритетной задачей для любого проекта. Защита своего сайта на движке Вордпресс посредством подбора входных сведений и ограничения доступа к административной панели вполне может быть обеспечена плагином Login LockDown Options.

Устанавливаем плагин Login LockDown Options

В административной панели сайта переходим в раздел Плагины, выбираем вверху вкладку Добавить новый. В строке поиска вводим наименование плагина, нажимаем Enter. В результате поиска получаем плагин, устанавливаем и активируем.

Либо скачиваем архив с плагином со страницы с адресом https://wordpress.org/plugins/login-lockdown/ и средствами FTP закачиваем его на хостинг.

Защита сайта от взлома — настройки плагина

Login LockDown Options

Настройки плагина достаточно гибкие, хотя опций не очень много. После активации плагин немедля начинает работать по умолчанию. При этом блокируется IP-адрес взломщика на определенное время после неудачных попыток входа.

Собственно, можно ничего не менять, потому как опции по умолчанию подойдут для большинства сайтов.

В настройках находим вкладку Login LockDown. В открывшемся окне имеется возможность изменить следующие параметры:

- Max Login Retries – задается количество попыток взлома сайта, после чего адрес, с которого происходили попытки, блокируется. Не рекомендуется ставить больше пяти попыток взлома.

- Retry Time Period Restriction (minutes) – задается время в минутах для повторного входа. Можно оставить две минуты.

- Lockout Length (minutes) – задается время, на которое будет блокироваться IP-адрес взломщика. По умолчанию один час, можно увеличить при определенной степени угрозы.

- Lockout Invalid Usernames? Можно поставить четбокс No, так как функции плагина просто не понадобятся, если будет неправильно введен логин.

- Mask Login Errors? Отмечаем Yes, то есть при неправильном вводе взломщиком логина или пароля, он не будет видеть этой информации и не узнает, где он допустил ошибку.

- Show Credit Link? По умолчанию отображаются ссылки на официальный сайт разработчиков, то есть их реклама. Чтобы отключить навязчивый сервис, отмечаем третий четбокс.

Жмем на кнопку Update Settings, чем сохраняются внесенные изменения.

Внизу в области Currently Locked Out имеется возможность посмотреть список заблокированных адресов и отследить попытки получения доступа в администраторскую панель сайта.

Если это, например, ваш партнер, то нужно поставить галочку напротив попытки входа и нажать Release Selected. IP-адрес партнера разблокируется и он сможет войти в администраторскую панель сайта.

Итак, при помощи плагина Login LockDown Options путем исключения автоматического или ручного подбора логина и пароля злоумышленниками, можно достаточно просто ограничить доступ в административную панель сайта.

Защита сайта от взлома на движке WordPress, таким образом, будет обеспечена и можно добиться большей безопасности для своего ресурса.

Другие записи по теме:

webentrance.ru

Как защитить блог от взлома? Советы по защите Wordpress

Привет всем! В этом уроке Вы узнает, как защитить блог от взлома. Я не буду писать о вреде вирусов, о которых Вы знаете лучше меня. Я дам только несколько советов, которые помогут Вам защитить свой блог. После прочтения этого урока, обязательно почитайте урок 119.Читал и я и не раз, что блоги подвергались взлому, а недавно и мой блог взломали. С какой целью они это делают, можно только догадываться. Также узнал, что сайт на WordPress еще легче взломать, чем на других движках.

После того, как прочтете этот урок, обязательно узучите урок 199. Вы узнаете, как с помощью плагина Google Authenticator можно защитить надежно свой блог от взлома. Такую защиту применяют некоторые платежные системы, например, Webmoney.

Как защитить блог от взлома?

1. Для соединения с сайтом через FTP, не храните пароль в учетной записи FTP-соединении. Это важный момент, и отнестись к нему нужно серьезно. Читайте, как скрыть, или подменить версию WordPress

2. Меняйте регулярно логин и пароль на блоге (не каждый день, но меняйте). Регулярное изменение логина и пароля на блоге, значительно увеличит защиту от взлома. В панели администратора, изменить логин нельзя, но ка это сделать, Вы узнаете чуть ниже.

Зайдите в свой профиль в панели администратора на Вашем блоге и смените пароль. Вводите пароль с буквами большого и маленького регистра, а так же введите символы и цифры, например: %ey$jh*&^.;iIU(5$657JDFJj. Такой пароль будет гораздо тяжелее взломать. Но свой логин сменить нельзя. Логин мы изменим через сПанель (контрольную панель) на хостинге.

Логин можно сменить в базе данных Вашего блога. Перед тем, как делать изменения в базе данных, сделайте ее резервную копию! Как сделать резервную копию базы данных, можно прочитать в уроке 12. Зайдите в сПанель на Вашем хостинге и найдите там пункт PhpMyAdmin.

Вы перейдете в панель управления базами данных. Щелкните по базе данных. У меня она называется dvpress_war00 (26).

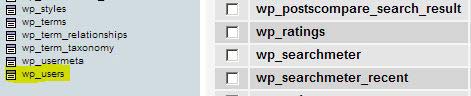

Потом нужно щелкнуть с левой сторорны внузу wp-users:

Здесь Вы увидите свой логин и пароль.

- Ваш пароль для входа в панель администратора на блоге

- Это Ваш логии

- Щелкните по карандашу, чтобы изменить Ваш логин. Возможно для редактирования логина будет вместо карандаша, кнопка "изменить" или что-то вроде этого. Посмотрите внимательно.

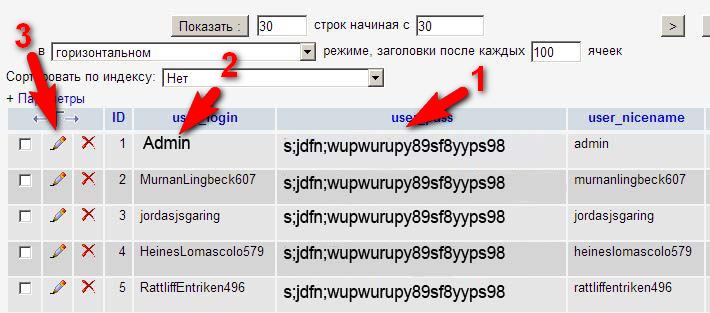

После щелчка по "карандашу", Вы увидите таблицу, где можете изменить логин и пароль для входа на блог.

После того, как смените логин, нажмите ОК.

Теперь, надо ввести свой новый логин и новый пароль. Если Вы забудете свой логин и пароль, то смело можете заходить в PhpMyAdmin и посмотреть Ваши данные для входа на блог.

Неплохо было бы сменить пароль на самом хостинге для входа в сПанель. Что толку, если логин и пароль на блог тяжело подобрать а в Вашу сПанель легко?

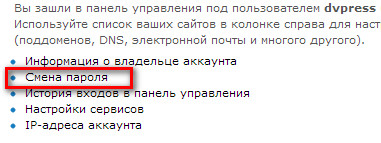

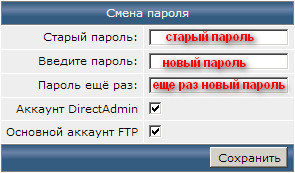

Для этого войдите в сПанель на Вашем хостинге и щелкните по пункту «Сменить пароль».

В появившемся окошке введите старый пароль, а потом новый два раза.

У Вас это может выглядеть немного иначе, но смысл такой же.

Введие пароль, чтобы он был сложный. Желательно ввести буквы верхнего и нижнего регистра, символы (если можно) и цифры.

Вводить нужно длинный пароль, т. е. сложный, символов 20-25.

Рассмотрим еще несколько способов защиты блога от взлома.

- Создайте пустой файл index.php. Скопируйте на Ваш блог в следующие папки /plugins/, /wp-includes/, /wp-content/.

Это нужно для того, чтобы злоумышленники не смогли узнать дополнительгную информацию о сайте. Если у Вас не будет в этих папках файл index.php, то можно будет узнать, каке файлы там находятся, если набрать http://ваш_сайт.ру/plugins и т. д.

Правда это не совсем так. Сервер, на котором расположен мой блог не дает возможности просмотреть вложенные файлы в папке. Если Ваш сервер позволяет просматривать вложенные файлы, тогда добавьте пустой файл inbdex.php в эти три папки, о которых я писал выше.

Для проверки, все ли Вы правильно сделали, перейдите по адресу: Ваш_сайт.ру/plugins и остальные две папки тоже проверьте. Должна открыться пустая страница index.php. Вы должны увидеть пустой экран на мониторе.

2. После установки WordPress на хостинг нужно в обязательном порядке ввести уникальные ключи в файле wp-config.php. Об этом написано в уроке 4.

Защита блога с помощью файла .htaccess

1. Сделайте резервную копию файла .htaccess. Можно его заархивировать и оставить архив в корне блога. Добавьте в файл следующие коды:

#Защищаем .htaccess файл <files .htaccess=""> order allow,deny deny from all </files>

#Защищаем .htaccess файл <files .htaccess=""> order allow,deny deny from all </files> |

При запросе этого файла будет выдаваться ошибка 403 (доступ запрещен). Таким образом мы запретили доступ к файлу .htacces.

2. Еще одна защита блога. Этот код защитит сайт от scripts enjection и нежелательных модификаций _REQUEST и/или GLOBALS:

#Включаем отслеживание сим-ссылок Options +FollowSymLinks #Запускаем url_rewriting RewriteEngine On #Блокируем все ссылки, содержащие <script> RewriteCond %{QUERY_STRING} (\<|%3C).*script.*(\>|%3E) [NC,OR] #Блокируем все скрипты, которые пытаются изменить переменные PHP Globals: RewriteCond %{QUERY_STRING} GLOBALS(=|\[|\%[0-9A-Z]{0,2}) [OR] #Блокируем все скрипты, которые пытаются изменить переменную _REQUEST: RewriteCond %{QUERY_STRING} _REQUEST(=|\[|\%[0-9A-Z]{0,2}) #Перенаправляем все подобные на страницу с ошибкой 403 — запрещено RewriteRule ^(.*)$ index.php [F,L]

#Включаем отслеживание сим-ссылок Options +FollowSymLinks #Запускаем url_rewriting RewriteEngine On #Блокируем все ссылки, содержащие <script> RewriteCond %{QUERY_STRING} (\<|%3C).*script.*(\>|%3E) [NC,OR] #Блокируем все скрипты, которые пытаются изменить переменные PHP Globals: RewriteCond %{QUERY_STRING} GLOBALS(=|\[|\%[0-9A-Z]{0,2}) [OR] #Блокируем все скрипты, которые пытаются изменить переменную _REQUEST: RewriteCond %{QUERY_STRING} _REQUEST(=|\[|\%[0-9A-Z]{0,2}) #Перенаправляем все подобные на страницу с ошибкой 403 — запрещено RewriteRule ^(.*)$ index.php [F,L] |

3. Заблокируем нежелательных User Agents. Вставив этот код, мы заблокируем User Agent, которые быть опасными для блога или перегружать сервер запросами.

#Блокируем плохих ботов и роботов SetEnvIfNoCase user-Agent ^FrontPage [NC,OR] SetEnvIfNoCase user-Agent ^Java.* [NC,OR] SetEnvIfNoCase user-Agent ^Microsoft.URL [NC,OR] SetEnvIfNoCase user-Agent ^MSFrontPage [NC,OR] SetEnvIfNoCase user-Agent ^Offline.Explorer [NC,OR] SetEnvIfNoCase user-Agent ^[Ww]eb[Bb]andit [NC,OR] SetEnvIfNoCase user-Agent ^Zeus [NC] <limit get="" post="" head=""> Order Allow,Deny Allow from all Deny from env=bad_bot </limit>

#Блокируем плохих ботов и роботов SetEnvIfNoCase user-Agent ^FrontPage [NC,OR] SetEnvIfNoCase user-Agent ^Java.* [NC,OR] SetEnvIfNoCase user-Agent ^Microsoft.URL [NC,OR] SetEnvIfNoCase user-Agent ^MSFrontPage [NC,OR] SetEnvIfNoCase user-Agent ^Offline.Explorer [NC,OR] SetEnvIfNoCase user-Agent ^[Ww]eb[Bb]andit [NC,OR] SetEnvIfNoCase user-Agent ^Zeus [NC] <limit get="" post="" head=""> Order Allow,Deny Allow from all Deny from env=bad_bot </limit> |

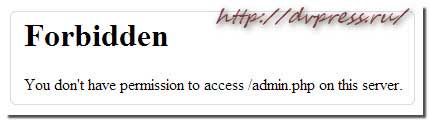

4. Важно! Создайте в папке wp-admin файл .htaccess, если его нет. Вставьте в него следующий код:

Order Deny,Allow Deny from all Allow from XXX.XXX.XXX.XXX

Order Deny,Allow Deny from all Allow from XXX.XXX.XXX.XXX |

Где вместо xxx.xxx.xxx.xxx надо вписать свой IP. Узнать свой IP, Вы можете по этой ссылке: http://internet.yandex.ru/. Теперь доступ к панели администратора будет иметь один человек - Вы. Если у Вас динамический IP, то этот вариант не подойдет, или надо в настройках подключения к интернету установить статический IP.

Теперь, если захотят подобрать пароль к Вашему блогу, будет появляться ошибка 403 при попытке взлома.

В админку нельзя будет войти даже в том случае, если подберут пароль и логин. Повторю, что войти можно будет только с одного IP!

Защита блога от взлома с помощью плагинов

1. Плагин Login LockDown, или Simple Login LockDown ограничивает число попыток для входа в панель администратора Вашего блога. У меня установлен второй. Этот плагин почему-то пользуется большей популярностью.

В настройка плагина можно настроить количество попыток для входа, а так же время между попытками.

2. Плагин WordPress File Monitor информирует об изменениях в файлах Вашго блога. Сообщения об изменениях буду приходить на Вашу почту и выводиться в админпанели.

Не обязательно, чтобы плагин был активирован постоянно. Его достаточно активировать только для проверки, а потом можно отключить.

3. Плагин WP Security Scan сканирует блог и показывает слабые, т. е. уязвимые места на Вашем блоге.

4. Плагиг Hide Login. После установки этого плагина, можно задать новый адрес для входа в панель администратора. По умолчанию адрес .

Существуют еще разные методы защиты от взлома, но они у меня не работают, поэтому о них я и не написал. Скорее всего эти методы и у Вас не будут работать.

Например, можно скрыть от других версию WordPress. Я пробовал эту фишку, но она не работает должным образом.

Все способы защиты, которые я описал в этом уроке можно применить на практике, но какие из них более полезны - решать Вам.

Плагины реально нагружают запросами сервис, что может привести к перегрузке блога. Из-за этого временами может быть блог недоступен, что и происходило недавно с моим блогом.

Это я к тому, что не следует увлекаться плагиинами. Мне пришлось обратиться в службу поддержки, чтобы мой блог оптимизировали.

Мне реально помогли и результатом я вполне доволен. Так, что думайте, нужны Вам дополнительные плагины для безопасности блога, или нет.

Посмотреть использование ресурсов Вашего блога можно в сПанели на Вашем хостинге.

Если Вы знаете еще способы защиты от взлома, напишите в комментариях.

А на этом все. Встретимся в следующем уроке.

_______________________________К уроку 84. Как найти все дубли страниц на блоге и удалить их?u

dvpress.ru

Защита сайта на WordPress . Как защитить сайт от взлома

Свой личный сайт в Интернете, свои статьи, посетители, комментарии – все это такнеожиданно, ново и захватывающе!

«Благоразумие просвещает, а страсть ослепляет» – сказал Мольер.

Защита сайта от взлома нужна!

Но ослепленные страстью начинающие блоггеры совсем забывают, точнее – даже и не задумываются об этом – как защитить сайт..?Хотите «приятно» удивиться? – поставьте себе плагин ограничения попыток входа в админ-панель с записью IP входящего. Он будет информировать Вас на почту о попытках взлома и редко у кого число таких попыток менее сотни!

ВНИМАНИЕ! ВАЖНОЕ НАПОМИНАНИЕ >ЧИТАЕМ ЗДЕСЬ<

Для чего им, взломщикам нужен Ваш сайт? – там всего-то полторы статьи….

Если проект только что запущен, в него можно проникнуть, напичкать всевозможными ссылками, кодами – пусть рекламирует или вирус распространяет. А можно и притаиться, подождать успешного развития и использовать этот успех себе во благо.Если же Ваш сайт раскрутился и представляет угрозу конкурентам – его можно просто почистить, удалить весь контент, заразить вирусом и пр. «палки в колеса».

Не только свои тексты, свой контент нужно охранять от копирования , но и надежная защита сайта от взлома крайне необходима!И не нужно откладывать это на завтра!

Сделаем сегодня. Начнем с плагинов:

1. Anti-XSS attack – плагин предотвращения XSS атак – установка обычная, настроек не требуется.

Обратите внимание – если в браузере отключена передача «referer» - все ваши действия будут расценены WordPress как XSS-атака. Не можете получить доступ к админ-панели – удалите файл плагина через хостинг.

Если у вас установлен WordPress новая версия (выше 3.2)плагин Anti-XSS attack – НЕ НУЖЕН (чье-то мнение…)

2. Login LockDown или Limit Login Attempts – ограничиваю количество неправильных попыток входа в админ-панель сайта. При превышении допустимого значения блокируют IP непрошенного гостя и Вам на почту приходит письмо. Время блокировки и число попыток выставляете на свой вкус.

3. Secure WordPress – имеет ряд настроек, смотрим в админ-панели – «Безопасный WP».

3. Secure WordPress – имеет ряд настроек, смотрим в админ-панели – «Безопасный WP».

- «сообщения об ошибках» – включаем – не покажет взломщику его ошибку при наборе логина и пароля

- «Версия WordPress» – включаем - прячет версию WordPress движка, видна только в админ-панели

- «WordPress Version in Backend» – отмечаем – скрывает версию движка в админ-панели от всех, кроме админа (если у Вас другие пользователи имеют доступ к панели сайта)

- «index.php» – в папках «плагины», «темы» (на хостинге) создает пустой файл, чтобы скрыть содержимое папок – включаем

- «Really Simple Discovery и Windows Live Writer» – пропускаем – не ставим галочки

- «Обновление ядра, плагинов, шаблонов» – включаем все три пункта – скрываем все обновления от пользователей без прав администратора.

- «WP версии на скрипты / Стили» – включаем – удаляет версию движка на URL скриптов и стилей

- «Блок плохих запросов» – защита от вредоносных запросов – отмечаем

- «Dashboard виджет RSS» – показывает новости - включаем по желанию

Не забываем нажать «сохранить изменения».

С плагинами разобрались, подробнее можно почитать на их домашней странице (наберите в поиске), а скачать по ссылке в конце статьи

4. Рекомендуется так же изменить логин для входа в адми-панель, при этом в комментариях на сайте у Вас по-прежнему будет отображаться «admin» (хотя и это имя можно изменить)Для этого заходим на хостинг –

- для TimeWeb – «Базы данных MySQL» – выбираем нужную базу, попадаем в «phpMyAdmin» (забыли? – читаем >здесь<)

- для SprintHost – в панели хостинга находим «phpMyAdmin» – нажимаем – перед нами таблица нашей базы данных (БД).

фото – 1

Меняем логин для входа в админ-панель- находим строку «wp_users»

- наводим мышку на столбик «обзор» – нажимаем (фото -1)

- выбираем «редактировать»(фото – 2)

- прописываем новый логин (например – administrator или nachal’nik) в 2 строках – user_login и user_nicename(фото – 3)

фото – 2

- строка display_name – это то, что будет отображаться на сайте в комментариях (можно изменить)

- нажимаем ОК

- нажимаем ОК

Не получается, сомневаетесь?пишите, сделаем вместе 5 уровней защиты

На этом все, но не забывайте – защита сайта от взлома напрямую зависит и от хостинга – периодически меняйте пароль,не используйте для него имена, логины…

Если ваш компьютер заразил вирус? как можно скорее переформатируйте жесткий диск; не давайте вирусу удовольствие самому это сделать.

Скачать бесплатный антивирус “АВАСТ” можно по ссылке >> здесь <<

Не пропускайте новости - подписка+бонусы открыты круглосуточно!

Автор: Сергей Бондин

sabsait.ru

Защита WordPress от взлома: Loginizer

Самый частый метод взлома сайта на WordPress – это автоматически подбор логина и пароля к консоли администратора. Взломщики используют специальные программы, которые способны подобрать разнообразные пары логина и пароля тысячи раз в секунду. Таким образом, большинство этих операций заканчивается успешно для хакеров.

В этой статье вы узнаете о том, как создаётся защита WordPress от взлома с помощью подбора логина и пароля. Для решения этой задачи будет использоваться один простой и лёгкий плагин – Loginizer.

Защита WordPress от взлома

Loginizer защищает WordPress от взлома, который осуществляется подбором логина и пароля. Метод его работы прост – он блокирует IP пользователя, если данные для входа были введены не правильно.

Скачайте этот плагин, установите на свой сайт и активируйте его. Найти плагин можно в хранилище WordPress прямо из консоли по его названию – Loginizer.

После активации защита WordPress от взлома сразу начинается работать. В консоли появится новый пункт «Loginizer Security», который состоит из двух подпунктов. Первый «Консоль» содержит в себе данные о защищённости сайта, вашем IP, IP вашего сайта и другие.

Вторая вкладка содержит настройки, она называется «Brute Force». И она более интересна, поэтому её мы рассмотрим подробнее. Вот, какие опции там есть:

- Failed Login Attempts Logs. Здесь отображаются IP тех пользователей, которые пытались авторизоваться в вашей консоли, но потерпели неудачу, так как ввели неправильные данные.

- Max Retries. Опция определяет максимальное количество попыток авторизации, после которых наступит блокировка IP.

- Lockout Time. Укажите время в минутах, на которое произойдёт блокировка.

- Max Lockouts. Определяет максимальное количество блокировок, после которой очередная блокировка произойдёт на более длительное время.

- Extend Lockout. Здесь как раз и указывается то самое более длительное время в часах.

- Reset Retries. Время в часах, через которое блокировка будет снята.

- Email Notification. Здесь можно указать, через какое количество блокировок администратор сайта получит уведомление по почте.

- Blacklist IP. Здесь можно указать чёрный список IP адресов, доступ к сайту которым будет запрещён. То есть у них даже не будет попыток авторизации.

- Whitelist IP. Здесь можно указать белый список IP, на которые не будут распространяться правила плагина

- Error messages. Здесь можно указать тексты сообщений плагина, которые появляются, если логин и пароль были введены неверно. Это очень удобно, так как по умолчанию сообщения появляются на английском языке.

Итак, теперь вы знаете, как строится защита WordPress от взлома. Но это не все бреши, которые есть на вашем сайте. Познакомьтесь с чек-листом защиты WordPress.

Если вы нашли ошибку, то выделите её и нажмите клавиши Shift + Enter или нажмите сюда, чтобы проинформировать нас.

Также по этой теме:

wpuroki.ru

Защита WordPress от взлома

Добрый день, дорогие друзья! Сегодня я представляю Вашему вниманию мою книгу «Защита WordPress для Чайников».

Добрый день, дорогие друзья! Сегодня я представляю Вашему вниманию мою книгу «Защита WordPress для Чайников».

Как Вы поняли из названия, она посвящена методам защиты сайта от взлома и вирусов.

Обеспечение безопасности — это один из важных этапов создания сайта.

Но многие забывают о нем, сосредотачиваясь на продвижении и заработке. И вспоминают о защите, как правило, когда уже поздно и сайт заражен.

Но всем известно, что лучше предупредить, чем лечить. И это это выражение верно не только по отношению к нашему здоровью, но и по отношению к сайту.

Существует ряд мифов о безопасности сайтов, которые мешают нам серьезно отнестись к этому вопросу. О них я писала в этой статье, советую прочитать.

И отнеситесь к безопасности Вашего любимого блога очень серьезно. Я каждый день получаю сообщения о том, что кто-то пытался подобрать логин и пароль к моей админке. И если бы у блога не было дополнительной защиты, то, возможно, он бы был уже взломан.

Конечно, 100% защиты от взлома не существует. Все зависит от умения хакера. Но это не значит, что нужно облегчать взломщикам жизнь и ничего не делать.

Защита WordPress для Чайников

Итак, перейдем к курсу.Его цель — познакомить Вас с эффективными способами защиты сайта или блога от взлома. При этом данные методы будут доступны любому пользователю, не надо быть продвинутым вебмастером для их применения.

Я рассказываю только о том, что проверила на собственном блоге. У меня не было специальных знаний, я все осваивала самостоятельно. И если получилось у меня, то получится и у Вас.

Курс представляет собой книгу в формате PDF и видео-уроки, ссылки на которые Вы найдете в книге.

[link]ПОЛУЧИТЬ КУРС[/link]

Из курса Вы узнаете:

- Как создать резервную копию базы данных и файлов;

- Как изменить логин admin на другой;

- Как придумать сложный пароль;

- Как проверить тему блога на вирусы;

- Как настроить плагин Ithemes Security;

- Как настроить плагин All in One WP Security;

- Как защититься от спама;

- Как проверить сайт на вирусы.

И многое другое. Если Вам интересна эта тема и Вы дорожите своим сайтом, то скачивайте курс прямо сейчас.

Изучайте и тут же применяйте полученные знания, чтобы от них был толк!

И жду Ваши отзывы о курсе в комментариях. Некоторые из них я добавлю на страницу захвата со ссылкой на ваш сайт. Отзыв станет для Вас дополнительным источником посетителей.

denbriz.ru

тотальная защита сайта или блога » Блог бывшего оптимизатора из ПМР, уже не про SEO, а о жизни

На WordPress сделано много крутых сайтов. Часть из них даже приносит владельцам огромные суммы денег. Как печально было бы потерять такой сайт или доход от него. Чтобы такое не произошло, в этой статье я кратко напомню о том как защитить WordPress. А более подробно тотальная защита сайта или блога описана в статье как защитить сайт WordPress от взлома. Очень рекомендую ее прочесть, там много картинок и полезных кусочков кода!

Самое главное - используйте официальные версии Вордпресс, плагинов и прочего дополнительного контента. Скачав изначально ВП с сайта сборщика, вы рискуете открыть дверь для злоумышленников навсегда, пока будет существовать ваш сайт. Скачиваю плагины с сайтов где их якобы только переводят или выкладывают бесплатно, вы образно говоря даете ключи злоумышленникам и они смогут нагрянуть к вам в самый неожиданный момент. Скачивать плагины лучше всего из админки или на сайте Вордпресс.

Следующий немаловажный шаг - возьмите за правило регулярно обновлять как сам ВП, так и все скаченные компоненты. Обновление ВП и плагинов происходит не всегда для оптимизации работы, но часто и для того чтобы закрыть найденную уязвимость. Если вы давно не пользовались каким-то плагином, то не стоит его даже обновлять, лучше просто удалить. Когда он вам понадобится - скачаете.

Теперь самое время проверить свой сайт из админки на наличие вредоносных кодов и уязвимостей. Сделать это можно при помощи плагинов:

- Exploit Scanner

- Plugin Security Scanner

Бэкап - отличная возможность вернуть все на место, если у вас сайт приносящий деньги. У меня на хостинге есть отдельно функция, которая подразумевает ежедневный бэкап всех данных. Она стоит дополнительной платы, но оно того стоит :) Вы так же можете делать бэкап всех файлов сами, заходя по фтп и копируя их себе на ПК. Не забудьте отдельно делать так же резервные копии базы данных. Для этого есть отдельные плагины.

Есть еще комплекс мер, таких как:

- удаление автоматических мета-тегов

- удаление лишних комментариев

- создание уникальных префиксов таблиц БД

- фильтрация подозрительных запросов

- и многое другое

Все это подробно описано в статье, на которую я давал ссылку выше. Не вижу смысла перепечатывать ее своими словами, поэтому заходим, читаем, применяем.

seopmr.ru