👉 Opencart 3 Force SSL Everywhere + Full Site HTTPS

Grek 14 мая, 2018 Opencart , Opencart Модули 3.x , Модули Opencart 2 Comments 907 просмотров

Принудительно SSL HTTPS везде для Opencart v3.икс

+ Сил SSL и протокол https администраторов и витрин

+ Повышает SEO Ранг с SSL https://

+ Избавляет от небезопасной дубликаты URL,

+ Повышает доверие и безопасность с помощью HSTS

+ Защищает чувствительные API и пользовательский ввод

+ Ремонт SSL Небезопасное смешанное содержимое

+ Защищает ссылки, мультимедиа и src=

+ Поддержка Opencart 3+

+ Сделано в США Creadev.org

Opencart Force SSL Everywhere обеспечивает поддержку HTTPS в admin, catalog, content, media и других приложениях. Использование принудительного HTTPS на каждой странице повышает безопасность, шифруя входящий / исходящий трафик, и добавляет SEO мощность, предоставляя 301/307 HTTPS перенаправление ранжирования сигналов. Когда ваши витрины работают безопасно, пользователи чувствуют больше доверия, попытки взлома уменьшаются, и Google более склонен ранжировать ваши домены.

Это расширение OPENCART OCMOD готов к производству, и был протестирован, чтобы отлично работать с последним Opencart v3.икс.+ Наша работа основана на оригинальном OPENCART HTTPS Everywhere VQMod, который мы разработали для версий 1.5.5-1.5.6.4, который по-прежнему питает многие производственные витрины. Последний HTTPS везде для Opencart 3 + использует те же проверенные концепции, но использует OCMOD и был оптимизирован с учетом производительности, эффективности и простоты использования.

Eng=============================================

Force SSL HTTPS Everywhere for Opencart v3.x

+ Forces SSL HTTPS Admin & Storefronts

+ Increases SEO Rank With SSL https://

+ Eliminates Insecure Duplicate URL’s

+ Increases Trust & Security with HSTS

+ Protects Sensitive API’s & User Input

+ Repairs SSL Insecure Mixed Content

+ Secures Links, Media, & src=

+ Supports Opencart 3+

+ Made in the USA by Creadev.org

Opencart Force SSL Everywhere enables support for HTTPS on admin, catalog, content, media, and more. Using forced HTTPS on every page increases security by encrypting incoming/outgoing traffic, and adds SEO power by providing 301/307 HTTPS redirect ranking signals. When your storefronts run secure, users feel more trust, hacking attempts are reduced, and Google is more apt to rank your domains.

Using forced HTTPS on every page increases security by encrypting incoming/outgoing traffic, and adds SEO power by providing 301/307 HTTPS redirect ranking signals. When your storefronts run secure, users feel more trust, hacking attempts are reduced, and Google is more apt to rank your domains.

This Opencart OCMOD extension is production ready, and has been tested to work great with the latest Opencart v3.x +. Our work is based on the original Opencart HTTPS Everywhere VQMod we designed for versions 1.5.5 to 1.5.6.4, which still powers many production storefronts. The latest HTTPS everywhere for Opencart 3+ uses the same vetted concepts, but uses OCMOD and has been optimized with performance, efficiency, and ease of use in mind.

3.0.0.0, 3.0.1.1, 3.0.1.2, 3.0.2.0, 3.0.3.0b

Продажник

Force SSL (0.0 B)

Как установить OpenCart 2 с Nginx, Mariadb и SSL Centos7/RHEL7 + Amazon AWS | by Béla Tóth

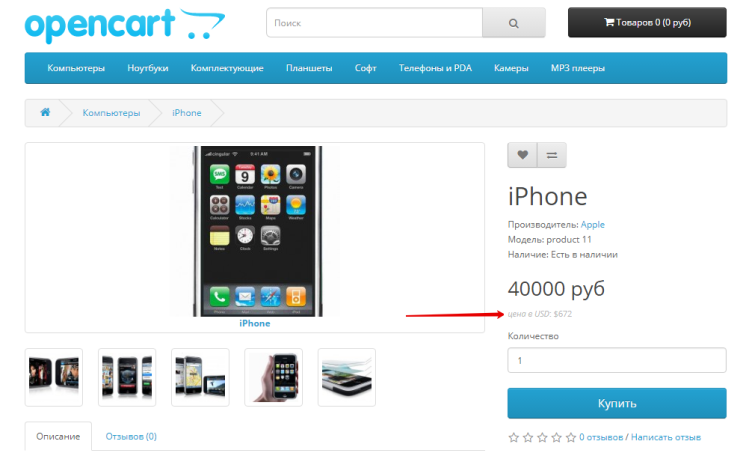

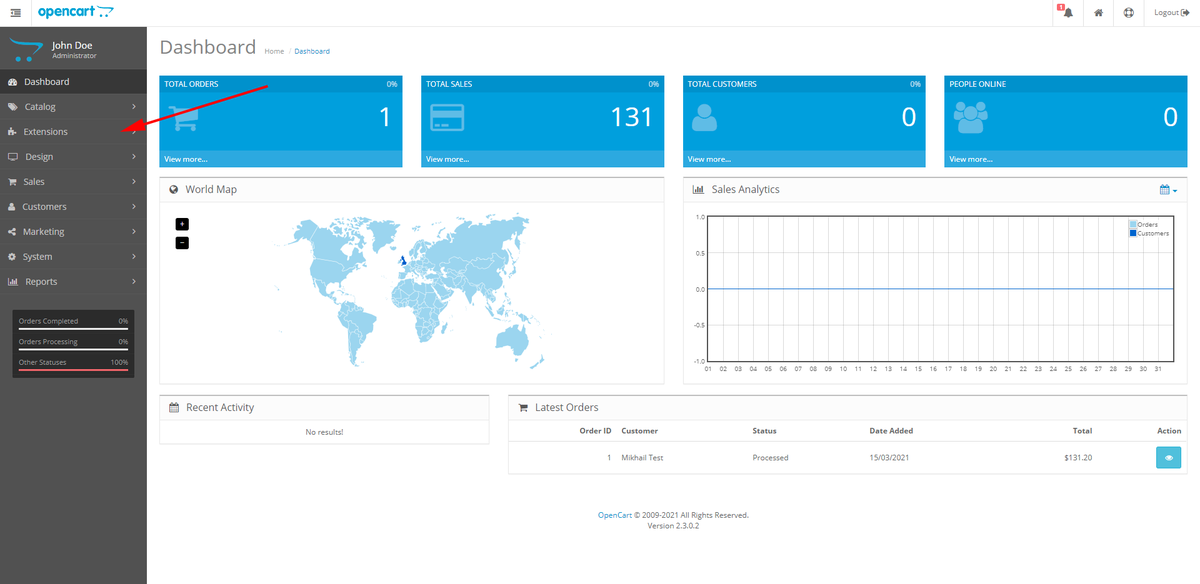

OpenCart — это бесплатное программное обеспечение для электронной коммерции с открытым исходным кодом, основанное на PHP и MySQL. OpenCart позволяет настроить и запустить собственный интернет-магазин с минимальными затратами. Программное обеспечение подходит для малого и среднего онлайн-бизнеса, его легко установить и доступно множество надстроек и расширений. OpenCart поставляется с переводами на множество языков и поддерживает несколько валют.

OpenCart позволяет настроить и запустить собственный интернет-магазин с минимальными затратами. Программное обеспечение подходит для малого и среднего онлайн-бизнеса, его легко установить и доступно множество надстроек и расширений. OpenCart поставляется с переводами на множество языков и поддерживает несколько валют.

Сначала вам нужно создать экземпляр на Amazon AWS EC2. Войдите в свою консоль Amazon AWS и запустите экземпляр.

В настоящее время выбрано: t2.micro (переменные ЭБУ, 1 виртуальный ЦП, 2,5 ГГц, семейство Intel Xeon, 1 ГБ памяти, только EBS)

Вам необходимо создать новую пару ключей SSH, которая потребуется для входа в систему. . После того, как ваша виртуальная машина была создана, вам необходимо войти в систему через SSH.

После запуска виртуальной машины вам необходимо настроить группы безопасности.

Добавить правило — HTTPS, HTTP

ssh -i medium.pem [email protected]

Мы будем использовать nginx в качестве веб-сервера, это легкий, быстрый веб-сервер с небольшим объемом памяти. Установите nginx с помощью команды yum из репозиториев Epel:

Установите nginx с помощью команды yum из репозиториев Epel:

yum update -y

yum localinstall https://dl.fedoraproject.org/pub/epel/epel-release-latest-7.noarch.rpm

yum install nginx - ysystemctl enable nginx

После установки вы можете запустить Nginx на своей виртуальной машине:

systemctl start nginx

Откройте в веб-браузере: http://server_domain_name_or_IP/

Прежде чем продолжить, вам нужно включить запуск Nginx при загрузке. Для этого используйте следующую команду:

sudo systemctl enable nginx

На этом этапе я установлю версию php-fpm, php-fpm (FastCGI Process Manager) — современную альтернативу классическому режиму PHP FastCGI. Мы установим php-fpm с некоторыми модулями php, необходимыми для OpenCart.

Установите PHP-FPM и расширение PHP с помощью одной команды apt ниже:

yum install php-mysql php-gd php-curl php-pecl-zip

Когда пакеты установлены, перейдите в каталог конфигурации php-fpm и отредактируйте файл ‘php. ini’ с помощью vim.

ini’ с помощью vim.

cd /etc/php5/fpm

vim php.ini

Раскомментируйте строку 773 и измените значение на «0»:

cgi.fix_pathinfo=0

Сохраните файл и выйдите.

Теперь мы должны включить модуль mcrypt, необходимый для OpenCart. Перейдите в каталог php-fpm conf.d и создайте символическую ссылку для файла .ini.

cd /etc/php5/fpm/conf.d/

ln -s ../../mods-available/mcrypt.ini mcrypt.ini

Модуль mcrypt включен, теперь перезапустите php-fpm и nginx для применения изменений:

перезапуск systemctl nginx

перезапуск systemctl php5-fpm

Теперь, когда наш веб-сервер запущен и работает, пришло время установить MariaDB, замену MySQL. MariaDB — это форк системы управления реляционными базами данных MySQL, разработанный сообществом.

Мы будем использовать Yum для установки пакета MariaDB. После завершения установки мы запустим демон с помощью следующей команды:

yum install mariadb-server mariadb -y

systemctl start mariadb

systemctl не отображает результаты всех команд управления службами, поэтому уверен, что нам это удалось, мы будем использовать следующую команду:

systemctl status mariadb

Далее, давайте уделим немного времени, чтобы убедиться, что MariaDB запускается при загрузке, используя systemctl включает команду , которая создаст необходимые символические ссылки.

systemctl enable mariadb

MariaDB включает сценарий безопасности для изменения некоторых менее безопасных параметров по умолчанию для таких вещей, как удаленный вход в систему root и примеры пользователей. Используйте эту команду для запуска сценария безопасности:

sudo mysql_secure_installation

Сценарий предоставляет подробное объяснение для каждого шага. Первый запрос запрашивает пароль root, который не был установлен, поэтому мы нажмем ВВЕДИТЕ , как рекомендуется. Далее нам будет предложено установить пароль root, что мы и сделаем.

Затем мы примем все предложения по безопасности, нажав Y , а затем ENTER для остальных запросов, которые удалят анонимных пользователей, запретят удаленный вход в систему root, удалит тестовую базу данных и перезагрузят таблицы привилегий.

Наконец, теперь, когда мы защитили установку, мы проверим ее работу.

mysqladmin -u root -p версия

Вывод:

mysqladmin Ver 9.0 Distrib 5.5.52-MariaDB, для Linux на x86_64

Copyright (c) 2000, 2016, Oracle, MariaDB Corporation Ab и др. Версия сервера 5.5.52-MariaDB

Протокол версии 10

Соединение Локальный хост через сокет UNIX

Сокет UNIX /var/lib/mysql/mysql.sock

Время работы: 13 мин 22 с

Это означает, что установка прошла успешно.

Далее вам нужно создать базу данных, пользователей и дать разрешение для вашей базы данных. Вы можете использовать MySQL Workbench.

MySQL Workbench

СОЗДАТЬ СХЕМУ `opencart` НАБОР СИМВОЛОВ ПО УМОЛЧАНИЮ utf8 ;

СОЗДАТЬ ПОЛЬЗОВАТЕЛЯ 'oc_user'@'localhost' ИДЕНТИФИКИРОВАННОГО 'паролем';

ПРЕДОСТАВИТЬ ВСЕ ПРИВИЛЕГИИ НА * . * TO 'os_user'@'localhost';

Вы можете загрузить с https://www.opencart.com или клонировать репозиторий OpenCart GitHub

Первым шагом к использованию Let’s Encrypt для получения SSL-сертификата является установка программного обеспечения certbot на ваш сервер. В настоящее время лучший способ установить это через репозиторий EPEL.

После включения репозитория вы можете получить пакет certbot , набрав:

sudo yum install certbot

certbot Теперь клиент Let’s Encrypt должен быть установлен и готов к использованию.

Чтобы убедиться, что каталог доступен для проверки Let’s Encrypt, давайте быстро изменим наш блок сервера Nginx по умолчанию. Файл конфигурации Nginx по умолчанию позволяет нам легко добавлять директивы в серверный блок порта 80, добавляя файлы в /etc/nginx/default.d каталог.

Если вы используете конфигурацию по умолчанию, создайте новый файл с именем le-well-known.conf и откройте его для редактирования с помощью этой команды:

sudo vi /etc/nginx/default.d/le-well -known.conf

Затем вставьте следующие строки:

/etc/nginx/default.d/le-well-known.conf

location ~ /.well-known {

разрешить все;

} Сохранить и выйти.

Проверьте конфигурацию на наличие синтаксических ошибок, введя:

sudo nginx -t

Если об ошибках не сообщалось, запустите или перезапустите Nginx с помощью этой команды:

sudo systemctl restart nginx

Если у вас запущен брандмауэр firewalld, вы можете открыть эти порты, набрав:

sudo firewall -cmd — add-service=http

sudo firewall-cmd — add-service=https

sudo firewall-cmd — runtime-to-permanent

текущий набор правил. Для базового набора правил вы можете добавить доступ HTTP и HTTPS, набрав:

Для базового набора правил вы можете добавить доступ HTTP и HTTPS, набрав:

sudo iptables -I INPUT -p tcp -m tcp — dport 80 -j ACCEPT

sudo iptables -I INPUT -p tcp -m tcp — dport 443 -j ACCEPT

Теперь, когда мы знаем наш webroot-путь , мы можем использовать плагин Webroot для запроса SSL-сертификата с помощью этих команд. Здесь мы также указываем наши доменные имена с опцией -d . Если вы хотите, чтобы один сертификат работал с несколькими доменными именами (например, , example.com и , www.example.com ), обязательно включите их все. Кроме того, убедитесь, что вы заменили выделенные части соответствующим корневым корневым путем и доменными именами:

sudo certbot certonly -a webroot — webroot-path=/usr/share/nginx/html -d example.com -d www.example.com

После инициализации certbot вам будет предложено ввести некоторую информацию. Точные подсказки могут различаться в зависимости от того, использовали ли вы certbot раньше, но мы пошагово проведем вас в первый раз.

При появлении запроса введите адрес электронной почты, который будет использоваться для уведомлений и восстановления утерянного ключа:

Затем вы должны согласиться с Соглашением о подписке Let’s Encrypt. Выберите Согласен:

Если все прошло успешно, вы должны увидеть примерно следующее сообщение на выходе:

Вывод: ВАЖНЫЕ ЗАМЕЧАНИЯ:

- Поздравляем! Ваш сертификат и цепочка сохранены по адресу

/etc/letsencrypt/live/example.com/fullchain.pem. Срок действия вашего сертификата

истекает 15 марта 2016 г. Чтобы в будущем получить новую версию сертификата

, просто снова запустите Let's Encrypt.

— если вы потеряете данные своей учетной записи, вы можете восстановить их с помощью

электронных писем, отправленных на [email protected]

— учетные данные вашей учетной записи сохранены в каталоге конфигурации Let’s Encrypt

в /etc/letsencrypt. Вы должны сделать

безопасную резервную копию этой папки сейчас. Этот каталог конфигурации

также будет содержать сертификаты и закрытые ключи, полученные Let's

Encrypt, поэтому идеально делать регулярные резервные копии этой папки.

- Если вам нравится Let's Encrypt, рассмотрите возможность поддержки нашей работы: Пожертвование в ISRG / Let's Encrypt: https://letsencrypt.org/donate

Пожертвование в EFF: https://eff.org/donate-le

Вам нужно записать путь и дату истечения срока действия вашего сертификата, которые были выделены в выходных данных примера.

После получения сертификата у вас будут следующие файлы в формате PEM:

- cert.pem: Сертификат вашего домена

- chain.pem: Сертификат цепи Let’s Encrypt

- privkey.pem: Закрытый ключ вашего сертификата

full.pem:80220 cert.pem и chain.pem вместе

Важно, чтобы вы знали расположение только что созданных файлов сертификатов, чтобы вы могли использовать их в конфигурации вашего веб-сервера. Сами файлы размещаются в подкаталоге /etc/letsencrypt/archive . Однако клиент certbot Let’s Encrypt создает символические ссылки на самые последние файлы сертификатов в каталоге /etc/letsencrypt/live/your_domain_name . Поскольку ссылки всегда будут указывать на самые последние файлы сертификатов, это путь, который следует использовать для ссылки на файлы сертификатов.

Поскольку ссылки всегда будут указывать на самые последние файлы сертификатов, это путь, который следует использовать для ссылки на файлы сертификатов.

Вы можете проверить существование файлов, выполнив эту команду (подставив имя вашего домена):

sudo ls -l /etc/letsencrypt/live/your_domain_name

На выходе должны быть четыре ранее упомянутых файла сертификата. Вскоре вы настроите свой веб-сервер на использование fullchain.pem в качестве файла сертификата и privkey.pem в качестве файла ключа сертификата.

Файл виртуального хоста уже почти полностью настроен на вашем виртуальном сервере…

сервер {

слушать 80;

имя_сервера http://ec2-35-156-211-192.eu-central-1.compute.amazonaws.com; add_header Strict-Transport-Security max-age=2592000;

возврат 301 https://ec2-35-156-211-192.eu-central-1.compute.amazonaws.com$request_uri;

} сервер {

слушать 80;

server_name ec2-35-156-211-192.eu-central-1. compute.amazonaws.com;root /srv/opencart/upload;index index.html index.htm index.php;кодировка utf-8;access_log/ var/log/nginx/opencart.access.log; 9(.+\.php)(/.+)$;

compute.amazonaws.com;root /srv/opencart/upload;index index.html index.htm index.php;кодировка utf-8;access_log/ var/log/nginx/opencart.access.log; 9(.+\.php)(/.+)$;

fastcgi_pass unix:/var/run/php5-fpm-your_user.sock;

fastcgi_index index.php;

включить fastcgi_params;

fastcgi_param SCRIPT_FILENAME $document_root$fastcgi_script_name;

fastcgi_intercept_errors выключено;

fastcgi_buffer_size 16 КБ;

fastcgi_buffers 4 16k;

}местоположение ~ /\.ht {

запретить все;

}

} сервер {

слушать 443 ssl;

имя_сервера www.ec2-35-156-211-192.eu-central-1.compute.amazonaws.com;

SSL включен;

ssl_certificate /etc/letsencrypt/live/ec2-35-156-211-192.eu-central-1.compute.amazonaws.com/fullchain.pem;

ssl_certificate_key /etc/letsencrypt/live/ec2-35-156-211-192.eu-central-1.compute.amazonaws.com/privkey.pem ;# return 301 https://ec2-35-156-211- 192.eu-central-1.compute.amazonaws.com$request_uri;

} сервер {

слушать 443;

server_name ec2-35-156-211-192. eu-central-1.compute.amazonaws.com; SSL включен;

eu-central-1.compute.amazonaws.com; SSL включен;

ssl_certificate /etc/letsencrypt/live/ec2-35-156-211-192.eu-central-1.compute.amazonaws.com/fullchain.pem;

ssl_certificate_key /etc/letsencrypt/live/ec2-35-156-211-192.eu-central-1.compute.amazonaws.com/privkey.pem ;ssl_session_timeout 5m;ssl_ciphers 'AES128+EECDH:AES128+EDH:!aNULL';

ssl_protocols TLSv1 TLSv1.1 TLSv1.2;

ssl_prefer_server_ciphers on;root /srv/opencart/upload;index index.html index.htm index.php;кодировка utf-8;access_log/var/log/nginx/opencart.ssl.access.log;

error_log /var/log/nginx/opencart.ssl.error.log; переписать /admin$ $scheme://$host$uri/ постоянная; местоположение / {

try_files $uri @opencart; 9/download/(.*) /index.php?route=error/not_found last;location = /favicon.ico { access_log off; log_not_found выключен; }

location = /robots.txt { access_log off; log_not_found выключен; }sendfile off;location ~ \.php$ {

try_files $uri =404;

fastcgi_pass 127.0.0.1:9000;

fastcgi_index index. php;

php;

fastcgi_param SCRIPT_FILENAME $document_root$fastcgi_script_name;

включить fastcgi_params;

}местоположение ~ /\.ht {

запретить все;

}

} Включите свой виртуальный хост в nginx.conf. Откройте для редактирования файл /etc/nginx/nginx.conf, добавьте свой виртуальный хост и перезапустите nginx.

включить /srv/opencart.vhost;

systemctl перезапустить nginx

rm -rf install/

И все.

Если у вас есть вопросы, оставьте комментарий или найдите меня в социальных сетях!

@tbela9111

Руководство по безопасности OpenCart — SmarterASP.net

Поскольку opencart — это приложение с открытым исходным кодом, любой может заглянуть в исходные коды и понять, что происходит. Таким образом, OpenCart рискует быть взломанным. Как владелец, вы должны заботиться о своем веб-сайте и принимать меры для повышения безопасности OpenCart. Ниже приведены несколько шагов для защиты вашего веб-сайта и защиты от злоумышленников.

1. Используйте последнюю версию OpenCart

Использование старого и устаревшего программного обеспечения — верный способ взлома. Выпускаются новые версии с расширенными и более безопасными функциями, а также с исправлениями безопасности. В более новой версии вы можете использовать недавно добавленные функции безопасности для защиты вашего веб-сайта и, таким образом, усилить безопасность OpenCart.

2. Удаление папки установки

После завершения установки необходимо удалить папку установки. Если папка установки все еще присутствует, любой может получить к ней доступ, и после повторного запуска установки она может перезаписать ваш веб-сайт.

Таким образом, чтобы ваш веб-сайт был защищен, перейдите в «Магазин» в вашем FTP-клиенте, а затем удалите папку «Установить».

OpenCart также напоминает своим пользователям, если какая-либо папка для установки обнаружена после завершения установки, чтобы обеспечить надежную безопасность OpenCart.

3. Защита каталога администратора

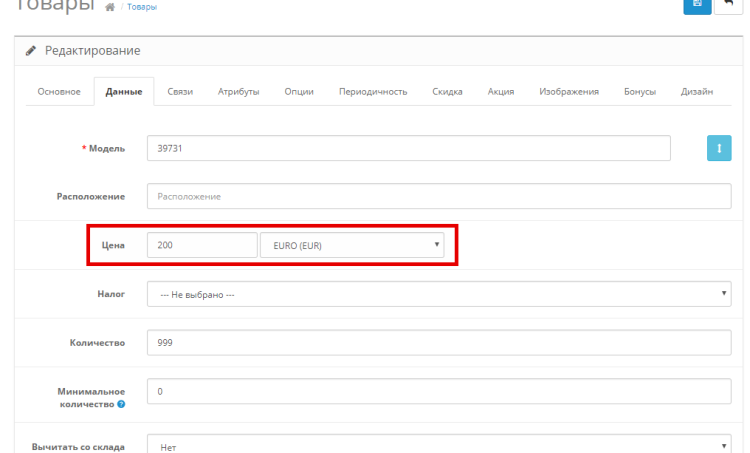

Изменить префикс базы данных OpenCart :

Во время установки OpenCart по умолчанию префикс по умолчанию — «oc_». Таким образом, злоумышленникам становится проще идентифицировать и запустить атаку на ваш сайт. Чтобы защитить это, измените префикс на что-то знакомое, чтобы сбить злоумышленников со следа.

Изменить идентификатор входа и пароль по умолчанию:

После базовой установки необходимо изменить учетные данные по умолчанию. Если их не изменить, злоумышленник может угадать эти пароли по умолчанию и получить доступ ко всем вашим файлам и папкам. Используйте комбинацию букв и цифр, чтобы создать надежный пароль.

Измените расположение каталога администратора по умолчанию:

В случае установки по умолчанию любой может получить доступ к каталогу администратора, используя URL-адрес администратора.

Таким образом, чтобы предотвратить несанкционированный доступ к таким важным файлам, вам необходимо изменить этот URL-адрес администратора на что-то более индивидуальное.

Таким образом, чтобы предотвратить несанкционированный доступ к таким важным файлам, вам необходимо изменить этот URL-адрес администратора на что-то более индивидуальное.Использование файла «.htaccess» в папке администратора:

Лучше использовать дополнительные меры для сохранения папок и файлов администратора. Для этого вам нужно использовать ‘.htaccess’. Используя этот файл, вы можете ограничить доступ пользователей к таким важным файлам, тем самым укрепив безопасность OpenCart. Отредактируйте этот файл и укажите надлежащие проверки, чтобы разрешить доступ к этим файлам и папкам только определенным пользователям.

4. Управление правами доступа к файлам и папкам

Чтобы защитить ваши файлы и папки, вам необходимо установить разрешения для этих папок. Не давайте разрешения на чтение и запись любой папке, которая не требует этого. Пожалуйста, войдите в панель управления хостингом—> файлы, чтобы обновить его разрешение

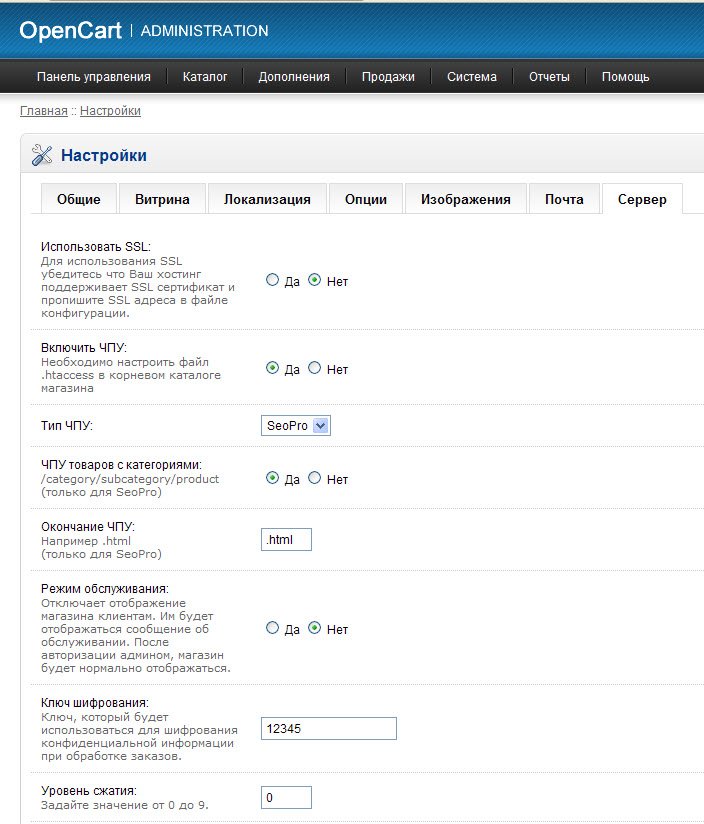

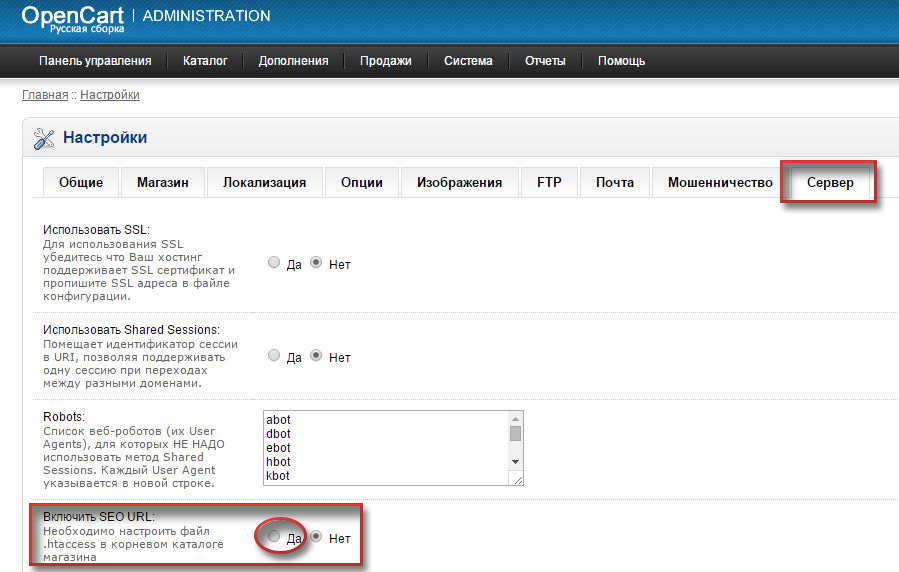

5. Включение SSL для вашего веб-сайта и панели администратора

Включение SSL для вашего веб-сайта и панели администратора

Обычно данные, передаваемые туда и обратно, не шифруются. Шифрование необходимо, поскольку любой посредник может получить доступ к незашифрованным данным. Это может привести к краже важной информации, такой как идентификаторы электронной почты или имена пользователей, финансовые данные и т. д.

Используя SSL или HTTPS, вы можете эффективно зашифровать все свои данные и предотвратить их отслеживание. Первое место, которое вам нужно защитить, — это панель администратора. Если данные из вашей панели администратора не зашифрованы, злоумышленники могут получить доступ к вашим учетным данным для входа.

Перейдите в Настройки>>Сервер. Там вы найдете опцию «Использовать SSL». Просто установите переключатель рядом с Да , Сохранить. Это все.

Как владелец магазина, вы бы не хотели, чтобы учетные данные ваших клиентов попали в чужие руки. Таким образом, этот базовый шаг может уберечь вас от множества атак и злоумышленников.

6. Безопасность OpenCart через расширения

Установить подлинные расширения:

Устанавливайте только те расширения, которые поддерживаются OpenCart и желательно доступны в самой OpenCart. Установка любого стороннего расширения может поставить под угрозу вашу безопасность OpenCart. Доверенные расширения не имеют известных недостатков безопасности и постоянно обновляются, чтобы защитить их от взлома.

Обновите все свои расширения:

Все доверенные расширения регулярно обновляются последними обновлениями безопасности и исправлениями известных ошибок. Своевременное обновление расширений может защитить ваш сайт от любых известных атак или ошибок. Злоумышленники могут легко пройти через устаревшее расширение с уязвимостью и таким образом ослабить вашу безопасность OpenCart.

Удаление неиспользуемых или несуществующих расширений:

Если вы не используете определенные расширения регулярно, лучше удалить их.

Поскольку они не используются постоянно, они могут устареть и стать серьезной угрозой безопасности OpenCart.

Поскольку они не используются постоянно, они могут устареть и стать серьезной угрозой безопасности OpenCart.

7. Двухфакторная аутентификация для входа в систему

Вход через идентификатор и пароль устарел. В наши дни двухфакторная аутентификация считается более безопасной, чем традиционный метод входа в систему. Злоумышленники могут получить доступ к вашему идентификатору и паролю и легко получить контроль над вашей учетной записью. 2FA (двухфакторная аутентификация) забирает всю мощь у одного способа входа в систему.

В 2FA вам сначала нужно войти в систему с помощью вашего обычного идентификатора и пароля, после чего на ваш номер мобильного телефона будет отправлен уникальный код, при вводе которого , вы будете полностью авторизованы. В этом случае, даже если злоумышленники знают ваш пароль, они не смогут войти в систему, не получив этот уникальный код в вашем номере телефона. Как владелец, ваши клиенты заслуживают безопасности, поэтому важно включить 2FA на вашем веб-сайте OpenCart. Таким образом, вы можете помочь своим клиентам оставаться в безопасности, а также защититься от злоумышленников.

Таким образом, вы можете помочь своим клиентам оставаться в безопасности, а также защититься от злоумышленников.

8. Использование ReCAPTCHA для аутентификации пользователей

ReCAPTCHA стала отличным методом проверки того, являются ли пользователи людьми или вредоносными ботами. Боты часто пытаются сканировать веб-сайты и собирать важные данные, такие как идентификаторы электронной почты и имена пользователей. Они также могут увеличить посещаемость вашего сайта. Чтобы боты не заходили на ваш сайт. OpenCart предоставляет расширение для получения ReCAPTCHA на вашем сайте

9. Ограничение типов загружаемых файлов

Ограничивая типы файлов, которые можно загружать на ваш веб-сайт, вы можете защитить свой веб-сайт от ненужных загрузок, а также предотвратить загрузку вредоносных файлов пользователями. Злоумышленники могут использовать зараженные файлы, чтобы сделать ваш сайт уязвимым, а затем начать атаки.

Вы можете предотвратить это:

- войдя в панель администратора

- переход к « Системы » >> « Настройки »

- На вкладке « Опция » вы найдете « Разрешить загрузку файлов с расширениями ’.

Измените типы файлов, которые можно загружать на ваш сайт.

10. Регулярные проверки безопасности

Как владелец веб-сайта, вы должны знать о недостатках безопасности своего веб-сайта. Понимание этих недостатков безопасности — первый шаг к надежной системе безопасности вашего сайта. Таким образом, проведение полного аудита безопасности вашего веб-сайта может сообщить вам о состоянии и стандарте безопасности вашего веб-сайта.

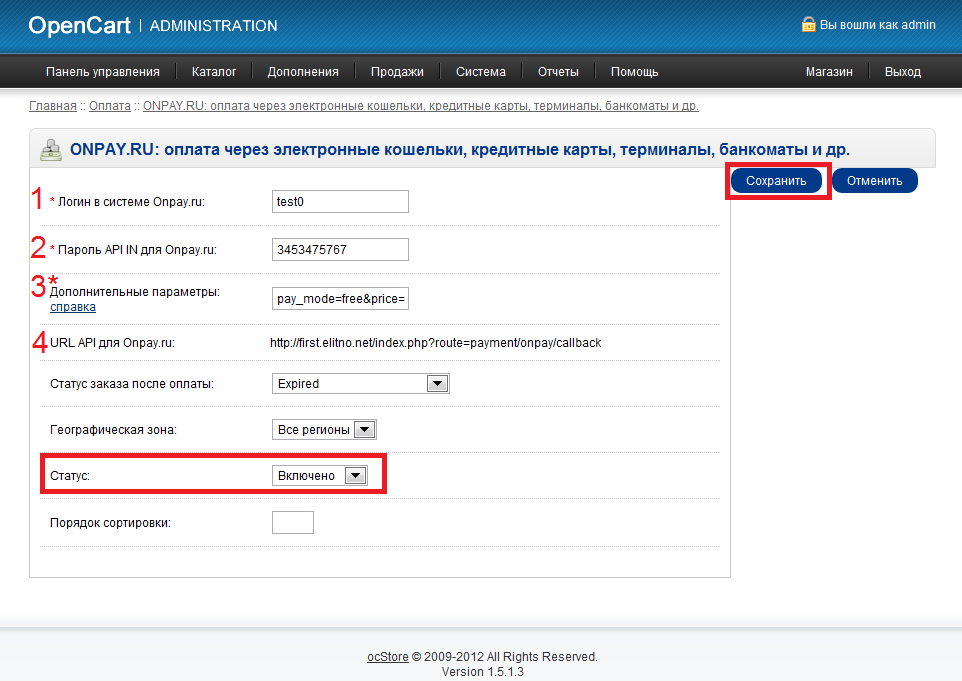

11. Проверьте потоки платежей

Раздел платежей — один из самых важных аспектов интернет-магазина. Существует множество плагинов, которые интегрируются с OpenCart и добавляют функциональность к этим способам оплаты.

0 Distrib 5.5.52-MariaDB, для Linux на x86_64

0 Distrib 5.5.52-MariaDB, для Linux на x86_64

compute.amazonaws.com;root /srv/opencart/upload;index index.html index.htm index.php;кодировка utf-8;access_log/ var/log/nginx/opencart.access.log; 9(.+\.php)(/.+)$;

compute.amazonaws.com;root /srv/opencart/upload;index index.html index.htm index.php;кодировка utf-8;access_log/ var/log/nginx/opencart.access.log; 9(.+\.php)(/.+)$;  eu-central-1.compute.amazonaws.com; SSL включен;

eu-central-1.compute.amazonaws.com; SSL включен;  php;

php;  Таким образом, чтобы предотвратить несанкционированный доступ к таким важным файлам, вам необходимо изменить этот URL-адрес администратора на что-то более индивидуальное.

Таким образом, чтобы предотвратить несанкционированный доступ к таким важным файлам, вам необходимо изменить этот URL-адрес администратора на что-то более индивидуальное. Поскольку они не используются постоянно, они могут устареть и стать серьезной угрозой безопасности OpenCart.

Поскольку они не используются постоянно, они могут устареть и стать серьезной угрозой безопасности OpenCart.