Содержание

Защита сайта (блокировка IP адресов, дополнительные настройки в файле .htaccess) — IT портал

Эта статья для тех web-мастера, которые не ленятся отслеживать логи посещений своих сайтов, задаются вопросом: «Как заблокировать доступ к сайту по IP адресам и отвадить надоедливых хакеров и ботов?» Собственно, проблема заключается не в том, каким способом запретить доступ к сайту. На помощь web-мастеру всегда придет конфигурационный файл .htaccess. Проблема в другом — в поиске списка диапазонов IP адресов, распределенных по географическому признаку. Большинство моих сайтов рассчитаны на русскоязычную аудиторию. Географически — для Украины, Беларуси, России. Поэтому однозначно можно заблокировать IP адреса стран Африки, Юго-Восточной Азии и Южной Америки.

Смотрите список IP адресов стран: здесь

Оптимальное решение для запрета доступа к сайтам по выбранным IP адресам — использовать в файле .htaccess директиву Deny. Важно правильно установить порядок обработки правил — Allow, Deny или Deny, Allow:

При Allow,Deny сначала обрабатываются разрешающие правила Allow, затем запрещающие Deny. Действия, не подпадающие ни под одну из директив Allow или Deny, будут запрещены по умолчанию — Deny имеет приоритет над Allow. Я рекомендую использовать для общего запрета данный порядок обработки правил — с Deny from all.

Действия, не подпадающие ни под одну из директив Allow или Deny, будут запрещены по умолчанию — Deny имеет приоритет над Allow. Я рекомендую использовать для общего запрета данный порядок обработки правил — с Deny from all.

При Deny,Allow сначала обрабатываются запрещающие правила Deny, затем разрешающие Allow. Действия, не подпадающие ни под одну из директив Deny или Allow, будут разрешены по умолчанию — Allow имеет приоритет над Deny.Рекомендуем использовать данный порядок обработки правил при выборочном запрете.

Если перечислять все диапазоны IP адресов выбранных стран, список получается слишком длинным. Чтобы избежать этого, мы решили заблокировать блоки IP адресов, отличающихся первым октетом (ХХХ.0.0.0/8). Получился совсем небольшой список, охватывающий большинство диапазонов IP адресов: AfriNIC (Африка), APNIC (Юго-Восточная Азия) и LACNIC (Южная Америка и страны Карибского бассейна). Из списка мы исключили блоки IP адресов ARIN (Северная Америка) и RIPE (Ближний Восток, Европа и Центральная Азия). Список можете скачать ниже:

Список можете скачать ниже:

Скачать список IP адресов (265 Загрузок)

Блокировка IP адресов директивой Deny

Разрешаем только методы GET, HEAD, POST:

Order Allow,Deny

Deny from all

Запрещаем доступ к сайту для всех методов с IP адресов AfriNIC, APNIC, LACNIC:

Order Deny,Allow

# AfriNIC:

Deny from 41 102 105 197

# APNIC:

Deny from 1 14 27 36 39

Deny from 42.0.0.0/7

Deny from 49

Deny from 58.0.0.0/7

Deny from 60.0.0.0/7

Deny from 101 103 106

Deny from 110.0.0.0/7

Deny from 112.0.0.0/5

Deny from 120.0.0.0/6

Deny from 124.0.0.0/7

Deny from 126 133 175 180

Deny from 182.0.0.0/7

Deny from 202.0.0.0/7

Deny from 210.0.0.0/7

Deny from 218.0.0.0/7

Deny from 220.0.0.0/6

# LACNIC:

Deny from 177 179 181

Deny from 186.0.0.0/7

Deny from 189

Deny from 190.0.0.0/7

Deny from 200.0.0.0/7

# Networks:

Deny from 3 6 9 11 13 15

Deny from 16.0.0.0/6

Deny from 20.0.0.0/7

Deny from 22 25 26

Deny from 28.0.0.0/7

Deny from 30 33

Deny from 34.0.0.0/7

Deny from 38 40 44 47 48

Deny from 51

Deny from 52.0.0.0/6

Deny from 56.0.0.0/7

Deny from 214.0.0.0/7

Данным правилом мы запретили доступ к сайту для IP адресов стран Юго-Восточной Азии, Африки, Южной Америки и Карибского бассейна, а также некоторых корпораций. Обратите внимание, что в этом списке отсутствуют IP адреса из смешанных зон, которые можно найти на сайтах AfriNIC, APNIC, LACNIC и RIPE. Однако данные диапазоны отсекают основной объем паразитного трафика. IP адреса ARIN блокировать не рекомендуется, иначе роботы поисковых систем Bing, Google, Yahoo не смогут заходить на ваш сайт.

Здесь умышленно задан порядок обработки правил Deny,Allow, а не наоборот, чтобы иметь возможность добавить ниже разрешающие правила исключений для некоторых IP-адресов из заблокированных диапазонов. Однако имейте ввиду, что и другие запрещающие правила для этих IP-адресов, касающиеся, например, запрета на использование определенных символов в URL, могут не действовать — будут разрешены любые URL-запросы. Кстати, в случае использования порядка обработки правил Allow,Deny рекомендуется прописать в самом начале разрешающее правило для всех Allow from all, но это не самое удачное решение — лучше его не использовать, если вы собираетесь устанавливать выборочно запрещающие правила.

Однако имейте ввиду, что и другие запрещающие правила для этих IP-адресов, касающиеся, например, запрета на использование определенных символов в URL, могут не действовать — будут разрешены любые URL-запросы. Кстати, в случае использования порядка обработки правил Allow,Deny рекомендуется прописать в самом начале разрешающее правило для всех Allow from all, но это не самое удачное решение — лучше его не использовать, если вы собираетесь устанавливать выборочно запрещающие правила.

Примечание: для отображения сообщения об ошибке 403 (доступ запрещен) лучше использовать не собственную страницу, а короткое сообщение, уменьшая тем самым нагрузку на сервер. Например, можно послать хакеров или ботов по известному адресу:

ErrorDocument 403 «Fuck you!

Обратите внимание на то, что в строке прописана только одна кавычка (для Apache 1.3). Для Apache 2.0 необходимо обязательно ставить закрывающую кавычку.

Блокировка IP адресов модулем Mod Rewrite

Используя модуль mod_rewrite, список IP адресов можно существенно сократить. (?:.+\.)?my_english_site\.com$ [NC]

(?:.+\.)?my_english_site\.com$ [NC]

При использовании в файлах .htaccess, размещенных во вложенных директориях, правил модуля mod_rewrite не забудьте добавить наследование указанных правил, иначе они работать не будут:

RewriteEngine on

RewriteOptions inherit

RewriteBase /путь_к_директории_с_файлом_.htaccess_от_корня_сайта/

…

Обязательно указывайте в RewriteBase путь к директории, в которой размещен файл .htaccess, от корня сайта. Все преобразования ссылок осуществляются относительно той директории, в которой расположен файл .htaccess. При этом унаследованные правила модуля mod_rewrite работают также относительно этой директории, то есть как бы копируются в новый файл. Если файл .htaccess расположен в директории /partners/web/access/, как данная статья, то:

RewriteBase /partners/web/access/

Использование общего файла .htaccess для всех сайтов возможно не на всех хостингах. /(?:[-/_0-9a-z]{0,236}(?:/|\.[a-z]{2,4}|[0-9a-z]))?$ good

/(?:[-/_0-9a-z]{0,236}(?:/|\.[a-z]{2,4}|[0-9a-z]))?$ good

Order Deny,Allow

Deny from env=!good

Deny from env=bad

Order Deny,Allow

# Запрет всех IP-адресов компании, позиционирующей себя на рынке поискового продвижения сайтов:

Deny from 94.244.131.83

Дополнительные настройки в файле .htaccess

Защита сайта от «левых» параметров в запросах

# RewriteCond %{THE_REQUEST} \?[0-9A-Z] [NC,OR] (если не используете ссылки с параметрами, раскомментируйте строку)

RewriteCond %{THE_REQUEST} (?:\%[0-9A-Z]*|\&|\(|\)|\+|\[|\]|\) [NC,OR]

RewriteCond %{THE_REQUEST} (?:\|%3E) [NC,OR]

RewriteCond %{THE_REQUEST} _REQUEST (?:=|\[|\%[0-9A-Z]{0,2}) [NC,OR]

RewriteCond %{THE_REQUEST} base64_encode.*\(.*\) [NC,OR]

RewriteCond %{THE_REQUEST} DOCUMENT_ROOT= [NC,OR]

RewriteCond %{THE_REQUEST} GLOBALS (?:=|\[|\%[0-9A-Z]{0,2}) [NC,OR]

RewriteCond %{THE_REQUEST} javascript [NC,OR]

RewriteCond %{THE_REQUEST} mosConfig_[a-zA-Z_]{1,21}(?:=|\%3D) [NC]

RewriteRule ^.https?://(?:.+\.)?googleusercontent\.com/.*$ host

Order Deny,Allow

Deny from env=!host

Источник

Похожие материалы:

Ограничение подмены номеров

Источники

2 минут

Дабы избежать погрешности статистики ввиду различных переходов на сайт роботами — будь то индексирующие сервисы или спамеры, в нашем сервисе постоянно обновляются диапазоны IP-адресов всевозможных интернет-роботов. По умолчанию заблокированы следующие IP-адреса:

66.249.66.165

66.249.66.56

66.249.93.188

93.158.153.75

95.108.188.193

95.108.188.194

93.158.153.76

178.154.166.136

178.154.166.137

176.192.74.198

66.249.76.231

66.249.73.177

66.249.73.86

66.249.76.188

66.249.76.231

66.249.78.188

93.158.153.75

95.108.188. 193

193

95.108.188.194

188.127.240.81

62.148.131.135

46.183.182.126

62.148.131.131

195.128.127.172

91.230.191.13

212.118.47.140

64.187.228.178

87.245.169.210

87.248.232.21

94.79.31.10

81.211.21.50

81.23.7.196

188.64.163.209

83.69.207.42

188.64.170.188

178.236.245.215

185.44.167.19

188.65.134.210

62.76.13.131

91.214.187.134

62.213.106.75

91.222.228.94

91.105.236.205

178.209.123.237

212.118.47.140

62.148.131.131

91.230.191.13

62.148.131.135

195.128.127.172

46.183.182.126

81.211.21.50

87.245.169.210

185.44.167.19

144.76.166.82

91.214.187.134

81.23. 7.196

7.196

188.65.134.210

94.79.31.10

185.13.118.8

64.187.228.178

178.209.123.237

91.222.228.94

84.53.228.172

87.237.40.106

109.235.188.206

178.236.245.215

62.148.131.135

46.183.182.126

62.148.131.131

195.128.127.172

91.230.191.13

212.118.47.140

64.187.228.178

87.245.169.210

87.248.232.21

94.79.31.10

81.211.21.50

81.23.7.196

188.64.163.209

83.69.207.42

188.64.170.188

178.236.245.215

185.44.167.19

188.65.134.210

62.76.13.131

91.214.187.134

62.213.106.75

91.222.228.94

91.105.236.205

178.209.123.237

212.118.47.140

62.148.131.131

91.230.191.13

62.148. 131.135

131.135

195.128.127.172

46.183.182.126

81.211.21.50

87.245.169.210

185.44.167.19

144.76.166.82

91.214.187.134

81.23.7.196

188.65.134.210

94.79.31.10

185.13.118.8

64.187.228.178

178.209.123.237

91.222.228.94

84.53.228.172

87.237.40.106

109.235.188.206

178.236.245.215

80.253.22.126

Помимо этого, по Вашему запросу, возможно вручную заблокировать указанные Вами IP-адреса.

Например, если менеджеры Вашей компании часто заходят на сайт, им каждый раз выделяются номера из динамического пула, тем самым расходуясь впустую, т.к. менеджеры не являются целевыми клиентами сайта. Чтобы не выделять номера из пула попусту, а оставить их для реальных клиентов, имеет смысл заблокировать IP-адреса офиса, чтобы менеджерам Вашей компании, часто посещающих сайт компании, не выделялись номера Calltouch.

Блокировка указанных Вами IP-адресов происходит по запросу на почту технической поддержки [email protected].

Оцените статью

Похожие статьи

- A/B тестирование

- Email-трекинг

- Отслеживание офлайн конверсии

- Подключение к отслеживанию дополнительных доменов

- Подмена номеров на AMP-страницах Google

- JS-функции скрипта Calltouch

Недавно просмoтренные

- A/B тестирование

- Email-трекинг

- Отслеживание офлайн конверсии

- Подключение к отслеживанию дополнительных доменов

- Подмена номеров на AMP-страницах Google

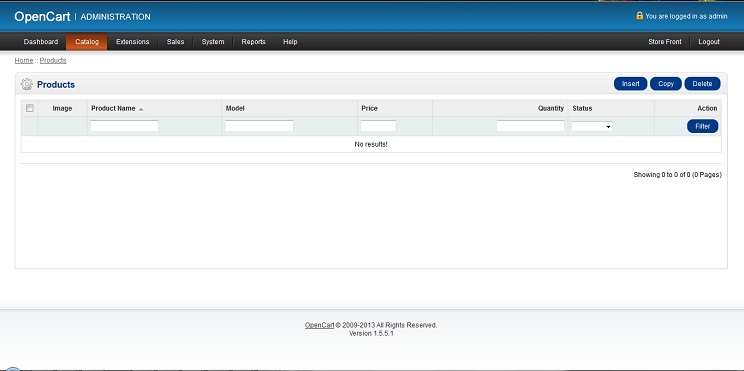

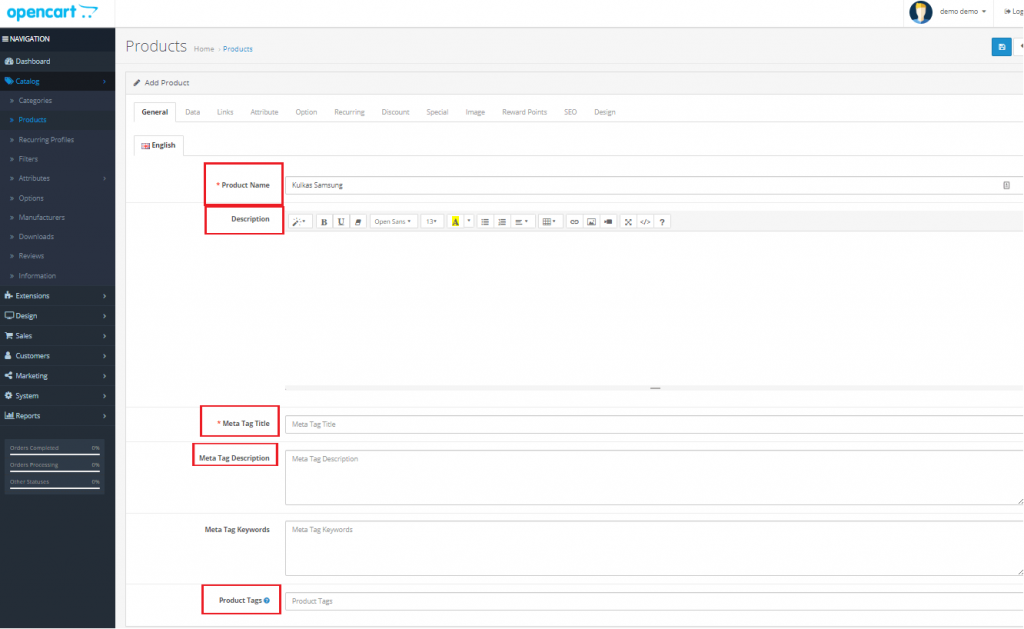

Защитите веб-сайт от плохих ботов с помощью модуля блокировки спама Opencart

Интеллектуальный метод предотвращения посещения магазина ужасными ботами с использованием IP-адреса, страны и пользовательского агента — это модуль Opencart Block Bot. Кроме того, блокирование ненужного трафика с помощью модуля блокировки спама Opencart помогает защитить сайт от возможных опасностей и вредоносных программ. Кроме того, модуль Opencart Block Bot предлагает естественный интерфейс для обработки запросов клиентов на разблокировку. Следовательно, вы можете избавить сертифицированных клиентов от помех со стороны администратора сайта.

Кроме того, блокирование ненужного трафика с помощью модуля блокировки спама Opencart помогает защитить сайт от возможных опасностей и вредоносных программ. Кроме того, модуль Opencart Block Bot предлагает естественный интерфейс для обработки запросов клиентов на разблокировку. Следовательно, вы можете избавить сертифицированных клиентов от помех со стороны администратора сайта.

С помощью модуля блокировки спама Opencart администратор может показать идеальное сообщение о блокировке ограниченным клиентам магазина.

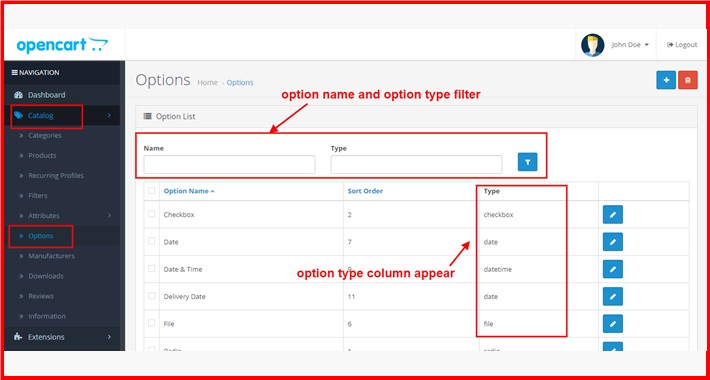

Модуль блокировки спама Opencart Функционирование

Три простых и простых способа запретить вход в ваш магазин с различных IP-адресов, стран или агентов пользователя, предоставляемых модулем Opencart Block User/bot by Country. Обсуждается ниже.

Блокировка по IP :

С помощью Opencart Block User/Bot по IP администратор сайта может ввести подозрительный IP-адрес и запретить им вход в магазин. Более того, они могут заблокировать определенный IP-адрес или весь диапазон IP-адресов, используя *, чтобы заблокировать каждый из находящихся там IP-адресов. Далее форма может быть 223.190.77.75 или 223.190.77.*, в зависимости от требований. После блокировки IP-адресов ограничение может быть отключено из бэкэнда.

Более того, они могут заблокировать определенный IP-адрес или весь диапазон IP-адресов, используя *, чтобы заблокировать каждый из находящихся там IP-адресов. Далее форма может быть 223.190.77.75 или 223.190.77.*, в зависимости от требований. После блокировки IP-адресов ограничение может быть отключено из бэкэнда.

Блокировка по стране :

В случае, если ваш интернет-магазин Opencart не предлагает услуги для определенных стран или хочет скрыть явные данные в какой-либо стране, используя модуль блокировки спама Opencart, блокирующий просмотр сайта всеми пользователями этой страны. возможно. Для этого укажите название страны на вкладке «Блокировать по стране» в админке.

Блокировка пользователем-агентом :

Opencart Блокировка бота/пользователя модулем пользовательского агента позволяет функции упоминать имя конкретного пользовательского агента для блокировки доступа к веб-сайту. Кроме того, это может быть любой пользовательский агент. В том числе Chrome, Mozilla, Bingbot, Msnbot, Twengabot, Facebook и другие.

В том числе Chrome, Mozilla, Bingbot, Msnbot, Twengabot, Facebook и другие.

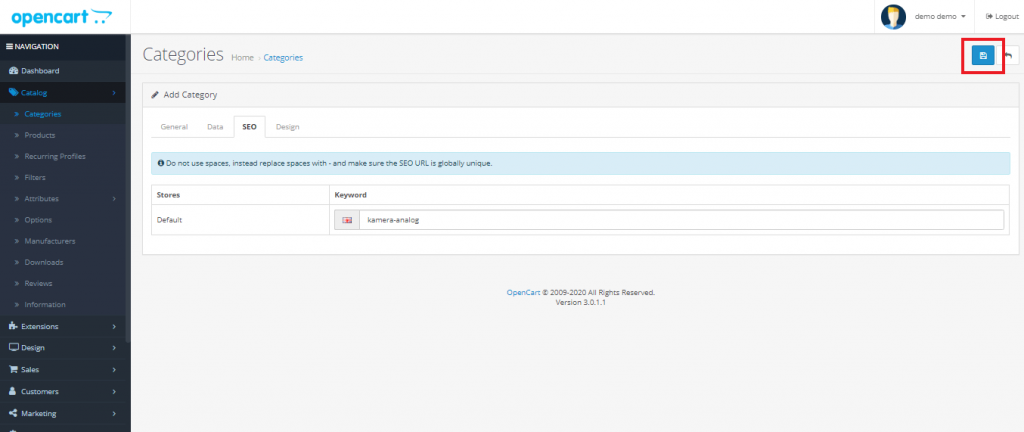

Особенности модуля блокировки спама Opencart:

1. Одним щелчком мыши администратор может включить или отключить функцию блокирования модуля Opencart Block User/bot by IP из бэкенда.

2. Простой способ заблокировать пользователя/бота с определенным IP-адресом, кодом страны и пользовательским агентом.

3. За изгнание широкого круга клиентов из магазина продавец магазина может заблокировать всю страну. Кроме того, он может даже заблокировать весь диапазон IP-адресов из панели администратора.

4. Кроме того, изгнание, созданное с помощью модуля Opencart Block User/bot by Country, может быть создано или удалено в соответствии с потребностями веб-сайта.

5. Модуль блокировки IP-адресов спама Opencart позволяет администратору показывать заблокированным пользователям магазина специальное сообщение об ошибке. Как и заблокированным пользователям, будет показана белая страница с сообщением «Вам не разрешен доступ на страницу».

6. Кроме того, заблокированные пользователи получат сообщение об ошибке или сообщение о блокировке на веб-интерфейсе. И эти сообщения можно настроить в бэкенде модуля Opencart Block Bot.

7. Забаненные посетители предлагали возможность отправить запрос на разблокировку с помощью Opencart Block User/bot by by IP extension. Более того, эти запросы пользователей на разблокировку могут быть одобрены или отклонены продавцом из серверной части.

8. Наиболее важным аспектом этого модуля является совместимость с несколькими магазинами и бесперебойная работа с последней версией Opencart.

9. Администратор Opencart может показывать/скрывать верхний и нижний колонтитулы для заблокированных пользователей, если он хочет использовать этот модуль Opencart IP Spam Blocker.

Заключение

Knowband , известный созданием лучших в своем классе плагинов для расширения функциональности магазинов электронной коммерции. Более того, они наняли опытных разработчиков Opencart, работающих с полной самоотдачей, чтобы предлагать услуги по разработке и поддержке Opencart.

Front demo

Admin Demo

Руководство пользователя

Модули Opencart

Как заблокировать IP-адрес с помощью .htaccess

Категория: Блог •

Автор: Джефф Старр • Обновлено:

Сегодняшний быстрый пост показывает несколько различных способов блокировки посетителей с помощью их IP-адреса . Это может быть полезно по целому ряду причин, в том числе для того, чтобы не дать какому-нибудь тупому сценаристу беспокоить ваш сайт, или чтобы какой-то жуткий сталкер-неудачник не скрывался на ваших форумах, или даже чтобы заставить замолчать бесконечное количество разгневанных троллей, которые, кажется, никогда не поймут ни малейшего понятия. Так много причин, почему, и так много способов их заблокировать. Продолжайте читать, чтобы узнать, как заблокировать любой IP-адрес с помощью тонкого фрагмента . htaccess.

htaccess.

Прежде чем углубиться в…

Новые версии Apache используют другой синтаксис/правила. Пожалуйста, проверьте свою версию Apache, а затем обратитесь к следующим ресурсам для получения текущей информации и методов.

- Управление доступом для Apache 2.4 (и 2.2)

- Документы Apache: контроль доступа

Заблокировать определенный IP-адрес

Это тот адрес, который захотят использовать большинство посетителей этой страницы:

Запретить с 123.123.123.123

Просто измените IP-адрес на тот, который вы хотите заблокировать, а затем добавьте код в корневой файл .htaccess вашего сайта.

Заблокировать определенный домен

Чтобы заблокировать определенный домен, добавьте в корневой файл .htaccess вашего сайта следующее:

Запретить с 123.123.123.123/255.255.255.0

Затем измените значения IP-адреса и сетевой маски в соответствии с доменом. которые вы хотите заблокировать.

Блокировка нескольких IP-адресов

Если у вас есть несколько IP-адресов, которые вы хотите заблокировать, вы можете запретить их все сразу:

Запретить от 111.111.111.111 222.222.222.222 333.333.333.333

Это заблокирует три указанных IP-адреса: 111.111.111.111 , 222.222.222.222 и 333.333.333.333 . Отредактируйте IP-адреса, чтобы они соответствовали тем, которые вы хотите заблокировать, а затем добавьте строку в свой файл .htaccess.

Блокировать всю подсеть

Также можно заблокировать весь диапазон IP-адресов. Вот пример, где мы блокируем каждый IP-адрес, который начинается с 123.123 :

Запретить с 123.123

Чтобы заблокировать несколько диапазонов, мы можем сделать это:

Запретить с 111 222.222 333.333.333

Как только вы получите шаблон, нет предела. Просто помните о том, что вы делаете; блокировка всего диапазона IP-адресов — серьезное дело.

Блокировать IP-адрес на основе CIDR

Если вы знаете конкретный CIDR для IP-адреса, который вы пытаетесь заблокировать, вы можете использовать этот синтаксис:

Запретить с 123.123.123.0/24

Как и все эти правила , вы можете отредактировать, чтобы он соответствовал вашей цели, а затем добавить в .htaccess.

Блокировать IPv6-адреса

IPv6-адреса используются чаще с каждым днем. Если вы хотите заблокировать один через .htaccess, вот правильный синтаксис:

Deny from 2001:0db8:0000:0042:0000:8a2e:0370

Вы также можете использовать любую из этих нотаций, в зависимости от цели:

Запретить с 2001:0db8:0000:0042 Запретить с 2001:0db8:0000:0042:0000/10

Блокировать IP-адрес на основе регулярного выражения

Этот метод блокировки IP-адресов проверяет все адреса на соответствие предварительно определенному регулярному выражению через 9214.53.25.1([0-1][0-9]|2[0-8])$

Правило перезаписи .* — [F]

Вероятно, существует более эффективный способ написания регулярных выражений в предыдущем примере, но он определенно должен выполнить работу.

Перенаправление на основе IP-адреса

Вместо блокировки посетителей на основе IP-адреса вы можете перенаправить их в другое место. 111\.111\.111\.111$

111\.111\.111\.111$

Правило перезаписи .* /index.php [R=301,L]

Конечно, вы можете изменить IP-адрес, чтобы он соответствовал тому, на который вы нацеливаетесь. Затем отредактируйте /index.php , чтобы он соответствовал URI, на который должны быть отправлены любые соответствующие запросы. Вот еще один пример, иллюстрирующий технику:

RewriteCond %{REMOTE_HOST} 123\.123\.123\.123 RewriteCond %{REQUEST_URI} /requested-page\.html RewriteRule .* /just-for-you.html [R=301,L]

Здесь мы проверяем IP и запрошенный URI. Если есть совпадение, то запрос будет отправлен на /just-for-you.html . Чтобы использовать это перенаправление, просто отредактируйте IP-адрес, запрошенную страницу и страницу перенаправления. Скопируйте и вставьте код в файл .htaccess и загрузите на свой сервер.

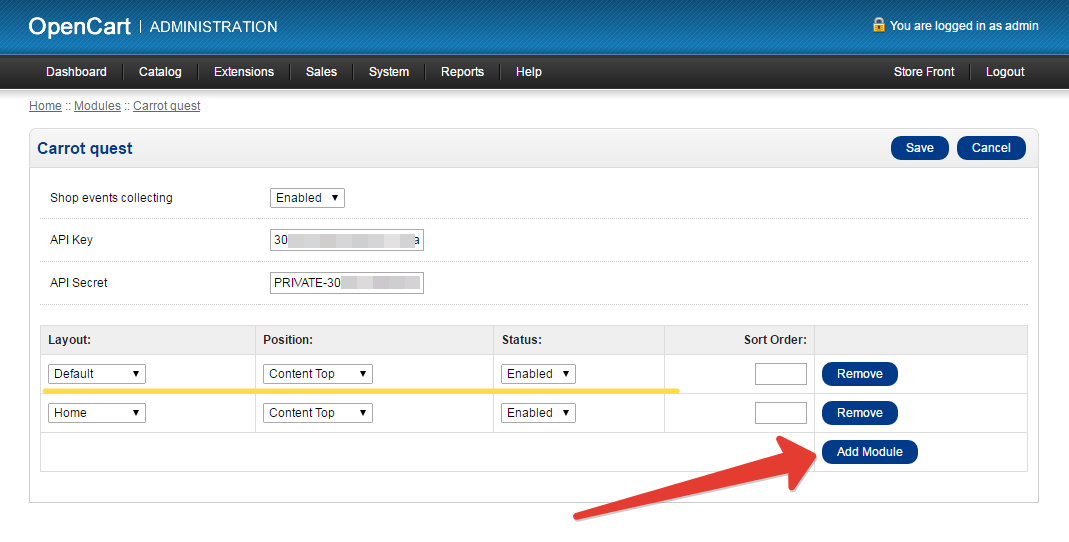

Блокировать определенные типы запросов

Допустим, вы хотите запретить некоторым посетителям, например, размещать контент через форму на вашем сайте. Это можно сделать с помощью контейнера Apache

Это можно сделать с помощью контейнера Apache :

Заказать Разрешить, Запретить Разрешить от всех Запретить с 123.123.123.123

Обратите внимание на POST , указанный в контейнере ? Это ключ, и вы можете изменить его для любого типа запроса.

Вот пример обратного случая, когда мы хотим разрешить публикацию только с нашего собственного IP-адреса, отклонив запросы POST для всех остальных:

Порядок Запретить, Разрешить Запретить от всех Разрешить с 111.111.111.111

Обратите внимание на отмену Приказа 9Директива 0120: здесь мы сначала запрещаем, а затем разрешаем, что обеспечивает логику, необходимую для этой техники.

Полная нотация

Хотя можно просто добавить одну строку, например Deny из 123.123 в файл .htaccess, существует более полный синтаксис, который можно использовать. Вот несколько примеров:

Заказать Разрешить, Запретить Разрешить от всех Deny from 123.123.123.123/26

Обратите внимание на дополнительную логику, связанную с этим более «правильным» синтаксисом: здесь мы указываем Директива Oder , которая позволяет нам изменить порядок Apache по умолчанию, то есть Разрешить, Запретить . Поэтому, когда мы включаем только одну строку Deny из (как в наших предыдущих примерах), это работает, потому что мы используем порядок по умолчанию Allow, Deny . Вот почему можно исключить лишние строки. Или, при желании, мы можем изменить порядок явно:

Order Deny,Allow Запретить от всех Разрешить от 111.111.111.111

Здесь мы сначала запрещаем доступ всем, а затем разрешаем только указанный адрес. Комбинируя этот синтаксис с , мы можем делать классные вещи, например, разрешать запросы POST и PUT только с нашего собственного IP-адреса. Например:

<Ограничение POST PUT>

Порядок Запретить, Разрешить

Запретить от всех

Разрешить с 111.111.111.

0/7

0/7 https?://(?:.+\.)?googleusercontent\.com/.*$ host

https?://(?:.+\.)?googleusercontent\.com/.*$ host 111.111.111 222.222.222.222 333.333.333.333

111.111.111 222.222.222.222 333.333.333.333  123.123.0/24

123.123.0/24  123.123.123/26

123.123.123/26