Содержание

Opencart защита админки. OpenCart — модули, настройки, дизайнерские решения, шаблоны

ГлавнаяOpencartOpencart защита админки

OpenCart — защита админ-панели — модуль SecureMyAdmin | Модули, Шаблоны, Движки

И снова тема поста о защите магазина. Особо говорить тут не о чем — все знают, что сайты, магазины в том числе, подвергаются атакам, взломам и т.д., а это значит, что их стоит и необходимо защищать. Так что цель сегодняшнего модуля — это защита магазина, а точнее безопасность и защита админки магазина на OpenCart.

Модуль SecureMyAdmin меняет путь страницы авторизации, таким образом он скрывает вход в админку.

По умолчанию, вход в админ-панель магазина на системе управления OpenCart имеет следующий путь — www.имя-магазина/admin. Эта страница довольно «публична», так как кто же не знает, что вход в админку осуществляется именно по этому пути? Для того же, чтобы сделать страницу частной, индивидуальной, мы и воспользуемся модулем SecureMyAdmin.

Скачать модуль SecureMyAdmin.

Модуль совместим с версиями 1.5.0 — 1.5.6.1. Мною протестирован на 1.5.5.1.2 и на 1.5.6.4, на обеих версиях работает отлично. Необходим установленный vqmod.

Установка и настройка модуля.

1. В корневую папку магазина необходимо закачать содержимое скачанного архива — папки admin и vqmod.

2. Отправляемся в Дополнения/Модули и устанавливаем модуль Secure My Admin — Secure URL for Administrator Backend.

3. Заходим в настройки модуля и меняем статус модуля на «Enable», задаем Secure Key и Secure Value, которые будут необходимы для входа в админку. Желательно использовать такой ключ и значение, которые вам будет несложно запомнить, но в то же время не следует использовать стандартные «123456», «admin», «qwerty» и т.д.

Обязательно запомните или запишите оба значения, так как без них вы не сможете попасть в админку магазина.

4. Сохраняйте внесенные изменения и проверяйте «приватность» админ-панели: выходите из админки и пробуйте зайти в нее по старинке — страница авторизации не открывается.

5. Входим по новому пути, используя придуманные нами Secure Key и Secure Value. Для этого используем следующий путь:

www.имя-магазина/admin/?securekey=securevalue.

То есть, если у нас Secure Key — secret, а Secure Value — shop, то наш новый путь примет такой вид:

www.имя-магазина/admin/?secret=shop

Теперь админка будет доступна только по новому пути.

Удаление модуля.

Если вам модуль не подошел/не понравился/забыли секретные данные и т.д., то вы можете его удалить двумя простыми действиями:

1. Заходим в vqmod/xml и переименовываем файл secureMyAdmin.xml на secureMyAdmin._xml — этим мы, так сказать, деактивировали модуль.

2. Идем в phpmyadmin, заходим в нужную базу данных и делаем запрос (вкладка SQL) следующего содержания:

Код:

UPDATE`DB_PREFIX_setting`SET`value`=’0’WHERE`group`=’secureurl’and`key`=’secure_status’; В котором «DB_PREFIX» меняем на префикс базы данных нашего магазина.

Вторым действием мы отменили введенные нами секретные данные. Теперь админка будет доступна по старому адресу.

Теперь админка будет доступна по старому адресу.

lowenet.biz

модули, настройки, дизайнерские решения, шаблоны : OpenCart – защита админ-панели – модуль SecureMyAdmin

И снова тема поста о защите магазина. Особо говорить тут не о чем – все знают, что сайты, магазины в том числе, подвергаются атакам, взломам и т.д., а это значит, что их стоит и необходимо защищать. Так что цель сегодняшнего модуля – это защита магазина, а точнее безопасность и защита админки магазина на OpenCart.Модуль SecureMyAdmin меняет путь страницы авторизации, таким образом он скрывает вход в админку. По умолчанию, вход в админ-панель магазина на системе управления OpenCart имеет следующий путь – www.имя-магазина/admin. Эта страница довольно “публична”, так как кто же не знает, что вход в админку осуществляется именно по этому пути? Для того же, чтобы сделать страницу частной, индивидуальной, мы и воспользуемся модулем SecureMyAdmin.

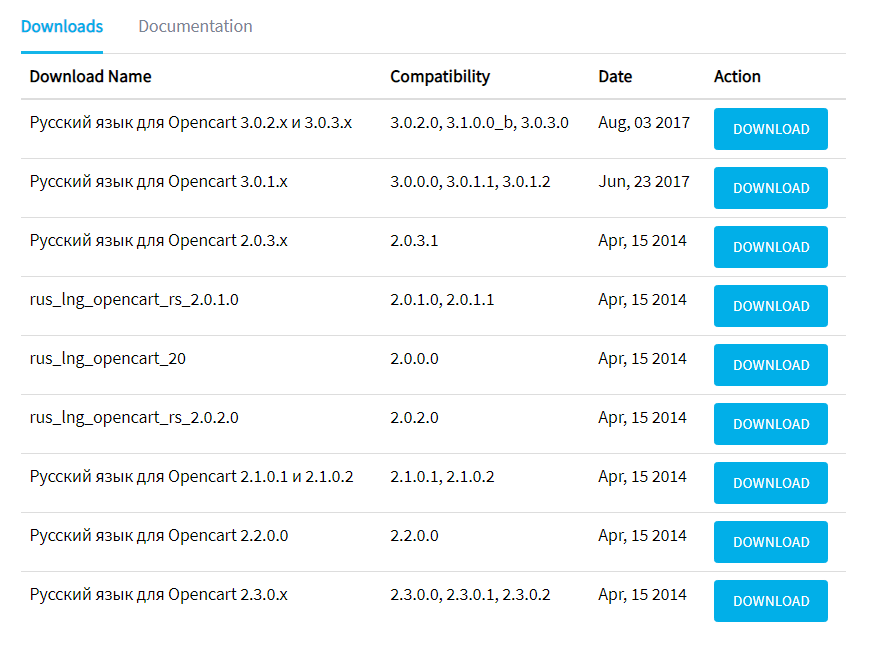

Скачать модуль SecureMyAdmin. Модуль совместим с версиями 1.5.0 – 1.5.6.1. Мною протестирован на 1.5.5.1.2 и на 1.5.6.4, на обеих версиях работает отлично. Необходим установленный vqmod.

Модуль совместим с версиями 1.5.0 – 1.5.6.1. Мною протестирован на 1.5.5.1.2 и на 1.5.6.4, на обеих версиях работает отлично. Необходим установленный vqmod.

Установка и настройка модуля.1. В корневую папку магазина необходимо закачать содержимое скачанного архива – папки admin и vqmod.2. Отправляемся в Дополнения/Модули и устанавливаем модуль Secure My Admin – Secure URL for Administrator Backend.3. Заходим в настройки модуля и меняем статус модуля на “Enable”, задаем Secure Key и Secure Value, которые будут необходимы для входа в админку. Желательно использовать такой ключ и значение, которые вам будет несложно запомнить, но в то же время не следует использовать стандартные “123456″, “admin”, “qwerty” и т.д.Обязательно запомните или запишите оба значения, так как без них вы не сможете попасть в админку магазина.

4. Сохраняйте внесенные изменения и проверяйте “приватность” админ-панели: выходите из админки и пробуйте зайти в нее по старинке – страница авторизации не открывается. 5. Входим по новому пути, используя придуманные нами Secure Key и Secure Value. Для этого используем следующий путь:www.имя-магазина/admin/?securekey=securevalue.То есть, если у нас Secure Key – secret, а Secure Value – shop, то наш новый путь примет такой вид:www.имя-магазина/admin/?secret=shopТеперь админка будет доступна только по новому пути.

5. Входим по новому пути, используя придуманные нами Secure Key и Secure Value. Для этого используем следующий путь:www.имя-магазина/admin/?securekey=securevalue.То есть, если у нас Secure Key – secret, а Secure Value – shop, то наш новый путь примет такой вид:www.имя-магазина/admin/?secret=shopТеперь админка будет доступна только по новому пути.

Удаление модуля.Если вам модуль не подошел/не понравился/забыли секретные данные и т.д., то вы можете его удалить двумя простыми действиями:1. Заходим в vqmod/xml и переименовываем файл secureMyAdmin.xml на secureMyAdmin._xml – этим мы, так сказать, деактивировали модуль.2. Идем в phpmyadmin, заходим в нужную базу данных и делаем запрос (вкладка SQL) следующего содержания:

UPDATE `DB_PREFIX_setting` SET `value` = ‘0’ WHERE `group` = ‘secureurl’ and `key` = ‘secure_statu

UPDATE `DB_PREFIX_setting` SET `value` = ‘0’ WHERE `group` = ‘secureurl’ and `key` = ‘secure_status’ ;

|

В котором “DB_PREFIX” меняем на префикс базы данных нашего магазина. Вторым действием мы отменили введенные нами секретные данные. Теперь админка будет доступна по старому адресу.

Вторым действием мы отменили введенные нами секретные данные. Теперь админка будет доступна по старому адресу.

Создание сайтов «под ключ»

annadvarri.blogspot.com

Защита админки в opencart | Складчина

Why did you need to used CrawlProtect?

As a webmaster, one of your biggest fear is to discover one day that your website has been hacked. The risk to lose your data, your Google position and/or your customers is high if a hacker take the control of your website.Sur you are carefull, you update regularly the scripts your are using and use sophisticated passwords. The PC you are using to upload your files is equipped with an uptodate antivirus, you never doing ftp transfer from a public PC. As a summary you are applying all the common sense rules to avoid hacking.

CrawlProtect do more, by blocking:

-some code injection attempts-some SQL injection attempts-some visits coming from crawler known as «Badbots» (crawlers used by hackers)-some website copier-some shell command execution attempts

As all protection system, CrawlProtect cannot garantee that your website will never be hacked, but it’s a new wall that hackers need to pass if they want to hack your website.

What are the risk link to a hacking?

Hacking of your site may have consequences more or less dramatic. The attacker can simply replace your homepage with a page that claimed his exploit.

The danger is that he has found a way to enter your site and nothing says that next time he will not do more damage. Indeed it can also erase all your data, including in the most severe cases your databases. But there are also hacks more pernicious, undetectable at first but infinitely more dangerous for your guests and yourself. The attacker can add on your pages of malicious scripts that will either retrieve the data entered by your visitors either inject a virus on their PC . It can also add on your website pages that will serve as a trap by phishing. In the latter case, your criminal liability may be incurred.

How CrawlProtect will protect you?

CrawlProtect act at two levels, firstly with the htaccess file which will analyze incoming requests on your site and immediately blocked those that are recognized as hacking attempts (attempt to inject a script, attempts to inject a SQL query, query made by robots known as badbot, etc.