Содержание

Множественные уязвимости в CMS Made Simple

| Дата публикации: | 28.09.2005 |

| Дата изменения: | 02.12.2008 |

| Всего просмотров: | 1843 |

| Опасность: | Высокая |

| Наличие исправления: | Да |

| Количество уязвимостей: | 1 |

| CVE ID: | CVE-2005-3083 CVE-2005-2846 |

| Вектор эксплуатации: | Удаленная |

| Воздействие: | Межсайтовый скриптинг Обход ограничений безопасности Компрометация системы |

| CWE ID: | Нет данных |

| Наличие эксплоита: | Нет данных |

| Уязвимые продукты: | CMS Made Simple 0. x x |

| Уязвимые версии: CMS Made Simple 0.10, возможно более ранние версии

Описание:

URL производителя:

Решение: Установите последнюю версию 0.10.1 с сайта производителя. Журнал изменений:

| |

| Ссылки: | CMS Made Simple 0.10 is susceptible to a cross site scripting attack. |

Подпишитесь на получение последних материалов по безопасности от SecurityLab.ru —

новости, статьи, обзоры уязвимостей и мнения аналитиков.

Ежедневный выпуск от SecurityLab.Ru

Еженедельный выпуск от SecurityLab.Ru

Нажимая на кнопку, я принимаю условия соглашения.

Фрилансер Богдан Androidteam • защита ПО и безопасность и установка и настройка CMS ≡ Bohdan_androidTeam

Киев,

Украина

3 часа 36 минут назад

свободен для работы

18 Сейфов завершены

25 дней 21 час назад

15 заказчиков

на сервисе 5 лет

Профиль заказчика

Успешных проектов

100%

Средняя оценка

10 из 10

Рейтинг

1017

Защита ПО и безопасность

5 место из 91

15 проектов

Защита ПО и безопасность

5 проектов

Веб-программирование

2 проекта

Установка и настройка CMS

1 проект

Настройка ПО и серверов

Решение новых и сложных задач для меня намного важнее, нежели финансовая выгода ибо это залог успеха. Предоставляю на площадке мониторинг ,восстановление и защиту от угроз кибербезопасности(скомпрометированные сайты,сервера,ОС) ,а так же техподдержку в сфере Системного администрирования и автоматизации

Предоставляю на площадке мониторинг ,восстановление и защиту от угроз кибербезопасности(скомпрометированные сайты,сервера,ОС) ,а так же техподдержку в сфере Системного администрирования и автоматизации

Ниже указываю навыки и более точное представление о проф. скиллах

— Подбор конфигурации сервера и размещение серверов

— Администрирование, установка и настройка серверов Windows / Linux (ОС: CentOS, Ubuntu, Debian,)

— Оптимизация сервера и веб-серверов Apache, Nginx

— Установка, настройка и работа с панелями управления Cpanel, Plesk, ISPmanager

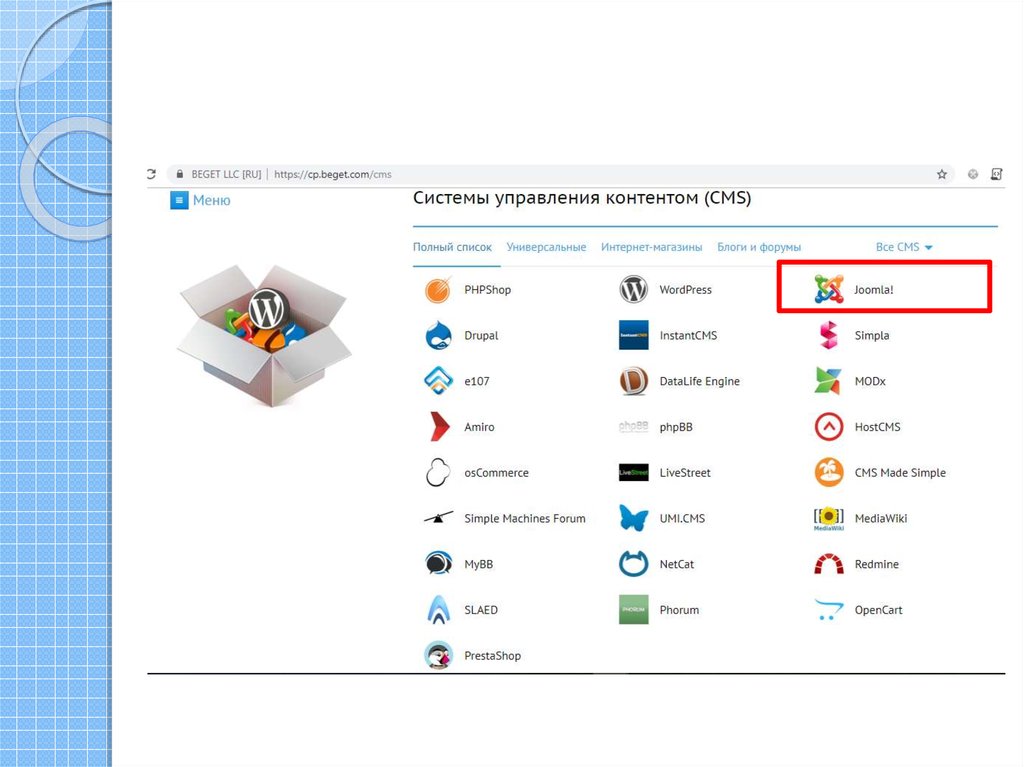

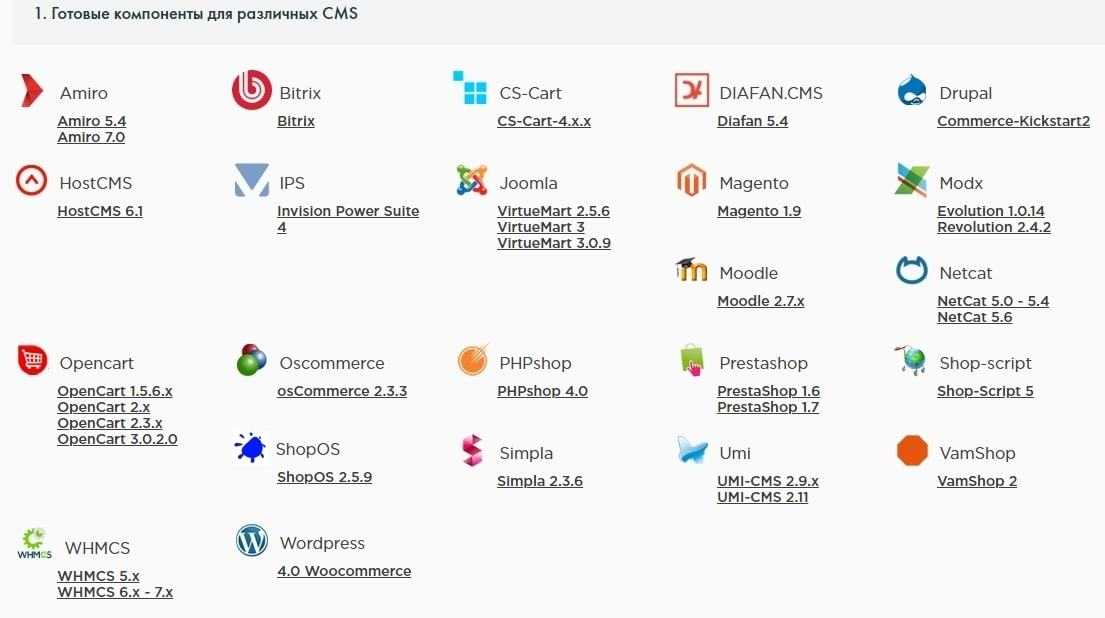

— Настройка сервера под WordPress, Bitrix, MODX, Magento, Joomla, Drupal, OpenCart/OCstore и других CMS

— Оптимизация скорости работы сайтов + Pagespeed

— Регистрация и установка SSL и TLS а также Let’s Encrypt

— Организация и внедрение системы бэкапирования

— Anti-DDOS защита сайтов и серверов

— Управление доменами (регистрация, трансфер), DNS

— Перенос хостинга и сайтов клиента между серверами

— Поиск и исправление уязвимостей на серверах и сайтах

—

- Все работы 4

Защита ПО и безопасность 4

- 800 UAH

Редиректит сайт на WordPress , и закрытие дыр

Защита ПО и безопасность

Очередной кейс с вордпресс.

Пользователя при переходе на сайт редиректит на сайт с фишингом.При осмотре сайта ,никакого вредоноса обнаружено небыло .Проганялось специализированным софтом несколько раз все директории .Все настройки по безопасности выдержаны в строгом порядке.Но в итоге ,проводился реверс всех файлов на сайте и вот тут вредонос и показал себя .

Пользователя при переходе на сайт редиректит на сайт с фишингом.При осмотре сайта ,никакого вредоноса обнаружено небыло .Проганялось специализированным софтом несколько раз все директории .Все настройки по безопасности выдержаны в строгом порядке.Но в итоге ,проводился реверс всех файлов на сайте и вот тут вредонос и показал себя .

Строка которая редериктила пользователя нашлась в файле «иконки вордпресс».А вызывался этот файл ,как потом выяснилось файлом mdxsc.php ,который принадлежит системе сравнения снимков ,которая была на хостинге(Шаред хостинг),тобишь вредонос через хостера пролез в сайт одного из клиентов…Так как сайт корпоративного значения ,и была куплена антивирусная защита ,то в итоге хостеру предоставились все доказательства инциндента и в результате получена компенсация.Хостинг был сменен,по прошествию времени ,проблем нет

#Редиректит wordpress

#Переадресация

…

#взломали

#Защита WordPress - 3000 UAH

sql injection при проверке ресурса на уязвимость

Защита ПО и безопасность

При проверке популярного в Украине строительного магазина, интернет-реурса, на уязвимость, была найдена уязвимость owasp top 10 (SQL injection),для проверки и последующей эксплуатации использовался инструмент SQLmap .

При использовании нужного параметра который передавался .Сервер выдал информацию о двух БД.С которых можно снимать дамп или же также редактировать находу .Программисты исправили эту уязвимость,»добро» на публикацию данного кейса есть

#интернет-безопасность

#SQL injection

…

#тестирование на проникновение

#кибербезопасность - 3000 UAH

Повышение привилегий пользователя в CMS Joomla CVE-2016-8870

Защита ПО и безопасность

У человека взломали сайт ,а так же увели админку хостинга. Для восстановления хостер просит ,доступ в админку сайта для подтверждения принадлежности сайта (а доступа как раз и нет, пароли уже поменяли). Все работы проводились через Burp Suite

И так имеем цель Joomla 3.6.3 в ней присутствуют уязвимости CVE-2016-8869, CVE-2016-8870,CVE-2016-9081 если использовать эту цепочку — то получим доступ ресурсу с правами «Суперпользователь»

.Используя уязвимый контроллер в «user. php» передаем task = user.register.В массиве jform мы передаем значения пароля ,логина . Таже нам нужен токен CSRF ,который мы можем взять в ХЕШЕ MD5 со страницы авторизации .Соответсвенно при передачи мы создаем нового пользователя.Остается только добавить его в группу «Суперпользователи».

php» передаем task = user.register.В массиве jform мы передаем значения пароля ,логина . Таже нам нужен токен CSRF ,который мы можем взять в ХЕШЕ MD5 со страницы авторизации .Соответсвенно при передачи мы создаем нового пользователя.Остается только добавить его в группу «Суперпользователи».

Можно было и сразу пойти ,и просто отправить в массиве также параметр «groups» с id=7 ,соответственно значения перезаписіваются ипользователь становиться легитимным «Администратором».Но так не работает ибо есть проверка в файле libraries/joomla/user/user.php.По этому нам нужно узнать ИД суперпользователя ,для этого отправим пустую строку в user[groups][],а полученное значение подставим в новом запросе.После отправки данные попадут в метод bind , который превратит их в параметры класса создаваемого пользователя. ЭТО И ВСЕ !!Имеем пользователя с правами суперпользователя

…

МОРАЛЬ ЭТОГО КЕЙСА ТАКОВ:ВСЕГДА ДЕРЖИТЕ CMS В ОБНОВЛЕННОМ СОСТОЯНИИ ,А ТАКЖЕ ВСЕГДА НАСТРАИВАЕМ ПРАВИЛЬНО СТРУКТУРУ БЕЗОПАСНОСТИ РЕСУРСА . ИБО ДАЖЕ ЧЕЛОВЕК С УЛИЦЫ, НЕИМЕЯ ЛОГИНА И ПАРОЛЯ ,СМОЖЕТ ЗАВЛАДЕТЬ ВАШИМ РЕСУРСОМ.А ВПРОЧЕМ В ДАННОМ СЛУЧАЕ СИТУАЦИЯ СЫГРАЛА НА РУКУ ВЛАДЕЛЬЦУ САЙТА ,КЛИЕНТ ДОВОЛЕН))

ИБО ДАЖЕ ЧЕЛОВЕК С УЛИЦЫ, НЕИМЕЯ ЛОГИНА И ПАРОЛЯ ,СМОЖЕТ ЗАВЛАДЕТЬ ВАШИМ РЕСУРСОМ.А ВПРОЧЕМ В ДАННОМ СЛУЧАЕ СИТУАЦИЯ СЫГРАЛА НА РУКУ ВЛАДЕЛЬЦУ САЙТА ,КЛИЕНТ ДОВОЛЕН))

#кибербезопасность

#Joomla

#взломали

#аудит

#cybersecurity

#защита сайта

#Взлом сайта

#Аудит безопасности - 1500 UAH

Восстановление работы сайта после заражения cms Joomla 3.4.1

Защита ПО и безопасность

После заражения,сайт на CMS Joomla прекратил работу ,восстанавливали по кусочкам.На сервере в директориях были созданы объекты с base64 , которые перенаправляли на сайт с фишингом ,а также был «открытый «Шелл .На восстановление работоспособности ушло порядка 1 дня.Это с учётом того ,что сайт не попал в «черный список».Уязвимости закрыты модули были обновлены до последней версии,к сожалению саму CMS не удалось обновить ,так как шаблон неподдерживался в новой версии,а заказчик не имел возможности переходить на другой шаблон,но решили это разграничением доступа на папки,и политике Фаерволла.

По итогу заказчику предоставил полный отчёт в текстовом формате ,со всеми «узкими местами» и путями их решений.

Естественно все позакрывали

…

Сняли чистый бекап .

Проконсультировал по информационной безопасности

- За последний месяц 1

- За последние 6 месяцев 8

- Более 6 месяцев назад 9

Качество

Профессионализм

Стоимость

Контактность

Сроки

Отличный специалист. Справился с задачей быстро

Качество

Профессионализм

Стоимость

Контактность

Сроки

Работа была выполнена быстро и качественно. Рекомендую

Качество

Профессионализм

Стоимость

Контактность

Сроки

Отличный специалист!

Долго не могли решить проблему пока не обратились к Богдану .

Работа выполнена качественно и в срок , я получил развернутый ответ на свои вопросы, на понятном мне языке .

Рекомендую к сотрудничеству .

Качество

Профессионализм

Стоимость

Контактность

Сроки

Богдан отлично выполнил свои задачи по проверке безопасности проекта.

Качество

Профессионализм

Стоимость

Контактность

Сроки

Работа выполнена качественно и в полном объеме.

Качество

Профессионализм

Стоимость

Контактность

Сроки

Профессиональный подход . Задача выполнена. Рекомендую специалиста.

Качество

Профессионализм

Стоимость

Контактность

Сроки

Все отлично! Высочайший уровень профессионализма.

Качество

Профессионализм

Стоимость

Контактность

Сроки

Богдан проделал большую работу. Закрыл уязвимости на более чем 30 сайтах, очищенных от шеллов и вирусов, дал рекомендации по дальнейшей профилактике. Проблем с спамом сейчас нет. Очень рекомендую.

Качество

Профессионализм

Стоимость

Контактность

Сроки

Шикарная работа, подробно описали итог выполненных проверок. 10 из 10

10 из 10

Качество

Профессионализм

Стоимость

Контактность

Сроки

Очень рекомендую Богдана к сотрудничеству. Сделал все и даже больше по адекватной цене. Отвечает на все вопросы, всегда на связи.

Качество

Профессионализм

Стоимость

Контактность

Сроки

Все очень хорошо. Рекомендую ! Буду обращаться еще раз

Качество

Профессионализм

Стоимость

Контактность

Сроки

Спасибо за работу и профессионализм.

Качество

Профессионализм

Стоимость

Контактность

Сроки

Отлично. Крайние рекомендую к сотрудничеству

Качество

Профессионализм

Стоимость

Контактность

Сроки

Богдан очень крутой специалист и с ним очень приятно работать. Максимально ответственный и внимательный к проблеме и ее решении. Будем еще сотрудничать в будущем. Спасибо большое!

Качество

Профессионализм

Стоимость

Контактность

Сроки

Высочайший уровень профессионализма в подходе и решению задач. Рекомендую!

Рекомендую!

Качество

Профессионализм

Стоимость

Контактность

Сроки

Все сделано отлично. Надеюсь сайт будет работать слажено. Рекомендую

Качество

Профессионализм

Стоимость

Контактность

Сроки

Все качественно и быстро. Сайт работает

Качество

Профессионализм

Стоимость

Контактность

Сроки

Человек сделал сильно больше чем ожидали.

Рекомендую.

Очень качественная работа.

Переключитесь на https:// | Уязвимости ( 1 ) Отчет о результатах CVSS Просмотреть все версии Возможные совпадения для этого продукта Связанные модули Metasploit Связанные определения ОВАЛ: Уязвимости (0) Патчи (0) Определения инвентаря (0) Определения соответствия (0) Ленты уязвимостей и виджеты Предупреждение.

Нажмите на названия легенд, чтобы показать/скрыть строки для типов уязвимостей На этой странице приведена статистика уязвимостей для всех версий |

Почему платформы CMS часто становятся объектами взлома?

просмотров : …

05 ноя 2020

просмотров : …

05 ноя 2020

Вначале всемирная паутина начиналась как статические сайты. Страницы на веб-сайтах были построены на простых и плоских текстовых файлах HTML. По мере роста популярности всемирной паутины появилось больше функций, таких как добавление изображений, хранение, загрузка и скачивание файлов.

В результате создавать и поддерживать целые веб-сайты вручную стало очень сложно. Чтобы преодолеть это, разработчики создали так называемую систему управления контентом (CMS) для автоматизации и оптимизации процесса.

В начале 2000-х были представлены системы управления контентом с открытым исходным кодом, такие как Drupal, WordPress и Joomla. В основном они были сосредоточены на одном — упростить создание и поддержку веб-сайтов для нетехнических людей.

В основном они были сосредоточены на одном — упростить создание и поддержку веб-сайтов для нетехнических людей.

Что такое CMS?

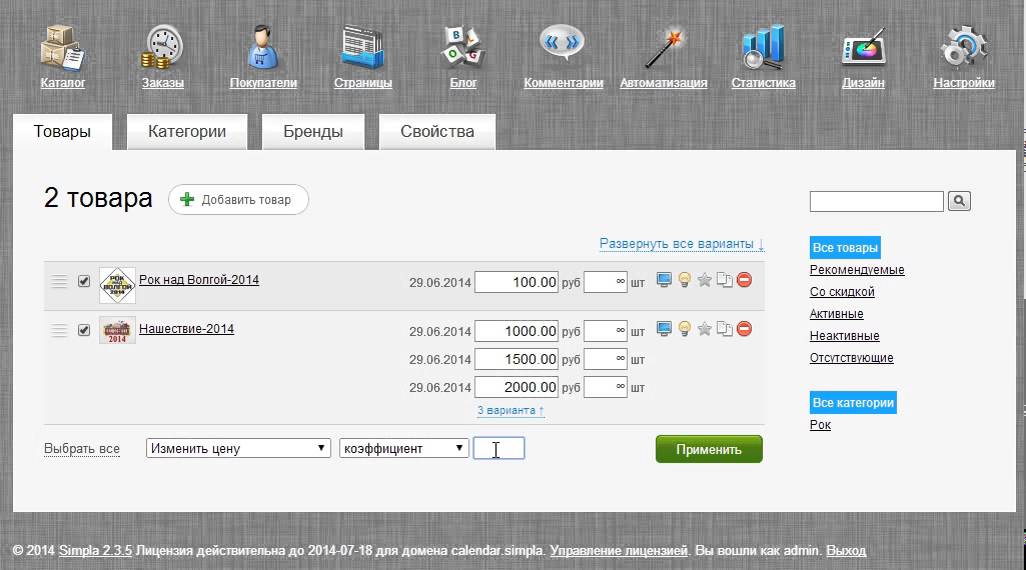

Система управления контентом (CMS) — это программная платформа, которая позволяет пользователям создавать веб-сайты и управлять ими с ограниченными техническими знаниями и ресурсами. Он позволяет пользователям создавать, управлять и изменять контент на веб-сайте с помощью графического пользовательского интерфейса (GUI), который делает взаимодействие очень удобным для пользователя без каких-либо технических знаний.

CMS в основном состоит из двух элементов: приложения управления контентом (CMA) и приложения доставки контента (CDA).

CMA позволяет администрировать пользователей и группы, чтобы они могли создавать, изменять и удалять содержимое сайта. Он также включает в себя внешний пользовательский интерфейс, который позволяет пользователю вносить изменения в содержимое веб-сайта без каких-либо знаний HTML, каскадных таблиц стилей (CSS) или любых языков программирования.

Приложение доставки контента (CDA) собирает эту информацию и обновляет веб-сайт.

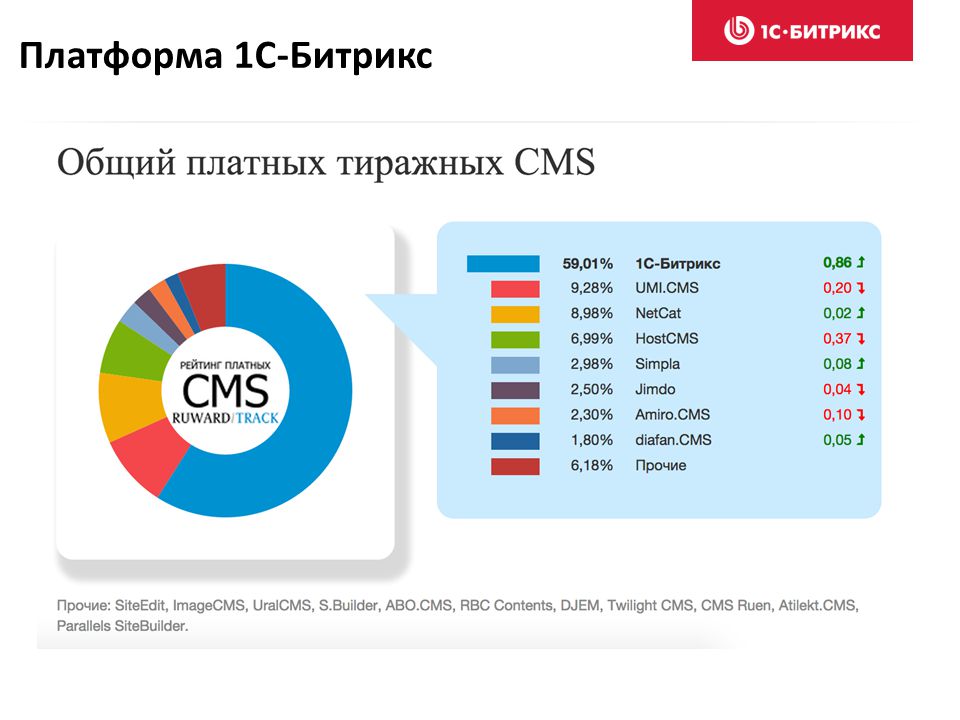

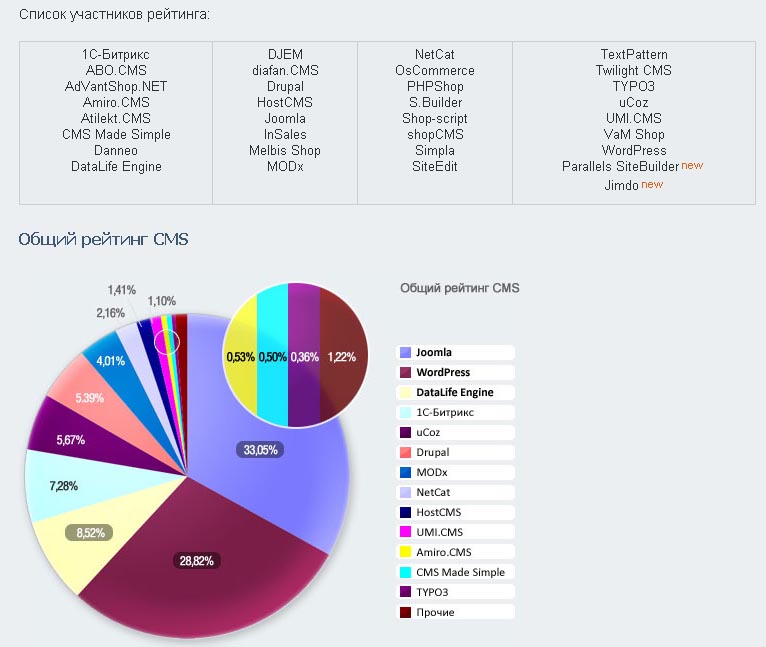

Самыми популярными платформами CMS, используемыми сегодня, являются WordPress, Joomla и Drupal. Согласно опросу w3techs, эти три платформы в совокупности поддерживают более 75% всех веб-сайтов на основе CMS, находящихся в настоящее время в Интернете.

Согласно исследованию Sucuri, WordPress является наиболее уязвимой CMS, за ней следуют Joomla и Drupal. Большинство из них являются известными уязвимостями, которые можно легко обнаружить с помощью автоматизированных инструментов. Учитывая тот факт, что большинство веб-сайтов CMS работают на WordPress, мы написали отдельный блог, в котором подробно рассказывается о безопасности WordPress.

Почему в платформах CMS возникают уязвимости?

Поскольку большинство платформ CMS имеют открытый исходный код, они по своей природе уязвимы. Системы управления контентом, построенные на платформе с открытым исходным кодом, имеют свои преимущества, такие как среда для совместной работы, совместное использование и изменение исходного кода и многое другое.

Но главная проблема заключается в том, что некому взять на себя ответственность за своевременный поиск и исправление уязвимостей безопасности CMS. Поскольку это бесплатно и никто не берет на себя ответственность за решение проблем с безопасностью, конечный продукт часто имеет критические уязвимости в системе безопасности. Некоторые из этих уязвимостей безопасности обнаруживаются либо исследователями безопасности, либо злоумышленниками.

В прошлом, до появления систем управления контентом, злоумышленник должен был идентифицировать цель, например банк или сайт электронной коммерции. Чтобы скомпрометировать или украсть данные, злоумышленник должен был найти уязвимости в цели.

С системами управления контентом, если злоумышленник находит уязвимость, он/она может создать гораздо более эффективный способ автоматизации и выполнения ее в атаке на массовом уровне. После выявления уязвимости злоумышленники могут использовать поисковую систему для простого отпечатка веб-сайтов, основанных на CMS, и использовать ее в нескольких CMS разных компаний.

Вот пример поиска веб-сайтов, работающих на WordPress CMS, с помощью Google Dorks.

"индекс" inurl:wp-content/"

В дополнение к этой проблеме, некоторые владельцы веб-сайтов, использующие слабые пароли, оставляют свои учетные записи администраторов уязвимыми для автоматических атак методом грубой силы. CMS, такие как WordPress, включают учетную запись администратора по умолчанию с именем «admin», что упрощает задачу для злоумышленника.

Также в CMS есть плагины, темы, модули и другие интеграции. Многие плагины и темы CMS подвергаются атакам, таким как межсайтовый скриптинг, внедрение SQL, обход пути и т. д. Уязвимости в плагинах WordPress и темах WordPress продолжают представлять серьезную угрозу для веб-сайтов WordPress.

Если эти уязвимости не будут своевременно устранены, злоумышленник может легко ими воспользоваться. Не рекомендуется запускать CMS в конфигурации по умолчанию. Его следует немедленно обновить, как только появится новая версия.

Но администраторы часто забывают обновлять надстройки, пока обновляют основную систему, тем самым оставляя место для уязвимостей. Кроме того, WordPress и другие платформы CMS используют протокол под названием «XML-RPC», который используется для предоставления таких услуг, как пингбеки, трекбеки и удаленный доступ к пользователям. Злоумышленники могут использовать этот протокол для инициирования DDoS-атак.

Распространенные уязвимости CMS

Атака методом грубой силы

Атака методом грубой силы использует метод проб и ошибок для многократного ввода нескольких имен пользователей, паролей или их комбинаций до тех пор, пока не будет обнаружена успешная комбинация.

По умолчанию сайты WordPress не ограничивают количество попыток входа. Таким образом, злоумышленник может запрограммировать ботов, чтобы они открыли страницу входа и начали выполнять атаку методом перебора. Если пароль слабый, инструмент грубой силы в конечном итоге получит правильные учетные данные и получит доступ к приложению.

Страницы входа администратора WordPress легко найти, потому что все сайты WordPress имеют страницу входа по умолчанию, например:

example.com/wp-admin или example.com/wp-login.php

Даже если атака грубой силы не удалась, она все равно может вызвать проблемы на вашем сервере, так как слишком много попыток входа в систему могут перегрузить вашу систему и замедлить работу вашего веб-сайта.

Пока вы подвергаетесь грубой силовой атаке, некоторые хосты могут приостановить действие вашей учетной записи, особенно если вы пользуетесь тарифным планом общего хостинга, из-за перегрузок системы.

Внедрение SQL

Внедрение SQL происходит, когда значения, добавляемые в поля ввода, не очищаются должным образом, что позволяет потенциально выполнять любые запросы SQL.

После успешной инъекции SQL злоумышленник может получить доступ или создать новую учетную запись привилегированного пользователя, которую затем можно использовать для входа в систему и получения полного доступа к вашему веб-сайту.

SQL-инъекции также можно использовать для вставки новых данных в вашу базу данных, изменения или удаления существующих данных.

Межсайтовый скриптинг

Межсайтовый скриптинг (XSS) — это атака путем внедрения на стороне клиента, при которой злоумышленник внедряет вредоносные сценарии на веб-страницу, которая при загрузке на стороне клиента начинает собирать данные и, возможно, перенаправлять на другие вредоносные сайты.

Эта уязвимость в основном используется для кражи сеансовых файлов cookie пользователей, что позволяет злоумышленнику выдавать себя за жертву.

Его можно разделить на три основные категории: хранимый XSS, отраженный XSS и XSS на основе DOM. Это одна из самых распространенных уязвимостей на веб-сайтах, и ее очень легко найти и исправить. Чтобы избежать этого типа уязвимости, вам необходимо использовать надлежащую проверку данных на веб-сайте.

DDoS-атака

При атаках типа «отказ в обслуживании» (DoS) к веб-серверу направляется большой объем запросов, что замедляет его работу и, в конечном итоге, приводит к сбою. Сервер перегружен запросами, которые перегружают его и делают недоступным для предполагаемых пользователей.

Сервер перегружен запросами, которые перегружают его и делают недоступным для предполагаемых пользователей.

Распределенный отказ в обслуживании (DDoS) — это расширенная версия DoS. DoS-атака выполняется с использованием одного источника, в то время как DDoS — это организованная атака, выполняемая через несколько машин, широко известных как ботнеты. Это скроет источник трафика и увеличит объем отправляемых запросов.

Эксплойты включения файлов

Уязвимости включения файлов часто встречаются на сайтах с плохим кодом. Эти уязвимости возникают, когда сайт позволяет пользователю вводить данные в файлы или загружать файлы на сервер, если код PHP не проверяет введенные пользователем данные.

Уязвимости включения файлов обычно делятся на две группы: локальное включение файлов (LFI) и удаленное включение файлов (RFI).

Уязвимости LFI позволяют злоумышленнику читать, а иногда и выполнять файлы на машине жертвы. Если веб-сервер неправильно настроен или работает с высокими привилегиями, злоумышленник может получить доступ к конфиденциальной информации. Через эту уязвимость злоумышленники могут получить доступ к файлам конфигурации на сервере.

Через эту уязвимость злоумышленники могут получить доступ к файлам конфигурации на сервере.

С другой стороны, вместо доступа к файлу на локальном веб-сервере, если злоумышленник может выполнить код, размещенный на его собственной машине, это называется RFI.

Обход каталога

Обход каталога — это HTTP-атака, которая позволяет злоумышленнику получить доступ к файлам, каталогам и командам с ограниченным доступом, которые находятся за пределами корневого каталога веб-сервера.

Это также известно как атака ../ (точка-точка-слэш), лазание по каталогу, обход пути или возврат.

Злоумышленник может использовать эту уязвимость, чтобы выйти из корневого каталога веб-сервера и получить доступ к другим частям файловой системы, чтение которых разрешено веб-серверу. Это может дать злоумышленнику возможность просматривать файлы с ограниченным доступом, что может предоставить злоумышленнику дополнительную информацию, необходимую для дальнейшего взлома системы.

Как защитить свой веб-сайт от уязвимостей CMS

Пользователи могут предпринять различные действия, чтобы защитить свои веб-сайты от уязвимостей CMS и защитить системы от атак. Ниже приведены некоторые из вещей, которые вы можете сделать, чтобы обеспечить безопасность вашего веб-сайта CMS.

Ниже приведены некоторые из вещей, которые вы можете сделать, чтобы обеспечить безопасность вашего веб-сайта CMS.

Поддерживайте актуальность своих платформ CMS и создавайте регулярное расписание для обновления или исправления уязвимостей CMS, а также всех компонентов, таких как установленные плагины и темы.

Выполняйте регулярное резервное копирование используемой CMS и ее базовой базы данных, как минимум еженедельно.

Используйте параметризованные запросы для предотвращения таких атак, как внедрение кода SQL. Кроме того, должным образом дезинфицируйте пользовательский ввод, чтобы предотвратить другие атаки путем внедрения.

Измените имена пользователей по умолчанию, такие как «admin», и используйте надежные пароли (длиной не менее восьми символов с комбинацией букв верхнего и нижнего регистра, цифр и специальных символов) для области администрирования вашего веб-сайта и сервера. Всегда храните пароли в виде зашифрованных значений и регулярно меняйте свои пароли, чтобы обеспечить их безопасность, а также избежать повторного использования паролей.

php. Удаленный пользователь может с помощью специально сформированного запроса выполнить произвольный PHP сценарий на целевой системе с привилегиями Web сервера. Для удачной эксплуатации уязвимости опция «register_globals» должна быть включена в конфигурационном файле PHP.

php. Удаленный пользователь может с помощью специально сформированного запроса выполнить произвольный PHP сценарий на целевой системе с привилегиями Web сервера. Для удачной эксплуатации уязвимости опция «register_globals» должна быть включена в конфигурационном файле PHP.

Пользователя при переходе на сайт редиректит на сайт с фишингом.При осмотре сайта ,никакого вредоноса обнаружено небыло .Проганялось специализированным софтом несколько раз все директории .Все настройки по безопасности выдержаны в строгом порядке.Но в итоге ,проводился реверс всех файлов на сайте и вот тут вредонос и показал себя .

Пользователя при переходе на сайт редиректит на сайт с фишингом.При осмотре сайта ,никакого вредоноса обнаружено небыло .Проганялось специализированным софтом несколько раз все директории .Все настройки по безопасности выдержаны в строгом порядке.Но в итоге ,проводился реверс всех файлов на сайте и вот тут вредонос и показал себя .

php» передаем task = user.register.В массиве jform мы передаем значения пароля ,логина . Таже нам нужен токен CSRF ,который мы можем взять в ХЕШЕ MD5 со страницы авторизации .Соответсвенно при передачи мы создаем нового пользователя.Остается только добавить его в группу «Суперпользователи».

php» передаем task = user.register.В массиве jform мы передаем значения пароля ,логина . Таже нам нужен токен CSRF ,который мы можем взять в ХЕШЕ MD5 со страницы авторизации .Соответсвенно при передачи мы создаем нового пользователя.Остается только добавить его в группу «Суперпользователи».  ИБО ДАЖЕ ЧЕЛОВЕК С УЛИЦЫ, НЕИМЕЯ ЛОГИНА И ПАРОЛЯ ,СМОЖЕТ ЗАВЛАДЕТЬ ВАШИМ РЕСУРСОМ.А ВПРОЧЕМ В ДАННОМ СЛУЧАЕ СИТУАЦИЯ СЫГРАЛА НА РУКУ ВЛАДЕЛЬЦУ САЙТА ,КЛИЕНТ ДОВОЛЕН))

ИБО ДАЖЕ ЧЕЛОВЕК С УЛИЦЫ, НЕИМЕЯ ЛОГИНА И ПАРОЛЯ ,СМОЖЕТ ЗАВЛАДЕТЬ ВАШИМ РЕСУРСОМ.А ВПРОЧЕМ В ДАННОМ СЛУЧАЕ СИТУАЦИЯ СЫГРАЛА НА РУКУ ВЛАДЕЛЬЦУ САЙТА ,КЛИЕНТ ДОВОЛЕН))

Уязвимости с датой публикации до 1999 года не включены в эту таблицу и диаграмму.

Уязвимости с датой публикации до 1999 года не включены в эту таблицу и диаграмму.