Содержание

Официальный сайт СПБ ГБПОУ «Петровский колледж»

Право и организация социального обеспечения

Специальность «ПРАВО И ОРГАНИЗАЦИЯ СОЦИАЛЬНОГО ОБЕСПЕЧЕНИЯ» — верный шаг на пути к успешной карьере современного человека!

Подробнее

Компьютерные системы и комплексы

Специальность «КОМПЬЮТЕРНЫЕ СИСТЕМЫ И КОМПЛЕКСЫ» — окно в мир компьютерных технологий!

Подробнее

Cудостроение

Специальность «СУДОСТРОЕНИЕ» — лучший выбор профессии в Санкт-Петербурге сделать сложно!

Подробнее

Графический дизайнер

Специальность «Графический дизайнер» — «Дизайн похож на живопись, только краски никогда не сохнут» — Невилл Броуди

Подробнее

Операционная деятельность в логистике

Специальность «Операционная деятельность в логистике» — образование, в котором нуждаются работодатели сегодня!

Подробнее

Банковское дело

Специальность «БАНКОВСКОЕ ДЕЛО» — объять необъятное: работа в любой области финансового рынка.

Подробнее

Реклама

Специальность «Реклама» — одно из самых ярких и нестандартных решений при выборе профессии

Подробнее

Операционная деятельность в логистике

Специальность «Операционная деятельность в логистике» — образование, в котором нуждаются работодатели сегодня!

Подробнее

Техническое регулирование и управление качеством

Специальность «ТЕХНИЧЕСКОЕ РЕГУЛИРОВАНИЕ И УПРАВЛЕНИЕ КАЧЕСТВОМ» — возможность сделать жизнь людей лучше!

Подробнее

Сварочное производство

Специальность «СВАРОЧНОЕ ПРОИЗВОДСТВО»: передовые технологии и уважаемое ремесло – залог завтрашнего благополучия!

Подробнее

Туризм

Специальность «Туризм» — гарантия трудоустройства в любой точке Земного шара!

Подробнее

Экономика и бухгалтерский учет

Специальность «ЭКОНОМИКА И БУХГАЛТЕРСКИЙ УЧЕТ»: точная наука – точный результат!

Подробнее

Технология машиностроения

Специальность «ТЕХНОЛОГИЯ МАШИНОСТРОЕНИЯ» — получи квалификацию, проверенную временем

Подробнее

Монтаж, наладка и эксплуатация электрооборудования промышленных и гражданских зданий

Специальность «МОНТАЖ, НАЛАДКА И ЭКСПЛУАТАЦИЯ ЭЛЕКТРООБОРУДОВАНИЯ ПРОМЫШЛЕННЫХ И ГРАЖДАНСКИХ ЗДАНИЙ» — для тех, кто любит работу и нацелен на высокий результат!

Подробнее

Право и организация социального обеспечения

Специальность «ПРАВО И ОРГАНИЗАЦИЯ СОЦИАЛЬНОГО ОБЕСПЕЧЕНИЯ» — верный шаг на пути к успешной карьере современного человека!

Подробнее

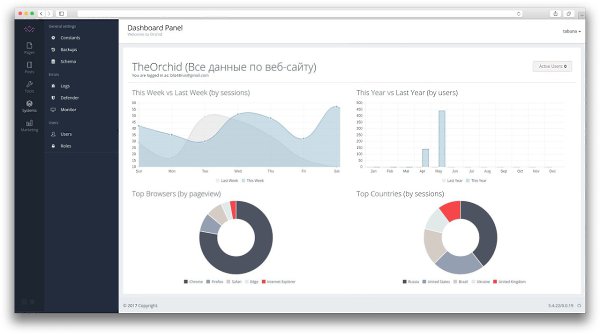

Сетевое и системное администрирование

Специальность «CЕТЕВОЕ И СИСТЕМНОЕ АДМИНИСТРИРОВАНИЕ»

Подробнее

Рациональное использование природохозяйственных комплексов

Специальность «РАЦИОНАЛЬНОЕ ИСПОЛЬЗОВАНИЕ ПРИРОДОХОЗЯЙСТВЕННЫХ КОМПЛЕКСОВ» — одна из десяти самых престижных профессий будущего.

Подробнее

Экономика и бухгалтерский учет

Специальность «ЭКОНОМИКА И БУХГАЛТЕРСКИЙ УЧЕТ»: точная наука – точный результат!

Подробнее

В России заблокировали доступ к сверхпопулярному бесплатному движку сайтов

Бизнес

Законодательство

Интернет

Веб-сервисы

Маркет

|

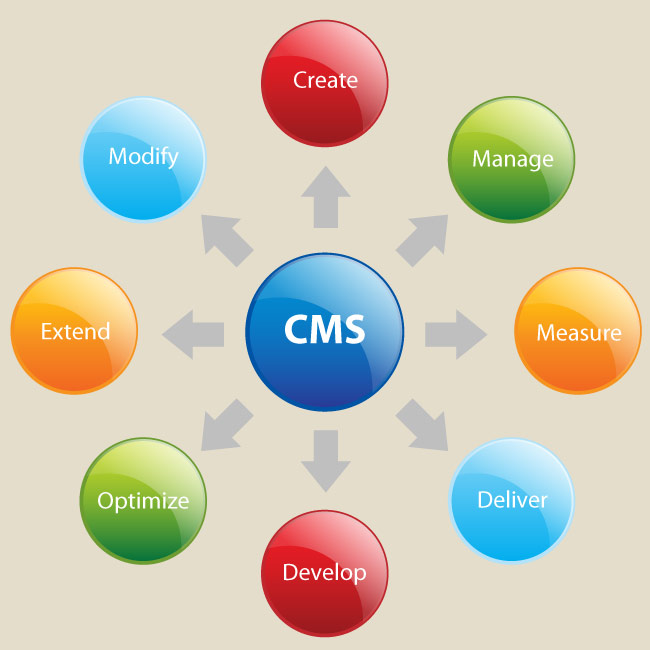

Поделиться

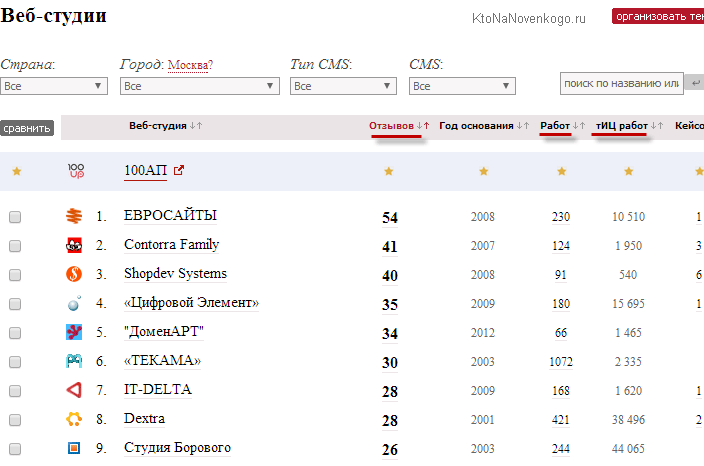

Российские пользователи стали испытывать трудности с доступом к популярной CMS-системы «Joomla!». Причиной стала блокировка используемых данной системой поддоменов Amazon Web Services, которые также используются запрещенными в России сайтами азартных игр.

Joomla недоступна для россиян

Пользователи Рунета стали жаловаться на недоступность серверов обновления CMS-системы Joomla Об этом сообщил ресурс «Роскомсвобода».

Joomla — популярное ПО для управления содержимым веб-сайтов, распространяемое по принципам open source. Согласно рейтингу SEO Auditor, в январе 2016 г. Joomla была вторым по популярности веб-движком в доменной зоне .RU с проникновением 7,68% и уступала лишь платформе WordPress.

Причиной недоступности Joomla в России стала проводимая Роскомнадзором блокировка поддоменов Amazon Web Services (AWS), принадлежащей американской корпорации Amazon платформы для облачных сервисов. В пресс-службах Joomla и Роскомнадзора к моменту публикации не ответили на запросы CNews.

Как в России блокируются Amazon Web Services

Первые блокировки IP-адресов AWS начались в России летом 2016 г. Тогда они были связаны с использованием данных адресов сайтами для азартных игр, которые блокируются по решениям Федеральной налоговой службы (ФНС). Поддомен AWS, используемый Joomla, также был заблокирован по решению ФНС.

В 2017 г. частота включения поддоменов AWS в Реестр запрещенных сайтов усилилась. Весной Роскомнадзор заблокировал приложение для онлайн-раций Zello, поскольку его разработчики отказались регистрироваться в российском Реестре организаторов распространения информации.

Весной Роскомнадзор заблокировал приложение для онлайн-раций Zello, поскольку его разработчики отказались регистрироваться в российском Реестре организаторов распространения информации.

Заодно с «запрещенными сайтами» под блокировку в России попала CMS Joomla

Поскольку Zello использует сервисы AWS, сервис остается доступным для многих российских пользователей. В связи с этим Роскомнадзор стал «отлавливать» поддомены AWS, используемые Zello. На конец июля 2017 г. в Реестре запрещенных сайтов насчитывалось 77 заблокированных по данной причине домена.

Кроме того, IP-адреса AWS оказываются в Реестре запрещенных сайтов и по решениям Генпрокуратуры: данное ведомство уполномочено блокировать экстремистские сайты, часть из которых также используется Amazon Web Services.

Какие еще иностранные ИТ-сервисы страдали из-за блокировок в России

Деятельность запрещенных в России сайтов уже не в первый раз приводит в недоступности различных ИТ-сервисов, которыми данные сайты пользуются. В 2014 г. под блокировку попадал ресурс Github, на котором размещаются исходные коды ПО. Причиной блокировки стало размещение на нем текста про самоубийства.

В 2014 г. под блокировку попадал ресурс Github, на котором размещаются исходные коды ПО. Причиной блокировки стало размещение на нем текста про самоубийства.

Ключи от безопасности: Что важно учитывать, публикуя исходный код софта в национальном репозитории открытого ПО

Безопасность

В 2016 г. борьба с азартными играми в интернете, помимо блокировки IP-адресов AWS, привела и к проблемам с доступом к ряду других ИТ-платформ.

В Реестре запрещенных сайтов оказались поставщик SSL-сертификатов Comodo, сервис статистики мобильных приложений Zeonsight и CDN-сервера Amazon Content Delivery и Akamai (используются для кеширования трафика крупных серверов).

Ситуация с блокировкой Comodo выглядела анекдотически, так как выпущенными им SSL-сертификатами пользовался сам Роскомнадзор. В связи с этим сервера Comodo было оперативно разблокировканы.

- Лучший софт для обеспечения ИТ-безопасности компании ― на ИТ-маркетплейсе Market.

CNews. С ценами.

CNews. С ценами.

Игорь Королев

Три недостатка Forrester CMS Top 15 2017 — Boye & Company

Мартин Палудан

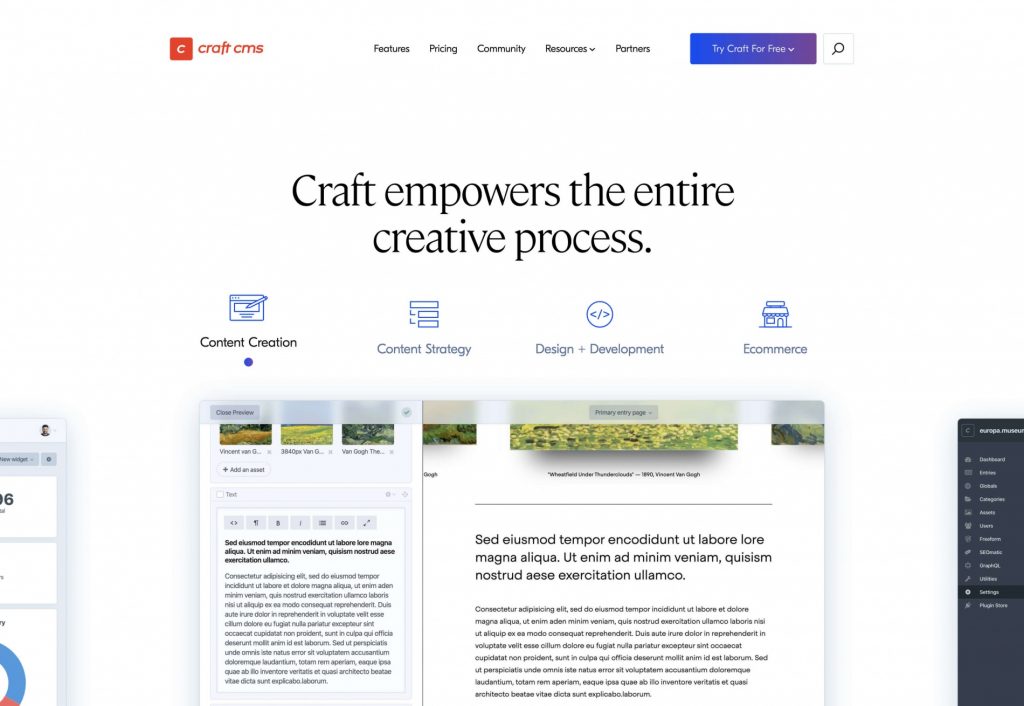

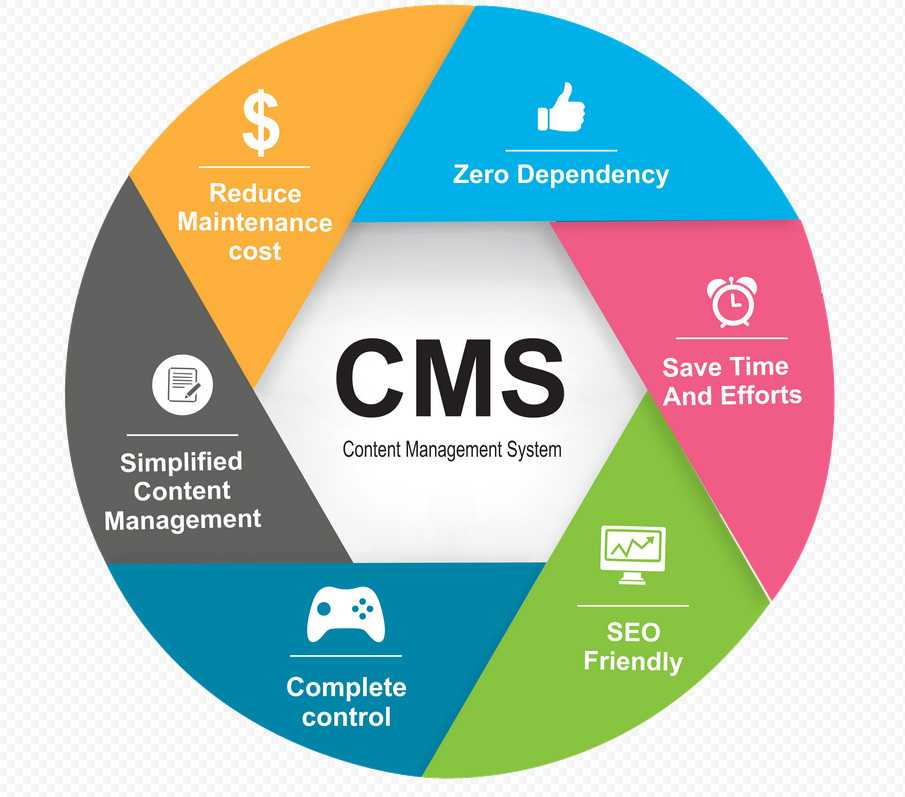

Допустим, вы находитесь на рынке, чтобы обновить свою цифровую платформу. Возможно, вы используете старую и устаревшую версию чего-то, на чем работает ваш веб-сайт, и пришло время сделать следующий шаг в 2017 году.

(WCM), который вышел на этой неделе. Как обычно, те вендоры, которые добились хороших результатов, быстро отпраздновали это, обновили свой маркетинг и выступили в качестве машины кампании, в частности, Acquia, e-Spirit и Crownpeak, которые предлагают отчет бесплатно.

Прежде чем вы увлечетесь оглушительным маркетингом поставщиков, я прочитал отчет и хотел бы высказать свое мнение о трех критических недостатках.

В отчете используются WCM, CMS и даже платформа цифрового опыта как разные термины для одного и того же. В этой публикации я остановлюсь на CMS и выделю основные недостатки в 18-страничном отчете в соответствии с тем, как я вижу рынок. Эта публикация написана для клиентов, стремящихся сделать правильный выбор.

1) Оценка вам не подходит

Прежде чем я перейду к поставщикам, я хотел бы напомнить вам, что оценки в стиле скачек, такие как развертывание Forrester, мало что делают для определения того, что лучше всего подходит для вашего проекта. Вы должны учитывать свои требования, свою организацию, свой мандат и землю обетованную, в которую вы хотите попасть.

При этом взвешивание Forrester 50% текущего предложения и 50% стратегии в корне ошибочно.

Актуальное предложение это продукт, который вы можете попробовать. Это то, что вы можете протестировать, продемонстрировать и реализовать. Вы можете спросить других клиентов, довольны ли они этим. Вы можете опираться на опыт цифровых агентств.

Вы можете опираться на опыт цифровых агентств.

Стратегия отличается и состоит из 35% видения согласно Forrester. Мне интересно читать о стратегии в Harvard Business Review, но у меня гораздо меньше энергии для стратегии поставщика. Я бы порекомендовал присвоить 0% веса в вашей оценке. Если поставщик говорит, что его видение состоит в том, чтобы также заниматься коммерцией, это увлекательно, но как это поможет вашему проекту?

Acquia потребовалось менее 24 часов, чтобы запустить маркетинговую кампанию по электронной почте, продвигающую их позицию лидера в новой волне Forrester

Наконец, Forrester присваивает 0% веса присутствию на рынке. Мой совет заключается в том, что присутствие на рынке имеет большое значение. Если вы единственный клиент Adobe в Дании, это не очень хорошо. И службы поддержки тоже относятся к этой категории, но это очень ценно для клиентов.

2) Торговая площадка CMS выглядит по-другому

Будучи настоящими лидерами рынка, Acquia, Adobe и Sitecore получили от Forrester высшую оценку, когда речь заходит о количестве клиентов продукта. Это та часть, с которой я согласен.

Это та часть, с которой я согласен.

15 продуктов, оцененных Forrester, представляют собой смешанный пакет. Отсутствуют некоторые известные из них, такие как CoreMedia, Kentico, Umbraco и WordPress, которые получили широкое распространение.

Рынок CMS остается локальным, поэтому, если вы находитесь, скажем, в Норвегии, вы также можете рассмотреть Enonic, а в Великобритании Zengenti отлично справляется со своей задачей. Список можно продолжить для каждой страны.

Компания Forrester оценила 15 продуктов от 14 поставщиков. 5 из включенных поставщиков Я не видел, чтобы клиенты входили в шорт-лист и выбирали его за последние 24 месяца:

e-Spirit добился значительного прогресса по сравнению со своими корнями в качестве немецкого бизнеса программного обеспечения с интеграцией SAP в качестве основного отличия. Это не маленькая домашняя территория, но, тем не менее, они далеки от топ-15 мировых лидеров

IBM больше не ваши родители IBM с появлением Watson, но они никогда не были серьезным игроком в пространстве CMS .

Я понимаю, почему клиенты Forrester, многие из которых исторически вложили значительные средства в IBM, будут запрашивать представление Forrester, но я не могу назвать ни одного клиента, который использует свой веб-сайт в IBM и доволен им

Я понимаю, почему клиенты Forrester, многие из которых исторически вложили значительные средства в IBM, будут запрашивать представление Forrester, но я не могу назвать ни одного клиента, который использует свой веб-сайт в IBM и доволен имJahia произвела на меня впечатление тем, что они создали, как с точки зрения программного обеспечения, инноваций для пользователей, так и с точки зрения компании, но назвать Jahia поставщиком CMS — это почти альтернативный факт. Их внимание и сильные стороны сосредоточены в другом месте, и конкурирующая аналитическая фирма Gartner называет их поставщиками горизонтальных порталов. У них есть 2 продукта в рейтинге Forrester Top 15, и они могут где-то выиграть новые сделки, но я не знаю. Как компания, они в основном живут за счет контрактов на поддержку и обслуживание в сочетании с лояльными клиентами, которые не хотят меняться 9.0005

Oracle в этом пространстве немного похож на IBM.

Я понимаю, почему клиентам Forrester интересно узнать о подходе Oracle, но я бы посоветовал проявлять осторожность при работе с поставщиком, который не считает CMS стратегическим и многие клиенты отказываются от платформы

Я понимаю, почему клиентам Forrester интересно узнать о подходе Oracle, но я бы посоветовал проявлять осторожность при работе с поставщиком, который не считает CMS стратегическим и многие клиенты отказываются от платформы

Наконец, многие клиенты рассматривают CMS только как одна часть необходимой цифровой сантехники. Такие поставщики, как Contentful, GatherContent и Siteimprove, играют важную роль в цифровой архитектуре многих ведущих организаций и поэтому являются частью почти всех проектов CMS.

Contentful как поставщик на основе API, который на самом деле является CMS, но без уровня представления фактического контента

GatherContent поможет вам не только перемещать контент из контент-стратегия

Siteimprove, чтобы помочь вам добиться успеха с качественным веб-сайтом без недостатков доступности, орфографических ошибок, неработающих ссылок и многого другого

3) Облако меняет правила игры

объяснить, почему дела Sitecore не так хороши, как в прошлом году.

Как я уже писал ранее, нет веских причин не перенести свой цифровой опыт в облако. Из 15 продуктов, изученных Forrester, только 2 сегодня предлагают настоящее облачное решение:

Acquia

Crownpeak

Хотите учиться у лучших? Подумайте о том, чтобы присоединиться к группе Boye , чтобы встретиться с коллегами и узнать их мнение о поставщиках, агентствах и обо всем, что необходимо для успешной цифровой трансформации.

Метки cms, поставщик, поставщики, выбор поставщика, wcm, enonic

OWASP Первая десятка | OWASP Foundation

OWASP Top 10 — это стандартный информационный документ для разработчиков и специалистов по безопасности веб-приложений. Он представляет собой широкий консенсус в отношении наиболее серьезных угроз безопасности для веб-приложений.

Всемирно признан разработчиками как первый шаг к более безопасному кодированию.

Компании должны принять этот документ и начать процесс обеспечения того, чтобы их веб-приложения минимизировали эти риски. Использование OWASP Top 10, возможно, является наиболее эффективным первым шагом к изменению культуры разработки программного обеспечения в вашей организации на культуру создания более безопасного кода.

Использование OWASP Top 10, возможно, является наиболее эффективным первым шагом к изменению культуры разработки программного обеспечения в вашей организации на культуру создания более безопасного кода.

10 главных угроз безопасности веб-приложений

Есть три новые категории, четыре категории с измененными именами и областью действия, а также некоторые консолидации в Топ-10 на 2021 год.

- A01:2021-Сломанный контроль доступа поднимается с пятой позиции; 94 % приложений были протестированы на предмет нарушения контроля доступа в той или иной форме. 34 Common Weakness Enumerations (CWEs), сопоставленные с Broken Access Control, чаще встречаются в приложениях, чем любая другая категория.

- A02:2021-Криптографические сбои перемещается на одну позицию вверх на #2, ранее известное как раскрытие конфиденциальных данных, что было общим симптомом, а не основной причиной. Особое внимание здесь уделяется сбоям, связанным с криптографией, которые часто приводят к раскрытию конфиденциальных данных или компрометации системы.

- A03:2021-Инъекция опускается на третью позицию. 94 % приложений были протестированы на наличие той или иной формы внедрения, и 33 CWE, отнесенных к этой категории, занимают второе место по частоте появления в приложениях. Межсайтовый скриптинг теперь является частью этой категории в этом издании.

- A04:2021-Небезопасный дизайн — это новая категория 2021 года, в которой основное внимание уделяется рискам, связанным с недостатками дизайна. Если мы действительно хотим «двигаться влево» как отрасль, это требует более широкого использования моделирования угроз, безопасных шаблонов и принципов проектирования, а также эталонных архитектур.

- A05:2021-Неверная конфигурация безопасности поднимается с #6 в предыдущей версии; 90 % приложений были протестированы на наличие неправильной конфигурации в той или иной форме. Неудивительно, что с увеличением количества переходов на программное обеспечение с широкими возможностями настройки эта категория продвигается вверх.

Прежняя категория для внешних объектов XML (XXE) теперь является частью этой категории.

Прежняя категория для внешних объектов XML (XXE) теперь является частью этой категории. - A06:2021-Уязвимые и устаревшие компоненты ранее назывался «Использование компонентов с известными уязвимостями» и занимает 2-е место в опросе сообщества Top 10, но также имеет достаточно данных для попадания в Top 10 посредством анализа данных. Эта категория поднялась с 9-го места в 2017 году и является известной проблемой, которую мы изо всех сил пытаемся проверить и оценить. Это единственная категория, в которой никакие распространенные уязвимости и воздействия (CVE) не сопоставлены с включенными CWE, поэтому в их оценках учитываются эксплойт по умолчанию и веса воздействия 5,0.

- A07:2021-Ошибки идентификации и аутентификации ранее назывался Broken Authentication и сползает со второй позиции, а теперь включает CWE, которые больше связаны с ошибками идентификации. Эта категория по-прежнему является неотъемлемой частью Топ-10, но, похоже, этому способствует повышенная доступность стандартизированных фреймворков.

- A08:2021-Отказы целостности программного обеспечения и данных — это новая категория на 2021 год, в которой основное внимание уделяется предположениям, связанным с обновлениями программного обеспечения, критическими данными и конвейерами CI/CD без проверки целостности. Одно из самых взвешенных воздействий данных Common Vulnerability and Exposures/Common Vulnerability Scoring System (CVE/CVSS), сопоставленных с 10 CWE в этой категории. Небезопасная десериализация из 2017 года теперь является частью этой более широкой категории.

- A09:2021-Ошибки регистрации и мониторинга безопасности. ранее назывался Недостаточное ведение журнала и мониторинг и добавлен из отраслевого опроса (№ 3), а не № 10 ранее. Эта категория расширена за счет включения большего количества типов сбоев, сложна для тестирования и недостаточно хорошо представлена в данных CVE/CVSS. Однако сбои в этой категории могут напрямую повлиять на видимость, оповещение об инцидентах и судебную экспертизу.

- A10:2021-Подделка запроса на стороне сервера добавлено из опроса сообщества Top 10 (#1). Данные показывают относительно низкий уровень заболеваемости при охвате тестированием выше среднего, а также выше среднего рейтинга потенциала использования и воздействия. Эта категория представляет собой сценарий, в котором члены сообщества безопасности говорят нам, что это важно, хотя в настоящее время это не проиллюстрировано в данных.

Были предприняты усилия по переводу OWASP Top 10 за 2017 год на множество языков. Если вы заинтересованы в помощи, свяжитесь с членами команды, чтобы узнать язык, в котором вы хотите внести свой вклад, или если вы не видите свой язык перечисленных (ни здесь, ни на github), пожалуйста, напишите [email protected], чтобы сообщить нам, что вы хотите помочь, и мы сформируем группу волонтеров для вашего языка.

Мы составили этот файл README.TRANSLATIONS с некоторыми советами, которые помогут вам с переводом.

2017 Выполнено переводов:

- Китайский: OWASP Top 10-2017 — 中文版(PDF)

- 项目组长:王颉([email protected])

- 翻译 : 陈亮 、 、 王颉 、 王文君 、 王晓飞 、 吴楠 、 、 夏天泽 、 杨璐 、 张剑钟 、 赵学文 (不 分 先后 按 姓 氏 拼音 排列)

- 审查人员:Rip、包悦忠、李旭勤、杨天识、张家银(排名不分先后,按姓氏拼音排列)

- 汇编人员:赵学文

- Французский: OWASP Top 10 2017 на французском языке (Git/Markdown)

- Немецкий: OWASP Top 10 2017 на немецком языке V1.

0 (Pdf) (веб-страницы)

0 (Pdf) (веб-страницы)

составлено Кристианом Дрезеном, Алексиосом Факосом, Луизой Фрик, Торстеном Гиглером, Тобиасом Глемсером, доктором Франком Гутом, доктором Инго Ханке, доктором Томасом Херцогом, доктором Маркусом Кегелем, Себастьяном Клиппером, Йенсом Либау, Ральфом Рейнхардтом, Мартином Риделем, Майкл Шефер - Иврит: OWASP Top 10-2017 — иврит (PDF) (PPTX)

переведено Эялем Эстрином (Twitter: @eyalestrin) и Омером Леви Хеврони (Twitter: @omerlh). - Японский: OWASP Top 10-2017 — 日本語版 (PDF)

переведено и проверено Акицугу ИТО, Альбертом Хси, Чие ТАЗАВА, Хидэко ИГАРАСИ, Хироши ТОКУМАРУ, Наото КАЦУМИ, Риотаро ОКАДА, Робертом ДРЕЙЦЕА, Сатору ТАКАХАСИ УЭНО, Шоичи НАКАТА, Таканори НАКАНОВАТАРИ, Таканори АНДО, Томохиро САНАЭ. - Корейский: OWASP TOP 10-2017 — 한글 (PDF) (PPTX)

번역 프로젝트 관리 및 감수: 박형근 (Hyungkeun Park) / 감수 (ㄱㄴ ㄷ순): 강용석 (yongseok kang), 박창렴 (парк), 조민재 (Джонни Чо) / 편집 및 감수: 신상원 (Shin Sangwon) / 번역 (ㄱㄴ ㄷ순): 김영하 (Юнгха Ким), 박상영 (парк Сангёнг), 이민욱 (Минкук Ли), 정초아 (Юнг Чоах), 조광렬 (Чо Кванг YULL), 최한동(Handong Choi) - Португальский: OWASP Top 10 2017 — Португальский (PDF) (ODP) , Серхио Домингес, Тьяго Рейс, Витор Магано.

- Русский: OWASP Top 10-2017 — на русском языке (PDF)

переведено и проверено JZDLin (@JZDLin), Алексеем Скачковым (@hamster4n), Иваном Кочуркиным (@KvanTTT) и Тарасом Иващенко - Испанский: OWASP Top 10-2017 — Español (PDF)

- Херардо Канедо ([email protected] — [Twitter: @GerardoMCanedo])

- Кристиан Боргелло([email protected] — [Twitter: @seguinfo])

Исторический:

2017 Release Candidate Команды перевода:

- Азербайджанский: Рашад Алиев ([email protected])

- Китайский RC2: RIP 、 、 李旭勤 、 王颉 、 王厚奎 、 吴楠 、 徐瑞祝 夏天泽 、 张家银 、 张剑钟 、 赵学文 赵学文 赵学文 赵学文 不 先后 先后 夏天泽 、 、 张剑钟 、 赵学文 赵学文 赵学文 赵学文 赵学文 不 先后 先后 按 姓 拼音 排列 排列) OWASP TOP10 2017 RC2 — Китайский PDF

- Французский: Людовик Пети: [email protected], Себастьян Джориа: [email protected]

- Другие будут перечислены.

2013 Выполненные переводы:

- Арабский: OWASP Top 10 2013 — арабский PDF

Перевод: Моханнад Шахат: [адрес защищен], Фахад: @SecurityArk, Абдулелла Алсахил: [адрес защищен], Халифа Альшамси: [адрес защищен] и Сабри (КОРОЛЬ САБРИ): [email protected], Мохаммед Альдоссари: [email protected] - Китайский 2013: 中文版2013 OWASP Top 10 2013 — Китайский (PDF).

项目组长: Rip、王颉, 参与人员: 陈亮、 顾庆林、 胡晓斌、 李建蒙、 王文君、 杨天诼2〨天诜 - Чешский 2013: OWASP Top 10 2013 — Чешский (PDF) OWASP Top 10 2013 — Чешский (PPTX)

CSIRT.CZ — CZ.NIC, z.s.p.o. (реестр доменов .cz): Петр Заводский: [email protected], Вацлав Климес, Зузана Дурачинска, Михал Прокоп, Эдвард Рейтар, Павел Баста - French 2013: OWASP Top 10 2013 — French PDF

Ludovic Petit: [email protected], Sébastien Gioria: [email protected], Erwan Abgrall: [email protected], Benjamin Avet: [email protected], Jocelyn Aubert: [email protected] ], Дэмиен Азамбур: [электронная почта защищена], Алин Бартелеми: [адрес электронной почты защищен], Мулай Абдсамад Бельгити: [адрес электронной почты защищен], Грегори Блан: [адрес электронной почты защищен], Клеман Капель: [адрес электронной почты защищен], Этьен Капгра: [адрес электронной почты защищен] , Жюльен Кайссоль: [email защищен], Антонио Фонтес: [email защищен], Эли де Травьесо: [email защищен], Николя Грегуар: [email защищен], Валери Лассер: [email защищен], Антуан Лоро: [email защищен], Гийом Лопес: [электронная почта защищена], Жиль Морен: [электронная почта защищена], Кристоф Пекар: [электронная почта защищена], Оливье Перре: [электронная почта защищена], Мишель Прюне: [электронная почта защищена], Оливье Револла: [электронная почта защищена], Эмерик Табурен : [электронная почта защищена] - German 2013: OWASP Top 10 2013 — PDF

на немецком языке [электронная почта защищена], это Франк Делицшер, Торстен Гиглер, Тобиас Глемсер, доктор Инго Ханке, Томас Херцог, Кай Джендриан, Ральф Рейнхардт, Михаэль Шефер - Иврит 2013 г.

: Топ-10 OWASP 2013 г. — PDF-файл на иврите

: Топ-10 OWASP 2013 г. — PDF-файл на иврите

Перевод: Ор Кац, Эяль Эстрин, Оран Ицхак, Дэн Пелед, Шай Сиван. - Итальянский 2013: OWASP Top 10 2013 – итальянский PDF

Перевод: Микеле Сапорито: [email protected], Паоло Перего: [email protected], Маттео Меуччи: [email protected], Сара Галло: [email protected], Алессандро Гвидо: [электронная почта защищена], Мирко Гвидо Специе: [электронная почта защищена], Джузеппе Ди Чезаре: [адрес электронной почты защищен], Пако Шиафелла: [адрес электронной почты защищен], Джанлука Грассо: [адрес электронной почты защищен], Алессио Д’Оспина: [адрес электронной почты защищен], Лоредана Манчини: [адрес электронной почты защищен], Алессио Петракка: [адрес электронной почты защищен], Джузеппе Тротта: [адрес электронной почты защищен], Симоне Онофри: [адрес электронной почты защищен], Франческо Коссу: [адрес электронной почты защищен], Марко Ланчини: [адрес электронной почты защищен], Стефано Занеро: [email protected], Джованни Шмид: [email protected], Игорь Фалькомата’: [email protected] - Японский 2013: OWASP Top 10 2013 — Японский PDF

Перевод: Chia-Lung Hsieh: ryusuke. tw(at)gmail.com, рецензирование: Hiroshi Tokumaru, Takanori Nakanowatari

tw(at)gmail.com, рецензирование: Hiroshi Tokumaru, Takanori Nakanowatari - Korean 2013: OWASP Top 10 2013 — Korean PDF (이름가나다순) ], 성윤기:[электронная почта защищена], 송보영:[электронная почта защищена], 송창기:[электронная почта защищена], 유정호:[электронная почта защищена], 장상민:[электронная почта защищена], 전영재:[электронная почта защищена], 정가람:[электронная почта защищено], 정홍순:[электронная почта защищена], 조민재:[электронная почта защищена],허성무:[электронная почта защищена]

- Бразильский португальский 2013: OWASP Top 10 2013 — бразильский португальский PDF

Перевод: Карлос Серрао, Марсио Махри, Икаро Евангелиста де Торрес, Карло Марсело Ревореду да Силва, Луис Виейра, Суэли Рамальо де Меллу, Хорхе Олимпия, Даниэль Квинтао, Мауро Рисонью де Паула Ассумпсао, Марсело Лопес, Кайо Диаш, Родриго Гуларте - Испанский 2013: OWASP Top 10 2013 — Испанский PDF

Херардо Канедо: [email защищено], Хорхе Корреа: [email защищено], Фабьен Спайчигер: [email защищено], Альберто Хилл: [email защищен], Джонатан Стэнли: [email защищено] ], Максимилиано Алонсо: [email защищен], Матео Мартинес: [email защищен], Дэвид Монтеро: [email защищен], Родриго Мартинес: [email защищен], Гильермо Скрилек: [email защищен], Фелипе Зипитрия: [email защищен], Фабьен Спайчигер: [адрес электронной почты защищен], Рафаэль Хиль: [адрес электронной почты защищен], Кристиан Лопес: [адрес электронной почты защищен], Джонатан Фернандес [адрес электронной почты защищен], Паола Родригес: [адрес электронной почты защищен], Гектор Агирре: [адрес электронной почты защищен], Роджер Каруатокто: [электронная почта защищена], Хуан Карлос Кальдерон: [адрес электронной почты защищен], Марк Риверо Лопес: [адрес электронной почты защищен], Карлос Альендес: [адрес электронной почты защищен], [адрес электронной почты защищен]: [адрес электронной почты защищен], Мануэль Рамирес: [адрес электронной почты защищен], Марко Миранда: [email protected], Маурисио Д. Папалео Маяда: [email protected], Фелипе Санчес: [email prote cted], Хуан Мануэль Бахамонде: [электронная почта защищена], Адриа Массанет: [электронная почта защищена], Хорхе Корреа: [электронная почта защищена], Рамиро Пулгар: [электронная почта защищена], немец Алонсо Суарес Герреро: [электронная почта защищена], Хосе А. Гуаш : [email protected], Эдгар Салазар: [email protected]

Папалео Маяда: [email protected], Фелипе Санчес: [email prote cted], Хуан Мануэль Бахамонде: [электронная почта защищена], Адриа Массанет: [электронная почта защищена], Хорхе Корреа: [электронная почта защищена], Рамиро Пулгар: [электронная почта защищена], немец Алонсо Суарес Герреро: [электронная почта защищена], Хосе А. Гуаш : [email protected], Эдгар Салазар: [email protected] - Украинский 2013: OWASP Top 10 2013 — Украинский PDF

Катерина Овеченко, Юрий Федько, Глеб Пахаренко, Евгения Маскаева, Сергей Шабашкевич, Богдан Середницкий

2010 Выполненные переводы:

- Korean 2010: OWASP Top 10 2010 — Korean PDF

Hyungkeun Park, ([email protected]) - Испанский 2010: OWASP Top 10 2010 — Испанский PDF

Даниэль Кабесас Молина, Эдгар Санчес, Хуан Карлос Кальдерон, Хосе Антонио Гуаш, Пауло Коронадо, Родриго Маркос, Висенте Агилера - Французский 2010: OWASP Top 10 2010 — французский PDF

[email protected], [email protected], [email protected], [email protected], [email protected], [email protected], [email protected] - Немецкий 2010: OWASP Top 10 2010 — Немецкий PDF

[email защищен] Франк Дёлитцшер, Тобиас Глемсер, доктор Инго Ханке, Кай Джендриан, Ральф Рейнхардт, Михаэль Шефер - Индонезийский 2010: OWASP Top 10 2010 — Индонезийский PDF

Теди Хериянто (координатор), Латифа Ариф, Три А Сундара, Заки Ахмад - Итальянский 2010: OWASP Top 10 2010 — итальянский PDF

Симоне Онофри, Паоло Перего, Массимо Бьяджотти, Эдоардо Вискози, Сальваторе Фиорилло, Роберто Баттистони, Лоредана Манчини, Микеле Неста, Пако Скьяффелла, Лусилла Манчини, Херардо Ди Джакомо, Валентино Сквиллони - Японский 2010: OWASP Top 10 2010 — японский PDF

[email protected], Dr. Masayuki Hisada, Yoshimasa Kawamoto, Ryusuke Sakamoto, Keisuke Seki, Shin Umemoto, Takashi Arima

Masayuki Hisada, Yoshimasa Kawamoto, Ryusuke Sakamoto, Keisuke Seki, Shin Umemoto, Takashi Arima - Китайский язык 2010: OWASP Top 10 2010 — Китайский PDF

感谢以下为中文版本做出贡献的翻译人员和审核人员: Rip Torn, 钟卫林, 高雯, 王颉, 于振东 - Вьетнамский 2010: OWASP Top 10 2010 — вьетнамский PDF

Перевод под руководством Сесила Су — группа переводчиков: Данг Хоанг Ву, Нгуен Ба Тьен, Нгуен Тан Хунг, Луонг Диеу Фуонг, Хюинь Тиен Там - Иврит 2010: Топ-10 проектов OWASP на иврите – Топ-10 OWASP 2010 – PDF на иврите.

Ведущий: Ор Кац, список участников см. на странице перевода.

Рейтинг OWASP Top 10:2021 спонсируется Secure Code Warrior.

Проект OWASP Top 10 — 2017 спонсировался Autodesk и поддерживался главой OWASP NoVA.

Спасибо Aspect Security за поддержку более ранних версий.

голов

Собрать наиболее полный набор данных, связанный с выявленными на сегодняшний день уязвимостями приложений, чтобы обеспечить анализ для Top 10 и другие будущие исследования. Эти данные должны поступать из различных источников; поставщики и консультанты по безопасности, вознаграждения за ошибки, а также вклад компании / организации. Данные будут нормализованы, чтобы можно было сравнить уровни между инструментами с помощью человека и людьми с инструментами.

Эти данные должны поступать из различных источников; поставщики и консультанты по безопасности, вознаграждения за ошибки, а также вклад компании / организации. Данные будут нормализованы, чтобы можно было сравнить уровни между инструментами с помощью человека и людьми с инструментами.

Инфраструктура анализа

Планируйте использовать облачную инфраструктуру OWASP Azure для сбора, анализа и хранения предоставленных данных.

Взносы

Мы планируем поддерживать как известные, так и псевдоанонимные сообщения. Предпочтительно, чтобы вклады были известны; это очень помогает с проверкой/качеством/достоверностью представленных данных. Если отправитель предпочитает, чтобы его данные хранились анонимно, и даже доходит до анонимной отправки данных, тогда его нужно будет классифицировать как «непроверенный» по сравнению с «подтвержденным».

Ввод проверенных данных

Сценарий 1: отправитель известен и согласился быть идентифицированным как содействующая сторона.

Сценарий 2: отправитель известен, но не хочет быть публично идентифицированным.

Сценарий 3: отправитель известен, но не хочет, чтобы он был записан в наборе данных.

Ввод непроверенных данных

Сценарий 4: Отправитель является анонимным. (Должны ли мы поддерживать?)

Анализ данных будет проводиться с особым вниманием, если непроверенные данные являются частью проанализированного набора данных.

Процесс внесения вклада

Существует несколько способов передачи данных:

- Отправьте файл CSV/Excel с наборами данных по адресу [email protected]

- Загрузить файл CSV/Excel в «папку вклада» (скоро)

Примеры шаблонов можно найти на GitHub: https://github.com/OWASP/Top10/tree/master/2021/Data

Период взноса

Мы планируем принимать вклады в новую десятку лучших с мая по 30 ноября 2020 года для данных, датируемых с 2017 года по настоящее время.

Структура данных

Следующие элементы данных обязательны или необязательны.

Чем больше информации будет предоставлено, тем точнее будет наш анализ.

Как минимум нам нужен период времени, общее количество приложений, протестированных в наборе данных, а также список CWE и количество приложений, содержащих это CWE.

Если возможно, предоставьте дополнительные метаданные, потому что это очень поможет нам получить больше информации о текущем состоянии тестирования и уязвимостях.

Метаданные

- Имя участника (организация или анон)

- Контактный адрес электронной почты участника

- Период времени (2019, 2018, 2017)

- Количество протестированных приложений

- Тип испытаний (TaH, HaT, Инструменты)

- Основной язык (код)

- Географический регион (весь мир, Северная Америка, ЕС, Азия, другие)

- Основная отрасль (множественная, финансовая, промышленная, программное обеспечение, ??)

- Содержат ли данные повторные тесты или одни и те же приложения несколько раз (T/F)

Данные CWE

- Список CWE с количеством приложений, которые содержат этот CWE

Если возможно, укажите в данных основные CWE, а не категории CWE.

Это поможет в анализе, любая нормализация/агрегация, выполненная как часть этого анализа, будет хорошо задокументирована.

Примечание:

Если у участника есть два типа наборов данных, один из источников HaT и один из источников TaH, то рекомендуется представить их как два отдельных набора данных.

HaT = Инструменты с участием человека (больший объем/частота, в основном за счет инструментов)

TaH = Человек с помощью инструментов (меньший объем/частота, в основном за счет испытаний на людях)

Обследование

Как и в случае с первой десяткой 2017 года, мы планируем провести опрос, чтобы определить до двух категорий первой десятки, которые, по мнению сообщества, важны, но могут еще не быть отражены в данных. Мы планируем провести опрос в мае или июне 2020 года и будем использовать формы Google так же, как и в прошлый раз. CWE в опросе будут получены из текущих тенденций, CWE, которые не входят в десятку лучших по данным, и из других потенциальных источников.

Процесс

На высоком уровне мы планируем выполнить уровень нормализации данных; однако мы сохраним версию необработанных данных для будущего анализа. Мы проанализируем распределение наборов данных CWE и, возможно, переклассифицируем некоторые CWE, чтобы объединить их в более крупные сегменты. Мы тщательно документируем все предпринятые действия по нормализации, чтобы было ясно, что было сделано.

Мы планируем рассчитать вероятность, следуя модели, которую мы разработали в 2017 году, чтобы определить уровень заболеваемости, а не частоту, чтобы оценить вероятность того, что данное приложение может содержать хотя бы один экземпляр CWE. Это означает, что мы не ищем частотность (количество результатов) в приложении, а скорее ищем количество приложений, в которых был один или несколько экземпляров CWE. Мы можем рассчитать уровень заболеваемости на основе общего количества приложений, протестированных в наборе данных, по сравнению со сколькими приложениями, в которых был обнаружен каждый CWE.

CNews. С ценами.

CNews. С ценами. Я понимаю, почему клиенты Forrester, многие из которых исторически вложили значительные средства в IBM, будут запрашивать представление Forrester, но я не могу назвать ни одного клиента, который использует свой веб-сайт в IBM и доволен им

Я понимаю, почему клиенты Forrester, многие из которых исторически вложили значительные средства в IBM, будут запрашивать представление Forrester, но я не могу назвать ни одного клиента, который использует свой веб-сайт в IBM и доволен им Я понимаю, почему клиентам Forrester интересно узнать о подходе Oracle, но я бы посоветовал проявлять осторожность при работе с поставщиком, который не считает CMS стратегическим и многие клиенты отказываются от платформы

Я понимаю, почему клиентам Forrester интересно узнать о подходе Oracle, но я бы посоветовал проявлять осторожность при работе с поставщиком, который не считает CMS стратегическим и многие клиенты отказываются от платформы