Содержание

IP 103.6.196.90 спам отчет. Черные списки & abuse DB

- Главная

- Спам отчет

- AS46015

- 103.6.196.90

- Информация о моем IP 38.242.236.216

Мы публикуем email адреса на нашем сайте с целью проинформировать Вас, что ваши данные используются киберпреступниками для незаконных действий. Владельцы email адреса могут не знать, что их электронный адрес используется спамерами.

Будьте осторожны, публикуя свой электронный адрес. Спамеры могут узнать Ваш email из открытых источников или взломанных баз данных. Мы можем только информировать Вас о том, что Ваш электронный адрес используется для рассылки спама. Используйте эту ссылку, чтобы удалить свою электронную почту из нашего черного списка.

Удалить из черных списков

WHOIS 103. 6.196.90

6.196.90

Сообщить об IP

Пример API

Ответ от CleanTalk API Узнать подробности про API.

Защитите свой сайт от спама

Рост регистраций/посетителей

Удобные формы регистрации/комментирования повышают количество регистраций.

Экономия времени и ресурсов

Наш сервис позволяет вам сосредоточить свое время на развитии и совершенствовании вебсайта и бизнеса, не отвлекаясь на посторонние задачи.

Лояльность посетителей

Ваши посетители более лояльны и не раздражены угадыванием символов или головоломок. Они станут вашими постоянными посетителями.

Вы задумывались как остановить спам?

Позвольте показать

Это проще чем Вы думаете

| Сеть | 103.6.196.0/24parent network: 103. 6.196.0/23 6.196.0/23 |

|---|---|

| DNS имя | dryosaurus.mschosting.com |

| Номер AS | 46015 |

| Организация | Exa Bytes Network Sdn.Bhd. |

| Country | Малайзия |

| Город | — |

| Координаты | lat: 2.5; lon: 112.5 |

| Адрес | — |

| Телефон | — |

| Вебсайт | www.exabytes.com |

| Спам активность | 7.53% |

| Цель использования | Хостинг |

| Сайты размещенные на 103.6.196.90 | Show hosted sites |

77.34.211.151

187.208.157.184

93.107.17.163

86.102.209.104

77.34.188.174

14.165.152.38

77.35.145.236

23.94.138.115

104.239.105.82

104.238.14.73

152.58.119.170

5.143.18.7

157.52.187.94

168.91.117.1

42.118.183.150

154.95.34.73

104.239.78.157

159.223. 93.124

93.124

157.52.187.241

77.35.253.242

| Время (GMT) | IP адрес | Email отправителя | Никнейм | Антиспам плагин |

|---|

| Date/time (GMT) | IP | Nickname | Event |

|---|

| # | Адрес (DNS имя) | Обнаружен | Last seen | Атакованные сайты |

|---|---|---|---|---|

| 1 | 103.6.196.92(malawisaurus.mschosting.com) | Oct 05, 2014 04:37:07 | Apr 26, 2021 06:13:29 | 119 |

| 2 | 103.6.196.95(nanosaurus.mschosting.com) | Aug 27, 2015 12:42:13 | Aug 08, 2021 22:20:55 | 3 |

| 3 | 103.6.196.109(xl-groot.mschosting.com) | Sep 27, 2019 16:10:27 | Feb 08, 2020 10:23:15 | 129 |

| 4 | 103.6.196.110(fesarius.mschosting.com) | Apr 28, 2016 04:55:41 | Dec 25, 2019 00:29:36 | 3 |

| 5 | 103. 6.196.116(mschosting.com) 6.196.116(mschosting.com) | Feb 27, 2016 22:26:43 | Oct 10, 2020 17:32:08 | 21 |

| 6 | 103.6.196.120(xl-maximus.mschosting.com) | May 29, 2017 12:35:36 | Jun 26, 2021 14:55:33 | 30 |

| 7 | 103.6.196.121(rokhan2.mschosting.com) | Oct 31, 2017 22:29:06 | Mar 22, 2020 07:41:04 | 64 |

| 8 | 103.6.196.122(xl-juggernaut.mschosting.com) | Jul 03, 2018 14:04:19 | Jan 16, 2019 19:03:11 | 15 |

| 9 | 103.6.196.125(valdosaurus.mschosting.com) | Apr 02, 2016 20:35:28 | Sep 12, 2022 18:31:07 | 18 |

| 10 | 103.6.196.145(leyland2.mschosting.com) | Sep 27, 2019 08:20:50 | Oct 17, 2021 14:02:46 | 5 |

Установить антиспам

Добавлено сегодня | Обновлено сегодня | TOP20 за неделю | Автономные системы (AS) | Архив записей | Security service FAQ

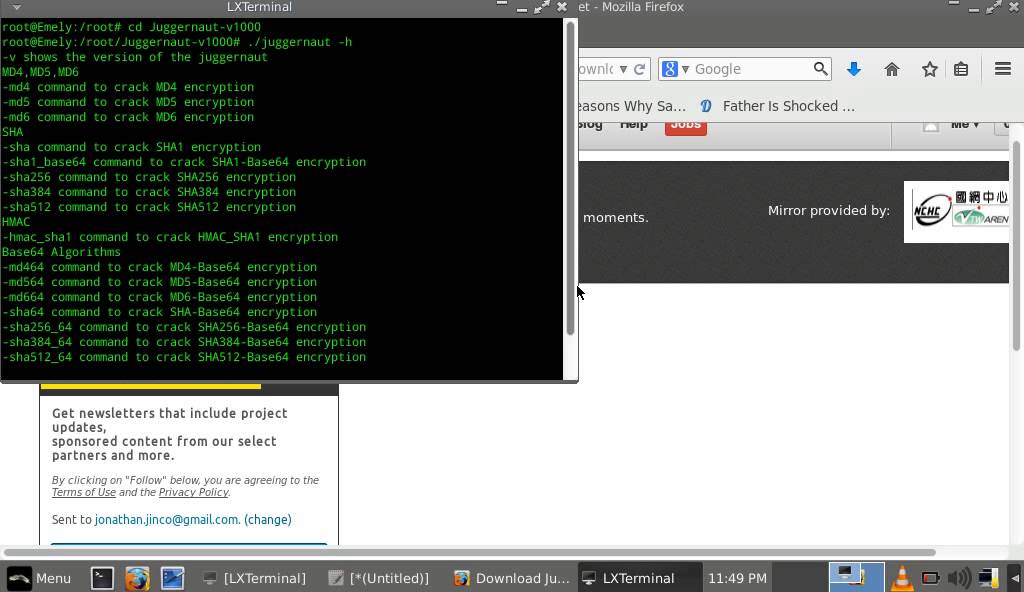

Решено — Juggernaut Security и брандмауэр Plesk Addon | Страница 2

данами

Обычный Плескиан

# 21

Пол Мулоин сказал:

Не уверен, что это было связано с обновлением, но в какой-то момент в последнее время наш список запретов постоянно отображается как пустой. Я вижу много постоянных блокировок в области «расширенных фильтров запрета».

Я предполагаю, что страница просто неправильно читает файл. Я вижу временные блоки в порядке. какие-либо предложения?Нажмите, чтобы развернуть…

Сетка просто читает файл /etc/csf/csf.deny. Обычные строки должны выглядеть так:

59.88.86.253 # lfd: (smtpauth) Ошибка входа в систему SMTP AUTH с 59.88.86.253 (IN/India/-): 1 за последние 3600 секунд — пятница, 12 июня 08:55:48 2015

Вы хотите опубликовать несколько примеров строк из вашего файла?

Если у вас все еще есть какие-либо проблемы, откройте тикет в нашем личном кабинете, и мы сможем его рассмотреть.

Поль Мулоин

Новый Плескиан

# 22

Да, я вижу записи в файле /etc/csf/csf.deny, ничего в графическом интерфейсе juggernaught. открыли тикет в службу поддержки. Благодарю.

tcp|in|d=587|s=162.219.29.134 # lfd: (smtpauth) Ошибка входа в систему SMTP AUTH с адреса 162.219.29.134 (США/США/162-219-29-134.alnitech.com): 5 дюймов последние 3600 секунд — Пт 24 июля 15:40:05 2015

tcp|in|d=25|s=70.39.65.45 # lfd: (smtpauth) Ошибка входа в систему SMTP AUTH с 70.39.65.45 (США/США/-): 5 за последние 3600 секунд — пятница, 24 июля, 15:47:26 2015

tcp|in|d=465| s=70. 39.65.45 # lfd: (smtpauth) Ошибка входа в систему SMTP AUTH с 70.39.65.45 (США/США/-): 5 за последние 3600 секунд — пятница, 24 июля, 15:47:26 2015

39.65.45 # lfd: (smtpauth) Ошибка входа в систему SMTP AUTH с 70.39.65.45 (США/США/-): 5 за последние 3600 секунд — пятница, 24 июля, 15:47:26 2015

tcp|in|d =587|s=70.39.65.45 # lfd: (smtpauth) Ошибка входа в систему SMTP AUTH с 70.39.65.45 (США/США/-): 5 за последние 3600 секунд — пятница, 24 июля, 15:47:27 2015

Поль Мулоин

Новый Плескиан

# 23

парень службы поддержки помог нам разобраться. кто-то изменил его, чтобы заблокировать только сервис, который не работал. список запретов не отображается должным образом в текущей версии, если он отмечен.

данами

Обычный Плескиан

# 24

Juggernaut Firewall 1.24 теперь обеспечивает отслеживание пропускной способности и дискового ввода-вывода в реальном времени! Смотрите объявление: https://www.danami.com/clients/announcements/27/Juggernaut-Security-and-Firewall-124-Released.html

Последнее редактирование:

Дотан

Новый Плескиан

# 25

Я только что купил лицензию

И должен сказать, что это один из лучших плагинов, которые я видел для Plesk

Я думаю, что команда Plesk должна взять пример того, как обеспечить брандмауэр!

Однако любой, кто считает, что Plesk Firewall не обеспечивает достаточного контроля, найдет здесь решение!

Это другой мир, просто потрясающая и впечатляющая работа.

Команда Plesk, проснитесь! Нам нужно больше таких расширений!

Последнее редактирование:

Дэн Миккельсен

Базовый Плескиан

# 26

Было бы неплохо, если бы вы добавили некоторую антивирусную поддержку, например, бесплатный ClamAV. Также хорошее будущее, например, сканирование всех загружаемых файлов на наличие вирусов или вредоносных программ (загрузки по ftp и http).

Также было бы неплохо, если бы вы могли упростить блокировку грубой силы и других хакерских атак против WordPress, joomla и т. д., включив некоторые шаблоны регулярных выражений, пример которых вы приводите в FAQ.

Но я, вероятно, очень скоро сам получу лицензию, так как это уже выглядит как некоторые интересные функции. Я хотел бы свести к минимуму клиентов, которые не обновляют свои системы cms, а затем кто-то загружает скрипт для рассылки спама, поэтому весь сервер оказывается заблокированным :/

данами

Обычный Плескиан

# 27

Выпущены Juggernaut Security и Firewall 1.25. Это наш самый большой релиз на сегодняшний день! Смотрите объявление: https://www. danami.com/clients/announcements/30/Juggernaut-Security-and-Firewall-125-Released.html

danami.com/clients/announcements/30/Juggernaut-Security-and-Firewall-125-Released.html

данами

Обычный Плескиан

# 28

Дэн Миккельсен сказал:

Также было бы неплохо, если бы вы могли упростить блокировку грубой силы и других хакерских атак против WordPress, joomla и т. д., включив некоторые шаблоны регулярных выражений, пример которых вы приводите в FAQ.

Нажмите, чтобы развернуть…

Мы добавили это в последнем релизе. Теперь мы поставляем с набором настраиваемых триггеров сбоя входа в систему для ботов, сканеров уязвимостей и атак WordPress, которые вы можете включить одним щелчком мыши. См.: https://docs.danami.com/juggernaut/how-tos/enable-login-failure-triggers

См.: https://docs.danami.com/juggernaut/how-tos/enable-login-failure-triggers

.

Джин Стейнберг

Обычный Плескиан

# 29

Как насчет запроса на антивирус?

Мир,

Джин

Джин Стейнберг

Обычный Плескиан

#30

А есть коды купонов для новых клиентов?

Мир,

Джин

данами

Обычный Плескиан

#31

Джин Стейнберг сказал:

А есть коды купонов для новых клиентов?

Нажмите, чтобы развернуть…

Конечно! В честь празднования WorldHostingDays мы подготовили код на скидку 20 % на наши продукты (только для новых клиентов). Арендованные лицензии получат скидку в течение первых 3 месяцев, а собственные лицензии получат скидку сразу от покупной цены! Код купона: WHDglobal2016

Брандмауэр Juggernaut

https://www.danami.com/products/plesk-extensions/juggernaut-security-and-firewall

данами

Обычный Плескиан

#32

Juggernaut Security и Firewall 1.30 выпущены. Анонс: https://www.danami.com/clients/announcements/34/Juggernaut-Security-and-Firewall-130-Released.html

Дэн Миккельсен

Базовый Плескиан

#33

Просматривая все возможности этого расширения, я должен сказать, что вы молодцы!

Заблаговременная блокировка плохих IP-адресов — действительно замечательная функция, и IP-адреса TOR и определенные страны также могут действительно помочь остановить эти нежелательные попытки грубой силы.

Но повлияет ли это на производительность подключения при наличии большого списка IP-адресов для проверки перед предоставлением доступа?

Кстати, просто из любопытства, код купона все еще работает?

И не могли бы вы рассказать мне немного об установке, прежде чем я куплю; У меня есть plesk 12.5 на Debian 7.5, и чтобы установить его, мне нужно удалить все существующие брандмауэры и fail2ban, верно?

Я хотел бы сделать это наиболее «правильным способом», удалив его в plesk (по крайней мере, я думаю, что это лучший способ ничего не испортить в настройке plesk. Раньше я испортил PLESK с помощью простого обходного пути, и действительно не хочу пробовать это снова.). Я могу легко найти компонент fail2ban и просто удалить его как компонент PLESK, но что мне нужно удалить из списка компонентов, чтобы удалить все работающие брандмауэры (есть компонент в расширениях plesk -> брандмауэр plesk, этого достаточно? Или есть и другие, которые нужно удалить?).

Кроме того, каковы возможности обновления лицензии, если я начну с 30 доменов, а затем мне понадобится неограниченное количество, и через несколько месяцев мне надоест постоянно продлевать домен, а затем я захочу приобрести корпоративную версию?

И на предприятии сказано, что я могу получать обновления за 49 долларов в год, требуется ли для этого 49 долларов каждый год, или я могу просто выбрать через 2 года, что теперь есть обновление, которое я действительно мог бы использовать, а затем купить год обновлений, а затем ?

данами

Обычный Плескиан

#34

Но повлияет ли это на производительность подключения при наличии большого списка IP-адресов для проверки перед тем, как разрешить доступ?

Нажмите, чтобы развернуть…

Мы поддерживаем ipset, поэтому включение больших черных списков или блокировка целых стран оказывает минимальное влияние на производительность. (Debian 7.5 поддерживает ipset, так что вам будет лучше).

Кстати, просто из любопытства, код купона все еще работает?

Нажмите, чтобы развернуть…

Нет Срок действия текущего купона истек.

И не могли бы вы рассказать мне немного об установке, прежде чем я куплю; У меня есть plesk 12.

5 на Debian 7.5, и чтобы установить его, мне нужно удалить все существующие брандмауэры и fail2ban, верно?

Нажмите, чтобы развернуть…

Удаление брандмауэра Plesk и fail2ban так же просто, как запуск: apt-get remove psa-firewall fail2ban. Мы предоставляем бесплатную установку и настройку для новых установок. Вы можете просмотреть полные инструкции по установке здесь: https://docs.danami.com/juggernaut/basics/install-debian-ubuntu

Кроме того, каковы возможности обновления лицензии, если я начну с 30 доменов, а затем мне понадобится неограниченное количество, и через несколько месяцев мне надоест постоянно продлевать, а затем я захочу приобрести корпоративную версию?

Нажмите, чтобы развернуть…

Вы можете отменить свою ежемесячную лицензию в любое время непосредственно через нашу клиентскую зону.

И на предприятии сказано, что я могу получать обновления за 49 долларов в год, требуется ли для этого 49 долларов каждый год, или я могу просто выбрать через 2 года, что теперь есть обновление, которое я действительно мог бы использовать, а затем купить год обновлений, а затем ?

Нажмите, чтобы развернуть…

Если вы хотите получать обновления программного обеспечения, вам придется заплатить 49 долларов США в год. Вы можете прочитать наши условия лицензии здесь: https://www.danami.com/legal/licensing-terms

Дэн Миккельсен

Базовый Плескиан

#35

Хорошо, спасибо большое за ответы!

данами сказал:

Удаление брандмауэра Plesk и fail2ban так же просто, как запуск: apt-get remove psa-firewall fail2ban.

Нажмите, чтобы развернуть…

Будет ли это тем же, что и удаление fail2ban и брандмауэра plesk через страницу собственных компонентов plesk? Причина, по которой я так много спрашиваю об этом, заключается в том, что я почти испортил свою живую установку plesk, выполнив некоторые установки и удаления из командной строки, и просто не хочу снова подвергаться такому большому стрессу из-за простоя и невозможности загрузки клиентов. их сайты..

В остальном ваше руководство по установке выглядит очень простым, так что не должно возникнуть проблем с его установкой самостоятельно.

Но еще одна вещь, однако, у меня установлены «Сканер загрузки файлов в реальном времени Admin-Ahead» и «Расширение Admin-Ahead ServerWatch». У вас есть идеи, не конфликтуют ли они с вашими «Безопасностью и брандмауэром Джаггернаута»?

Сканер загрузки файлов имеет описание: «Автоматическая блокировка IP с помощью csf / apf / IPTABLES (в зависимости от того, что установлено), когда файл блокируется при загрузке через FTP и HTTP». и Serverwatch: «Просмотр истории входа в систему SSH для root, а также обычных пользователей. Просмотр истории входа администратора Plesk. Просмотр истории входа POP/IMAP. Просмотр истории подключения IP-адреса для доступа SSH, POP/IMAP и администратора Plesk».

и Serverwatch: «Просмотр истории входа в систему SSH для root, а также обычных пользователей. Просмотр истории входа администратора Plesk. Просмотр истории входа POP/IMAP. Просмотр истории подключения IP-адреса для доступа SSH, POP/IMAP и администратора Plesk».

Я не знаю, попытаются ли они использовать те же ресурсы или вызовут другие проблемы. Но в основном я все равно не очень хорошо их использовал, за исключением того, что чувствовал себя немного в безопасности из-за проверки на вирусы при всех загрузках, хотя ни один файл еще не был пойман. Так что это не было бы большой проблемой, если бы это было лучше всего их просто удалить.

данами

Обычный Плескиан

#36

Будет ли это похоже на удаление fail2ban и брандмауэра plesk через страницу собственных компонентов plesk? Причина, по которой я так много спрашиваю об этом, заключается в том, что я почти испортил свою живую установку plesk, выполнив некоторые установки и удаления из командной строки, и просто не хочу снова подвергаться такому большому стрессу из-за простоя и невозможности загрузки клиентов.

свои сайты..

Нажмите, чтобы развернуть…

Да, я считаю, что страница компонентов делает то же самое, что и те же команды yum.

Но еще одна вещь, однако, у меня установлены «Сканер загрузки файлов в реальном времени Admin-Ahead» и «Расширение Admin-Ahead ServerWatch». У вас есть идеи, не конфликтуют ли они с вашими «Безопасностью и брандмауэром Джаггернаута»?

Нажмите, чтобы развернуть…

Это не должно вызывать никаких проблем, поскольку Juggernaut использует CSF в своей основе, поэтому он полностью поддерживается.

данами

Обычный Плескиан

#37

Juggernaut Security and Firewall 1.31 выпущен с полной поддержкой Plesk 17 (Onyx). Анонс: https://www.danami.com/clients/announcements/36/Juggernaut-Security-and-Firewall-131-Released.html

данами

Обычный Плескиан

#38

Juggernaut Security and Firewall 1.33 выпущен с отслеживанием процессов, мониторингом успешных входов в систему, мониторингом действий Plesk и многим другим! Анонс: https://www.danami.com/clients/announcements/37/Juggernaut-Security-and-Firewall-133-Released.html

Азсак

Новый Плескиан

#39

Хай, извините за мой плохой английский. У меня есть вопрос. непонятно, почему брандмауэр CloudFlare блокирует CDN и лечение ДНК?

данами

Обычный Плескиан

#40

Азсак сказал:

Хай, извините за мой плохой английский. У меня есть вопрос. непонятно, почему брандмауэр CloudFlare блокирует CDN и лечение ДНК?

Нажмите, чтобы развернуть…

В Juggeranut нет ничего, что специально блокировало бы Cloudflare. Если вы хотите добавить Cloudflare в белый список, вы можете легко добавить их диапазоны IP-адресов здесь: https://www.cloudflare.com/ips/

Если вы хотите добавить Cloudflare в белый список, вы можете легко добавить их диапазоны IP-адресов здесь: https://www.cloudflare.com/ips/

Атаки методом перебора CMS по-прежнему представляют угрозу

30 ноября 2017 г.

Безопасность

Анна Широкова

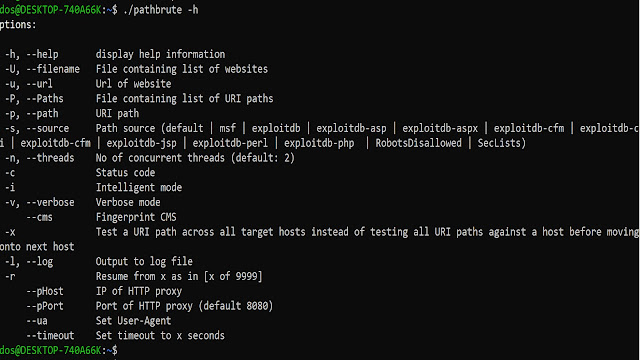

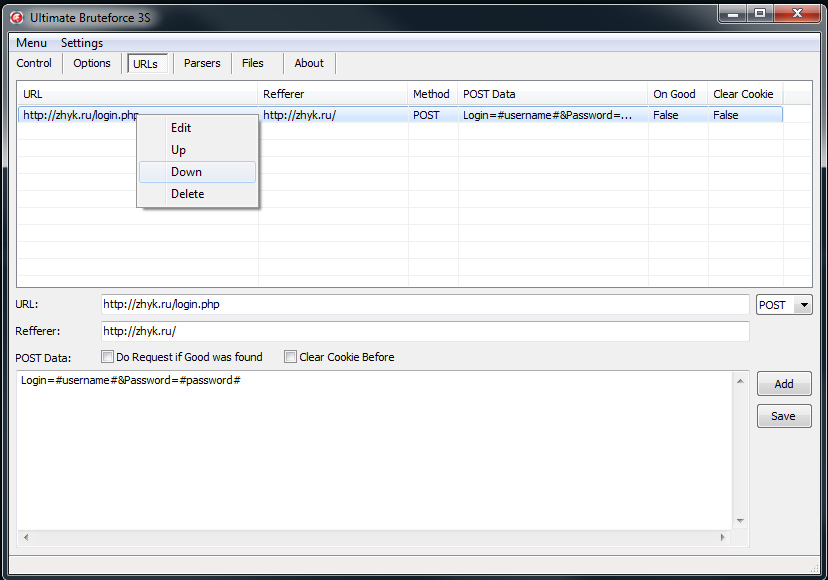

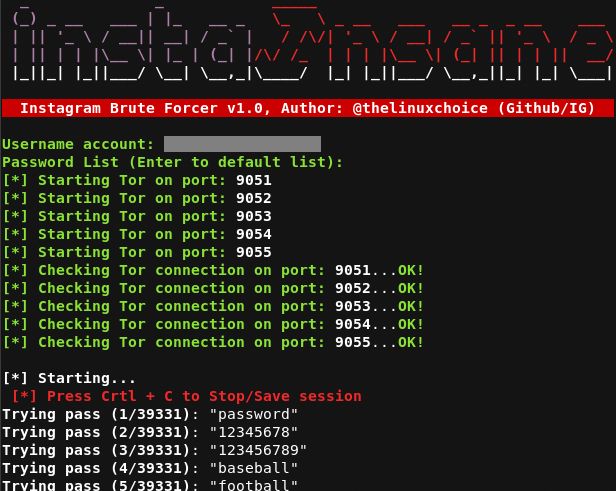

Атаки полным перебором существовали задолго до Интернета. Как криптоаналитическая атака, она стала использоваться как попытка доступа к зашифрованным данным, когда не было других доступных вариантов. С появлением Интернета этот тип атаки был быстро принят. В двух словах, атака грубой силы состоит из систематического перебора разных учетных данных до тех пор, пока не будет найдена правильная комбинация. Это как пытаться открыть кодовый замок, перебирая все возможные комбинации: в конце концов, он откроется.

Основным недостатком атак грубой силы является то, что они обычно занимают много времени. Кроме того, теперь легко обнаружить попытку каждой комбинации имени пользователя и пароля для определенной системы. Вариант этого метода, известный как атака по словарю, способен значительно увеличить скорость. Вместо того, чтобы систематически перебирать все возможные комбинации имени пользователя и пароля, атаки по словарю пробуют только те комбинации, которые с большей вероятностью будут успешными. Этот тип атаки обычно основан на известных списках часто используемых имен пользователей и паролей.

Вариант этого метода, известный как атака по словарю, способен значительно увеличить скорость. Вместо того, чтобы систематически перебирать все возможные комбинации имени пользователя и пароля, атаки по словарю пробуют только те комбинации, которые с большей вероятностью будут успешными. Этот тип атаки обычно основан на известных списках часто используемых имен пользователей и паролей.

Киберпреступники постоянно ищут дешевую одноразовую инфраструктуру для размещения вредоносного ПО, временные серверы управления и контроля или временные ресурсы для своей деятельности. Распределенные атаки методом грубой силы — один из самых дешевых вариантов: атака проста и все еще работает. В этом сообщении блога мы объясняем, как широко используются системы управления контентом (CMS), как вредоносное ПО использует против них атаки грубой силы и как их можно обнаружить с помощью поведенческой аналитики.

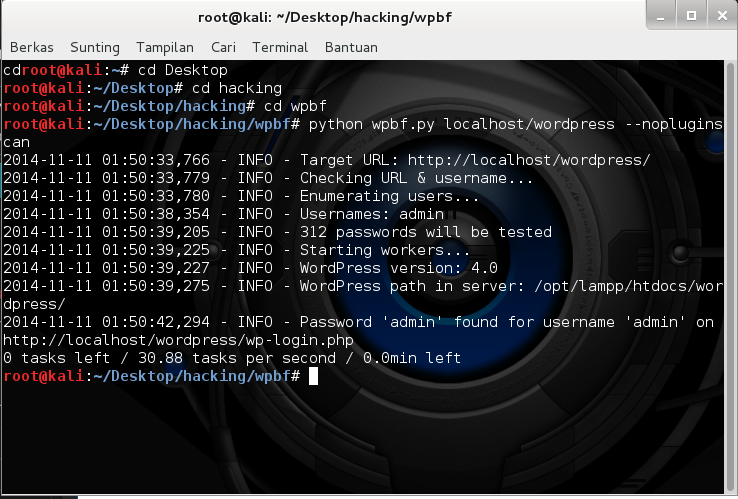

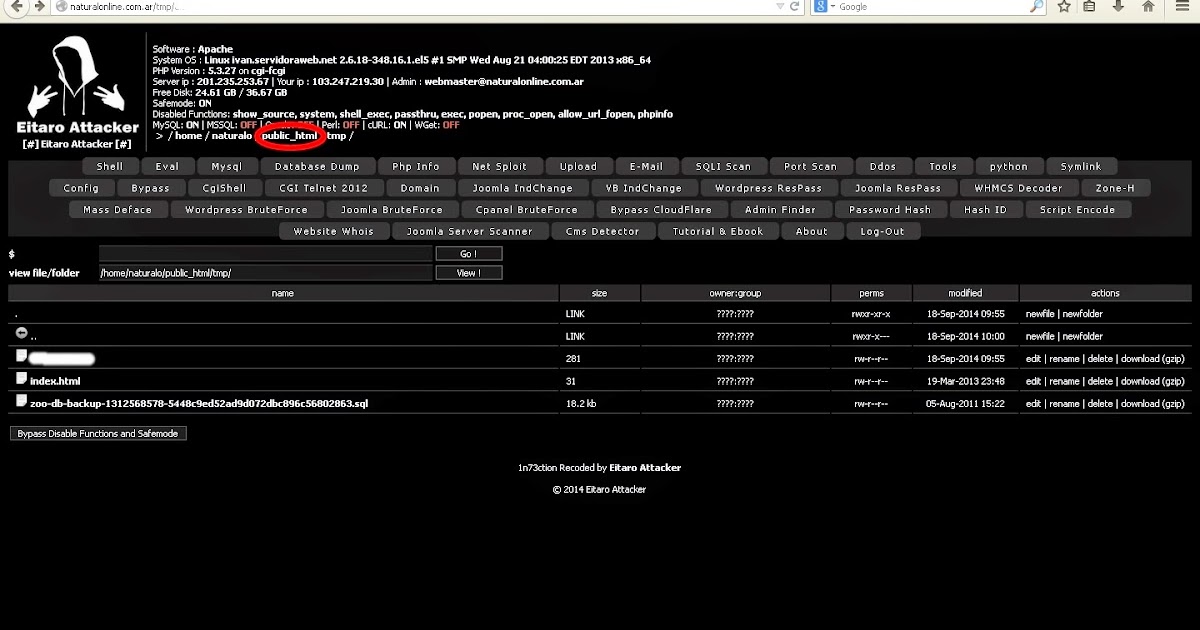

WordPress – самая популярная цель. Любой веб-сайт является потенциальной целью. Однако преступники обычно выбирают самые популярные, чтобы увеличить свои шансы на успех. WordPress — одна из их любимых целей. WordPress – это CMS, используемая для создания веб-сайтов. Его легко настроить, он основан на открытом исходном коде и обеспечивает простой способ управления контентом и внешним видом веб-сайта. Эта платформа настолько популярна, что из миллиона популярных веб-сайтов в Интернете более 75% создаются с помощью WordPress. Столь сильный лидер рынка делает WordPress привлекательной мишенью для злоумышленников. Одним из популярных видов атак является перебор паролей.

Однако преступники обычно выбирают самые популярные, чтобы увеличить свои шансы на успех. WordPress — одна из их любимых целей. WordPress – это CMS, используемая для создания веб-сайтов. Его легко настроить, он основан на открытом исходном коде и обеспечивает простой способ управления контентом и внешним видом веб-сайта. Эта платформа настолько популярна, что из миллиона популярных веб-сайтов в Интернете более 75% создаются с помощью WordPress. Столь сильный лидер рынка делает WordPress привлекательной мишенью для злоумышленников. Одним из популярных видов атак является перебор паролей.

Рисунок 1: WordPress занимает более 76% рынка. Более 18 миллионов веб-сайтов в Интернете используют WordPress.

Цель этой атаки — получить действительные учетные данные для сайта WordPress и использовать их для доступа к панели администратора. Доступ к панели администратора означает, что злоумышленник получает полный контроль над сайтом. Скомпрометированные сайты WordPress можно использовать для разных целей: дефейс, кража учетных данных, размещение вредоносных файлов, внедрение вредоносного кода на страницы или превращение веб-сайта в часть определенной вредоносной инфраструктуры. Например, набор эксплойтов Angler, который в прошлом году был крупнейшим набором эксплойтов на рынке, использовал скомпрометированные веб-сайты WordPress для заражения посетителей вредоносными программами. В предыдущем блоге мы описали случай взлома веб-сайта WordPress, являющегося частью инфраструктуры Angler.

Например, набор эксплойтов Angler, который в прошлом году был крупнейшим набором эксплойтов на рынке, использовал скомпрометированные веб-сайты WordPress для заражения посетителей вредоносными программами. В предыдущем блоге мы описали случай взлома веб-сайта WordPress, являющегося частью инфраструктуры Angler.

В настоящее время злоумышленники используют свои ботнеты для выполнения распределенных атак методом полного перебора на CMS. В этом сценарии каждый зараженный компьютер является частью атаки. Существует два типа атак грубой силы, которые могут иметь место. Мы называем их вертикальными и горизонтальными атаками грубой силы.

При вертикальной атаке полным перебором каждый бот пытается провести полную атаку по словарю на один веб-сайт. Этот тип перебора можно легко обнаружить и заблокировать с помощью простого счетчика попыток входа пользователя. Эта атака показана на рисунках 2.1 и 2.2.

Рисунок 2.1. При стандартной атаке методом полного перебора зараженный пользователь систематически пробует разные комбинации имени пользователя и пароля. Простые методы могут легко обнаружить эту атаку, подсчитав количество попыток и заблокировав пользователей после достижения определенного количества попыток.

Простые методы могут легко обнаружить эту атаку, подсчитав количество попыток и заблокировав пользователей после достижения определенного количества попыток.

Рисунок 2.2. При распределенной и вертикальной атаке методом перебора каждый зараженный пользователь нацелен на определенный веб-сайт и систематически пытается использовать все учетные данные, предоставленные мастером бота. Обнаружение этой атаки такое же, как показано на рисунке 2.1.

При горизонтальной атаке полным перебором мастер-бот обрабатывает словарь, используемый для атаки. Каждый бот получает его небольшое подмножество, пытаясь использовать несколько комбинаций имени пользователя и пароля для одного веб-сайта. С точки зрения жертвы, он получает несколько попыток от разных хостов. Ни один бот не превышает максимальное количество попыток входа в систему, поэтому тревога не срабатывает. Этот тип атаки грубой силы труднее обнаружить и смягчить. Эта атака показана на рисунках 3.1 и 3.2.

Рисунок 3. 1. При горизонтальной атаке полным перебором зараженный хост пытается использовать одну комбинацию имени пользователя и пароля для каждого веб-сайта WordPress. Это значительно усложняет обнаружение, поскольку в этом сценарии простые счетчики не вызывают тревогу.

1. При горизонтальной атаке полным перебором зараженный хост пытается использовать одну комбинацию имени пользователя и пароля для каждого веб-сайта WordPress. Это значительно усложняет обнаружение, поскольку в этом сценарии простые счетчики не вызывают тревогу.

Рисунок 3.2. При распределенной и горизонтальной атаке полным перебором каждый зараженный хост пытается использовать другую комбинацию имени пользователя и пароля. Все отдельные боты, координируемые бот-мастером, вместе охватывают полную атаку по словарю.

Атаки грубой силы, исходящие из корпоративной сети, могут иметь негативные последствия; они могут нанести ущерб репутации сети компании или привести к тому, что компания будет занесена в черный список из-за злонамеренной деятельности. Конечная точка, зараженная этим типом вредоносного ПО, может также быть заражена другими более серьезными угрозами. Этот тип инфекции следует быстро локализовать и смягчить.

Атаки грубой силы все еще работают

Хотя WordPress является наиболее целевой платформой, она не единственная. Joomla, Blogger и Drupal — это другие CMS-платформы, которые в прошлом также становились мишенью злоумышленников. Злоумышленники продолжают полагаться на эти методы, и причина проста: атаки полным перебором все еще работают.

Joomla, Blogger и Drupal — это другие CMS-платформы, которые в прошлом также становились мишенью злоумышленников. Злоумышленники продолжают полагаться на эти методы, и причина проста: атаки полным перебором все еще работают.

Рисунок 4. Обзор систем управления веб-контентом (WCMS) по популярности

За последнее десятилетие появилось довольно много различных ботнетов, выполняющих различные типы атак грубой силы. Двумя наиболее известными ботнетами являются Mayhem и Sathurbot. Впервые о Mayhem сообщили в 2014 году исследователи, работающие под эгидой MalwareMustDie. Модульный ботнет Sathurbot впервые появился в 2013 году, и с тех пор было выпущено несколько версий. Обе угрозы все еще активны сегодня, спустя годы после их первого появления.

Обнаружение грубой силы с помощью поведенческого анализа

Cisco Cognitive Threat Analytics может обнаруживать оба типа распределенных атак грубой силы WordPress. Как объяснялось в нашем предыдущем блоге, Cognitive Threat Analytics работает с журналами прокси-серверов HTTP/S. Чтобы обнаруживать эти типы атак, мы создаем модель для каждого пользователя, которая отражает его действия на разных веб-сайтах. Модели поведения обычного пользователя отличаются от моделей поведения пользователя, зараженного вредоносным ПО. Самое главное, что обычный пользователь делает только ограниченное количество запросов на вход на сайты WordPress, если таковые имеются. Когда пользователь заражается вредоносным ПО, таким как Mayhem или Sathurbot, зараженный компьютер автоматически генерирует огромное количество запросов на вход в WordPress в рамках продолжающейся атаки грубой силы. Наши модели отражают это. Cognitive Threat Analytics также может обнаруживать горизонтальные атаки грубой силы, моделируя поведение пользователей на разных веб-сайтах.

Чтобы обнаруживать эти типы атак, мы создаем модель для каждого пользователя, которая отражает его действия на разных веб-сайтах. Модели поведения обычного пользователя отличаются от моделей поведения пользователя, зараженного вредоносным ПО. Самое главное, что обычный пользователь делает только ограниченное количество запросов на вход на сайты WordPress, если таковые имеются. Когда пользователь заражается вредоносным ПО, таким как Mayhem или Sathurbot, зараженный компьютер автоматически генерирует огромное количество запросов на вход в WordPress в рамках продолжающейся атаки грубой силы. Наши модели отражают это. Cognitive Threat Analytics также может обнаруживать горизонтальные атаки грубой силы, моделируя поведение пользователей на разных веб-сайтах.

На рис. 5 показан реальный пользователь, выполняющий атаку полным перебором, согласно наблюдениям Cognitive Threat Analytics. Вы можете видеть, что атака длилась два часа, было сделано 9028 запросов на вход в WordPress. Вы также можете видеть, что вредоносная программа выполняет в среднем три попытки входа в систему на каждый веб-сайт, прежде чем перейти к следующему веб-сайту.

5 на Debian 7.5, и чтобы установить его, мне нужно удалить все существующие брандмауэры и fail2ban, верно?

5 на Debian 7.5, и чтобы установить его, мне нужно удалить все существующие брандмауэры и fail2ban, верно?

свои сайты..

свои сайты..