Содержание

БИЗНЕС ЭКОСИСТЕМС | Участник проекта «Сколково»

ОБЩЕСТВО С ОГРАНИЧЕННОЙ ОТВЕТСТВЕННОСТЬЮ «БИЗНЕС ЭКОСИСТЕМС»

О компании

Компания Business Ecosystems решает задачу безопасного протоколируемого удаленного доступа и управления широким спектром ИТ-активов (от рабочих станций до оборудования) в корпоративной сети и сети Интернет, вне зависимости от принадлежности к доменной инфраструктуре. Решение Console Management System (BE CMS) раскрывает свой потенциал в организациях с территориально распределенной, филиальной структурой, с повышенными требованиями к информационной безопасности, в частности: гос. сектор, предприятия связи и аналогичные. Среди клиентов: МЧС России, ГУАЗ Минфина, MAYKOR, ФГУП «Почта России». Решение распространяется через сеть дистрибьюторов и прямых партнеров. Программные компоненты решения включены в реестр отечественного ПО Минкомсвязи РФ (рег. № 4184 и 4105).

ЦифровойКонтакт-Центр

ЦифровойКонтакт-Центр

Проекты

Бизнес-модель

Бизнес для Бизнеса (B2B)

Описание проекта

Российская компания Business Ecosystems разрабатывает и производит высокотехнологичное оборудование для организации сети управления высокой доступности, позволяющей администраторам иметь надежный доступ к телекоммуникационному оборудованию, серверам и приложениям с возможностью удаленного управления электропитанием в любое время. На данном этапе имеется готовое решение, которое продолжает развиваться по мере внедрения в разных секторах рынка и выявления новых потребностей (например, совместимость с отечественными ОС). Сейчас главной целью компании является распространение решения на рынке, увеличение узнаваемости бренда и доверия к нему.

На данном этапе имеется готовое решение, которое продолжает развиваться по мере внедрения в разных секторах рынка и выявления новых потребностей (например, совместимость с отечественными ОС). Сейчас главной целью компании является распространение решения на рынке, увеличение узнаваемости бренда и доверия к нему.

Руководитель

ХЛЕБОРОДОВДЕНИССЕРГЕЕВИЧ

ГЕНЕРАЛЬНЫЙ ДИРЕКТОР

Интеллектуальная собственность

| 2018 год | |

Свидетельство о государственной регистрации программы для ЭВМ 2018612138 «BUSINESS ECOSYSTEMS CONSOLE MANAGEMENT SYSTEM MANAGER» | |

Свидетельство о государственной регистрации программы для ЭВМ 2018612287 «BUSINESS ECOSYSTEMS CONSOLE MANAGEMENT SYSTEM ENDPOINT CLIENT» | |

События

2020 год

Участник конкурса

Акселератор IBS

Участник конкурса

Акселератор ОНЛАНТА.tech

Упоминание в СМИ

http://becsys. ru/

ru/

Официальный сайт

14.04.2020

Технологии для противодействия распространению и борьбы с последствиями COVID-19

30.09.2016sk.ru

Keeping up with the cybercriminals: information security in the agile era

Информация о компании

Учредители

ХЛЕБОРОДОВ ДЕНИС СЕРГЕЕВИЧ

100%

Уставный капитал

10 000 ₽

109129, Г.Москва, ВН.ТЕР.Г. МУНИЦИПАЛЬНЫЙ ОКРУГ ТЕКСТИЛЬЩИКИ, УЛ 8-Я ТЕКСТИЛЬЩИКОВ, Д. 11, ЭТАЖ 3, ПОМЕЩ./КОМН./ОФИС I/48/302

Похожие компании

Промтех

ПРОЕКТ И5

Интеллектуальная платформа I5

ВЕБ3 ИНТЕГРАТОР

Блокчейн-платформа Waves Enterprise

НТБ

SafeInspect – система контроля за действиями привилегированных пользователей

Вкратце об OpenID Connect / Хабр

Медленно, но неотвратимо наступает смена решений SSO на основе SAML на решения OpenID стека. С недавних пор компания Google реализовала поддержку OpenID Connect протокола на своих серверах. Насколько он может быть приемлем для Вашего проекта и как с ним работать, оценить по спецификации протокола довольно трудно. Немного облегчить это решение должна статья одного из авторов спецификации в своём блоге, перевод которой я и предоставляю аудитории хабра. В целях упростить понимание, некоторые моменты были добавлены от себя, таким образом, чтобы не приходилось обязательно читать ссылки на используемые технологии, но ознакомится с некоторыми из них всё же я рекомендую.

Насколько он может быть приемлем для Вашего проекта и как с ним работать, оценить по спецификации протокола довольно трудно. Немного облегчить это решение должна статья одного из авторов спецификации в своём блоге, перевод которой я и предоставляю аудитории хабра. В целях упростить понимание, некоторые моменты были добавлены от себя, таким образом, чтобы не приходилось обязательно читать ссылки на используемые технологии, но ознакомится с некоторыми из них всё же я рекомендую.

Когда вы читаете спецификацию по OpenID Connect, вы можете испытывать довольно неприятные чувства от лёгкой испуганности до полнейшего разочарования. Всё это происходит потому, что они написаны на “сухом” языке спецификации, и по большей части они описывают граничные случаи, исключения и т.д. Тем не менее, когда вы переводите их на нормальный человеческий язык и переключаетесь на конкретные случаи, всё становится довольно очевидно. Итак, давайте приступим! (Ремарочка: большая часть текста совпадает с первоначальным предложением, написанным Дэвидом Рекордоном. В основном, мои правки затронули лишь некоторые из имен параметров и другие мелочи)

В основном, мои правки затронули лишь некоторые из имен параметров и другие мелочи)

Создание запроса OpenID Connect

Для того, чтобы клиент мог совершить OpenID Connect запрос, он должен иметь следующую информацию о сервере:

- Идентификатор клиента (client identifier) — уникальный идентификатор, выданный клиенту, чтобы идентифицировать себя на сервере авторизации.

- Клиентский ключ (client secret) — общий секретный ключ, установленный между сервером авторизации и клиентом и используемый для подписи запросов.

- Адрес (ендпоинт, но в данном контексте ендпоинт и адрес синонимичны. Дальше — адрес) пользовательской авторизации (end-user authorization endpoint) — URL адрес HTTP запроса к ресурсу сервера способного к аутентифицировать и авторизовать конечного пользователя.

- Адрес выдачи токена (token endpoint) — ресурс на сервере авторизации обеспечивающий выдачу токенов.

- Адрес пользовательской информации (user info endpoint) — Защищенный ресурс, который при предъявлении токена возвращает авторизованному клиенту информацию о текущем пользователе.

- Адрес проверки идентификатора (check id endpoint) — защищенный ресурс, который при предъявлении идентификатора клиента проверяет подпись и возвращает информацию о сеансе пользователя. (Удалён 2012/3/3: он может вернуться в качестве общей OAuth точки интроспекции токена)

Данная информация может быть получена как разработчиком клиента, прочитав документацию сервера и предварительно зарегистрировав приложение, так и путем выполнения Обнаружения (Discovery) и Динамической Регистрации (Dynamic Registration).

Построение клиентом запроса OAuth 2.0, для получения токена.

Для того чтобы превратить запрос OAuth 2.0 в запрос OpenID Connect, просто добавьте ключ OpenID в качестве одной из требуемых наборов данных (параметр scope). Установив в параметре ключ OpenID, клиент запрашивает идентификатор для пользователя, а также контекст аутентификации. Если вы хотите получить URL профиля пользователя, имя или фотографию, вы можете запросить дополнительные наборы данных (к примеру — профиль). Сервер (и пользователь) может выбирать информацию о профиле доступном клиенту. Если клиент хочет получить адрес электронной почты пользователя, он должен добавить ключ “email” в запросе. То же самое относится и к адресу (address) и телефону (phone).

Установив в параметре ключ OpenID, клиент запрашивает идентификатор для пользователя, а также контекст аутентификации. Если вы хотите получить URL профиля пользователя, имя или фотографию, вы можете запросить дополнительные наборы данных (к примеру — профиль). Сервер (и пользователь) может выбирать информацию о профиле доступном клиенту. Если клиент хочет получить адрес электронной почты пользователя, он должен добавить ключ “email” в запросе. То же самое относится и к адресу (address) и телефону (phone).

Например:

GET /authorize?grant_type=token%20id_token&scope=openid%20proflie&redirect_uri=https%3A%2F%2Fclient%2Eexample%2Ecom%2Fcb HTTP/1.1 Host: server.example.com

Несмотря на то, что предварительная регистрация вашего клиента на сервере может быть не обязательна, вполне вероятно, что сервера будут иметь различные ограничения и требования к клиентам для запросов к информации пользователей.

Получение OpenID Connect ответа

Если пользователь будет авторизован клиентским запросом, то клиент получит токен. Ответ авторизации OAuth 2.0 как правило, включает в себя два параметра: access_token и id_token. Информация в id_token закодирована и включает в себя объект JSON с такими полями:

Ответ авторизации OAuth 2.0 как правило, включает в себя два параметра: access_token и id_token. Информация в id_token закодирована и включает в себя объект JSON с такими полями:

- aud (аудитория) — обязательное поле. Идентификатор клиента (сlient_id) для которого, этот id_token предназначен.

- ехр (окончание) — обязательное поле. Время, после которого не может быть принят этот маркер.

- sub — обязательное поле. Локально уникальный и никогда непереназначаемый идентификатор для пользователя (субъекта). Например, «24400320» или «AitOawmwtWwcT0k51BayewNvutrJUqsvl6qs7A4».

- iss (эмитент) — обязательное поле. Адрес HTTPS: URI с указанием полного имени хоста эмитента, который в паре с user_id, создает глобально уникальный и никогда непереназначаемый идентификатор. Например, «https://aol.com», «https://google.com», или «https://sakimura.org».

- nonce — обязательное поле. Установленное сервером значение отправленное в запросе.

Параметр id_token представляет простой способ, чтобы убедиться, что данные, полученные клиентом через User-Agent потоки (или других ненадежных каналов) не были изменены. Параметр подписывается сервером, используя клиентский ключ, который был ранее передан через доверенный канал. Эта кодировка называется JSON Web Токен (о JWT вкратце и черновая спецификация). К примеру, вот такая строка :

eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJzdWIiOiIxMjM0NTY3ODkwIiwibmFtZSI6IkpvaG4gRG9lIiwiYWRtaW4iOnRydWV9.TJVA95OrM7E2cBab30RMHrHDcEfxjoYZgeFONFh7HgQ

Она состоит из трёх частей которые отделены точками.

Первая часть — заголовок (Header), это JSON объект закодированный Base64url и описывающий алгоритм и тип токена:

{

"alg": "HS256",

"typ": "JWT"

}Вторая часть — полезная нагрузка (Payload), это так-же JSON объект закодированный Base64url:

{

"sub": "1234567890",

"name": "John Doe",

"admin": true

}Третью часть сервер получил след образом:

Алгоритм_цировой_подписи (HS256) ( base64UrlEncode(первая часть) + "." + base64UrlEncode(вторая часть), клиентский_ключ )

Обратите внимание, что base64url кодировка в отличии от base64 использует два других символа и не содержит отступов.

Сервер авторизации должен выдавать подтверждения об идентификаторах пользователей только в пределах своих доменов. Клиент в свою очередь должен убедиться, что aud соответствует его client_id, а iss соответствует домену (включая суб-домен) эмитента в client_id. Сервер авторизации отвечает за управление собственным локальным пространством имен и обеспечивает локальную уникальность и неповторяемость (непереназначаемость) каждого user_id.

Когда клиент сохраняет идентификатор пользователя, он должен сохранить кортеж из user_id и iss в своём локальном хранилище. Параметр user_id должен не превышать 255 ASCII символов в длину.

Что-бы удостовериться в аутентичности данных клиент может проверить подпись. Если клиент не проверяет подпись, он должен выполнить HTTP запрос к точке проверки идентификатора, чтобы проверить его. — немножко непонятно зачем ему это делать

— немножко непонятно зачем ему это делать

Доступ к информации о пользователях (опционально)

Информация о пользователе является обычным OAuth 2.0 ресурсом, который возвращается вместе с токеном в виде документа в формате JSON. Клиент делает HTTPS «GET» запрос по адресу предоставления пользовательской информации и включает в себя токен в качестве параметра.

Ответ представляет собой объект JSON, который содержит некоторые (или все) из следующих зарезервированных ключей (json-объекта):

- sub — например «AitOawmwtWwcT0k51BayewNvutrJUqsvl6qs7A4».

- profile — URL страницы профиля конечного пользователя

- name — отображаемое имя пользователя, например «Nat Sakimura».

- given_name — например «Nat».

- family_name — например «Sakimura».

- email — например, «[email protected]».

- picture — например, «http://graph.facebook.com/sakimura/picture».

Сервер по необходимости может добавить дополнительные данные в этот ответ (к примеру такие как переносимые контакты) пока они не изменяют зарезервированные ключи OpenID Connect. (Примечание: есть более четко определенные ключи, но для краткости, я опущу их описание.)

(Примечание: есть более четко определенные ключи, но для краткости, я опущу их описание.)

Открытие (опционально)

При использовании OpenID Connect вполне вероятно, что клиент может иметь или кнопки для регистрации через популярные сервисы, или текстовое поле для ввода адреса электронной почты или URL. OpenID Connect напрямую не решает проблему NASCAR

(Проблема NASCAR — это отсылка на мешанину из значков брендов веб-сайтов, через которые осуществляется вход, подчёркивая схожесть страницы логина с коллажами наклеек спонсорской рекламы на трековых автомобилях в гонках NASCAR).

Цель этапов открытия и регистрации для клиента состоит в том, чтобы получить адрес сервера авторизации, конечный адрес точки выдачи токена, идентификатора клиента, секрет клиента, и получения API пользовательских данных. Если клиент предварительно зарегистрирован на сервере, то эта информация уже будет известна. В противном случае клиенту нужно будет получить их при помощи этапа открытия.

Пользователь нажимает на кнопку на клиенте, чтобы выбрать сервер. В этом случае разработчик клиента сможет выбрать предпочтительные сервера и таким образом, уже зная их адреса авторизации (и, возможно, другую информацию). Клиент может быть или не быть предварительно зарегистрированным.

В другом случае, пользователь (или User-Agent, действующим от его имени) вводит URL или адрес электронной почты. Для этого клиенту необходимо будет выполнить обнаружение и определить, является ли валидным URL-адрес сервера авторизации. Шаги:

- Проанализируем ввод данных пользователем, чтобы выяснить, является это адресом электронной почты или URL. Если это адрес электронной почты, ничего не делать. Если нет схемы, предположим протокол HTTPS.

- Восстановим идентификатор путем реконструкции различных частей.

Например:

https://joe.example.com -> https://joe.example.com/

example.com -> https://example.com/

[email protected] -> joe@example. com

com - Извлекаем домен и делаем WebFinger вызов через TLS/SSL.

WebFinger служит для получения инфомации о людях или других сущностях в сети интернет при помощи стандартных HTTP методов по защищённому каналу. WebFinger возвращает JSON объект, описывающий запрашивамую сущность.GET /.well-known/webfinger?resource=acct%3Ajoe%40example.com&rel=http%3A%2F%2Fopenid.net%2Fspecs%2Fconnect%2F1.0%2Fissuer HTTP/1.1 Host: example.com HTTP/1.1 200 OK Content-Type: application/jrd+json { "subject": "acct:[email protected]", "links": [{ "rel": "http://openid.net/specs/connect/1.0/issuer", "href": "https://server.example.com" }] } - Для того, чтобы получить конкретный URL, клиент добавляет «/.well-known/openid-configuration» эмитенту, и получает файл конфигурации эмитента через TLS/SSL следующим образом:

GET /.well-known/openid-configuration HTTP/1.1 Host: server.example.com

Ответ представляет собой объект JSON, который включает в себя конечную точку и другую информацию.

Например:

{

"authorization_endpoint": "https://server.example.com/connect/authorize",

"issuer" : "https://server.example.com",

"token_endpoint": "https://server.example.com/connect/token",

"token_endpoint_auth_types_supported":["client_secret_basic", "private_key_jwt"],

"userinfo_endpoint": "https://server.example.com/connect/user",

"check_id_endpoint": "https://server.example.com/connect/check_id",

"registration_endpoint": "https://server.example.com/connect/register"

}Незарегистрированные клиенты и динамическая регистрация (опционально)

Независимо от используемого механизма обнаружения (Discovery), клиент может быть или не быть уже зарегистрирован на сервере. Сервера могут иметь разные ограничения на то, какую информацию могут получить клиенты в зависимости от того, являются ли они предварительно зарегистрированными (что подразумевает согласие на условия предоставления услуг) или клиент использует динамическую регистрацию.

Если клиент не имеет валидный идентификатор клиента и ключ, он может сделать следующий HTTPS POST запрос на адрес регистрации сервера (см. Открытие) со перечисленными запрашиваемыми параметрами в формате JSON в теле POST запроса: redirect_uris — Массив URL адресов для получения ответов OpenID.

Например:

POST /connect/register HTTP/1.1

Content-Type: application/json

Accept: application/json

Host: server.example.com

{

"redirect_uris":

["https://client.example.org/callback",

"https://client.example.org/callback2"]

}Перед тем, как ответить на запросы, сервер должен проверить, зарегистрирован ли URL коллбек за пределами этого потока OpenID. Если да, сервер отправит информацию с реакцией на ошибку. Серверу необходимо будет разработать политику для обработки таких случаев, когда переданные redirect_uri были предварительно зарегистрированы разработчиком клиента, при запросах динамической регистрации. Такое поведение может означать, к примеру, что новые запросы динамической регистраций с этими redirect_uri приведут к ошибке, но запросы с использованием уже осуществлённой динамической регистраций продолжат работать, пока не устареют.

Для обеспечения динамической ассоциации, сервер включает в себя следующие параметры ответа JSON:

- client_id — идентификатор клиента. Это значение может измениться с каждым ответом, на запрос серверу.

- client_secret — ключ клиента. Он обязательно изменится с каждым ответом.

- expires_at — количество секунд от 1970-01-01T0:0:0Z согласно UTC, пока client_id и client_secret не устареет или 0, если они не имеют срока давности.

- registration_client_uri — uri для управления этими регистрационными данными.

- registration_access_token — токен, который будет использоваться для доступа к registration_client_uri.

Клиенту необходимо хранить свои данные динамической регистрации для работы с токенами сервера. Для каждой динамической регистрации клиенту необходимо будет хранить идентификатор клиента, ключ клиента, время истечения, пользовательский URL, поддерживаемые потоки, а также API пользовательской информации. Время окончания срока следует хранить как абсолютное время или метку того, что регистрация будет длится вечно.

Время окончания срока следует хранить как абсолютное время или метку того, что регистрация будет длится вечно.

Как видите, основные процессы веб-клиента OpenID Connect достаточно просты, и так же просты, как те, которые предлагались первоначально. В то же время, могут быть использованы дополнительные функциональные возможности, например запрос конкретных наборов данных, а не набор по умолчанию. Эти дополнительные возможности доступны, когда они необходимы и не превращают простые взаимодействия в крупные проблемы для клиентов, с большим числом OpenID провайдеров.

Endpoint Protection — диспетчер конфигураций

Редактировать

Твиттер

Фейсбук

Эл. адрес

- Статья

- 3 минуты на чтение

Применяется к: Configuration Manager (текущая ветвь)

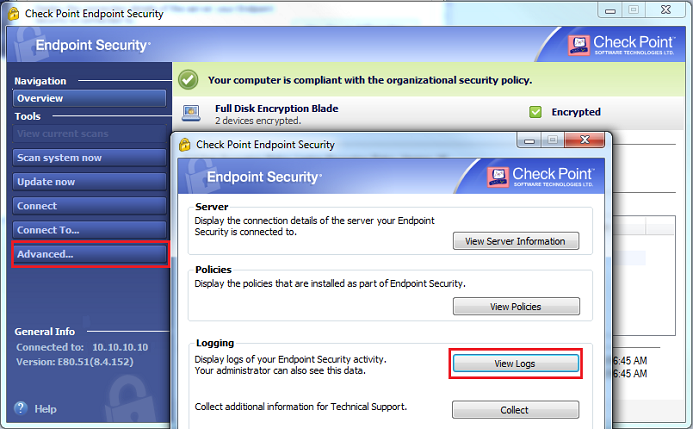

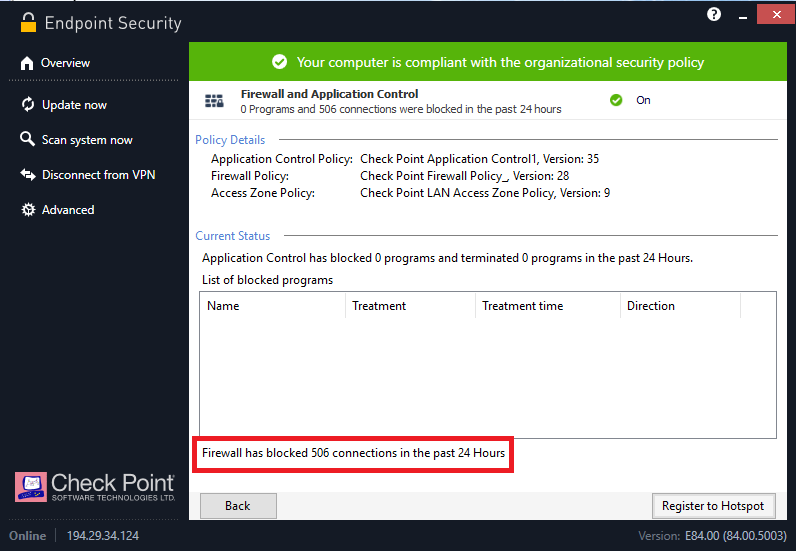

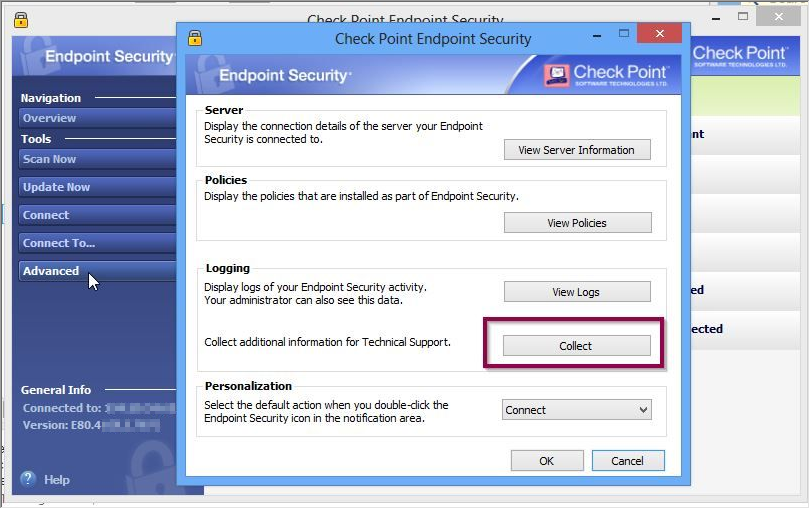

Endpoint Protection управляет политиками защиты от вредоносных программ и безопасностью брандмауэра Защитника Windows для клиентских компьютеров в иерархии Configuration Manager.

При использовании Endpoint Protection с Configuration Manager вы получаете следующие преимущества:

- Настройка политик защиты от вредоносных программ, параметров брандмауэра Защитника Windows и управление Microsoft Defender for Endpoint для выбранных групп компьютеров.

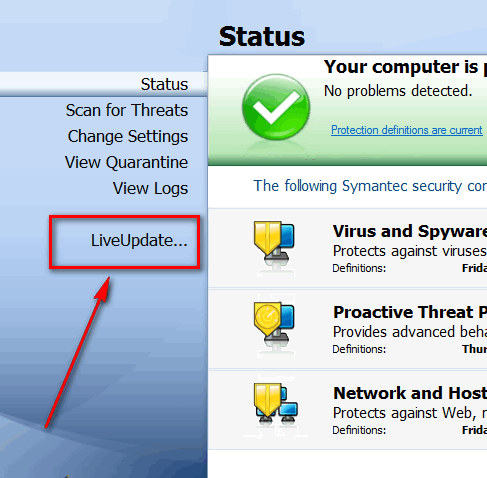

- Используйте обновления программного обеспечения Configuration Manager, чтобы загрузить последние файлы определений для защиты от вредоносных программ, чтобы поддерживать клиентские компьютеры в актуальном состоянии.

- Отправляйте уведомления по электронной почте, используйте мониторинг в консоли и просматривайте отчеты. Эти действия информируют пользователей-администраторов об обнаружении вредоносных программ на клиентских компьютерах.

Начиная с компьютеров с Windows 10 и Windows Server 2016 антивирусная программа Microsoft Defender уже установлена. Для этих операционных систем клиент управления для антивирусной программы Microsoft Defender устанавливается при установке клиента Configuration Manager. На компьютерах с Windows 8.1 и более ранних версиях клиент Endpoint Protection устанавливается вместе с клиентом Configuration Manager. Антивирусная программа Microsoft Defender и клиент Endpoint Protection имеют следующие возможности:

- Обнаружение и устранение вредоносных и шпионских программ

- Обнаружение и устранение руткитов

- Критическая оценка уязвимости и автоматическое определение и обновление ядра

- Обнаружение сетевых уязвимостей с помощью системы проверки сети

- Интеграция со службой защиты облачных сред для сообщения Microsoft о вредоносных программах. Когда вы присоединяетесь к этой службе, клиент Endpoint Protection или антивирусная программа Microsoft Defender загружает последние определения из Центра защиты от вредоносных программ, когда на компьютере обнаруживается неопознанное вредоносное ПО.

Примечание

Клиент Endpoint Protection можно установить на сервер с Hyper-V и на гостевые виртуальные машины с поддерживаемыми операционными системами. Чтобы предотвратить чрезмерную загрузку ЦП, действия Endpoint Protection имеют встроенную случайную задержку, чтобы службы защиты не запускались одновременно.

Вы также можете управлять настройками брандмауэра Защитника Windows с помощью Endpoint Protection в консоли Configuration Manager.

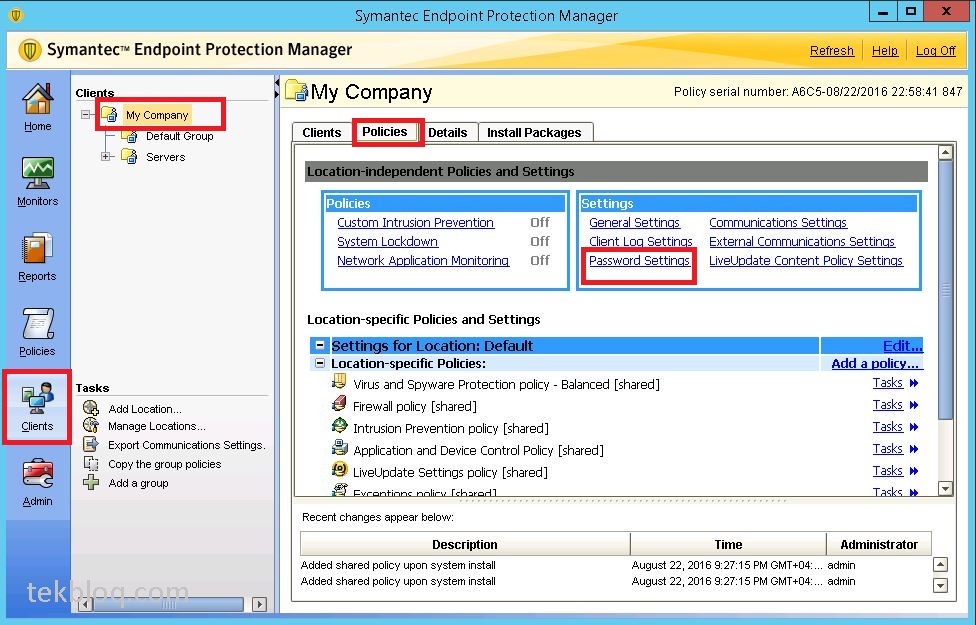

Управление вредоносными программами

Endpoint Protection в Configuration Manager позволяет создавать политики защиты от вредоносных программ, содержащие параметры для конфигураций клиентов Endpoint Protection. Разверните эти политики защиты от вредоносных программ на клиентских компьютерах. Затем следите за соблюдением в Endpoint Protection Status node под Security в рабочей области Monitoring . Также используйте отчеты Endpoint Protection в узле Reporting .

Дополнительные сведения см. в следующих статьях:

Как создавать и развертывать политики защиты от вредоносных программ: создавать, развертывать и отслеживать политики защиты от вредоносных программ со списком параметров, которые можно настроить.

Мониторинг Endpoint Protection: мониторинг отчетов об активности, зараженных клиентских компьютерах и т. д.

Как управлять политиками защиты от вредоносных программ и настройками брандмауэра: исправлять вредоносные программы, обнаруженные на клиентских компьютерах.

Файлы журналов для Endpoint Protection

Управление брандмауэром Защитника Windows

Endpoint Protection в Configuration Manager обеспечивает базовое управление брандмауэром Защитника Windows на клиентских компьютерах. Для каждого сетевого профиля можно настроить следующие параметры:

Включить или отключить брандмауэр Защитника Windows.

Блокировать входящие соединения, в том числе соединения в списке разрешенных программ.

Уведомлять пользователя, когда брандмауэр Защитника Windows блокирует новую программу.

Примечание

Endpoint Protection поддерживает управление только брандмауэром Защитника Windows.

Дополнительные сведения см. в разделе Создание и развертывание политик брандмауэра Защитника Windows.

Microsoft Defender для конечной точки

Configuration Manager управляет и отслеживает Microsoft Defender для конечной точки, ранее известный как Защитник Windows для конечной точки. Служба Microsoft Defender для конечной точки помогает обнаруживать, исследовать и реагировать на сложные атаки в вашей сети. Дополнительные сведения см. в статье Microsoft Defender для конечных точек.

Рабочий процесс Endpoint Protection

Используйте следующую диаграмму, чтобы понять рабочий процесс для реализации Endpoint Protection в вашей иерархии Configuration Manager.

Используйте следующие рекомендации для Endpoint Protection в Configuration Manager.

Настройка пользовательских параметров клиента

При настройке параметров клиента для Endpoint Protection не используйте параметры клиента по умолчанию. По умолчанию настройки применяются ко всем компьютерам в вашей иерархии. Вместо этого настройте пользовательские параметры клиента и назначьте эти параметры наборам компьютеров в вашей иерархии.

При настройке пользовательских параметров клиента вы можете выполнять следующие действия:

- Настраивать параметры защиты от вредоносных программ и безопасности для различных частей вашей организации.

- Проверьте результаты запуска Endpoint Protection на небольшой группе компьютеров, прежде чем развертывать его на всей иерархии.

- Постепенно добавляйте клиентов в коллекцию, чтобы поэтапно развертывать параметры Endpoint Protection.

Распространение обновлений определений с помощью обновлений программного обеспечения

Если вы используете обновления программного обеспечения Configuration Manager для распространения обновлений определений, поместите обновления определений в пакет, который не включает другие обновления программного обеспечения. Эта практика позволяет уменьшить размер пакета обновления определений, что позволяет быстрее реплицировать его в точки распространения.

Эта практика позволяет уменьшить размер пакета обновления определений, что позволяет быстрее реплицировать его в точки распространения.

Следующие шаги

Пример сценария: использование Endpoint Protection для защиты компьютеров от вредоносных программ

Обратная связь

Отправить и просмотреть отзыв для

Этот продукт

Эта страница

Просмотреть все отзывы о странице

Что такое диспетчер конфигурации? — Менеджер конфигурации

Редактировать

Твиттер

Фейсбук

Эл. адрес

- Статья

- 3 минуты на чтение

Применяется к: Configuration Manager (текущая ветвь)

Начиная с версии 1910, Configuration Manager теперь является частью Microsoft Endpoint Manager.

Microsoft Endpoint Manager — это интегрированное решение для управления всеми вашими устройствами. Microsoft объединяет Configuration Manager и Intune без сложной миграции и с упрощенным лицензированием. Продолжайте использовать существующие вложения в Configuration Manager, одновременно используя преимущества облака Microsoft в удобном для вас темпе.

Следующие решения Microsoft для управления теперь являются частью торговой марки Microsoft Endpoint Manager :

- Configuration Manager

- Интуне

- Настольная аналитика

- Автопилот

- Другие функции в консоли администратора управления устройствами

Дополнительные сведения см. в разделе часто задаваемых вопросов по диспетчеру конфигураций конечных точек Microsoft.

Введение

Используйте Configuration Manager, чтобы помочь вам в следующих действиях по управлению системами:

- Повысьте производительность и эффективность ИТ, сократив число выполняемых вручную операций и позволив вам сосредоточиться на важных проектах.

- Максимизируйте инвестиции в аппаратное и программное обеспечение.

- Повышайте производительность пользователей, предоставляя нужное программное обеспечение в нужное время.

Configuration Manager помогает вам предоставлять более эффективные ИТ-услуги, обеспечивая:

- Безопасное и масштабируемое развертывание приложений, обновлений программного обеспечения и операционных систем.

- Действия в режиме реального времени на управляемых устройствах.

- Облачная аналитика и управление для локальных и интернет-устройств.

- Управление настройками соответствия.

- Комплексное управление серверами, настольными компьютерами и ноутбуками.

Configuration Manager расширяется и работает вместе со многими технологиями и решениями Microsoft. Например, Configuration Manager интегрируется с:

- Microsoft Intune для совместного управления широким спектром платформ мобильных устройств

- Microsoft Azure для размещения облачных служб для расширения ваших служб управления

- Службы обновления Windows Server (WSUS) для управления обновлениями программного обеспечения

- Службы сертификации

- Сервер Exchange и Exchange Online

- Групповая политика

- DNS

- Windows Automated Deployment Kit (Windows ADK) и средство миграции пользовательской среды (USMT)

- Службы развертывания Windows (WDS)

- Удаленный рабочий стол и удаленная помощь

Configuration Manager также использует:

- Доменные службы Active Directory и Azure Active Directory для обеспечения безопасности, определения местоположения служб, настройки и обнаружения пользователей и устройств, которыми вы хотите управлять.

- Microsoft SQL Server в качестве распределенной базы данных управления изменениями — и интегрируется со службами отчетов SQL Server (SSRS) для создания отчетов для мониторинга и отслеживания действий по управлению.

- Роли системы сайта, которые расширяют функциональные возможности управления и используют веб-службы информационных служб Интернета (IIS).

- , Windows Low Extra Delay Background Transport (LEDBAT), Background Intelligent Transfer Service (BITS), BranchCache и другие технологии однорангового кэширования для помощи в управлении контентом в ваших сетях и между устройствами.

Оптимизация доставки

Чтобы успешно использовать Configuration Manager в производственной среде, тщательно спланируйте и протестируйте функции управления. Configuration Manager — это мощное приложение для управления, которое может влиять на каждый компьютер в вашей организации. Когда вы развертываете и управляете Configuration Manager с тщательным планированием и учетом ваших бизнес-требований, Configuration Manager может сократить ваши административные расходы и общую стоимость владения.

Пользовательские интерфейсы

Консоль Configuration Manager

После установки Configuration Manager используйте консоль Configuration Manager для настройки сайтов и клиентов, а также для запуска и мониторинга задач управления. Эта консоль является основным пунктом администрирования и позволяет вам управлять несколькими сайтами.

Вы можете установить консоль Configuration Manager на дополнительные компьютеры, а также ограничивать доступ и ограничивать то, что администраторы могут видеть в консоли, используя администрирование на основе ролей Configuration Manager.

Дополнительные сведения см. в разделе Использование консоли Configuration Manager.

Центр программного обеспечения

Центр программного обеспечения — это приложение, которое устанавливается при установке клиента Configuration Manager на устройстве Windows. Пользователи используют Центр программного обеспечения для запроса и установки программного обеспечения, которое вы развертываете. Центр программного обеспечения позволяет пользователям выполнять следующие действия:

Центр программного обеспечения позволяет пользователям выполнять следующие действия:

- Поиск и установка приложений, обновлений программного обеспечения и новых версий ОС

- Просмотр истории запросов на программное обеспечение

- Просмотр соответствия устройства политикам вашей организации

Вы также можете отображать настраиваемые вкладки в Центре программного обеспечения для удовлетворения дополнительных бизнес-требований.

Дополнительные сведения см. в руководстве пользователя Software Center.

Следующие шаги

Перед установкой Configuration Manager ознакомьтесь с основными понятиями и терминами:

Если вы знакомы с System Center 2012 Configuration Manager, см. раздел Что изменилось по сравнению с System Center 2012 Configuration Manager.

Общий технический обзор Configuration Manager см. в разделе Основы Configuration Manager.

Если вы знакомы с основными понятиями, используйте эту библиотеку документации, которая поможет вам успешно развернуть и использовать Configuration Manager.

" +

base64UrlEncode(вторая часть),

клиентский_ключ

)

" +

base64UrlEncode(вторая часть),

клиентский_ключ

) com

com